Open xINT CTF 2020のEasy-OnionのWrite-upです.

問題

Tor上のあるサイトが動いているサーバーのIPアドレスを割り出す.

考察

まずこのサイト上では,GlobaLeaksのBIANCO(?)という告発用のWebアプリケーションが動作していました.

このアプリケーションはソースコードを見ると,SPAとして作成されていることがわかります.

見つけ出すのはIPアドレスなので,基本的に,本来TorからしかアクセスできないものがサーバーのグローバルIPに直接アクセスすると閲覧できるというのを考えました.そういった場合,Censysなどのクローラーが記録している可能性が高いです.

そこでまずは単純にCensysで"Globaleaks"で調べてみます(ソースに含まれる文字列)と,360件ほどが出てきます.この中のページを見ていると,関係ないものも多く含まれているようでした.

ですので,次にレスポンスのSHA256ハッシュで検索します(Censysではレスポンスのハッシュも検索可能).

80.http.get.body_sha256:d2183ff2a4f998f492ba26e37a4fe9f8505ff1fbef1aec50223c108a3d835724

これでも件数が結構あります.全部帰ってくる内容が同じなので,まだIPアドレスは特定できなさそうです.

とはいえこれ以上の手掛かりは思いつかないので,とりあえず出てきたIPアドレスにアクセスしてみます.

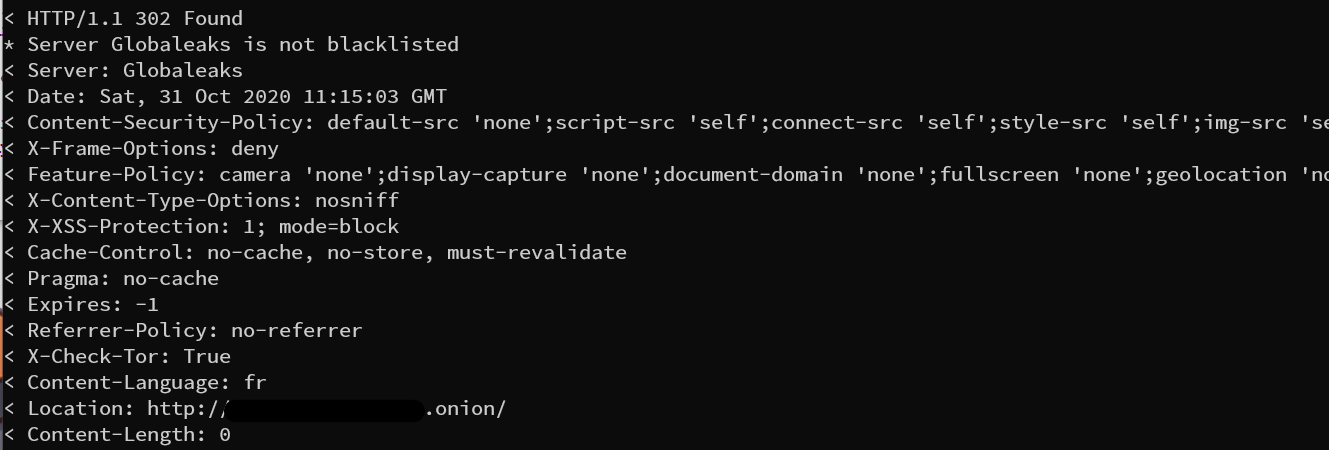

これをいろいろとやっているうちに面白い挙動がありました.Torを経由すると,.onionへリダイレクトがされるようになっています.

なので,出てきたIPアドレスにすべてTor経由でアクセスしてみて,ターゲットの.onionにリダイレクトしてくるサイトがあれば発見成功です.

感想

リダイレクトの挙動に気が付くのに時間がかかってしまった.