はじめに

2025 年を振り返り、セキュリティの脅威、パスキーの浸透、今後 について、まとめてみました。

Microsoft Ignite 2025 で発表された Synced Passkeys についても、パスキーの世界から見た位置づけがどうなっているのか、私なりの解釈を示しています。

Microsoft Ignite 2025 のダイジェスト

最終章の6章 で記載しています。

公開動画へのリンクと、重要な点を切り出して、要約しています。

どのようなセッションだったのか、ご理解いただけると思います。

ただし、これをみただけでは、SyncPasskeys って良く理解できませんでした。

パスキー と SyncPasskeys を正確に理解するために、ぜひ 1章~5章 まで、参照してみてください。

1. セキュリティの脅威 と パスキーの必要性

以下の金融庁のサイトで発表されている通り、メールやショートメッセージサービス(SMS)、メッセージツール等を用いたフィッシングと推察される手口により、インターネットバンキング利用者のID・パスワード等を盗み、預金を不正に送金する事案が多発しました。

金融庁:インターネットバンキングによる預金の不正送金事案が急増しています。

https://www.fsa.go.jp/ordinary/internet-bank_2.html

(上記の URL より抜粋)

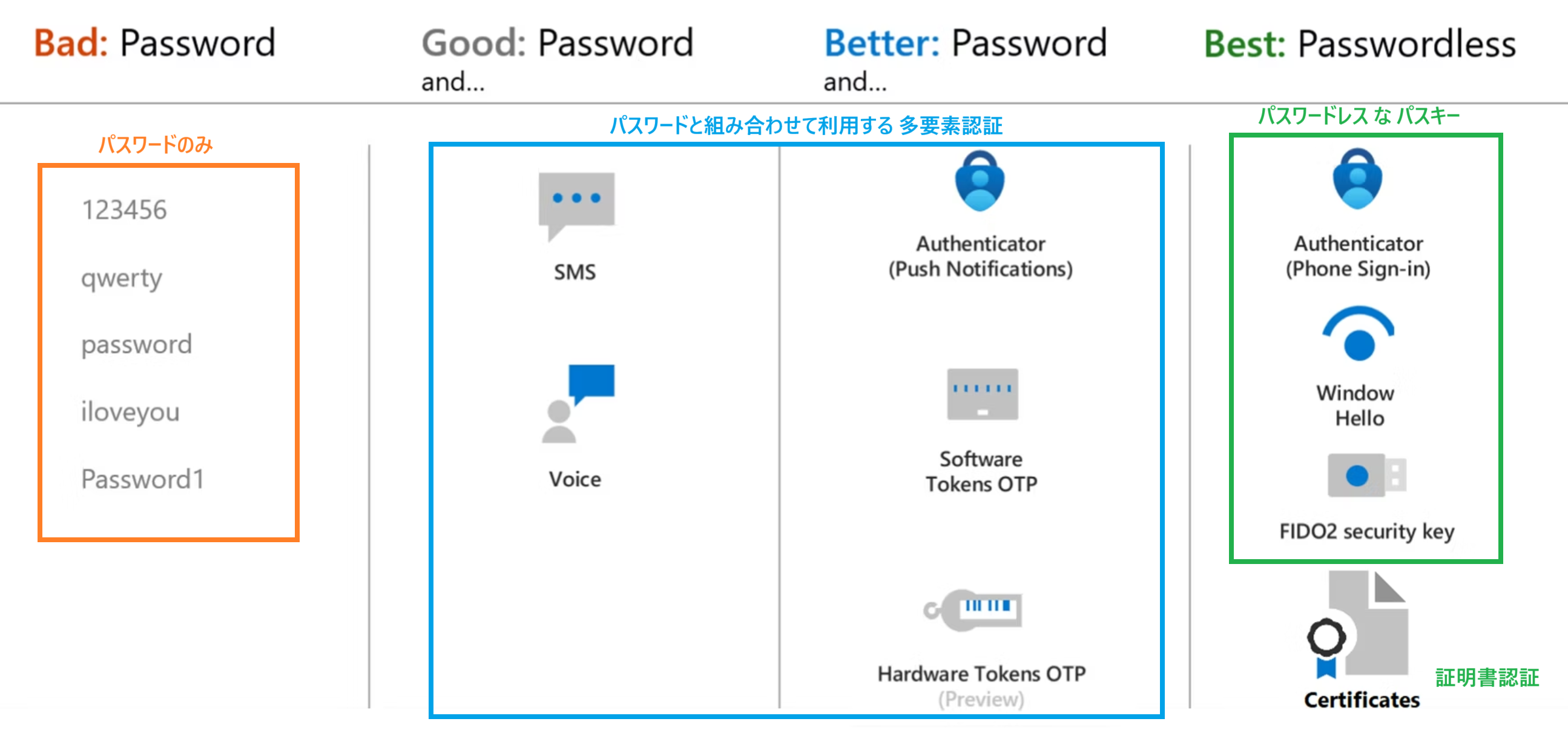

以下の図で示されているように、Bad(オレンジ色)の欄による パスワードのみ で、これを守ることは、もはや 非現実的であり、Best(緑色)欄で示されている パスワードレス の方法を使う必要性が増してきています。

これを実現する方法が、パスキー です。

証明書認証 は、従来から存在しており、セキュリティレベルでは、Best の位置づけですが、利便性がパスキーには及びません(証明書の更新作業が必要であり、対応された アプリケーションでしか使えません。本記事では 取り扱いません)

Good & Better(水色)欄は、パスワード と 何か を組み合わせた2段階認証です。

これでも、パスワードのみ よりは格段にセキュリティは向上しますが、フィッシング耐性が弱く、利用者の利便性が高くありません。

次章以降では、この パスキー について深堀していきます。

2. 2025 年の パスキー普及につながった具体例

日本の証券会社の事例を挙げてみました。

① 2025年 春 以前(パスワードでの認証)

2025年春までは、ID と パスワード のみで認証を受け付けているサイトが多くありました。

② 2025年 春頃(多要素認証の導入)

金融庁からの指示により、多要素認証が義務づけられることになり、各社 さまざまな多要素認証が導入されました。

- 楽天証券 = ID + パスワード + 絵文字認証

- SBI 証券 = ID + パスワード + 通知された6桁文字列

- e スマート証券 = ID + パスワード + 独自の認証アプリ

証券口座乗っ取り被害、6月末時点で累計5710億円に-金融庁

https://www.bloomberg.com/jp/news/articles/2025-07-07/SYURBFT0G1KW00

多要素認証の効果があったからか、被害額は減少傾向に転じたようです。

しかし、いずれも 2段階認証となっており、ID + パスワードで認証したあと、各社独自の方法で2段階目の認証を行う必要がありました。これが、ユーザーにとって 非常に不便な状況となりました。

③ 2025年10月頃(パスキーの導入)

楽天証券 と、SBI 証券 が FIDO2 の パスキー認証を導入しました。

e スマート証券も、2026年春頃の パスキー認証の導入を表明しています。

このように、矢継ぎ早に パスキーの導入が進んでいます。

これは、歓迎すべき動向です。

パスキーは、2段階認証のような煩わしい操作は必要なく、利便性が向上するとともに、セキュリティも最強なレベルとなっています。

3. パスキーが判りづらい点

パスキーは、セキュリティ および 利便性 が高く、非常に優れた仕組みです。

ですが、以下の理由により、現状は とても分かりづらくなっており、普及の足枷になっていたように思います。

① パスキーには 2通りの仕組みがある

② 認証器 と SaaS との組み合わせによる動作の違い

パスキー の 弱点と課題

上記の組み合わせによって、SaaS ごとに 使える組み合わせが違い、1つの認証器に統一することが難しかった

パスキー の 改善

従来から、上記の 弱点と課題 を抱えていたパスキーですが、対応する SaaS サービスの数も増え、対応の幅も増えてきたことから、弱点が補われつつあります。

① パスキーには 2通りの仕組みがある

デバイスバインド パスキーと Synced Passkeys という2通りの仕組みがあります。

- デバイスバインド パスキー → 「そのデバイス専用の鍵」

- Synced Passkeys(同期パスキー) → 「複数デバイスで共有できる鍵」

| 項目 | デバイスバインド パスキー | Synced Passkeys(同期パスキー) |

|---|---|---|

| 定義 | Device‑bound credentials | Multi‑Device Credentials (MDC) |

| 保存 | デバイス固有の保護領域(TPM/Secure Enclave/StrongBox 等)に保存。外部コピー不可 | 各デバイスの保護領域に保存。クラウド経由で暗号化された形で複製・同期 |

| 同期 | なし | エンドツーエンド暗号化でクラウド経由に複製・同期 |

| 利用範囲 | そのデバイス/認証器のみ | 複数デバイスで同じパスキーを利用可能 |

| 移行 | 新しいデバイスで再プロビジョニング(MFA等)して新しい鍵を生成 | 同期済みクレデンシャルを復元して即利用可能 |

| 利点 | 高いデバイス固有性・セキュリティ | 複数デバイスでの利便性が高い |

| 制約 | デバイス紛失・故障時は復元不可。新しいデバイスでは再登録が必須 | クラウド同期により復元可能だが、RPや認証器のポリシー次第で利用制限があり得る |

詳細は、以下の通りです。

デバイスバインド パスキー

定義: デバイスバインド パスキーは、FIDO Alliance が定義する デバイスに固定された認証情報(Device‑bound credentials) です。プラットフォーム認証器(例: Windows Hello)やローミング認証器(例: FIDO2セキュリティキー)のいずれでも、この性質を持ちます。

保存: 秘密鍵は、当該認証器/デバイス固有の保護領域(TPM、Secure Enclave、StrongBox 等)に保存され、外部への取り出しや他デバイスへのコピーはできません。

利用: 認証時には、その保護領域内の秘密鍵が使用され、SaaS 側 には公開鍵のみが登録されます。

同期: バックアップや同期はなく、利用可能なのはその認証器/デバイス上のみです。

移行: 新しいデバイスで使うには、別途プロビジョニング(MFA等)を行い、そのデバイス固有の新しい秘密鍵を生成します。

Synced Passkeys(同期パスキー)

定義: Synced Passkeys は、FIDO Alliance が定義する マルチデバイス認証情報(Multi‑Device Credentials, MDC) です。

保存: 秘密鍵は各デバイスの保護領域(Secure Enclave/TPM/StrongBox 等。利用可能な場合)に保存されます。環境によりソフトウェア保護へフォールバックする実装があり得ます。

同期: 鍵素材はエンドツーエンド暗号化でクラウド経由に安全に同期され、結果として同一クレデンシャルが複数デバイスへ安全に複製されます。

復元: 新しいデバイスでは、複製されたクレデンシャルが保護領域に復元され、認証に利用できます。

利点: ユーザーは複数のデバイスで同じパスキーを利用できます。

公開情報:同期パスキーとデバイスバインドパスキーとは何か

https://learn.microsoft.com/ja-jp/entra/identity/authentication/how-to-authentication-synced-passkeys?wt.mc_id=MVP_407731#what-are-synced-versus-device-bound-passkeys

② 認証器 と SaaS との組み合わせによる動作の違い

認証器の種類ごとに、デバイスバインド か、Synced Passkeys にも対応しているかが違います。

同様に サービスの提供側、つまり SaaS ごとに、デバイスバインド のみ許可か、Synced Passkeys を許可するかのポリシーが異なります。

認証器と SaaS の両方が Synced Passkeys に対応している場合、同期先デバイスへクレデンシャルを複製して復元し、認証に利用できます。

なお、一部の SaaS は 認証器種別を限定し、Synced Passkeys や ソフトウェア認証器 を許可しないことがあり、その場合は同期しても利用できません。

ポイント

上記のように 認証器 や SaaS の実装や組み合わせによって、実際の動作が異なって見えることから、目に見えた動作を観察するだけでは「パスキーってどういう動きが標準なんだろう…」という事がイメージし辛くなってしまっているのです。

4. 認証器の種類による違い

代表的な 認証器 として、以下の4種類を紹介します。

- Windows Hello for Business

- FIDO2 セキュリティーキー

- Microsoft Authenticator の パスキー

- ソフトウェアベース の パスキー

Google Password Manager、Apple iCloud キーチェーン、Roboform、1Password、Bitwarden、Keeper など 複数メーカーがサービスを提供

※私は Roboform を 10 年来利用しているので、Roboform を例に挙げて紹介しています。

比較表

| 項目 | Windows Hello for Business | FIDO2 セキュリティ キー |

Microsoft Authenticator のパスキー |

ソフトウェア ベース のパスキー ※Roboform |

|---|---|---|---|---|

| デバイスバインド 対応 | 〇 | 〇 | 〇 | 〇 |

| Synced Passkeys 対応 | ✕ | ✕ | ✕ ※2025/12/7 確認 |

〇 |

| 認証要素① | PC の 所有 | キー の 所有 & 接続されている |

スマホ の 所有 & Bluetooth 接続 |

アプリ+マスターパスワード |

| 認証要素② | 顔 or 指紋 or PIN | 指紋 or PIN | Face ID or Touch ID or パスコード | OS 側認証の任意選択 WHfB or FIDO2 or PIN など |

| 保存場所 | PC 内の TPM に保存。外部コピー不可 | セキュリティキー内に保存。外部コピー不可 | スマホ内のセキュリティエリアに保存。外部コピー不可 | 暗号化データベース(クラウド同期可) |

| ローミング可否 | 不可(デバイス一体型) | 可能(物理キー持ち歩き) | 可能(QRコードで任意デバイス認証) | 可能(インストール済みデバイスで利用) |

| 秘密鍵の同期 | 不可 | 不可 | 不可(iCloud同期はアカウント情報のみ、秘密鍵は復元不可) | 可能(暗号化済みデータをクラウド同期) |

| 冗長化方法 | 複数 PC に別々にセットアップ | 複数キーをセットアップ | 複数スマホにセットアップ | クラウド+マスターパスワードで復元 |

| 紛失時の対応 | 他の PC で認証 | 他のキーで認証 | 他のスマホで認証 | クラウド復元可能(運営者でも復元不可) |

| プロビジョニング方法 | 新規 PC では MFA 認証が必要 | 1本目は MFA 必須、以降は既存キーで追加 | 1台目は MFA 必須、以降は既存スマホで追加 | 任意デバイスにインストール+マスターパスワード |

Windows Hello for Business (WHfB)

- デバイスバインド のパスキーです。

- デバイス上の TPM に秘密鍵を保存しています。

- 所有要素(PC の所持)と 知識要素(PIN)または 生体要素(顔 or 指紋)で認証します。

- 認証器のローミング不可

認証器とデバイスが一体化しているため、他のデバイスで利用できません。

秘密鍵は TPM 内でセキュアに保持され、アプリケーション側からアクセスできない仕組みです。 - 秘密鍵の同期不可

デバイス内の TPM に保存されており、同期の仕組みはありません。 - 秘密鍵の冗長化方法

バックアップ不可のため、複数 PC に WHfB を別々にセットアップしておくしかありません。

または、別の 認証器 と併用するようにします。 - 認証器のプロビジョニング方法

新しい PC で WHfB を利用開始するには、別の認証器で MFA 認証が必要です。

(例: Microsoft Authenticator や FIDO2 セキュリティキー)

Windows Hello for Business とは?

https://qiita.com/carol0226/items/441659a20bc256bbe639

FIDO2 セキュリティキー

- デバイスバインド のパスキーです。

- セキュリティキー内に秘密鍵を保存しています。

- 所有要素(キー の所持と PCへの接続)と 知識要素(PIN)または 生体要素(指紋)で認証します。

- 認証器のローミング可能

物理キーを持ち歩き、USB または NFC で接続して認証できます。

秘密鍵はデバイスに残らないためセキュアです。 - 秘密鍵の同期不可

セキュリティキー内に保存され、外部取り出し不可です。 - 秘密鍵の冗長化方法

バックアップ不可のため、複数キーをセットアップしておきます。

1本紛失しても、別のキーで認証可能です。

または WHfB や Authenticator の パスキー と併用して冗長化します。 - 認証器のプロビジョニング方法

最初のキー登録には別の認証器で MFA 認証が必要です。

1本目のキーがあれば、それを使って 2本目をセットアップ可能です。

以下の記事は、FIDO2 セキュリティキー のうち、最も普及している Yubico 社が提供する Yubikey について 私が紹介している記事となります。

Yubikey まとめ(利用可否検証あり)

https://qiita.com/carol0226/items/1e28bdc3acc4c7814da2

Microsoft Authenticator の パスキー

- デバイスバインド のパスキーです。

- スマホ内のセキュリティエリアに秘密鍵を保存しています(iOS/Android で仕組みが異なる)。

- 所有要素(スマホ の所持 と Bluetooth での疎通確認)と 生体要素(Face ID or Touch ID)で認証します。

- 認証器のローミング可能

アプリに表示された QR コードを読み取ることで認証可能。

1台のスマホがあれば任意のデバイスで認証できます。

秘密鍵は相手デバイスに残らないためセキュアです。 - 秘密鍵の同期不可

スマホ内に保存され、外部取り出し不可。

iCloud にアカウント情報は同期されますが、秘密鍵は復元されません。

新しいスマホでは MFA 認証を行い再セットアップが必要です。 - 秘密鍵の冗長化方法

バックアップ不可のため、複数スマホに Authenticator をセットアップしておくことで、1台紛失しても別のスマホで認証可能です。

または WHfB や FIDO2 セキュリティキーと併用して冗長化します。 - 認証器のプロビジョニング方法

最初のセットアップには別の認証器で MFA 認証が必要です。

(例: Authenticator パスワード+通知、FIDO2 セキュリティキー)

1台目があれば、それを使って 2台目をセットアップ可能です。

公開情報:Microsoft Authenticator アプリ(パスキー サインイン)

https://learn.microsoft.com/ja-jp/entra/identity/authentication/concept-authentication-authenticator-app?wt.mc_id=MVP_407731#passkey-sign-in

RoboForm(ソフトウェアベースのパスキー)

- デバイスバインド/Synced Passkeys 両対応(利用方式は SaaS 側のポリシー次第)。

- 暗号化されたデータベースに保存(製品によって保存方法は異なる可能性あり)。

- 所有要素(アプリのインストールとマスターパスワード)と OS 側の認証を任意選択(WHfB or PIN or パスキー or Face ID or Touch ID など)で認証します。

- 認証器のローミング可能

RoboForm がインストールされた任意のデバイスで認証可能です。 - 秘密鍵の同期可能

秘密鍵そのものではなく、暗号化済みデータがクラウドに同期されます。 - 秘密鍵の冗長化方法

クラウドに保存された暗号化データとマスターパスワードの組み合わせで復元可能。

運営者でも秘密鍵を復元できない仕組みです。 - 認証器のプロビジョニング方法

任意のデバイスに RoboForm をインストールし、マスターパスワードを入力すれば利用可能です。

Roboform:パスキー(passkey)をロボフォームに保存するには?

https://help.roboform.com/hc/ja/articles/18625573502477-パスキー-passkey-をロボフォームに保存するには

注意

SaaS 側がデバイスバインド パスキーのみ対応の場合、 同期して他デバイスへ復元できても利用できません。

認証器 と SaaS の組み合わせ

認証器 と SaaS サービスの組み合わせを検証してみました。

検証の結果から、以下の特性が見えてきました。

- 楽天証券、au ID、Rakuten ID は、認証器が Synced Passkeys に対応していても、SaaS 側で 同期非対応となっています。

特に、楽天証券は 認証器を1つしか登録できず、デバイスバインドのため、1台の端末でしかパスキーを使えません。 - Authenticator のパスキーは、Microsoft のサービスしか使えない(やるつもりがない? 今後に期待です)

- Windows OS のサインインは、WHfB か FIDO2 セキュリティキーしか使えません

- SBI 証券は、認証プロバイダーでもないのに FIDO2 セキュリティキー が使える(優秀!)

| 認証器 ▶ ▼ SaaS |

ID への 複数登録 (検証済み数) |

WHfB | FIDO2 セキュリティ キー |

RoboForm (Synced Passkey) |

Apple iCloud Key Chain (Synced Passkey) ※Mac,iOSのみ |

Microsoft Authenticator のパスキー (Synced Passkey) |

|---|---|---|---|---|---|---|

| Microsoft Entra ID | 〇 | 〇 | 〇 | 〇 (〇) Ignite 発表 |

〇 (〇) Ignite 発表 |

〇 (✖) |

| Windows OS サインイン (Entra Joined) |

〇 | 〇 | 〇 | ✖ | ✖ | ✖ |

| Windows OS サインイン (Hybrid Joined) ※ドメインログオン |

〇 | 〇 | 〇 | ✖ | ✖ | ✖ |

| Microsoft アカウント |

〇 | 〇 | 〇 | 〇 (〇) | ? | 〇 (✖) |

| Google アカウント |

〇 | 〇 | 〇 | 〇 (〇) | 〇 (〇) | ✖ |

| Amazon アカウント |

〇 | 〇 | 〇 | 〇 (〇) | 〇 (〇) | ✖ |

| RoboForm | 〇 | 〇 | 〇 | 〇 (〇) | 〇 (〇) | ✖ |

| SBI 証券 | 〇 | 〇 | 〇 | 〇 (〇) | ? | ✖ |

| マネックス証券 | 〇 | 〇 | ✖ | 〇 (〇) | 〇 (〇) | ✖ |

| 楽天証券 | ✖ | ✖ | ✖ | 〇 (✖) | ? | ✖ |

| Money Forward | 〇 | 〇 | ✖ | 〇 (〇) | 〇 (〇) | ✖ |

| リクルート ID | 〇 | 〇 | ✖ | 〇 (〇) | 〇 (〇) | ✖ |

| Yahoo! | 〇 | 〇 | ✖ | 〇 (〇) | 〇 (〇) | ✖ |

| docomo ID | 〇 | 〇 | ✖ | 〇 (〇) | 〇 (〇) | ✖ |

| au ID | 〇 | ✖ | ✖ | 〇 (✖) | ? | ✖ |

| Rakuten ID | 〇 | 〇 | ✖ | 〇 (✖) | ? | ✖ |

? のところは、検証の手が廻っていません。後日 検証が追い付いたら更新します <(_ _)>

各社のパスキー登録手順

以下の記事の 5章 で、各社のサービスに FIDO2 セキュリティキー (Yubikey) を 登録できるのかを検証した結果を記載しています(注:10ヶ月前に投稿した記事です)

Yubikey まとめ(利用可否検証あり)

https://qiita.com/carol0226/items/1e28bdc3acc4c7814da2

5. 各社 クラウドサービスの認証に Yubikey を使うための具体的な手順

5. Microsoft Ignite 2025 で発表された Synced Passkeys って何?

ちょっと分かりづらいのですが、以下の2点 に分けて考えると分かりやすいです。

① Microsoft Entra ID は、Synced Passkeys への対応は プレビュー提供を開始

従来は、Microsoft Entra ID は、Synced Passkeys(同期パスキー)に対応していませんでした。

Ignite 発表により、テナントの設定を変更することで、Synced Passkeys が利用できるようになりました。

公開情報:Microsoft Entra ID (プレビュー) で同期されたパスキー (FIDO2) を有効にする方法

https://learn.microsoft.com/ja-jp/entra/identity/authentication/how-to-authentication-synced-passkeys?wt.mc_id=MVP_407731

Microsoft Entra ID で、初めて パスキーを使えるようにするためには、以下の記事を参考に 認証方法 で、パスキー (FIDO2) を有効化しておく必要があります。

Microsoft Entra ID の認証を FIDO2 セキュリティキー で出来るようにする

https://qiita.com/carol0226/items/8586291079d941f62f7b

そして、以下の手順で、同期されたパスキー を有効化します。

あとは、Synced Passkeys 対応の認証器を使うだけ!

公開情報:同期されたパスキーを有効にする (プレビュー)

https://learn.microsoft.com/ja-jp/entra/identity/authentication/how-to-authentication-synced-passkeys?wt.mc_id=MVP_407731#enable-synced-passkeys-preview

② Microsoft Authenticator の パスキー の、Synced Passkeys への対応状況

動作検証してみましたが、Synced Passkeys には、対応していないようです。

2025/12/7 時点では、まだ対応していないようです。

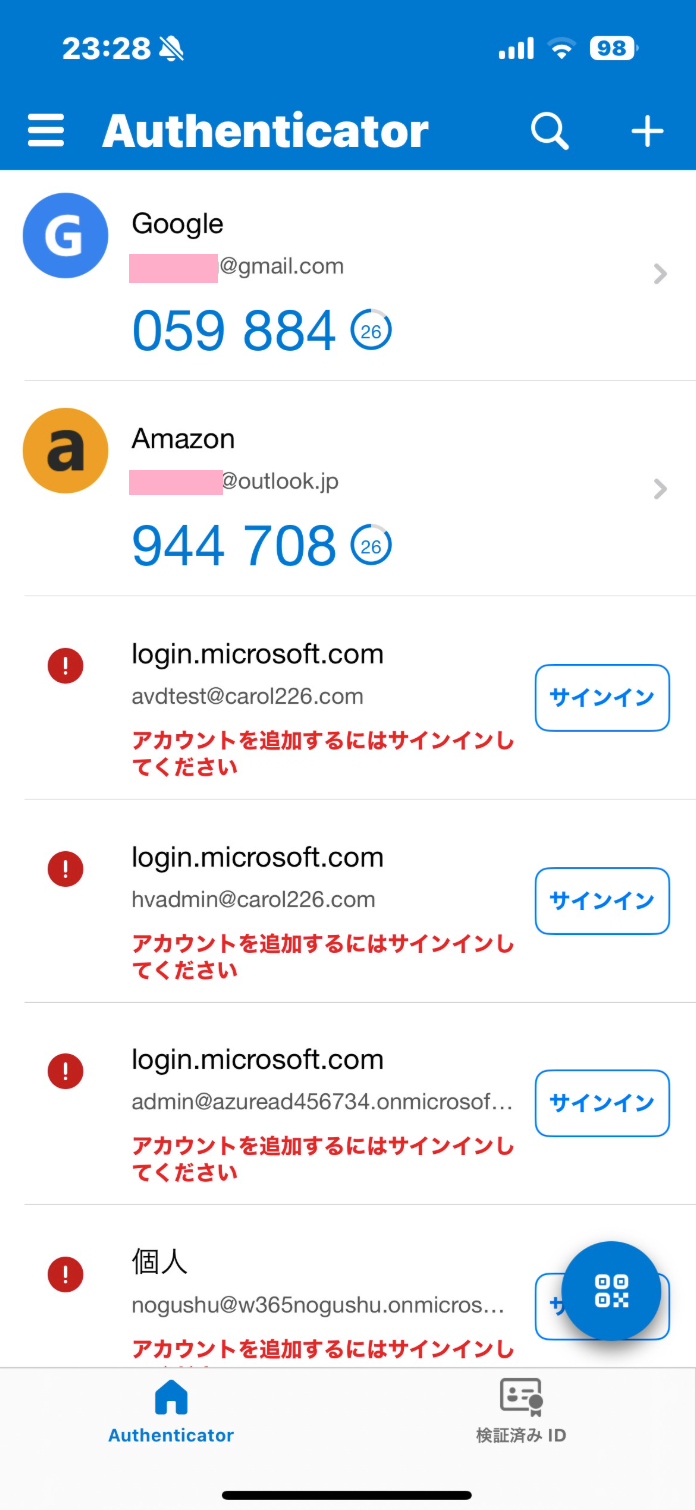

登録したパスキーを iCloud で同期し 別のスマホに復元すると、以下のようになります。

Google や Amazon の個人アカウント(パスキーではありません)は、復元できていますが、Entra ID の パスキー は、警告マーク が出ていて利用ができません。「サインイン」ボタンを押して、MFA 認証ですれば、デバイスバインドのパスキーとしてプロビジョニングすることはできます。将来的に、 Synced Passkeys に対応されれば、このような操作を必要とせずに、別のスマホに パスキーを復元できるようになるものと思われます。今後に期待ですね。

公開情報:デバイス バインド パスキー

https://learn.microsoft.com/ja-jp/entra/identity/authentication/concept-authentication-authenticator-app?wt.mc_id=MVP_407731#device-bound-passkey

(上記の公開情報のキャプチャ)※2025/12/11 時点

上記の赤線のように、明確に Authenticator のパスキーは、デバイスバインドであることが明記されています。

重要

この章の説明を見ると、ご理解いただけたと思いますが、Synced Passkeys(同期パスキー)に対応したと聞いたら、普通は ② が実現できるように聞こえますよね。でも 実は違って ① が実現したことを言っているのです。

Ignite での説明を聞くと それが判ります。

6. Ignite 2025 の パスキーに関するダイジェスト

パスキーについての解説が含まれている セキュリティ の公開セッション動画です。

日本語字幕も付けることが可能なため、ぜひ視聴してみてください。

Ignite 2025:Identity Under Siege: Modern ITDR from Microsoft

https://ignite.microsoft.com/en-US/sessions/BRK237

初期アクセスを封じるパスキーの力

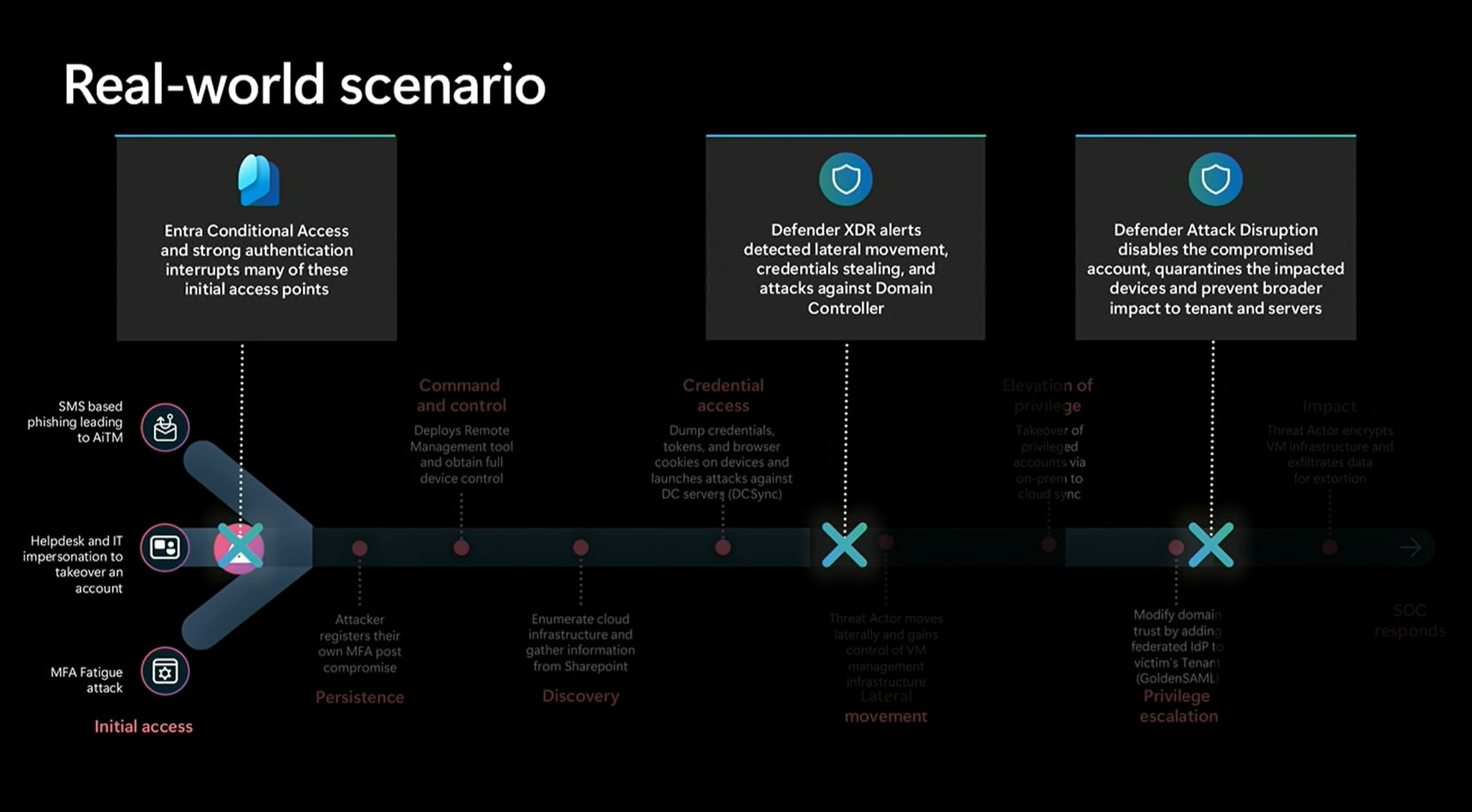

出典:Microsoft Ignite セッション BRK237(00:05:00)

-

入口防御が最重要

攻撃はSMSフィッシングやMFA疲労など「ログイン」から始まる。ここでパスキーによる強力かつ使いやすい認証を導入することで、多くの初期侵入を防げる。 -

攻撃はアイデンティティを軸に進行

一度突破されると、資格情報窃取・横展開・特権昇格を経て最終的に暗号化や恐喝に至る。攻撃者は複数回アイデンティティ境界を越えるため、認証とアクセス制御が防御の要となる。 -

防御は「左シフト」すべき

後半フェーズの Defender XDR や Attack Disruption でも防御が可能だが、理想は初期段階で食い止めること。パスキーと 条件付きアクセス を入口で徹底することが、攻撃連鎖を断ち切る最も効果的な手段。

パスキー導入への道 ― 認証強化の登山ルート

出典:Microsoft Ignite セッション BRK237(00:09:20)

この図は、企業が認証の安全性を高めていく過程を「登山」に例えたものです。セッションでは、「入口防御の左シフト」と「使いやすく強力な認証手段の普及」を強調しており、この図はその考えを視覚的に表現しています。

-

パスワード → MFA → パスワードレス

攻撃は日々進化し、パスワードだけでは7,000件/秒の攻撃に晒される。MFA導入で防御は強化されるが、依然として数万件/日レベルの攻撃が発生。パスワードレス化によりセッション攻撃も減少。 -

パスキー導入で飛躍的に防御強化

Microsoftは数億のコンシューマーアカウントでパスキーを運用済み。企業向けにも展開が進み、使いやすさ・成功率・セキュリティの面で他のMFA手段を凌駕。セッションでは「登録もログインも数秒で完了」と紹介。 -

最終目標:フィッシング耐性のある認証のみへ

パスキーを含むフィッシング耐性のある認証手段を、回復・オンボーディングまで含めて全社的に導入することで、$11億規模のなりすまし被害を防ぐ道が開ける。

Entra IDにおけるパスキー対応 ― ユーザー層に応じたフィッシング耐性認証の選択肢

出典:Microsoft Ignite セッション BRK237(00:10:50)

この図は、Microsoft Entra IDが提供する3種類のパスキー対応方式をユーザー層別に整理しています。

要点まとめ(3タイプのパスキー)

Synced Passkeys(同期型パスキー)

- 対象:組織内の一般ユーザー

- 特徴:Apple iCloud Keychain や Google Password Manager と連携し、エンドツーエンド暗号化で高いセキュリティと使いやすさを両立

- セッションでは「登録もログインも数秒で完了」「数億のコンシューマーアカウントで運用済み」と紹介

Security Keys(物理セキュリティキー)

- 対象:管理者や高規制業界のユーザー

- 特徴:USB型などのハードウェアキーによる強固な認証。ユーザビリティはやや低いが、セキュリティは最高レベル

Microsoft Authenticator の パスキー

- 対象:特権ユーザーや規制対象業界

- 特徴:スマートフォンアプリによるパスキー管理。Authenticator 内での運用により、既存の MFA 環境と統合しやすい

結論

2025 年は パスキー普及の転換点となる年だったと思います。

Synced Passkeys によって、利便性とセキュリティが 徐々に向上し、パスキーは 未来を拓く 鍵(カギ)になっていくと思います。