はじめに

インターネットの各種サービスへのログオンに、パスキー を使うことで、セキュリティを向上させられます。

この記事では、パスキーの代表格である Yubikey を使って、各種サービスへ パスキー登録する方法や検証結果をまとめてみました。

なぜ Yubikey なのか?

結論としては、社内の 任意の PC のログオンに利用でき、認証時のアクションの少なさが Yubikey が優れている点であり、私が Yubikey をイチオシしている理由になります(Yubikey Bio ならば、社内の 任意の PC に差し込んで タッチ1発 が実現)

まず、Windows に パスワードレスでログオンできる仕組みとして、Windows Hello for Business (WHfB) と パスキー (FIDO2) で比較してみました。

| # | WHfB | FIDO2 | コメント |

|---|---|---|---|

| 可搬性 | ✖ | ○ | この違いが一番重要です。 WHfBでは 秘密鍵が PC 内蔵 の TPM に 保管されるため、可搬性がありません。 FIDO2 を使う事で、秘密鍵を 任意の PC で 利用する事が可能になります。 |

| 顔認証 | ○ | ✖ | WHfB は、顔認証が可能なことが最大の特長です。 |

| 指紋認証 | ○ | ○ | WHfB は、PC に指紋認証用のデバイスが 搭載されていれば利用可能です。 FIDO2 は 指紋認証が可能なタイプも選択できます。 |

| PIN入力 | ○ | ○ | 生体認証(顔 , 指紋)が行えない場合には、 本人確認のために、PIN 入力 が必要です。 |

| 指タッチ | 不要 | 必要 | WHfB では、指タッチなどの操作は不要です。 FIDO2 では、本人が認証したことを 示すために 指タッチ が必要です。 指紋認証タイプの FIDO2 ならば、 指紋と指タッチを兼ねる事が可能です。 |

| 共用 PC | ✖ | ○ | WHfB は、利用する PC ごとに設定が必要 |

参考:WHfB とは?

WHfB については、こちらの記事にまとめてあります。

https://qiita.com/carol0226/items/441659a20bc256bbe639

両者の大きな違いは 可搬性 の有無です。1台の PC のみで利用するなら WHfB の顔認証の方が利便性において 大変優れています。

ですが、社内の 任意の PC(共用 PC)にサインインしたい。故障したあとに提供された代替 PC にもパスワードレスでサインインしたいなどのニーズがある場合は、WHfB では実現できません。

続いて、FIDO2 を実現できる仕組みは さらに分類すると、Yubikey , パスワードマネージャー , スマホ があります。可搬性は いずれもありますが、その実現方法が違います。

そのため、共用 PC で、Windows ログオンが簡単にできるという点が Yubikey 随一の特長になります。

| # | Yubikey | パスワード マネージャー |

スマホ Authenticator |

|---|---|---|---|

| 可搬性 | ○ | ○ | ○ |

| 資格情報の場所 | Yubikey内 | クラウド | クラウド |

| 認証時のアクション | 少 | 少 | 多 |

| ログオン時の操作 | PIN or 指紋 | 多岐にわたる | スマホ取り出し QR を読んで 顔 or PIN認証 |

| アプリの認証 | ○ | ○ | ○ |

| Windows ログオン | ○ | × | ○ ※1 |

※1

スマホ での Windows ログオンは、Windows 11 22H2 以降でサポートされているようです。

しかし、スマホでは、ログオン時の手間(スマホを手に取って、ロック解除して、2FA の操作をする)があり、普段の認証に使えるレベルにはならないと思います(初回ログオン時の本人確認や、緊急時の用途としては使えるかも・・)

宣伝

私が執筆した FIDO2 に関する記事は、他にも 以下の ストックリスト で公開していますので、こちらも 参考にしてみてください。

@carol0226 による FIDO2 の公開ストックリスト

https://qiita.com/carol0226/stocks/3670cb8678daed11b191

1. Yubikey のタイプ

どのような Yubikey があるのか?

以下の Yubico 公式サイトから、さまざまな Yubikey のタイプを知ることができます。

https://www.yubico.com/products/identifying-your-yubikey/

現行モデル (Current Products) であれば、全製品が FIDO2(つまりパスキー)を利用できます。

どれを入手すれば良いのか迷うと思いますので、以下のとおり ①~③ に分類してみました。

これを参考に 選んでください。

1-1. 指紋認証なしタイプ

新品で購入したまま、すぐに使えます。

認証の際には、PIN を入力してから タッチ します。

① Security Key NFC:USB-A = 25 ドル / USB-C = 29 ドル

FIDO2 と NFC のみに対応していて、安価に始められます。

コンシューマー向けには、これで十分 セキュリティ対策ができます。

個体管理のために シリアルと QR コードが記載されている Enterprise Edition も用意されており、エンタープライズ用としても、安価に入手できるモデルです。

② Yubikey 5:50 ドル~

オーソドックスなスタイル以外にも、小型のものや USB-A と C 両対応 など、さまざまなデザインから選択できまる点が特長です。

個体管理のための シリアル と QR コード も記載されています。

※小型の nano だけ シリアルのみのようです。画像から QR コードが確認ができません。

FIDO2 以外にも、スマートカード や NFC など、さまざまな方式に対応しており、エンタープライズ向けです。

1-2. 指紋認証ありタイプ

③ Yubikey Bio FIDO Edition:USB-A = 90 ドル / USB-C = 95 ドル

指紋認証が利用できますが、 FIDO2 のみに対応しています。

スマートカードや、NFC には対応していません。

個体管理のための シリアル と QR コード も記載されています。

購入してから、すぐに使えますが、まずは 指紋登録から行ってから利用開始します。

以下の記事も参考にしてみてください。

おススメ

Yubikey Bio を使うと、PIN の入力無しに、タッチのみで 認証が完結するので、非常におススメです。

企業ユースであっても、FIDO2 のみで Windows ログオン が可能なことを 私の方で検証済みですので、Yubikey Bio FIDO Edition をお勧めします。

2. Yubikey の購入

導入する Yubikey のタイプが決まったら、入手しましょう。

以下の公式ストア から購入できます。

海外からの発送となり、製品の価格に対して、送料として 15 ドル 掛かります。

https://www.yubico.com/jp/store/

上記のサイトを下の方にスクロールしていくと、企業向けの 50 個セットもありました。

しかし Yubikey Bio は、この売り方はされていないよう様子でした(2025/2/9 時点)

なお、Amazon でも購入できますが、かなり割増の価格になっている様子で、急ぎで必要な場合を除いては、公式サイトから購入した方がコスパが良いと思います。

Amazon で Yubikey のワードで検索

https://www.amazon.co.jp/s?k=yubikey&crid=3HNMTK6L9WYMS

おまけ:フリップケース(私も使っています)

オーソドックスなタイプ でしか使えませんが、以下のフリップケースは おススメです。

左=装着前

中央=利用時

右=収納時

※画像は、以下の Amazon のサイトから転載しています。

USB-A 用

https://www.amazon.co.jp/dp/B0DF6JRZ85

USB-C 用

https://www.amazon.co.jp/dp/B0DF6JVG73

3. 基本的な パスキーの操作手順

登録手順と、ログオン手順 に分けて説明します。

具体的なサービスごとの操作手順は、基本的な操作手順との差分として、4章で補足説明する形にしてあります。

3-1. 基本的な パスキー登録の手順

各種サービス に パスキーを登録する際に共通となる手順です。

この作法を覚えておくと、効率よく操作できるようになります。

キャプチャは、Edge を使った場合ですが、 Chrome でも同様です。

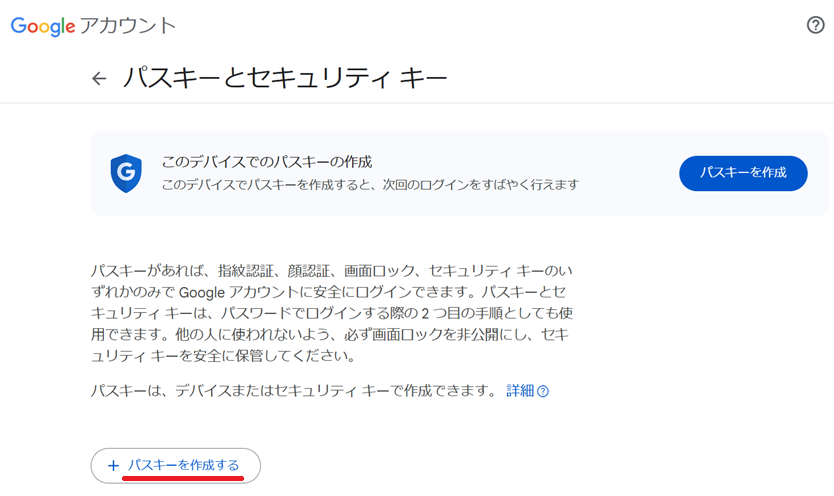

1.各サービスのアカウント管理画面などから、パスキーの登録を開始します。

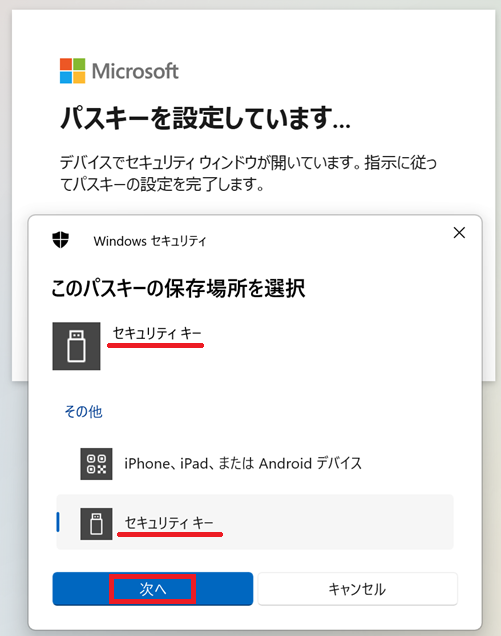

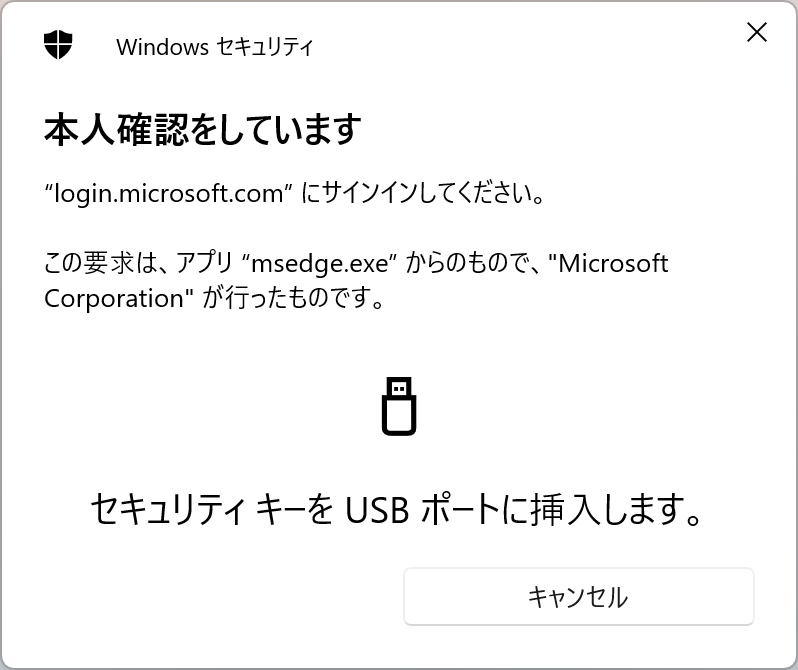

以下の画面が表示されたら セキュリティ キー を選択します。

2.どのアカウントで、どのサイトに登録するのか 確認する画面です。

確認して、OK を押します。

3.サービス側から、セキュリティキーへの資格情報の登録を承諾する画面です。

確認してOK を押します。

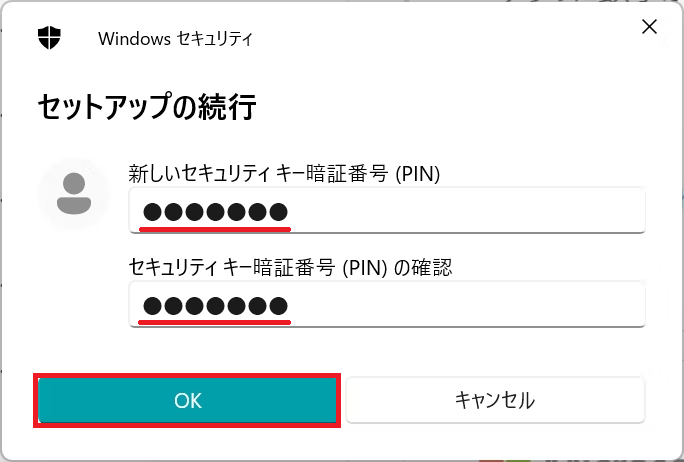

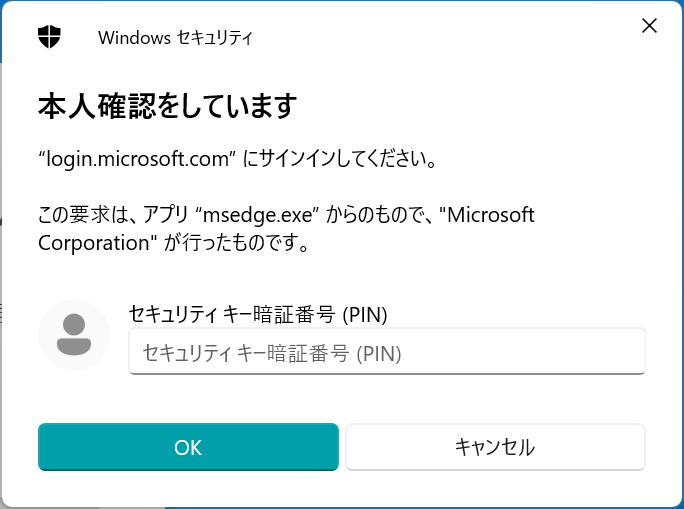

5.本人確認のために、キーに設定した PIN を入力して OK を押します。

※ Yubikey Bio の場合は、この画面は SKIP されます(指紋で本人確認されます)

6.Yubikey に タッチしてください(Yubikey Bio の場合は、本人確認も同時に行われます)

8.どのデバイスで登録したのかを識別するために、名前をつけておきましょう。

※企業ユースの場合は、ここで 個体識別の シリアルも記載しておくと良いと思います。

9.これで、Yubikey を使った パスキーでのログオンが可能になりました。

3-2. 基本的な パスキーログオンの手順

各サービスのログオン画面を表示します。

サービスによりさまざまですが、メールアドレスを入力したあとで、次の画面に遷移すると、すぐに パスキー を求められる場合や、「パスキーでログオン」の選択肢を選ぶ必要がある場合もあります。

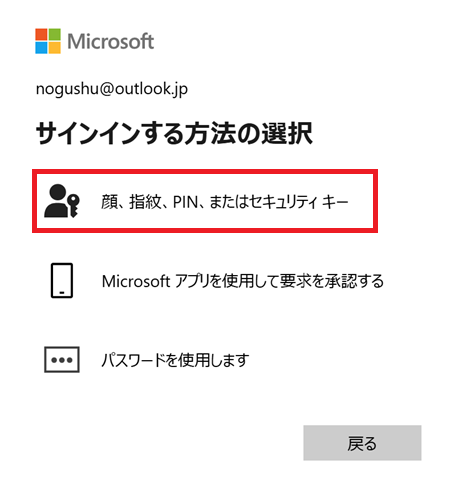

1.以下の画面が出れば OK です。セキュリティキー を選択して次へ を押します。

2.Yubikey を USB ポートに挿入して PIN を入力して、タッチします。

3.以下は、1つの Yubikey の中に 同一のサービスで 2 つの資格情報が保存されていた場合です。

どちらでログオンするのかを選択します。

その後、サービス に ログオン が行われます。

4. Microsoft エンタープライズ向けの具体的な手順

本章では、エンタープライズ向けに Windows や Azure , Microsoft 365 などに パスキー ログオンできるようにする内容を紹介します。私自身で、検証した記事となっています。

① Microsoft Entra ID

以下の記事を参考に、Microsoft Entra ID で FIDO2 が有効化されていれば、Yubikey を使うことができます。登録方法、ログオン方法も、この記事で説明してあります。

これによって、Azure や Microsoft 365 などのサービスへ Yubikey ログオンが可能になります。

② Windows ログオン

以下の記事を参考に、Active Directory または、Microsoft Entra ID で FIDO2 が有効化されていれば、Yubikey を使うことができます。登録方法、サインイン方法も、この記事で説明してあります。

(1) Microsoft Entra Join 構成での Yubikey ログオン

(2) Active Directory 構成での Yubikey ドメインログオン

おまけ:Yubikey で Windows へのローカルログオン も可能です

以下の記事にもあるとおり、Yubico 製 のアプリを導入することで ローカルログオンも可能になります。

https://www.yubico.com/products/computer-login-tools/

私は、検証していませんが、こちらの記事が参考になると思います。

https://qiita.com/_kazuya/items/f104db4d1bf896881434

ただし、ローカルログオンの場合って、PC に追加ソフトが必要なので、一旦は パスワードでログオンが必要です。だったら、Windows Hello を使えば良いじゃん・・ってことで、わざわざ導入する必要はないのかなと思います。

カメラ非搭載のPCで、Yubikey Bio なら、指紋ログオンできるようになるので使う価値もありそうです。

5. 各社 クラウドサービスの認証に Yubikey を使うための具体的な手順

1つの Yubikey に複数サービスの パスキー を登録できます。

基本的に、前章で説明したとおりの操作ですが、私が利用している 主要なサービスを利用した場合の特長や注意点をまとめました(2025/2/9 時点の検証結果です)

Yubikey が利用できたサービス

- Microsoft アカウント

- Amazon アカウント

- Google アカウント

Yubikey を登録できなかったサービス

以下のサービスは、パスキーには対応していますが Yubikey は登録できませんでした。

- d アカウント

- Yahoo! JAPAN ID

- au ID

- 楽天 ID

パスキーに対応しているサービスは、以下のサイトで 公開されています。

5-1. Microsoft アカウント

Microsoft アカウントのヘルプ

https://support.microsoft.com/ja-jp/topic/セキュリティ-キーを使用してアカウントにサインインする-b23a2a45-6ab8-4c86-9f22-bcadf60235aa

5-1-1. Microsoft アカウントの パスキー登録のポイント

以下の URL から、ログオンとセキュリティ に遷移して、パスキーの登録が可能です。

https://account.microsoft.com/account

以降は、基本的な パスキー登録の手順 を踏襲します。

5-1-2. Microsoft アカウントの パスキーログオンのポイント

パスワードを入力せずに その他のサインイン方法 を選択します。

以降は、基本的な パスキーログオンの手順 を踏襲します。

5-2. Amazon アカウント

Amazon アカウント パスキーのヘルプ

https://www.amazon.co.jp/gp/help/customer/display.html?nodeId=TPphmhSWBgcI9Ak87p

5-2-2. Amazon アカウントの パスキー登録のポイント

以下の URL から、ログオンとセキュリティ に遷移して、パスキーの登録が可能です。

https://www.amazon.co.jp/gp/css/homepage.html

以下の画面で、パスキーを追加する から登録します。

以降は、基本的な パスキー登録の手順 を踏襲します。

※ Windows Hello や iCloudキーチェーン は、別の方法で登録した結果です。

パスキー登録が完了すると、Yubikey は「その他」と表示されました。

5-2-3. Amazon アカウントの パスキーログオンのポイント

メールアドレスを入力したあと、以下の画面へ遷移し、基本的な パスキーログオンの手順 を行うと、ログインできました。

なお、パスキーでログオンしても、そのあとに 2FA の認証を求められました。

2FA をブラウザに記憶させると、そのブラウザでは パスキーのみでサインインが可能になりました。

5-3. Google アカウント

Google アカウント パスキーのヘルプ

https://support.google.com/accounts/answer/13548313?hl=ja

5-3-1. Google アカウントの パスキー登録のポイント

以下の URL から、Google アカウント に サインインして、パスキーの登録が可能です。

https://myaccount.google.com/

以降は、基本的な パスキー登録の手順 を踏襲します。

5-3-2. Google アカウントの パスキーログオンのポイント

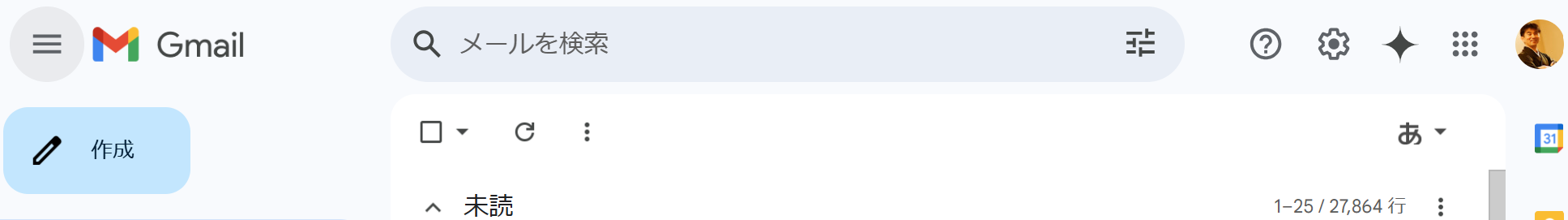

テストの前に Google のサービスからログアウトしてください。

Google のサービスへのログオン画面を開きます(テストでは、Gmail を使用)

メールアドレスを入力して 次へ を押します。

以降は、基本的な パスキーログオンの手順 を踏襲します。

5-4. d アカウント

結論として Yubikey の登録はできませんでした。

以下は、参考情報です。

d アカウント パスキーのヘルプ

https://id.smt.docomo.ne.jp/src/utility/passkeys.html

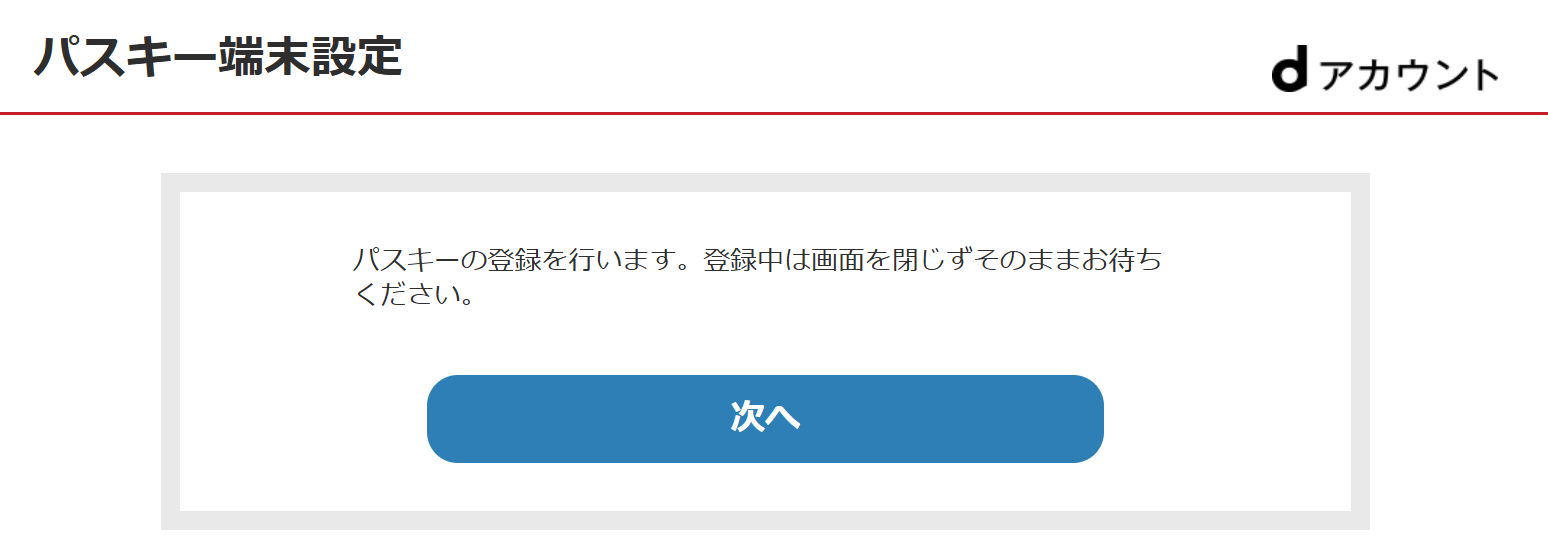

d アカウント の パスキー登録のポイント

以下の URL から、d アカウント で サインインして、パスキーの登録が可能です。

https://id.smt.docomo.ne.jp/src/utility/passkeys.html

このあと、メールアドレス へ6桁コードが送られての確認と、携帯電話 へ6桁コードが送られてのダブル確認を促されます。

ロボフォームや Windows Hello の登録は出てきますが、セキュリティキー の選択肢は現れずに、断念しました。

5-5. Yahoo! JAPAN ID

結論として Yubikey の登録はできませんでした。

以下は、参考情報です。

Yahoo! JAPAN ID パスキーのヘルプ

https://id.yahoo.co.jp/security/manage_auth_device_winmac.html

Yahoo! JAPAN ID の パスキー登録のポイント

以下の URL から、Yahoo! JAPAN ID で サインインして、パスキーの登録が可能です。

https://accounts.yahoo.co.jp/profile?current=security

しかし、パスキーの欄が 生体認証(指紋・顔)など) になっている・・

ロボフォームや Windows Hello の登録は出てきますが、セキュリティキー の選択肢は現れずに、断念。

5-6. au ID

au ID のヘルプ

https://id.auone.jp/id/pc/guide/index.html

検証してみましたが、ロボフォーム への登録はできましたが、セキュリティキー (Yubikey) への登録はできませんでした。ロボフォームを使って、au のサイトやサービスへ パスキーログオンは確認できました。

5-7. 楽天 ID

結論として Yubikey の登録はできませんでした。

以下は、参考情報です。

楽天 パスキー(旧:かんたんログイン)に関するよくあるご質問

https://corp.faq.rakuten.net/rakutenid/s/detail/000008110

2025 年 2 月 時点では、以下の2サービスのみが パスキー対応のようでした。

楽天ギフトカードで検証してみましたが、ロボフォームでは 動作したものの セキュリティキー の選択肢は出ず、Yubikey の登録はできませんでした。

その他 参考

https://jp.account.rakuten.com/device-management/faq/ja/

6. まとめ

(2025/2/9 時点の見解です)

日本国内の主要なサービスは、パスキーに対応してきてはいるものの、まだ Yubikey を利用できる段階には至っていないようでした。

(2025/6/20 時点の見解です)

読者の方からコメントをいただいたため、見解を訂正させていただきます。

日本国内の主要なサービスは、セキュリティキーの選択肢が出ないことから、意図的な実装を避けている可能性も考えられそうです。

しかしながら、世界の 3大プラットフォーマーでは、Yubikey をフル活用することができるようです。

エンタープライズ用途であれば、SAML 対応の SaaS サービスの認証を この3大プラットフォーマーの Idp に寄せることができるため、現時点でも 多くの認証を Yubikey に対応させることが可能になっています。

特に、Microsoft は、Windows OS へのサインインにも対応されており、素晴らしいと思います(これだけでも Yubikey を導入する価値があります)

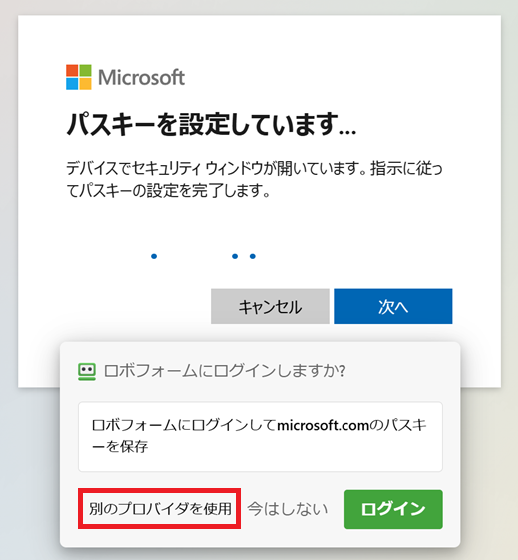

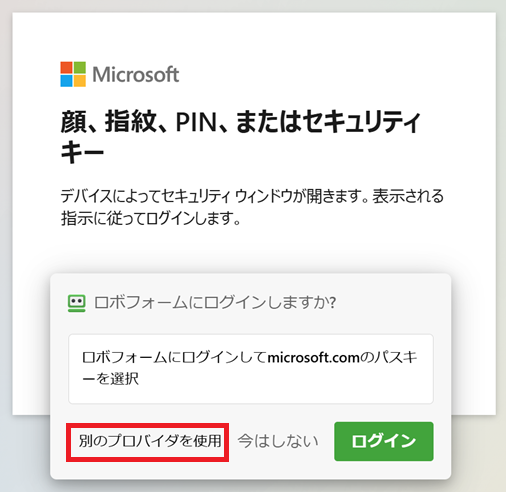

サインイン時に、認証方法を選択する手順(別のプロバイダを使用 を選択する点)が煩雑なため、慣れが必要です。慣れてしまえば気になりませんが、全社展開する際に 利用者にとっては、ちょっとしたハードルになります。慣れてもらって 普及していくためには この点が課題になると感じます。

コンシューマー利用においては、3大プラットフォーマーしか対応されていないですし、アーリーアダプターな利用者でない限り、Yubikey を買ってまで導入するには、敷居が高いかなと思います。

そのため、現時点では、個人利用者の方々には、ロボフォームや 1Password、Keeper などのパスワードマネージャーの利用をおススメします。

個人的には、ロボフォームを 10 年以上使い続けていますが、Yubikey と ロボフォーム の併用で パスワード管理を維持しつつ、今後 多くのサービスが Yubikey で認証できるようになるのを期待したいと思います。(ロボフォームで認証する際に Yubikey 使えたら最高なんですが・・・)

参考

以下は、パスワードレスを目指して奮闘された方の記事です。

この方の見解も、Microsoft Entra ID へ認証を寄せていったが、SAML 非対応な SaaS 向けに パスワードマネージャーを併用することにしたというエピソードが記載されているので、参考になると思います。