1.はじめに

筆者は、以前実務で Azure セキュリティを調査する機会がありましたが、セキュリティの全体像を理解することが難しく困った経験があります。

当時の自分に立ち返り、「全体像をざっと把握できる、取っ掛かりとなるような情報があれば」という思いから、筆者が得た知見を整理してみました。

本記事が同じく実務で Azure に携わる方々の参考になれば幸いです。

Azure セキュリティは非常に範囲が広いため、本シリーズでは以下の4回に分けて解説します。

本シリーズの構成

- 第1回:Azure セキュリティの全体像、ID 管理とアクセス制御

- 第2回:ネットワークセキュリティ

- 第3回:態勢管理と脅威保護

- 第4回:データ保護

主な読者層

- Azure の基礎を習得済の方(AZ-104 合格レベル1)

本記事で得られること

- Azure セキュリティの4分野について、筆者の実務経験をもとに整理した概要を把握できます。

- アクセス制御における各機能の役割と関係性を段階的に学べます。

- Azure VM のアクセス時に「何が・いつ・なぜ」行われるのかが理解できます。

- 他の Azure サービスにも応用可能な、セキュリティ設計の基本的な考え方が身につきます。

本記事は全て筆者個人が作成しています。

記載内容は筆者個人の見解であり、所属組織の公式な見解を示すものではありません。

2.Azure セキュリティの全体像と重要分野の整理

Azure セキュリティを体系的に理解する上で、Microsoft 社が提供する Cloud Adoption Framework2 は重要な指針ですが、情報量が多く、一読するのも大変です。

そこで本記事では、筆者の実務経験をもとに、特に重要と考える4つの分野3に絞って解説します。

| No | 分野名 | 重要なキーワード |

|---|---|---|

| ① | ID 管理とアクセス制御 | 認証、リスクベースアクセス制御、認可 |

| ② | ネットワークセキュリティ | L4 / L7レベルの通信制御 |

| ③ | 態勢管理と脅威保護 | セキュリティモニタリング、脅威検知 |

| ④ | データ保護 | データ暗号化、証明書 |

この4分野を理解することで、AZ-104 合格レベルの知識を持つ Azure エンジニアの皆さんが、実務で求められる Azure セキュリティのポイントを効率よく把握できるようになります。

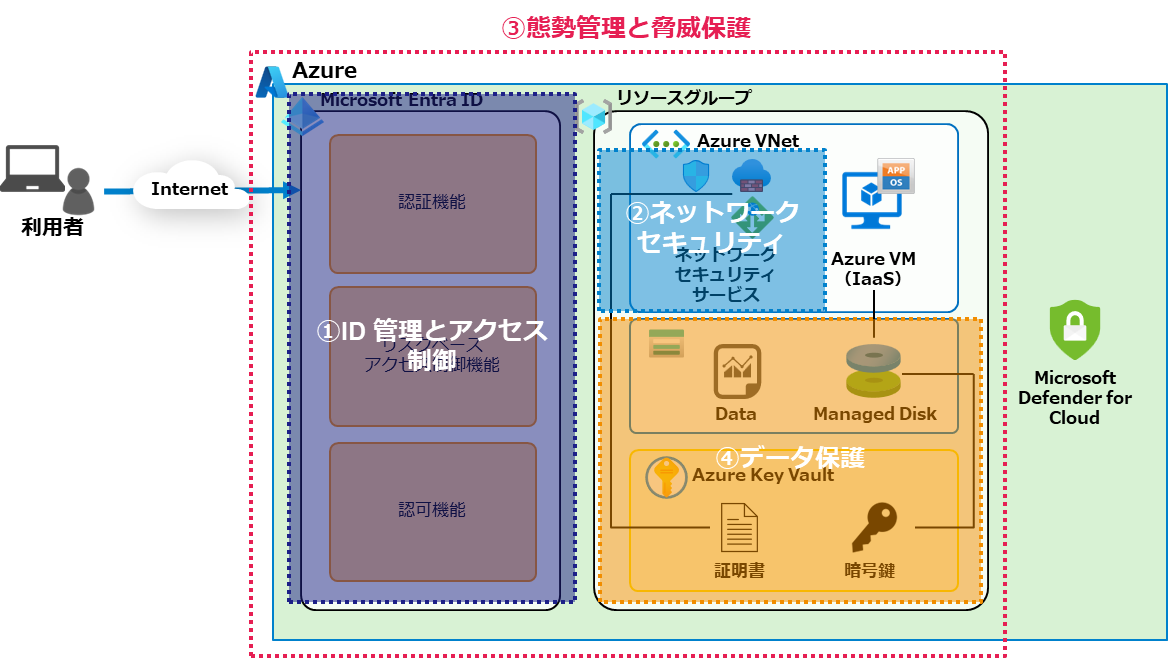

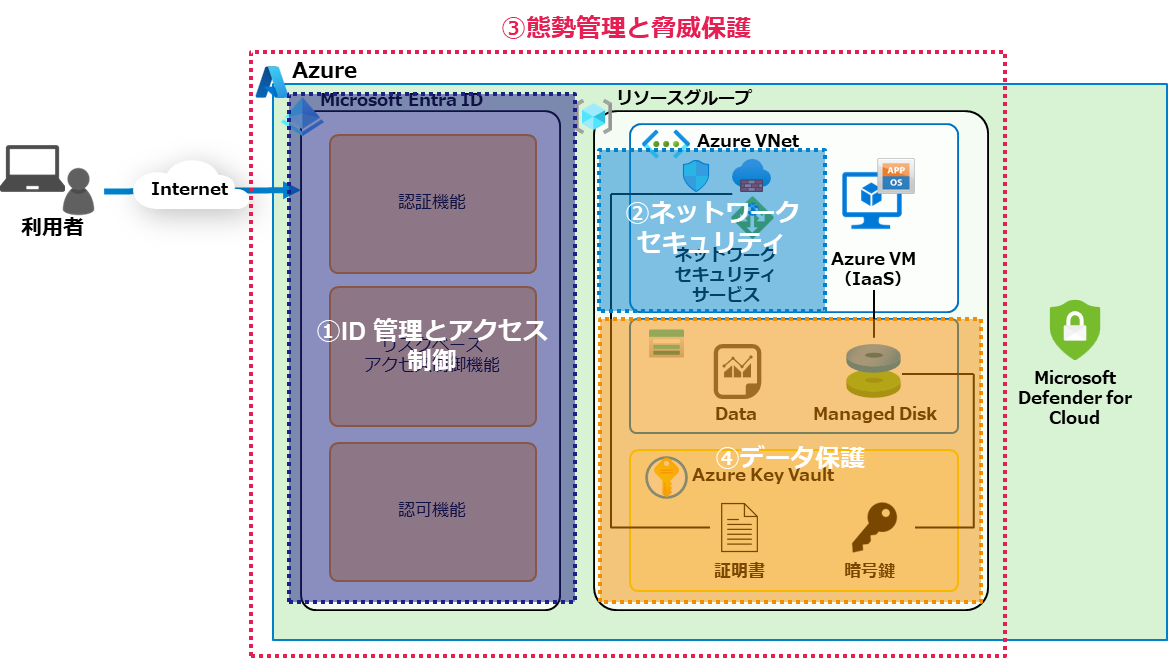

3.本記事での全体イメージについて

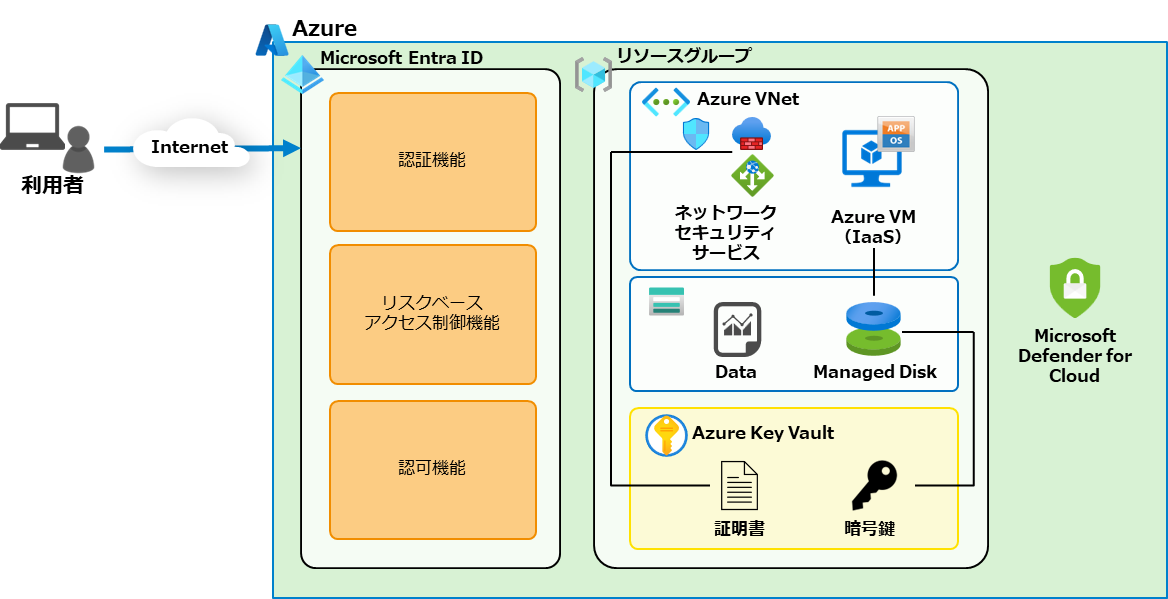

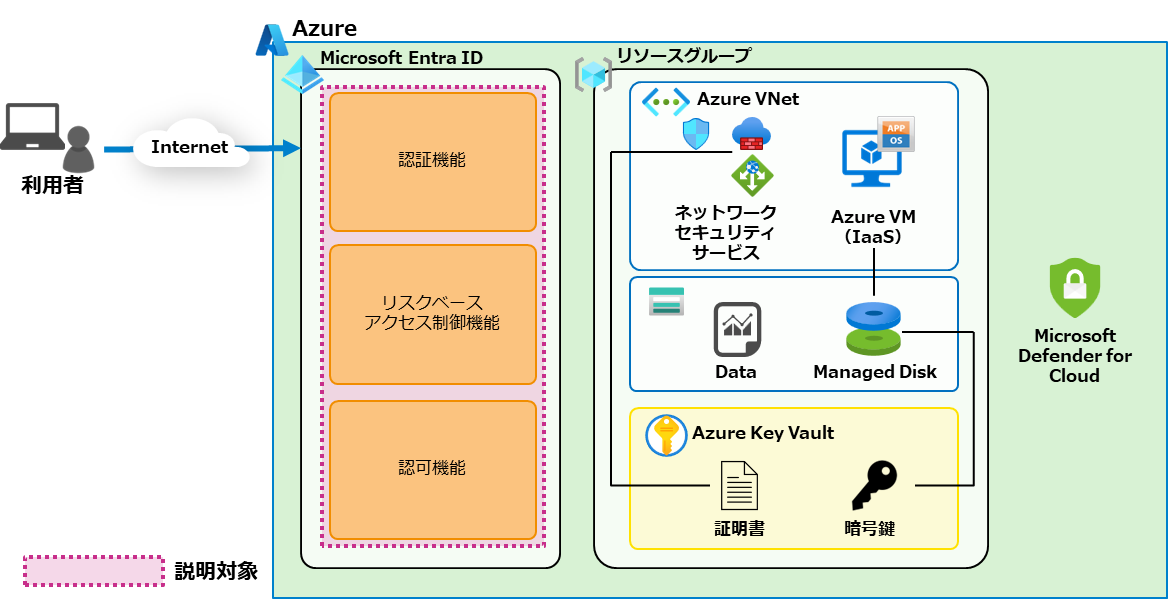

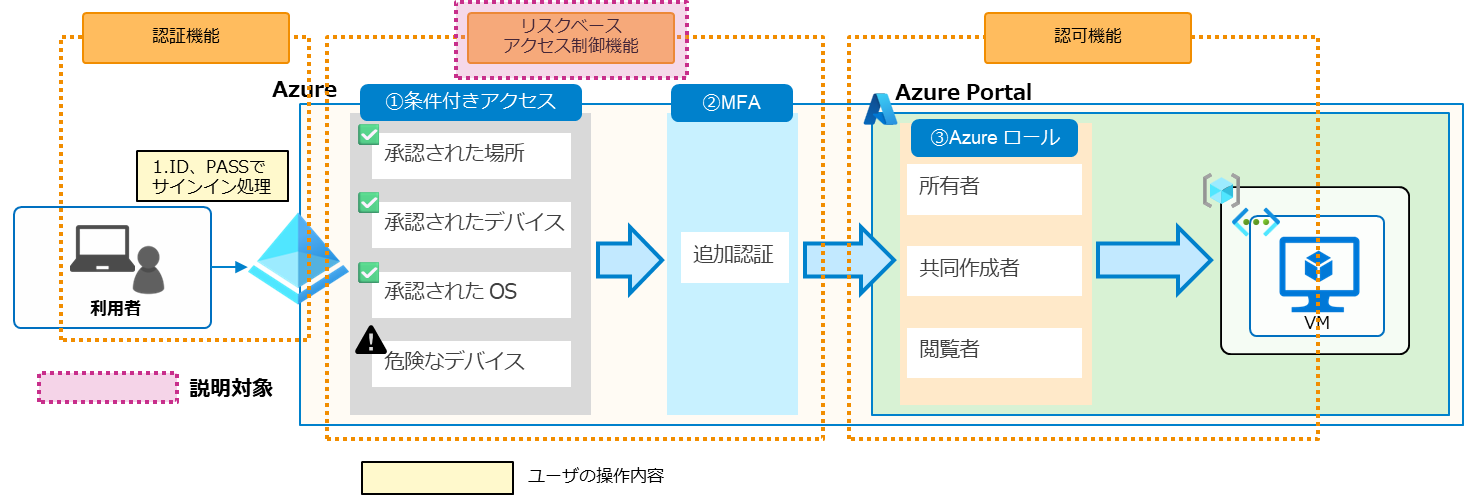

前章で紹介した4分野が、Azure VM にどのように関わるのかを示す全体イメージ図を用意しました。以降の解説では、この図をベースに各分野の関係性を紐解いていきます。

記事内の図は全て筆者個人が作成しており、Microsoft 社公式の図ではありません。内容の正確性には十分配慮していますが、参考情報としてご覧ください。

利用者はインターネット経由で Azure Portal にアクセスし、Azure VM などのサービスを操作します。では、この過程でどのような Azure セキュリティが関与しているのでしょうか。

結論として、下記の図の通り、4分野の全てが関与しています。

以降の章では、それぞれの分野において、具体的にどの機能がどのような目的で利用されているのかを解説します。本記事では、① ID 管理とアクセス制御 にフォーカスします。

4.ID 管理とアクセス制御

Azure における ID 管理とアクセス制御では、以下の3つの機能が特に重要です。

・認証機能

・リスクベースアクセス制御機能4

・認可機能

これらは全てアクセス制御5に関わるものであり、Microsoft Entra ID を中心とした仕組みで提供されます。

本章では、理解しやすさを重視し、Azure VM へのアクセスを例に挙げて、それぞれの機能について順に解説します。

なお、後続で説明する Azure における認証機能および認可機能の概要や具体的な利用サービス、機能は別記事で解説しています。必要に応じて以下の記事をご一読ください。

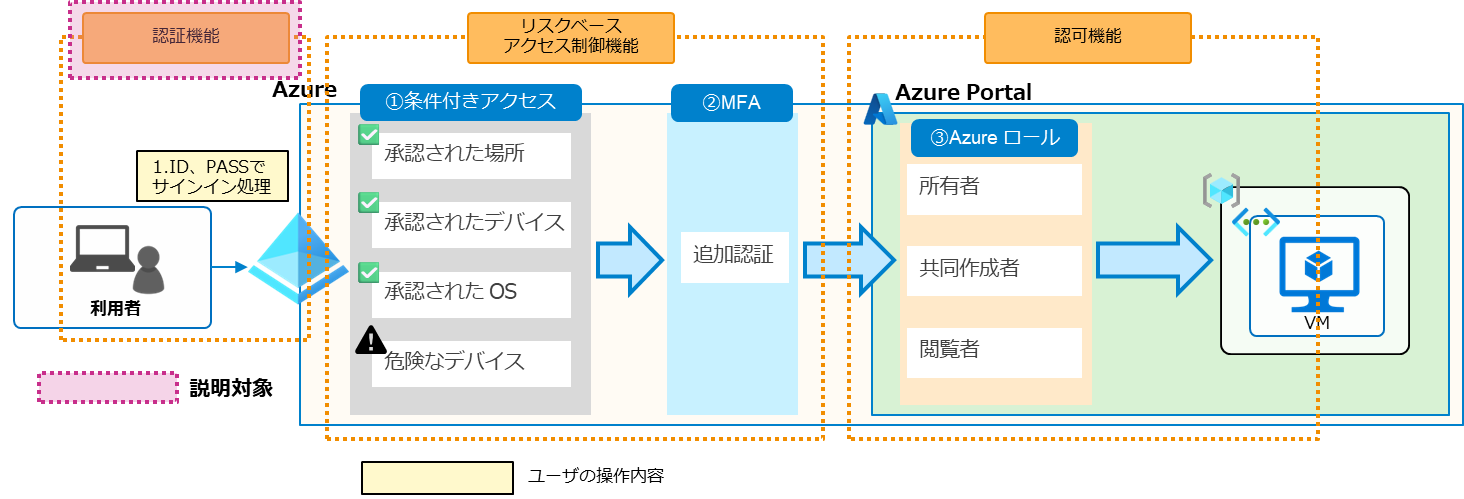

4-1.認証機能

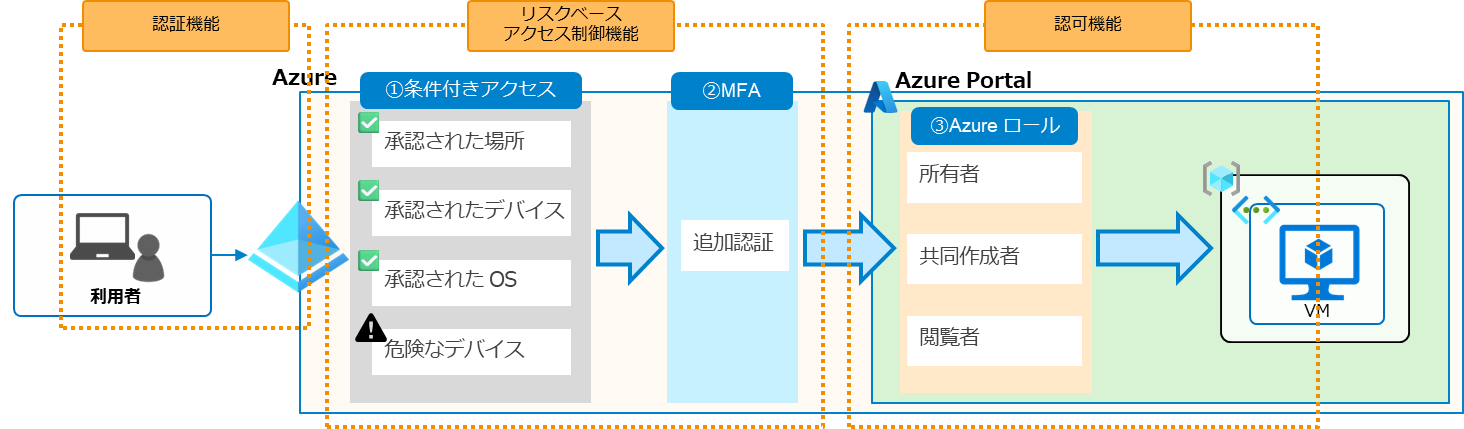

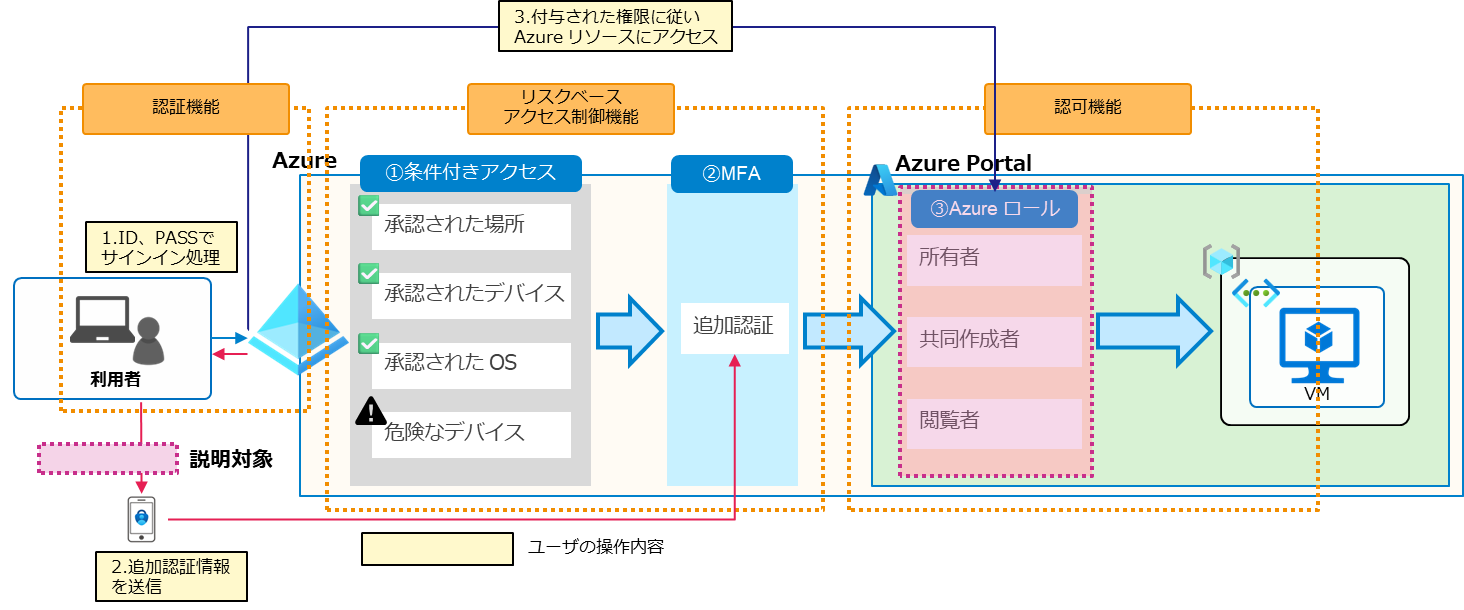

以降は、アクセス制御機能に焦点を当てた下記の図で解説を行います。

Azure Portalにアクセスすると、まずは認証が行われます。

利用者が本人のみ知る認証情報6を用いてサインインする処理などが該当します。

利用者が Azure Portal にアカウント情報を入力すると、Microsoft Entra ID はその情報と内部に保持する登録データを突合します。突合に成功すれば「本人」と認められ次のステップへ、失敗すればアクセスが拒否されます。

ここで実施されるのはあくまで認証です。つまり「誰か」の確認(認証)であり、「どんな状況で」(リスクベースアクセス制御)、「何をできるか」(認可)については、この段階ではまだ判断されません。

4-2.リスクベースアクセス制御機能

認証機能によって「誰か」を判断できたとしても、それだけではセキュリティ対策としては不十分です。なぜなら、認証情報が漏洩すれば、第三者によるなりすましなどが発生する可能性があるためです。

このようなリスクに対応するのが、リスクベースアクセス制御機能です。

この機能は、利用者の「どんな状況か」に応じて、アクセスブロックや MFA7などの制御を行うものです。

Azure ではリスクベースアクセス制御機能を Microsoft Entra ID が担っており、以下のような機能が提供されています4。

- 条件付きアクセス:アクセス元の IP、デバイスの状態、ユーザーの属性などに応じたアクセス制御を行う機能

- MFA:パスワードに加え、ワンタイムコードやアプリ通知などによる追加認証を行う機能

これらの機能により、認証機能での「誰が」に加え「どんな状況で」アクセスしようとしているかを判断できます。

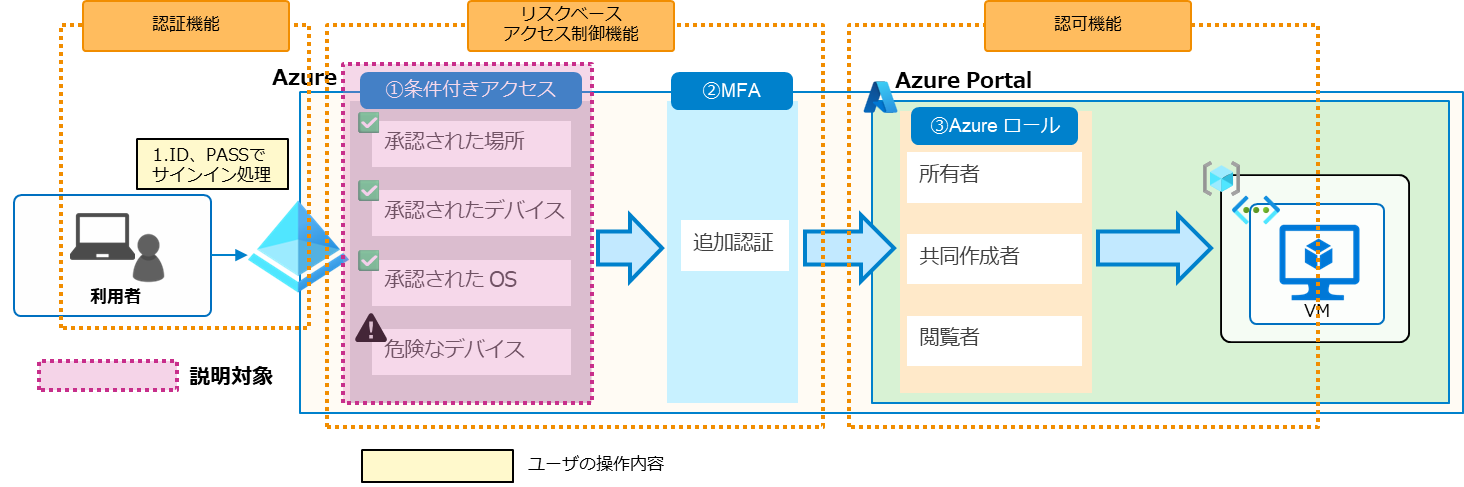

4-2-1.条件付きアクセス

条件付きアクセス8とは、事前に定義した条件9に基づき、サインインの許可・拒否、追加の認証要求を行う機能です。

Azure Portal へのサインインなどの場面で動作し、より柔軟で強固なアクセス制御を実現します。

例えばサインイン時、以下のような条件が評価され、全てを満たす場合にのみ次のステップ(MFA や認可機能)へ進み、満たさない場合はアクセスをブロックします。

- 承認された場所:特定の IP アドレス(例:社内ネットワーク)

- 承認されたデバイス:特定製品により管理された端末

- 承認された OS:Windows 11 以降

このように、条件付きアクセスを活用することで、たとえ認証情報が漏洩しても、許可された環境以外からのアクセスをブロックすることが可能となり、セキュリティ強化に繋がります。

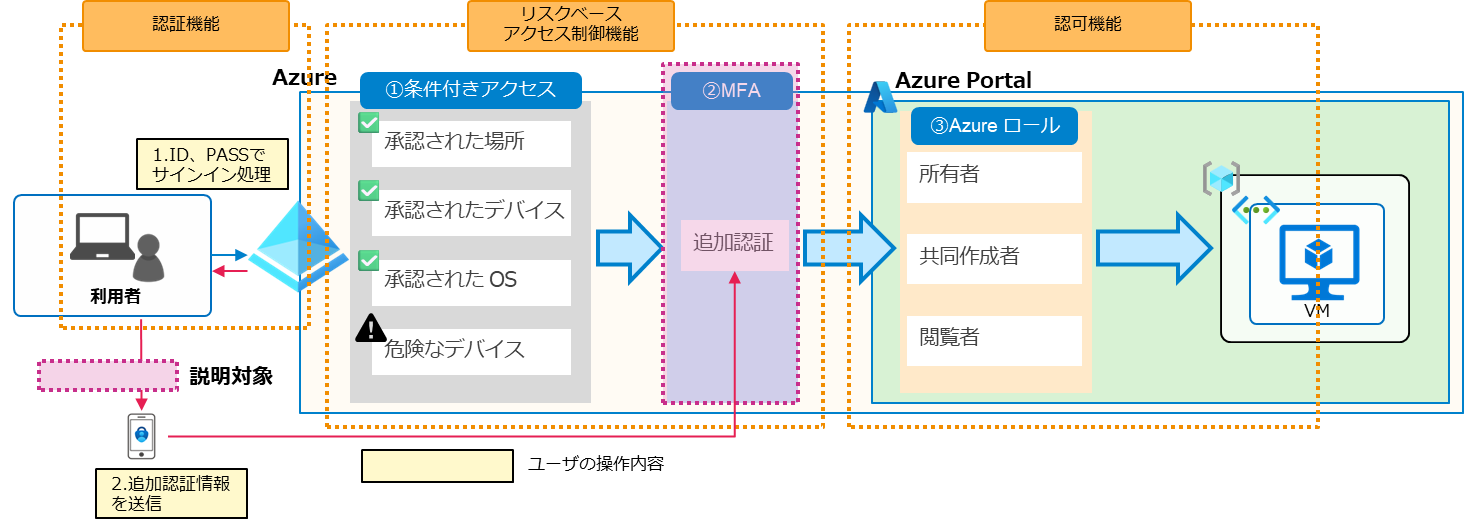

4-2-2.MFA

MFA は、サインイン時にアカウント情報に加えて、ワンタイムコードや生体認証などの追加要素を求めることで、セキュリティを強化する仕組みです。

条件付きアクセスのルールに基づいて適用され、特定の条件下で要求されます10。

MFA を導入することで、アカウント情報が漏洩しても第三者の不正アクセスを防ぐことができます。

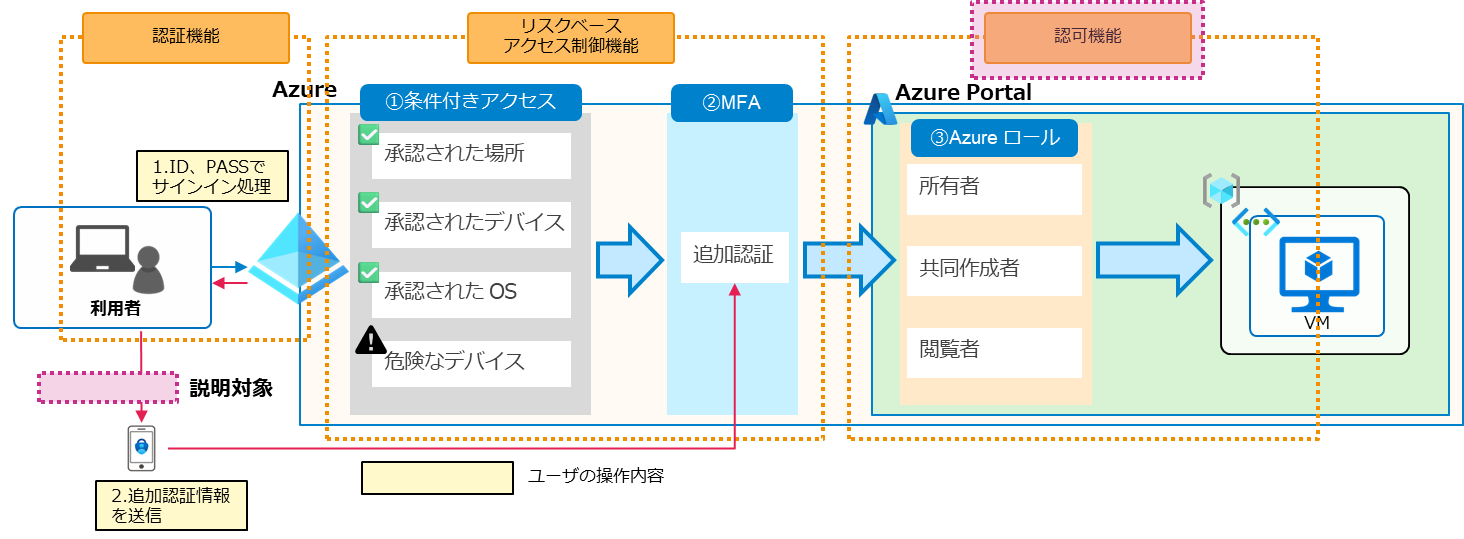

4-3.認可機能

認可機能は、認証機能およびリスクベースアクセス制御機能をすべて通過した後に適用される機能です。

ここまでの段階を通過しても、できることは Azure 環境へのアクセスまでであり、Azure VM に対する操作権限11はまだ与えられていません。

Azure VM へのアクセスを許可するには、Microsoft Entra ID 上のユーザーに対し、Azure VM に対する適切な権限(認可機能)を割り当てる必要があります。

ここで使用されるのが、Azure エンジニアにはおなじみの Azure ロールです。

Azure ロールは役割に応じて権限を割り当てる認可機能です。例えば、「所有者」ロールを割り当てれば、そのユーザーは VM に対してフルアクセスが可能です12。

役割ごとに権限を一括管理できる方式は、ロールベースでない方式13に比べ、実運用において極めて有効です。

認証機能での「誰が」、リスクベースアクセス制御機能での「どんな状況で」に加え、適切なロールを割り当てる認可機能により「何をできるか」を判断することができ、利用者は Azure VM へのアクセスが許可されます。

5.おわりに

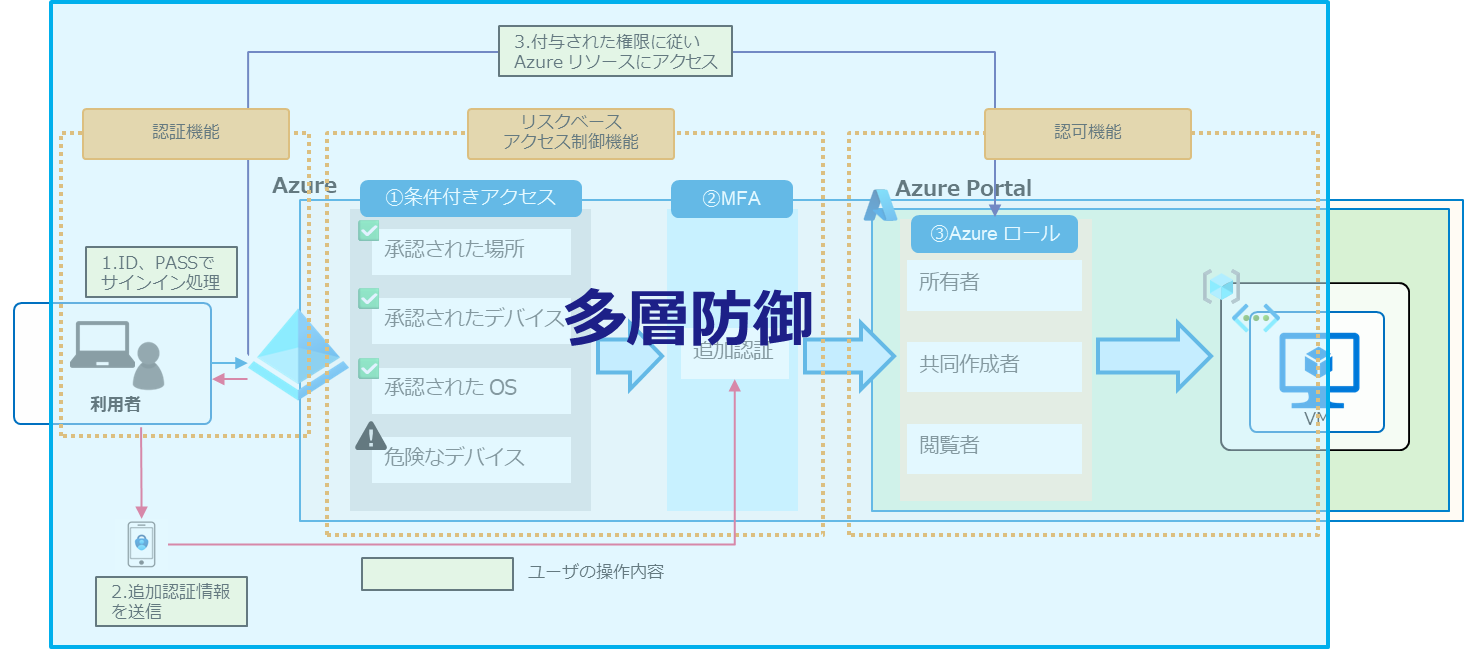

Azure VM にアクセスする際、ID 管理とアクセス制御の分野では、認証機能・リスクベースアクセス制御機能・認可機能というアクセス制御機能により、多層防御14を実現しています。

本記事では理解のしやすさを重視し、Azure VM を例に解説しましたが、他の Azure サービスでも本質的には同様のアクセス制御機能が適用されています。そのため、この記事の内容は Azure VM 以外のサービスにも十分応用可能です。

次回以降は、以下の順で Azure セキュリティの各分野を掘り下げていきます。

第1回:Azure セキュリティの全体像、ID 管理とアクセス制御(本記事)

第2回:ネットワークセキュリティ(次回記事)

第3回:態勢管理と脅威保護

第4回:データ保護

Azure セキュリティは触れる機会がないと理解が進みにくい領域だと実感しています。

本記事が少しでもその一歩を後押しできたら嬉しいです。

次回はネットワークセキュリティに焦点を当てます。

この分野は、ID 管理とアクセス制御と混同されることもあり、実務でも誤解されがちな領域です。引き続き一緒に理解を深めていきましょう!

We Are Hiring!

-

Azure の中級資格(Microsoft Certified:Azure Administrator Associate) ↩

-

記載の分野は本記事独自の名称。Web 上で用語に揺れがあるため、本記事では記載の用語で統一 ↩

-

Azure AD による適応型アクセス制御の現在。本記事において動的なリスク判定を含む適応型アクセス制御機能は説明対象外 ↩ ↩2

-

「誰が」「どんな状況で」「何をできるか」を決定するための一連の仕組み ↩

-

利用者(人)の認証のため、「ユーザー」。Azure やその他サービスの認証機能として、「マネージド ID」、「サービスプリンシパル」がある ↩

-

Multi Factor Authentication(多要素認証) ↩

-

条件に一致するサインインに対して制御を適用。条件に一致しないサインインには制御が適用されないため、条件の設計時には適用範囲と動作を十分考慮する必要あり ↩

-

リスクベースアクセス制御機能の一部としているが、条件付きアクセスを利用せずに常時 MFA を適用する構成では、認証機能の一部と捉える場合あり ↩

-

Azure VM の一覧確認や起動・停止を行う権限など ↩

-

Azure RBACを前提とした説明 ↩

-

「読み取り」「書き込み」「実行」などの権限を個別に割り当てる方式 ↩

-

複数のセキュリティ対策を組み合わせ、システムを多層的に防御する考え方 ↩