IBM Cloud Activity Tracker with LogDNA で PowerVS の操作を監査する

システムを使う上で、誰が何を行ったかの監査を可能にすることが重要です。

しかし「アカウント」の「監査ログ」には PowerVS の操作は表示されません。

「IBM Cloud 資料 → IBM Power Systems Virtual Server」を見ると「リファレンス」に3 つの項目があります。

API と CLI は、これまで試しました。

今回は残りの「Activity Tracker イベント」の話です。

資料には、このように記載されています。

セキュリティー担当者、監査員、または管理者として、お客様は Activity Tracker サービスを使用して、ユーザーおよびアプリケーションが IBM® Power Systems™ Virtual Server とどのように対話しているかをトラッキングすることができます。

つまり「Activity Tracker イベント」を使えば、PowerVSに対して誰が何を行ったか監査をすることができます。

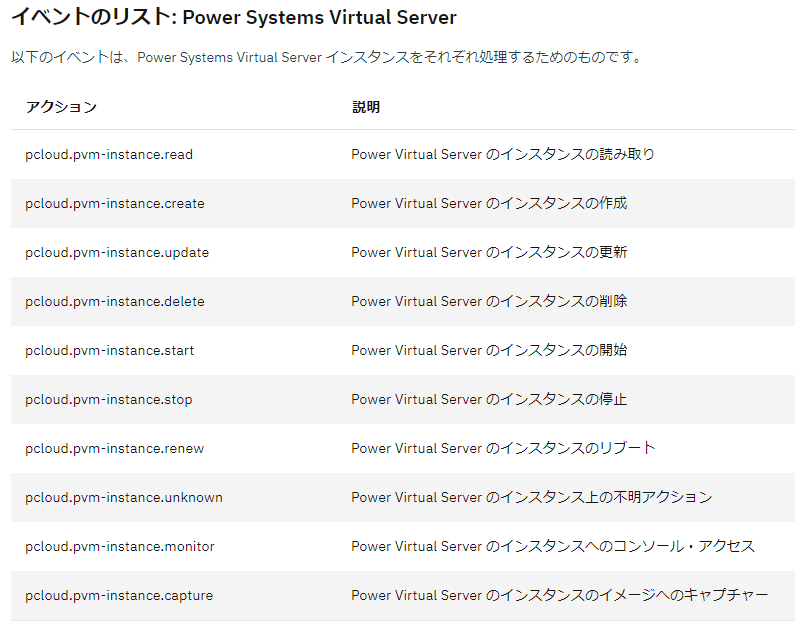

記録されるイベント

記録されるイベントの一覧は「Activity Tracker イベント」にリストされています。

仮想サーバーインスタンスであれば、下記のイベントが発生します。

IBM Cloud Activity Tracker with LogDNA の作成

イベントを記録するには「IBM Cloud Activity Tracker with LogDNAサービス」を利用します。

基本的な操作は下記にガイドされています。

実際に作ってみましょう。

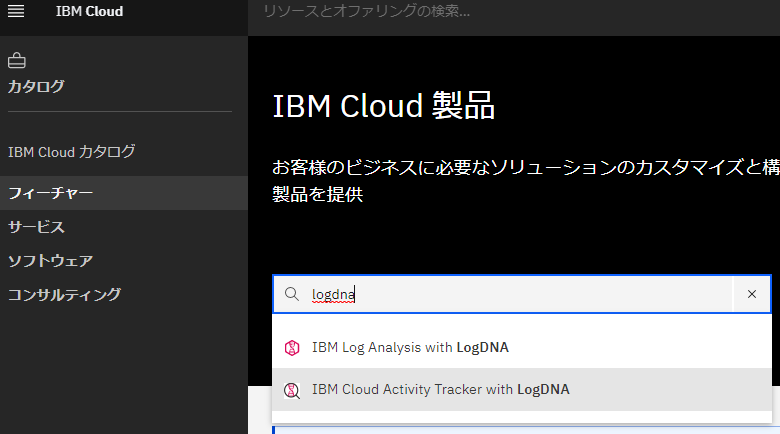

カタログから「IBM Cloud Activity Tracker with LogDNA」を検索・選択します。

リージョンと料金プランを選択します。

今回は、リージョンは「東京」、料金プラン「7 日間のイベント検索」にしました。

残念ながら過去のログ検索は無料の「ライト」プランでは行えません。

名前を指定し、必要であればリソースグループを選択し「作成」します。

IBM Cloud Activity Tracker with LogDNA へのアクセスの管理

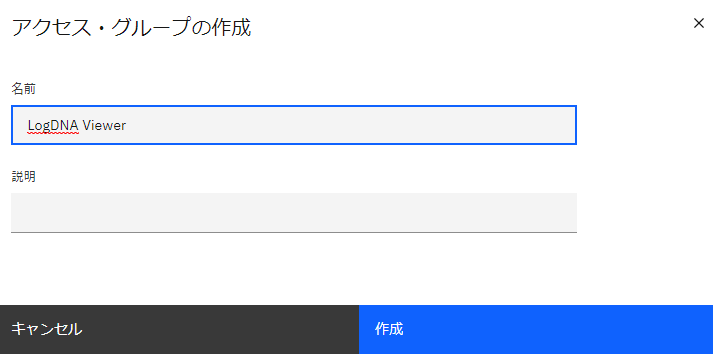

アクセス・グループを作成します。

メニュー・バーから、「管理」→「アクセス (IAM)」をクリックして、「アクセス・グループ」を選択します。

「作成」をクリックします。

グループの名前を入力して「作成」をクリックします。

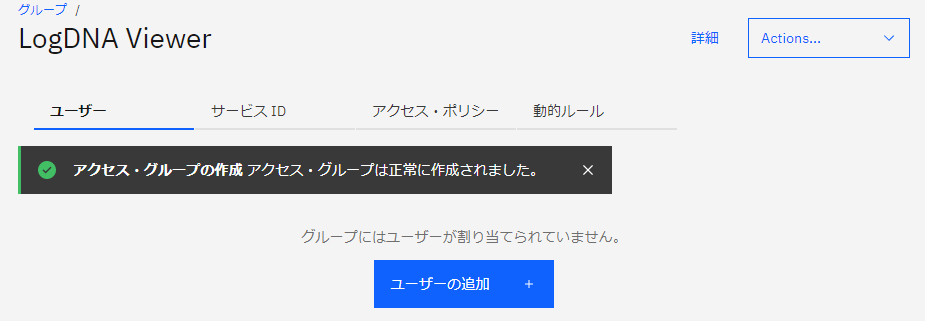

アクセス・グループが作成されました。

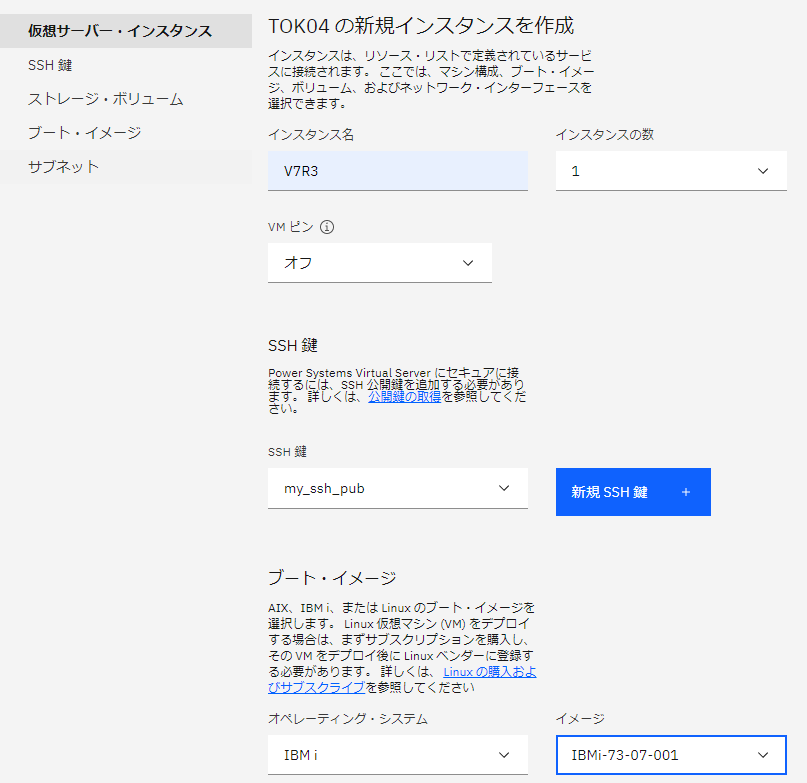

アクセス・グループにユーザーを追加します。

リストから追加するユーザーを選択します。

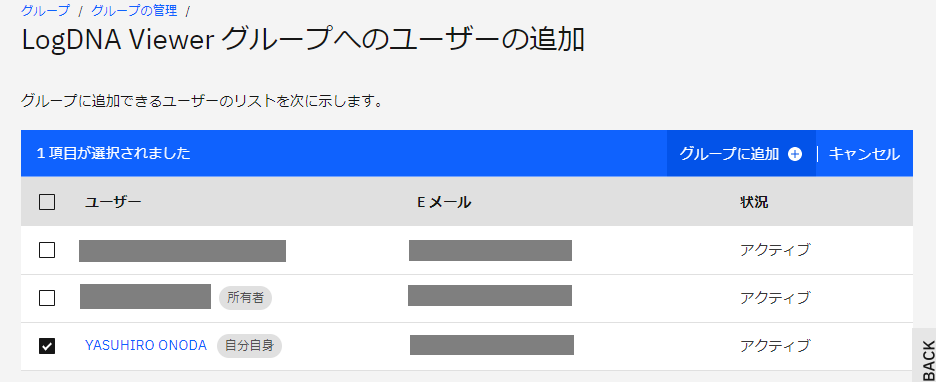

「アクセス・ポリシー」タブを開き「アクセス権限の割り当て」をクリックします。

「IAM サービス」「IBM Cloud Activity Tracker with LogDNA」を選びます。

必要に応じてリソース・グループやリージョンを選びます。

許可する権限を指定し「追加」します。

サマリーの「割り当て」で確定します。

LogDNA へのアクセス

「リソース・リスト」を開くと「サービス」に作成した Activity Tracker がリストされています。

クリックして開き「LogDNAの表示」をクリックします。

別のタブで LogDNA が開きました。

イベントの確認

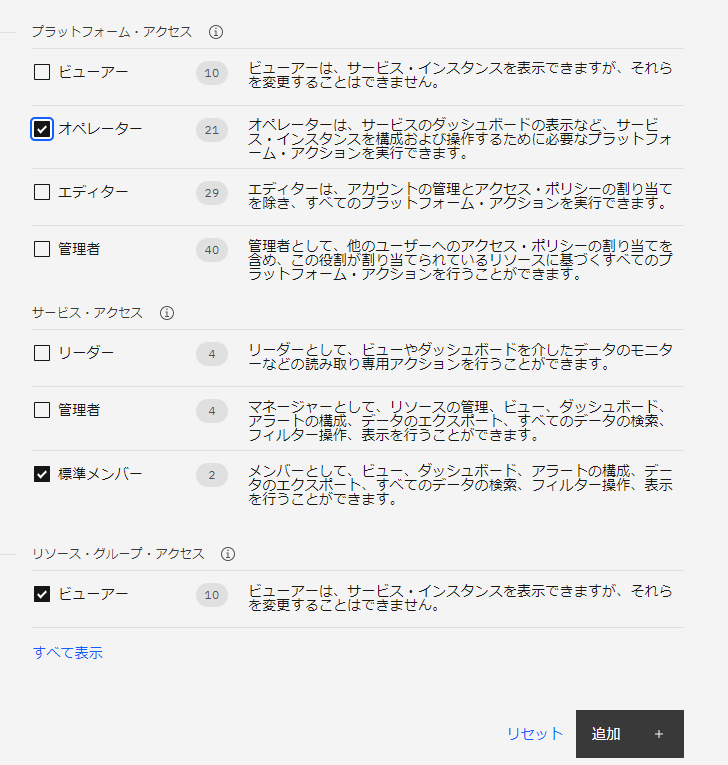

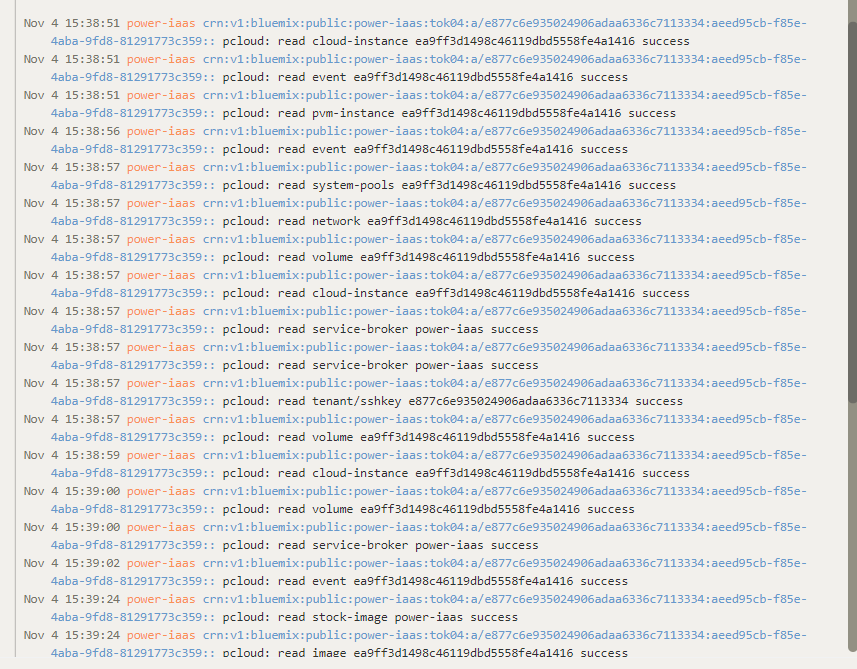

PowerVS サービス「TOK04」を選び、新しいインスタンスを作成画面に進んでみました。

LogDNA で確認すると多数の「read」イベントが発生しています。

GUIでの新しいインスタンスの作成画面では、保有しているsshキー、IBM 提供のイメージ、ユーザー作成のブートイメージ、既存ネットワーク、既存ストレージなどの選択が可能です。

これらの読み込みが「read」イベントとして記録されています。

インスタンスを作成しました。

作成後に「create」で検索してみます。インスタンス作成のログが見つかります。

詳細を確認します。

「pcloud.pvm-instance.create」が行われたことや「initiator」の情報で誰がを行ったか確認できます。

これで、IBM Cloud Activity Tracker with LogDNA で PowerVS のインスタンスの操作が監査できることが確認できました。

ログの保管

ログは、ICOS をはじめとした各種のストレージに保管可能です。

LogDNA での期限を超えて保存したい場合は、外部ストレージに保管します。

当日記のIndexはこちらです。

許可の無い転載を禁じます。

この記事は筆者の個人的な責任で無保証で提供しています。

当記事に関してIBMやビジネスパートナーに問い合わせることは、固くお断りします。