お久しぶりです。

3年生の就活は結構忙しい:自己PR、自己分析、グループディスーカション。。。そして会社の長期インターンもやらないといけないなど、、、ですからQIITAで記事を書くことは忘れてしまいました。

前回OSINTを紹介すると申し上げたのですが、やはり論述的な文章が苦手で(外人だから日本語についてもう手の施ししょうがない状態 笑)、今日もNMAP復習のため、簡単なNMAPとWIRESHARKの使い方を紹介したいと思います。

Namp

WIKI、英語文献など、NMAPについての紹介が結構書いています.

NMAPの役割は大体4つ:

-Host dicovery

-Servic、Version detection

-Operating System detection

-Network traceroute

-Nmap Scripting Engine

侵入の流れもこういう感じです。

1、Host dicovery:

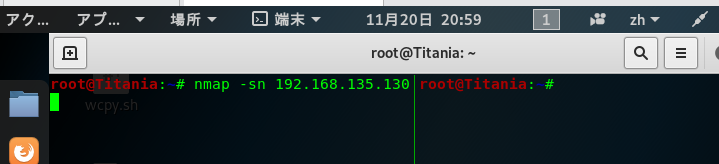

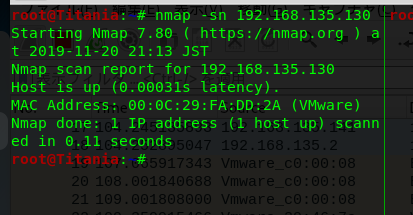

侵入する前に、相手のサーバーは「UP」(生きているか?)の状態かどうかを判断します。基本的に「PING」します。近年「FIREWALL」結構進化しているらしいから、正直、リアルで何回PINGしても答えが得られない場合が多いです、一応仕事の流れ見たいに、まず目標システムを「PINg」しましょう。ここで使うパラメータは -snです。

例:

ここで、192.168.135.130をスキャンする時、ターミナルに

nmap -sn [192.168.135.130]入力します。

こんな結果が出ます。簡単なPINGだから、もらえる情報量は当然少ないです。

2.Servic、Version detection

一応「PING」してから目標システムが**生きていること*(Host is up)**を確認しました。だが手に入れた情報量は足りないので、更に掘り出します。

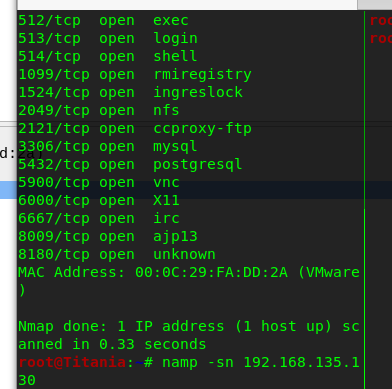

ここでTCP SYNスキャンを行います。

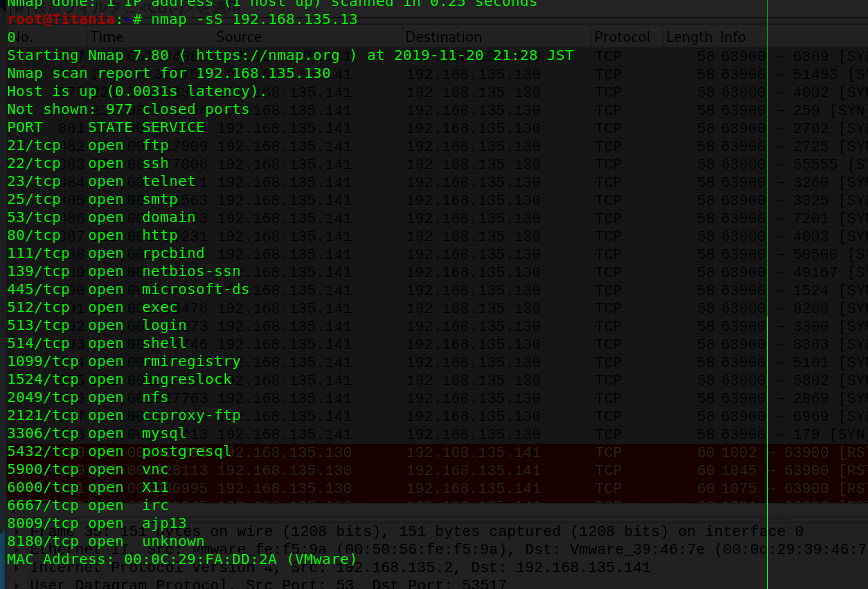

nmap -sS 192.168.135.130

前回より情報量が増えたでしょう。

では、このコマンドは何でSYNスキャンと呼ぶの?一回WIRESHARKの中での様子を確認します。

WIRESHARK

WIRESHARKの紹介も結構多いから、ここで割愛します。

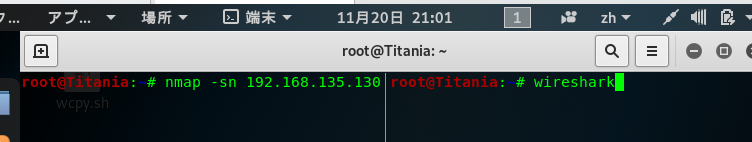

WIRESHARKの起動もすごく簡単で、ターミナルにwireshark入力するだけです。

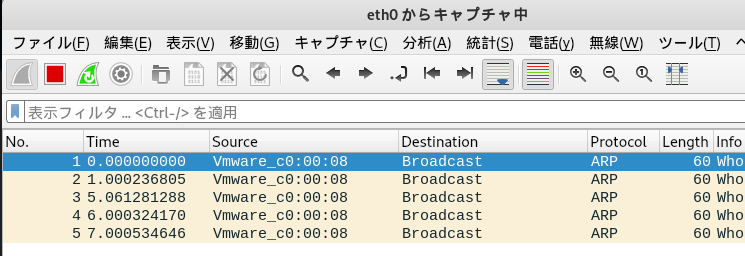

下の図はWIRESHARKの作動画面です、「eth0」を2回クリックします!

ethはイーサネットカードの意味で、0は0号イーサネットカードのことを指します。イーサネットカードを監視したら、自分のパソコンのプログラムはどのIPと通信してるか、すぐわかります。

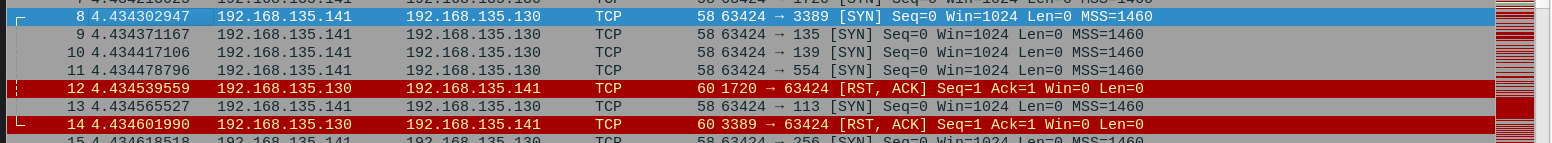

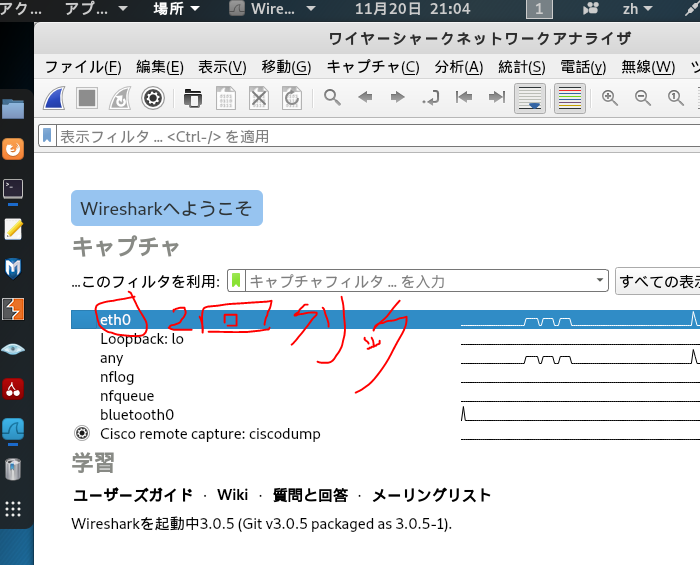

もう一度 nmap -sS 192.168.135.130入力してみます。すると:

Soureceの192.168.135.141はSYNパケットの送り側です。

Destinationは(IPアドレス:192.168.135.130)SYNパケットを受け取る側です。

図のNO7番では(赤い枠)、SOURCE側は一旦Destination側にSYNパケットを送ります。すると、Destination側の返信スピードが遅いかなと考えているSOURCE側は、続いて別のSYNパケット(8番)を送ります。NO7の返信がまだ届いていないのに、SOURCE側続いて9,10,11番のSYNパケットを送ります。

そして、Destination側はようやくNO7番のパケットを受け取り、続いて8,9,10のパケットも届いたということ気づきました!しかしNO7は先に来たから、すぐSource側にNO7番の返信をします。その返信は【NO12】です。図の中に赤い長方形を付けました。

「 info」のメッセージから見ると、NO7の送り側(source 192.168.135.141)はSYNパケットだけ送りました、するとNO12番のDestinationは【RST,ACK】を返信しました。いわゆるNMAPの-sSパラメータはsynパケットを送るだけ、そして、もし目標システムは「RST」あるいは「SYN+ACK」を返信したら、このシステムは「生きている」とNMAPが判断します。

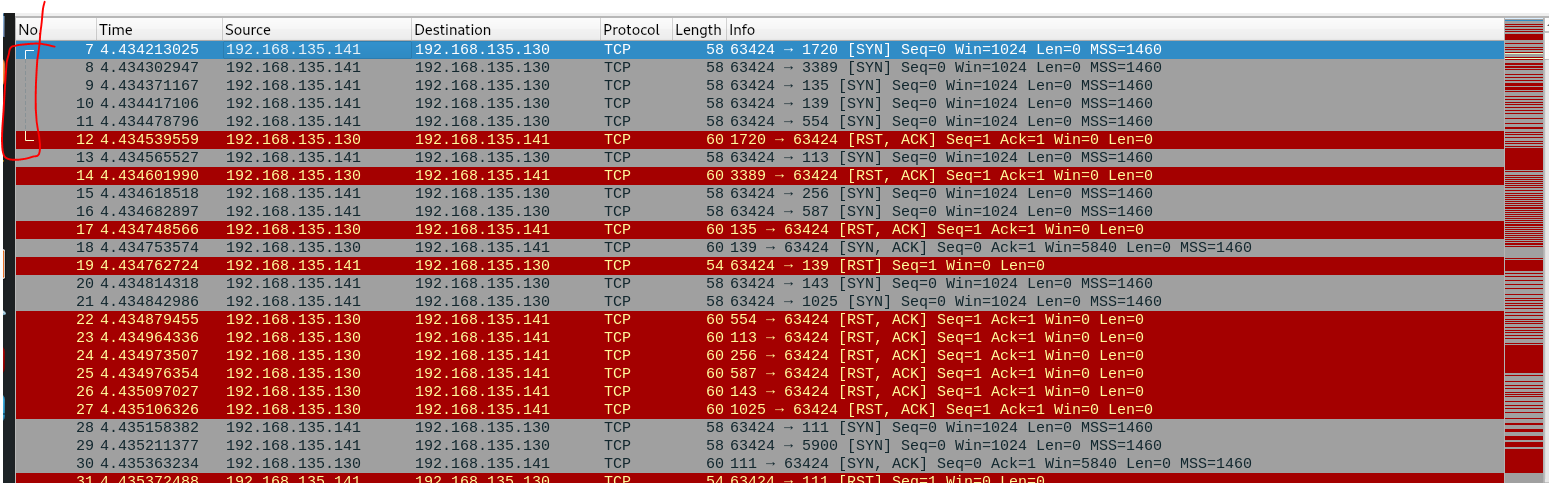

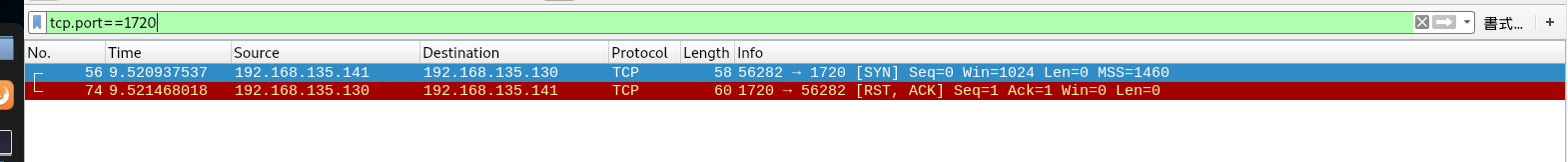

ではもう一度**NO7「info」**を注目しましょう:(フィルター:tcp.portを使います。)

56282>1720 [syn]..........

これはSOURCE側の56282ポートからDestinationの1720ポートにSYNパケットを送ります。相手の1720ポートに実行しているサービスをチェックします。

しかし、Detination側は1720ポートで何も実行していないです:

そして Destination側は「RST,ACK」を返事しました(申しわけないです、1720は何もないから、今回の握手はRESET(RST)させていただきます。)

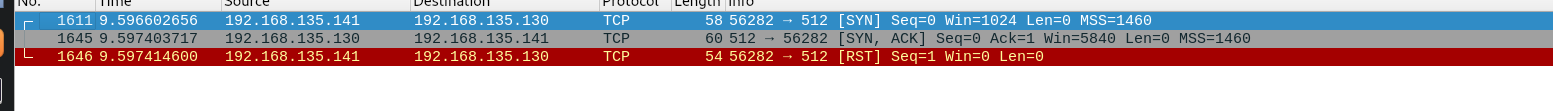

上図から見ると512ポートはexecというサービスを実行しているらしい。もう一度WIRESHARKで見ると:

今回は512にサービスが実行しているから、普通にTCPの3回握手見たいなSYN+ACKを返事しました。でも通信したくないからSOURCE側はこの後何も返事なく、Destination側が仕方なくRESETを送りました。

次回はFINスキャン、TCP-CONNECTスキャンなどを紹介したいと思います。どうぞよろしくお願いします。