Azure policyについてほとんど触った事がなかったんですが、

ポリシー追加割り当てをする機会がありましたので簡易なポリシー割り当て手順を残してみます。

設定できる手順はいくつかあると思いますが、ここで書く手順はその中の一例だとご理解ください!

■そもそも「Azure policy」とは?

かなりざっくりと説明しますと、

Azure Policyを設定する事で、やってはダメな事を決める事ができます。

更に言うとやってはダメな事が発生した時に、違反を防止する事も出来れば、監査(つまり記録)だけも出来るという事です。

■どんな項目がある?

かなり膨大な量のポリシーが用意されているので、用途に合ったものを見つけましょう!

以下のURLから確認できます。

Azure Policy の組み込みのポリシー定義

https://learn.microsoft.com/ja-jp/azure/governance/policy/samples/built-in-policies

■ポリシーの割り当て手順

①

まず初めにポリシーを設定したいAzure環境にログインしましょう。

②

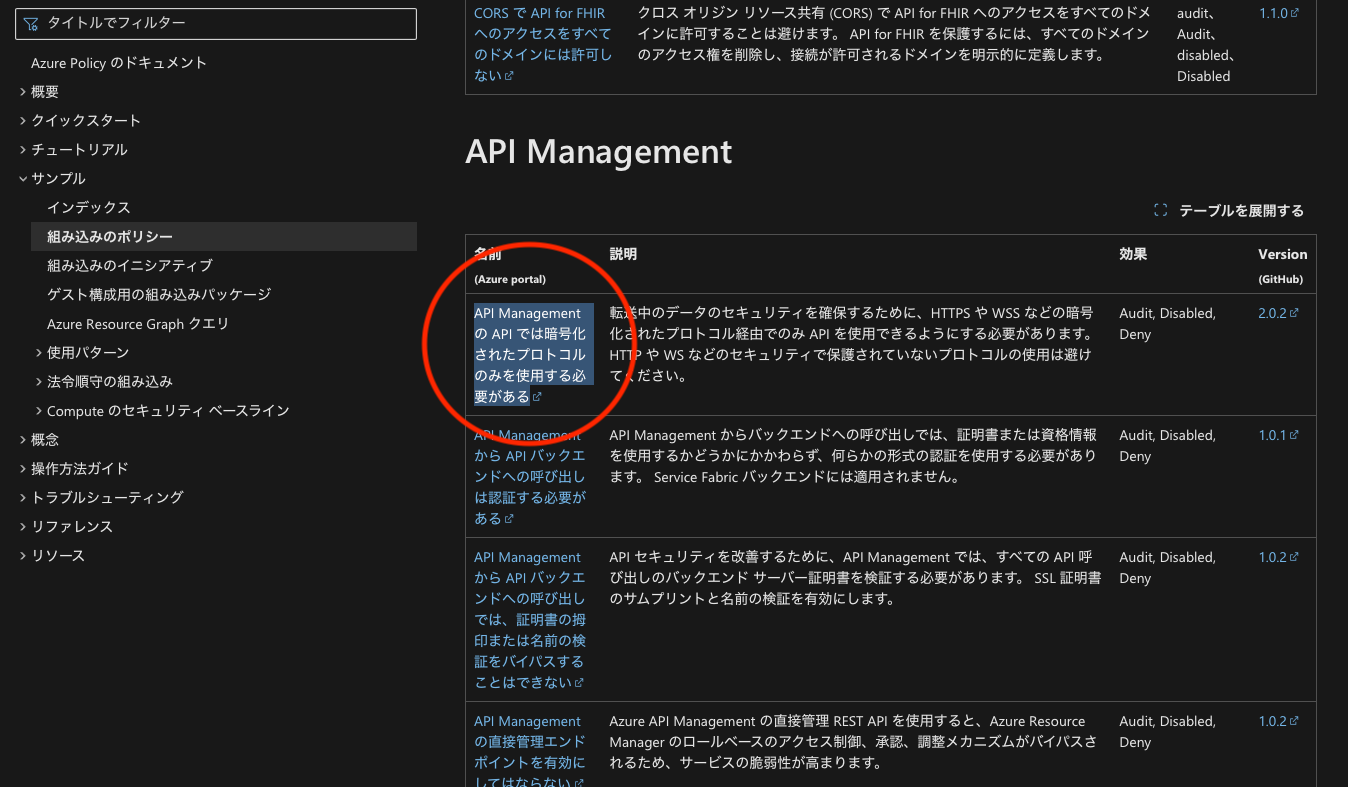

次に、先ほどのポリシー定義について書かれたページの中から割り当てたいポリシーを見つけます。

今回は「API Management の API では暗号化されたプロトコルのみを使用する必要がある」にしてみました。

Azure Policy の組み込みのポリシー定義

https://learn.microsoft.com/ja-jp/azure/governance/policy/samples/built-in-policies

③

ポリシーが決まったら、そのポリシーのリンクをAzure環境にログインしたブラウザーで開きましょう。

(「名前」の部分が、Azure portal のポリシー定義ページにリンクされています)

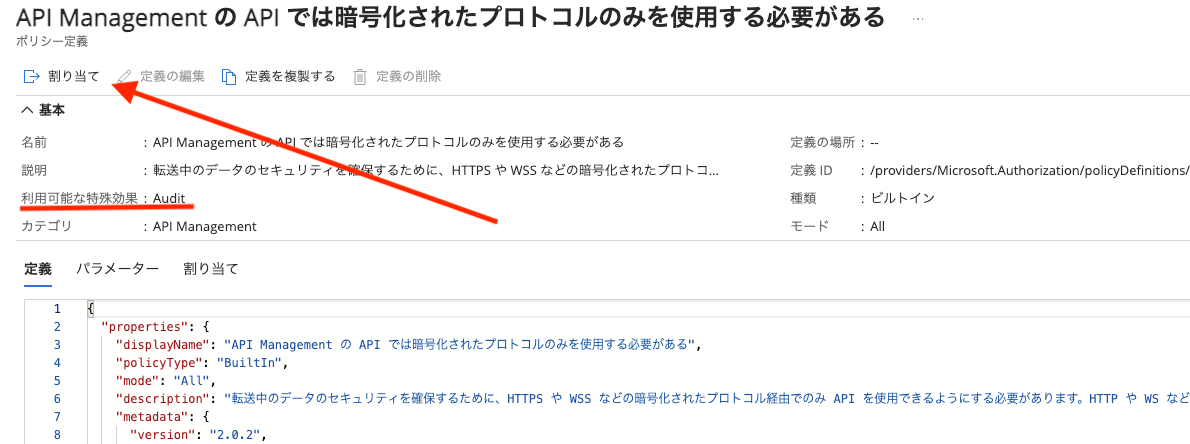

④

内容を確認し、割り当てに進みましょう。

利用可能な特殊効果は「Audit」になっています。つまり監査のみで拒否などは発生しません

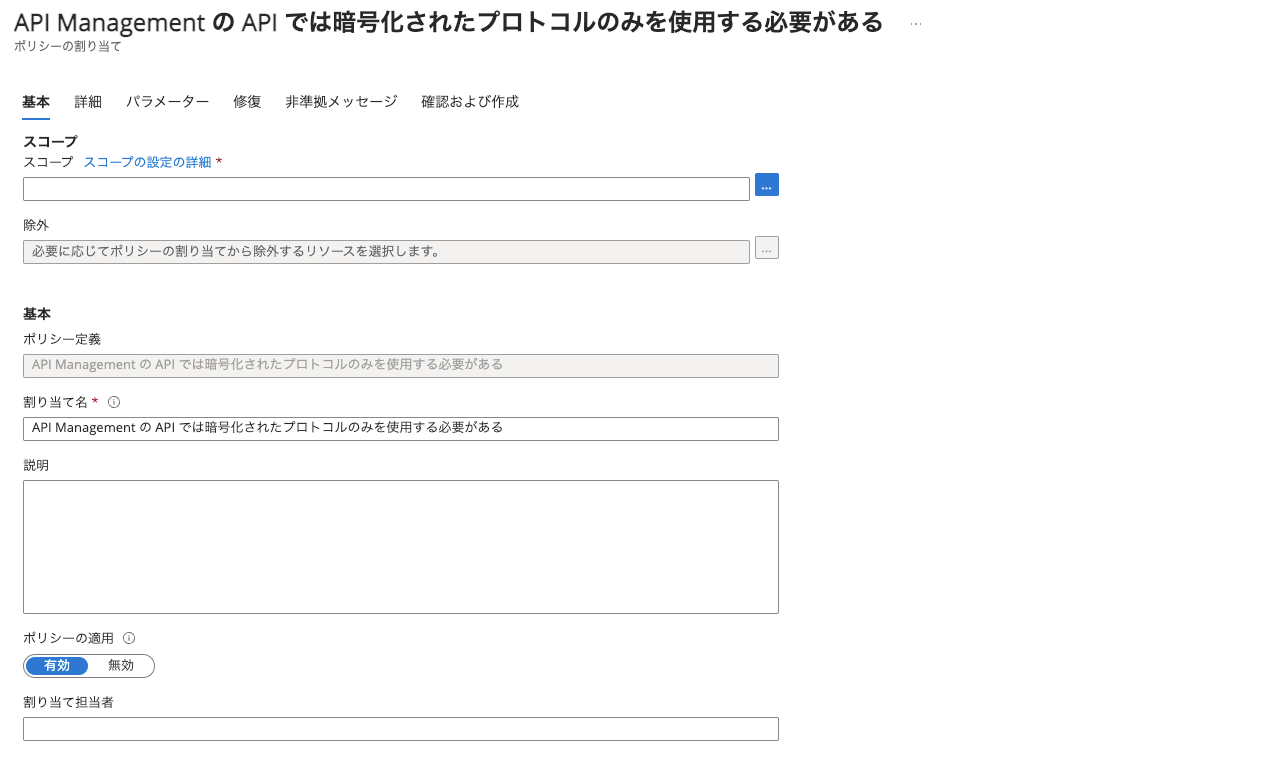

⑤

対象となるサブスクリプションやリソースを設定する必要があります。

「スコープ」から設定しましょう。(ポリシーによるかも知れませんが、最低限埋める必要がある項目だと思います)

⑥

内容を確認して、作成すれば完了です!

■結果を見る

Azure Policyページの「概要」から状況を確認できます。

多分最初は「コンプライアンスの状態」が未開始になっているかと思いますが、自分の場合10分ほどで「準拠している」に変更されました。

検証環境ではあるんですが、デフォルトであるポリシーは全然準拠できていませんでした!

ちなみにデフォルトっぽいポリシーの内容は以下です。

Microsoft クラウド セキュリティ ベンチマーク

Microsoft クラウド セキュリティ ベンチマーク イニシアティブでは、

Microsoft クラウド セキュリティ ベンチマークで定義されたセキュリティ推奨事項を実装しているポリシーとコントロールが表されます (https://aka.ms/azsecbm を参照)。

これは、Microsoft Defender for Cloud の既定のポリシー イニシアティブとしても機能します。

このイニシアティブを直接割り当てたり、そのポリシーやコンプライアンスの結果を Microsoft Defender for Cloud 内で管理したりすることができます。

■最後に

これはポリシー単体を割り当てる手順でしたが、「イニシアティブ」という項目でポリシーをグループ化する事もできます。

本日以上です!