概要

EC2インスタンスを立てて、ログインします

キーペアを作る

キーペアはEC2で立てたインスタンスにアクセスするために必要になります。要は秘密鍵ですね。

作成しないでEC2を立てても起動直前に作成できますが、場当たり的に用意すると管理的に良くないので項目を分けました。

左側メニューからネットワーク & セキュリティ->キーペアを選択して右上のキーペアを作成をクリック

下記を入力して右下のキーペアを作成をクリック

・キーペアの名前(任意)

・キーペアのタイプ(どっちでもいいです)

作成と同時に鍵がダウンロードされます。

絶対に失くさないように管理してください。

インスタンスを立てる

インスタンスは仮想サーバ的なものです。

とりあえず作ってみましょう。

インスタンスの作成

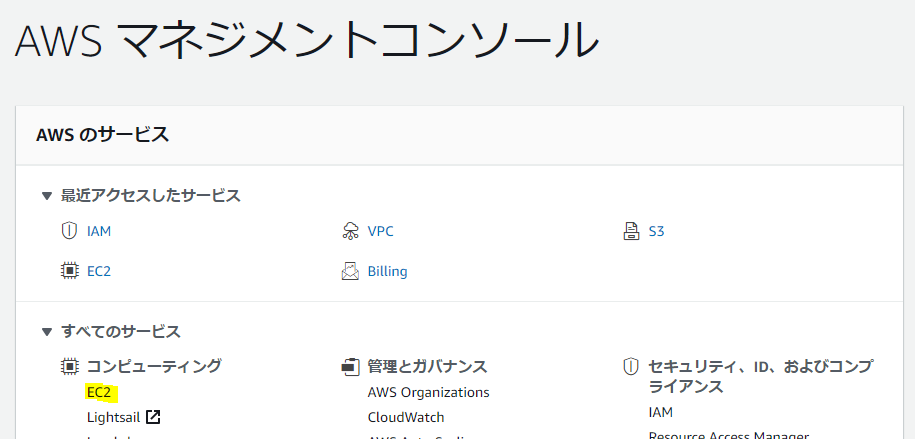

AWSマネジメントコンソールからEC2を選択

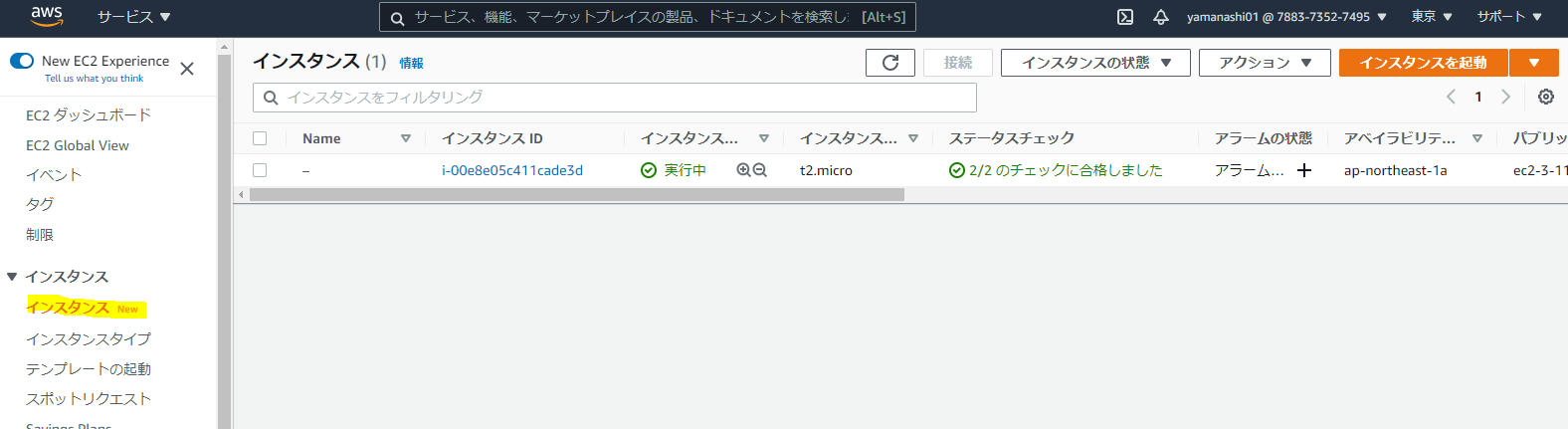

左側メニューからインスタンス->インスタンスを選択して右上のインスタンスを起動をクリック

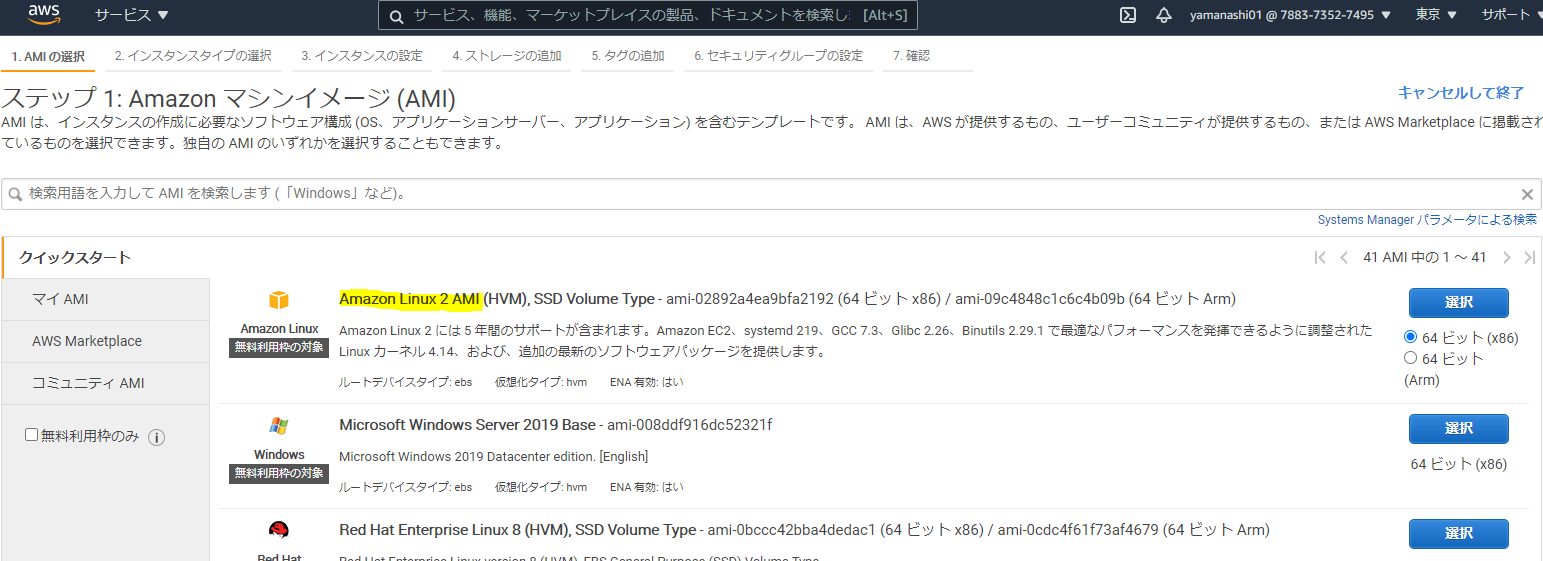

OSはAmazon Linux 2を選択

インスタンスタイプはt2.microを選択して右下の確認と作成をクリック

ほぼデフォルト構成ですので、確認画面を一瞥して右下の起動をクリック

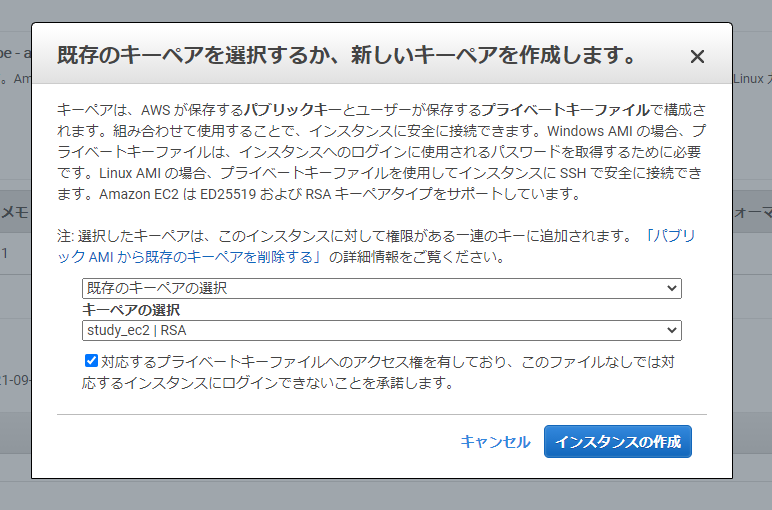

するとキーペアの選択を要求されます。先ほど作成したキーペアを選択し、その下の記述に同意の上チェックボックスにチェックを入れてインスタンスを作成してください。

ここで選択したキーペアを紛失した場合、再発行できない為に以後そのEC2にキーペアを用いたログインは出来なくなります。

インスタンスの一覧にて、ステータスチェックが2/2 のチェックに合格しましたなればokです。

ログインする

さっそくログインして見ましょう。

インスタンス一覧にて作成したEC2をクリックすると上部の接続ボタンが選択できます。

クリックしてSSHクライアントのタブを選択するとSSH接続する方法が記載されています。

yamanashi@DESKTOP-9KCV2CQ:~/studymyself$ ls

study_ec2.pem

yamanashi@DESKTOP-9KCV2CQ:~/studymyself$ ssh -i "study_ec2.pem" ec2-user@ec2-3-112-245-8.ap-northeast-1.compute.amazonaws.com

The authenticity of host 'ec2-3-112-245-8.ap-northeast-1.compute.amazonaws.com (3.112.245.8)' can't be established.

ECDSA key fingerprint is SHA256:o7LlehPGMWPrHxCzcHDEqWcvUf3/WpS7vyKAOz7SrzI.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added 'ec2-3-112-245-8.ap-northeast-1.compute.amazonaws.com,3.112.245.8' (ECDSA) to the list of known hosts.

__| __|_ )

_| ( / Amazon Linux 2 AMI

___|\___|___|

https://aws.amazon.com/amazon-linux-2/

11 package(s) needed for security, out of 35 available

Run "sudo yum update" to apply all updates.

[ec2-user@ip-172-31-36-124 ~]$

[ec2-user@ip-172-31-36-124 ~]$

はい、ログインできました。このEC2はインターネットにも出れますので何でもできます。

補足

この最小手順で作成したインスタンスはAWSアカウントを作成した際にdefaultで用意されているVPCに作成されています。

このdefaultのVPCにはあらかじめインターネットゲートウェイ(IGW)へのルートテーブルも設定されており、自動作成されるセキュリティグループ(SG)はアウトバウンドで全てのトラフィックを0.0.0.0/0に向けるのを許可しているためにインターネットに出れるわけです。