2020年9月にCloud Guardが正式にOracle Cloud Infrastructureの機能としてリリースされました。クラウド環境が正しくセキュアに使用されているかというのは管理者の心配事の一つですが、それを解決するべくCloud GuardはOCI上の各種設定がセキュアになっているか常に監視し、ポリシー違反や不正なアクテビティがあった場合にアラート通知、または設定の修正の自動化までを提供します。

ここでは、Cloud Guardの有効化手順と実際にパブリックになっているオブジェクト・ストレージ上のバケットの検出・修正までの一連の設定を紹介します。

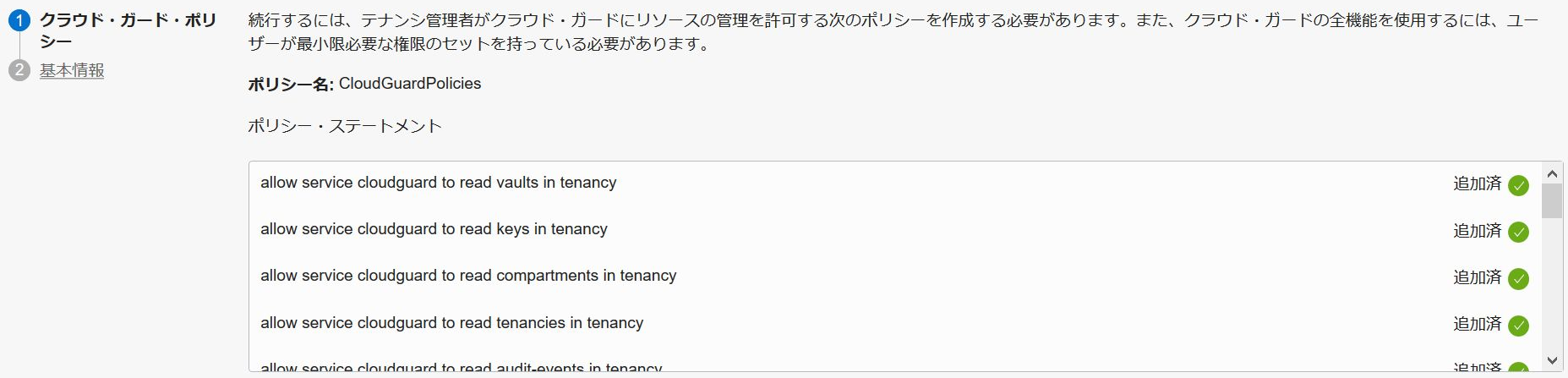

今回は、OCI_Administratorロールを付与したユーザーですべてのコンパートメントを対象に設定をしていますが、参照のみのユーザーやコンパートメント単位で管理ユーザーを作成したいなどユーザーごとにアクセス制御の設定を追加したい場合はドキュメントのポリシーのユースケースを参考にして下さい。

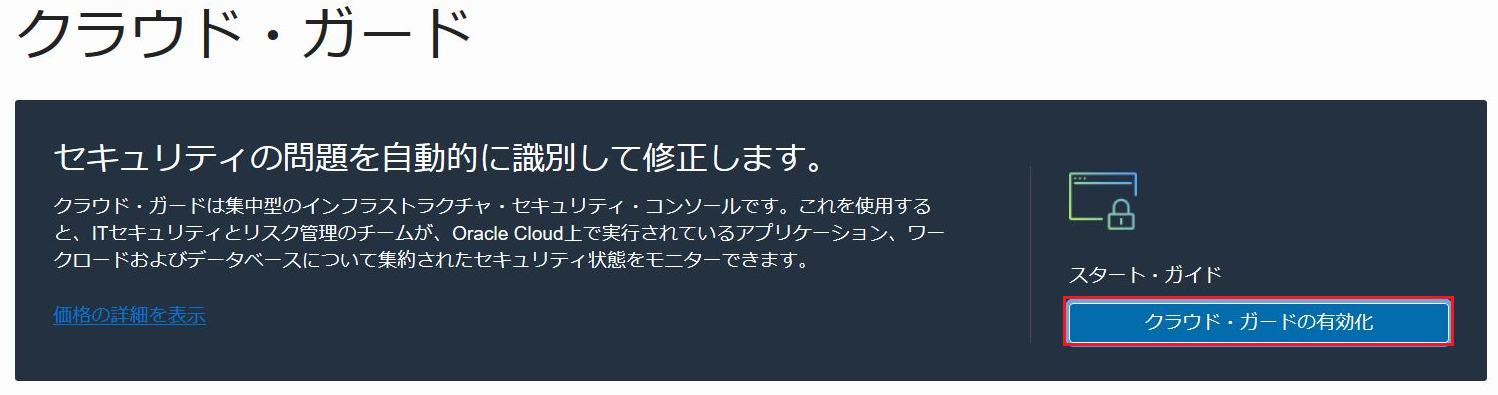

Cloud Guardを有効化する

-

以下の設定を選択し、有効化を実行

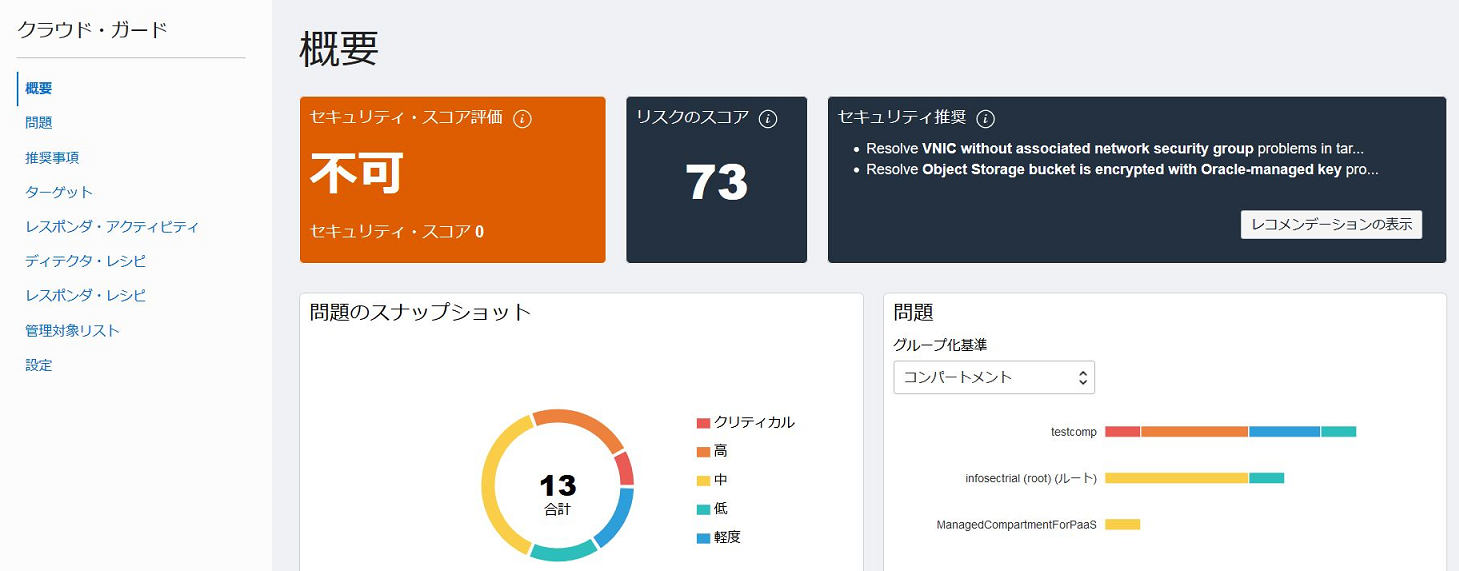

Cloud Guardの動作を確認する

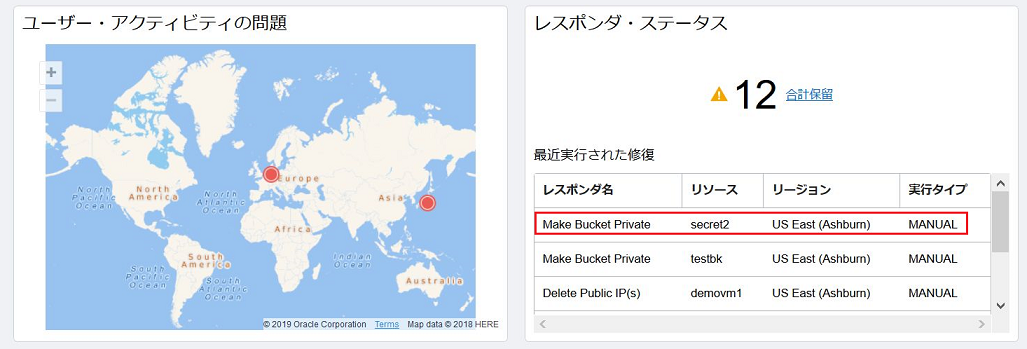

Cloud Guardを有効化した時点で、二つのディテクタ・レシピは既に有効化されており、監視が開始されています。また、ダッシュボード上ではリスクスコアやいくつかの問題が検出され表示がされていると思います。

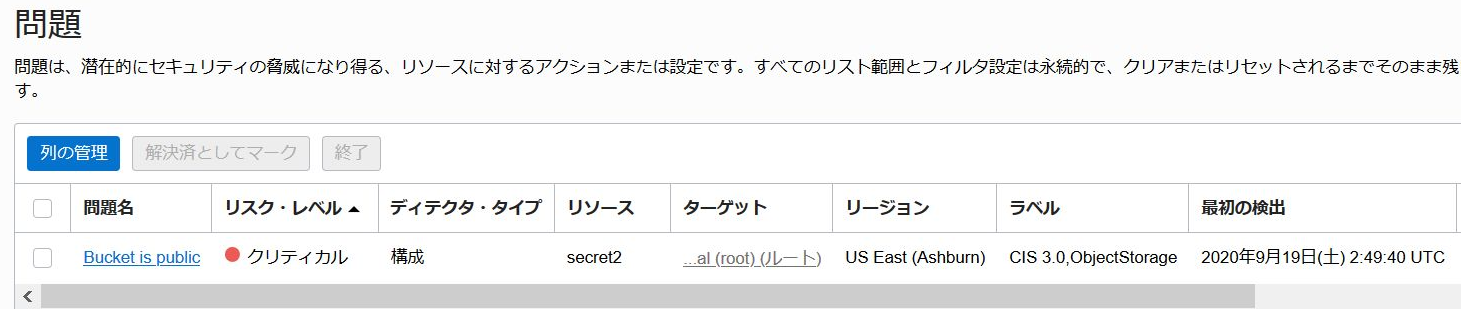

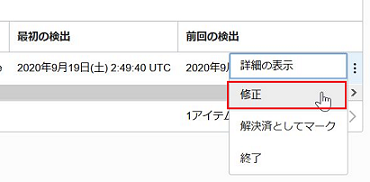

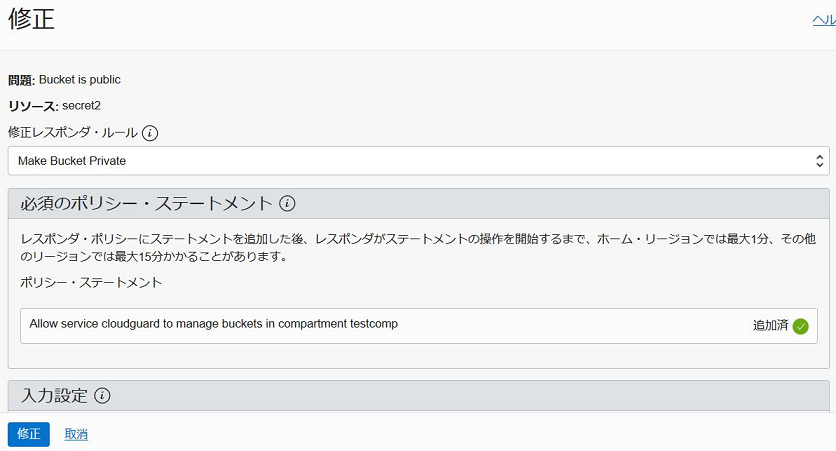

ここでは、OCI Configuration Detector Recipeの中にあるBucket is publicというパブリック・バケットに関するルールを検出させてみます。

このルールに検出させるのは、オブジェクト・ストレージ上に新しくバケットを作成し、プライベートからパブリックに変更するだけです。

提供されているレシピは、ユーザー独自の条件をつけてカスタムすることが可能です。

また、ディタクタ・レシピやレスポンダ・レシピの数はまだまだ少ないですが、今後のアップデートでさらに充実してくる予定です。