これからサイバーセキュリティについて手を動かしながら勉強に取り組んでいきたいと検討されている方に向けて「意図的に脆弱性が残された仮想イメージ公開プラットフォーム(VulnHub)で練習をする」として本稿をまとめていきたいと思います。

VulnHubとは

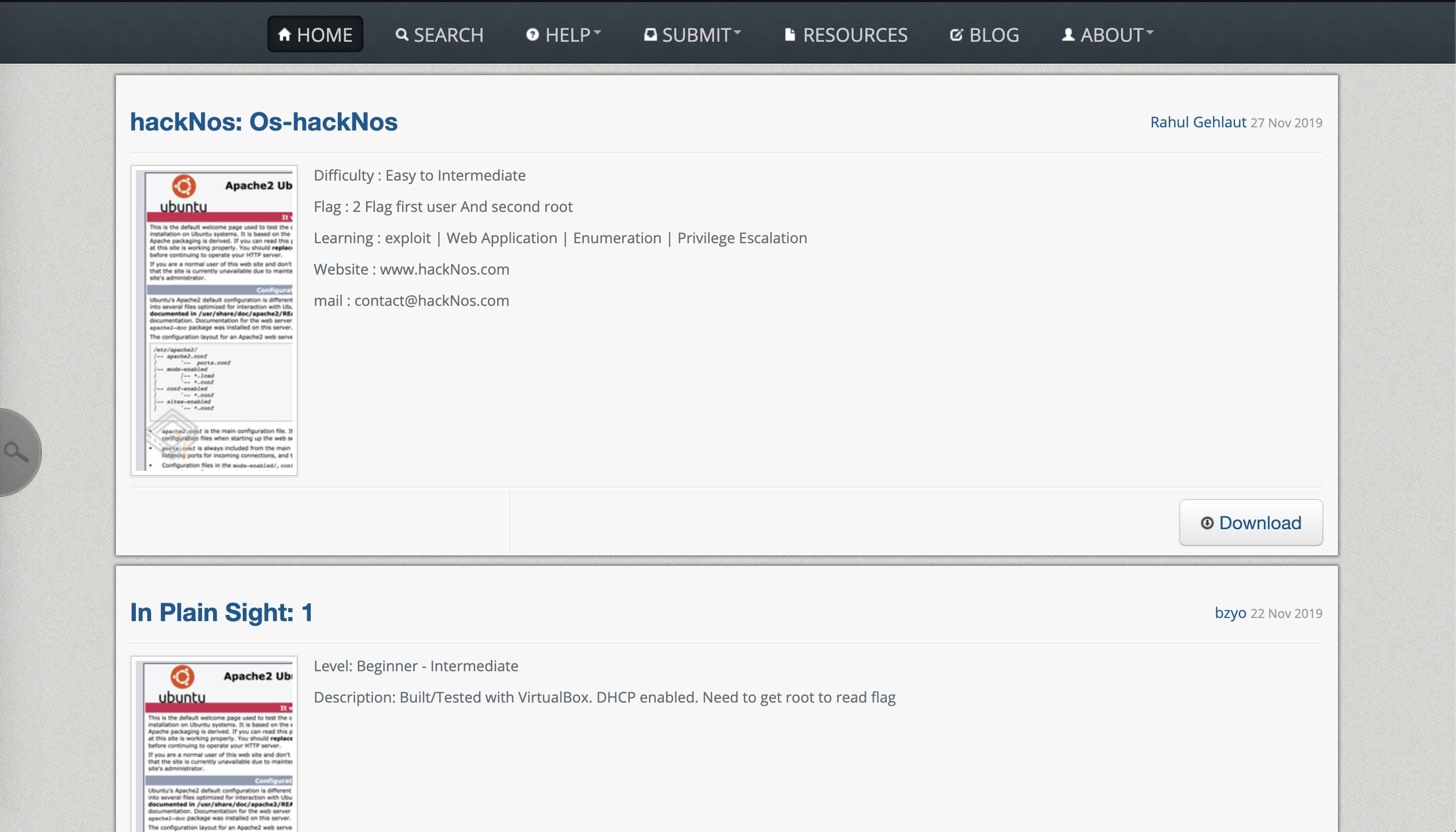

「Vulnerable By Design ~ VulnHub」(https://www.vulnhub.com/、以下 VulnHub)とは、意図的に脆弱性が残された仮想イメージを無料で!!公開しているプラットフォームです。

創設者のg0tmi1kは、『誰もがデジタルセキュリティ、コンピューターアプリケーション、およびネットワーク管理の実践的な経験を得ることができる資料を提供する』という目標を掲げ、その運用を開始しました。年々登録される仮想イメージの数は増加しており、VulnHub公式 Twitterアカウント(@VulnHub)のTweetによると、年間100件を超える登録があり、総数は400件(2019年11月 現在)を超えているそうです。最新の登録状況はタイムラインから確認することができます。

VulnHubの仮想イメージカタログに掲載されると、[Services]、[Entry Tags]、[Vulnerabilities]などのセクションにタグが付与されます。学習者はこれらタグを手がかりに、学習目標に適したリソースへアクセスすることができます。

ウェブサイトの歩き方

トップページ

VulnHubトップページのヘッダーは次のとおりです。

では、さっそくと[SEARCH]メニューをクリックしたくなります。ですが、ここは[HELP]メニューや[RESOURCES]メニューをまず確認してください。

-

HELPメニュー:[Setting Up A Local Lab]が必見。まず何を揃えるべきなのか丁寧に記載されています。仮想イメージをダウンロードしたけれども練習が開始できないときは[Frequently Asked Questions]項目を確認してみましょう。 -

RESOURCESメニュー:[Books](参考書籍)、[Training Material](トレーニング教材)リストが必見。 -

SEARCHメニュー:画面左側から検索窓が表示されます。

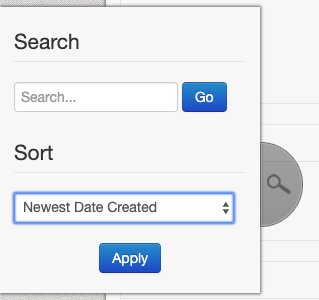

SEARCHメニュー

SEARCHメニューでは、キーワード検索が可能です。加えて、Sortによって時系列順または名前順に並び替えて表示させる指定も可能です。

お目当ての仮想イメージがあれば、その名前をキーワードにすることができます。このほかに次のようなキーワードを手がかりに学習目標に適した仮想イメージを検索することもできます。

難易度(Difficulty)に関する検索キーワード

- Easy

- Intermediate

- Hard

脆弱性(Vulnerabilities)に関する検索キーワード

- File Inclusion

- OS Command Injection

- Overflows

- Privilege Escalation

- Remote

- SQL Injection

- Web Application

サービス(Services)に関する検索キーワード

- Apache

- CMS

- MySQL

- OpenSSH

- PHP

- RPC

- Samba

- WordPress

仮想イメージ公開ページの概要

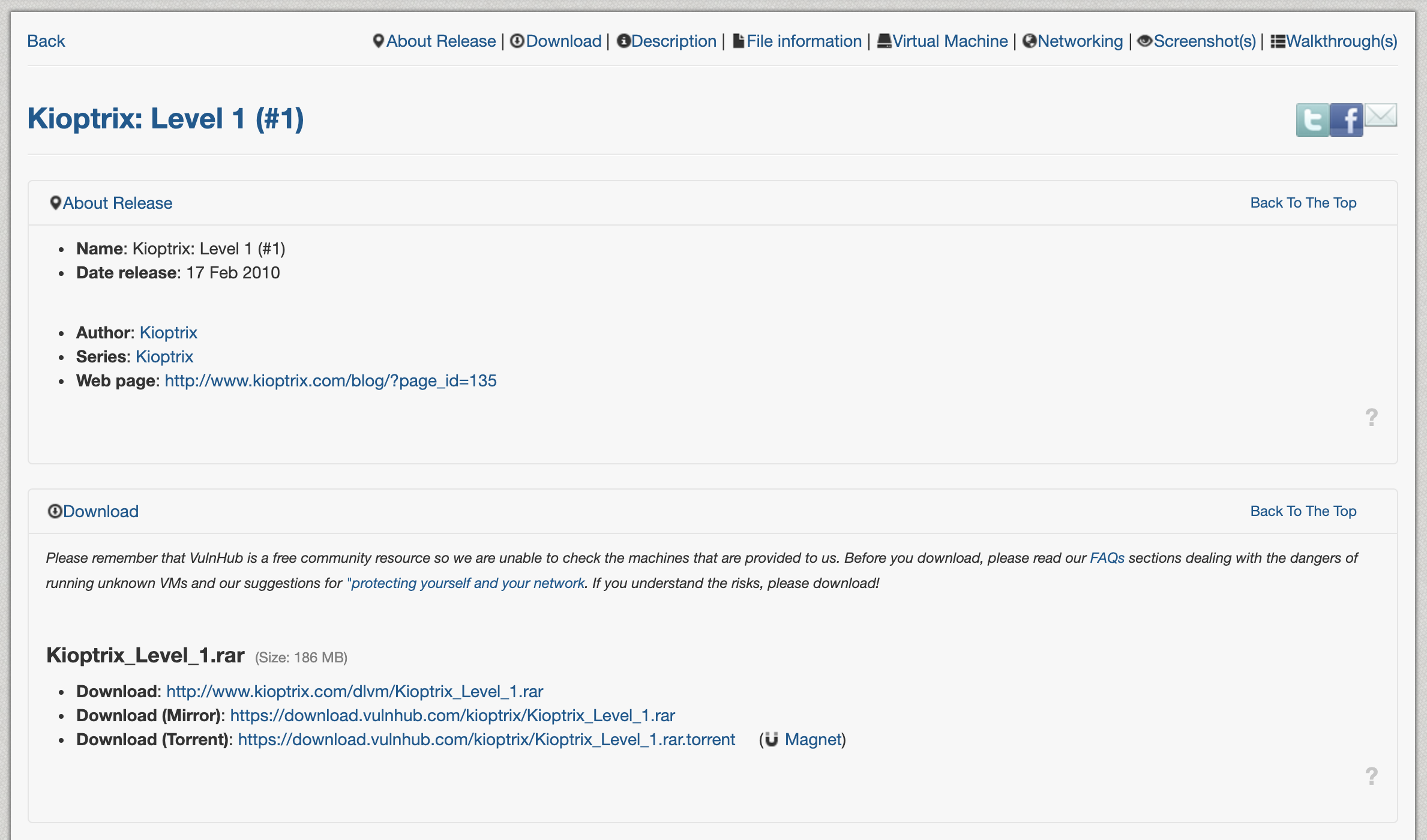

トップページから仮想イメージ公開ページに進んでみましょう。ここでは一例として、「Kioptrix: Level 1 (#1)」を選択します。

選択した仮想イメージにより一部異なりますが、公開ページは次の項目(セクション)で構成されています。

- About Release:

ここでは、仮想イメージの名前やリリース日、作者の情報が記載されています。同じ作者により連続でリリースされている仮想イメージは[Series]としてタグ付けされていることがあります(Kioptrixシリーズの場合、レベル1から5までリリースされています)。

- Download:

ここでは、仮想イメージのダウンロードリンクが記載されています。なお、VulnHubでは、同時ダウンロード数が2ファイルまで、最大速度は3 MBに制限されています。

高速ダウンロードが必要な場合、トレントクライアントソフト(μTorrent)を使ったダウンロードが有効です。

- Description:

ここでは、WebページやReadmeファイルの抜粋など、対象となる仮想イメージリリースに関するさまざまな情報が掲載されています。

とくに作者からのヒントは、仮想イメージを攻略する上で重要なヒントとなります。

- File Information

このセクションで掲載されているMD5またはSHA1ハッシュ値を使って、ダウンロードしたファイルが破損していないか検証することができます。

`Linux`ディストリビューションであれば、`md5sum`および`sha1sum`コマンドを使ってハッシュ値を算出することができます。

`Linux`ディストリビューションであれば、`md5sum`および`sha1sum`コマンドを使ってハッシュ値を算出することができます。

root @ kali:〜# md5sum Kioptrix_Level_1.rar

6df1a7dfa555a220054fb98ba87facd4 Kioptrix_Level_1.rar

root @ kali:〜# sha1sum Kioptrix_Level_1.rar

98ca3f4c079254e6b272265608e7d22119350a37 Kioptrix_Level_1.rar

- Virtual Machine

ここでは、仮想イメージの形式やオペレーティングシステムなど、仮想イメージに関する情報が含まれています。

OSの情報は仮想イメージを攻略する上で重要なヒントになります。

- Networking

ここでは、仮想イメージに関するネットワーク状態の情報が掲載されています。ほとんどの仮想イメージはDHCPによって自動的にIPアドレスが割り当てられています。

- Screenshot(s)

ここでは、仮想イメージの画面が掲載されています。多くの仮想イメージは、「CUI(キャラクタユーザインターフェース)」です。このため、ヒントとなるような情報は限定的です。

- Services

ここでは、仮想イメージで実行中のサービスリストが掲載されています。

サービスの情報は仮想イメージを攻略する上で極めて重要なヒントです。

- Walkthrough(s)

Walkthroughは、オンラインコミュニティに投稿された「解決策」です。すなわちネタバレを含んでいます。各仮想イメージが提供している解決策の多くは、一本道ではありません。新たな道筋を見つけることもVulnHub楽しみの一つです。

- Flag(s)

仮想イメージの中には、特権昇格に加え、掌握したことを証明するフラグを要求しているものがあります(「Kioptrix: Level 1 (#1)」の場合、EMailが設定されています。特権昇格し、メールを確認する必要があるようです)。

- Entry Tags

ここでは、仮想イメージに関連するキーフレーズが掲載されています。

キーフレーズ情報はネタバレに通じる仮想イメージを攻略する上で極めて重要なヒントです。

- Vulnerabilities

ここでは、仮想イメージで想定している脆弱性の情報が掲載されています。

脆弱性情報はネタバレに通じる仮想イメージを攻略する上で極めて重要なヒントです。

仮想イメージのダウンロード

VulnHubプラットフォームでは仮想イメージを、次の形式で公開しています。

- 圧縮形式ファイル:

.ZIP、.RAR、.7z、.tar.gz、.tar.bz2など - 光ディスク用アーカイブファイル:

.ISO、.IMGなど - OVF(Open Virtualization Format)形式ファイル:

.OVFは標準化団体DMTFより策定、標準化等が行われている仮想マシンの構成ファイルです。 - OVA(Open Virtualization Archive):仮想マシン全体(仮想マシンの設定(

.OVF)およびハードドライブ(.VMDK))を含む単一のアーカイブ(.tar)です。 - VMware専用ファイル:

-

.VMDK/.VHD:「Virtual Machine Disk(VMDK)」および「Virtual Hard Disk(VHD)」は仮想マシンのハードディスクドライブの内容を格納する仮想ディスクファイルです。 -

.VMXはVMware向けの仮想マシンの構成ファイル -

.VMEM:仮想マシンのページングファイル -

.VMSN/.VMSD:VMwareスナップショット関連ファイル -

.NVRAM:仮想マシンのBIOSまたはEFIの設定ファイル

-

なお、仮想イメージによっては、「.torrent」ファイルや「Magnet」リンクにて公開されている場合があります。トレントクライアントソフト(μTorrent)を使用している場合、こちらを選択した方が高速にダウンロードすることが可能です。

macOS Chromeを使用して.OVAファイルをダウンロードした場合、.OVAファイルを.OVFにリネームしてダウンロードする既知の問題点が報告されています。

仮想化ソフトウェアの準備

VulnHubでは、仮想化ソフトウェアに対応した仮想イメージを公開しています。その多くはVMwareまたは、VirtualBoxに対応しています。

予算や使用環境に合わせて、いずれかの仮想化ソフトウェアを事前にインストールしておきます。

- Oracle VirtualBox, https://www.virtualbox.org/

- VMware Workstation Player / Pro / Fusion for Mac, https://www.vmware.com/jp/products/

インストールされた仮想化ソフトウェアにVulnHubにて公開されている仮想イメージを使って、仮想マシンを構築します。この仮想マシンを標的として、残された脆弱性を探り、特権の引き上げを目指してハッキングの練習を行っていきます。

このように、実際に様々な方法で侵入や攻撃を試み脆弱性の有無を検査するテストのことを「ペネトレーションテスト(侵入テスト)」と呼ばれています。

仮想イメージを標的マシンとして構築する

VulnHubからダウンロードした仮想イメージが圧縮形式ファイルの場合、まず展開ソフトウェア(Kekaや7zipなど)を使って、ファイルの展開(取り出し)を行います。

ファイルを展開すると、.OVAファイル(標準規格の仮想マシンの構成ファイル)または、.VMXファイル(VMware規格の仮想マシンの構成ファイル)、.ISOファイルが含まれています。

公開されているイメージによっては、.TXTファイルが含まれている場合もあります。この場合、特別なセットアップ手順が記載されていることがあります。必ず事前に確認しましょう。

標的マシンに割り当てが必要となるスペック(CPUやメモリ)は最少要件でも十分です。

仮想イメージのインポート

OVAファイルのインポート

-

VMware Fusionを起動し、[ファイル] > [インポート]を選択します。[ファイルを選択...]にて、basic_pentesting_1.ovaファイルを選択し、[開く]を選択します。

2. [続ける]をクリックし、任意の名前をつけて[保存]します。

2. [続ける]をクリックし、任意の名前をつけて[保存]します。

3. [仮想マシンをインポート]ウインドウが表示されます。

3. [仮想マシンをインポート]ウインドウが表示されます。

4. インポートが完了すると、[終了]ウインドウが表示されます。

4. インポートが完了すると、[終了]ウインドウが表示されます。

5. [設定のカスタマイズ]をクリックすると、[設定]ウインドウが表示されます。

5. [設定のカスタマイズ]をクリックすると、[設定]ウインドウが表示されます。

6. [ネットワーク アダプタ]を選択します。ネットワーク環境内の他の仮想マシンに接続するには、仮想マシンにVMware仮想ネットワークコンポーネントを構成して実装する必要があります。

6. [ネットワーク アダプタ]を選択します。ネットワーク環境内の他の仮想マシンに接続するには、仮想マシンにVMware仮想ネットワークコンポーネントを構成して実装する必要があります。

- [スタートアップ]ボタンをクリックし、仮想マシンの電源をオンにします(「Basic Pentesting: 1」の場合、「Ubuntu」ディストリビューションのログオン画面が表示されます)。

これで標的の構築は完了です。

VMXファイルのインポート

-

VMware Fusionを起動し、[ファイル] > [開く]を選択します。.VMXファイルを選択し、[開く]をクリックします(「Kioptrix: Level 1.1 (#2)」の場合、CentOs4.5.vmxファイルを選択し、開きます)。

2. 新たな仮想マシンが導入されます。これを選択し、[仮想マシン] > [設定...]を選択します。

3. [ネットワーク アダプタ]を選択します。ネットワーク環境内の他の仮想マシンに接続するには、仮想マシンにVMware仮想ネットワークコンポーネントを構成して実装する必要があります。

4. [スタートアップ]ボタンをクリックし、仮想マシンの電源をオンにします(「Kioptrix: Level 1.1 (#2)」の場合、「CUI(キャラクタユーザインターフェース)」のログオン画面が表示されます)。 これで標的の構築は完了です。

2. 新たな仮想マシンが導入されます。これを選択し、[仮想マシン] > [設定...]を選択します。

3. [ネットワーク アダプタ]を選択します。ネットワーク環境内の他の仮想マシンに接続するには、仮想マシンにVMware仮想ネットワークコンポーネントを構成して実装する必要があります。

4. [スタートアップ]ボタンをクリックし、仮想マシンの電源をオンにします(「Kioptrix: Level 1.1 (#2)」の場合、「CUI(キャラクタユーザインターフェース)」のログオン画面が表示されます)。 これで標的の構築は完了です。

VMwareにおいて、仮想マシンを構成するファイルは複数あります。このうち、特に重要なのが

.VMXとVMDKファイルです。

Bring Your Own License

VulnHubで公開されている仮想イメージ(例えば、Bobby: 1)は、BYOL(Bring Your Own License)形式で公開されているものがあります。

「Bobby: 1」では、別途Windows XPのプロダクトキー(含む、.ISOファイル:ディスクイメージ)を用意する必要があります。用意したOSのライセンスとVulnInjectorプログラムを使い、脆弱な状態の学習環境を整備することができます。

攻撃マシン(Kali Linux)の準備

VulnHubの仮想イメージを楽しむには、攻撃マシンを用意する必要があります。ここでは、ペネトレーションテスト用のLinuxディストリビューションであるKali Linuxを使用します。

- Kali Linuxイメージのダウンロード, https://www.kali.org/downloads/

ダウンロードサイトでは、VMware(Kali Linux 64-bit VMwareやKali Linux 32-bit (PAE) VMware)、VirtualBox(Kali Linux 64-bit VirtualBox、Kali Linux 32-bit (PAE) VirtualBox )に対応した仮想イメージが公開されています。

標的マシンへのログイン

インポートした仮想イメージ(標的マシン)を起動させることはできましたか。ほとんどの標的マシンはGUIまたはCUIのログイン要求画面で止まっているはずです。

このあとログインするにはどうすべきなのでしょうか。ほとんどの場合、標的マシンへのログインすることが課題として設定されています。

「Damn Vulnerable Linux」および「Exploit-Exercises」などのシリーズでは、課題に取り組むためにログインする必要があります。このような場合、付属の

Readmeファイルに注意事項としてログイン方法が記載されています。

標的マシンのIPアドレスを特定する

仮想イメージ(標的マシン)を起動した後に実施すべきことは、攻撃マシンから標的マシンのIPアドレスを特定することです。ほとんどの標的マシンはIPアドレスは自動で割り当てられます。そこで、netdiscoverコマンドを使って標的マシンのIPアドレスを特定します。

次の例では、あらかじめ攻撃マシンと標的マシンを172.16.208.0/24ネットワークの範囲にて稼働させ、DHCPサービスによってIPアドレスを取得しています。netdiscover -r 172.16.208.0/24コマンド構文にて標的マシンのIPアドレスを特定します。

root@kali:~# netdiscover -r 172.16.208.0/24

Currently scanning: Finished! | Screen View: Unique Hosts

4 Captured ARP Req/Rep packets, from 4 hosts. Total size: 240

_____________________________________________________________________________

IP At MAC Address Count Len MAC Vendor / Hostname

-----------------------------------------------------------------------------

172.16.208.1 00:50:56:c0:00:08 1 60 VMware, Inc.

172.16.208.2 00:50:56:f3:32:8a 1 60 VMware, Inc.

172.16.208.180 00:0c:29:7b:8d:43 1 60 VMware, Inc.

172.16.208.254 00:50:56:ee:2c:f4 1 60 VMware, Inc.

ここでは、172.16.208.180が標的マシンのIPアドレスであることが特定できました。

このほか、arp-scanコマンドや、nmapコマンド(-sn オプション, pingスキャン(ホストの発見)のみを実行し、応答した利用可能なホストの一覧を出力する。)を使用し、標的マシンのIPアドレスを特定することも可能です。コマンド構文は、次の通りです。

root@kali:~# arp-scan 172.16.208.0/24

root@kali:~# nmap -sn 172.16.208.0/24

仮想イメージの中には、固定されたIPアドレスで提供しているものもあります(「pWnOS: 2.0」では、IPアドレスが

10.10.10.100に事前に設定されています。このため、攻撃マシンを10.10.10.0/24ネットワークの範囲内にあらかじめ設定しておく必要があります。)

標的マシンのアカウントを特権昇格する

標的マシンのIPアドレスを特定した後に、何をすればよいのでしょうか。ネットワーク識別、サービス識別、脆弱性識別と順を追って、特権昇格までの道筋を探っていくことになります。

NIST(National Institute of Standards and Technology:米国国立標準技術研究所)が発行するセキュリティ関連レポートであるSP800シリーズでは、「Technical Guide to Information Security Testing and Assessment」(SP800-115)と題した文書が公開されています。この文書における「4. Target Identification and Analysis Techniques.」や「5. Target Vulnerability Validation Techniques」は標準化されたペネトレーションテストにおける内部テストの方法論を知る上で参考になります。

なお、標的マシンにて掌握したことを証明するフラグが設定されていない場合、whoami、id、uname -aコマンドを; (セミコロン)で連結して実行した結果を掲載することがあります。

# whoami; id; uname -a

厳選、おすすめ仮想イメージ

「仮想イメージはどれがおすすめ?」という方へ、ここでは、初心者でも取り組むことのできる仮想イメージをおすすめポイントともにまとめてご紹介します!

何からはじめればよいのかわからないという方の参考になればと思っています。

| イメージ名 | おすすめポイント | 日本語解説(Walkthrough) |

|---|---|---|

| Bob's Missing Cat CTF: 1.1 | ハッキング以前に、コマンドライン操作に苦手意識を感じている方にお勧めの仮想イメージです。 | N/A |

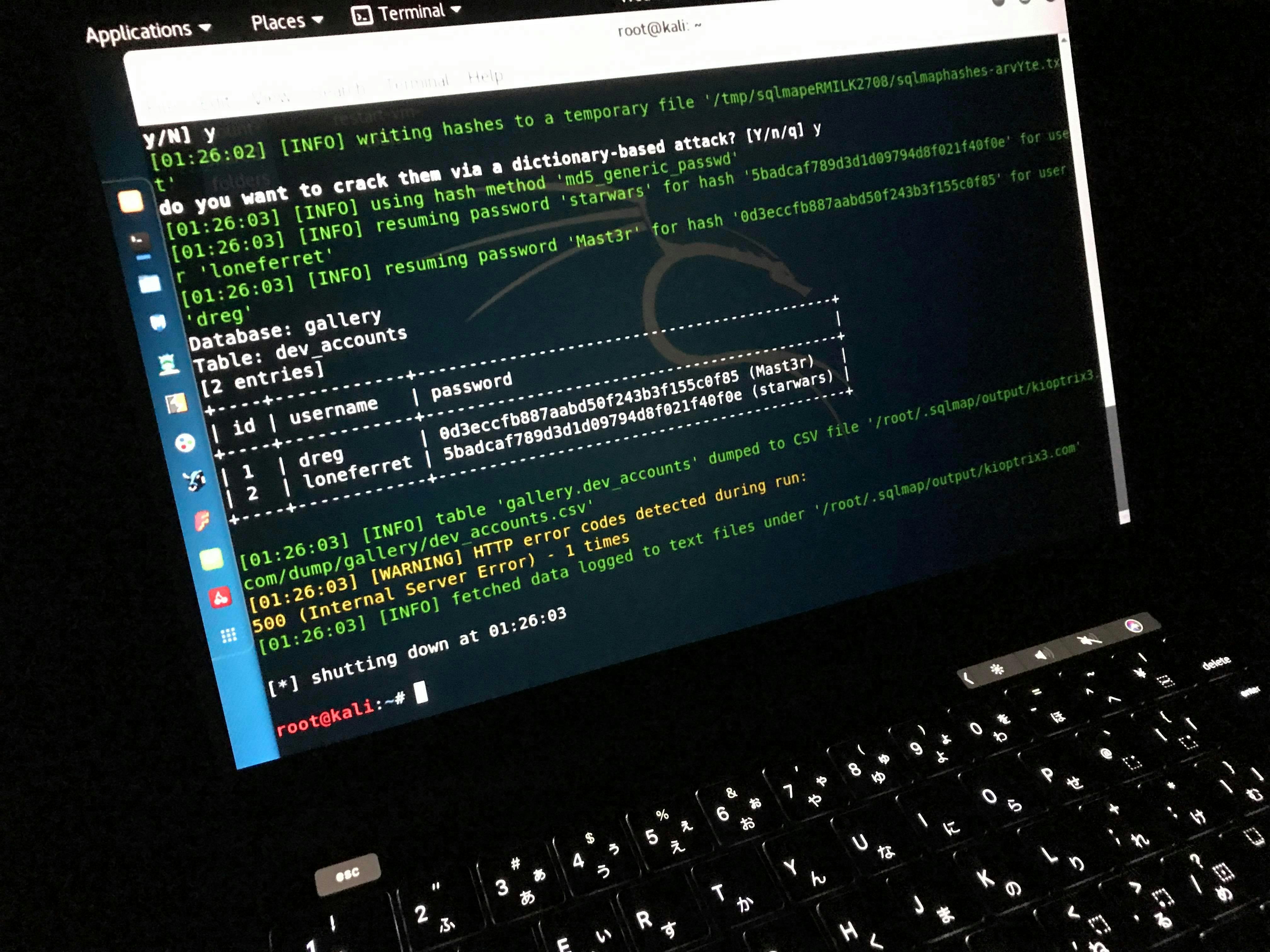

| Kioptrix: Level 1 (#1) | 良質な学習教材であるKioptrixシリーズの第一弾。リモートから到達可能な脆弱性でアクセス権を特定し、特権昇格を狙っていきます。アプリケーションの脆弱性を特定し、エクスプロイトコードを修正、コンパイルなども体験できる仮想イメージです。 | あり |

| Kioptrix: Level 1.1 (#2) | Kioptrixシリーズの第二弾。ウェブアプリケーションに関する「SQLインジェクション(CWE-89)」や「OSコマンドインジェクション(CWE-78)」を手がかりにカーネルエクスプロイトコードによる特権昇格について体験できる仮想イメージです。 | あり |

| Kioptrix: Level 1.2 (#3) | Kioptrixシリーズの第三弾。「SQLインジェクション(CWE-89)」を手がかりにsudo権限の乱用による特権昇格について体験できる仮想イメージです。 | あり |

| Kioptrix: Level 1.3 (#4) | Kioptrixシリーズの第四弾。 | N/A |

| SickOs: 1.2 | ウェブアプリケーションの処理におけるユーザー入力を手がかりにリバースシェルを確立。特権昇格について体験できる仮想イメージです。 | あり |

| Basic Pentesting: 1 | WordPress(ウェブサイトの作成に使用するオープンソースなコンテンツ管理システム(CMS))が稼働しているサイトに侵入し、書き込み可能な/etc/passwdファイルを手がかりにして特権昇格について体験できる仮想イメージです。 | あり |

| BTRSys: v2.1 | WordPressサイトにバックドアを仕掛け、カーネルエクスプロイトコードによる特権昇格について体験できる仮想イメージです。 | あり |

| Stapler: 1 | WordPressのプラグインに関する脆弱性を特定することでMySQLに関するクレデンシャル情報を取得することができます。特権昇格では複数のパスから実現可能であることを体験できる仮想イメージです。 | あり |

| pWnOS: 2.0 | 「SQLインジェクション(CWE-89)」によるLocal File Inclusion攻撃やinto outfileによるファイルアップロード、シェルの設置などを体験できる仮想イメージです。 | あり |

| Mr-Robot:1 | 海外ドラマ「MR. ROBOT/ミスター・ロボット」を題材とした仮想イメージです。 | あり |

| Pentester Lab: XSS and MySQL FILE | Pentester Labシリーズ | N/A |

| Pentester Lab: PHP Include And Post Exploitation | Pentester Labシリーズ | N/A |

| FristiLeaks:1.3 | :--- | N/A |

| Violator: 1 | :--- | N/A |

| Droopy: v0.2 | :--- | N/A |

| Bobby: 1 | :--- | N/A |

| Brainpan: 1 | スタックベースのバッファオーバーフロー(CWE-119)を突くエクスプロイトコード開発に関してFuzzing、EIPの制御、JMP ESPの検索、Bad Charactersの検証という一通りのトピックについて確認することができる仮想イメージです。 | あり |

このほか、 TJ_Nullが「OSCP:Offensive Security Certified Professional」試験、「OSWP:Offensive Security Web Expert」試験に類似した仮想イメージリストを公開しています。

こちらの情報を参考に取り組むべき対象を選ぶのもオススメです。

- TJ_Null, NetSecFocus Trophy Room

It is time! I have made an update to my OSCP-Like VMs List. The biggest update for sure...30 new boxes have been added. I added 26 @VulnHub boxes to the list.

— Tony (@TJ_Null) March 13, 2020

To check out the full list of OSCP-Like VM's you can find it here: https://t.co/sBy0l6uitf pic.twitter.com/yRBgBAhiDt

『ハッキング・ラボのつくりかた 完全版』採用の仮想マシン

IPUSIRON『ハッキング・ラボのつくりかた 完全版 仮想環境におけるハッカー体験学習』, 翔泳社, 2024. では、「第2部 実験編」にて、VulnHubとMetasploitable3を使ったハッキング・ラボを構築する方法が紹介されています。

ここでは、対象となっている仮想マシンのリストについて示します。

意図的に脆弱性を残したサーバを公開しているサービス

VulnHub以外にも、意図的に脆弱性を残したサーバを公開している練習サービスは複数あります。

- Avatao

- CSC Play on Demand

- Defend the Web

- DVWA - Damn Vulnerable Web Application

- Embedded Security CTF

- Enigma Group

- Google Gruyere

- Gh0st Lab

- Hack Me

- Hacking-Lab

- Hacker Test

- Hack The Box

- Hack This Site

- HackThis

- HackQuest

- Hacking-Lab

- Hax.Tor

- Metasploitable3

- Virtual Hacking Labs

- VulnHub

- OverTheWire

- pwn.college

- PentesterLab PRO

- Root-Me

- Security Treasure Hunt

- Smash the Stack

- The Open-Source AWS-Based Cyber Range

- The Hacking Dojo - Dojo Media

- ThisIsLegal

- TryHackMe

- Try2Hack

- 脆弱性体験学習ツール AppGoat

VulnHubにはSecret Hackerによる、学習用の 脆弱な Webアプリケーションを12件収録した「Hackable - Secret Hacker: Vulnerable Web Application Server」イメージが公開されています。詳細はSecret Hackerの記事をご確認ください。

また、@eystsenは、9件の学習用Webアプリケーションについて、導入を支援するbashスクリプト「Local PentestLab Management Script」を公開しています。

これにより、Docker環境に対して、学習用Webアプリケーションを簡単に導入することが可能です。詳細は「HAPPY CODER」の記事をご確認ください。

オフェンシブな資格認定

VulnHubで磨いた実践的なスキルを資格認定という形で残すことを検討するのも有効です。

| 認定組織 | 資格情報の略語 | 認定タイトル |

|---|---|---|

| Offensive Security | OSCP | Offensive Security Certified Professional |

| GIAC | GPEN | GIAC Penetration Tester |

| eLearnSecurity | eCPPT | eLearnSecurity Certified Professional Penetration Tester |

| CompTIA | PenTest+ | CompTIA PenTest+ |

より完全なリストをこちらで参照することが可能です。

- Security Certification Progression Chart 2010 Version 6.1 | November 2019, https://www.reddit.com/r/cybersecurity/comments/e23ffz/security_certification_progression_chart_2020/

- List of computer security certifications, https://en.m.wikipedia.org/wiki/List_of_computer_security_certifications

参考書籍

- IPUSIRON(2024), 『ハッキング・ラボのつくりかた 完全版 仮想環境におけるハッカー体験学習』, 翔泳社

- 上野宣(2019), 『Webセキュリティ担当者のための脆弱性診断スタートガイド 第2版 上野宣が教える新しい情報漏えいを防ぐ技術』, 翔泳社

- 中村行宏(2019), 『サイバー攻撃の教科書 (ハッカーの学校)』, データハウス

- Peter Kim(2019), 『サイバーセキュリティ レッドチーム実践ガイド』, マイナビ出版

- IPUSIRON(2018), 『ハッキング・ラボのつくりかた 仮想環境におけるハッカー体験学習』, 翔泳社

- IPUSIRON(2020), 『ハッキング・ラボの構築で困ったら読む本』, BOOTH

- Peter Kim(2016), 『サイバーセキュリティテスト完全ガイド ~Kali Linuxによるペネトレーションテスト』, マイナビ出版

- Robert Svensson(2016),『From Hacking to Report Writing: An Introduction to Security and Penetration Testing』

- Georgia Weidman(2014), 『Penetration Testing: A Hands-On Introduction to Hacking』

- Dafydd Stuttard, Marcus Pinto(2011), 『The Web Application Hacker's Handbook: Finding and Exploiting Security Flaws』

- Chris Anley, John Heasman, Felix Lindner, Gerardo Richarte(2007), 『The Shellcoder's Handbook: Discovering and Exploiting Security Holes』

まとめ

VulnHubの魅力は、ローカルに仮想イメージを展開すること。これにより、環境を誰にも荒らされることなく、じっくりと、自分だけの標的マシンに取り組むことができます。

VulnHubに取り組むことで「ペネトレーションテスター」としてのスキルアップが期待できます。その楽しみ方は人それぞれです。

- 攻略数を増やしていく

- 一つの標的マシンを繰り返し攻略する

- 攻略した標的マシンのログを鑑賞する

- 攻略した仮想マシンの堅牢化を行う

いずれにせよ、アウトプットにこだわってみてください。**「情報を整理する力」と「発信力」**を楽しみながら身につけることができるはずです。

本稿をきっかけにVulnHubに取り組む人が一人でも増え、日本語での「Walkthrough」(攻略法)投稿が充実してくれれば嬉しい限りです。

参考情報

ペネトレーションテスト

脆弱性診断士スキルマッププロジェクトでは、「ペネトレーションテストについて」と題する文書にて、次のとおり定義しています。

「ペネトレーションテスト (Penetration Test / Testing)」とは、明確な意図を持った攻撃者にその目的が達成されてしまうかを検証するためのセキュリティテストの一種です。

ペネトレーションテストではその組織が持つすべてのシステム、もしくは指定されたシステム全体を対象として、実際の攻撃者が使用しているツールや脆弱性、ソーシャルエンジニアリングなどを利用して一定期間内に目的を達成できるかどうかの調査を行います。 テストを実施する際には遠隔操作を行う疑似マルウェアを用いたり、組織の内部ネットワークの端末やサーバーへの侵入を繰り返したり、Active Directoryなどのシステムへの攻撃を行い管理者権限を奪ったりすることもあります。

ペネトレーションテストはいわゆる脆弱性診断のようなWebアプリケーション単体やプラットフォーム単体のテストではなく、また網羅的に脆弱性の調査を行うわけではありません。

- NetSec Focus, The Journey to Try Harder: TJnull’s Preparation Guide for PWK/OSCP, https://www.netsecfocus.com/oscp/2019/03/29/The_Journey_to_Try_Harder-_TJNulls_Preparation_Guide_for_PWK_OSCP.html#vulnerable-machines

- Privilege Escalation Cheatsheet (Vulnhub), https://www.hackingarticles.in/privilege-escalation-cheatsheet-vulnhub/

エクスプロイトコード開発

- Corelan Team, Exploit writing tutorial part 1 : Stack Based Overflows, https://www.corelan.be/index.php/2009/07/19/exploit-writing-tutorial-part-1-stack-based-overflows/

- THE GREY CORNER, Stack Based Windows Buffer Overflow Tutorial, http://www.thegreycorner.com/2010/01/beginning-stack-based-buffer-overflow.html

- Security Sift, Windows Exploit Development – Part 1: The Basics, http://www.securitysift.com/windows-exploit-development-part-1-basics/

- スタックベースバッファオーバーフローの脆弱性を突くエクスプロイトコードの開発

VMware / 仮想化ソフトウェア

- Fusion のインストール, https://docs.vmware.com/jp/VMware-Fusion/11/com.vmware.fusion.using.doc/GUID-ACC3A019-93D3-442C-A34E-F7755DF6733B.html

- 仮想マシン ファイル, https://docs.vmware.com/jp/VMware-vSphere/6.5/com.vmware.vsphere.vm_admin.doc/GUID-CEFF6D89-8C19-4143-8C26-4B6D6734D2CB.html

Kali Linuxの設定

- Kali Linux ver2019.4の導入と日本語化, https://qiita.com/serion253/items/86a1d351462922c53846

- [初心者向け]Kali Linux on WSL 初期設定 最強への育て方, https://qiita.com/delphinz/items/72f5a4a9b52ac454fc74

- 「ハッキング道場〜ペネトレ練習用VMのご紹介〜」, https://speakerdeck.com/ctrl_z3r0/hackingdojo-de-ice-1-dot-110-20191203

- Hack The Boxを楽しむためのKali Linuxチューニング, https://qiita.com/v_avenger/items/c85d946ed2b6bf340a84