はじめに

コンテナのベースイメージのスキャンがしたいなーと思いまして、Azure・AWS両方触ってみました。時間がない方は「AWSとAzureのコンテナレジストリの特徴」「両者の比較」「さいごに」という部分だけお読みください。

まずはそれぞれのスキャンの特徴から。

AWS ECR

2019年10月28日Amazon ECR のイメージスキャンの通知ということでAWSから発表されました。

- イメージスキャンにかかる料金は無料

- ECRにすでにプッシュしてあるイメージに対するスキャンが可能。

- pushをhookしてスキャンすることが可能

- スキャンが終わったら通知することが可能

サービスを組み合わせることですでにあるイメージに定期的にスキャンできるのでゼロデイの脆弱性にも有効ですね。

Azure Container Registry

ContainerRegistryについては以前書いたこちらの記事をどうぞ

これについに2019年11月にスキャンする機能がついたわけです。

AzureではQualysを使ったスキャン機能になります。

- イメージスキャンにかかる料金は有償

- SecurityCenterがStandardである必要があるのと、1イメージにつき16.24円(東日本 3/17現在)かかります。

- 参考:Security Centerの料金

- Pushされたタイミングでスキャンさせることが可能

- 1日に1回SecurityCenterの機能を使って設定したメールアドレスに重大な脆弱性については通知を行うことが可能。

Azure Container Registry と Security Center の統合に記載がありますが定期的なスキャンを行うにはCI/CDと組み合わせる必要がありそうですね。

準備

診断対象とするのは私が3年前に作ってdockerhubにpushしたイメージです。

何もメンテナンスしていないので大量に引っかかると予想されます。。。。

dockerデーモンを起動して、脆弱性たっぷりのイメージを落としておきます。

docker pull uzresk/demo:ver1.0

AWS ECRでのスキャン

pushして即スキャンしてみようと思います。まずはリポジトリを作ってみましょう。プッシュ時にスキャンを選択しておきます。

docker loginします

`aws ecr get-login --region ap-northeast-1 --no-include-email`

tagを付けてpushしましょう

docker tag uzresk/demo:ver1.0 xxxxxxxxxxxxxx.dkr.ecr.ap-northeast-1.amazonaws.com/demo:latest

docker push xxxxxxxxxxxxxx.dkr.ecr.ap-northeast-1.amazonaws.com/demo:latest

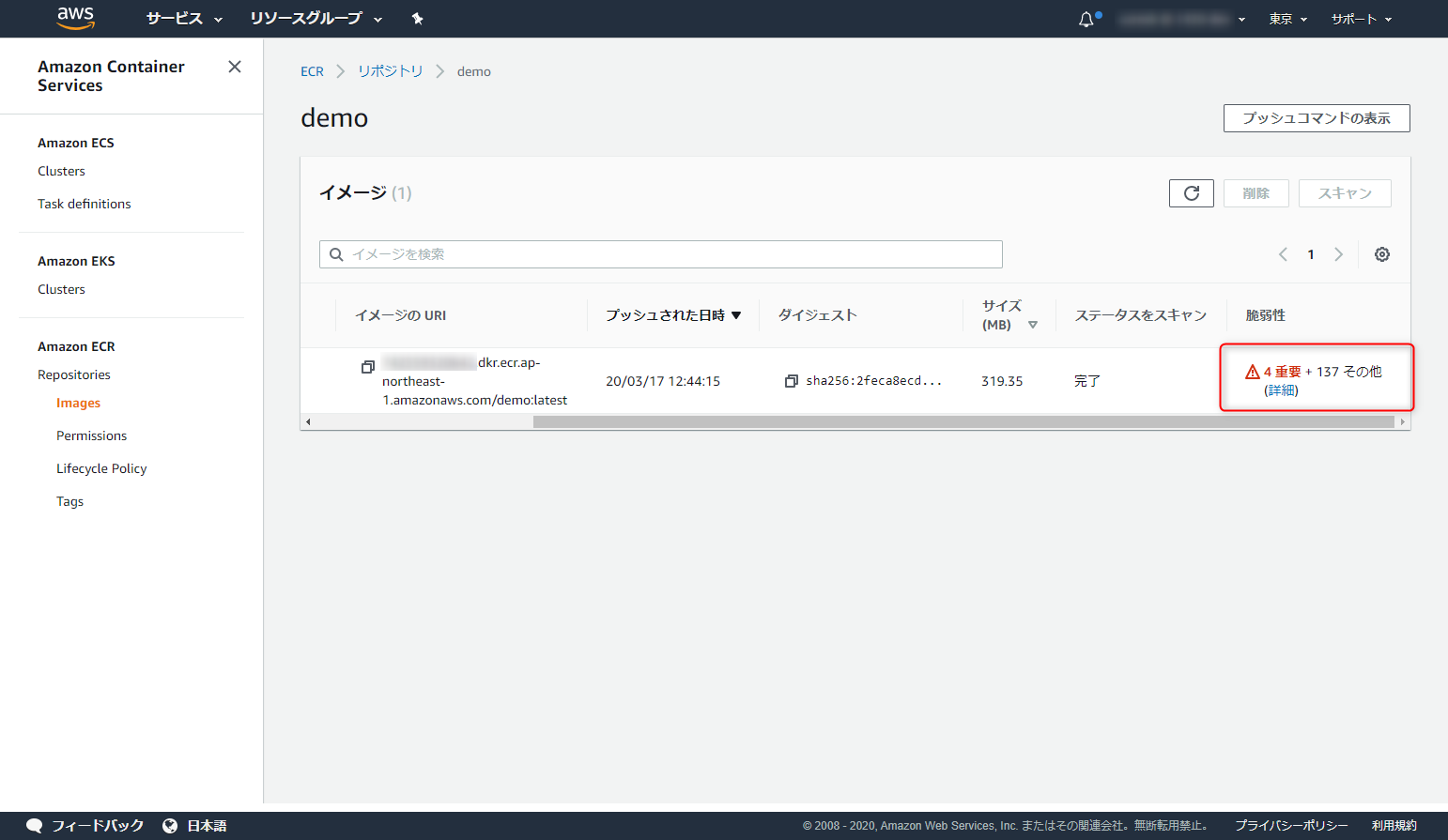

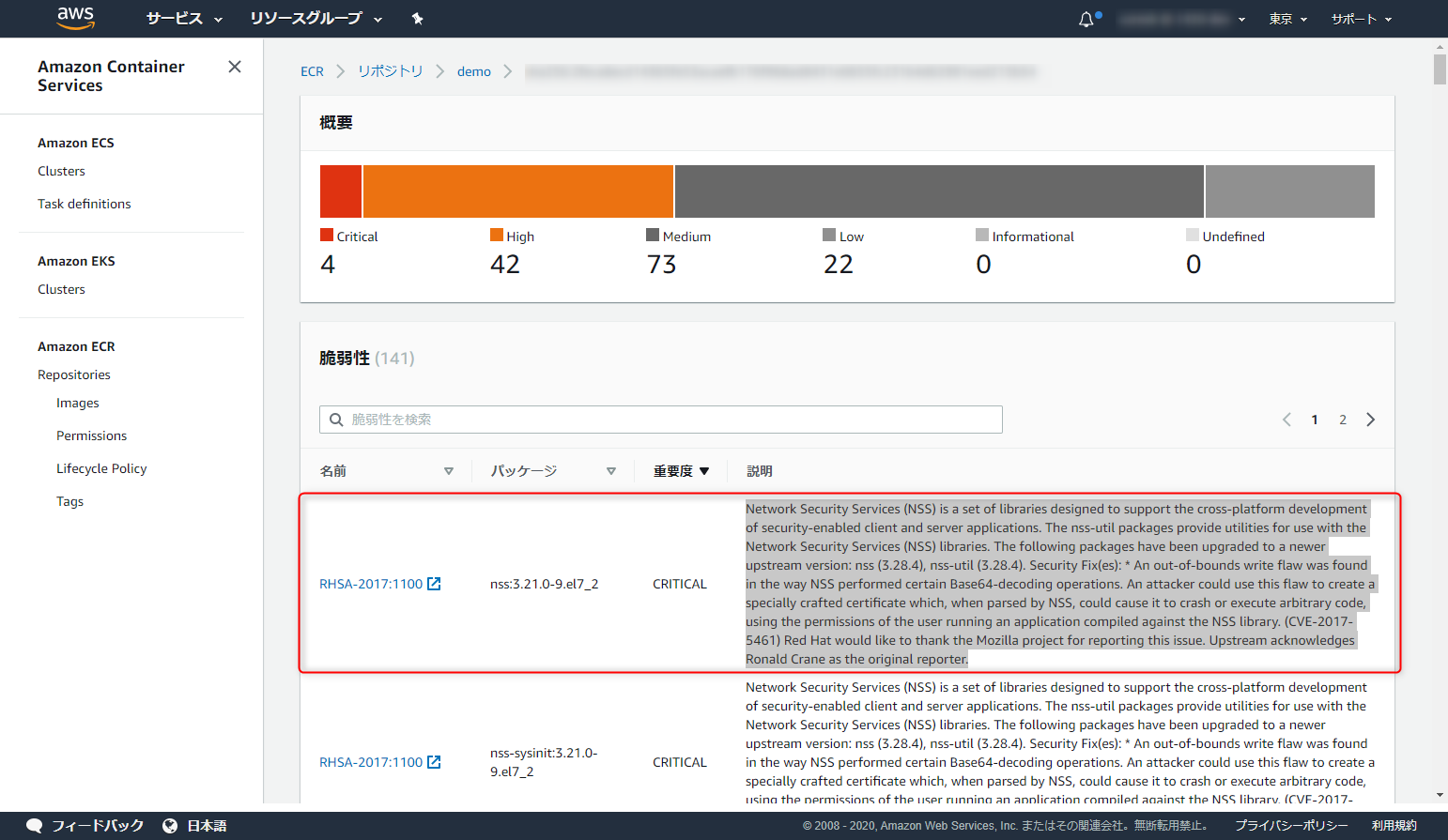

pushするとなんと速攻スキャンが終わってました・・・その数なんと141個

詳細も見てみましょう。リンク張っておくから読んどけよ。って感じですね

Azure Container Registryでのスキャン

Azure Cliを使ってログインし、タグをつけてpushします。

az login

az acr login --name xxxxxxxxx

docker tag docker.io/uzresk/demo:ver1.0 xxxxxxxxx.azurecr.io/demo:latest

docker push xxxxxxxxx.azurecr.io/demo:latest

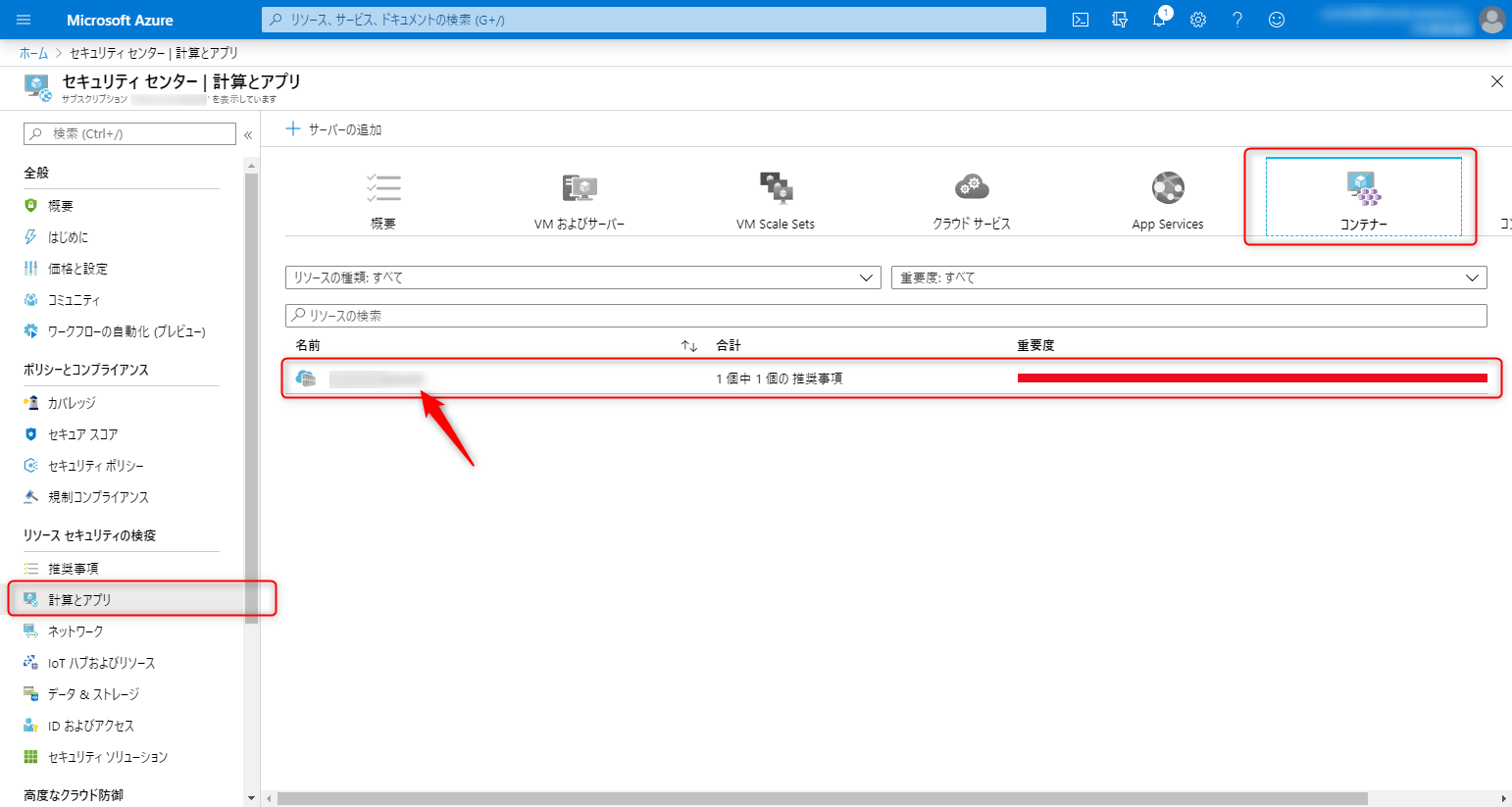

10分後・・・・セキュリティセンターを開いてみます。

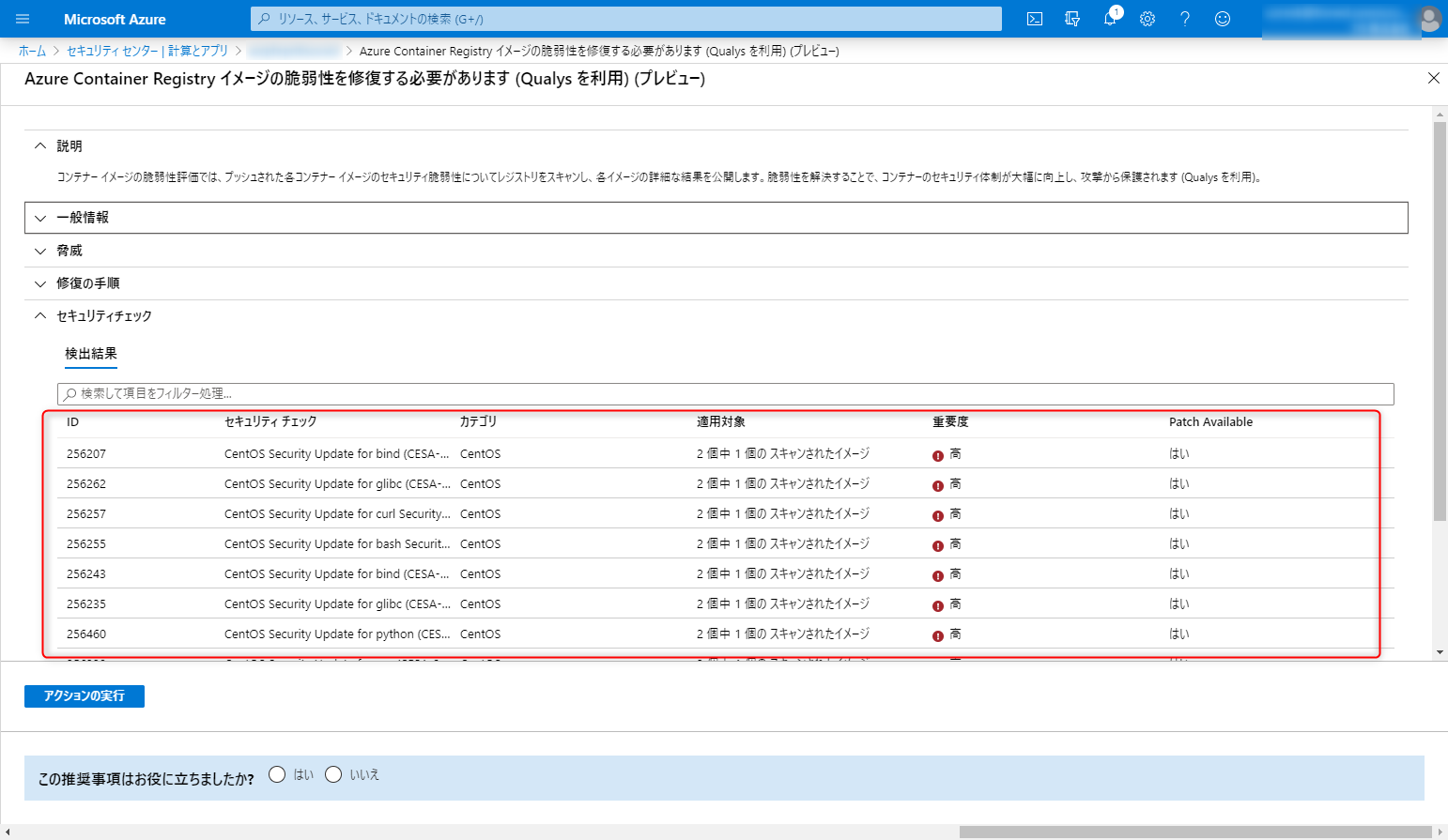

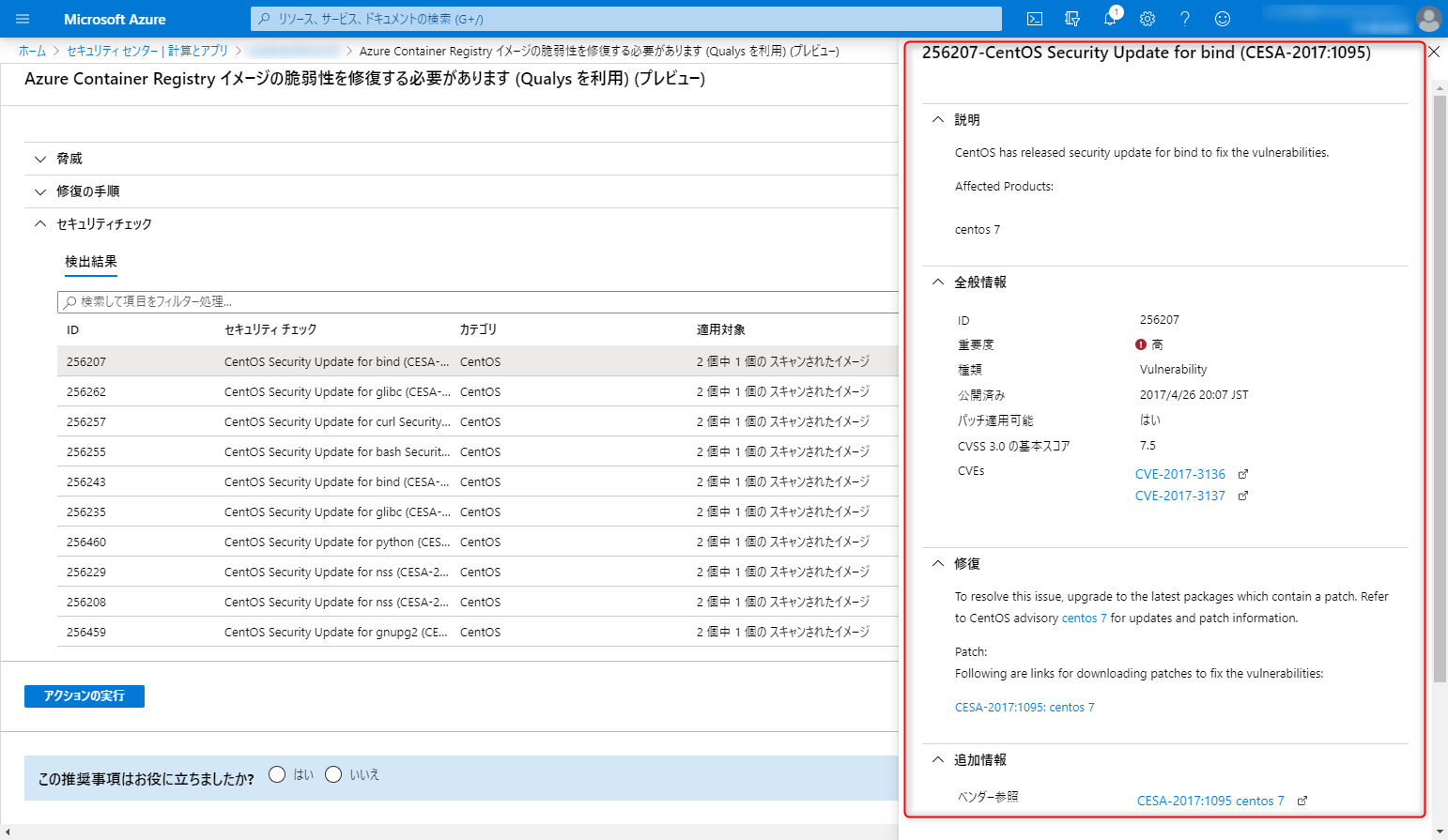

75件の脆弱性が検知できたみたいです。一覧を見るとパッチの有無なんかがでてて親切ですね。

詳細も見ることができます

両者を比べると・・・

料金が無料であったり、速攻スキャン結果が出てくるのはAWSの魅力ですね。

Azureのよい面はパッチあり・なしがわかったりする点でしょうか。

今回のイメージに関しては脆弱性が発見された数はAWSのほうが多かったのですが、それが常にそうかはわかりません。

定期的なスキャンの仕組みはLambdaとかを組み合わせるとAWSのほうが簡単に作れるんじゃないかなという気がしました。CI/CDの仕組みがすでにあるのであればAzureでもAWSでも簡単に使えるのではないかと思います。

終わりに

ホストの脆弱性についてはAWS FargateやECSであれば自動で検知しホストを入れ替えたりすることができますし、これはAzureも同じでWebApp for Containerも自動でホストにパッチを当てたりしてくれます。

コンテナレイヤはこんなに簡単にスキャンができるとは思いませんでした。

定期的なスキャンの仕組みをいれてゼロデイに対する対策もしておきたいところですね。

両者ともにOSの脆弱性までのようです。ですのでアプリケーションのレイヤに関してはこれまで通りWAFの導入や定期的なアプリケーション診断などの対策が必要になる点は勘違いしないようにしてください。