リモートワークが必要な昨今において、クラウドと個人を手軽に接続できる方法を試してみました

今回接続元の個人端末はWindows10端末になります

Azure への接続方法

Azure に接続するための方法としては下記2つの方法をとることが可能です

(1)ネイティブ Azure 証明書認証

デバイス上にあるクライアント証明書が、接続するユーザーの認証に使用されます

(2)ネイティブ Azure Active Directory 認証

ユーザーは Azure Active Directory 資格情報を使用して、Azure に接続できます。

ネイティブ Azure AD 認証は、OpenVPN プロトコルと Windows 10 のみでサポートされており、Azure VPN クライアントを使用する必要があります。

今回は(2)のAAD認証を使用したバージョンで試してみます

P2S用 VPNの作成

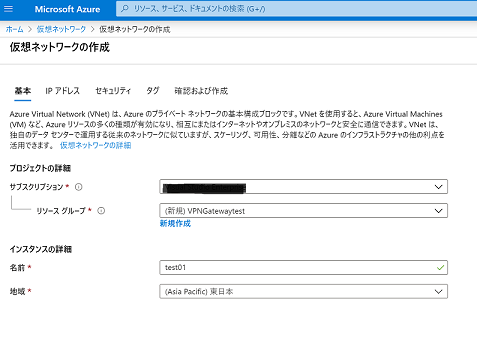

(1)接続先の仮想ネットワークを作成するため、メニューから「仮想ネットワーク」をクリック

(4)IPアドレスタブで必要なネットワーク設定を追加

セキュリティタブはとりあえずデフォルト

(8)(3)(4)で設定した情報を含めて設定情報を記載し「確認及び作成」をクリック

Azure Active Directory テナントを作成する

(1)ホーム -> Azure Active Directory から Azure AD テナントを確認します。ない場合は新しいテナントを作成

図は作成済み

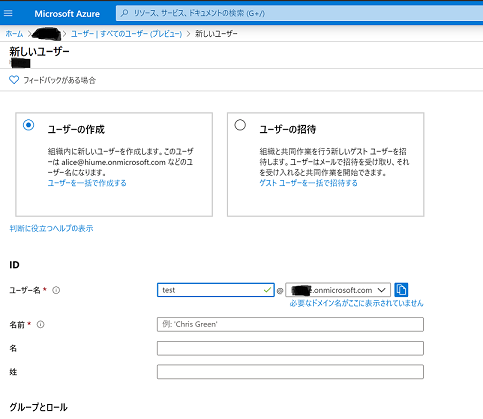

(2)ユーザを作成します

とりあえずテストなので、それぞれ「グローバル管理者」と「User」の権限を持ったユーザを作成

「グローバル管理者」アカウントはログインして作業しているユーザとは別で作ったほうが良いかもしれません

(3)VPN Gateway での Azure AD 認証を有効にするため、プロパティをクリック

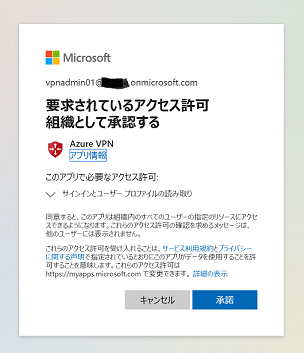

(5)(2)で作成した「グローバル管理者」アカウントで Azure Portal にログイン

(6)ログイン完了したら、ブラウザのアドレスバーに下記URLをコピーし管理者の同意を与える

※公式サイトには政府関連や中国用のURLもあるので用途に合わせてご参照ください

パブリック

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consent

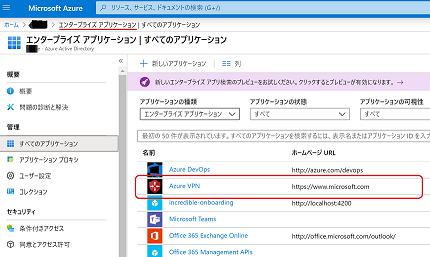

(7)Azure AD の「エンタープライズアプリケーション」に「Azure VPN」が表示されていることを確認

証明書の生成

今回はテストなのでオレオレ証明書でテストします

(本来は当然正式なものを使いましょう)

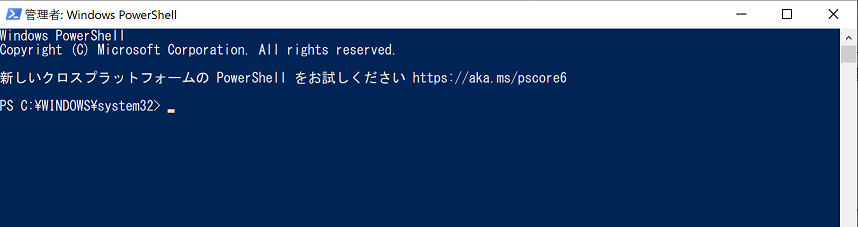

(1)ルート証明書を作成するため、特権ユーザでPewerShellを起動

(2)下記サンプルをベースにルート証明書を作成

(下記の場合は「P2SRootCert」という証明書を「Certificates-Current User\Personal\Certificates」に自動的にインストールされる)

$cert = New-SelfSignedCertificate -Type Custom -KeySpec Signature `

-Subject "CN=P2SRootCert" -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation "Cert:\CurrentUser\My" -KeyUsageProperty Sign -KeyUsage CertSign

(3)そのまま同じプロンプトでクライアント証明書を生成

(下記の場合は「P2SChildCert」という証明書を「Certificates - Current User\Personal\Certificates」に自動的にインストールされる)

New-SelfSignedCertificate -Type Custom -DnsName P2SChildCert -KeySpec Signature `

-Subject "CN=P2SChildCert" -KeyExportPolicy Exportable `

-HashAlgorithm sha256 -KeyLength 2048 `

-CertStoreLocation "Cert:\CurrentUser\My" `

-Signer $cert -TextExtension @("2.5.29.37={text}1.3.6.1.5.5.7.3.2")

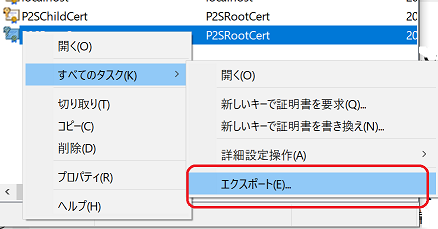

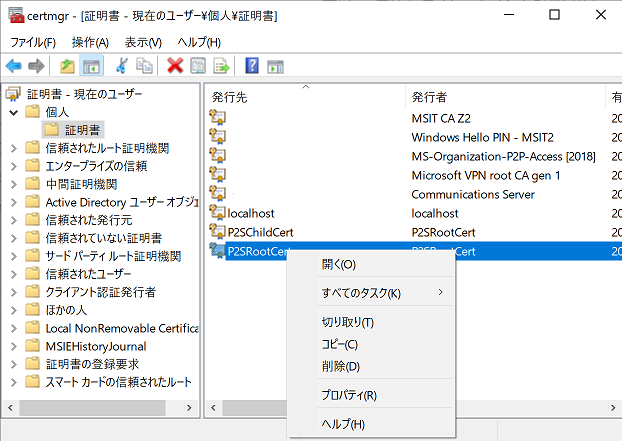

(4)公開キーは後でAzure にアップロードするためエクスポートします

「ユーザー証明書の管理」を開き自己署名ルート証明書を探して右クリック

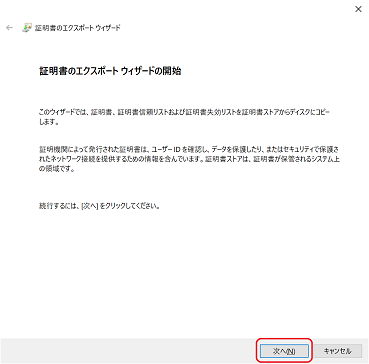

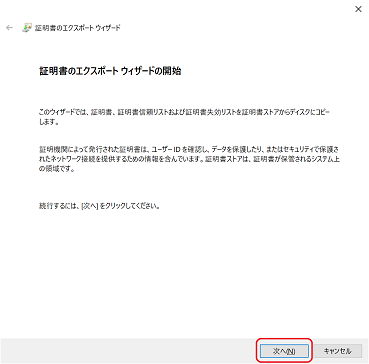

(6)エクスポートウィザードが起動するので「次へ」をクリック

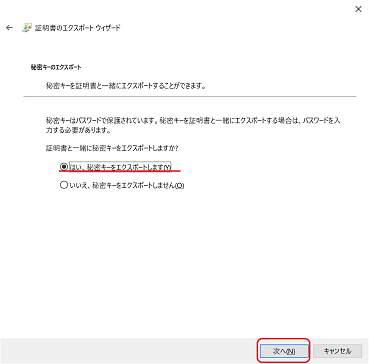

(7)「いいえ、秘密キーをエクスポートしません」を選択し「次へ」をクリック

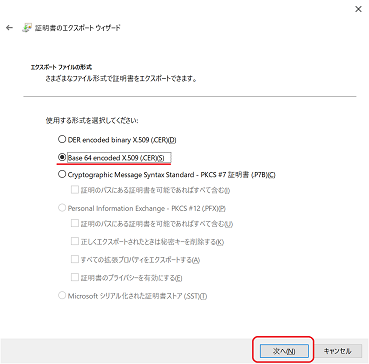

(8)「Base-64 encoded X.509 (.CER)」を選択し「次へ」をクリック

(9)「参照」をクリックしエクスポート先を指定し「次へ」をクリック

(11)同様にクライアント証明書をエクスポートします

「ユーザー証明書の管理」を開きクライアント証明書を探して右クリック

「すべてのタスク」->「エクスポート」の順にクリック

(12)エクスポートウィザードが起動するので「次へ」をクリック

(13)「はい、秘密キーをエクスポートします」を選択し「次へ」をクリック

(14)「証明書のパスにある証明書を可能であればすべて含む」「証明書のプライバシーを有効にする」にチェックが入っていることを確認し「次へ」をクリック

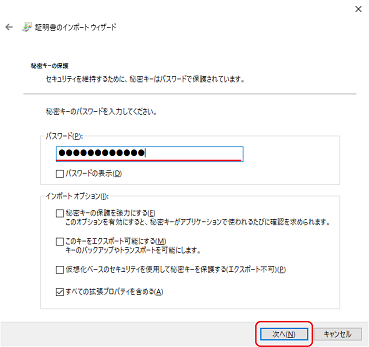

(15)秘密キーを保護する必要があるためパスワードを入力して「次へ」をクリック

(16)「参照」をクリックしエクスポート先を指定し「次へ」をクリック

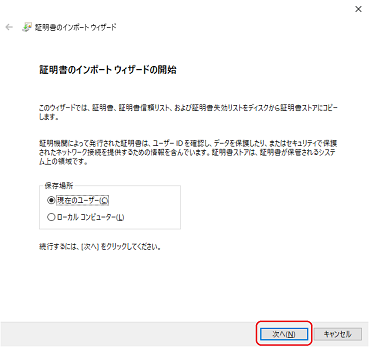

クライアント(接続PC)への証明書のインストール

もし証明書を作成した以外の端末を利用する場合は下記手順で証明書をインストールする必要があります

(4)前の手順(15)で設定したパスワードを入力し「次へ」をクリック

(6)問題なければ「完了」をクリック

これで証明書がインポートされます

クライアントアドレスプールの追加

P2SVPN経由で接続するクライアントはこの範囲内でIPアドレスを動的に受け取ります。

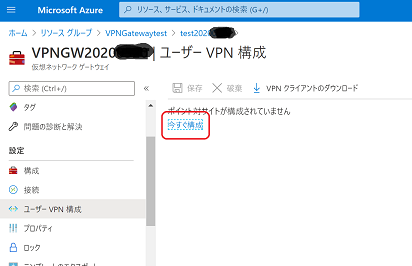

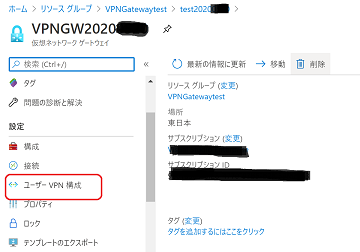

(1)先ほど作成した仮想ネットワークゲートウェイのページの設定から「ユーザVPN構成」をクリック

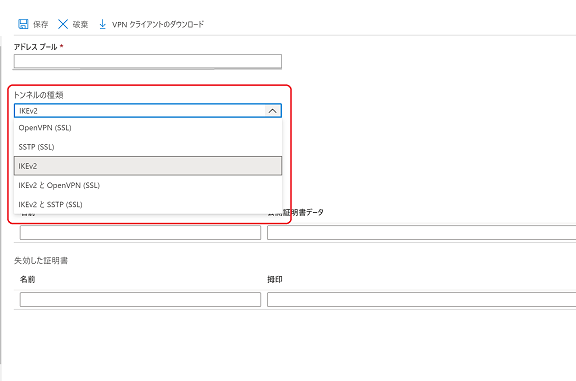

(3)設定を追加します

アドレスプール:プライベートIPアドレス範囲を追加します

VPNクライアントに指定した範囲から動的にIPアドレスが割り当てられます

最小のサブネット マスクは、アクティブ/パッシブ構成の場合は 29 ビット、

アクティブ/アクティブ構成の場合は 28 ビットです。

トンネルの種類:Windowsの場合最初にIKEv2 接続できなかった場合に SSTP にフォールバックします

(4)認証の種類と証明書を追加します

先ほど作ったルート証明書をメモ帳などで開く

(5)「公開証明書データ」欄に貼り付け「保存」をクリック

VPNクライアント構成パッケージの生成とインストール

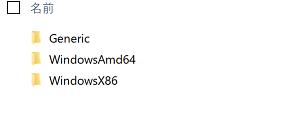

(1)先ほど設定したVPN構成から [VPN クライアントのダウンロード] をクリック

(クライアント構成パッケージが生成されるまでに数分かかります)

(2)VPN接続クライアント側でにダウンロードしたファイルをコピーし解凍

(3)クライアントのOSに合わせて各フォルダ内のexeをクリックしインストール

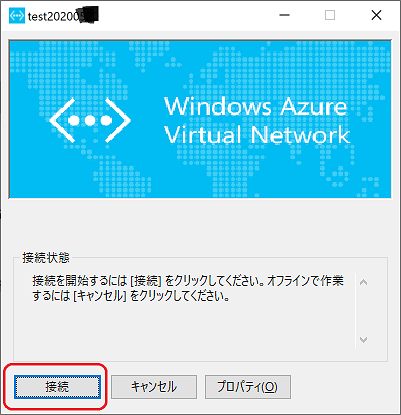

(4)ネットワークの設定 -> VPN で追加されたVPN接続の「接続」をクリック

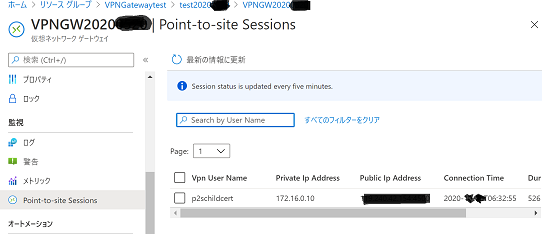

(7)接続が成功するとクライアントPC側にIPが割り振られ、

Azure上にもコネクション情報が追加される

上記手順でエラーなくVPN接続は確立されました

ご参考までに