この記事は「くふうカンパニー Advent Calendar 2018」の18日目の記事です。今年ももうすぐ終わりです。

あなたのサービス、セキュリティ対策大丈夫ですか?

大丈夫だ、問題ない。という方はそっと閉じてください。

インターネットにサービスを公開している以上は様々な脅威に晒されている事を認識することが大切です。

- GuardDuty

- Inspector

- Trusted Advisor

- WAF

GuardDuty

AWS上の悪意のある操作や不正な動作をモニタリングして脅威を検出するサービスです。

その名の通り、内外問わずAWSリソースへのアクセスを分析し、不正と思われるアクセスを検知してくれるとても頼りになるサービスです。

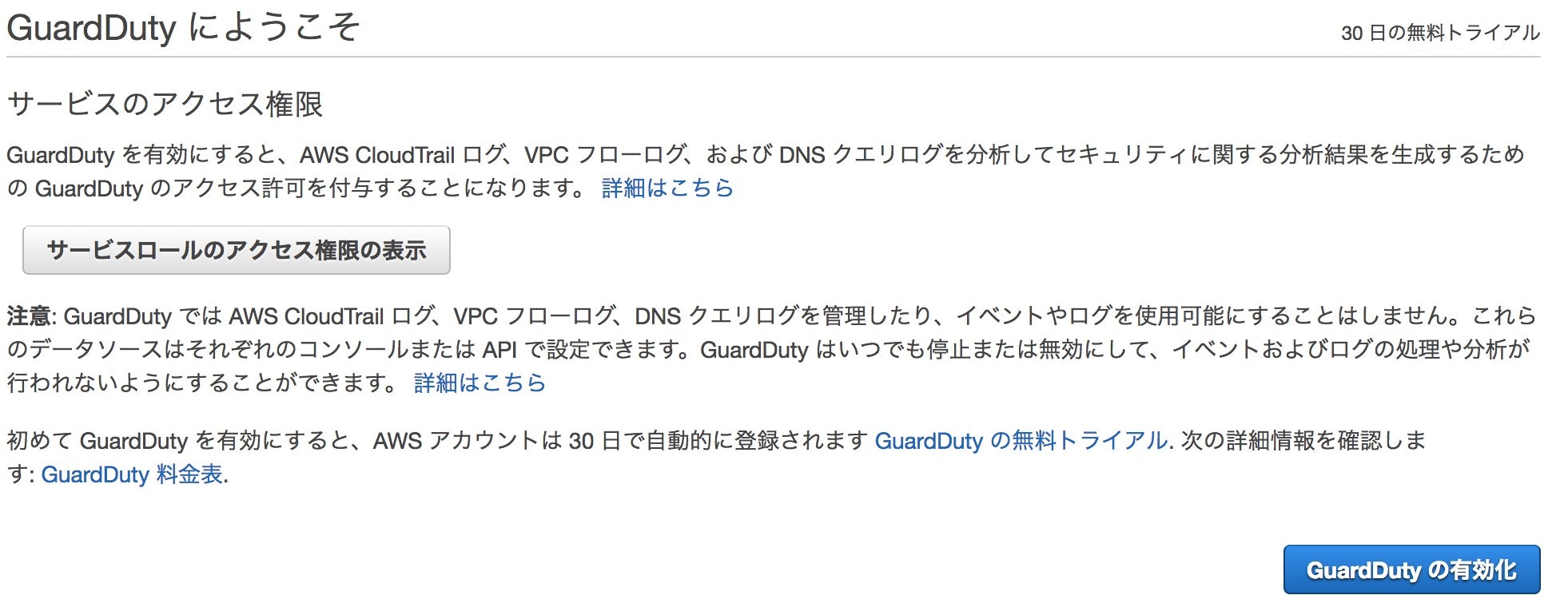

指定したリージョンにて「GuardDutyの有効化」ボタンを押すと利用開始できます。30日間サービスを無料で利用できるので、お試しはおすすめです。

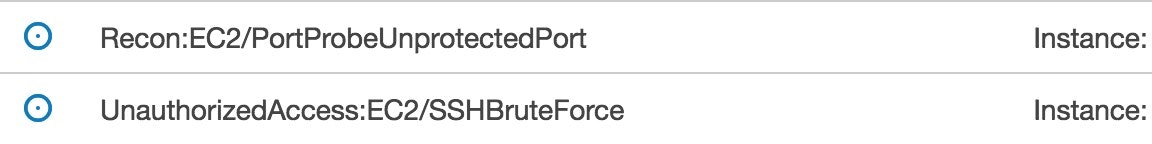

さてとある環境で、GuardDutyを有効化して数日待ってみると、結果が表示されていました。その中から下記の二つをピックアップして詳細を見ていきます。

Recon:EC2/PortProbeUnprotectedPort

12/06〜12/18の間に、565回何かしらの影響を受けていることがわかります。

12/06〜12/18の間に、565回何かしらの影響を受けていることがわかります。

現在も稼働中のインスタンスへの22番ポートへのアクセスとわかりました。

現在も稼働中のインスタンスへの22番ポートへのアクセスとわかりました。

そして、アクセスIPアドレス情報が表示されます。ロシアですね。脅威の名前も表示されています。

そして、アクセスIPアドレス情報が表示されます。ロシアですね。脅威の名前も表示されています。

UnauthorizedAccess:EC2/SSHBruteForce

上記と同じような表示結果であったため、図の添付は省略します。

「performing SSH brute force attacks against i-XXXXXXX. Brute force attacks are used to gain unauthorized access to your instance by guessing the SSH password」

韓国からSSHブルートフォース攻撃と思われるアクセスがあったことがわかりました。

今回の上記二つの脅威は、外部へ公開しているインスタンスへのアクセスだったので想定の範囲です。とはいえ、常日頃からどのような脅威に晒されているか、検知するうってつけのサービスですね。アクセスログから検出する手間を考えたらちょっと大変です。

Inspector

みなさん、OSやミドルウェアの脆弱性検査は抜かりないですか。かつて、私もインスタンスリストを作成して、CVEの番号毎に対応してたなんてそんな時もありました。脆弱性情報は日々更新されおり、自分達が使っているサービスのミドルウェアに影響があるかどうかその都度判断するなんて、とても疲れます。

そこで、役に立つサービスがInspectorです。インスタンスに、エージェントをインストールして、評価対象となるインスタンスに好きなタグをつける事で検査し、現在のアプリケーションやミドルウェアに脆弱な箇所があるか検査可能なのです。

エージェントのインストール方法は以下です。

- 手動でインストールする

- InspectorエージェントがインストールされているAMIを利用する

- Systems Manager Run Command を使用して複数のEC2インスタンスにAmazon Inspectorエージェントをインストールする

今回は、手動でインストールして、評価したいインスタンスに、「Inspectorタグを1」に設定しました。

今回は、手動でインストールして、評価したいインスタンスに、「Inspectorタグを1」に設定しました。

最初からAssessment-Template-Default-All-Rulesという評価テンプレートがあり、この中で

- 共通脆弱性識別子

- Center for Internet Security (CIS) ベンチマーク

- セキュリティのベストプラクティス

- 実行時の動作の分析

の4つのルールパッケージが適用されています。素直にこちらを利用してみることから始めましょう。即時実行と○日毎のスケジューリングも可能です。今回は、あるテストインスタンスを対象に実行しています。

かなりの数の脆弱性が検出されました。

詳細を閲覧すると、脆弱性の詳細が閲覧できます。推奨事項を見れば対処方法のヒントが得られます。この場合は、kernelのアップデートを実施しましょう。

詳細を閲覧すると、脆弱性の詳細が閲覧できます。推奨事項を見れば対処方法のヒントが得られます。この場合は、kernelのアップデートを実施しましょう。

Trusted Advisor

AWS環境のコスト削減、パフォーマンスの向上、セキュリティの向上に役立つアドバイスをしてくれます。

ただし、サポートプランをビジネスプラン以上にアップグレードする事で、すべての機能が利用可能となります。それ以下の場合は、アドバイスしてもらえる種別に限りがあります。

デベロッパープラン以下でも、「セキュリティ」項目に発見があり役立ちました。

- Amazon S3バケット許可

- 意図的にオープンアクセスを許可していないS3バケットの発見

- セキュリティグループ

- 無制限アクセスを許可しているポートの確認

WAF

ファイアウォール機能です。AWSのWAFを利用するためには、HTTP/HTTPSリクエストをCloudFront利用して経由させる必要があります。アプリケーションへの攻撃を防御するためのサービスです。

自身でルールを作成することも可能ですが、Marketplaceにて既に作成済みのルールを購入することも可能です。適用方法については、AWS WAFのマネージドルールを試してみましたでも記載していますが、非常に簡単に導入できます。

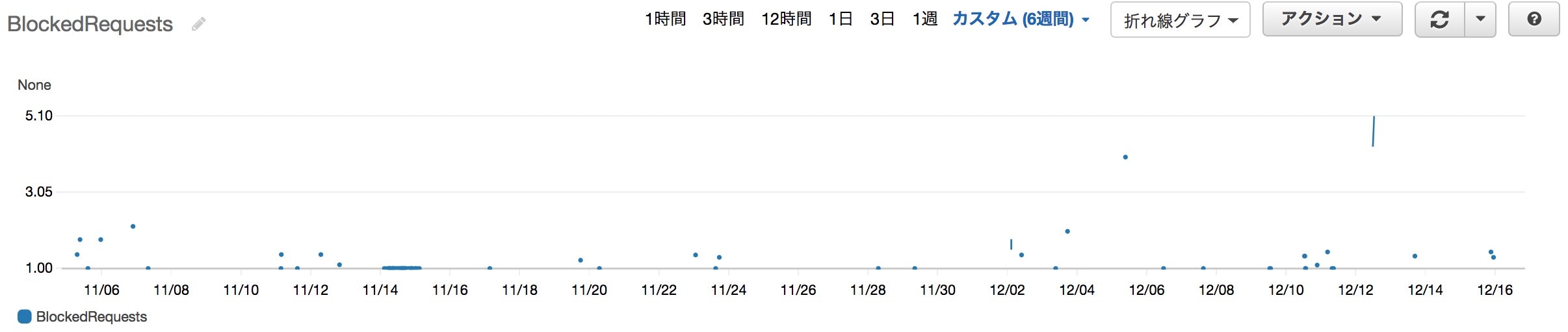

あるマネージドルールをプロダクションへ適用した結果です。一定数リクエストをBlockしていることがわかります。

いかがでしたでしょうか。

これまであげたサービスを利用することでサービスから脅威から守り、今ある脆弱な箇所を知ること手助けとなります。

もちろん上記のサービス以外にも、リソースの設定を評価、監査するCONFIGや、機密データを検出、保護するMacie、またGuardDuty、InspectorおよびMacieで検出された結果を管理するSecurityHubなど、AWSには様々なサービスが存在します。できることから初めて、自分達のサービスを守っていきましょう。