今回のテーマ

- LINE WORKSのSSOを使用するためにどのような設定が必要なのか?

- 設定するとどう動くのか?

を見てみたい!と思いまして、無料のAzureアカウントを作成してみました!!!

レベル的にActive Directoryとか大丈夫かよ。。。と不安でいっぱいです。

windows2003serverの時にMCP70-294取ったけど、それ以降触りもしなければ見てもいません。

つか、MCP70-294って....2003serverって...

と、とりあえず頑張ります!щ(゚Д゚щ)

S!S!O!(エイエイオー的なノリで読んでください)

SSOについてLINE WORKSのドキュメントを確認してみる

SSO(シングルサインオン)ということは聞いたことがあるのですが、実際にどのように設定されていれば正常に動くのか?などは全く理解していません。

まずLINE WORKSのSSOに関するドキュメントを参照しました。

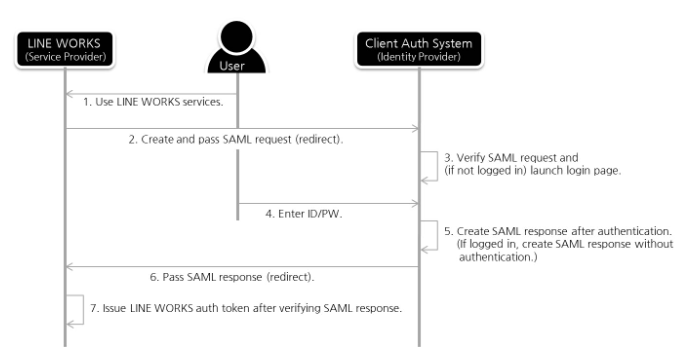

Azure Active Directory側の設定画面については後述しますが、Azure Active Directory側はSAMLを使用するため、SAML 2.0 による SSO

で全体の流れを確認しました。

最初にフローが書いてあるので流れはつかみやすいかと思います。

その他のドキュメントにも目を通しました。

すべてを理解するのは難しいものの、気になったのはSAML Response生成です。

Subject NameID ログインした LINE WORKS ユーザーの ExternalKey

とありました。

Azure Active Directory側のユーザーとLINE WORKS側のユーザーを紐づけるために、LINE WORKS側ではユーザーのExternal Keyを使用する と言う事ですね。

LINE WORKS API2.0からユーザー登録時にExternal Keyは必須ではなくなりました。

ですが、 SSOを構成する場合はユーザー情報にExternal Keyの登録が必須 ということですね。

では、Azure Active Directory側でLINE WORKSのユーザーのExternal Keyと対になる情報は何か?という点ですが、それは後述します。

Azure Active Directory

フリーアカウントの作成方法はいろんな方がWebで書いてるので割愛しますm(_ _)m

大がかりな検証は考えていないので、まずは1ユーザーで設定してちゃんと動くかを見たいと思います。

Azure Active DirectoryとLINE WORKSでSSOを設定するためのドキュメントが用意されていて、とっても助かる!と思ったんですが、まずドキュメントに記載されている画面の開き方すら分からない。。。

なので、設定経験のある方にアドバイスも頂きながら進めていきました!

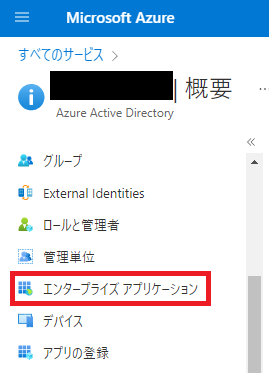

Azure Active DirectoryのエンタープライズアプリケーションにLINE WORKSを追加する

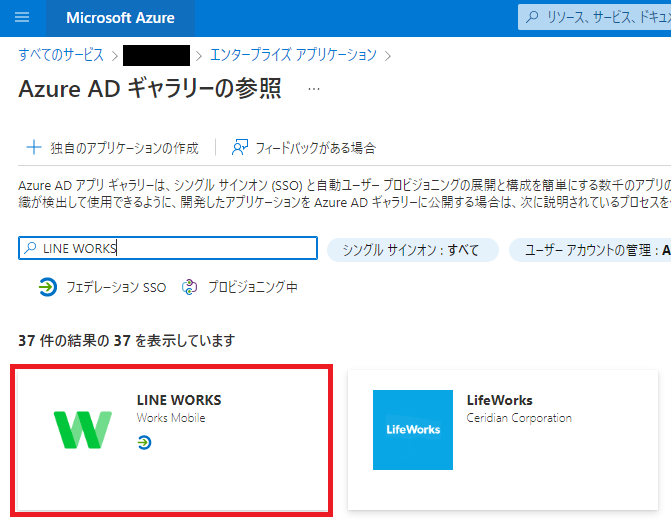

Azure Active Directory側の左側のメニューから「エンタープライズアプリケーション」を開きます。

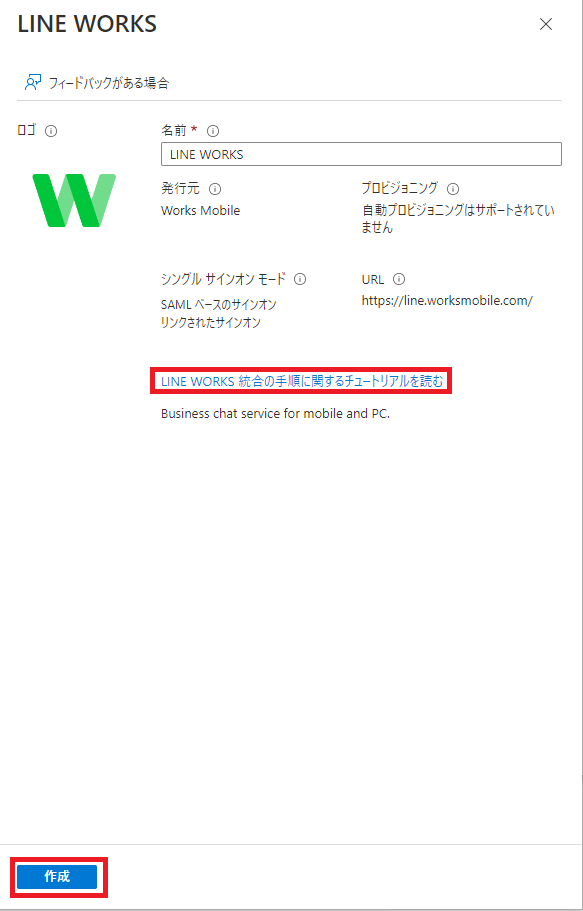

検索ウィンドウにて「LINEWORKS」と入力すると、LINEWORKSが表示されますので、クリックします。

画面右側に以下のような画面が表示されますので、「作成」をクリックします。

※LINE WORKS統合の手順に関するチュートリアルは絶対に開いておきましょう。

シングルサインオンの設定

LINE WORKS統合の手順に関するチュートリアルの流れで設定を進めます。

と言うか、このドキュメント見れば設定できるので、この投稿の意味あるの!?と思いますが、少なくとも私にとって意味があるということで。。。。設定を進めましょう。

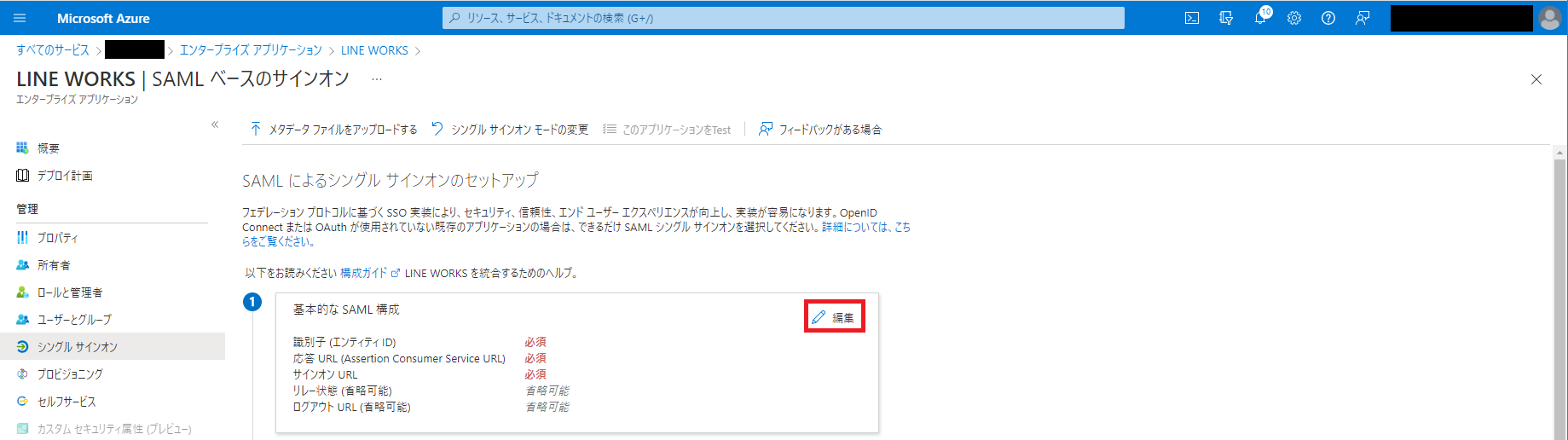

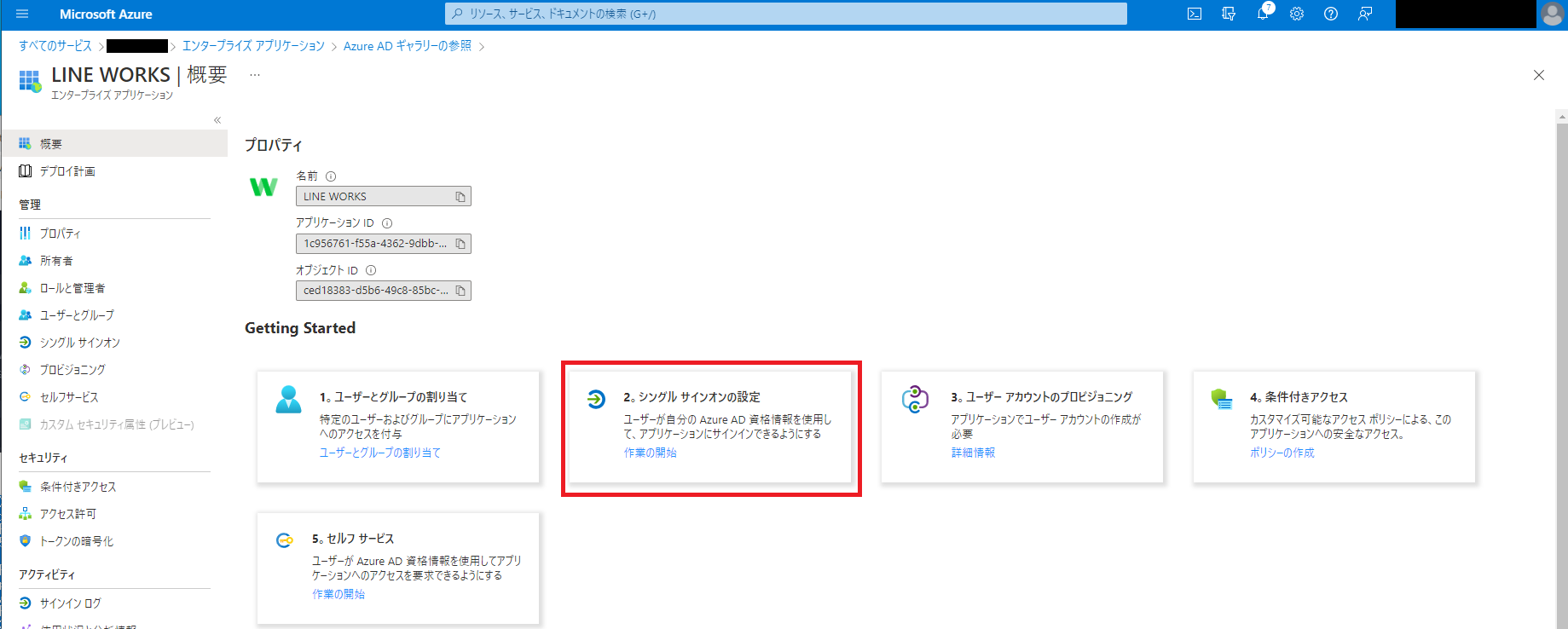

エンタープライズアプリケーションに追加したLINE WORKSを開くと以下の画面が表示されますので、「シングルサインオンの設定」をクリックします。

LINE WORKSは「SAML」と「OAuth」が選択できますが、Azure Active DirectoryはSAMLのようなので、SAMLをクリックします。

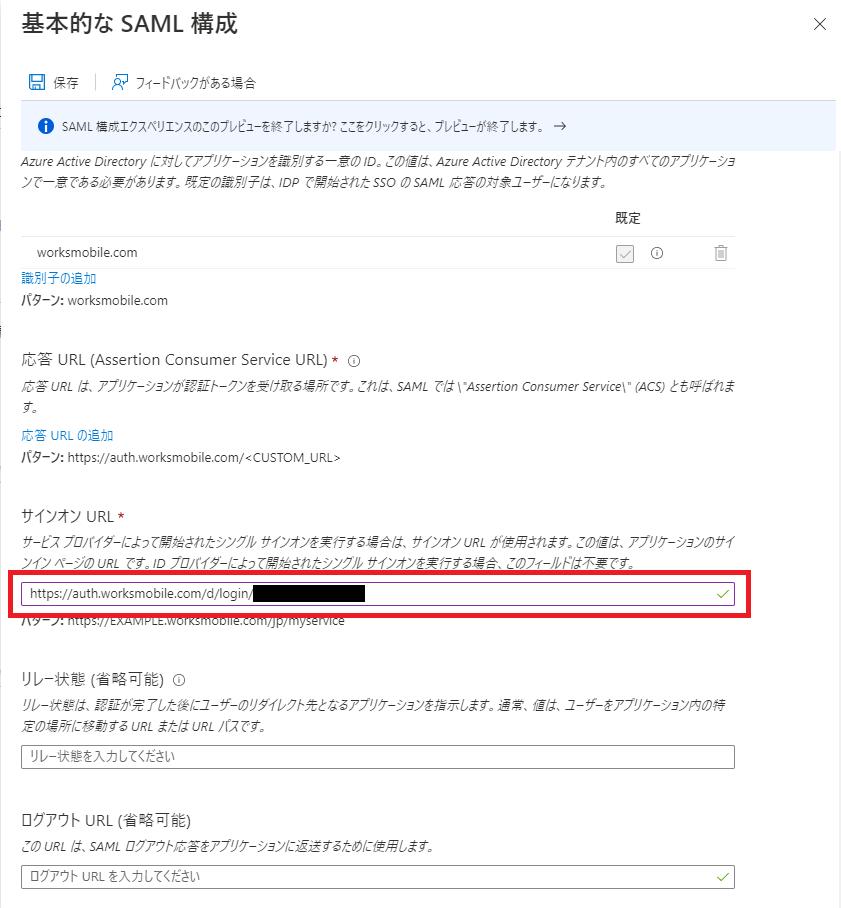

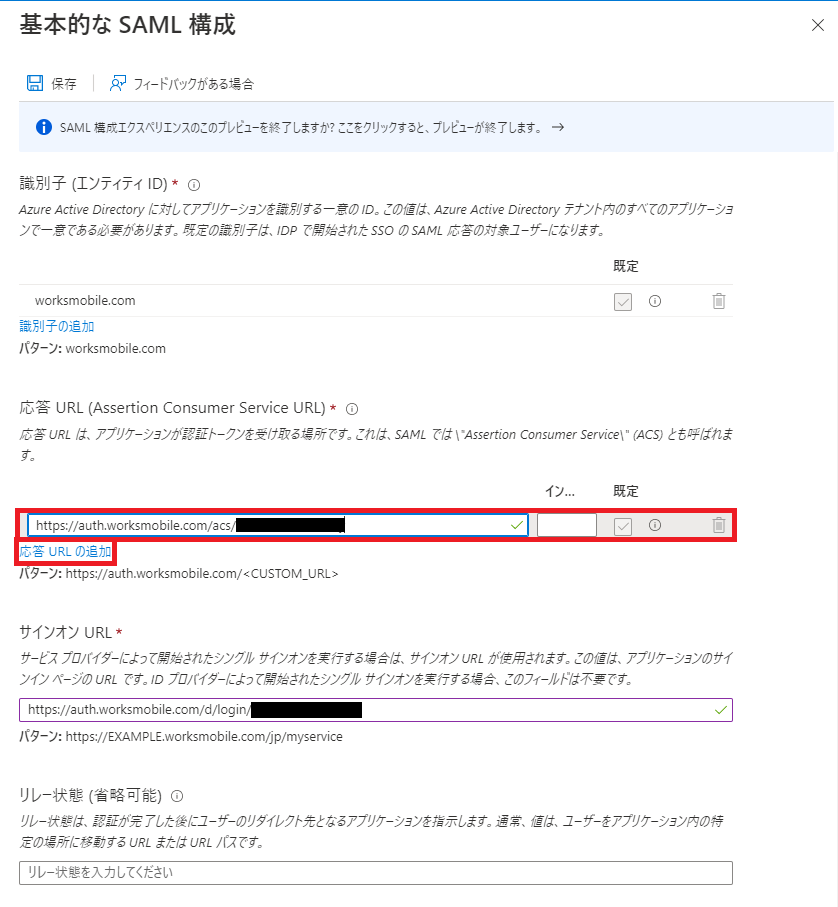

ドキュメントでは「サインオンURL」と「応答URL」の入力が必要と記載されていました。

それぞれ何を入力するかはドキュメントに書式が記載されています。

黒で塗りつぶしていますが、この部分には「LINE WORKSのドメイン名」を入力してください。

「応答URL」の入力欄は初期状態では表示されていないので、「応答URLの追加」をクリックします。

入力する書式はドキュメントに記載があります。

サインオンURLと同様に塗りつぶしてある部分は「LINE WORKSのドメイン名」を入力します。

ここまで入力したら「保存」をクリックします。

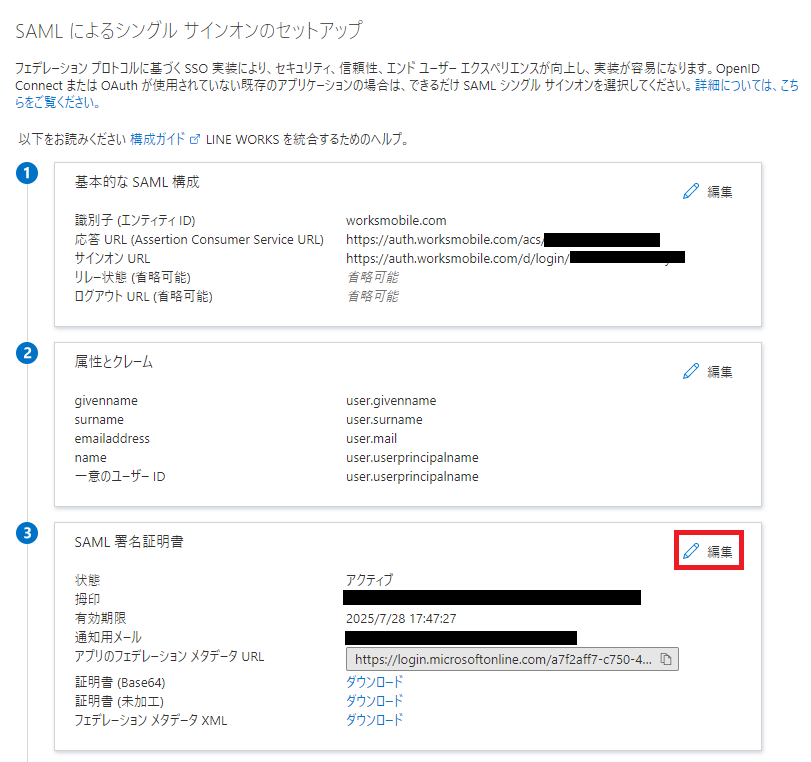

「②属性とクレーム」の内容はとりあえず飛ばします。

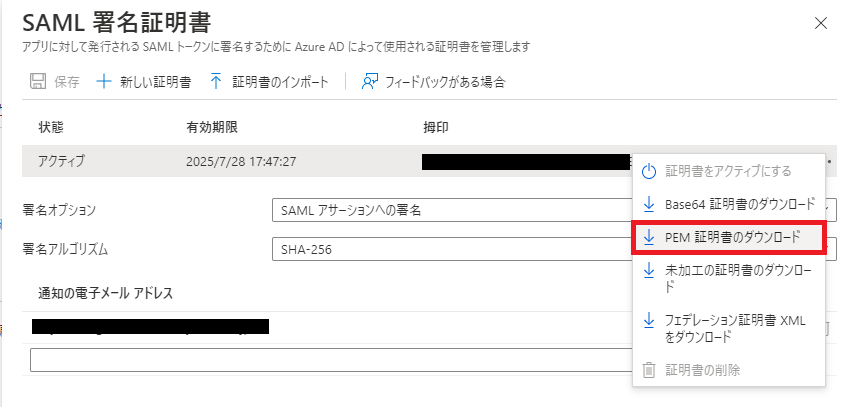

「③SAML署名証明書」の「編集」をクリックします。

LINE WORKSでSAML SSOを設定する場合、PEM照明が必要です。

この画面でアクティブな証明書の「・・・」をクリックし、「PEM証明書のダウンロード」をクリックして、ファイルを保存してください。

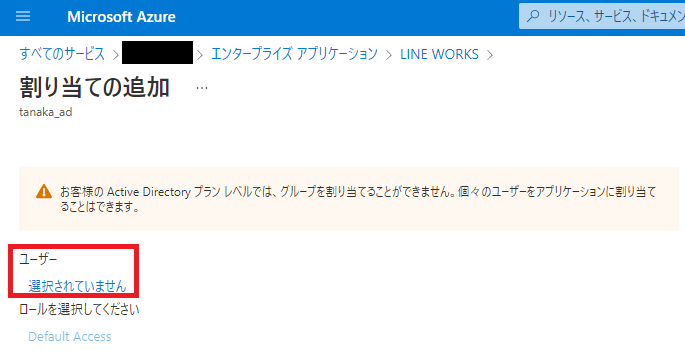

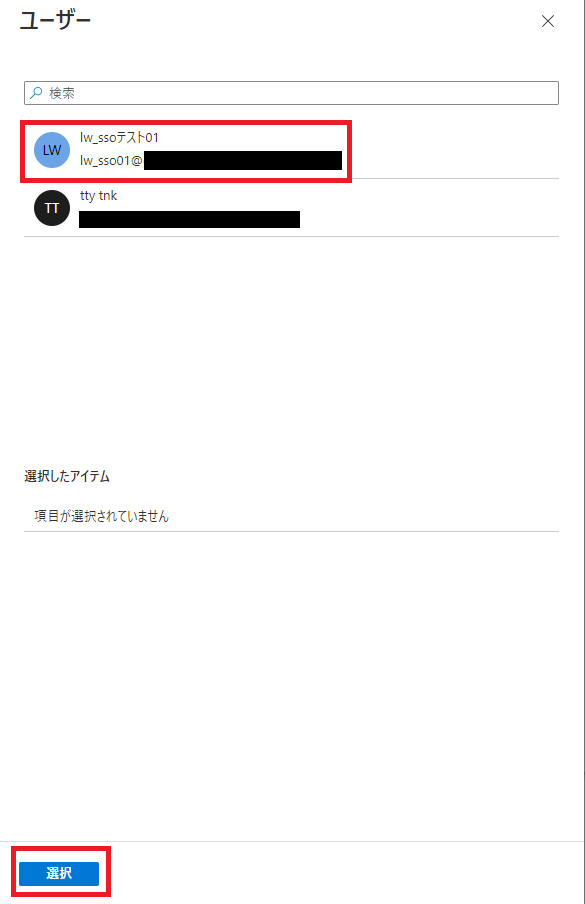

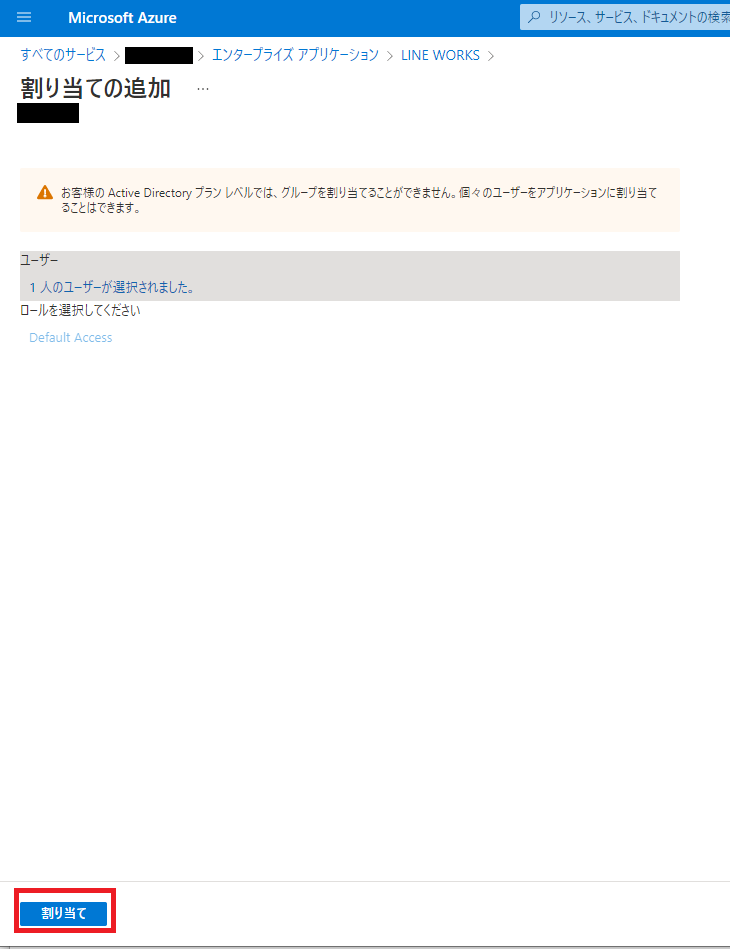

ユーザー割り当て

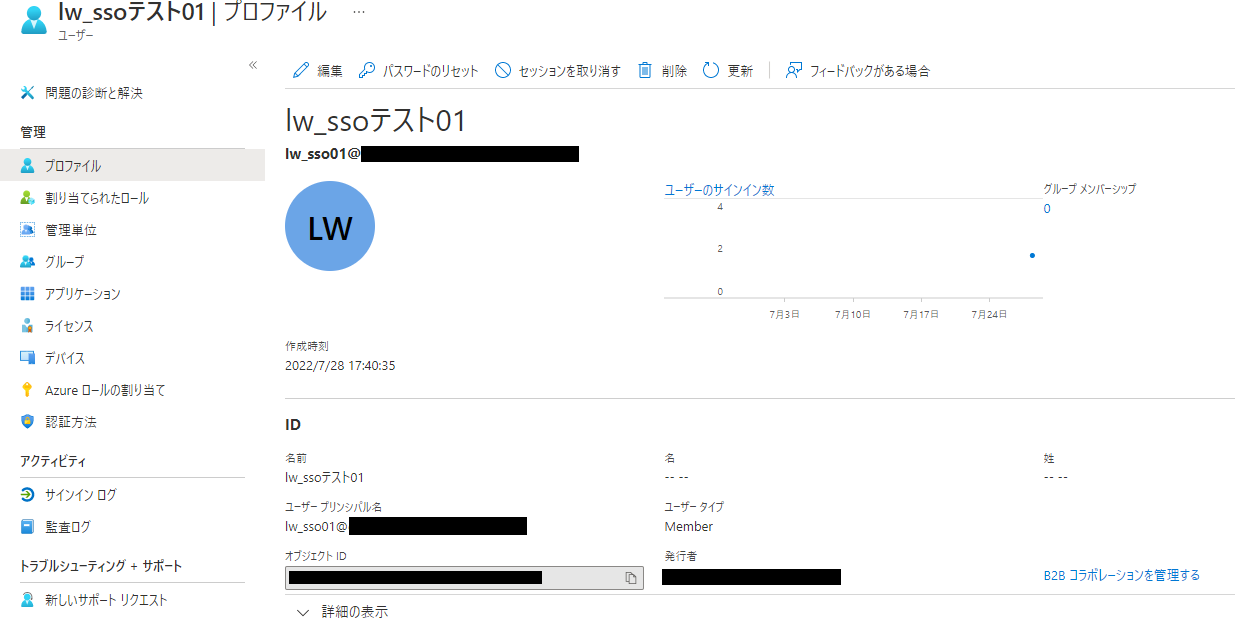

こちらのドキュメントを参考に、Azure Active Directory上にSSOテストユーザーを作成しました。

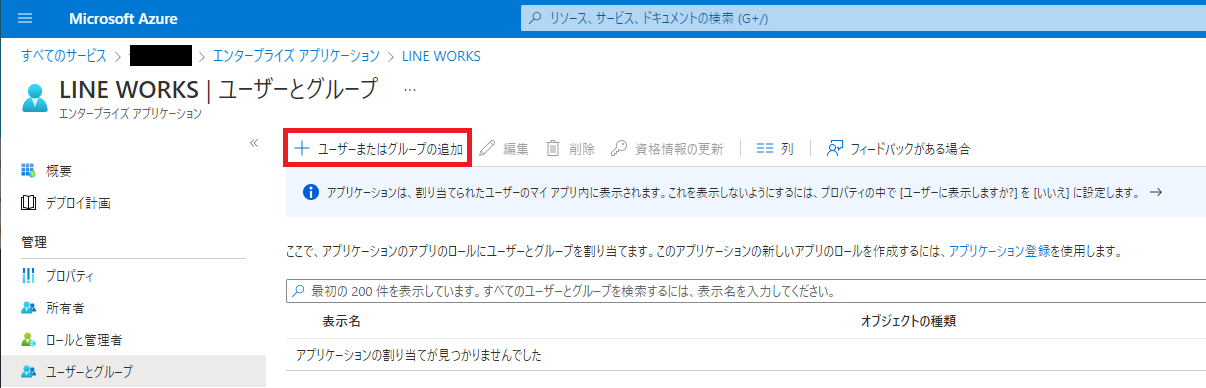

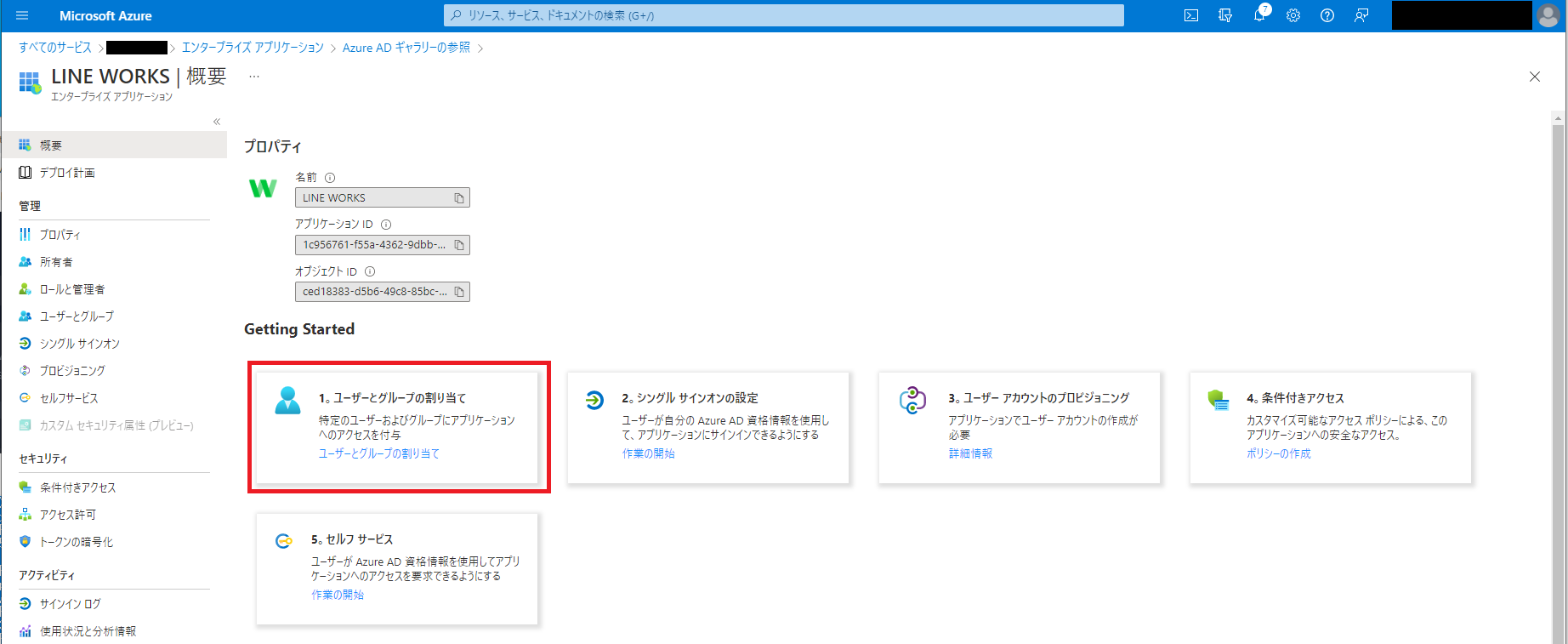

「エンタープライズアプリケーション > LINE WORKS」を開き、「1.ユーザーとグループの割り当て」をクリックします。

LINE WORKSのDeveloper Consoleの設定

次はLINE WORKS側の設定です。

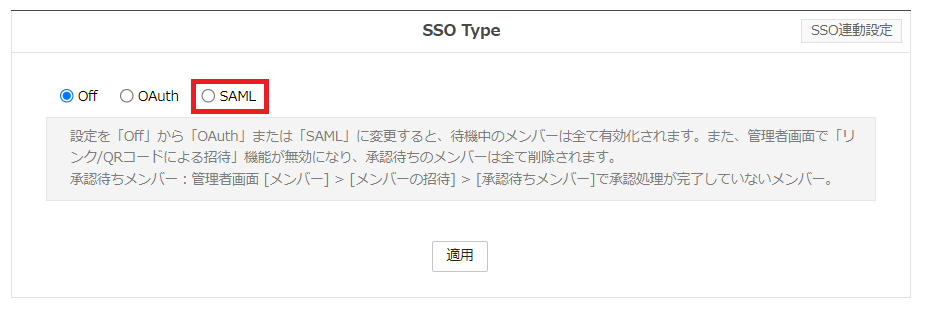

Developer Consoleにログインし、画面左側の「SSO」をクリックします。

Azure Active DirectoryはSAMLに対応しているので、「SSO Type」はSAMLを選択します。

必須項目は以下の3つです。

- Web Login URL

- Logout URL

- Certificate File

Certificate Fileは先ほどダウンロードしたPEM証明書のファイルをアップロードしてください。

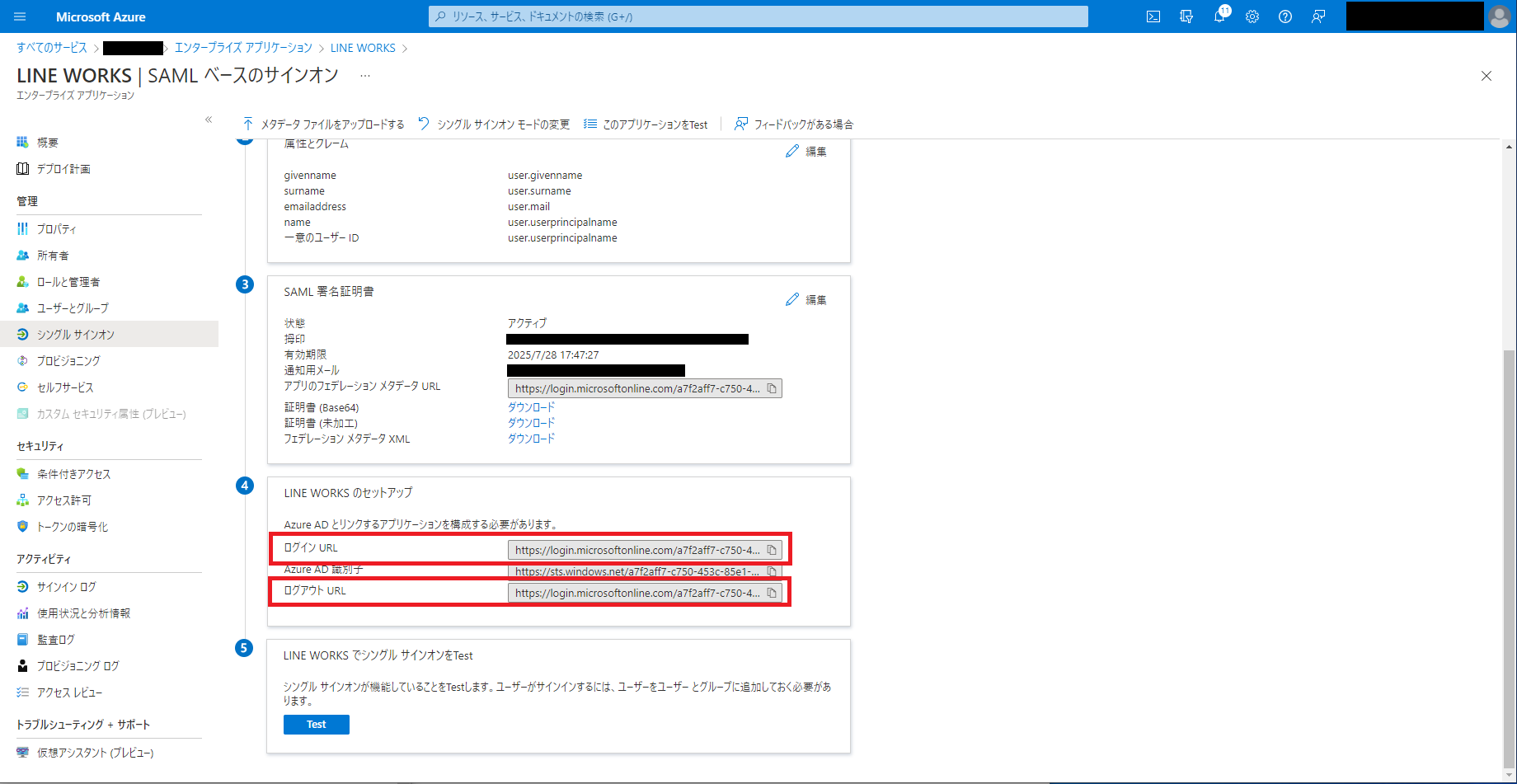

Web Login URLとLogout URLはAzure Active Directoryからコピーしてきます。

Azure Active Directoryの「エンタープライズアプリケーション > LINE WORKS > シングルサインオンの設定 > ④LINE WORKSのセットアップ」にログインURLとログアウトURLの情報が表示されていますので、こちらをコピーしてDeveloper Consoleに貼り付けてください。

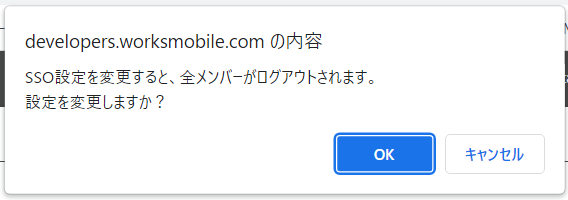

Developer Consoleの各項目の設定が終わったら「適用」をクリックします。

※この時にLINE WORKSにログインしているメンバーは全員ログアウトされるので注意してください。

Azure Active Directory側のどの情報がLINE WORKSのExternal Keyと関連するのか?

- Azure Active Directory側

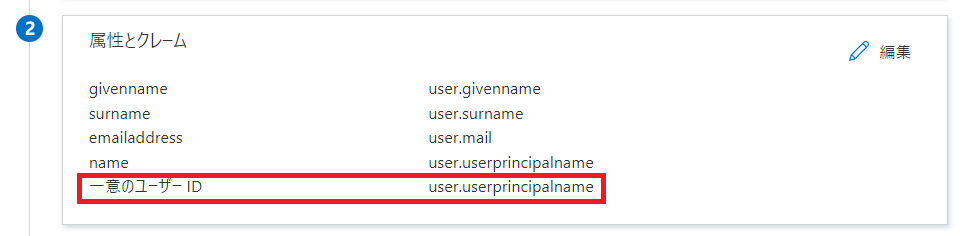

「エンタープライズアプリケーション > LINE WORKS > シングルサインオンの設定 > ②属性とクレーム」を参照します。

「一意のユーザーID」が関連付けに使用する情報となり、 デフォルトは「user.userprincipalname」 です。

※「編集」に進むと、「一意のユーザーID」を変更する事が可能です。

実際のユーザー情報で 「user.userprincipalname」がどの部分にあたるかというと、「ユーザープリンシパル名」 です。

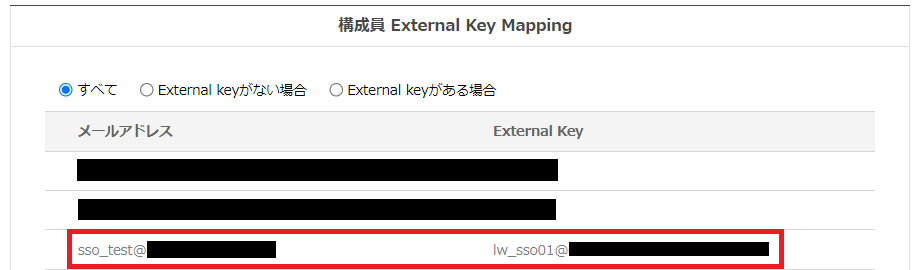

- LINE WORKS側

LINE WORKS側ではユーザーのExternal KeyがAzure Active Directoryのユーザー情報との関連付けに使用される項目です。

Azure Active Directory側のユーザーのプリンシパル名を 、 関連付けたいLINE WORKSユーザーのExternal Keyに 設定します。

動作確認

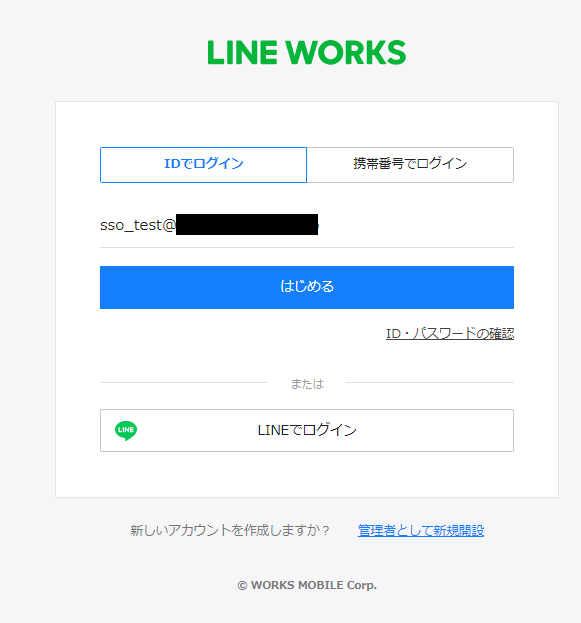

- LINE WORKS側からのログイン

Microsoftアカウントでログインしていない状態で、LINE WORKSのログイン画面を開き、 LINE WORKS側のID を入力して、「はじめる」をクリックします。

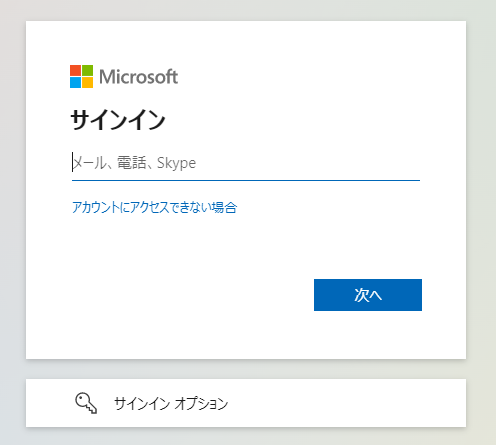

Microsoftアカウントのログイン画面が表示されました。

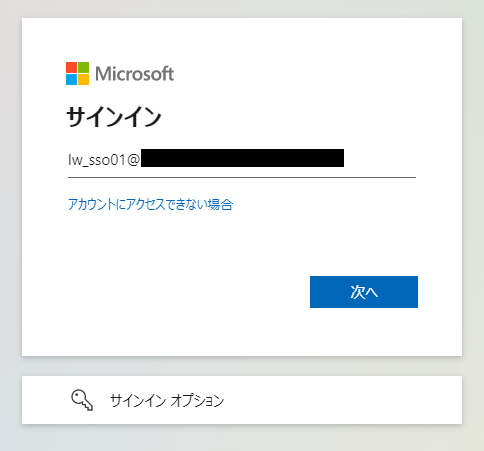

Azure Active Directory側で作成したユーザーID を入力して、「次へ」をクリックします。

- Azure Active Directory側からのログイン

問題無いと思いますが念のため。

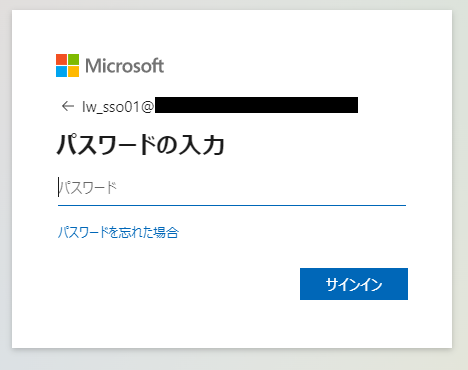

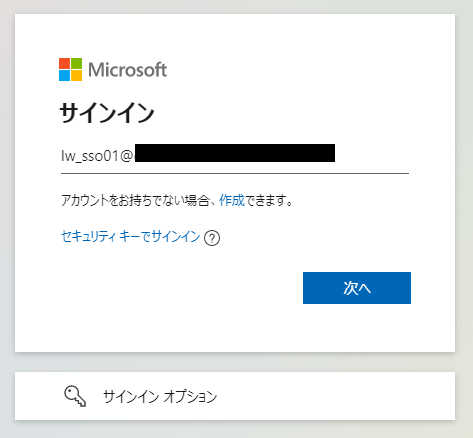

Microsoftアカウントのログイン画面に、 Azure Active Directory側で作成したユーザーID を入力して、「次へ」をクリックします。

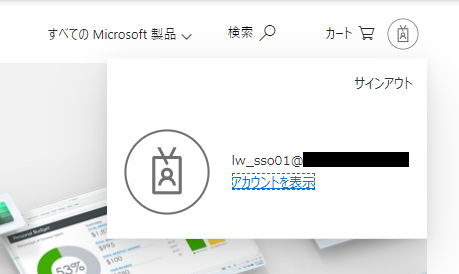

パスワードも入力しサインインします。

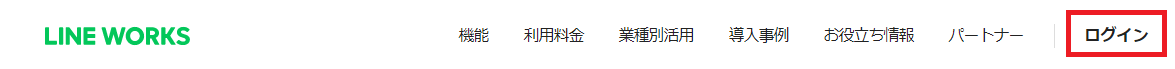

LINE WORKSのブランドサイト上部から「ログイン」をクリックします。

LINE WORKS側のログイン画面が表示されることなく、正常にLINE WORKSのサービス画面が表示されました!

まとめ

- Azure Active DirectoryはSAMLでSSOを構成する

- Azure Active Directoryのユーザー情報とLINE WORKSのユーザー情報の関連付けは、

- LINE WORKSは「ユーザーのExternal Key」

- Azure Active Directoryは「②属性とクレーム」に表示されている「一意のユーザーID」(デフォルトは「user.userprincipalname」)

- LINE WORKSのドキュメント

SSOの概要

SAML 2.0 による SSO

SAML Response 生成

SAML Request の検証

SAML Response の署名に用いる証明書の登録 - Azure Active Directory側のドキュメント

チュートリアル: Azure Active Directory と LINE WORKS の統合

今回はざっと設定を流した感じになりましたが、ゆくゆくは各設定について理解を深め、エラーを発生させる検証もしたいですね!