先日の記事では、新規に VPN ゲートウェイを作成して、「Azure AD 認証」を有効にしてみました。

今回は、Point to Site 構成が設定済みの VPN ゲートウェイに対して、「Azure AD 認証」を有効にしてみます。このようなケースが多くあると思います。

今回のシナリオ

以下のようなポイント対サイトの構成があったとします。

- トンネルの種類...「IKEv2 と SSTP (SSL)」

- 認証の種類...「Azure 証明書 (VPN クライアント証明書による認証)」 ※ルート証明書もアップロード済み

この環境を「OpenVPN」で「Azure AD 認証」を有効にします。

まずはドキュメントどおりやってみる

※以下より、先日の記事の Azure AD テナントに「Azure VPN」を登録する まで実施済みと想定して話します。

それでは先日の記事と同じように、以下のドキュメントを参考に操作していきます。

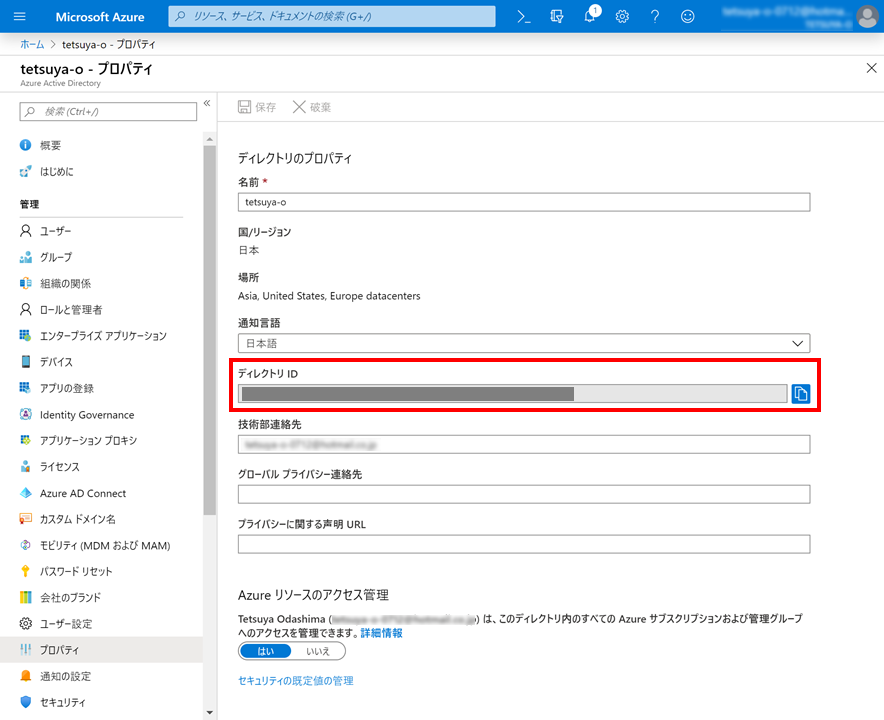

対象の Azure AD テナントの [プロパティ] を開き、[ディレクトリ ID] をコピーして、テキストエディターなどにメモっておきます。

上記のドキュメントの「3.VPN ゲートウェイでの Azure AD 認証を有効にする」の手順 8. のとおり、PowerShell で以下のコマンドを実行して、VPN ゲートウェイでの Azure AD 認証を有効にします。

※「<your Directory ID>」を先ほどコピーした Azure AD テナントの「ディレクトリ ID」に置換してください

※トンネルの種類を「OpenVPN」に変更したいので併せて指定

$rgName = "<Resource group>"

$gwName = "<name of VPN gateway>"

$aadTenantUri = "https://login.microsoftonline.com/<your Directory ID>"

$aadIssuerUri = "https://sts.windows.net/<your Directory ID>/"

$gw = Get-AzVirtualNetworkGateway -Name $gwName -ResourceGroupName $rgName

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $gw `

-AadTenantUri $aadTenantUri `

-AadAudienceId "41b23e61-6c1e-4545-b367-cd054e0ed4b4" `

-AadIssuerUri $aadIssuerUri `

-VpnClientProtocol OpenVPN

実行結果は以下のとおり。例外が発生してしまいました...コマッタ ![]()

「VPN クライアント構成には、Radius サーバーまたは VPN クライアント証明書または Azure AD 認証設定のいずれか1つのみを含めることができます。」

...はい。わかってます。![]()

「Set-AzVirtualNetworkGateway」コマンドは、既存の設定内容を上書きしてくれるもんだと勝手に思っていましたが、どうやらそうではないみたい。

このようにやって解決した

Azure ポータルで

まず Azure ポータル上でできることをやってみます。

設定項目ごとに変更できるか否か以下のとおりに確認しました。

- トンネルの種類...

ドロップダウンリストから「OpenVPN (SSL)」を選択し直すことができる

ドロップダウンリストから「OpenVPN (SSL)」を選択し直すことができる - 認証の種類...

「Azure 証明書」か「RADIUS 認証」しか選ぶことができない ※「OpenVPN (SSL)」を選ぶと「Azure 証明書」一択となる

「Azure 証明書」か「RADIUS 認証」しか選ぶことができない ※「OpenVPN (SSL)」を選ぶと「Azure 証明書」一択となる - ルート証明書...

登録済みの証明書が削除できる ※失効した証明書も同様

登録済みの証明書が削除できる ※失効した証明書も同様

ということで、「トンネルの種類」と「ルート証明書」について以下のとおりに設定変更しました。

PowerShell で

PowerShell で、「Get-AzVirtualNetworkGateway」コマンドで設定内容を確認します。

VPN クライアントプロトコルが「OpenVPN」、ルート証明書 (と失効した証明書) が「空」となりました。

そして、再び前述した「Set-AzVirtualNetworkGateway」コマンドを実行します。

...今回は成功したようです。![]()

ということで

先ほどの「Set-AzVirtualNetworkGateway」コマンドの例外が発生した原因は、

「Azure AD 認証の設定とルート証明書の設定とが競合したため (本来、Azure AD 認証を設定する際は、ルート証明書の設定がないはず...という前提みたい)」

と思われます。

解決!

あとは、クライアント構成プロファイルをダウンロードして、VPN クライアントをセットアップします。

このように問題なく VPN 接続できました。![]()