今週私のハニーポットにLINUXのマルウェアを見つけったよ!そのマルウェアは他のハニーポットマルウェアのと似ていませんそれだからそのマルウェアを見つめ直った

免責

- サイバーセキュリティの玄人ですけどリバースエンジニアリンの玄人ぜんぜnですよそれだから私の方法論は略式

- 日本語の学生ですからこれを書くけど私の母語は全然日本語じゃないでしょから誤字ごめん ☻

解析

ハニーポットのジャーナルにこれを見って

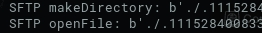

サイバー攻撃の演算子は「SFTP」プロトコルと使うけどファイル リトリーブと富ってから初めにRADARE2を使ういましょ

rabin2 -I mymalware

arch x86

baddr 0x400000

binsz 30048232

bintype elf

bits 64

canary false

injprot false

class ELF64

crypto false

endian little

havecode true

intrp /lib64/ld-linux-x86-64.so.2

laddr 0x0

lang c

linenum false

lsyms false

machine AMD x86-64 architecture

nx true

os linux

pic false

relocs false

relro partial

rpath NONE

sanitize false

static true

stripped true

subsys linux

va true

もこれ

rabin2 -Ir mymalware

e cfg.bigendian=false

e asm.bits=64

e asm.dwarf=true

e asm.codealign=1

e bin.lang=c

e file.type=elf

e asm.os=linux

e asm.arch=x86

このマルウェアは屹度x86-64LINUXのマルウェア「ELF」ですねでも何れですか

このみってください

strings mymalware | grep golang

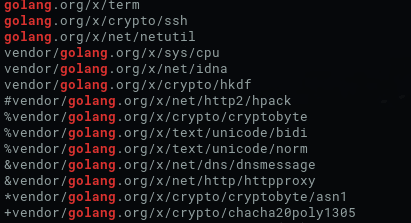

これはGolangのファイルですからradare2と使うのためにredressのパイプを 要すてでもradare2に関数のなまえがまだが見れない

それは問題ではありません ☻

binwalkとstringsと使ういましょ

それからetc/servicesに組み込み怪しいサービス見った

100.64.0[.]0

VIRUSTOTALのIPの審査はOPENSCANSSHを指し示て

なるほどうでもIPは頼もしい情報源じゃないのためにそれはじゃない十分

このマルウェアはデータ引き出しが使って

そのためにそれはIPのデータ集まってとZIP新規保管

http://ipgrab[.]io

https://ident[.]me

https://ip.seeip[.]org

http://inet-ip[.]info

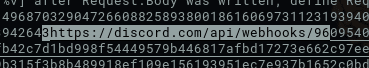

このマルウェアはDISCORDにそれを届けをはかった

それから人目を引くコマンドを見った

service systemd-worker enable || systemctl enable systemd-worker.service

あ、ピンと来る!ある記事を思い出します

そうです!パんちゃんですよ

見ってください

まだ形跡を探ってたとえば特定SIGNALコマンド

SIGKILL: kill

SIGQUIT: quit

とにかくこれは私の英語の記事

ありがとう!またね