はじめに

この記事はシスコの有志による Cisco Systems Japan Advent Calendar 2024 (1枚目) の 20日目として投稿しています。

2024年分の一覧: https://qiita.com/advent-calendar/2024/cisco

これまでのカレンダーの一覧はこちら

2017年版: https://qiita.com/advent-calendar/2017/cisco

2018年版: https://qiita.com/advent-calendar/2018/cisco

2019年版: https://qiita.com/advent-calendar/2019/cisco

2020年版: https://qiita.com/advent-calendar/2020/cisco

2020年版(2枚目): https://qiita.com/advent-calendar/2020/cisco2

2021年版: https://qiita.com/advent-calendar/2021/cisco

2021年版(2枚目): https://qiita.com/advent-calendar/2021/cisco2

2022年版: https://qiita.com/advent-calendar/2022/cisco

2023年版: https://qiita.com/advent-calendar/2023/cisco

記事の執筆にあたり

これまでシスコ有志が書いた記事を見てもコードを書いてやってみたとか、それでいてネタに振り切っていたりとか、皆さんの書いた記事に笑わされ、圧倒されるばかりでした。CUCM や IP-Phone などコラボ製品に社会人人生を全振りしてきた私にとってはコーディングやプログラミングのスキルが乏しい状況。

はてさて、勢い余ってやりまぁす!と宣言したものの、どんなネタにするか悩んだものです。

葛藤、そして閃き

思いっきりネタに走る?それとも短期間でやれそうなノープログラミングな内容を何かやってみる? TAC だしトラシューに関する内容のほうが…ぐぬぬ。

そして唸ること数日、悩みに悩んだ結果、Webex のトラシューに有用かつノープログラミング、リモートからそれっぽい事が出来る!これだ!と私は閃きました。

その内容がズバリ「Webex Control Hub から Webex App のログを引っこ抜いてみた」です。

有用な場面

例えば役職の方に「操作した端末からログを取って」と依頼することはなかなかハードルが高いでしょうし、操作に不慣れなエンドユーザの手を煩わせてしまうのも一手間。手元の端末で再現させてログが取れれば良いがそうもいかない。

そんな状況下であったとしてもこの方法なら問題なし![]()

管理者の方がリモートからログを引っこ抜ければ万事解決![]()

ログはクラウドに自動アップロード![]()

複雑な手順不要![]()

これしかない![]()

実際にやってみた

ではやってみましょう。習うより慣れろ、です。

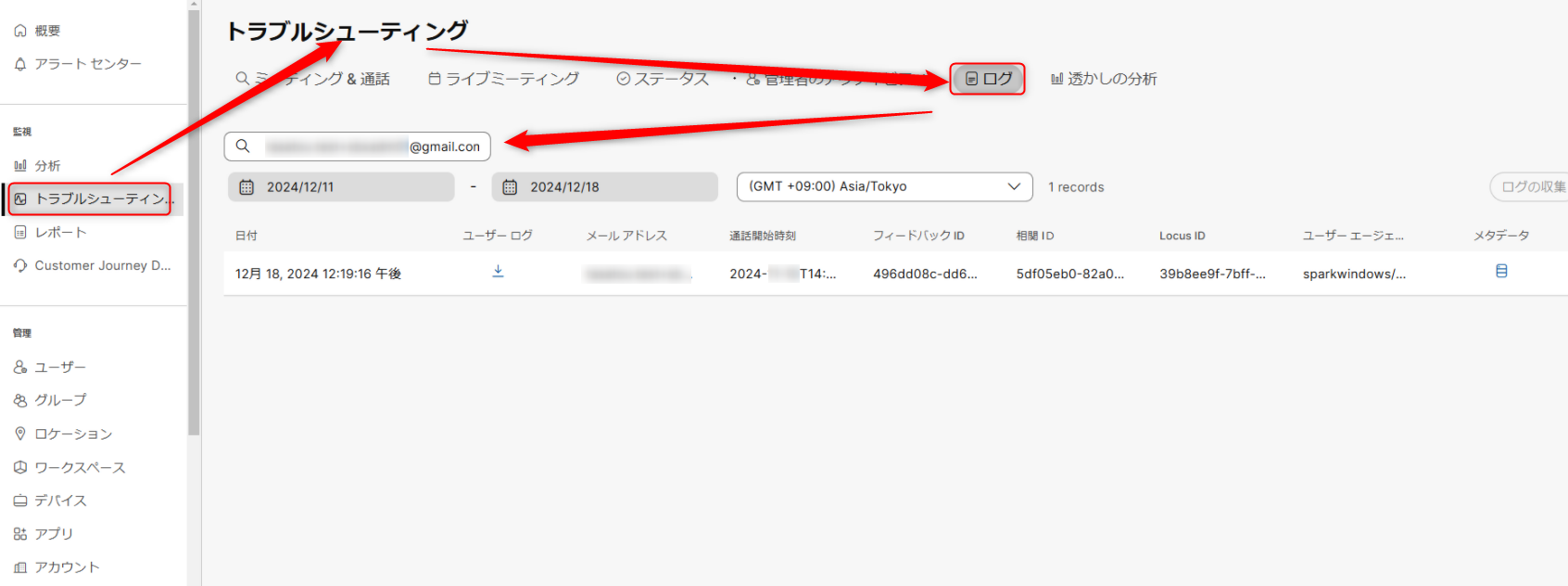

管理者権限で CH にログインし [トラブルシューティング] > [ログ]

テスト用アカウントのメールアドレスで検索し、ログがアップロードされていない事を確認

[ログの収集] を実行

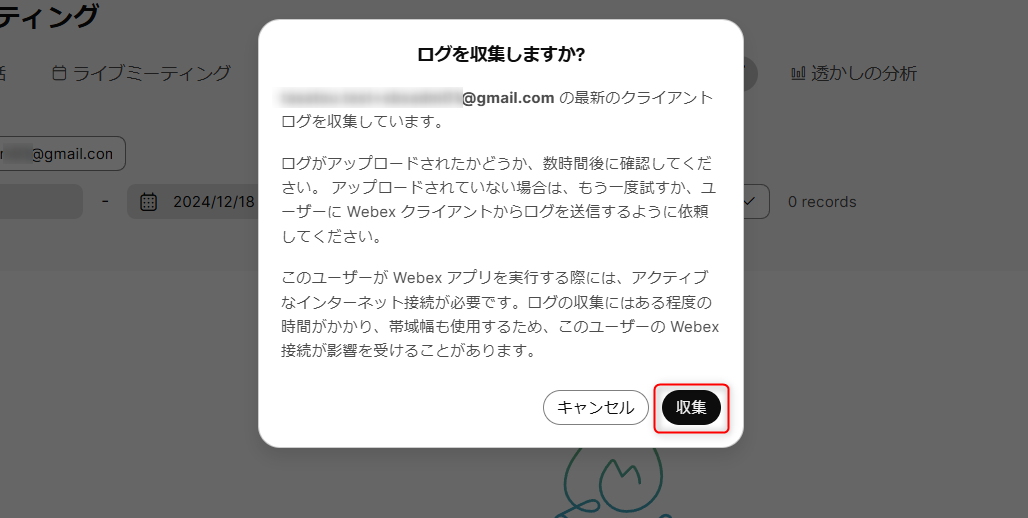

注意画面の表示

ログ収集の注意画面が出てくるので一読し、「収集」をクリック。

しばらく時間がかかるようなのでコーヒーでも飲んで待ちましょう![]()

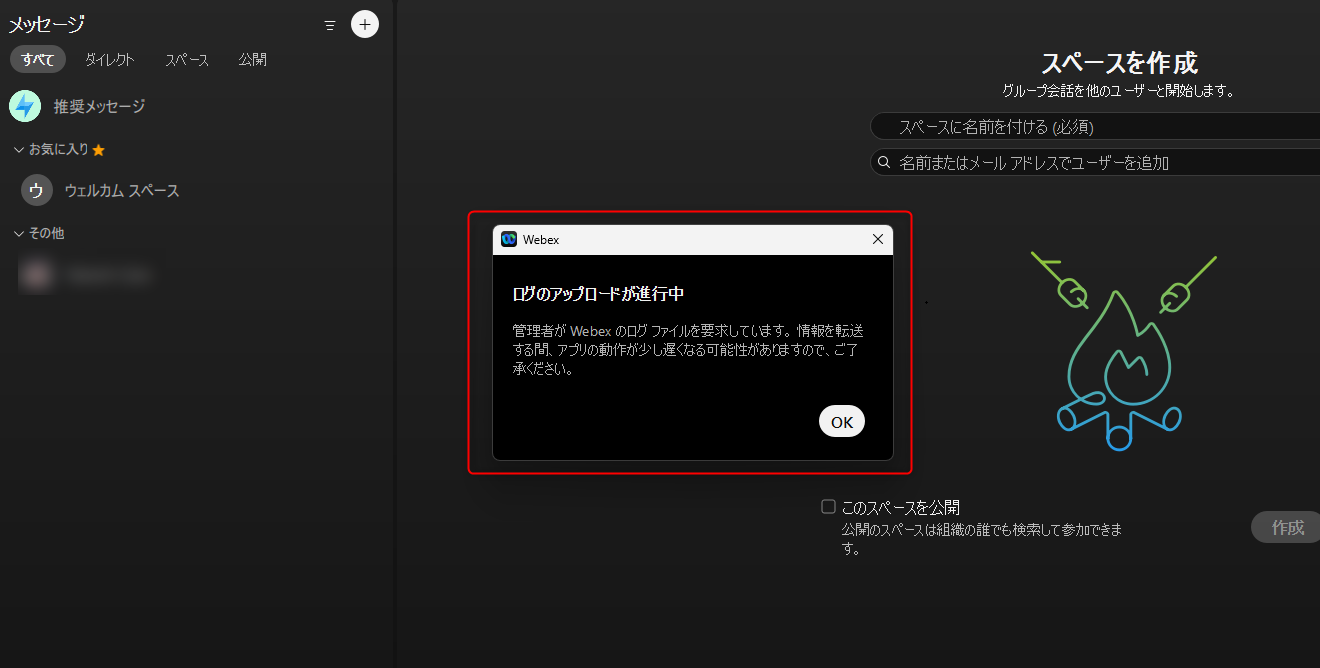

Webex App 上にポップアップが表示 (Windowsのみ)

管理者がログ収集を実行すると、実行された側のWebex App 上にポップアップが表示されます。(Windows のみ)

エンドユーザからするといきなり見慣れない表示が出ますので、事前に一言いっておくと混乱を防げるかもしれません。

再度 Control Hub で確認

しばらく時間が経った後、メールアドレスで再度検索してみましょう。

どうやら無事アップロードされたようですね。ログのダウンロードは [ユーザーログ] の下矢印アイコンからダウンロードできます。

テクニカルサポートに連絡したい場合、中央に表示されている [フィードバックID] の文字列をコピーしてお知らせください。

クライアント側のログから確認

Control Hub からログ収集の実行を受けたクライアントではどのように記録されていたのでしょうか。アップロードされた中身のログを開いてみると、以下のようなログが記録されていました。(詳細時刻は割愛)

<Debug> [0x36a021][]AuxiliaryDeviceAdapter.cpp:494 onDataArrived::Mercury event received

<Debug> [0x36a021][]MaintenanceMessageService.cpp:83 onLoadUploadMaintenanceMessage::Got CSDM Log upload maintenanceMessage

ふむふむ、Mercury event なるものを受け取り Log upload を行えという司令が無事届いていたようですね。

無事、エンドユーザの手を煩わせることなくログの回収を行うことが出来ました。

めでたしめでたし。

コーディング、プログラミング不要!

Control Hub でアカウント検索してポチるだけ!

後はコーヒー![]() でも飲んで待ってればアップロード完了!

でも飲んで待ってればアップロード完了!

リモートからそれっぽいことが出来てる!

ね?簡単でしょう?

注意事項

Windows/iOS/Android の三機種で試していく中でいくつか気をつけるべき点がありましたので記載します。

- ログを収集したい端末がインターネットに接続されている状況であること

- Webex App を起動している状態であること

- Windows と iOS など同時に複数の端末にログインしている場合、このログ収集が実行できないこと

- ログアップロード中は帯域を消費するため、通信品質に影響を及ぼす場合があること

これらに留意すれば十分使える機能だと思いますのでぜひ活用ください。

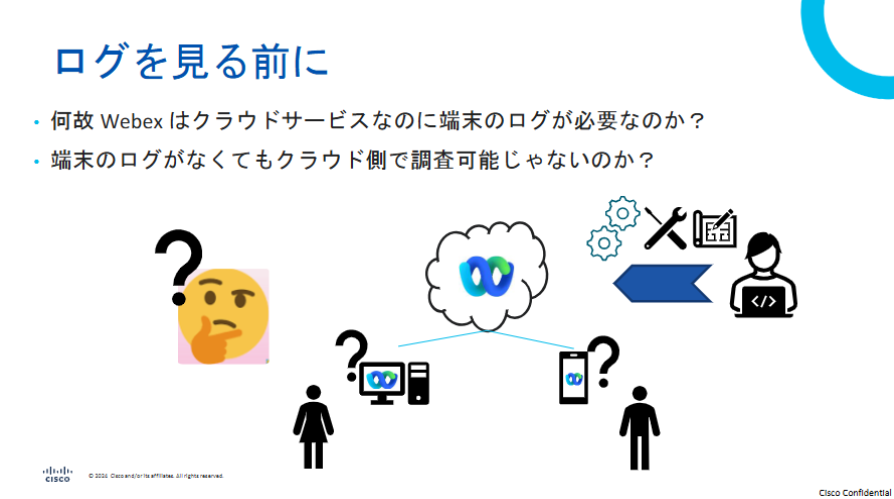

調査・解析に端末側のログが必要な理由

TAC として Webex のテクニカルサポートの業務を行っていると結構な頻度でご質問を頂きます。

それは「Webex はクラウドサービスなのに何故クライアント側のログが必要なのか」です。

簡潔に述べますと「サーバ側ではクライアント側が実行した結果は受信出来た通信からある程度わかるが、処理を行った過程を全て把握出来ているわけではない」の一点に尽きます。クライアント側で処理の過程がどう行われたか、どんなエラーが出ていたか等を確認するにはクライアント側のログも必要不可欠となります。

この内容の詳細につきましては Cisco Community Live の中で私が解説したウェビナーがありますので、ご確認いただけるとより理解が深まるかと思います。お時間が許したときにでもぜひ。

7/17-18 開催 Webex TAC Live

https://community.cisco.com/t5/-/-/ev-p/5115494

おわりに

最後まで読んで頂きありがとうございます、いかがでしたでしょうか。ログの収集やアップロードにお悩みの管理者の方の参考になれば幸いです。

Control Hub を活用すればリモートからそれっぽく出来るんです!というのを紹介したかったので私としては非常に満足です。また機会があれば Webex の API を活用した何かをやってみたいなと思います。

それでは皆様![]() ハッピークリスマス

ハッピークリスマス![]()

免責事項

本サイトおよび対応するコメントにおいて表明される意見は、投稿者本人の個人的意見であり、シスコの意見ではありません。本サイトの内容は、情報の提供のみを目的として掲載されており、シスコや他の関係者による推奨や表明を目的としたものではありません。各利用者は、本 Web サイトへの掲載により、投稿、リンクその他の方法でアップロードした全ての情報の内容に対して全責任を負い、本 Web サイトの利用に関するあらゆる責任からシスコを免責することに同意したものとします。