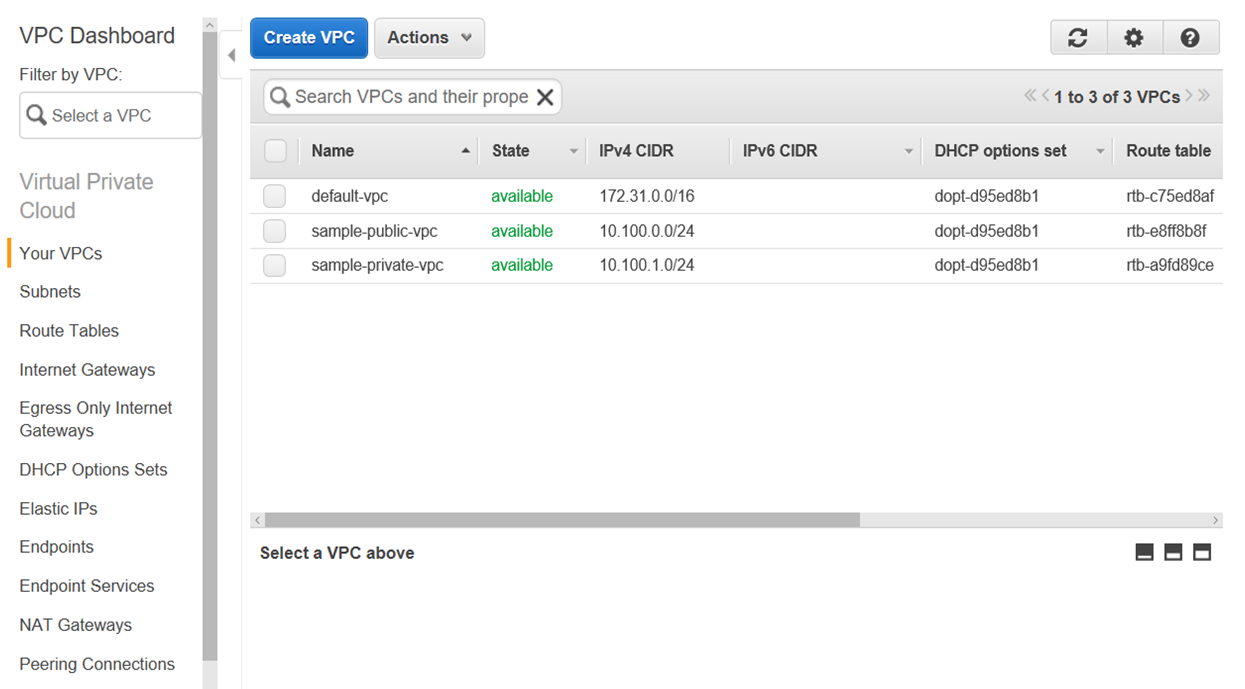

前回AWS VPC環境構築で一つのPublic VPCを作ってみましたが、複数VPCを作って、VPC間の通信を実現した場合、Peeringを利用します。

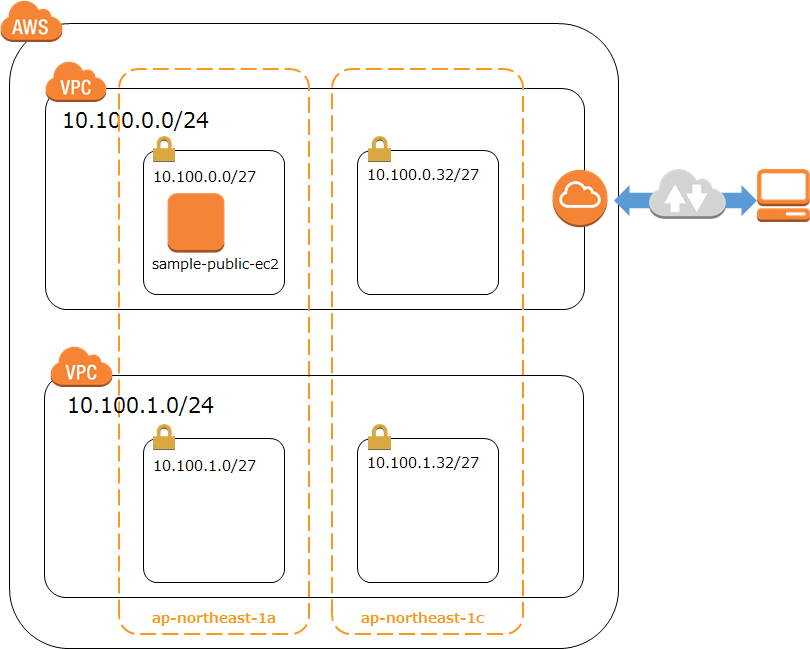

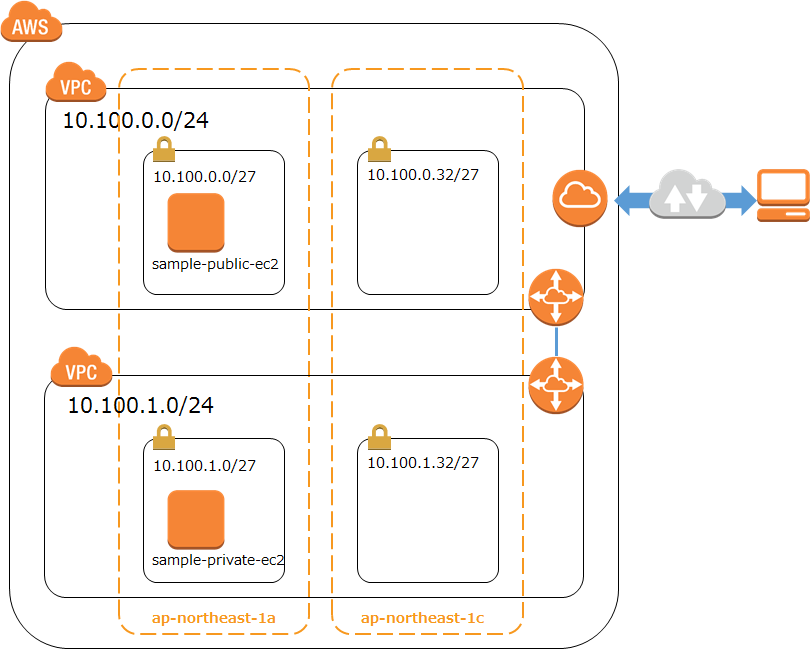

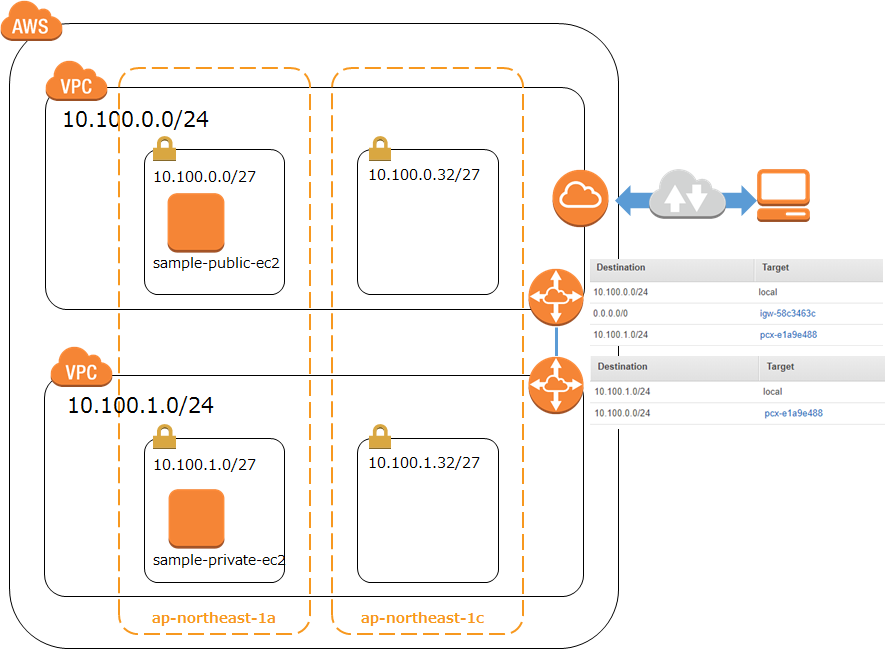

VPC構成イメージ

前回のPublic VPCの横に、Private VPCを作成します。Private VPCはオンプレとつなぐため、よりセキュアなネットワーク環境を構築するためによく利用されます。

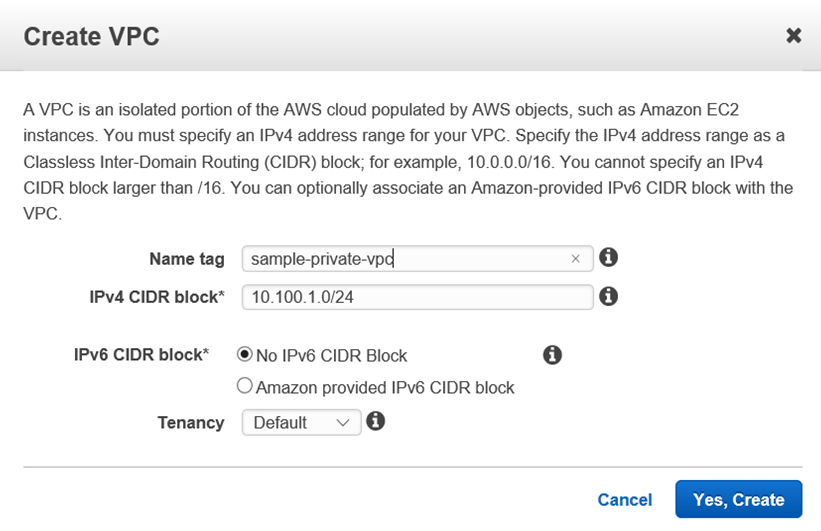

VPC作成

手順は省略しますが、

IPv4 CIDR blockは10.100.1.0/24として作成します。

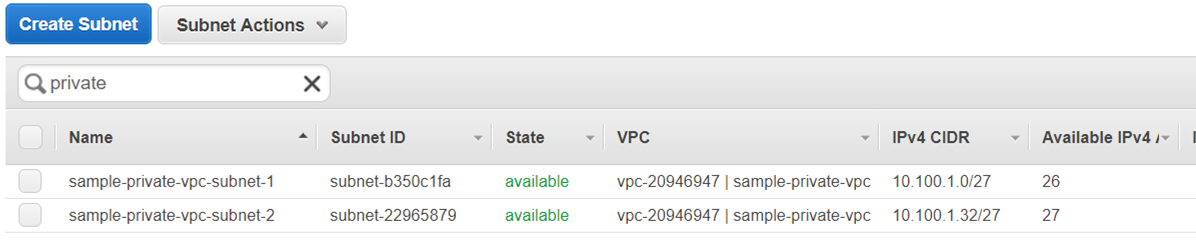

Subnet作成

Public VPC同様にsubnetを二つ作成します。

| IPv4 CIDR block | アベイラビリティゾーン | 有効なIPv4数 |

|---|---|---|

| 10.100.1.0/27 | ap-northeast-1a | 27 |

| 10.100.1.32/27 | ap-northeast-1c | 27 |

構成図は以下となります。

10.100.0.0/24は前回作成したPublic VPC、10.100.1.0/24は今回作成したPrivate VPCです。

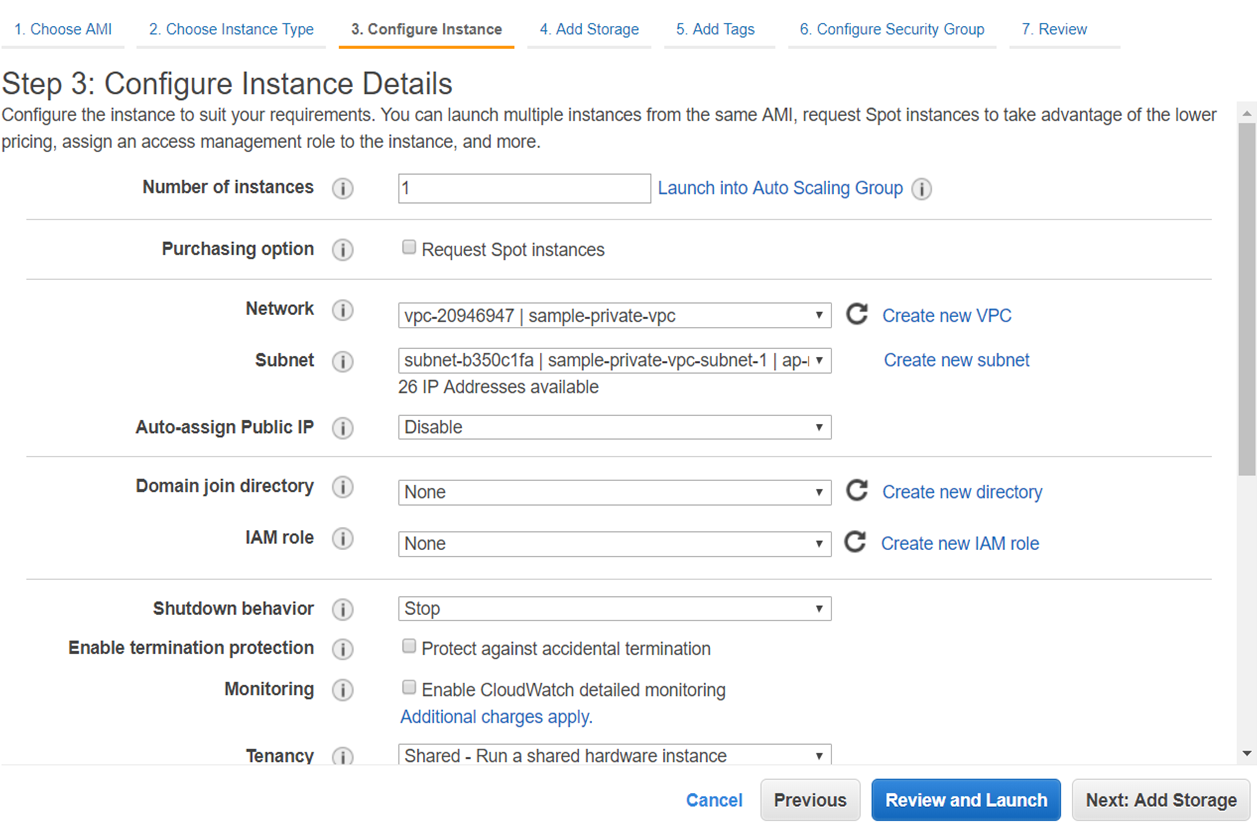

EC2インスタンス作成

VPCとSubnet構築したら、同じくEC2インスタンスを作成可能です。

詳細は省略しますが、Step3:Configure Instance Detailsの設定だけ配置したいVPCとSubnetを選択し、Createします。

今回はPrivate VPC内にEC2インスタンスを作成するため、Internet接続なくてもよいので、Auto-assign Public IPをDisableにします。

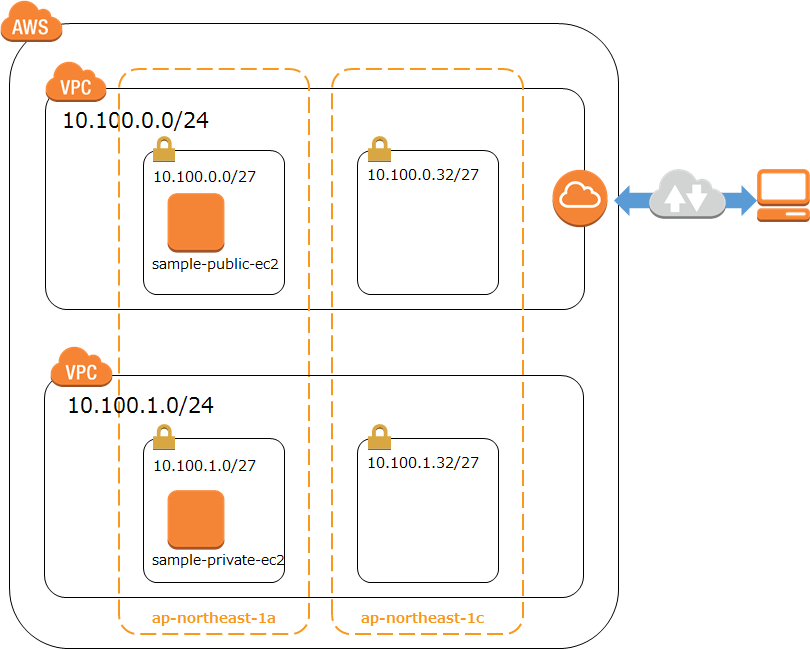

構成図にEC2が追加されます。

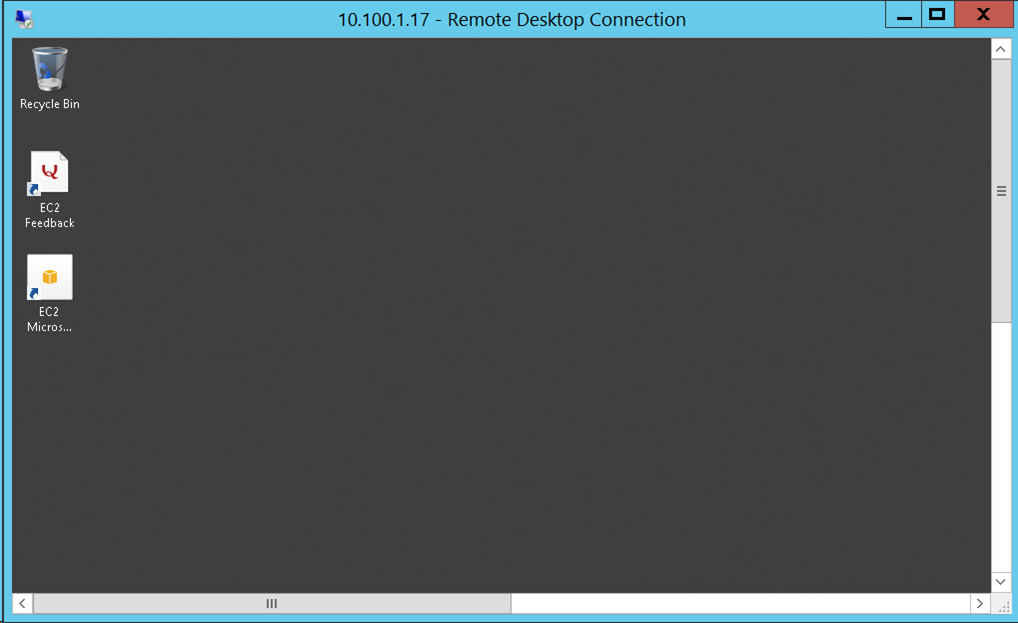

Private VPCにIGWもないので、EC2へのアクセスやRDPができない状態です。ここで、Peeringを作成して、sample-public-ec2を踏み台として、接続します。

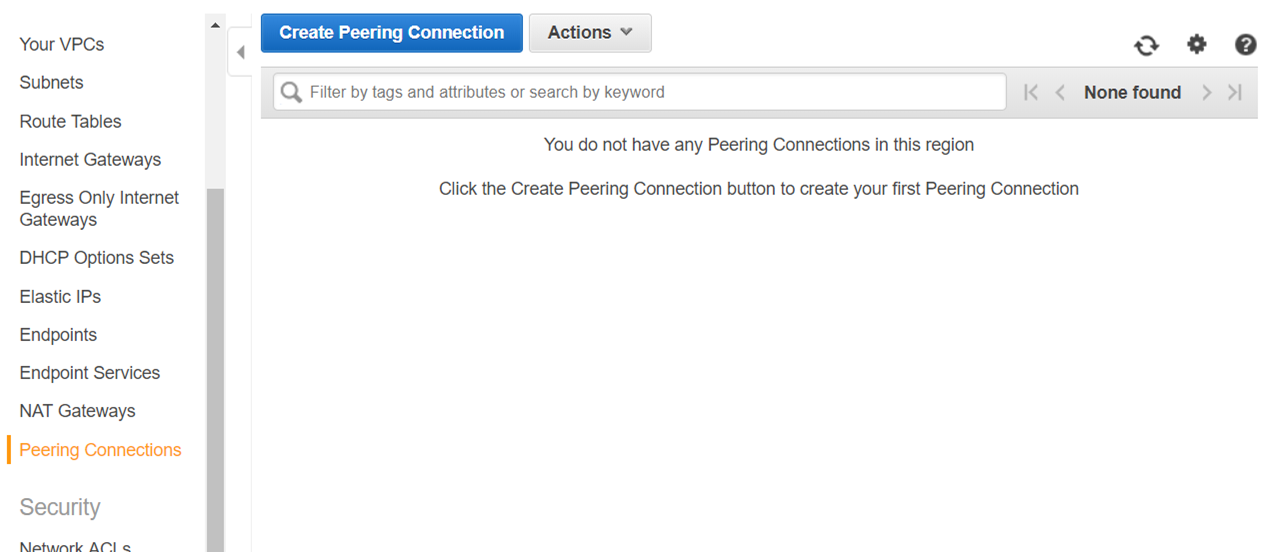

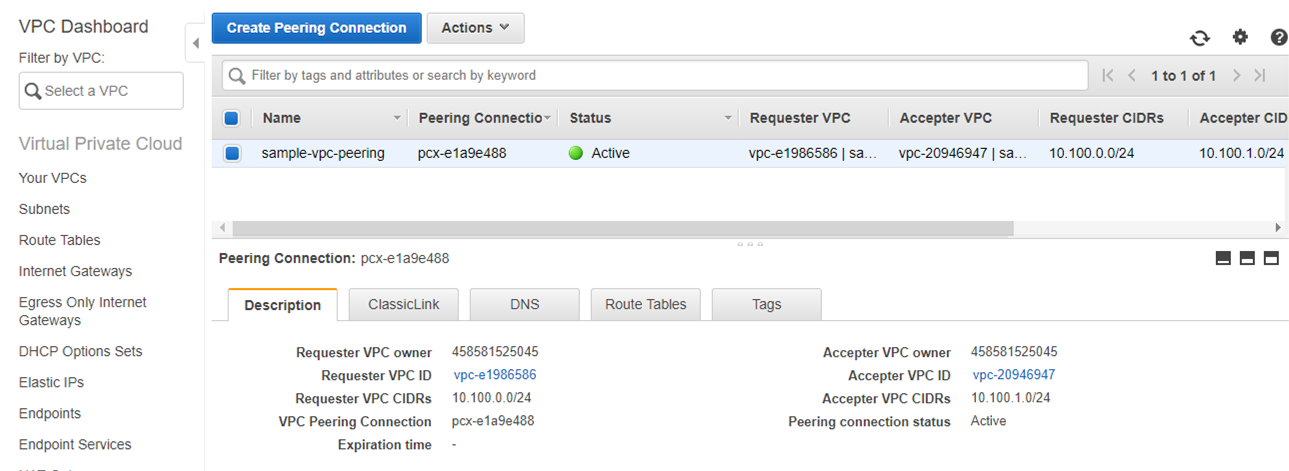

Peering作成

VPCのメニューから「Peering Connections」を押して、一覧画面を表示します。

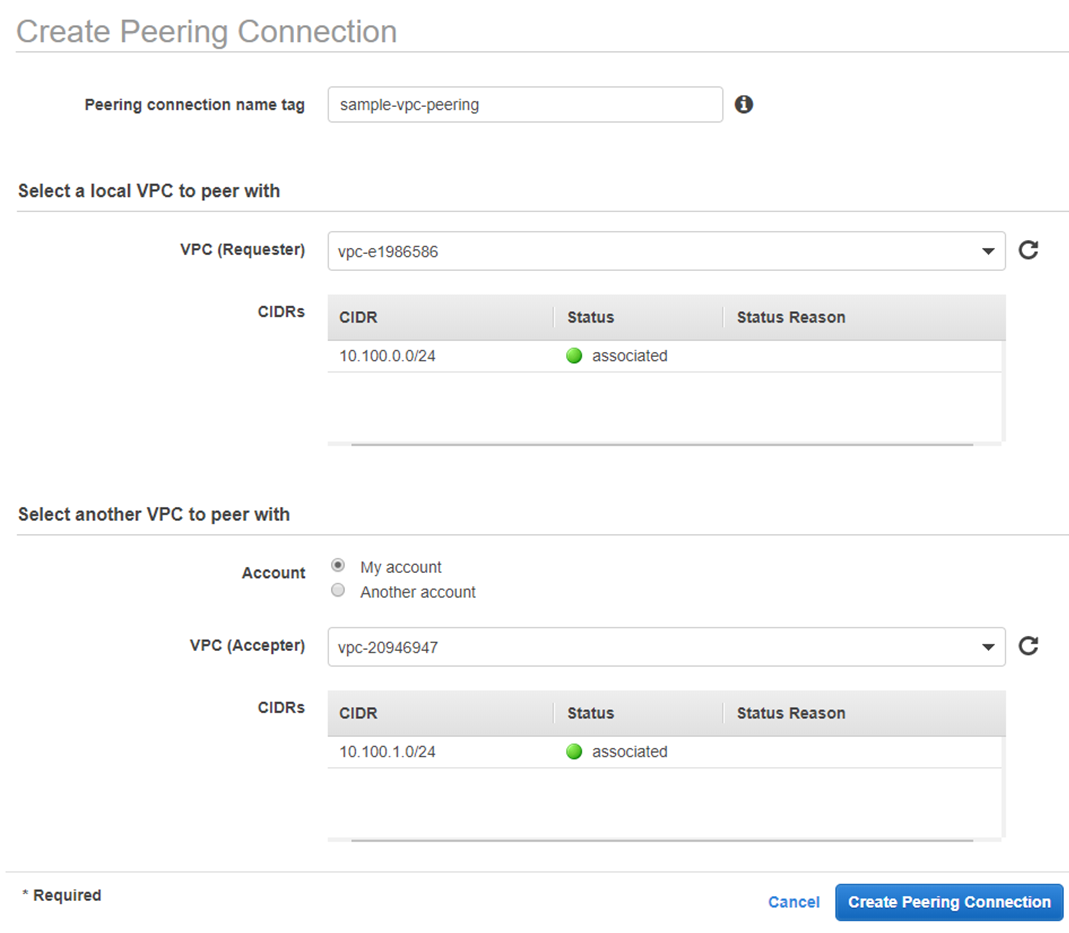

「Create Peering Connection」ボタンでPeeringを作成します。

| 項目 | 入力値 | 説明 |

|---|---|---|

| Name tag | sample-vpc-peering | ピアリング名(任意) |

| VPC(Requester) | sample-public-vpc | ピアリング接続を作成するアカウントのVPC |

| VPC(Accepter) | sample-private-vpc | 接続先のVPC |

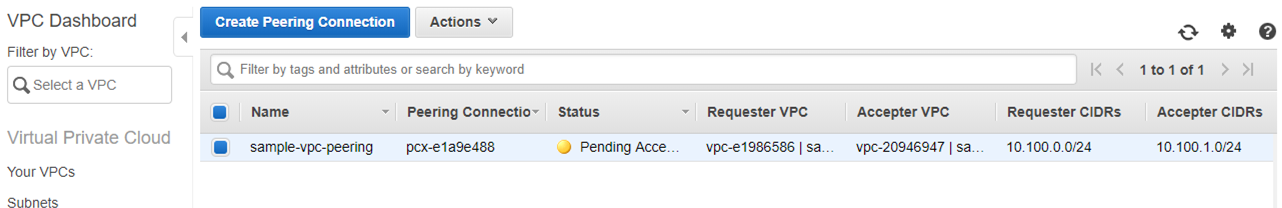

「Create Peering Connection」を押して、

この状態では、Peeringはまだ有効ではありません。

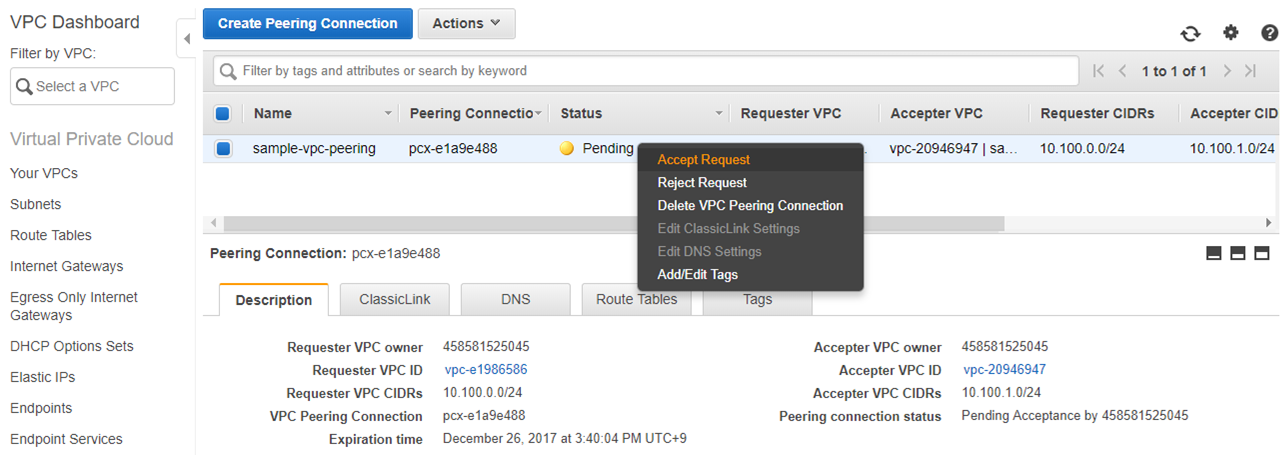

PeeringのActive

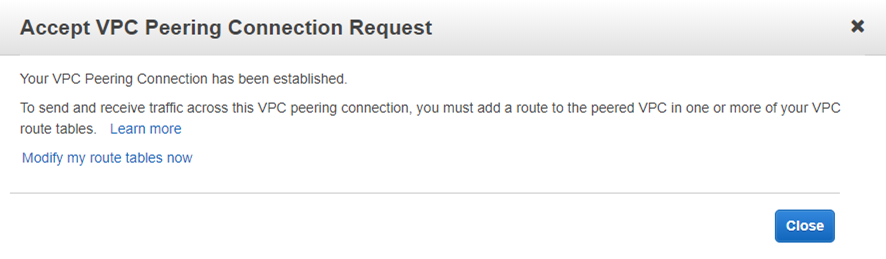

「Accept Request」して、初めて有効になります。

これで構成図は変わります。

だだし、この状態だけではVPC間の接続はまだできないです。理由はルーティングテーブルは未設定です。

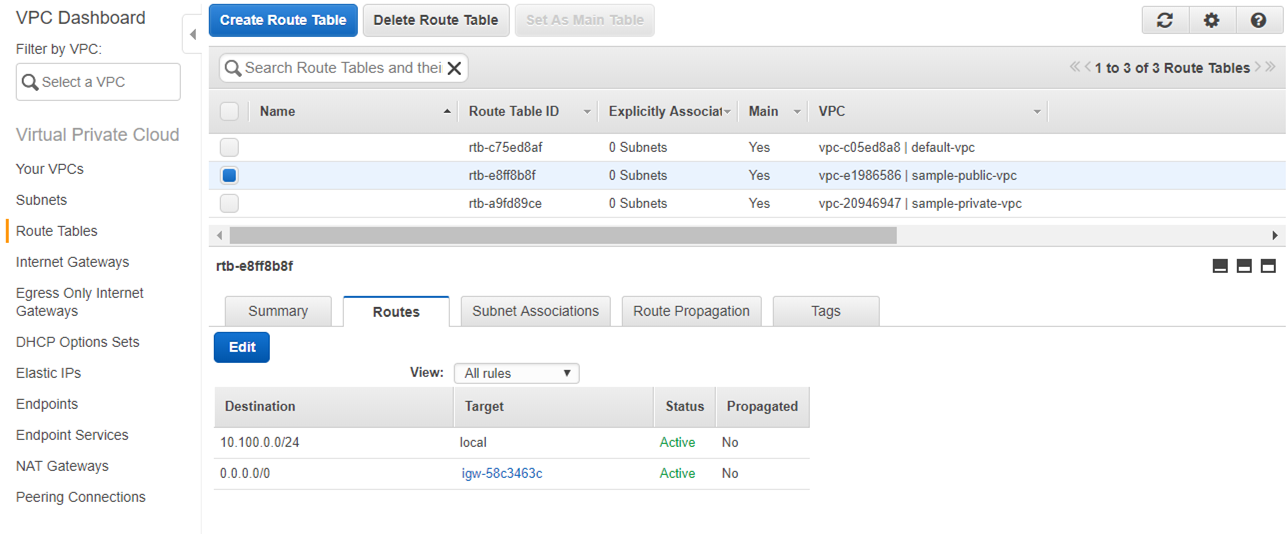

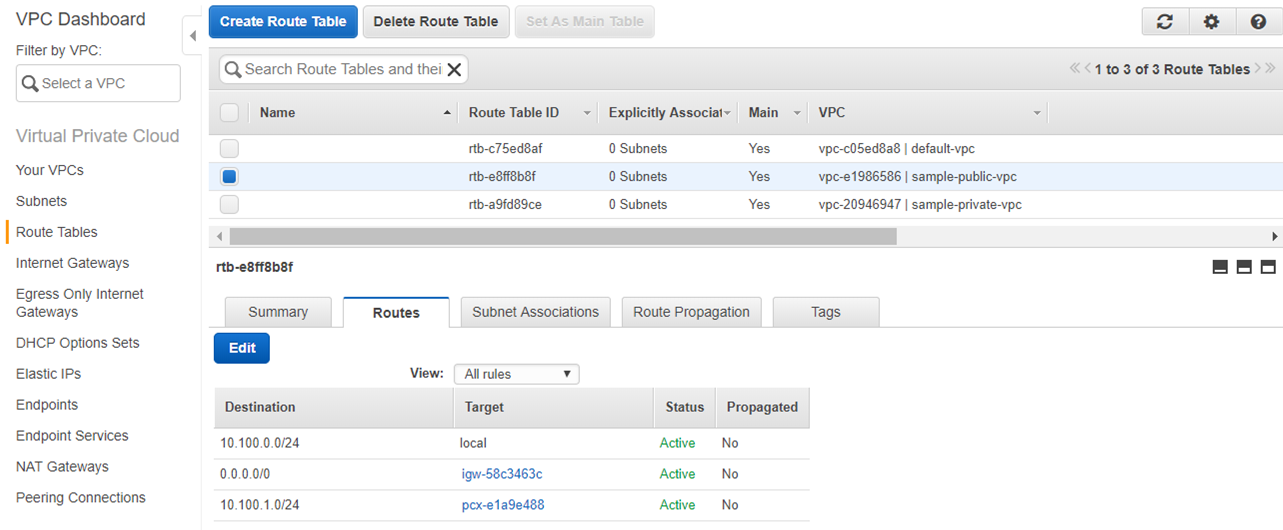

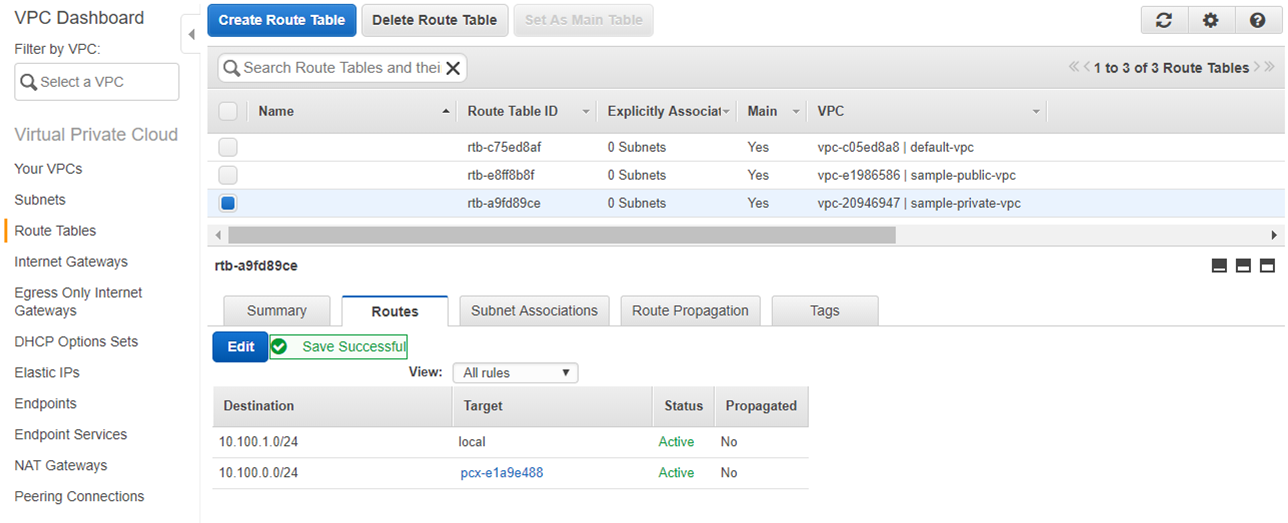

ルーティングの構成

VPCのルーティングテーブルにPeeringの設定はないので、追加が必要です。

まずPublic VPCのルーティングテーブルに送信先のPrivate VPC(10.100.1.0/24)のターゲットを作成したPeering(pcx-xxxxxx)に設定

次にPrivate VPCのルーティングテーブルに送信先のPublic VPC(10.100.0.0/24)のターゲットを作成したPeering(pcx-xxxxxx)に設定

必ず両方を設定する必要があります。

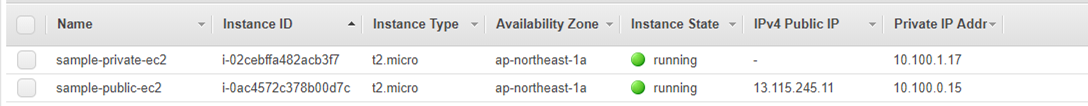

疎通確認

sample-public-ec2とsample-private-ec2を起動して、sample-public-ec2からsample-private-ec2にRDPします。

成功!!!