久しぶりの投稿です。

今回は Azure Active Directory (AAD) の条件付きアクセスを使って Dynamics 365 (PowerApps)がどう制御されるのか手順と共にご紹介します。

シナリオ

企業が社員にアプリケーションを展開する際、利用者の場所やサポートしているデバイスでしかアクセスさせたくないという要望があります。これにより不正アクセスを低減させることができます。条件付きアクセスポリシーを使用することで、利用者の利便性を保ったままセキュリティを確保することができます。

この記事では、代表的なケースでアプリケーションを制御してみます。

ケース1. 特定の場所からのアクセスを制御したい

会社として社員が存在している国からでのみ利用させたいというケースです。

今回は例として、利用者が「日本」の場合はブロックします。

ケース2. 特定のOSのデバイスからのアクセスを制御したい

会社として社員に利用を許可しているデバイスからしかアクセスさせたくない場合です。

今回は例として、利用者がアクセスしてきたデバイスのOSが「iOS」の場合はブロックします。

ケース3. 特定のIPアドレスからのアクセスを制御したい

VPNなど社内で許可されているネットワーク経由からでしかアクセスさせたくないといった場合です。

手順

主な手順は以下の通りです。

0. 事前準備

- ブロックする場所の作成

- 条件付きアクセスポリシーの作成

0. 事前準備

- Microsoft 365 テナント

- Azure Active Directory Premium ライセンス

- Dynamics 365 (または PowerApps) ライセンス

1. ブロックする場所を作成

Azure AD ログインします。

[Azure Active Directory] > [セキュリティ] > [条件付きアクセス] をクリックします。

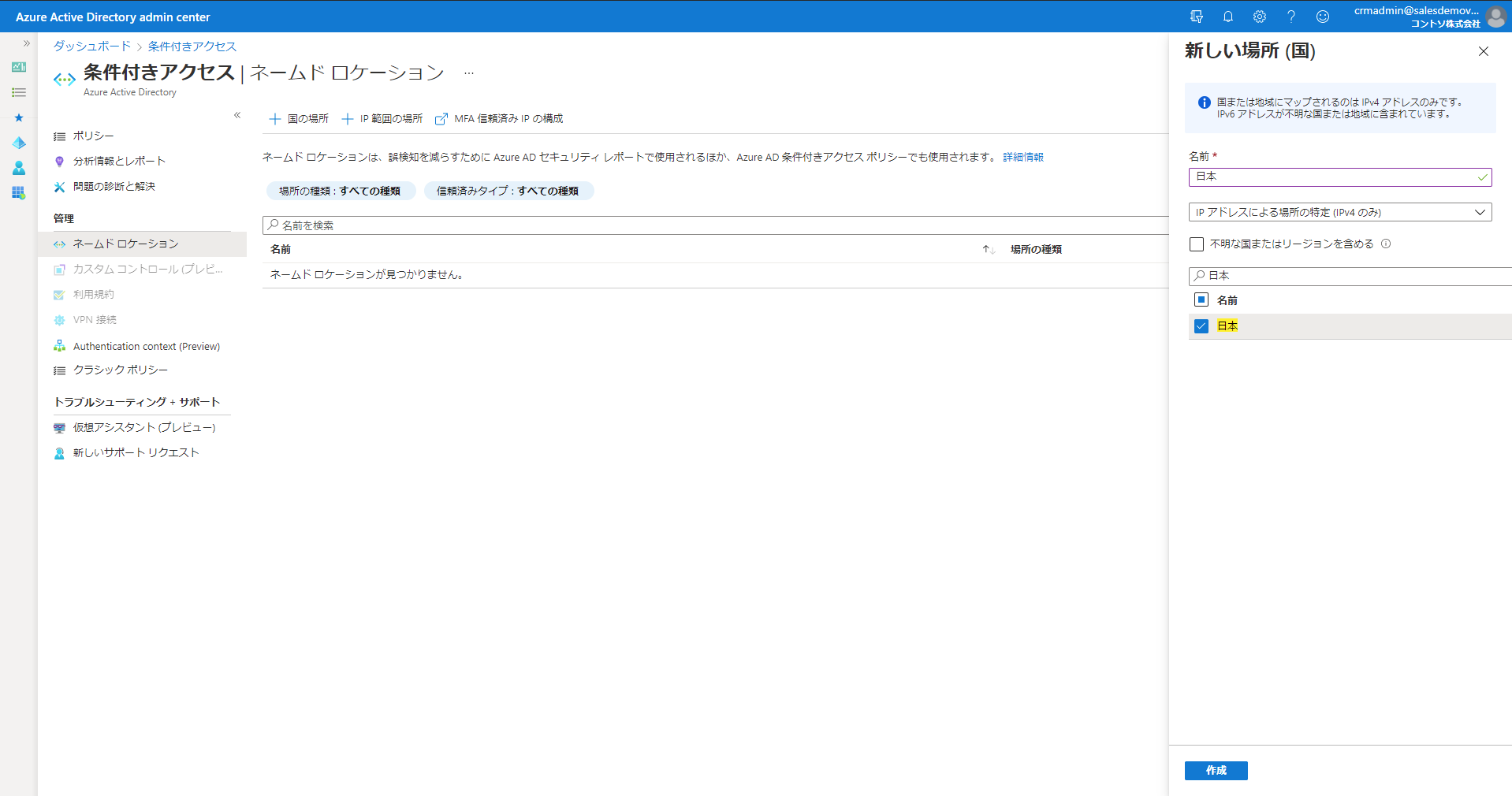

[ネームドロケーション]をクリックし、[+国の場所]をクリックします。

名前を付け、[日本] を選択し、作成します。

2. 条件付きアクセスポリシーの作成

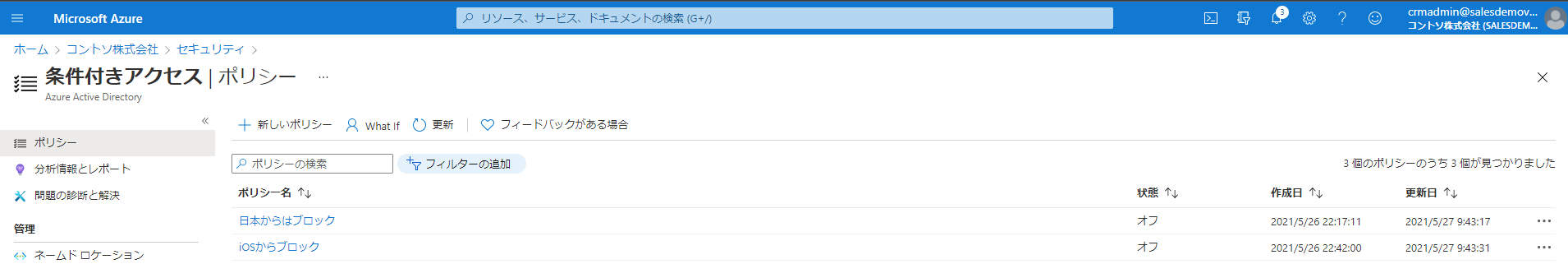

[Azure Active Directory] > [セキュリティ] > [条件付きアクセス] をクリックします。

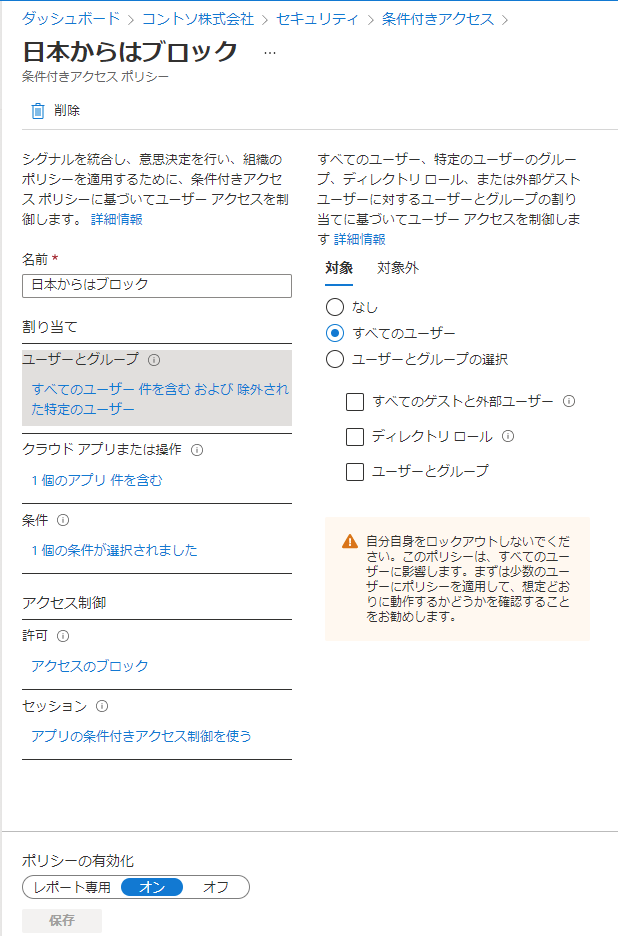

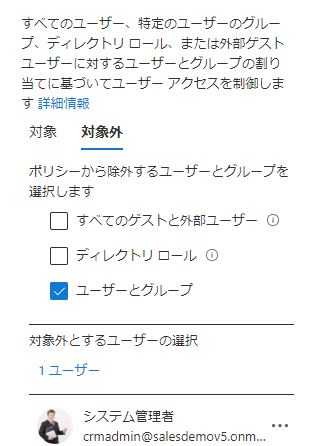

[ポリシー]を選択肢、新しいポリシーを作成します。

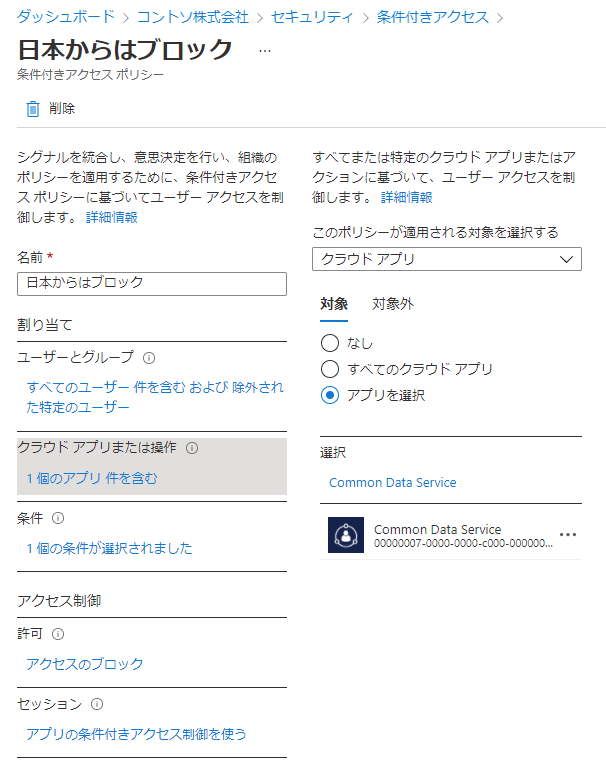

ブロックするユーザー(またはグループ)を選択します。

ブロックを除外するユーザー(またはグループ)を選択します。

制御するアプリケーションを選択します。

今回は Common Data Service を選択します。これにより Dynamics 365 (PowerApps) へのアクセス時に制御されます。

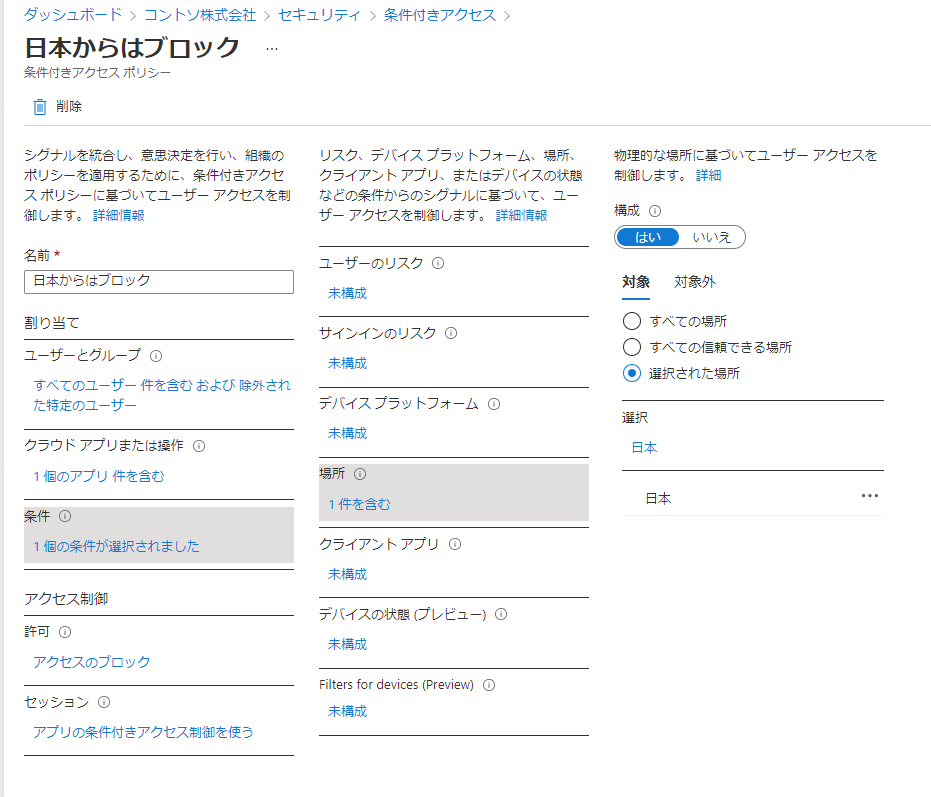

続いて場所を選択します。先ほど作成した日本を選択します。

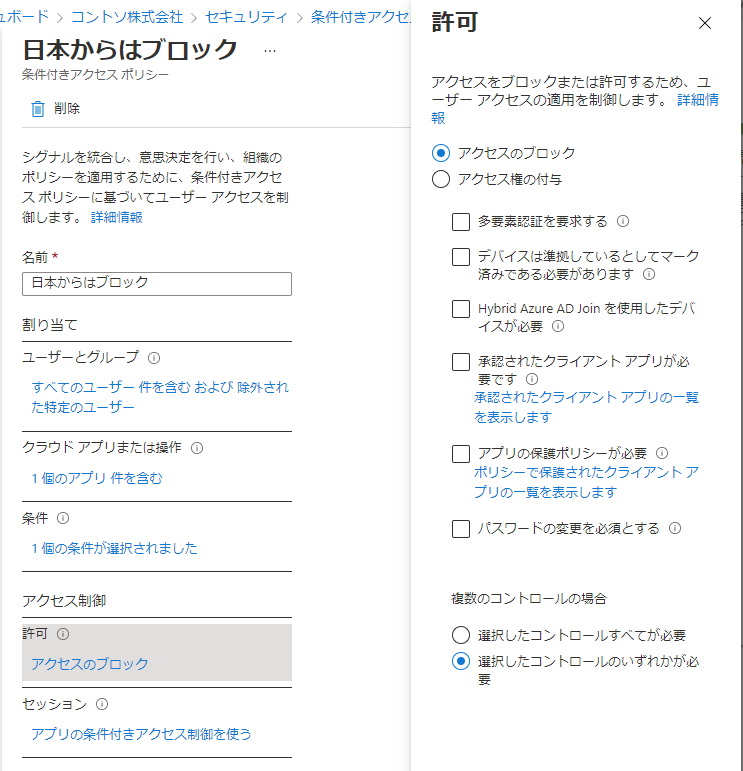

制御の種類を選択します。今回はブロックします。

最後に、ポリシーの有効化を選択し、作成します。

動作検証

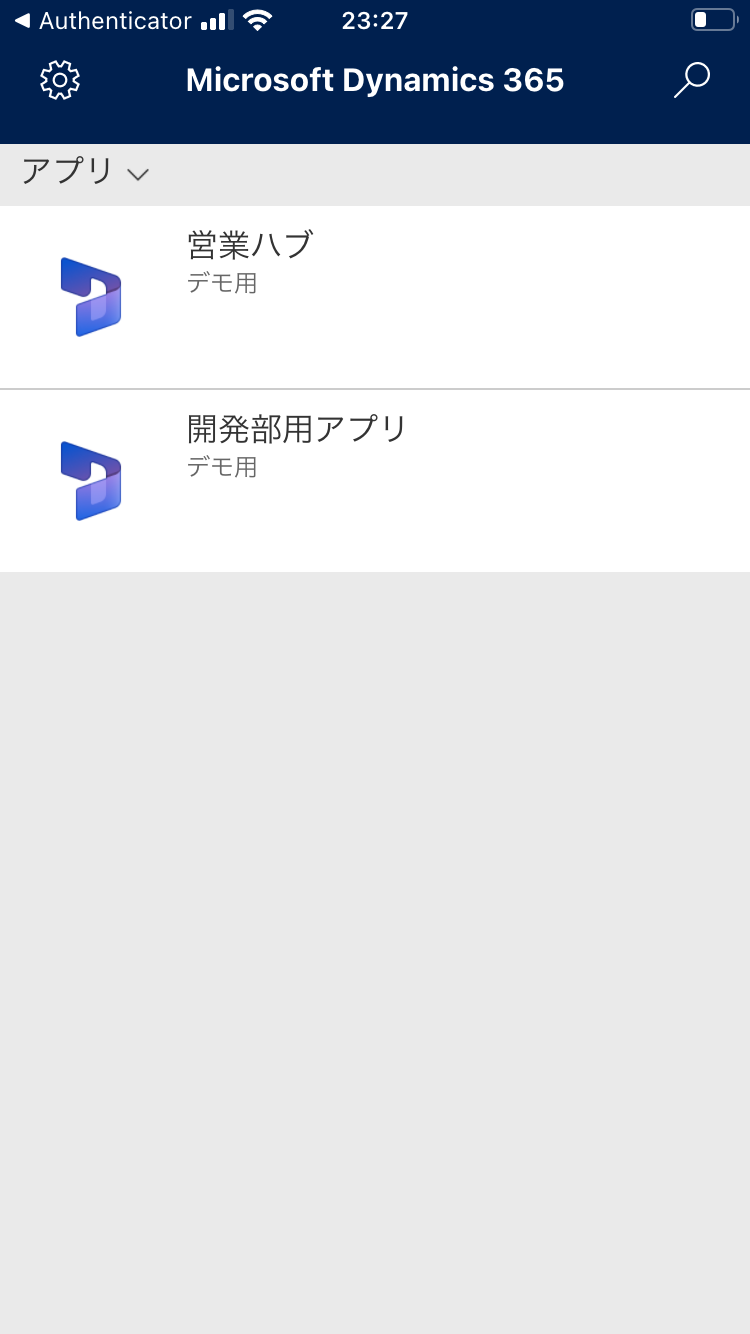

早速確認してみましょう。iPhone からDynamics 365 モバイルアプリにアクセスしてみます。

Dynamics 365 または PowerApps をタップし、ログインします。

ログイン後にアプリを選択します。ポイントはログイン後に制御がかかるという点です。

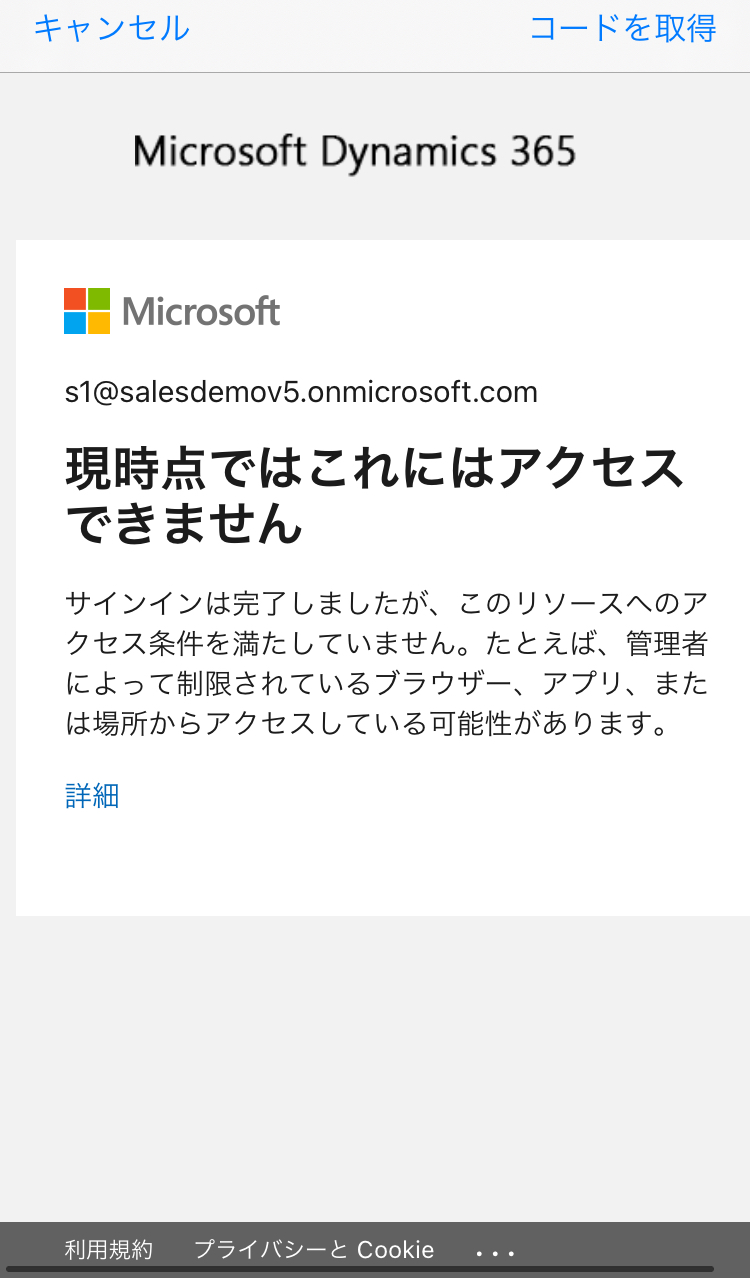

特定のアプリにアクセスすると、ブロックされます。

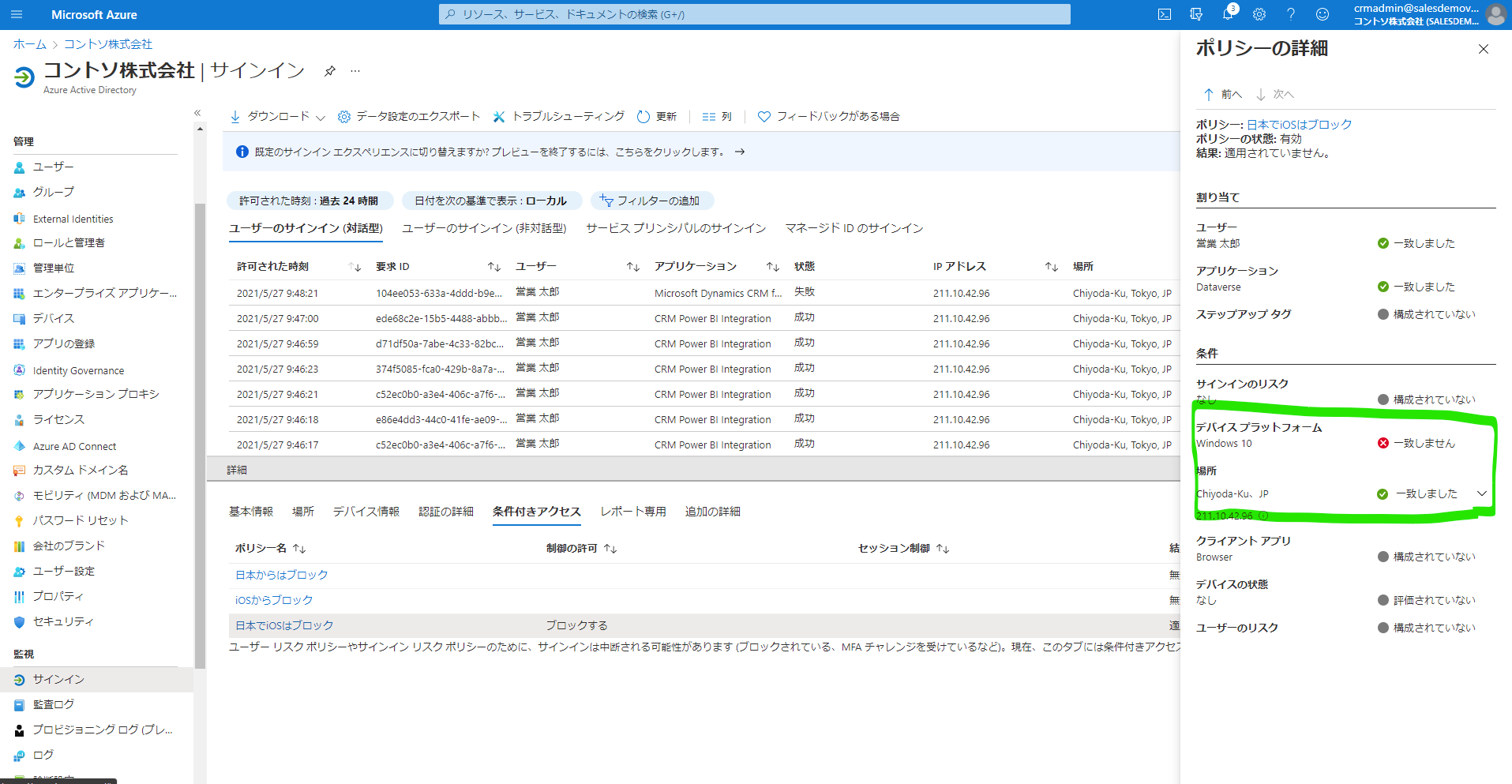

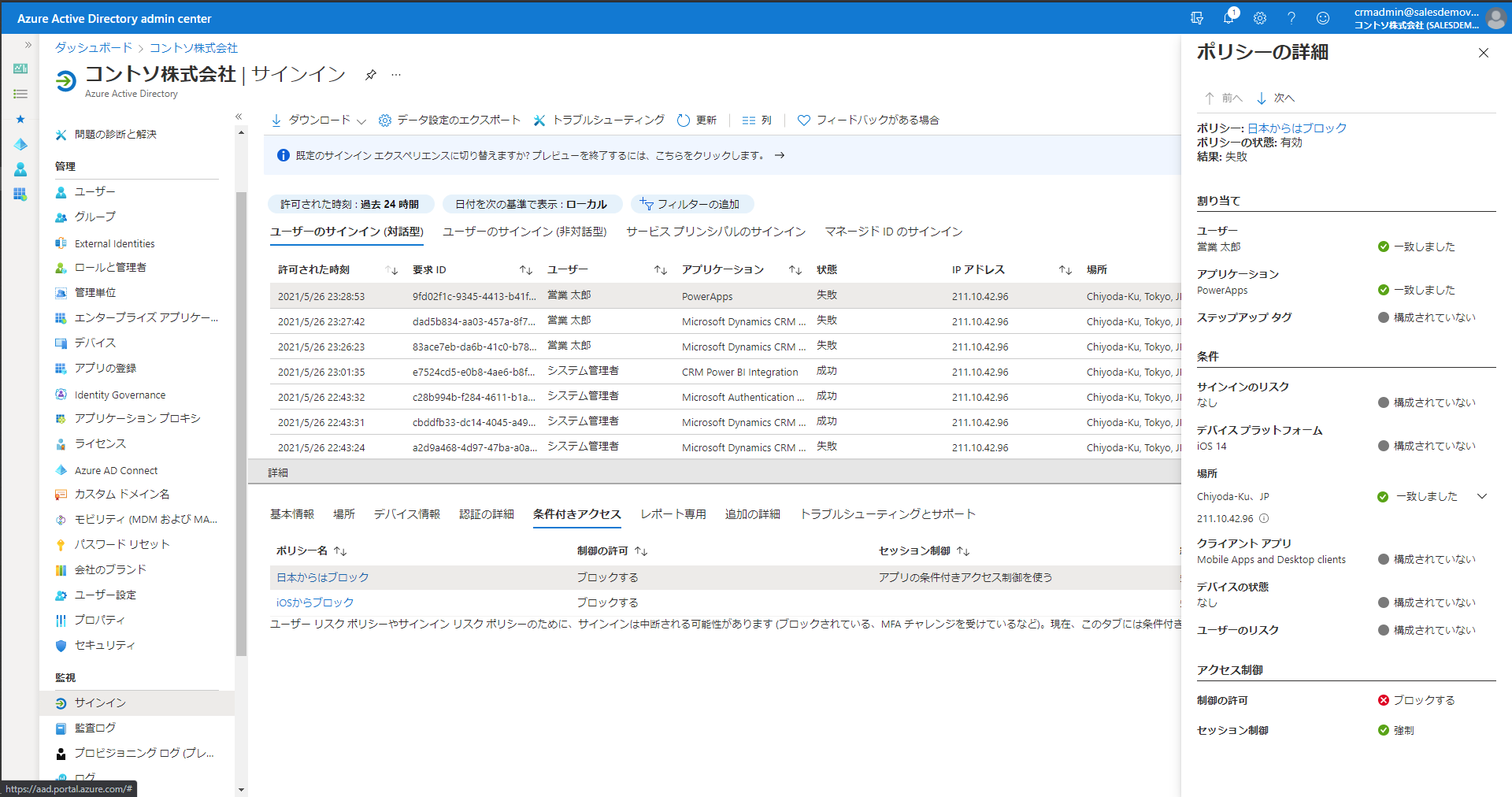

なお、サインインレポートによりどの利用者がいつどういう理由でブロックされたかが分析できます。

複数の条件

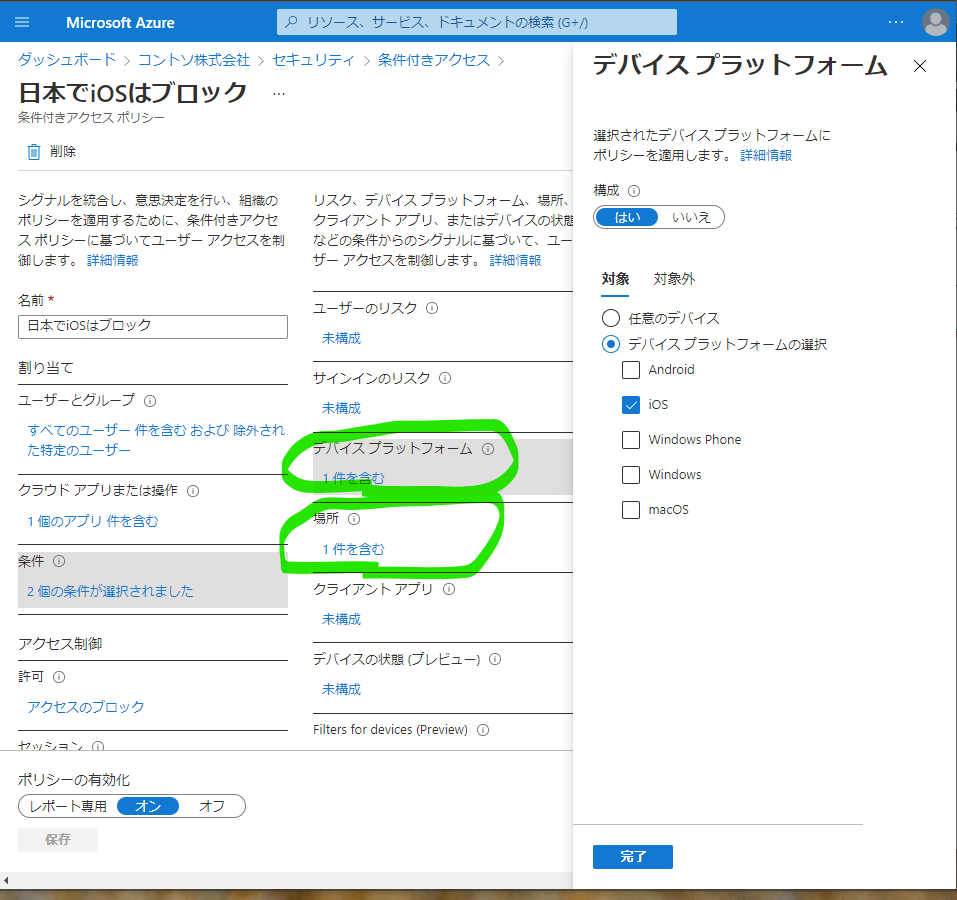

上記は場所のみ制御していました。その他にデバイスOS、アクセス元のアプリの種類、デバイスの状態などで制御することができます。

ポリシーを複数作成した場合、上から順番に評価されます。

また場所とOSという条件を2つ組み合わせてポリシーを作成した場合、AND条件として評価されます。ー>場所=日本 AND デバイスOS=iOS

この場合、日本 から Windows 端末でアクセスした場合はブロックされません。

解説

条件付きアクセスで判断している場所は、利用者のIPアドレスをベースに制御されています。それ以外にGPS(Preview)による制御も設定可能です。注意点としては、すべてユーザーをブロックする際は、必ず除外ユーザーをセットで設定することでミスを防げます。

また、制御は認証後に行われるという点も抑える必要があります。

まとめ

いかがだったでしょうか。条件付きアクセスを使うと利用者の場所やデバイスでアクセスを制御することができます。

今回紹介した内容はすべてトライアル環境で試すことができます。是非お試しください。

Appendix

河野 高也