前回:https://qiita.com/ta2roo/items/5324805d9e68f18279c4

送信中のデータの改ざんについて書いたので、該当するデータを総当たりでアクセスを行い

パスワードを調べるブルートフォース攻撃を行ってみようと思います。

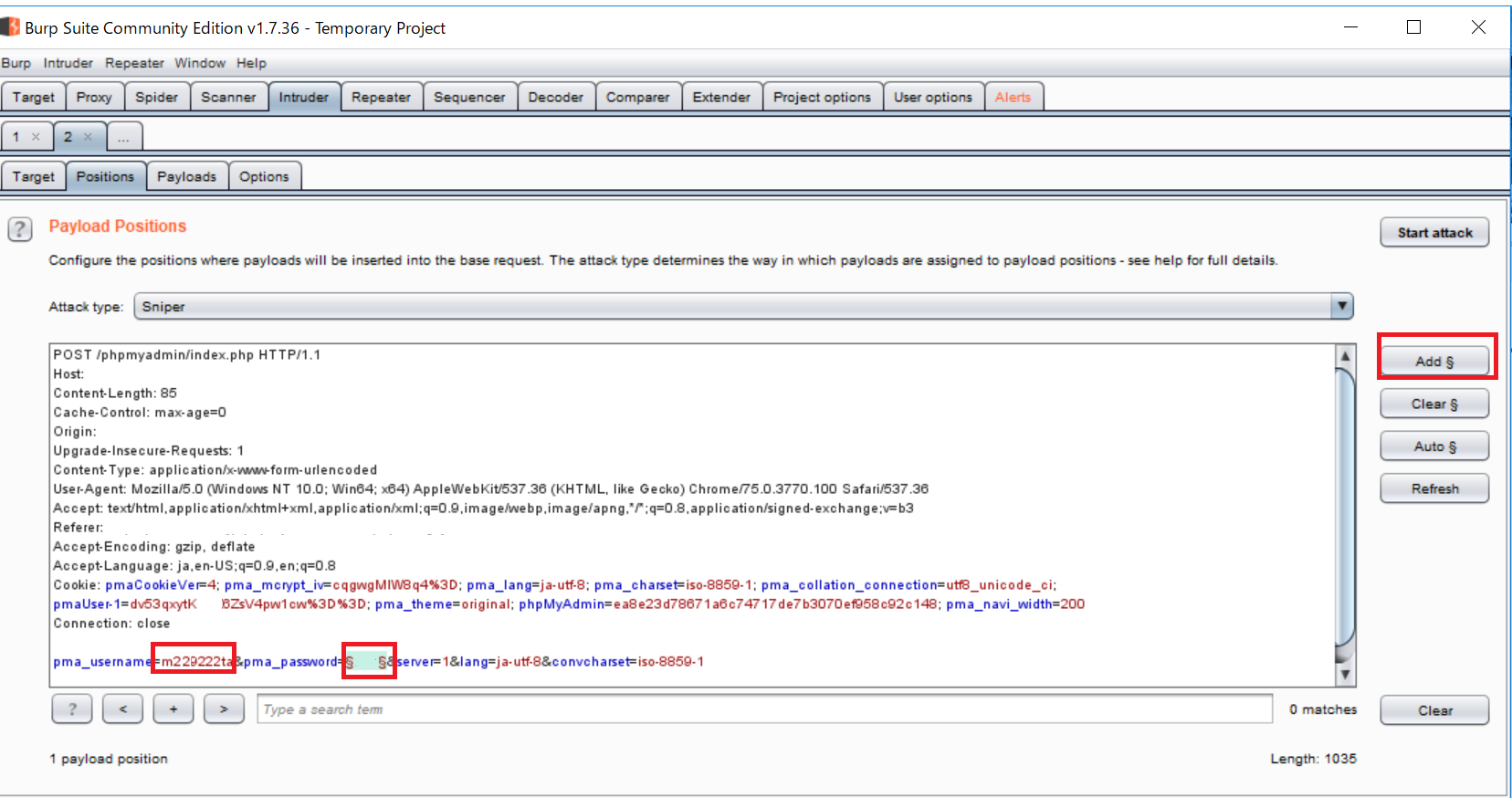

前回同様、改ざんするべきデータをProxyタブのInterceptで見つけたら、

テキストフォーム内で該当データを選択し、Send to Intruder を押します。

Intruderに移動します。 Positionsから調査するパスワードのパラメータを選び§§ではさみPayloadタブへ移動します。

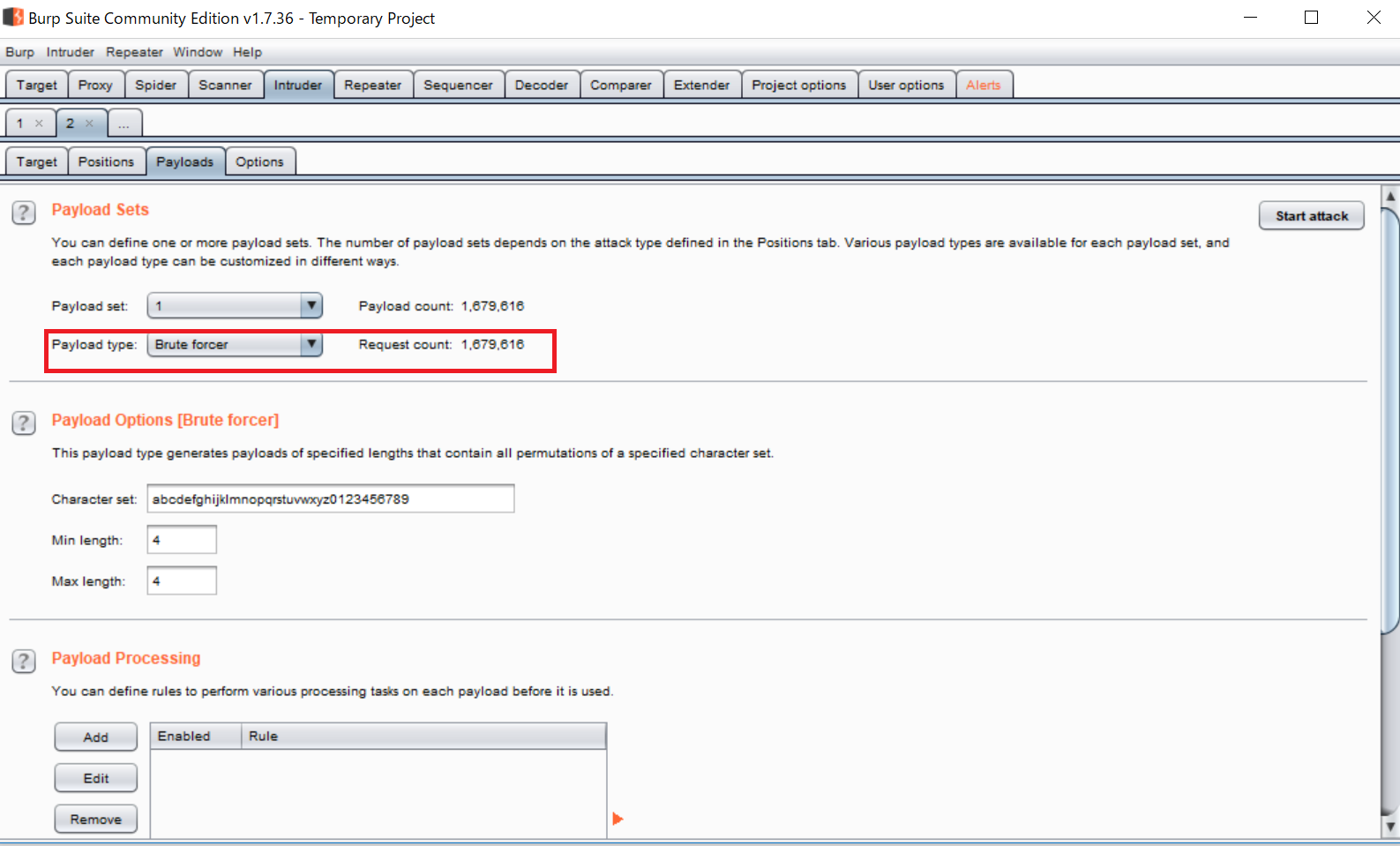

PayloadTypeをBrute Forcerに変更にします。

PayloadTypeをBrute Forcerに変更にします。

PayloadOptionsで文字数や対象となる文字の種類を選択します(小文字大文字数字記号など)

右上の[Starck Attack]を押すと攻撃が開始されます。

サーバーの性能に左右されますが

文字/大文字/記号/数字

8文字~12字のパスワードで試したところ

1分で35件処理されました。

1秒=0.5件

4桁の数字であれば、19998秒 = 333分で全パターン処理できることなります。