はじめに

あ…ありのまま 今 起こった事を話すぜ!

権限がぁない環境のデスクトップ フローがみえちまうんだ…

な… 何を言ってるのか わからねーと思うがおれも何をされたのかわからなかった…

そんなことあるわけないと思われるかもしれませんが、強い権限でデータ ソース設定をしたことがある Power BI Desktop は、そのまま弱い権限ユーザーに切り替えても データ ソースのアクセス許可 が残っているため、このような失敗がおきました。

(テストなどで)ユーザーを切り替えるときはデータ ソース設定を適切に削除する必要があります。

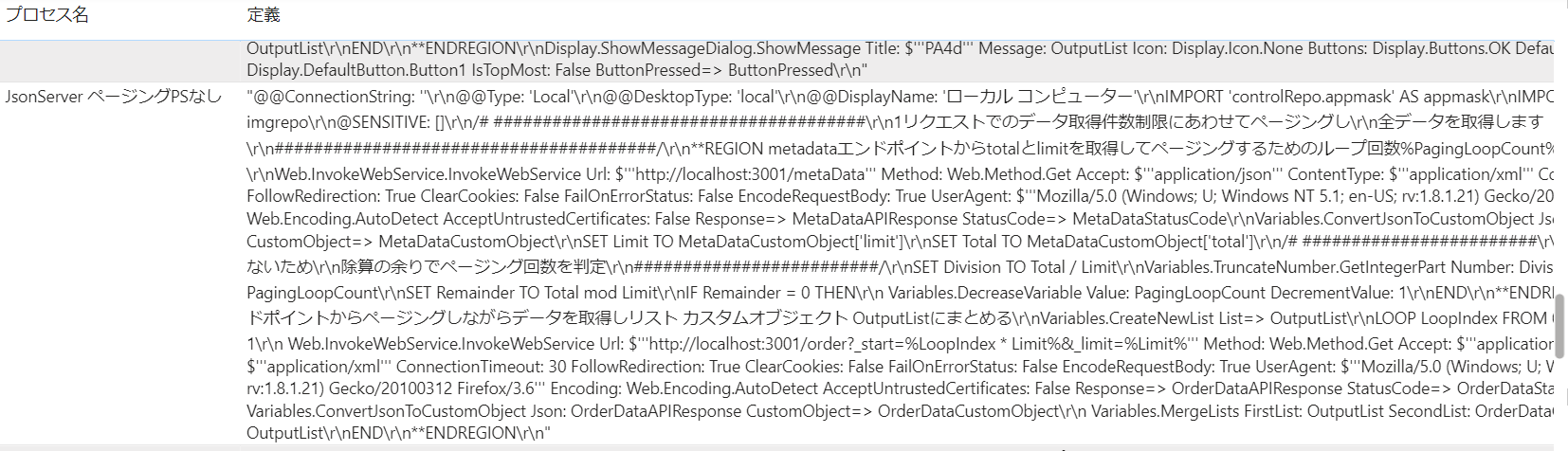

前置きが長くなりましたが、APIキーやパスワードなどの認証情報を Power Automate for desktop のフローに直接書くのはよろしくありません。TDSをオフにしない限りアクセス許可のある環境の Dataverse は Power BI Desktop から覗けてしまいました。(わたしの設定が悪いのかTDS エンドポイントのユーザー レベルのアクセス制御がうまく動作しませんでした。)

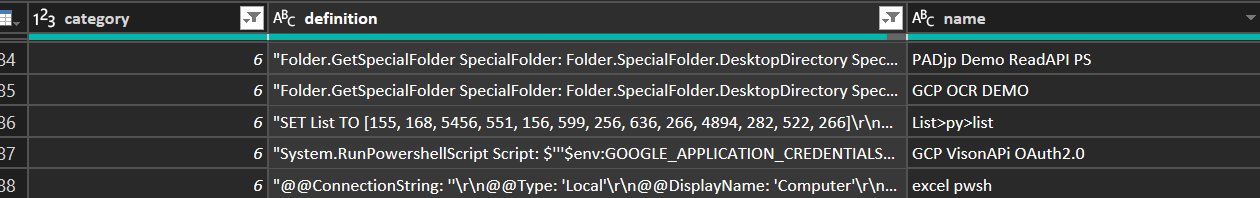

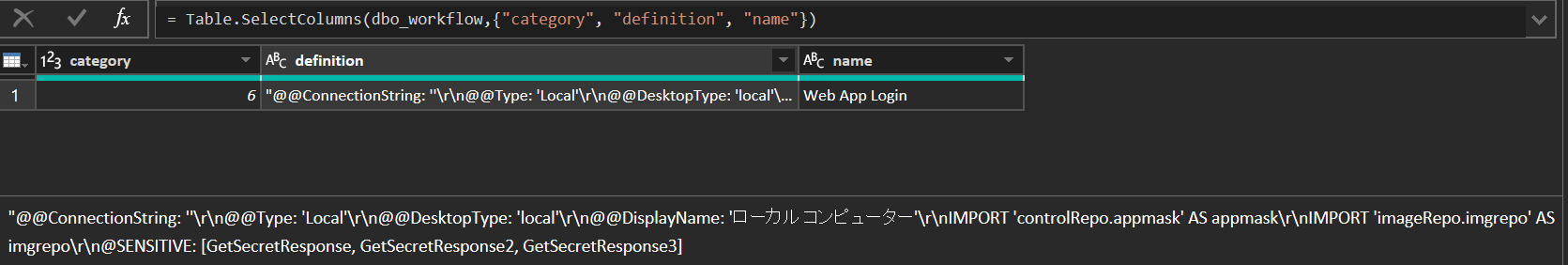

なおデスクトップ フローはworkflowテーブルのcategory=6 definitionに格納されています。

Dataverse のテーブルで読むことも可能です。

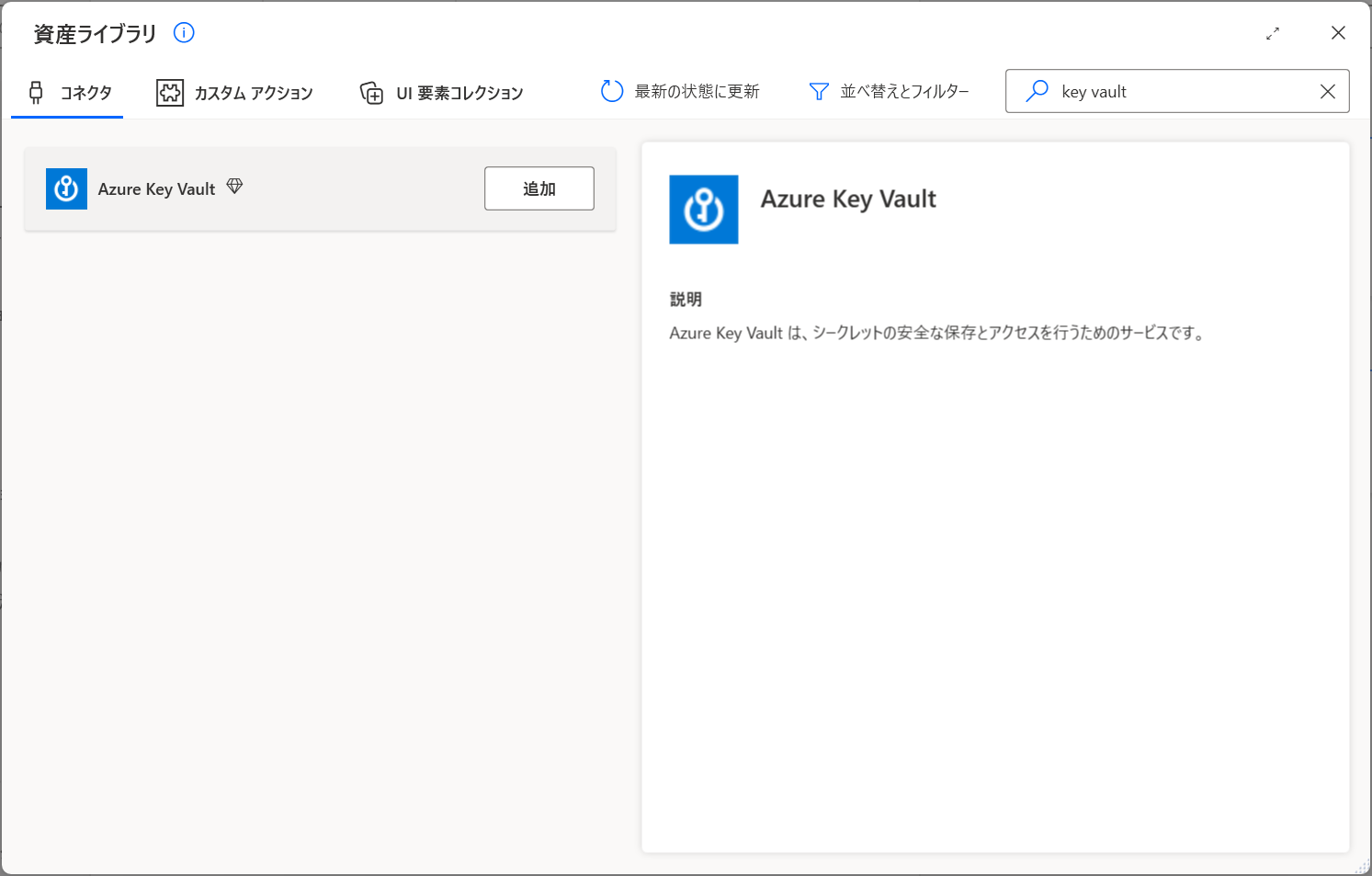

これまで認証情報などセンシティブな情報は別途暗号化したりしていましたが、資産ライブラリにコネクタ タブが追加されたことから直接クラウド コネクタを呼び出せるようになりました。これにより Azure Key Vault をクラウド フローを介さず使えるようになりました。

パイプライン利用を想定したので意外と多くハマってしまいました。接続参照の埋め込み(プレビュー)周辺のメモです。

お題

- 作成するデスクトップ フローはWebアプリにログインするだけの簡単なもの

- ユーザー(使う人)と開発(作る人)がわかれているのでパイプラインでデプロイする

- ユーザーは既定環境および実働環境のみにアクセスできる

- ユーザーにフローの編集を許可しない

- パスワードを Azure Key Vault で保護する(workflowテーブルを見ても変数が記述されるだけにする)

- Azure Key Vault をデスクトップ フローから利用する

ライセンスなど

- 開発者

- Microsoft 365 Business Premium

- Power Automate premium

- Power Automate for desktop 2.50.132.24326

- 利用者

- Power Automate free を Premium試用

- Power Automate for desktop 2.50.132.24326

- Microsoft Fablic free

- Windows 11 Business

- Azure Key Vault

注意事項

- 有償利用を想定しています

- アカウントを切り替えて検証しているので前述のような設定残りなど予期せぬ挙動があるかもしれません

- 「デスクトップ フローに接続参照を埋め込む (プレビュー)」 は文字どおりプレビュー機能です

- Azure での作成権限が必要です

- 検証不足であったり、私見も含まれるので試される場合は自己責任でお願いいたします

- 2024年12月現在の情報です

環境とロールなど

開発者と実稼働の2つの環境を用意しました。

割り当てたロールは次の通りです。

開発者環境のユーザーとロールは次の通りです。

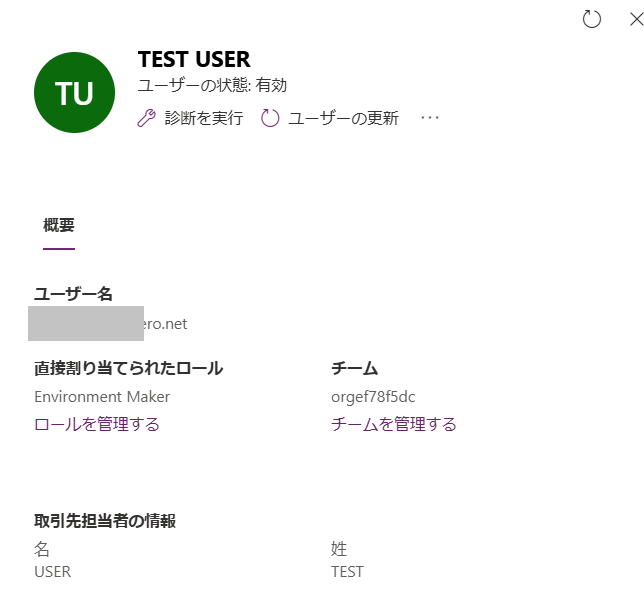

実稼働環境のユーザーロールはEnvironment Makerです。

ぼっちテナントなのでロール設定は雑です。もう少し厳しくしたいときは次のドキュメントを参考に。

この2つの環境間にパイプラインを作成してあります。

Azure Key Vault の設定とデスクトップ フローの作成

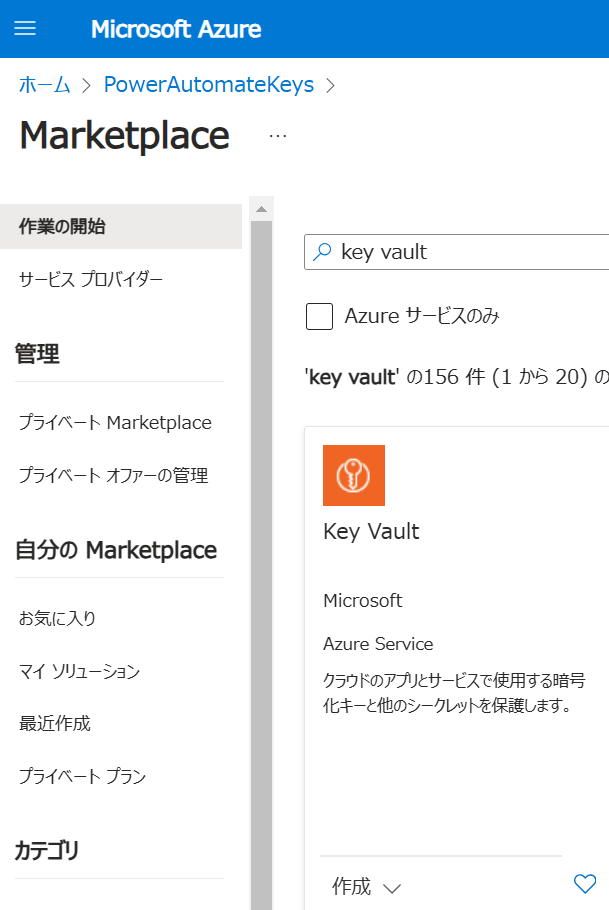

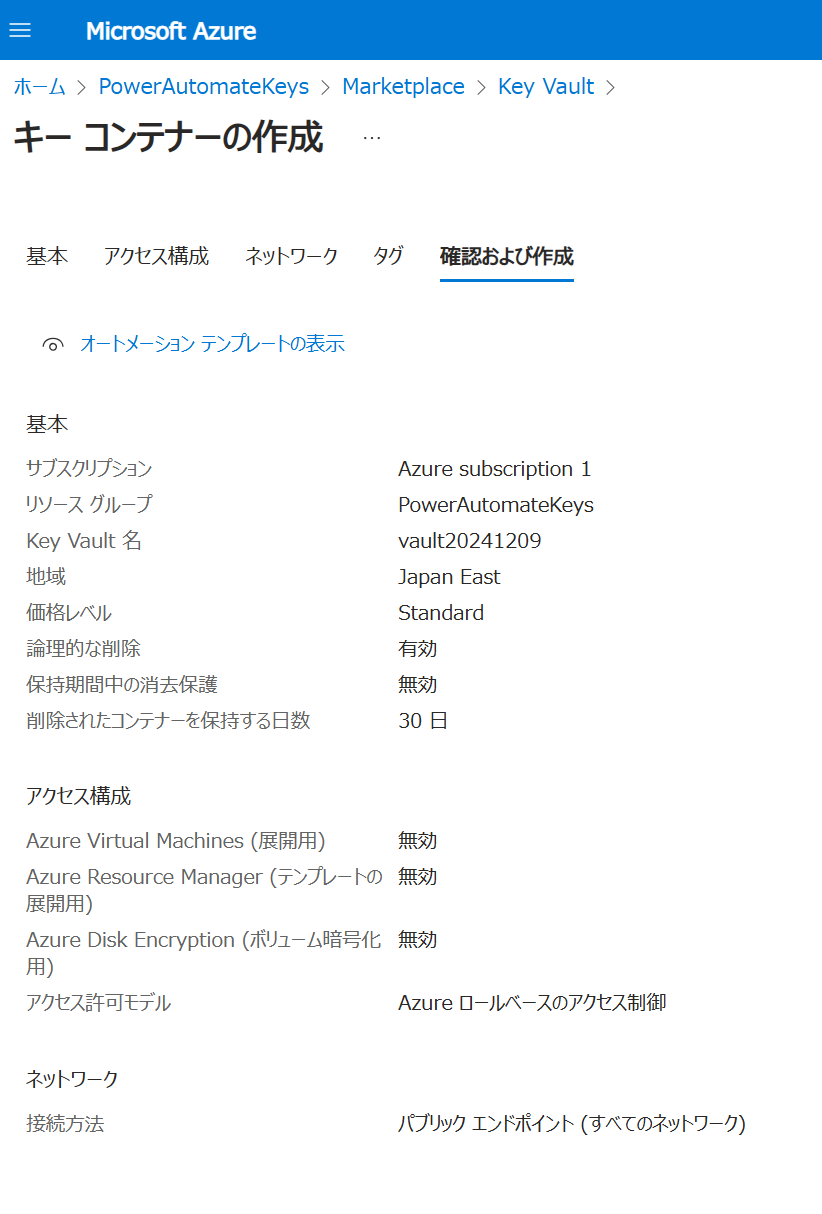

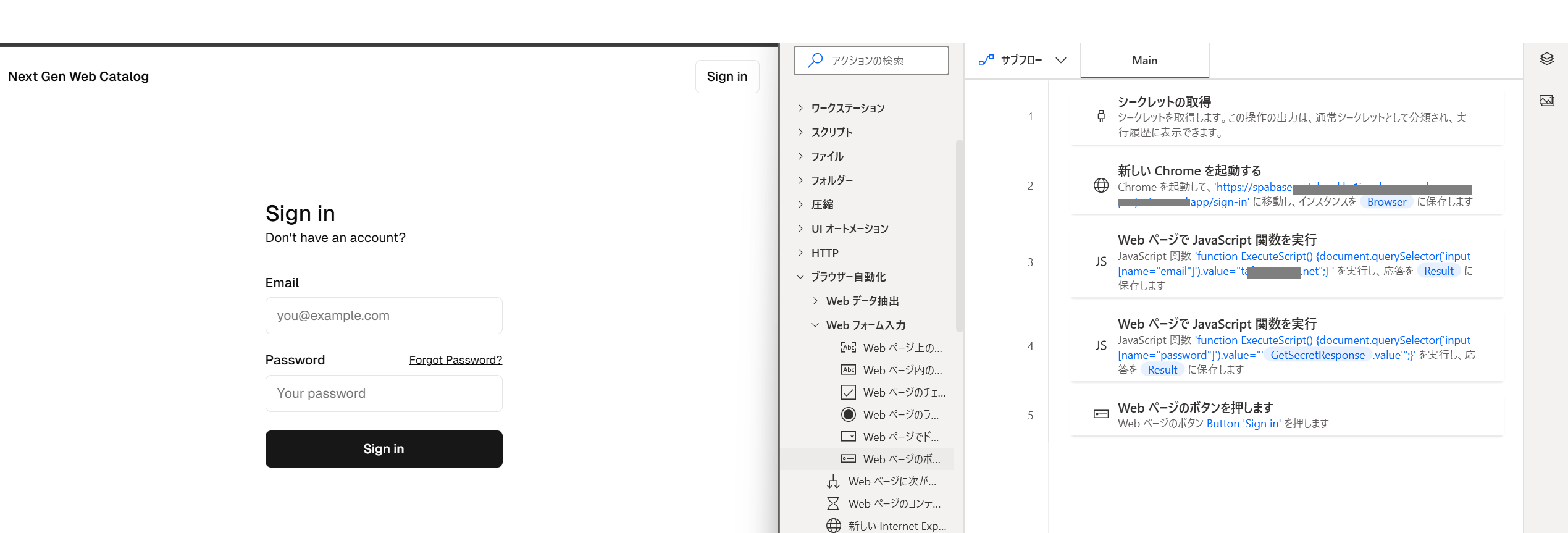

今回つくるのは自前Webアプリにログインするだけの簡単なデスクトップ フローです。Webアプリのパスワードを Azure Key Vault を通じて利用します。まずは Azure Key Vault にキー コンテナーを作成しシークレットを登録していきます。

Azure Key Vault の設定 (Azure)(開発者作業)

キー コンテナーを作成

デスクトップ フローの作成(開発者作業)

-

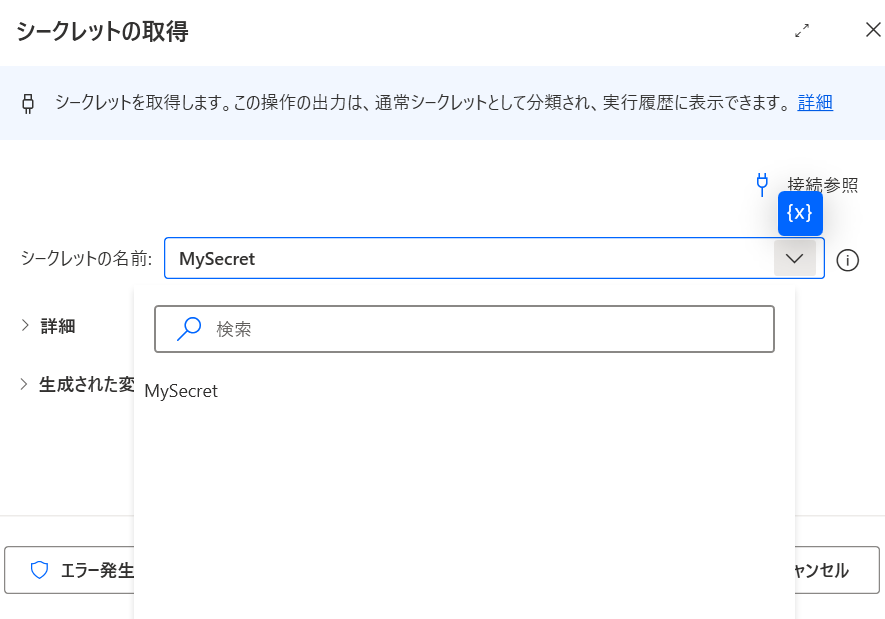

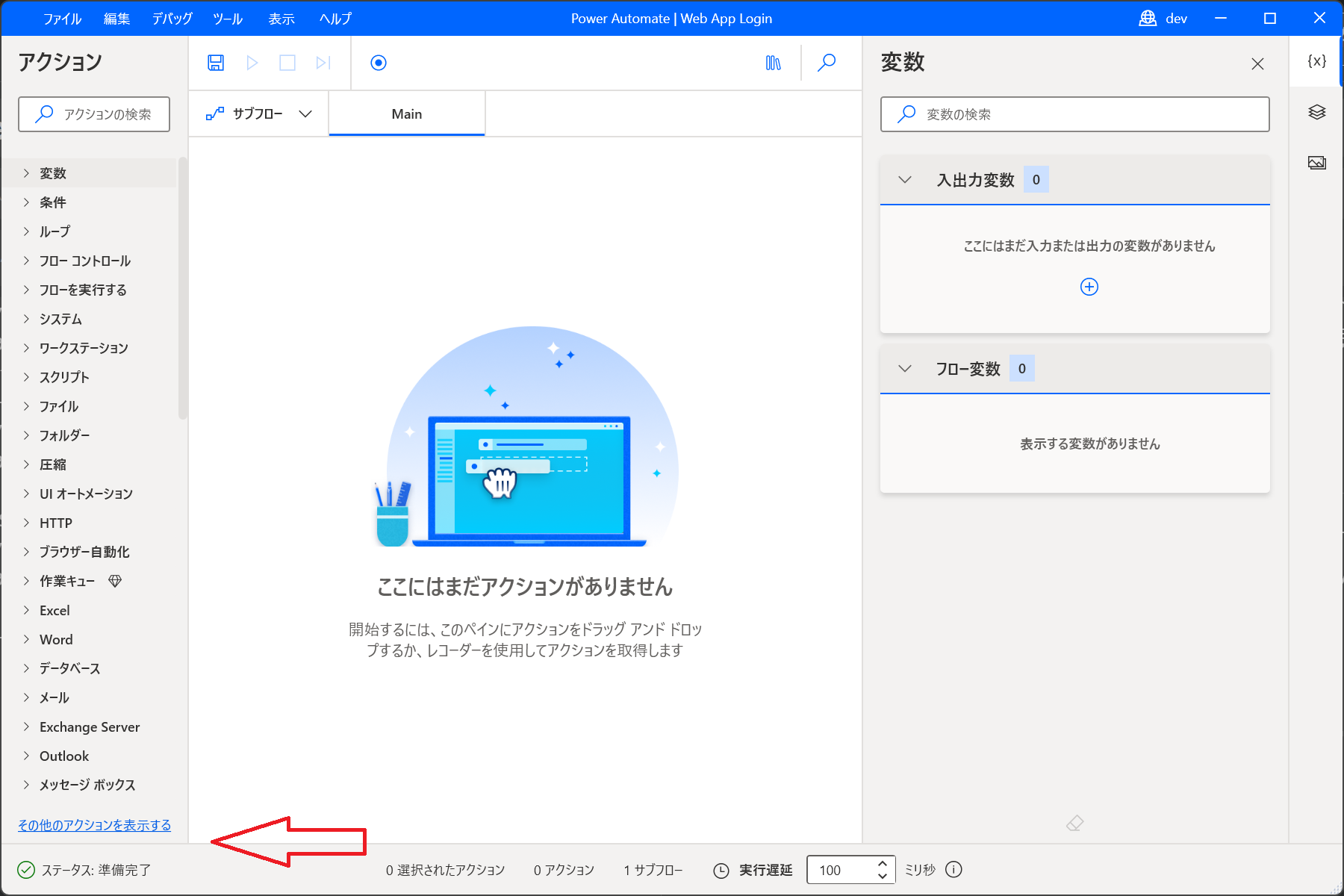

開発環境(dev)で作成します。最初に Azure Key Vault コネクタを追加したいので「その他のアクションを選択する」で進みます。

-

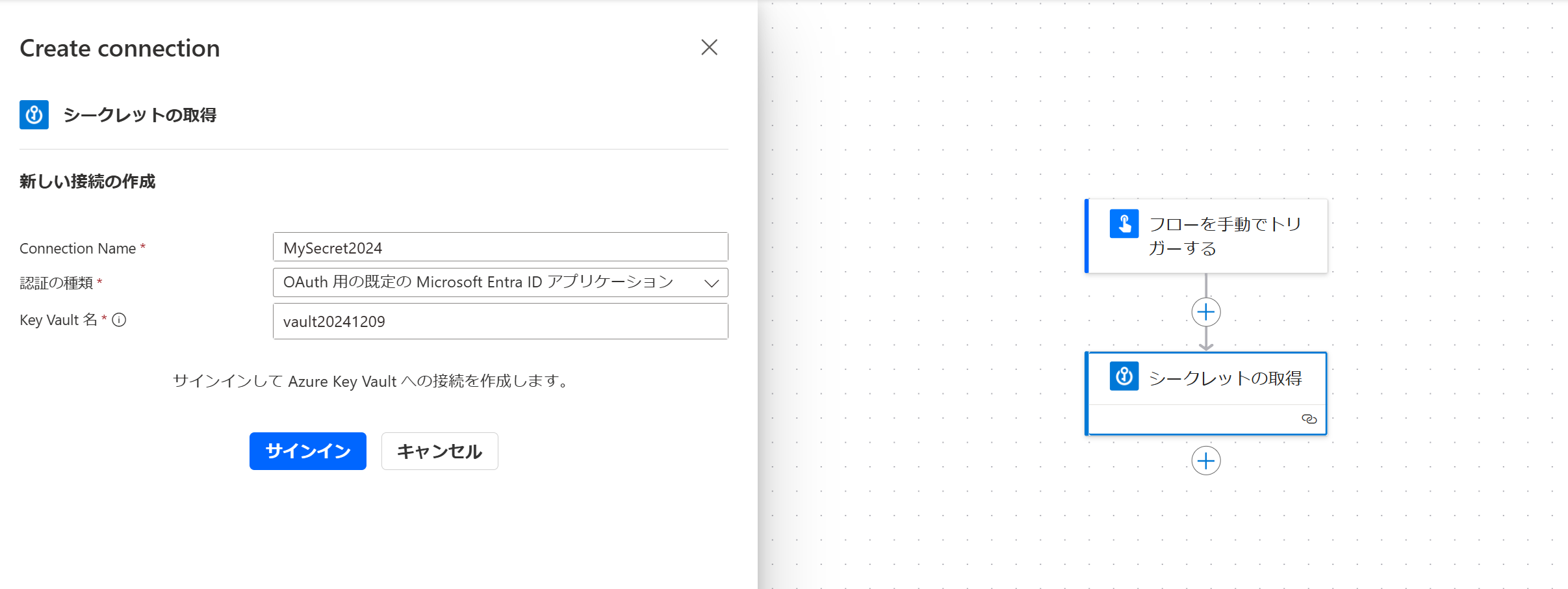

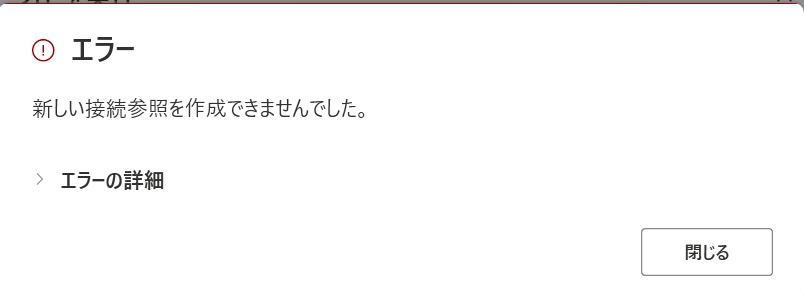

「新しい接続参照を追加する」から新規作成します。ログイン済みであればアカウント選択画面がでるので選びます。しかし、ここで失敗する場合は一度クラウドフローで接続参照を作成する必要があります。

-

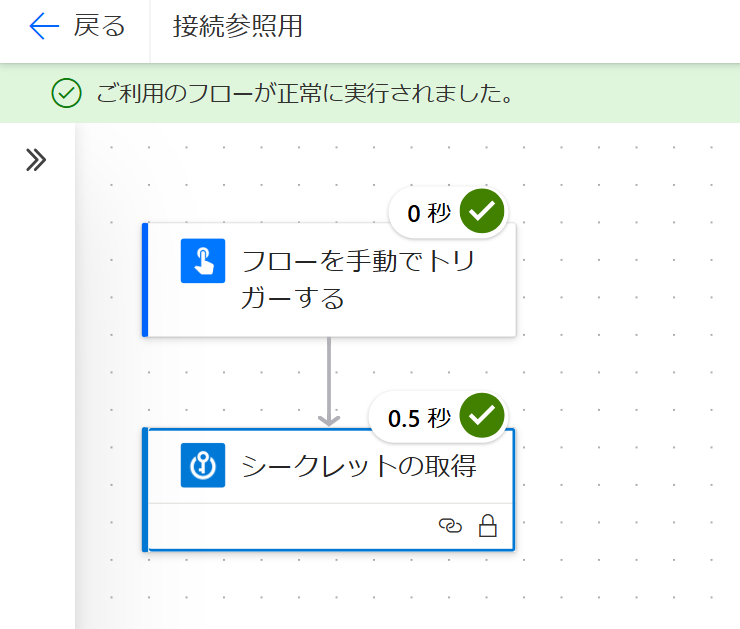

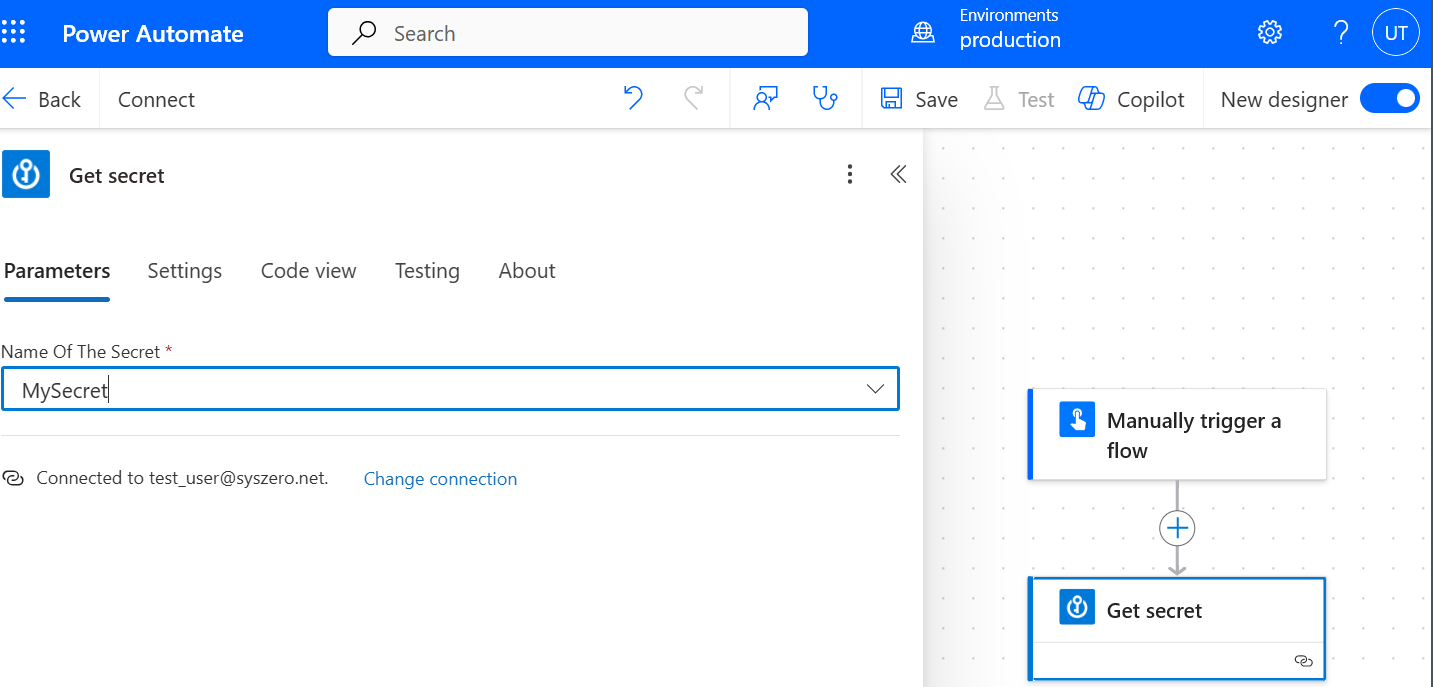

クラウド フローを作成します。Connection nameは任意の名前。Key Vault 名はキー コンテナーの名前を入力しサインインします。

-

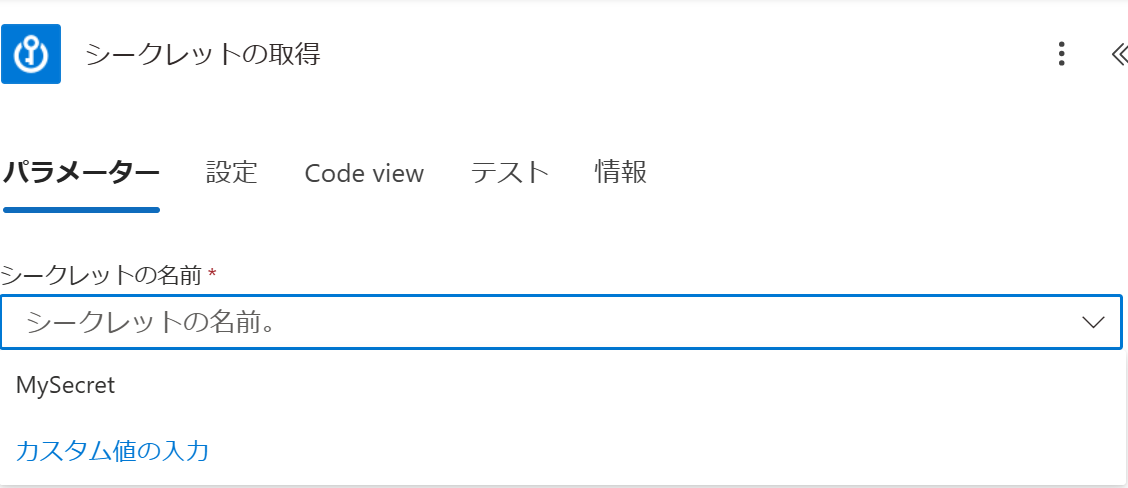

デスクトップ フローに戻って自分のフロー 一覧で最新の状態に更新を押した後、「シークレットの取得」>接続参照>新しい接続参照を追加する とすすみ「接続参照の表示名」から適切に選択します。このとき任意で付けた接続参照名 (Connection Name)にならないのが残念なところです。

-

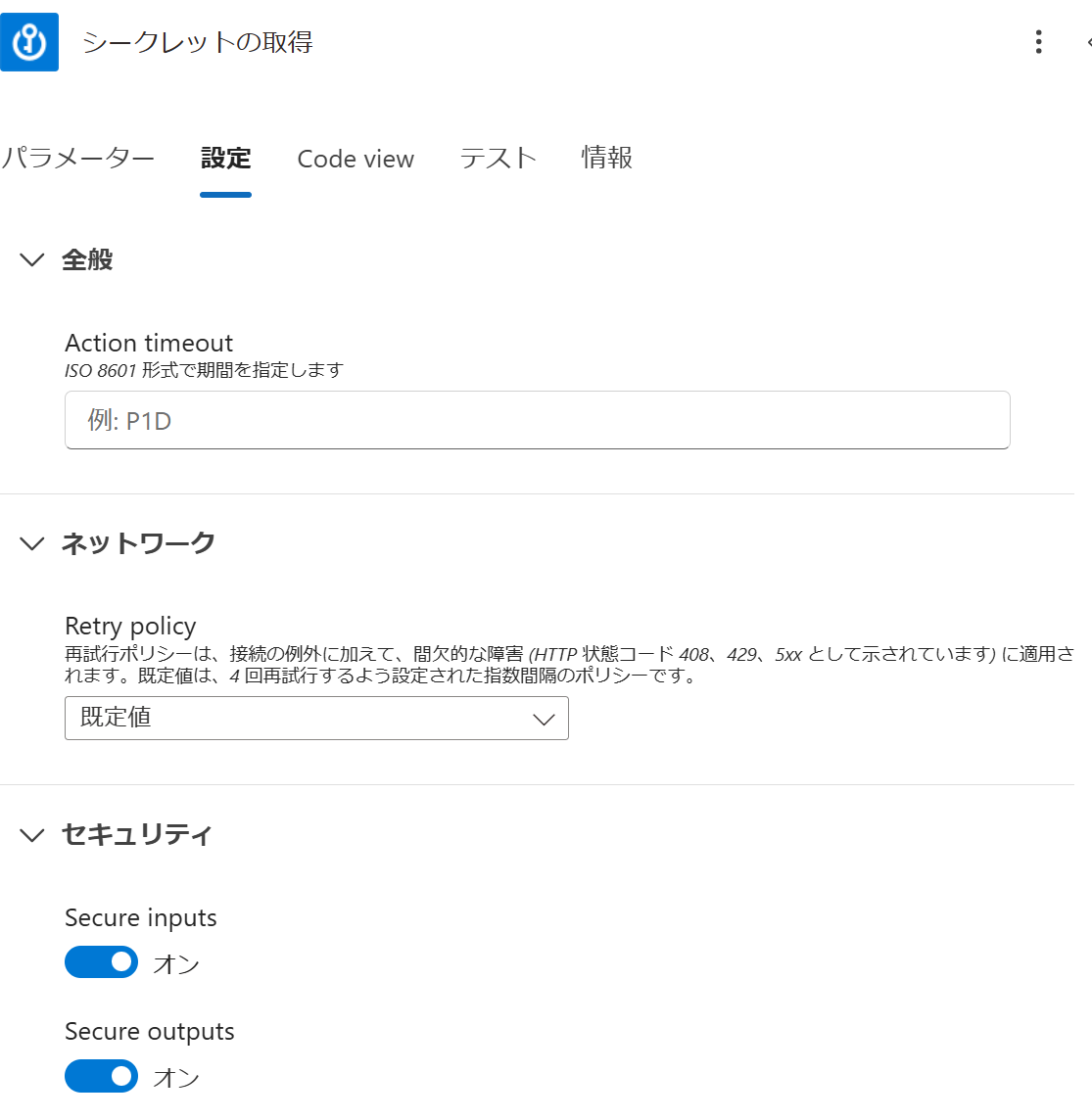

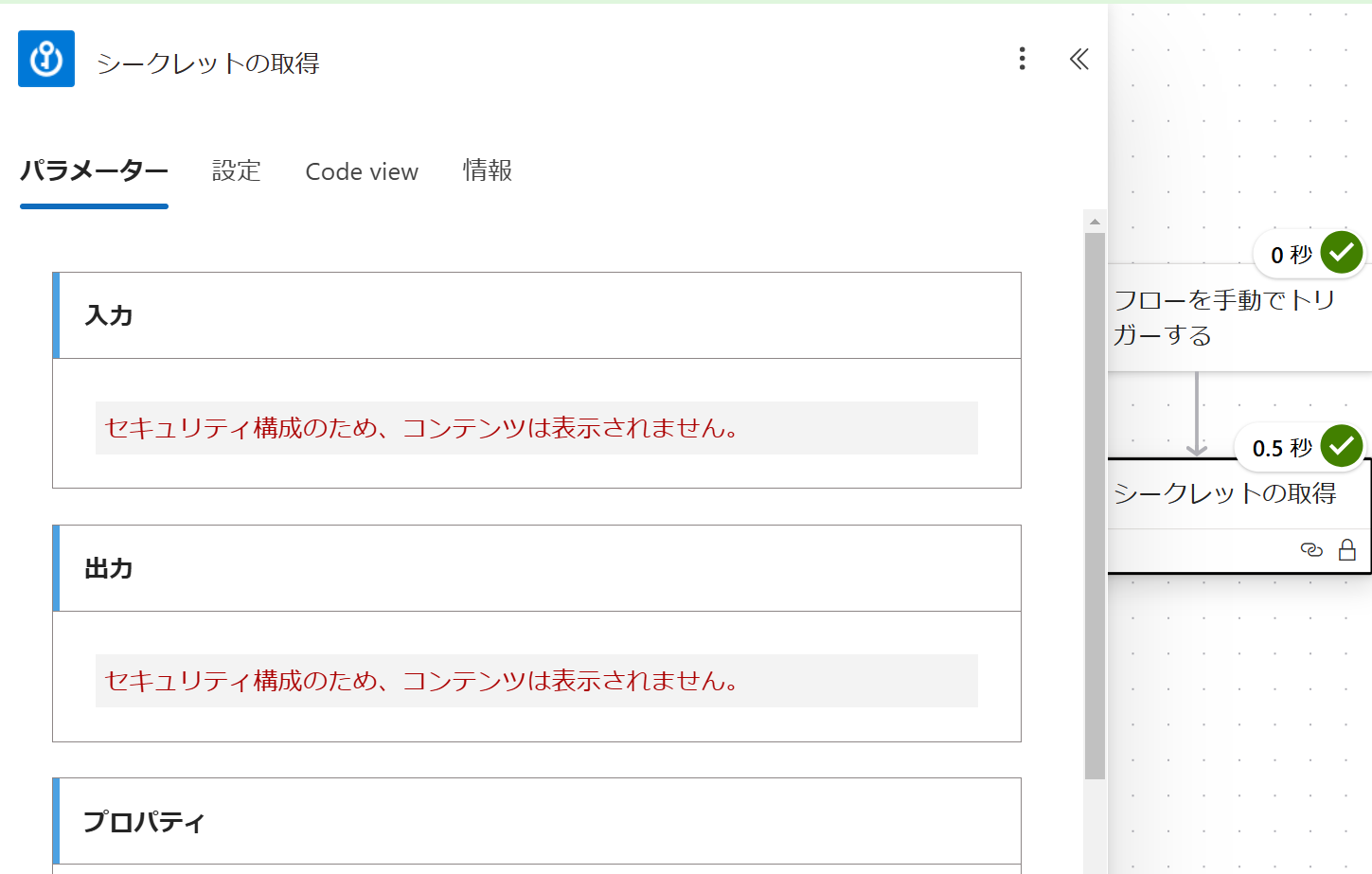

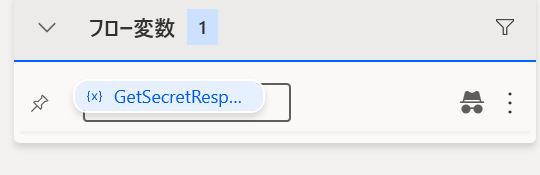

変数ウインドウで 機密情報としてマーク しないと実行ログに表示されてしまうので注意です。

%GetSecretResponse.value%がシークレット値となります。

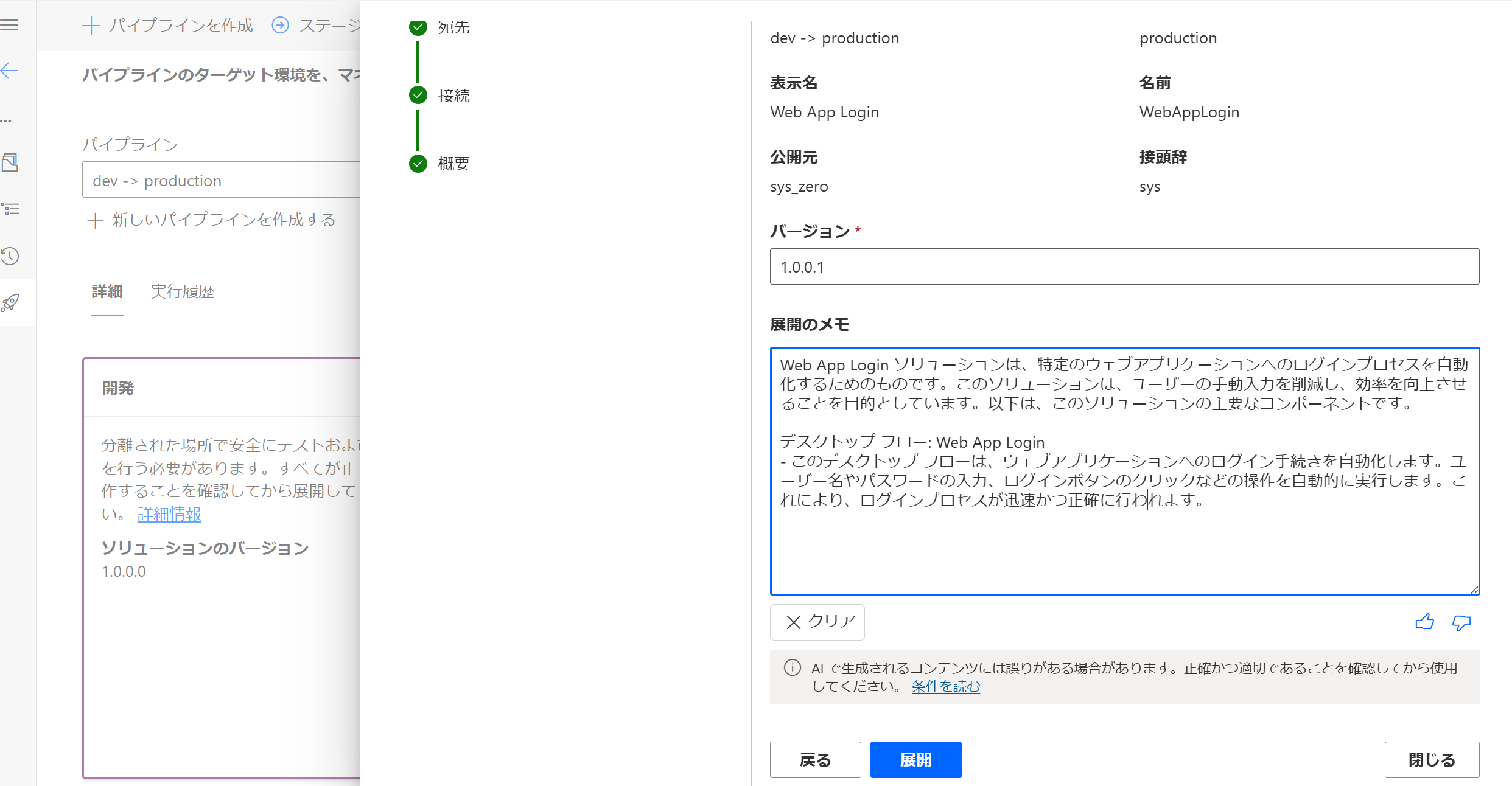

実働環境へパイプラインで展開する

-

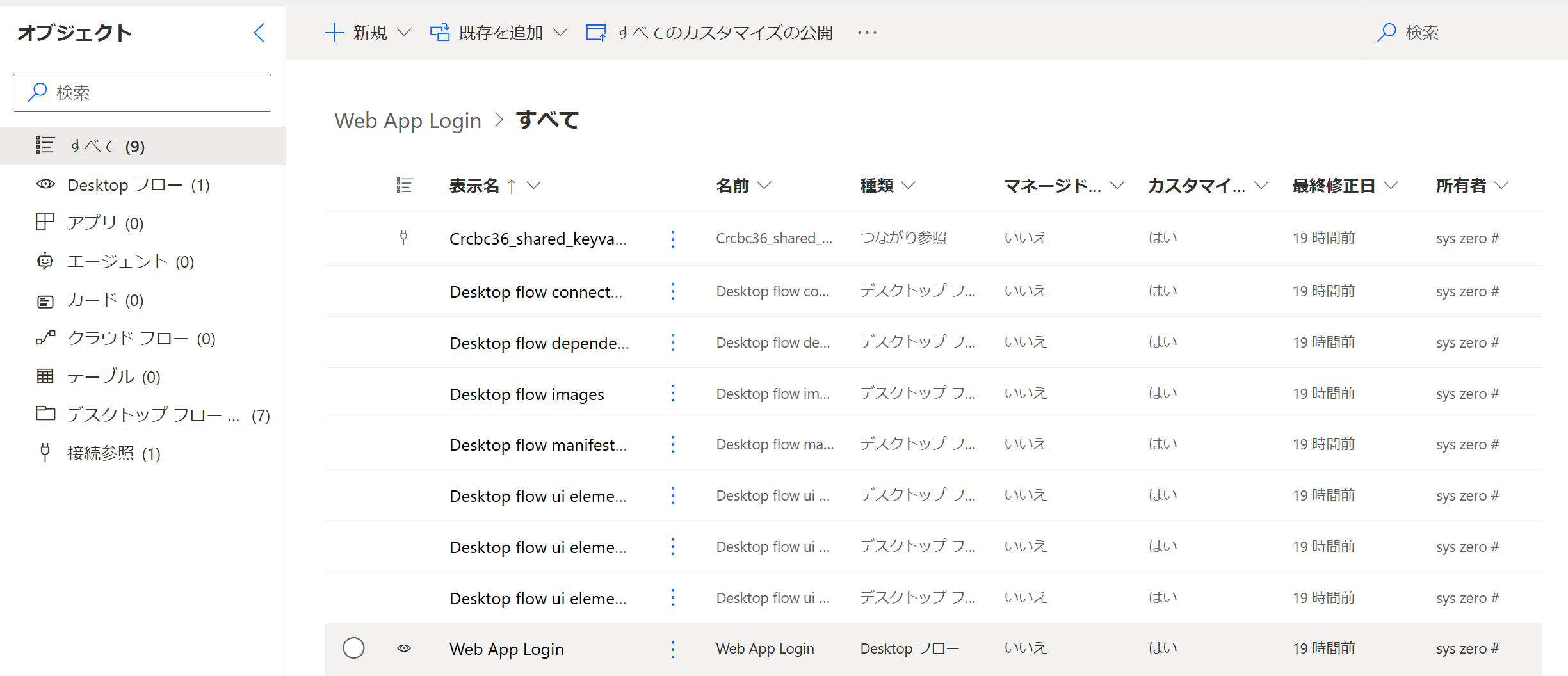

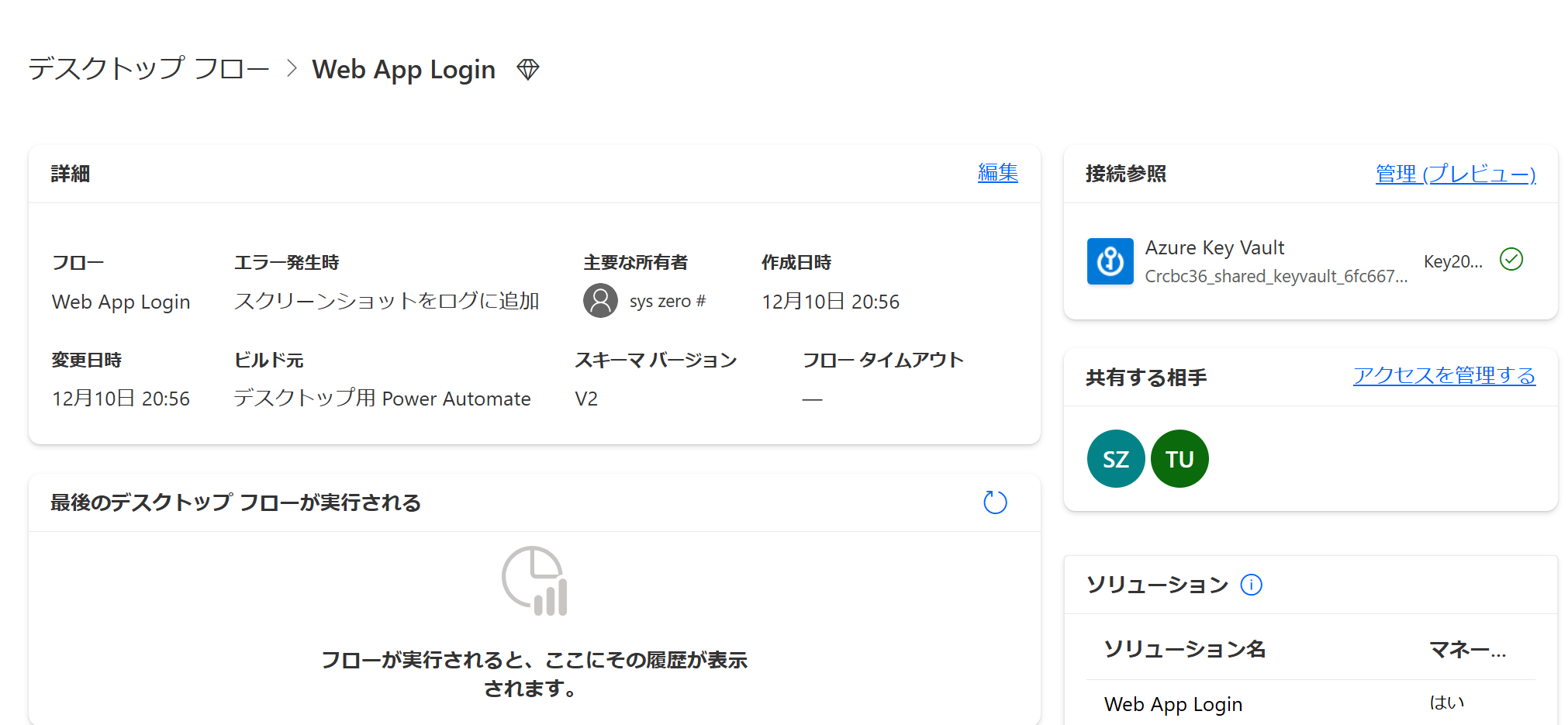

開発環境でデスクトップ フローと接続参照を組み込んだソリューションを作成します。デスク トップフロー>{フロー名}>接続参照>管理 (プレビュー)と進んで接続参照の表示名を控えておかないと探すときに苦労するかもしれません。(開発者作業)

-

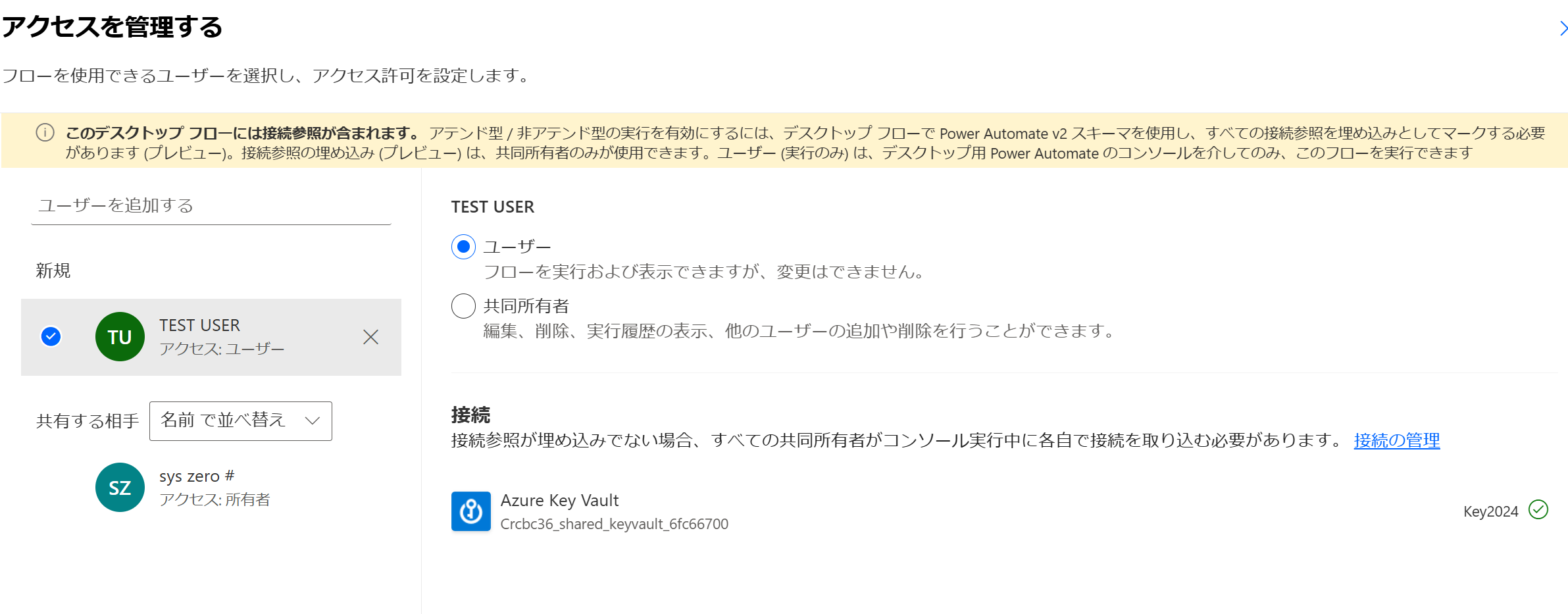

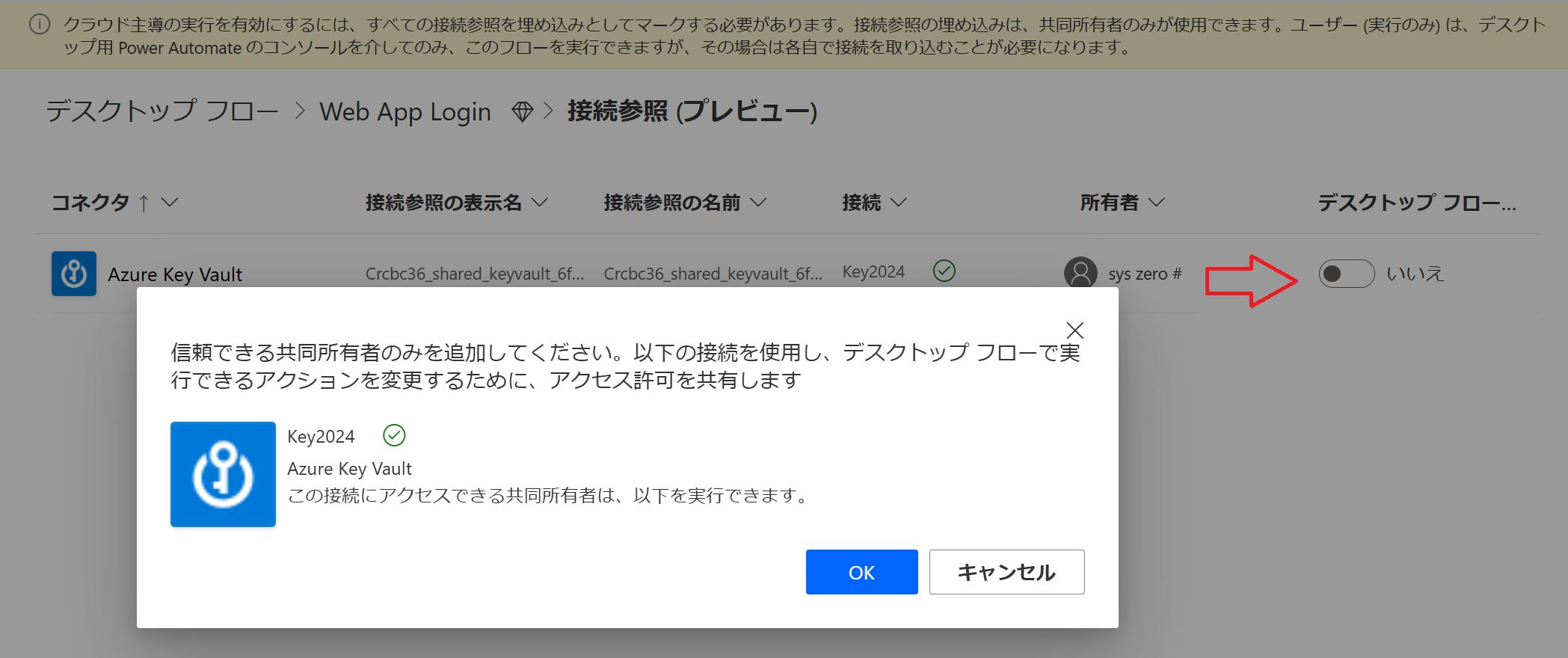

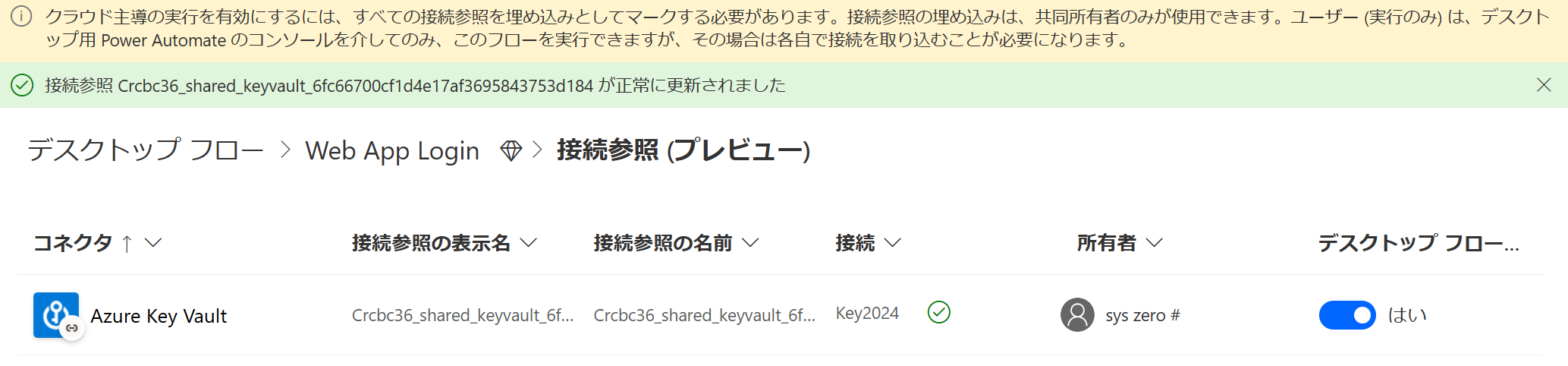

一旦、ソリューションに含めた接続参照の埋め込みを行います。デスクトップ フローのスイッチを「はい」に切り替えます。(開発者作業)

-

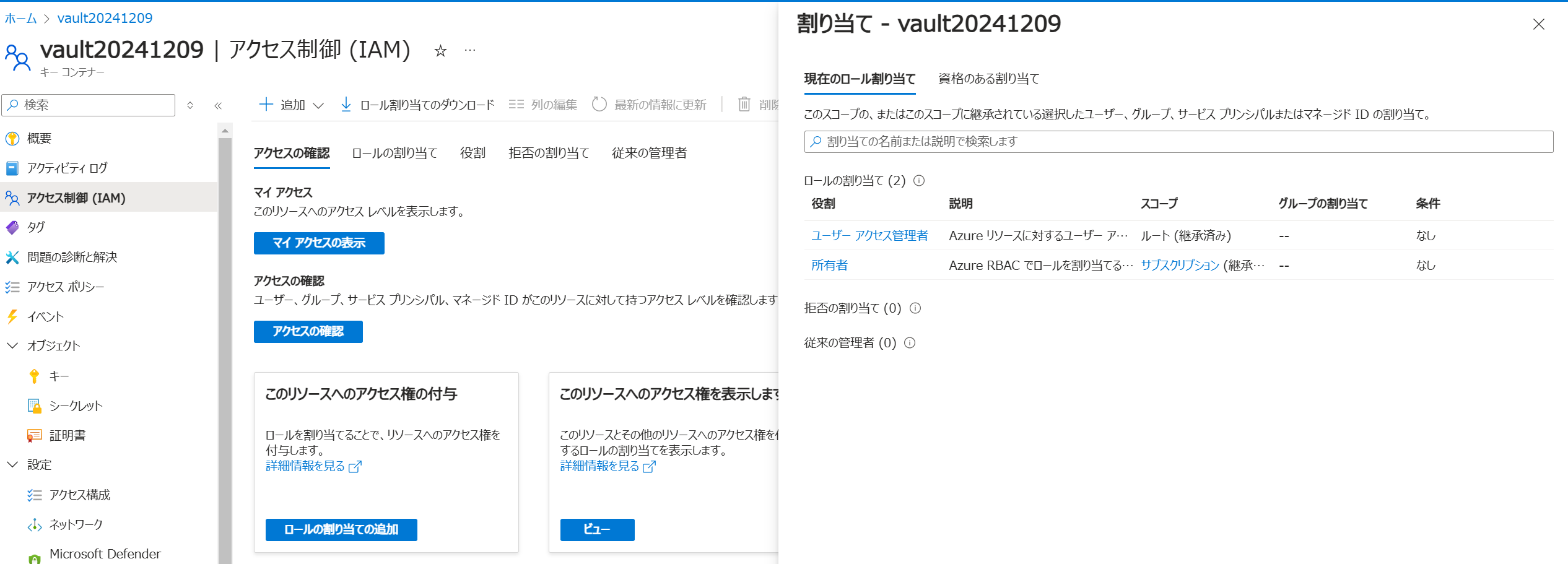

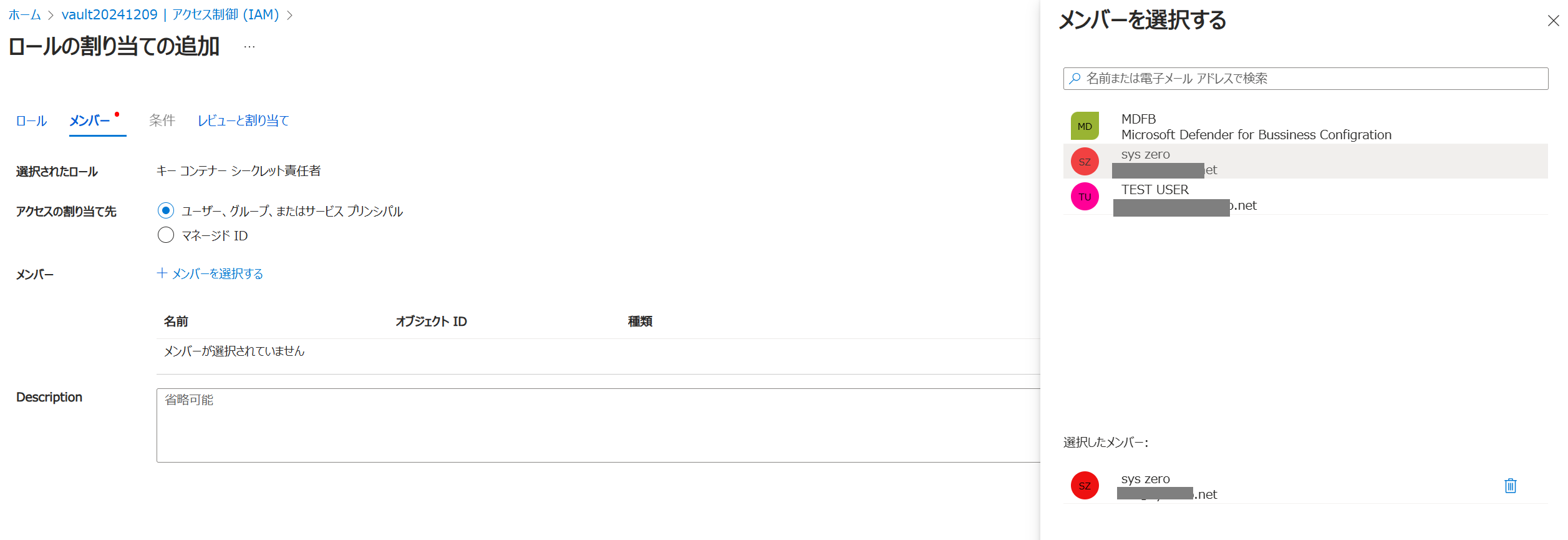

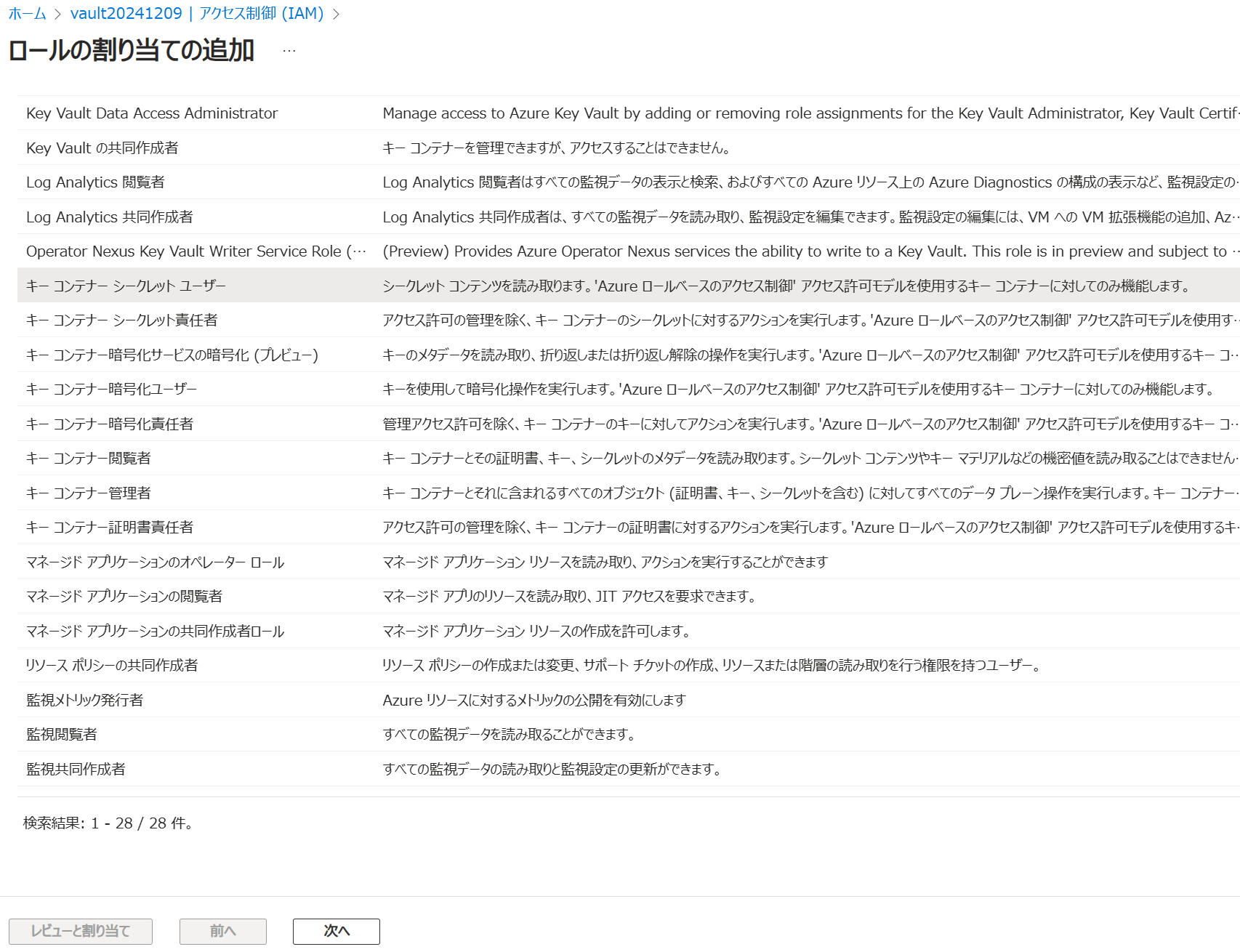

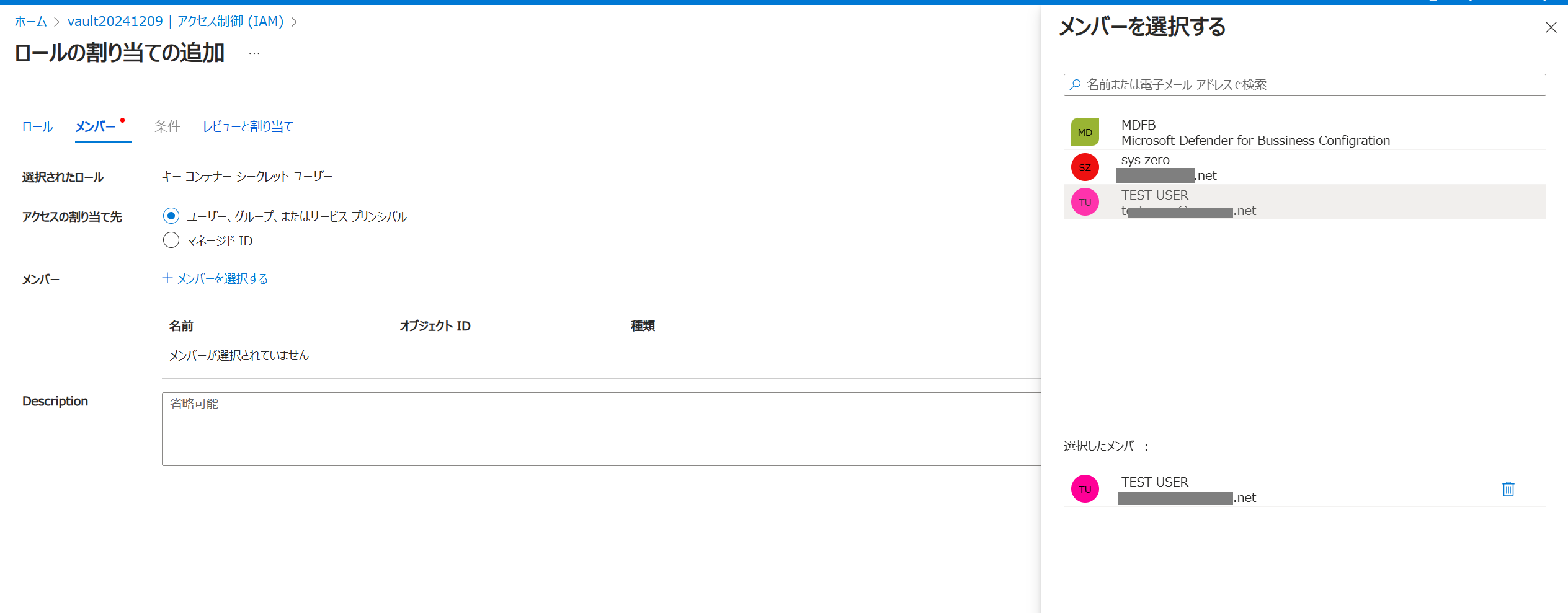

接続参照の埋め込みを行うと次の警告がでます。共同開発者として共有しないと埋め込んだ接続参照は使えません。ユーザーとして利用する場合はユーザー自身が接続参照で Azure Key Vault を利用できる権限が必要になります。このためAzure Key Vaultを設定するときにTEST_USERにはキー コンテナー シークレット ユーザーを割り当てています。(開発者作業)

-

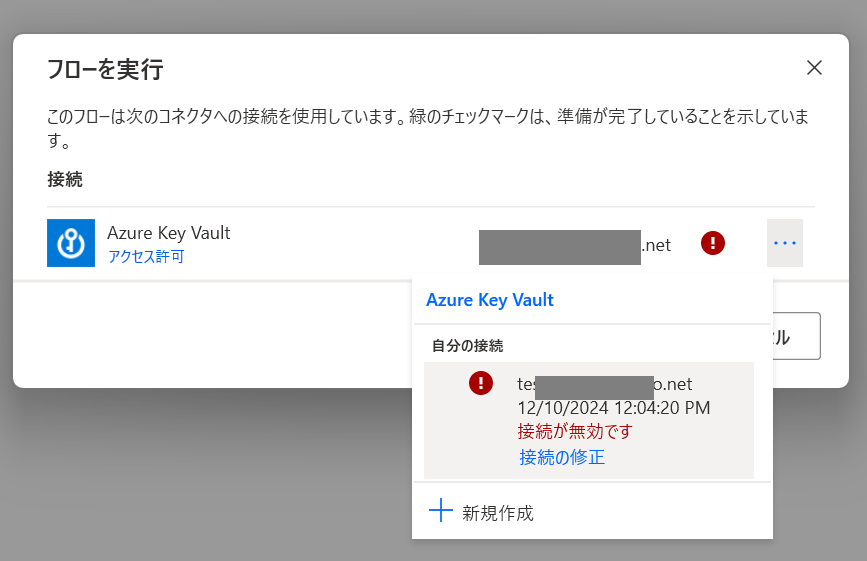

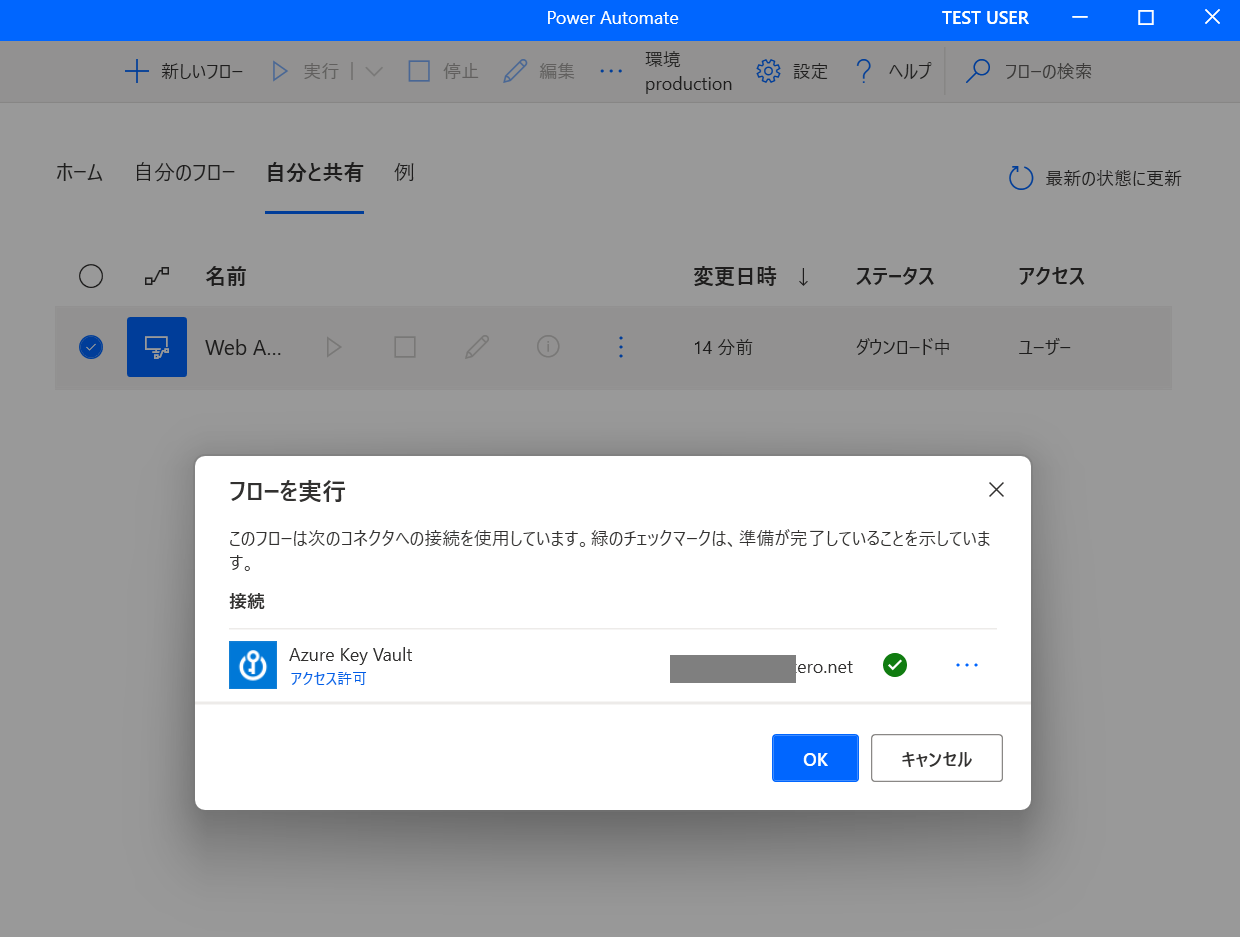

接続参照を新規で登録します。しかしこの時エラーが出ると思います。そこでクラウド フローから開発者で行ったときと同様に接続を作成します。(ユーザー作業)

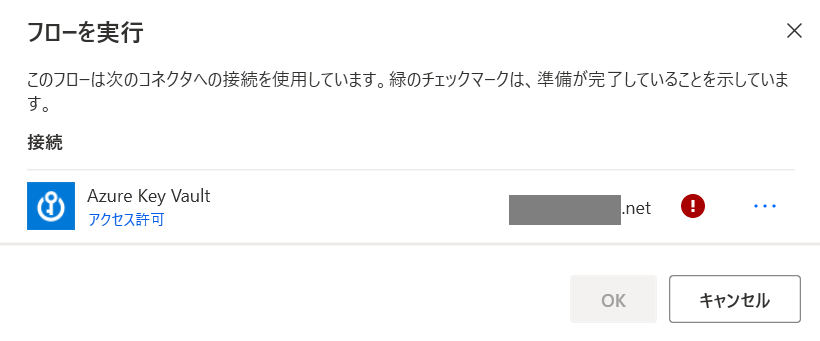

-

再読み込みを行い、フローを実行します。新しい接続参照を選択すると共有されたデスクトップ フローをユーザー権限でも実行できるようになります。(ユーザー作業)

-

ついでにほかのシークレットも Azure Key Vault で作成し、開発環境からデスクトップ フローを修正し、パイプラインで再展開しました。(開発者作業)

-

Power BI Desktop で確認すると直接書かれた認証情報は当然ありません。めでたし、めでたし。(ユーザー作業)

まとめ

開発者とユーザーのロールをわけた環境を想定し、認証情報の安全な共有をPower Automate for desktop上に実装しました。APIキーなど安易にユーザーの目に触れさせたくない情報へ適用すると効果的です。

また、これまでクラウド フローを経由した Azure Key Vault の実装フローは実行に時間がかかりました。しかしデスクトップ フローにクラウド コネクタを直接埋め込むことで素早い実行が可能です。

わたしの環境ではデスクトップ フローから接続参照をうまく作れなかったところがハマりポイントでした。ユーザー環境においてもクラウド フローで接続参照をつくりなおさないと動作しなかったのが残念ポイントでした。またデータ ソース 設定が残っていて冒頭の茶番のように焦ったのは内緒です。

今回は有償の機能を前面に紹介しています。Power Automate for desktop 無償利用は既定環境の Dataverse 容量圧迫をよく言われますが、こうしたセキュリティ面でも有償利用と差があります。Azure Key Vault と組み合わせることで Microsoft Entra ID の多要素認証を活用できます。無償範囲では利用できない機能ですが良い機能なので有償利用を推したいところです。

長くなりましたがここまで読んでくれた方々、ありがとうございました。

また今日、ひとつ歳を重ねました。

関わっていただけた皆様に感謝です!