本記事はAIによる要約を行った結果を記載しています。詳細は学習コンテンツを閲覧ください。

本記事について

Google Digital Leader公式の学習コンテンツである『Google Cloud で実現する信頼とセキュリティ』の講義内容を記載しています。

概要

この講義は、Google Cloudがどのようにしてお客様のデータを保護し、信頼を構築しているかを3つの主要セクションに分けて解説しています。

第1部: クラウドにおける信頼性とセキュリティの基礎

このセクションでは、クラウドセキュリティを理解するための基本的な概念と、現代の脅威について学びます。

1. セキュリティの重要な用語と概念

-

アクセス制御モデル:

- 特権アクセス: システム管理者など、特定のタスクのために通常より広いアクセス権を持つこと。誤用リスクがあるため厳重な管理が必要。

- 最小権限の原則: ユーザーには業務遂行に必要最小限の権限のみを付与し、不正アクセスリスクを低減する基本原則。

- ゼロトラストアーキテクチャ: 「誰も信頼しない」を前提とし、すべてのユーザーやデバイスがリソースにアクセスするたびに認証・認可を要求するセキュリティモデル。

-

セキュリティ戦略:

- デフォルトで提供されるセキュリティ: 開発の初期段階からセキュリティ対策をシステムに組み込むこと。

- セキュリティ対策 (Security Posture): 組織がサイバー攻撃に対してどれだけ備えができているかの全体的な状況。

- サイバーレジリエンス: サイバー攻撃に耐え、迅速に復旧する能力。

-

技術的対策:

- ファイアウォール: 事前定義されたルールに基づき、ネットワーク内外のトラフィックを監視・制御する「警備員」のような役割。

- 暗号化/復号: データを第三者に解読不可能な形式に変換(暗号化)し、それを元の形式に戻す(復号)プロセス。

2. クラウドセキュリティの構成要素

効果的なセキュリティシステムを構築するための5つの柱です。

-

CIAの3要素:

- 機密性 (Confidentiality): 承認されたユーザーのみが情報にアクセスできるようにすること。暗号化が重要な役割を果たす。

- 完全性 (Integrity): データが不正に改ざん・破損されていないことを保証すること。チェックサムやデジタル署名で検証する。

- 可用性 (Availability): 承認されたユーザーが必要な時にいつでもシステムやデータにアクセスできること。冗長化や障害復旧計画で実現する。

- 制御 (Control): リスクを管理・軽減するための対策やプロセス(ポリシー、手順、技術的安全措置など)。

- コンプライアンス (Compliance): 業界規制や法的要件(GDPRなど)を遵守すること。

3. クラウドとオンプレミスセキュリティの比較

両者には責任範囲やコストモデルに大きな違いがあります。

| 項目 | クラウドセキュリティ | 従来のオンプレミスセキュリティ |

|---|---|---|

| 場所 | プロバイダが管理するオフサイトのデータセンター | 自社で所有・管理するローカル施設 |

| 責任 | 責任共有モデル(プロバイダがインフラ、顧客がデータを保護) | 組織がインフラ全体(HW、SW、データ等)を保護 |

| スケーラビリティ | 容易かつ迅速にリソースを増減可能 | 時間と費用がかかる |

| 保守 | プロバイダがインフラの保守・更新を担当 | 組織が自らパッチ適用やHWアップグレードを実施 |

| 費用 | 運用支出 (OpEx): 使用量に基づく支払い | 資本的支出 (CapEx): インフラ購入のための多額の先行投資 |

4. 主なサイバーセキュリティの脅威

組織が直面する代表的な脅威です。

- ソーシャルエンジニアリング: フィッシングメールなどで人間を欺き、パスワードなどの機密情報を盗み出す攻撃。

- 物理的損害: 洪水や火災などの自然災害、または物理的な破壊行為。

- マルウェア/ランサムウェア: 悪意のあるソフトウェア。特にランサムウェアはデータを人質に取り、身代金を要求する。

- 脆弱なサードパーティシステム: 連携している外部システムのセキュリティが甘いと、そこが侵入口となる。

- 構成ミス: クラウドリソースの設定エラー。最も顕著な脅威の一つであり、不正アクセスの原因となる。

第2部: 信頼性の確保されたGoogleのインフラストラクチャ

このセクションでは、Googleが多層防御アプローチでどのようにインフラを保護しているかを具体的に解説します。

1. データセンターのセキュリティ

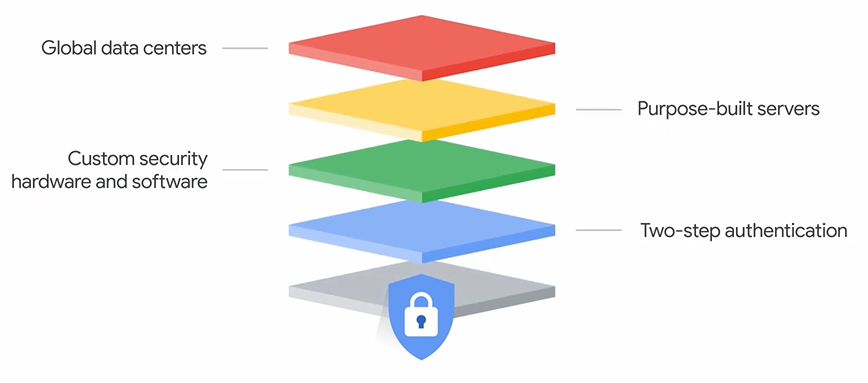

Googleは世界30拠点以上で、以下の特徴を持つ最先端のデータセンターを自社で設計・構築・運用しています。

- 多層的な物理セキュリティ: 堅牢なアクセス制御、生体認証などを導入し、「最小権限の原則」を適用。

- ゼロトラストアーキテクチャ: ネットワークの各レベルで高度なセキュリティを確保。

- カスタム設計: 改ざん防止機能を備えた専用サーバーやカスタムのセキュリティHW/SWを使用。

-

効率性と持続可能性: 電力使用効率(PUE)を最小化する努力(例:フィンランドのデータセンターでの海水冷却)。

2. 安全なストレージ(データの暗号化)

Google Cloudは、データのライフサイクルのすべての段階でデータを保護します。

- 保存データ: デフォルトですべてのデータが保存時に暗号化されます(顧客側の操作は不要)。顧客が鍵を管理したい場合は Cloud KMS を利用できます。

- 転送中のデータ: ネットワーク上を移動するデータは、暗号化と認証によって保護されます。

-

使用中のデータ: メモリ暗号化などの技術で、処理中のデータを不正アクセスから保護します。

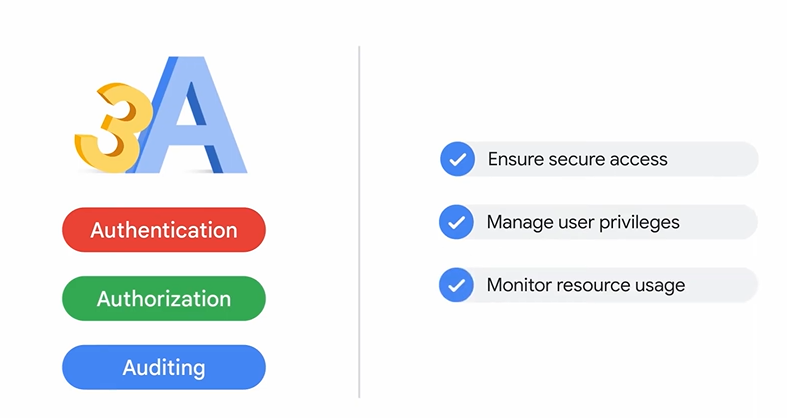

3. ID管理(認証・認可・監査)

「誰が」「何を」「いつ」したかを管理する"3A"が基本です。

- 認証 (Authentication): 本人確認のプロセス。パスワードに加え、**2段階認証プロセス (2SV)**でセキュリティを強化。

- 認可 (Authorization): 認証されたユーザーに、どの操作を許可するかを決定。

- 監査 (Auditing): システム内のユーザーアクティビティを記録・追跡し、インシデント調査やコンプライアンスに役立てる。

-

Cloud Identity and Access Management (IAM): これら3AをGoogle Cloud上で一元管理するためのサービス。ユーザーやロールごとにきめ細かい権限設定が可能。

4. ネットワークとセキュリティ

Google Cloudはネットワークを保護するための強力なツールを提供します。

- ゼロトラスト: BeyondCorp Enterprise を使用し、すべてのアクセスリクエストを検証。

- 境界保護: VPC Service Controls や ファイアウォール でネットワークを論理的に分割し、データの不正な持ち出しを防ぐ。

- DDoS攻撃対策: Google Cloud Armor がウェブアプリケーションを分散型サービス拒否(DDoS)攻撃から保護。

- 安全な接続: Cloud VPN や Cloud Interconnect でオンプレミス環境と安全に接続。

-

インフラの自動化: Terraform などのツールでインフラをコードとして管理し、構成ミスを減らし一貫性を保つ(不変のインフラストラクチャ)。

5. セキュリティ運用 (SecOps)

継続的にセキュリティを維持・改善するための活動です。

- 脆弱性管理: Security Command Center (SCC) を使い、脆弱性を一元的に特定・管理。

- ログ管理: Cloud Logging でログを収集・分析し、脅威の兆候を検出。

- インシデント対応: 専門チームがセキュリティインシデントに迅速に対応。

-

教育: 社員へのセキュリティ意識向上トレーニングを実施し、ヒューマンエラーを削減。

第3部: Google Cloudの信頼に関する原則とコンプライアンス

このセクションでは、Googleが顧客との信頼関係をどのように構築・維持しているかを説明します。

1. Google Cloudの7つの信頼に関する原則

Googleの顧客データに対する基本的な約束です。

2. データ所在地とデータ主権

- データ主権: データが、それが存在する国の法律の適用対象となること(例: GDPR)。

- データ所在地: データが物理的に保存される場所。

- Googleの対応: 顧客はデータを保存するリージョンを選択でき、Googleはそのリージョン内にデータを保持します。組織のポリシーやVPC Service Controlsで、意図しない場所へのデータ保存やアクセスを制限できます。

3. 業界と地域のコンプライアンス

Googleは、顧客が規制要件を満たすのを支援するためのリソースを提供しています。

- コンプライアンス リソースセンター: Googleが準拠する認証(ISOなど)やコンプライアンス標準(HIPAA, PCI DSSなど)に関する詳細情報を提供するハブ。

-

Compliance Reports Manager: GoogleのISO認証書やSOCレポートなどの監査レポートを、顧客がオンデマンドで入手できるツール。

まとめ

このコースを通じて、Google Cloudが「多層防御」「ゼロトラスト」といった先進的なアプローチを基盤に、物理的なデータセンターからネットワーク、データ、ID管理に至るまで、包括的なセキュリティを提供していることがわかります。また、顧客との信頼を最も重視し、透明性の高い原則とコンプライアンス遵守への強力なコミットメントを示しています。