はじめに

ゼロから GCP で共有 VPC を作成したので、やったことを記載する

共有 VPC を作成するまでにやること

GCP で共有 VPC を作成する

共有 VPC は組織を作成する必要があるので、組織を作成する

組織作成にはドメイン取得も必要なのでドメイン取得から実施する

既存プロジェクトの組織の移行も実施する

-

やることリスト

- ドメイン取得

- G Suite アカウント or Cloud Identity アカウントの取得

- 組織作成

- 組織アカウントからプロジェクトアカウントへ権限の付与

- 既存プロジェクトの組織への移行

- ホストプロジェクトの有効化, 共有 VPC の作成

- サービスプロジェクトの作成, 共有 VPC への接続

-

必要資金

- ドメイン: 年間 1400 円(.dev) ※取得ドメインによる

- G Suite : 月額 680 円(Basic) or Cloud Identity : 無料

- GCP でのコスト (通常の GCP コスト. 共有 VPC でかかるコストはない(はず))

全体概要図

下記、組織・プロジェクト、それぞれのアカウント(ロール)、共有 VPC (Shared VPC)とサブネットの、全体概要図

※今回組織で使用するドメインのレジストラは Google Domains を使用した (使用するレジストラは Google Domains じゃなくても良い)

構築ステップ

ドメインの取得から、組織作成、既存プロジェクトとの組織の移行、

共有 VPC の作成(ホストプロジェクト有効)、サービスプロジェクトの作成・接続を、

下記ステップに分けて実施する

- ドメイン取得

- 組織の作成

- 組織へのプロジェクト移行

- ホストプロジェクト 共有 VPC の構築

- サービスプロジェクトの作成

- サービスプロジェクトに共有 VCP のサブネットで VM インスタンスを作成

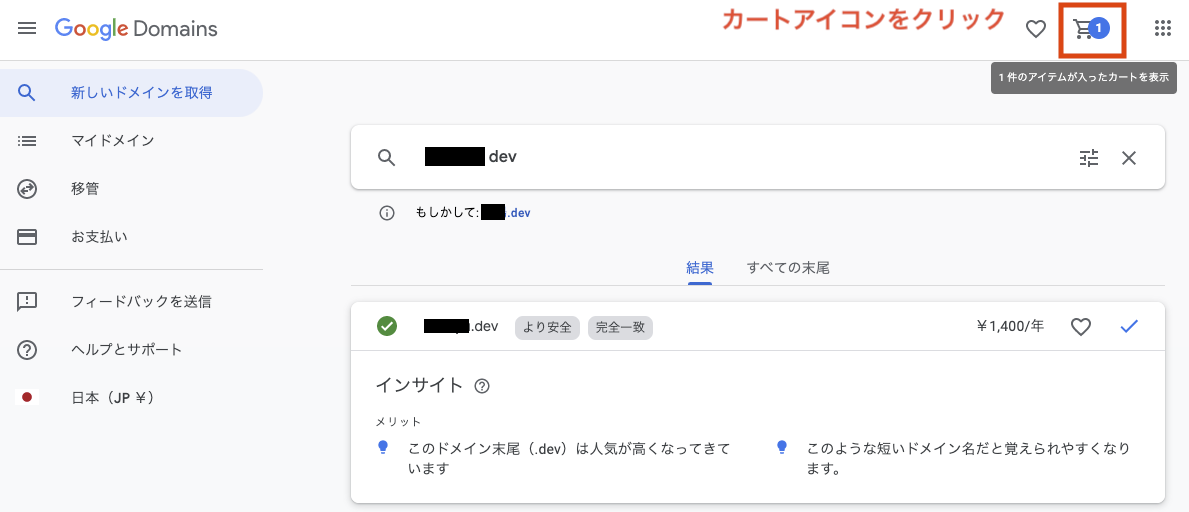

1. ドメイン取得

ドメイン取得はレジストラへの申請で実施する

ここでは、Google Domains を使用して実施するが、後段での作業でもレジストラの指定はないので他で所有しているドメインがあればスキップ可能

まずは、Google Domains へアクセス

取得したいドメインを入力して、「取得」をクリックする

✅ がされて取得可能なドメインであることを確認したら、「カートアイコン」をクリックする

カートにドメインが入ったので、右上の「カートアイコン」をクリックする

取得するドメイン名と登録の内容を確認する

「プライバシー保護が有効です」が有効になっていると、 whois への情報が Google によってマスクされるのでオススメ

「名前・住所・電話番号」を入力して、「保存して続行」をクリックする

これまでの入力情報などを確認して、支払い方法を確認する

(GCP など Google の他のサービスで支払いをしていれば自動で選択されている)

最後に「購入」をクリックする (これで支払いが確定する)

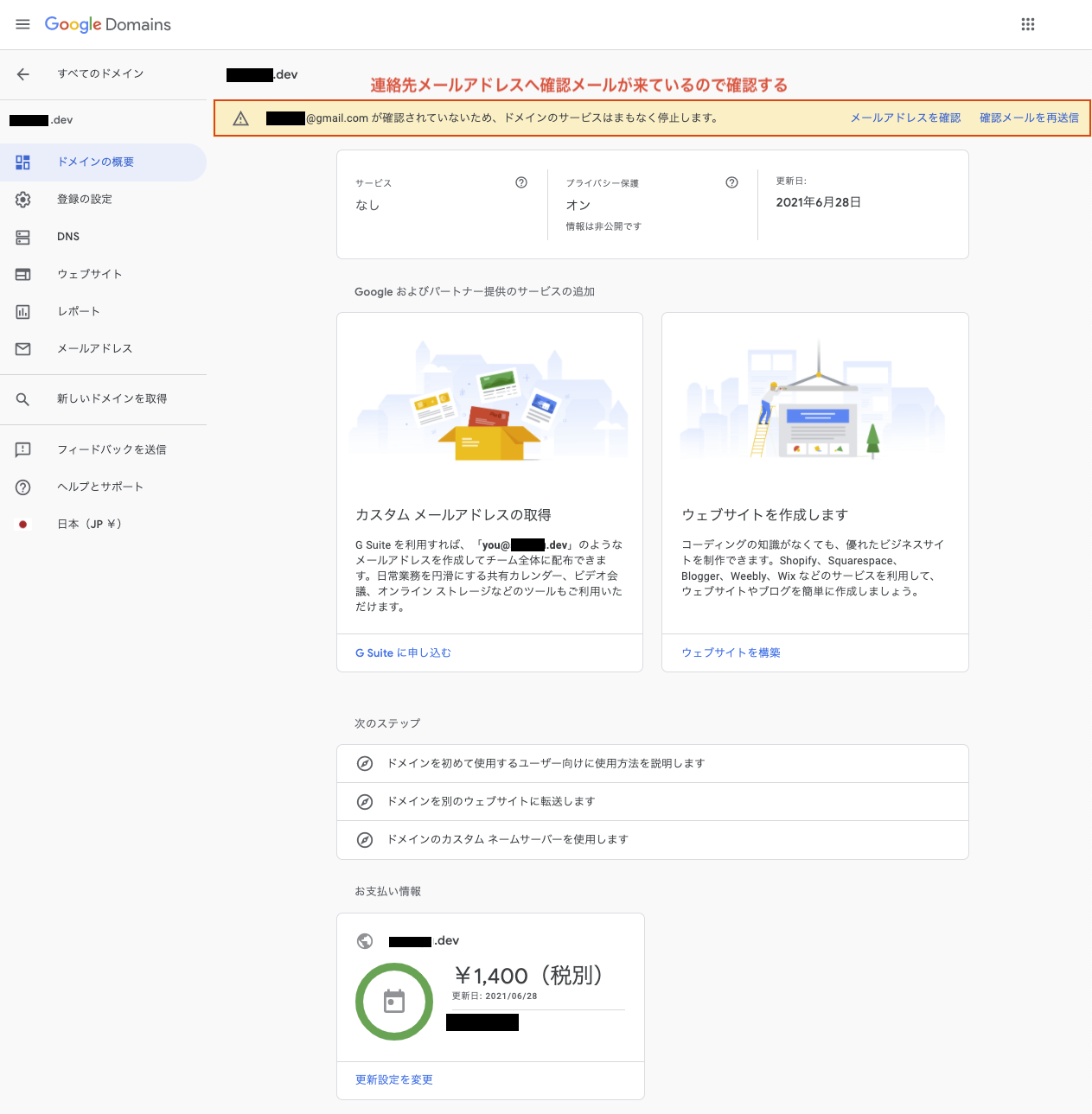

購入が完了すると、「Google Domains」の管理画面に遷移する

連絡先メールアドレスへの確認メールが来ているので確認をする (しないと管理画面に注意が出る)

連絡先メールアドレスに Google Domains からいろいろメールが来ているので、「ご対応のお願い:〜」の件名のメールを開いて確認する

「メールアドレスを確認」をクリックする

Google Domains のページが自動で開いて、「確認されました」とした方に出たらOK

以上で、ドメイン取得完了

2. 組織の作成

![![gcp_abst_sharedvpc2a.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F9d635238-c7a0-77b8-e899-906c5213f432.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=c5733a6a8cfd96955ff57f3cb25ffe0d)

組織作成に必要になるもの・ここでやること

-

組織作成には

G Suiteもしくは IDaaS のCloud Identityの登録が必要- 今回は、Free Edition がある Cloud Identity を採用して実施する

- G Suite もしくは Cloud Identity の作成にはドメインを使用し、ドメイン所有権証明が必要

実施順番・やること

- Cloud Identity のアカウント作成

- Cloud Identity の設定 / ドメイン所有権の証明

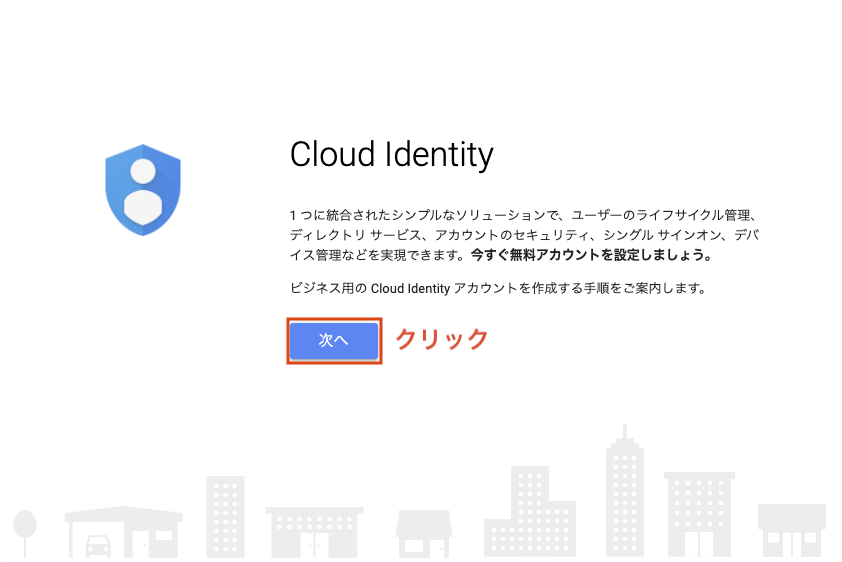

2.1. Cloud Identity の登録・アカウント作成

GCP コンソールから Cloud Identity に登録する

https://support.google.com/cloudidentity/answer/7389973

下記画面が表示されるので、「次へ」をクリックする

ビジネス名と従業員数を選んで、次へをクリック

国を選んで次へをクリック

自分のメールアドレスを入力して次へをクリック

- ドメイン取得 で取得した

ドメイン名を入力して次へをクリック (証明は後に実施される)

ドメインを確認して次へをクリック

Cloud Identity のアカウント管理者のアカウント作成を実施する

姓``名を入力して次へをクリック

続いてユーザー名``パスワードを入力して次へをクリック

お知らせメールを受信してよければOKをクリック

私はロボットではありませんをチェックして、規約に同意して同意してアカウント作成をクリック

以上で、Cloud Identity アカウント作成が完了

続いて Cloud Identity の設定・ドメイン所有権の証明のため、設定に進むをクリック

クリックすると、次の 2.2. の作業画面へ遷移する

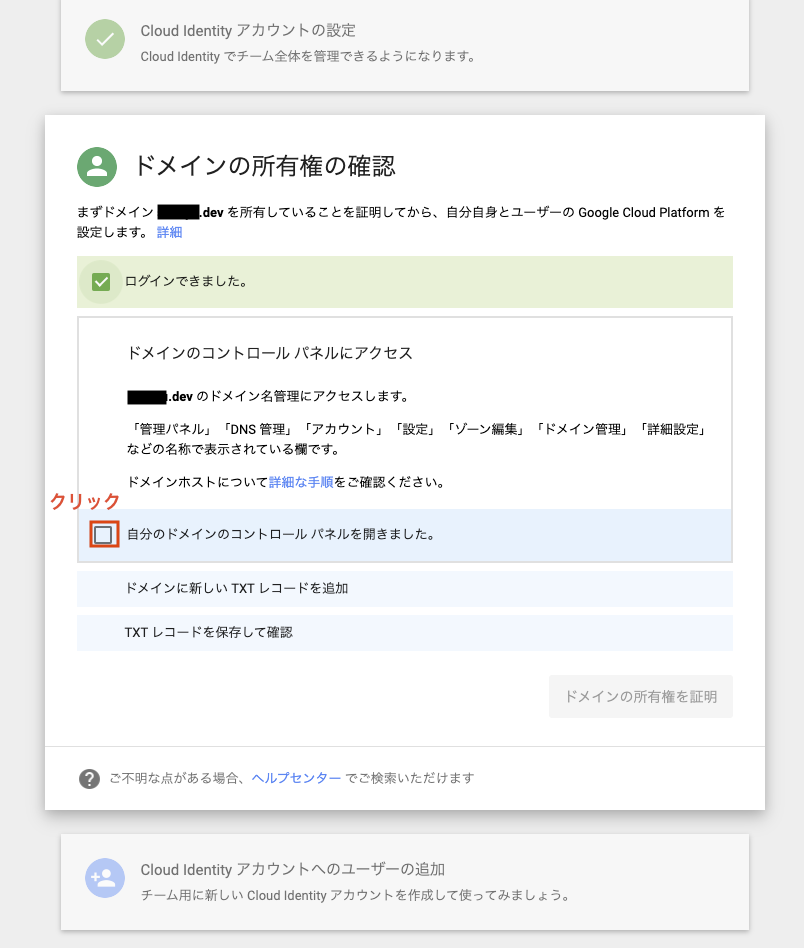

2.2. Cloud Identity の設定 / ドメイン所有権の証明

ドメイン所有権の証明を実施する

今回は Google Domains での例を記載するが、その他の例も下記ドキュメントで記載がある

https://support.google.com/a/topic/1409901

2.1. 設定後に、下記画面へ遷移されているので、開始をクリック

ドメインの所有権の確認になる

Google Domains だと下記画面のように、Google Domains へアクセスすることが求められるので、Google Domains を別ウィンドウで開いてログインする

ログインが完了したらログインできましたをチェック

自分のドメインのコントロール パネルを開きましたをチェック

ドメインに新しい TXT レコードの追加が求められるので、ドメインに追加することを求めらえる値/応答/参照先の値をコピーする

Google Domains のコントロール画面に移り下記設定を実施する

- DNS 設定画面を開く

- カスタム リソース レコード設定までスクロール

-

@を入力 -

TXTを選択 - コピーしておいた

値/応答/参照先の値をペースト -

追加をクリック

追加が完了すると下記画面のように、変更が保存されました。48時間以内に反映されますと出る

実際にやったところ、そこまでかからず数分で反映された (早い時は 1 分前後)

反映の確認をdig -t TXT [ドメイン名]のコマンドで確認する

ANSWER の中の TXT レコードに設定したgoogle-site-verification=xxxの値が入っていればOK

dig -t TXT [ドメイン名(xxx.dev)]

; <<>> DiG 9.10.6 <<>> -t TXT xxx.dev

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 31813

;; flags: qr rd ra ad; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;suzuyu.dev. IN TXT

;; ANSWER SECTION:

xxx.dev. 3599 IN TXT "google-site-verification=xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx"

;; Query time: 168 msec

;; SERVER: 8.8.8.8#53(8.8.8.8)

;; WHEN: Tue Jun 30 00:37:33 JST 2020

;; MSG SIZE rcvd: 120

上記通り反映が確認できたらTXT 確認レコードを追加しました。へチェックする

TXT 確認レコードを保存しました。へチェックする

ドメインの所有権を証明をクリック

ドメインの所有権の証明が問題なく完了すれば、下記画面に遷移する

続いて、先行ユーザの登録を実施するため、ユーザーを作成をクリックする

組織のユーザーをを 1つ作成してみる

名``姓``ユーザー名を入力

ユーザーの追加を完了しましたをチェック

次へをクリックする

上記で Cloud Identity の設定が完了

次に組織の IAM 設定などに進むため、CLOUD CONSOLE に進むをクリックする

上記画面で、CLOUD CONSOLE に進むをクリックすると下記画面が表示され、登録完了が確認できる

以上で、組織の作成が完了

3. 組織へのプロジェクト移行

組織へ既存にあるプロジェクトを移行するのため、下記実施する

- 組織アカウントから既存プロジェクトアカウントへ権限の付与

- 既存プロジェクトを組織へ移行

- 既存の請求先アカウントを組織へ移行

![![gcp_abst_sharedvpc3a.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F4d013d1e-fdd6-5a85-b57f-53b24f98308f.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=c2a9c76f181a56d433784359573a69a9)

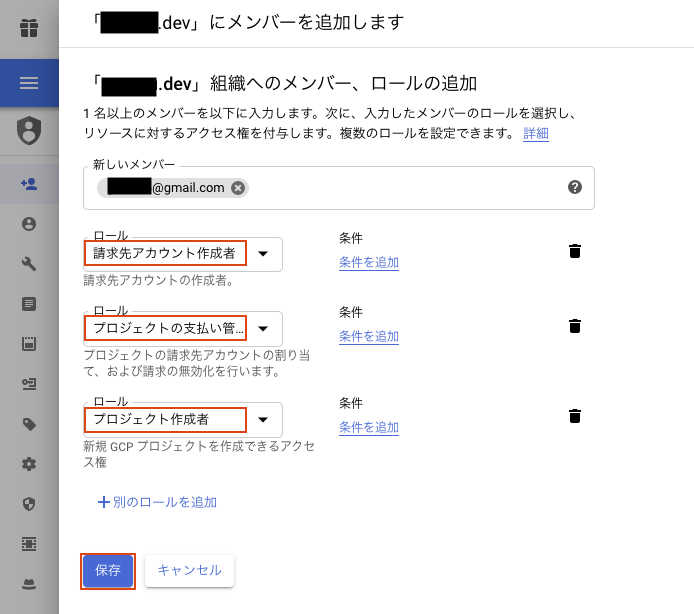

3.1. 組織アカウントから既存プロジェクトアカウントへ権限の付与

2. 組織の作成の最後の組織アカウントの画面からIAMと管理のIAMの画面を開く

下記画面のとおり、追加をクリックする

移行するプロジェクトのアカウントに下記ロールを付与する

- 付与するロール

- 請求先アカウント作成者

- プロジェクトの支払い管理者

- プロジェクト作成者

ロール付与したら保存をクリック

上記で、既存アカウントへの権限付与完了

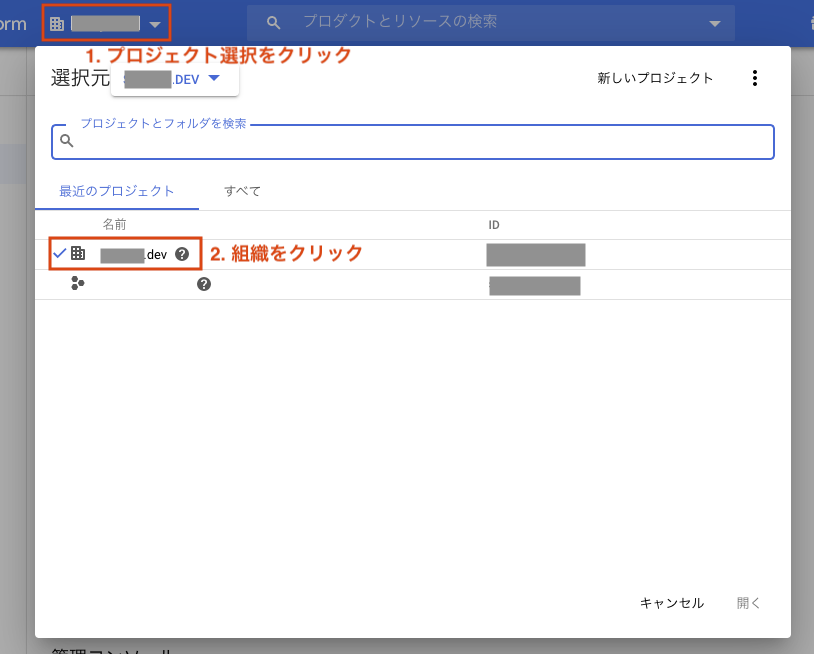

3.2. 既存プロジェクトを組織へ移行

既存プロジェクトのコンソールを開く

Cloud Console で [IAM と管理] > [設定]ページを開く

下記画面の移行をクリックする

下記画面がポップアップされるので、組織を選択するからプルダウンして移行する組織ドメインを選択し、移行をクリックする

上記で既存プロジェクトの移行が完了する

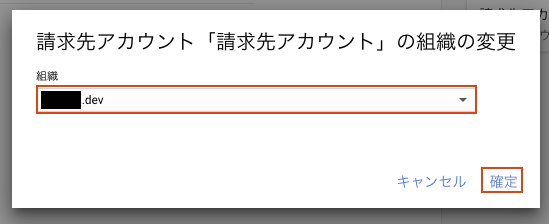

3.3. 既存の請求先アカウントを組織へ移行

既存の請求先アカウントを組織に移行することができるので、実施する

Cloud Console の [お支払い] ページに移動する

ページの上部にあるプルダウンから、[組織なし] を選択すると、組織に関連付けられていない請求先アカウントが表示される

[請求先アカウント名] のリストで、移行する請求先アカウント名をクリックします。請求先アカウントの概要ページが表示される

右側の [請求先アカウント] の横にある [管理] をクリックする

表示されるアカウントの管理ページで [組織の変更] をクリックし、請求先アカウントを移行する組織を選択します。

上記で請求先アカウントの組織への移行完了

以上で、既存プロジェクトの移行手順完了

4. ホストプロジェクト 共有 VPC の構築

組織が作成できたので、共有 VPC が構築可能になったので、共有 VPC の構築を実施する

- 共有 VPC とは

- 組織で利用でき、複数プロジェクトから共通で利用できる VPC ネットワーク

- 共通の VPC ネットワークにより内部 IP を使用してプロジェクト間安全で効率的な相互通信が可能

- 共通 VPC は、ホストプロジェクトを指定して、その他はサービスプロジェクトとして、ホストプロジェクトに接続する

![![gcp_abst_sharedvpc4a.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F139da00c-d818-206a-2432-1db852ed6ec9.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=a080bd65ad36aec48f39569ac22ddf54)

下記順序で実施していく

- ホストプロジェクトにするプロジェクト管理者に共有 VPC 管理者ロールを付与

- 移行した既存プロジェクトをホストプロジェクトに指定

4.1. ホストプロジェクトにするプロジェクト管理者に共有 VPC 管理者ロールを付与

必要な管理者のロールを付与する

-

組織管理者アカウントで下記ロールをホストプロジェクトオーナーアカウント(ここでは移行したプロジェクトオーナー)へ付与する

- Compute Shared VPC 管理者

- Project IAM 管理者

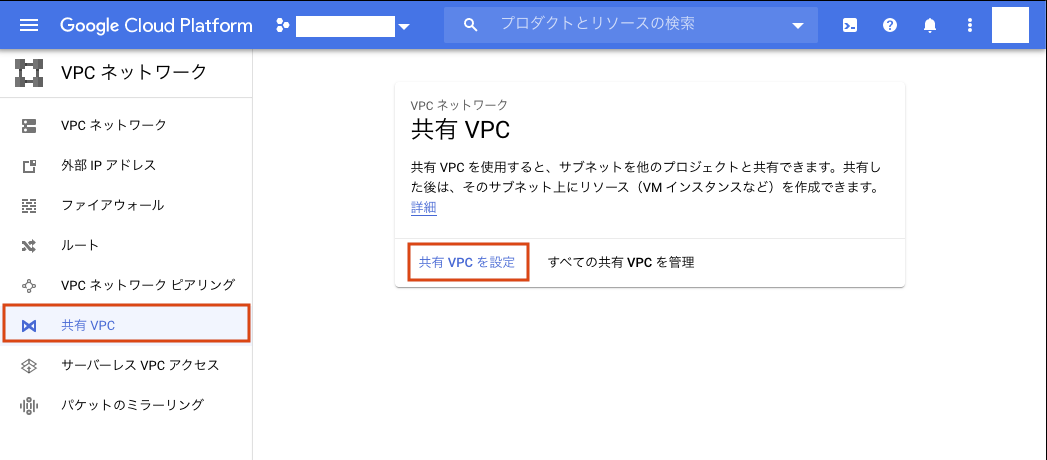

4.2. 移行した既存プロジェクトをホストプロジェクトに指定

共有 VPC を作成する

「VPCネットワーク」 -> 「共有 VPC」 に移動して共有 VPC を設定をクリック

共有 VPC のホストプロジェクトを有効にする

下記画面に遷移するので保存して続行をクリックする

ここではホストプロジェクトの有効化のみなので続行をクリック

※ 共有するサブネットの選択は別途実施する

ここではホストプロジェクトの有効化のみなので保存をクリック

※ サービスプロジェクトの接続は別途実施する

上記で、ホストプロジェクトの有効化完了

下記のようにホストプロジェクトになっていることが確認できる

以上で、共有 VPC の有効化完了

5. サービスプロジェクトの作成

サービスプロジェクト向けのアカウント・プロジェクトを作成して、共有 VPC へ接続する

![![gcp_abst_sharedvpc5a.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F88d57dae-7fba-5268-b421-cf406daae11b.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=e4ba69ed75b5dfde681e08e5ed637217)

下記の順番で実施する

- サービスプロジェクト用のオーナーアカウントを作成

- 新規にサービスプロジェクトを作成

- サービスプロジェクト管理者ロールをを付与

- 共有 VPC のサービスプロジェクトとして接続

5.1. サービスプロジェクト用のオーナーアカウントを作成

組織管理者アカウントで組織の画面を開く

「IAM と管理」 → 「ID と組織」を開いて、管理コンソールのユーザーを管理をクリックする

Google Admin の画面に遷移するので、新しいユーザーの追加をクリックする

下記画面がポップアップし、新しいユーザーの姓``名を入力して、新しいユーザーの追加をクリックする

以上で、ユーザアカウント作成完了

5.2. 新規にサービスプロジェクトを作成

サービスプロジェクトを作成するために 4ステップ実施する

- 作成した新しいユーザーアカウントで Google Cloud Platform へログインする

- プロジェクトを作成

- 請求先アカウントの設定

- Compute Engine API 有効化

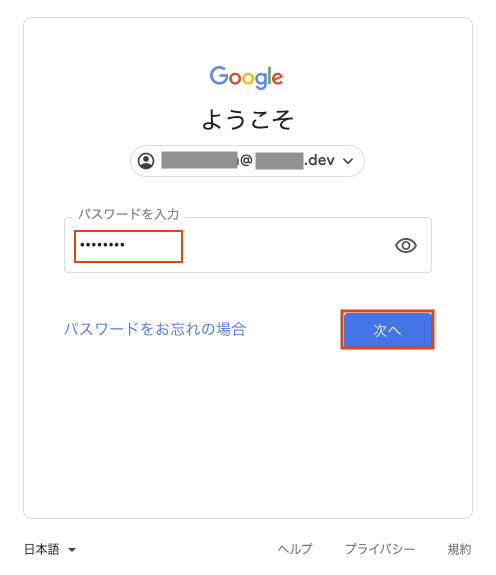

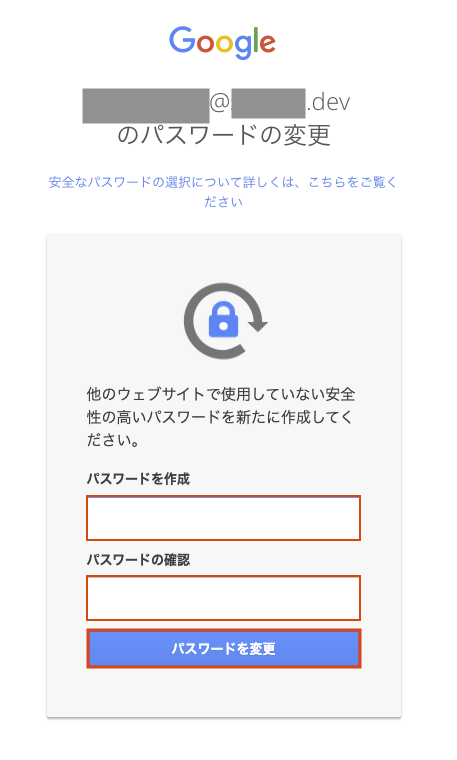

5.2.1. 作成した新しいユーザーアカウントで Google Cloud Platform へログインする

作成したアカウントで Google Cloud Console へログインする

作成時に表示されたユーザのメールアドレスを入力する

作成時にコピーしたパスワードを入力する

記載条項を読んで同意するをクリックする

初回ログイン時にパスワード変更が求められるので新しいパスワードを作成する

利用規約への同意チェックが求められるので、チェックして同意して続行をクリックする

以上で、ログイン完了する

5.2.2. プロジェクトを作成

ログインしたサービスプロジェクトのアカウントでプロジェクトの作成を実施する(新規プロジェクトのオーナーになる)

下記画面に遷移して新しいプロジェクトをクリック

サービスプロジェクト名を入力して作成をクリック

以上で、プロジェクト作成完了

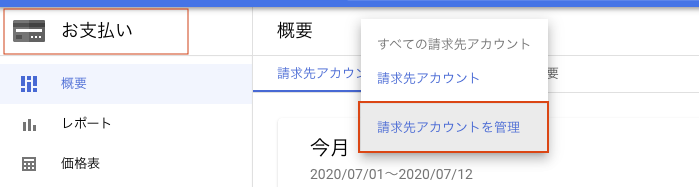

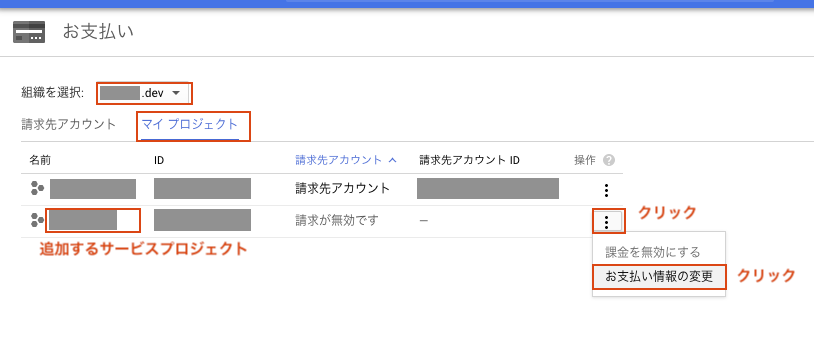

5.2.3. 請求先アカウントの設定

課金が可能になるように、請求先アカウントの設定を実施する

組織の請求先アカウントの管理者(この例ではホストプロジェクトのオーナー)で「お支払い」画面を開く

請求先アカウントを管理をクリックして開く

マイプロジェクトタブをクリックして、作成したサービスプロジェクトのお支払い情報の変更をクリック

以上で、請求先アカウントの設定完了

5.2.4. Compute Engine API 有効化

Coumpute Engine API が有効化してないと、共有 VPC に接続ができないので、有効化を実施する

サービスプロジェクトの「API とサービス」画面を開き、API とサービスを有効化をクリック

検索窓でComputeを入力

![![GCE_API有効化02.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F6f4444c0-4058-4482-2d05-ed4c24cf3a94.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=69f0ac8be6eb150bd432b7e29028a9d1)

Compute Engine APIをクリック

![![GCE_API有効化03.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F45a40df1-fb3d-a3d6-a74c-4cc01d577bda.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=58e3be214eb9c28ce3d4b44f1cc6e113)

有効にするをクリック

![![GCE_API有効化04.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F0bf8e4be-b75c-0a01-0a68-d9652be7d452.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=76b91f00e21cb031c866fd46e06e2bb5)

以上でサービスプロジェクト作成完了

5.3. サービスプロジェクト管理者ロールを付与

サービスプロジェクトの管理者が共有 VPC のネットワークを見れるように、ネットワークユーザーロールを付与する

- 共有 VPC のホストプロジェクト側で、共有 VPC 管理者アカウントで下記ロールを付与する

- 付与ロール

- Compute ネットワーク ユーザー

以上で、ロール付与完了

5.4. 共有 VPC のサービスプロジェクトとして接続

共有 VPC 側でサービスプロジェクトの接続を実施する

ホストプロジェクトのコンソールで「VPCネットワーク」「共有 VPC」「接続されたプロジェクト」を開いて、プロジェクトを接続をクリック

接続するプロジェクトをチェックして、共有するサブネットを選択して保存をクリック

下記画面に遷移し、サービスプロジェクトが接続されたことが表示される

以上で、サービスプロジェクトの共有 VPC への接続完了

6. サービスプロジェクトに共有 VCP のサブネットで VM インスタンスを作成

最後に、サービスプロジェクトに共有 VCP のサブネットで VM インスタンスを作成できるかを確認する

![![gcp_abst_sharedvpc6a.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F07b16088-2e1f-d98a-0b51-cd5c8ea3cbf1.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=75fdebfc982ab033934ec7c50ab29031)

サービスプロジェクトのコンソールで VM インスタンス作成画面まで進め、管理、セキュリティ、ディスク、ネットワーク、単一テナンシーをクリック

![![インスタンス作成01.png]](https://qiita-user-contents.imgix.net/https%3A%2F%2Fqiita-image-store.s3.ap-northeast-1.amazonaws.com%2F0%2F326183%2F5d17c7b3-d4dc-3675-046e-0e63aacb8393.png?ixlib=rb-4.0.0&auto=format&gif-q=60&q=75&s=80fe512144f64eeab40a0b9775cde058)

ネットワーキングタブをクリックし開いて、共有ネットワークが選択できるようになっていることを確認する

上記選択して、VM インスタンスを作成すれば共有 VPC のサブネットで VM インスタンス作成完了

共有 VPC 側ファイヤーウォール設定で通信制御実施も可能

[追加] 運用.共有VPCでのサブネット追加とサービスプロジェクトへの払い出し

作成した共有 VPC からサービスプロジェクトへ新たなサブネットを作成して払い出す運用を試したので追記する

新規サブネットの作成

ホストプロジェクトに切り替える

gcloud projects list

gcloud config set project HOST_PROJECT_ID

gcloud compute networks subnets list

gcloud compute networks subnets create private-subnet01 \

--network=vpc01 \

--range=10.20.0.0/20\

--region=us-west1

gcloud compute networks subnets delete private-subnet01 \

--region=us-west1

gcloud compute networks subnets list

参考:https://cloud.google.com/vpc/docs/using-vpc?hl=ja#add-subnets

サービスプロジェクトへの払い出し

サービスプロジェクトから共有 VPC で作成したサブネットを利用するには、

サービスプロジェクトの管理者アカウントへ権限を追加する

下記コマンドで現状のサブネットの権限を json フォーマットで出力する

$ gcloud beta compute networks subnets get-iam-policy private-subnet01 \

--region us-west1 \

--project HOST_PROJECT_ID \

--format json

{

"etag": "ACAB"

}

出力されたフォーマットに bindings でメンバーとnetworkUser ロールの追加をする json ファイルを作成する

SERVICE_PROJECT_ADMIN: xxx@xxx.dev アカウント

"etag": 現状設定から踏襲したもの.上記出力例では"etag": "ACAB"とする

{

"bindings": [ {

"members": [

"user:[SERVICE_PROJECT_ADMIN]"

],

"role": "roles/compute.networkUser"

}

],

"etag": "[ETAG_STRING]"

}

上記で作成した json ファイルを対象サブネットへ適用する

gcloud beta compute networks subnets set-iam-policy private-subnet01 subnet-policy.json \

--region us-west1 \

--project HOST_PROJECT_ID

再度 json フォーマット出力をして反映が確認できる

gcloud beta compute networks subnets get-iam-policy private-subnet01 \

--region us-west1 \

--project HOST_PROJECT_ID \

--format json

参考:https://cloud.google.com/vpc/docs/provisioning-shared-vpc?hl=ja#networkuseratsubnet

おわりに

組織作成(の前のドメイン取得)から始めて、既存プロジェクトの移行、共有 VPC の作成やサービスプロジェクトの作成・接続まで完了した

組織で GCP にて複数プロジェクトを扱うようになるために、共有 VPC の事前学習を自前でやってみるかと軽い気持ちで手を出したらやること多すぎた

今後は、共有 VPC でのネットワーク共有や制御、組織の IAM 管理などを試していきたい

参考

組織の作成と管理

https://cloud.google.com/resource-manager/docs/creating-managing-organization?hl=ja

Cloud Identity とは

https://support.google.com/cloudidentity/answer/7319251?hl=ja&visit_id=637290373214995333-3222352506&rd=1

ドメイン所有権の証明手順

https://support.google.com/a/topic/1409901

G Suite へのお申し込み

https://support.google.com/a/answer/53926?hl=ja

組織へのプロジェクトの移行

https://cloud.google.com/resource-manager/docs/migrating-projects-billing?hl=ja#migrating_projects_with_no_organization

共有 VPC の概要

https://cloud.google.com/vpc/docs/shared-vpc?hl=ja

共有 VPC のプロビジョニング

https://cloud.google.com/vpc/docs/provisioning-shared-vpc?hl=ja

サブネットの追加

https://cloud.google.com/vpc/docs/using-vpc?hl=ja#add-subnets

一部のサブネットのサービス プロジェクト管理者

https://cloud.google.com/vpc/docs/provisioning-shared-vpc?hl=ja#networkuseratsubnet