先日プロジェクトにて、Intune エンドポイントセキュリティ ノード配下のプロファイルを使ったウイルス対策設定を利用しました。

その際、「Intune 管理対象のクライアントと同じ設定をサーバーにも展開したい」要望が持ち上がりました。

現在 Intune ではネイティブに Windows Server の管理をサポートしていませんが、Microsoft Defender for Endpoint (MDE) と Intune の連携により提供される 「Defender for Endpoint security settings management1」機能を使うことにより、要望に応えることができました!

本記事では、実際にどのように構成すると要望実現できるのか、テナント設定にフォーカスしてまとめます。

(ウイルス対策ポリシーの中身までは踏み込みませんが、大体 Defender for Endpoint セキュリティベースライン2を参考に設定しています。)

なお出てくる写真は、お客様環境To-Beを模した検証環境のものです。

2024年11月22日追記:

本記事でご紹介した機能の、トラブルシュート編の記事をアップしました!

ぜひこちらの記事もどうぞ!

基本動作

参考:Manage endpoint security policies on devices onboarded to Microsoft Defender for Endpoint

Defender for Endpoint security settings management1 は、ざっと以下のように動作します。

結果として、MDE にオンボードしたエンドポイントに対し、Intune 上で構成したセキュリティポリシーを展開することができます。

- テナント側で当該機能が利用可能なよう設定する

(展開したいセキュリティ設定プロファイルの作成などを含む) - エンドポイントが MDE にオンボードする

- MDE にオンボードしたエンドポイントが、Entra ID, Intune に連携される

(Entra ID, Intune 側にデバイスレコードが作成される) - テナント側で用意したセキュリティ設定がエンドポイントに適用される

(以降 90 分毎にエンドポイント上の MDE センサー/エージェントがIntuneサービスにチェックインし、ポリシー適用状態を更新する)

本記事では、主に以下をまとめます。

- 機能を利用するのに必要なテナント設定 (1.)

- 機能利用時の動作例 (2., 3., 4.)

なお、動作確認に使用した端末は以下です。

- Windows Server 2022

- Windows Server AD に参加済み、メンバーサーバー

(Microsoft Entra Connect は存在する環境だが、該当端末は Hybrid Entra join の対象外)

- Windows Server AD に参加済み、メンバーサーバー

オンプレ AD 参加済みのサーバー サポートについて

今回のお客様環境では Windows Server はあらかたドメイン参加させる想定があったため、実証のため検証も Windows Server AD に参加済みの端末で実施しました。

検証・サポート問い合わせの結果、WORKGROUP の端末と同じテナント設定および動作が実現できると分かりました。

1. テナント設定

参考:Manage endpoint security policies on devices onboarded to Microsoft Defender for Endpoint

| # | 対象サービス | 設定概要 | 備考 |

|---|---|---|---|

| 1 | MDE | MDE-Intune 接続 | 当該機能はMDEとIntuneの連携により提供されるため、サービス間接続を有効化する |

| 2 | MDE | プレビュー機能 有効化 | 任意の設定。Defender ポータル上にセキュリティ設定を連携するパブリックプレビュー機能を利用する場合は有効化が必要。(参考:Manage security settings for Windows, macOS, and Linux natively in Defender for Endpoint) |

| 3 | MDE, Intune | Security settings management 有効化 | 当該機能の利用はオプトイン式 (既定で無効) のため、有効化する |

| 4 | Entra ID | デバイスグループ作成 | 4. で作成するプロファイルの割当先とするグループを作成する |

| 5 | Intune (または MDE3 ) | エンドポイントセキュリティ プロファイル作成 | 対象デバイスに展開したい設定のプロファイルを作成する |

1) MDE-Intune 接続

参考:To enable Microsoft Defender for Endpoint

Microsoft Defender 管理センター (security.microsoft.com) にて、Intune との接続を有効にします。

- ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Settings] > [Endpoints] > [General - Advanced features]

接続状態は Intune 管理ポータル上で確認できます。

検証環境では Defender 管理ポータルで設定保存後に下ページで「最新の状態に更新」を押下したところ、すぐに接続状態が「有効」になりました。

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [エンドポイント セキュリティ] > [Microsoft Defender for Endpoint]

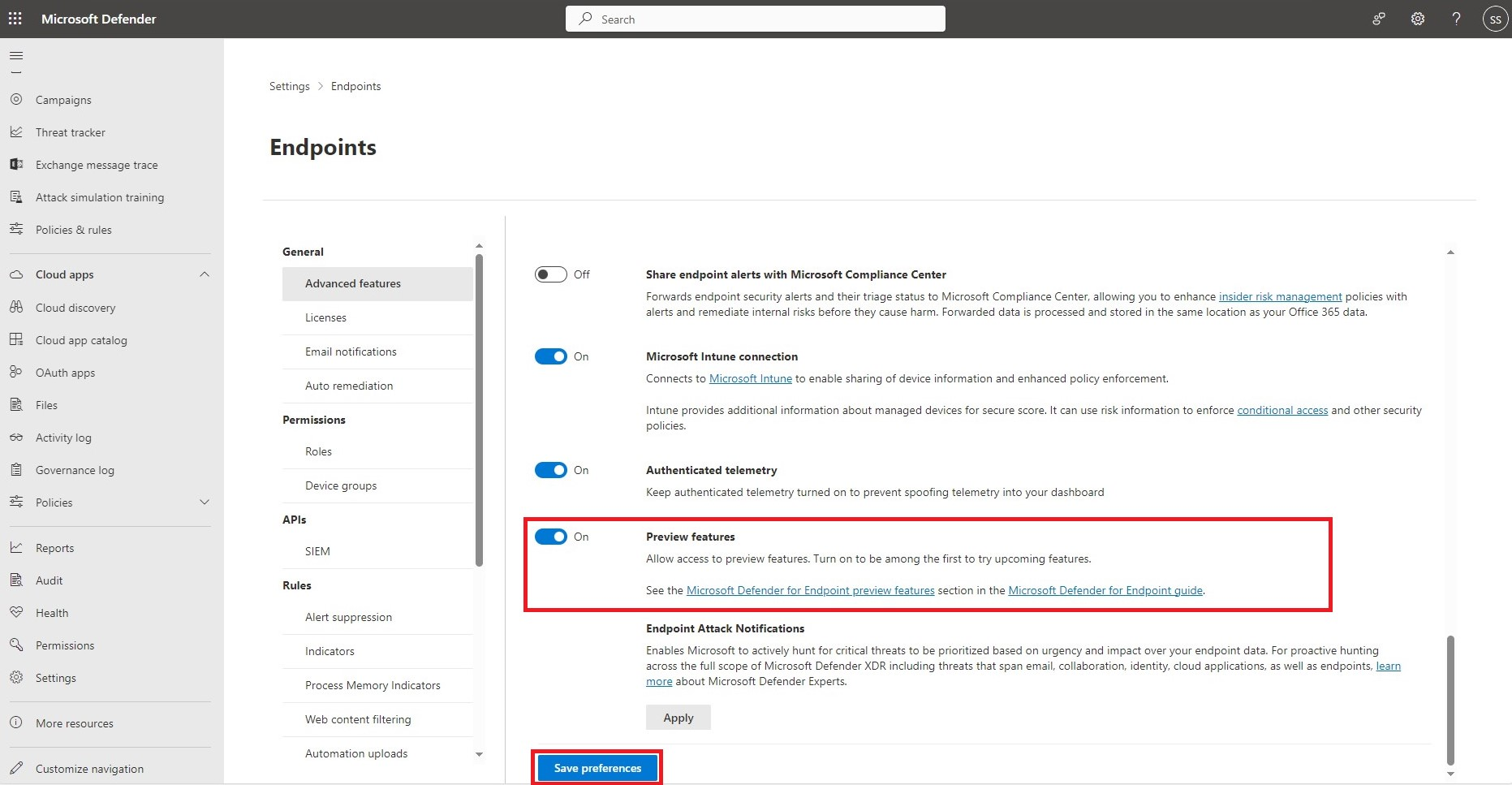

2) プレビュー機能 有効化

参考: Manage security settings for Windows, macOS, and Linux natively in Defender for Endpoint

Microsoft Defender 管理センター (security.microsoft.com) にて、プレビュー機能を有効化します。なお、本設定は任意です。

プレビュー機能の有効化について

Defender for Endpoint security settings management の機能自体の利用において、プレビュー機能の有効化は任意です。

ただ、これまで Intune 管理センターのエンドポイント セキュリティ ノードでのみ設定可能だったセキュリティ設定プロファイルを、Defender 管理センターからも設定可能にする新機能が 2023 年 7 月からパブリックプレビューされています。この新機能を利用する場合は Defender 側でプレビュー機能を有効化する必要があります。

(参考: Manage security settings for Windows, macOS, and Linux natively in Defender for Endpoint

- ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Settings] > [Endpoints] > [General - Advanced features]

3) Security settings management 有効化

参考:Configure your tenant to support Defender for Endpoint security settings management

1). のサービス間接続確立後、Security settings management 機能にオプトインします。

これは、Defender 管理センターと Intune 管理センター双方で設定が必要です。

Defender 管理ポータル

- ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Settings] > [Endpoints] > [Configuration management - Enforcement scope]

「On tagged devices」設定で対象を限定する

[Enable configuration management] は、検証テナントでは写真の設定です。

ただし、お客様環境向けの設計では「Windows Server devices」に限りスコープを「On tagged devices」 にしました。理由は、ドメインコントローラーを対象外にするためです。

ドメインコントローラーは security settings management 機能サポート外 (動作しない) のため、適用範囲外にすることが推奨されています。

(参考:Manage endpoint security policies on devices onboarded to Microsoft Defender for Endpoint - Supported platforms)

2024年11月22日追記:

本記事には古い内容が含まれます。

2024年11月現在では、Defender for Endpoint security settings management 機能におけるドメインコントローラーへのポリシー展開サポートがプレビュー扱いで追加されました。

詳細および最新情報は以下公開情報をご確認ください。

Intune 管理ポータル

- ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [エンドポイント セキュリティ] > [Microsoft Defender for Endpoint]

「プレビュー」表記について

上の Intune 管理センター上では「エンドポイント セキュリティ プロファイルの設定 (プレビュー)」と「プレビュー」印がついていますが、当 Defender for Endpoint security settings management 設定は 2022 年 5 月に GA されており、クラウドサポートも受けられる機能です。

(参考:Security Settings Management in Microsoft Defender for Endpoint is now generally available)

4) デバイスグループ作成

参考:Create Microsoft Entra Groups

Entra ID 上でデバイスグループを作成します。

1), 2), 3) と作業順が前後しても問題ありません。

以下が検証環境で作成しているグループのパラメータです。

事前検証用に用意できたのは Windows Server だったので、Windows Server 用の動的グループを用意しました。

| # | 設定項目 | 値 | 備考 |

|---|---|---|---|

| 1 | グループの種類 | セキュリティ | - |

| 2 | グループ名 | MDE Managed Servers (Win) | 任意の分かりやすい名前を設定 |

| 3 | グループの説明 | (空白) | - |

| 4 | グループに Microsoft Entra ロールを割り当てることができる | いいえ | デバイスグループのため、ロール割り当てには利用しない |

| 5 | メンバーシップの種類 | 動的デバイス | 動的に構成する |

| 6 | 動的クエリ | (device.managementType -eq "MicrosoftSense") and (device.deviceOSType -eq "Windows Server") | Defender for Endpoint security settings management によって連携された、Windows Server をメンバーとする |

ちなみにお客様環境では Linux サーバーも管理対象になる想定のため、設計上は以下のグループも用意しています。

| # | 設定項目 | 値 | 備考 |

|---|---|---|---|

| 1 | グループの種類 | セキュリティ | - |

| 2 | グループ名 | MDE Managed Servers (Lin) | 任意の分かりやすい名前を設定 |

| 3 | グループの説明 | (空白) | - |

| 4 | グループに Microsoft Entra ロールを割り当てることができる | いいえ | デバイスグループのため、ロール割り当てには利用しない |

| 5 | メンバーシップの種類 | 動的デバイス | 動的に構成する |

| 6 | 動的クエリ | (device.managementType -eq "MicrosoftSense") and (device.deviceOSType -eq "Linux") | Defender for Endpoint security settings management によって連携された Linux をメンバーとする |

なお、エンドポイントセキュリティ プロファイルはプラットフォームごとに分かれて用意されているため、ポリシー割り当て/適用観点ではプラットフォームごとのグループを用意する必要はありません。

ただ単にグループのメンバーを見ることで MDE 管理の Windows Server リスト/ Linux リスト が確認できると便利かなと思って「MDE Managed Servers (Win)」と「MDE Managed Servers (Lin)」の2グループを設計しました。

グループの動的クエリで利用する属性について

Defender for Endpoint security settings management によって Entra ID に連携されるデバイスは、「managementType」属性に「MicrosoftSense」値を持つため、この属性と値の組み合わせで動的クエリを記述すると、テナント上のその他のデバイスと区別することができます。

(参考:Create Microsoft Entra Groups)

なお、2023 年 6 月以降、Entra ID・Intune・MDE 上で Windows クライアントと Windows Server を区別できるようになりました!

(参考:Windows Server devices managed by Defender for Endpoint now recognized as a new OS platform)

5) エンドポイントセキュリティ プロファイル作成

参考: Deploy policy

デバイスに適用したいポリシーを作成します。

ポリシーの作成は Intune 管理センターのエンドポイントセキュリティ ノード、またはプレビュー機能を有効にしている場合 Defender 管理センターの Configuration Management ノード下で行うことができます3。

(このパブリックプレビュー機能は、Defender 管理センターを主に利用する SOC チームにてセキュリティ設定を構成・適用したいというニーズに応えて登場したものだそう。)

Defender for Endpoint security settings managemnet 機能でサポートされるプラットフォームである Windows/Linux/macOS それぞれで、使えるポリシーテンプレートには若干差異があるため、詳しくは公開情報をご参照ください。

(参考:Which solution should I use?)

当環境ではウイルス対策ポリシーを作成・展開しています。

(参考:Antivirus policy for endpoint security in Intune)

ポリシー内の設定項目・値については記載を割愛します (セキュリティベースライン2を参考に取捨選択して設定しています) が、Defender for Endpoint security settings management で利用する想定で作成しているポリシーの名前は以下です。

| # | ポリシー名 | テンプレート | プラットフォーム | 割り当て先グループ | 備考 |

|---|---|---|---|---|---|

| 1 | Defender Antivirus Exclusions | Microsoft Defender ウイルス対策の除外 | Windows 10、Windows 11、Windows Server | MDE Managed Servers (Win), <ユーザーグループ> | スキャン除外設定。Windows Serverと、MDM 登録済み Windows クライアントに対して適用する。 |

| 2 | Defender Antivirus Exclusions | Microsoft Defender Antivirus Exclusions | Linux | MDE Managed Servers (Lin) | スキャン除外設定。Linux に適用する。 |

| 3 | Defender Base Policy for Servers | Microsoft Defender ウイルス対策 | Windows 10、Windows 11、Windows Server | MDE Managed Servers (Win) | ベースラインポリシーを模した設定。Windows Server に適用する。 |

| 4 | Defender Base Policy for Servers | Microsoft Defender Antivirus | Linux | MDE Managed Servers (Lin) | ベースラインポリシーを模した設定。Linux に適用する。 |

| 5 | Defender Signature Update Interval | Microsoft Defender ウイルス対策 | Windows 10、Windows 11、Windows Server | MDE Managed Servers (Win), <ユーザーグループ> | 定義更新間隔設定。 Windows Serverと、MDM 登録済み Windows クライアントに対して適用する。 |

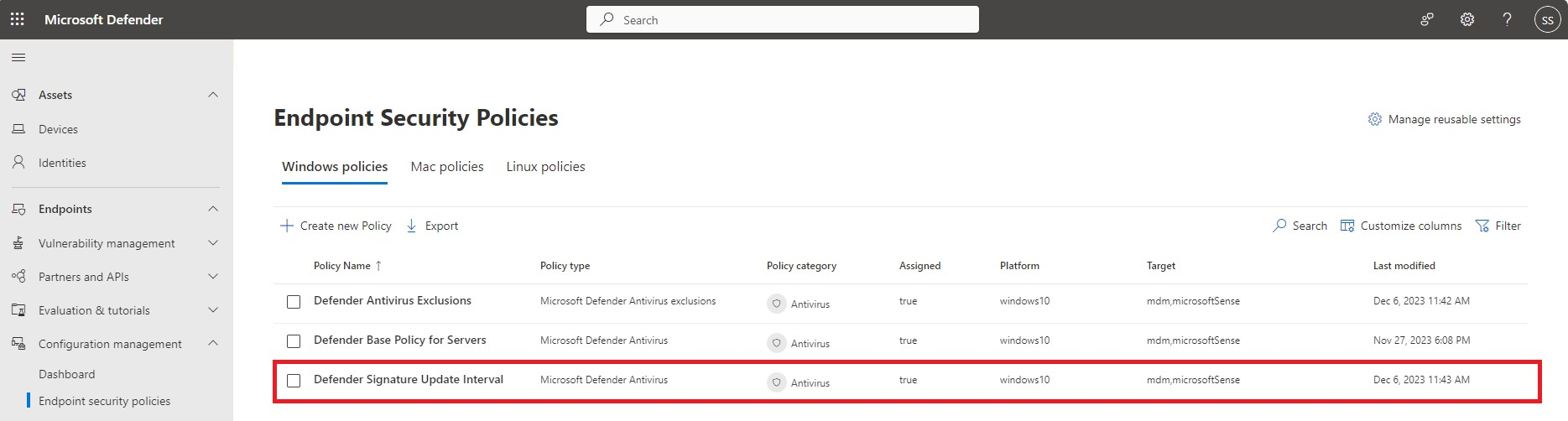

Intune 管理センター

Defender 管理センター

-

ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Configuration management - Endpoint security policies]

2. 動作確認例

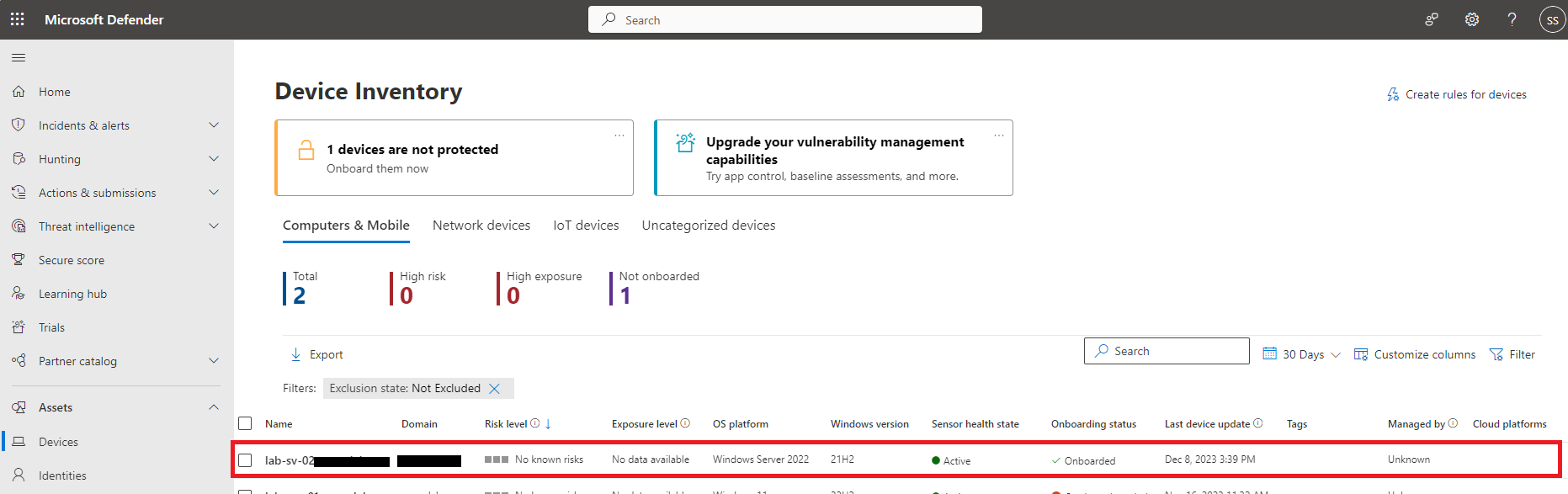

1) サーバー オンボード

参考: Onboard to Microsoft Defender for Endpoint

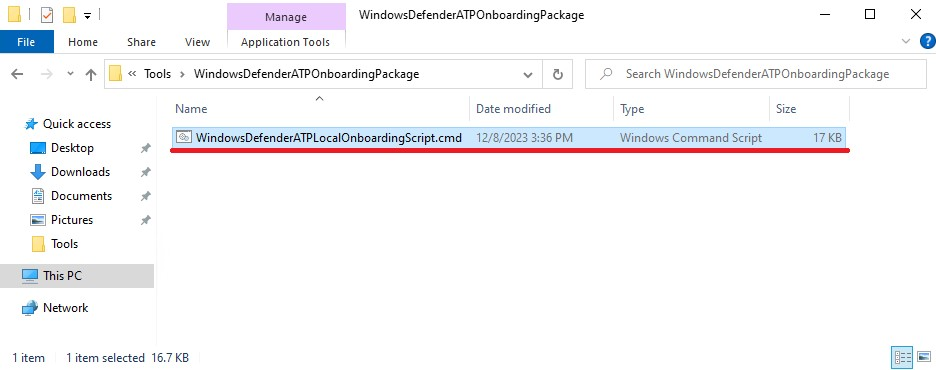

検証ではサクッとこの工程を済ましたかったため、ローカルスクリプトを使ってオンボードしました。

(ローカルスクリプトは検証での利用が想定されている方法のため、お客様本番環境では使わない想定です。)

ローカル スクリプト

Defender 管理センターからローカルスクリプトをダウンロードし、端末に配置して実行します。

ローカルスクリプトはテナント固有のため、デバイスをオンボードしたい環境の Defender 管理センターからダウンロードします。

- ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Settings] > [Endpoints] > [Device management - Onboarding]

「Download onboarding package」ボタンを押下すると、「WindowsDefenderATPOnboardingPackage.zip」ファイルがダウンロードできます。

「WindowsDefenderATPOnboardingPackage.zip」を解凍すると「WindowsDefenderATPLocalOnboardingScript.cmd」ファイルが出てくるため、これを対象端末ローカル上で実行します。

スクリプト実行後、即時管理センター側に反映されました。

ただし、Device management 欄はまだ N/A 状態です。

デバイスのタグについて

1. テナント設定 - 3) Security settings management 有効化 工程にて、Enforcement scope を「On tagged devices」 に設定した場合は、オンボード後のこの段階で「MDE-Management」タグをつける必要があります。

なお、デバイスが Defender for Endpoint security settings management の対象かどうか?判別する工程は、デバイスが Intune に連携される前に発生するため、タグ付けは Intune に頼らない方法で実施する必要があります。 (例:Defender 管理ポータルの GUI 上で1台ずつ対応や、Graph APIで一括対応など)

(参考:Create and manage device tags)

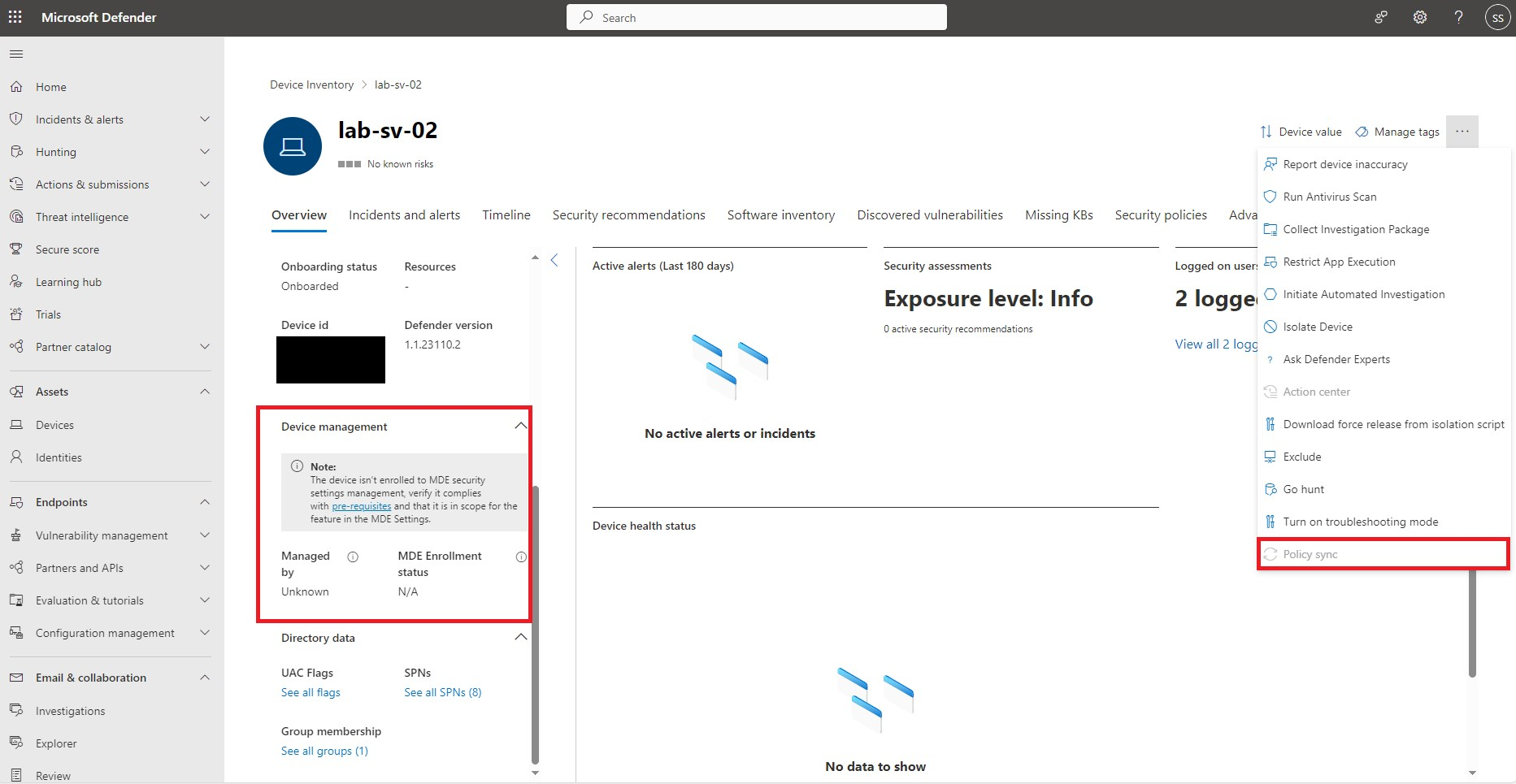

2) ポリシー適用確認

参考:

- Entra 管理ポータルの表示:What to expect in the Microsoft Azure portal

- Intune 管理ポータルの表示:What to expect in the Microsoft Intune admin center

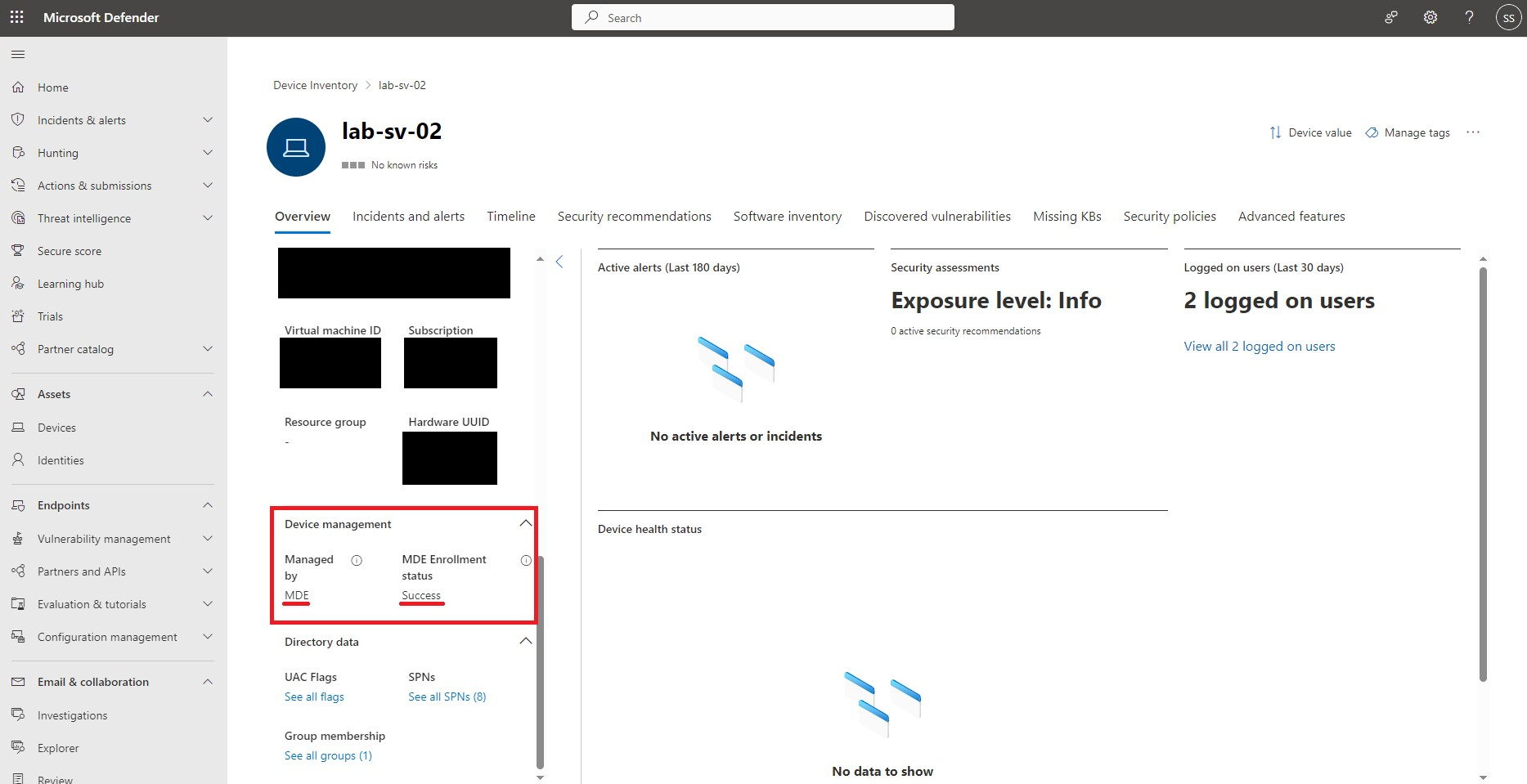

デバイス連携確認

オンボード後サーバーを再起動したところ、Device management 欄が MDE, Success になりました。

(約1時間状態が変わらなかったため再起動しました。ポリシー同期周期が 90 分のため、90 分待てば再起動は不要かもしれません。ただし、検証ではそこまで待てませんでした。本番環境構築時も再起動をしようと思っています。検証した動作をなぞるためと時短のため。)

- ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Assets - Devices] > (一覧よりデバイスを選択) > [Overview]

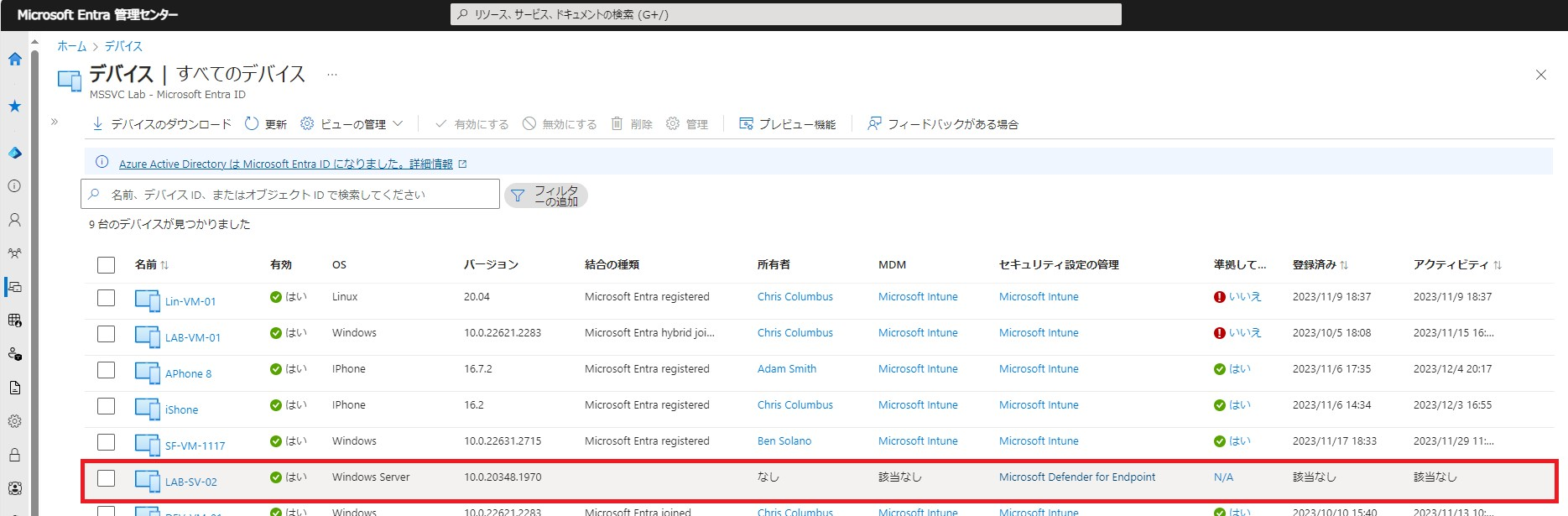

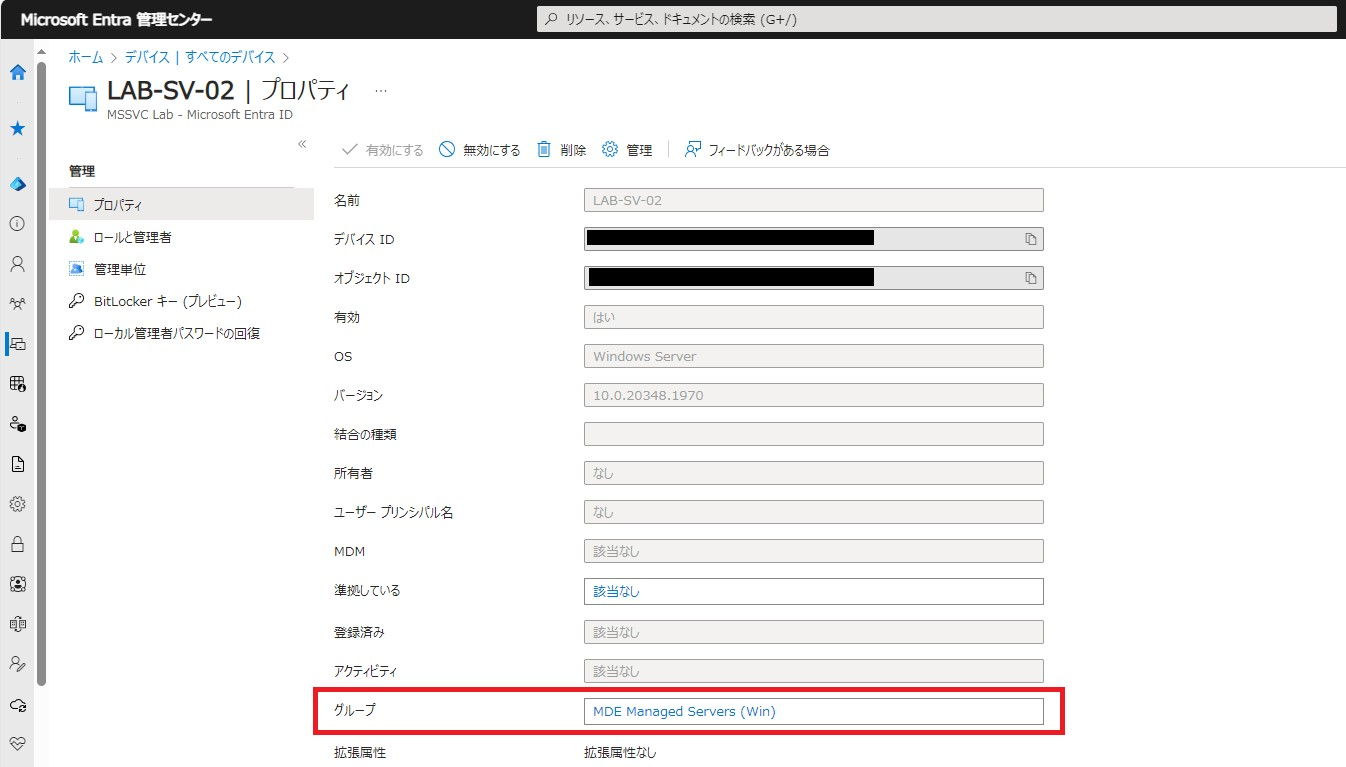

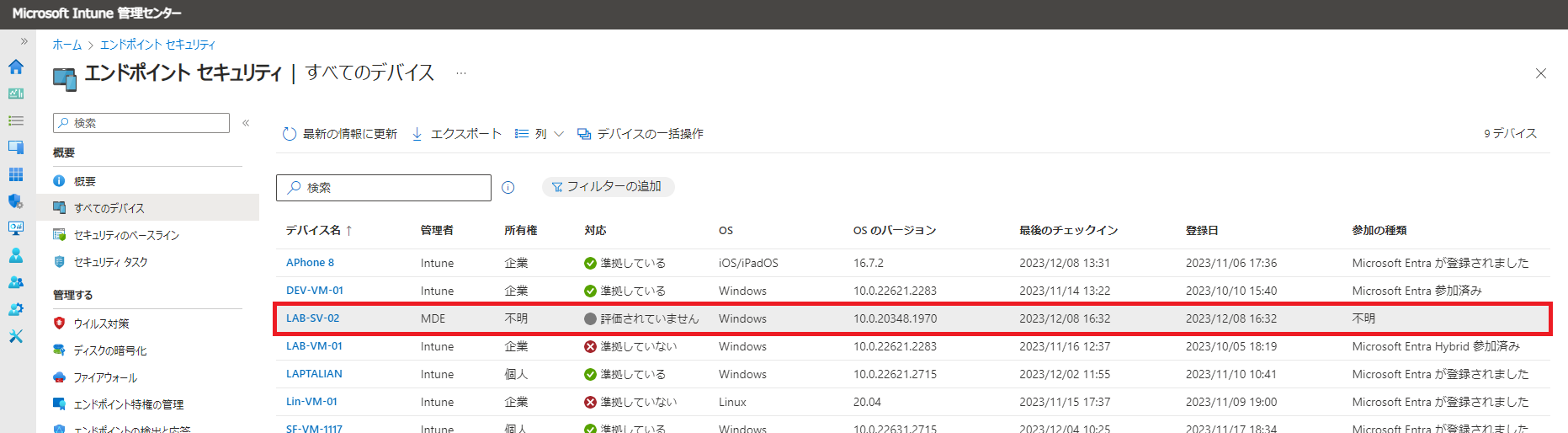

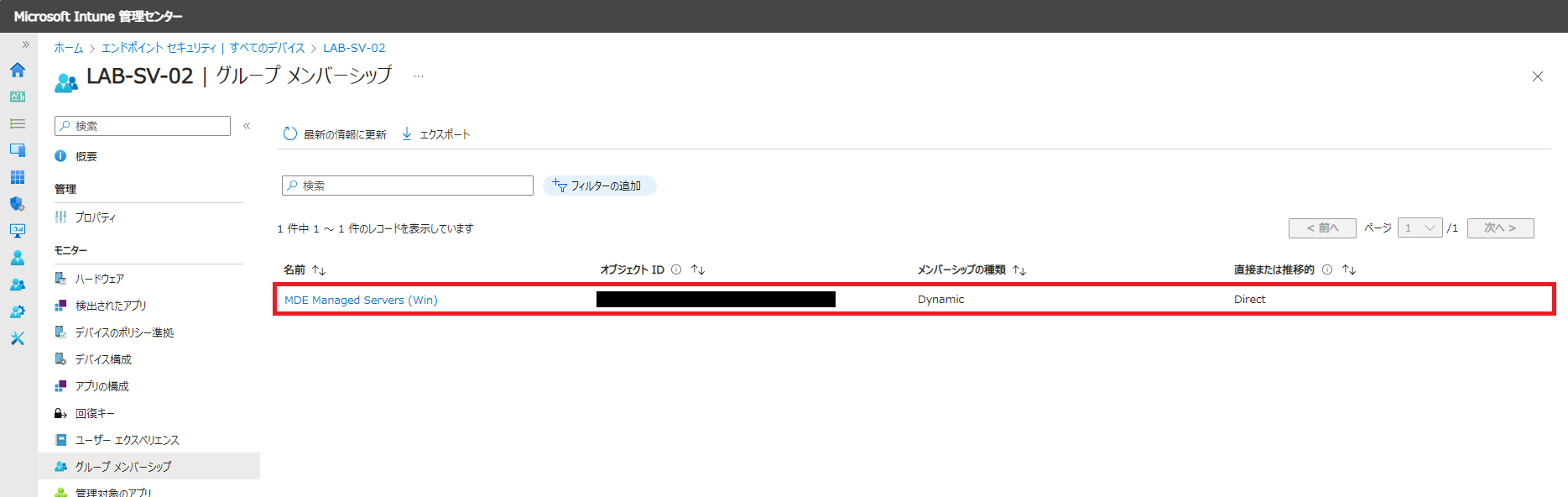

Entra ID・Intune にもデバイス情報が連携されました。事前に作成した動的デバイスグループのメンバーにもなっています!

-

ポータルパス: Microsoft Entra 管理センター (entra.microsoft.com) > [ID - デバイス]

-

ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [デバイス] または [エンドポイント セキュリティ] > [すべてのデバイス]

「Entra ID 参加の種類」空欄表示について

管理ポータル上の表示が特殊なため、念のため Microsoft社の Azure Security サポートに問い合わせたところ、当環境の表示で問題ないと確認できました。

Entra ID 参加の種類が存在しない理由としては、表示されているレコードが公開情報上に記載されている "synthetic registration" にあたるためとのことで、以下の説明を受けました。

- デバイスは Entra ID デバイスオブジェクトに基づいて割り当てられたポリシーを取得する

- Entra ID に登録されていないデバイスがポリシーを取得できるように、Entra ID に synthetic device identity が作成される

なお、Graph Explorer 上で該当デバイス情報を GET すると、下のような属性・値を持つことが確認できます。

ポリシー同期 (手動実行)

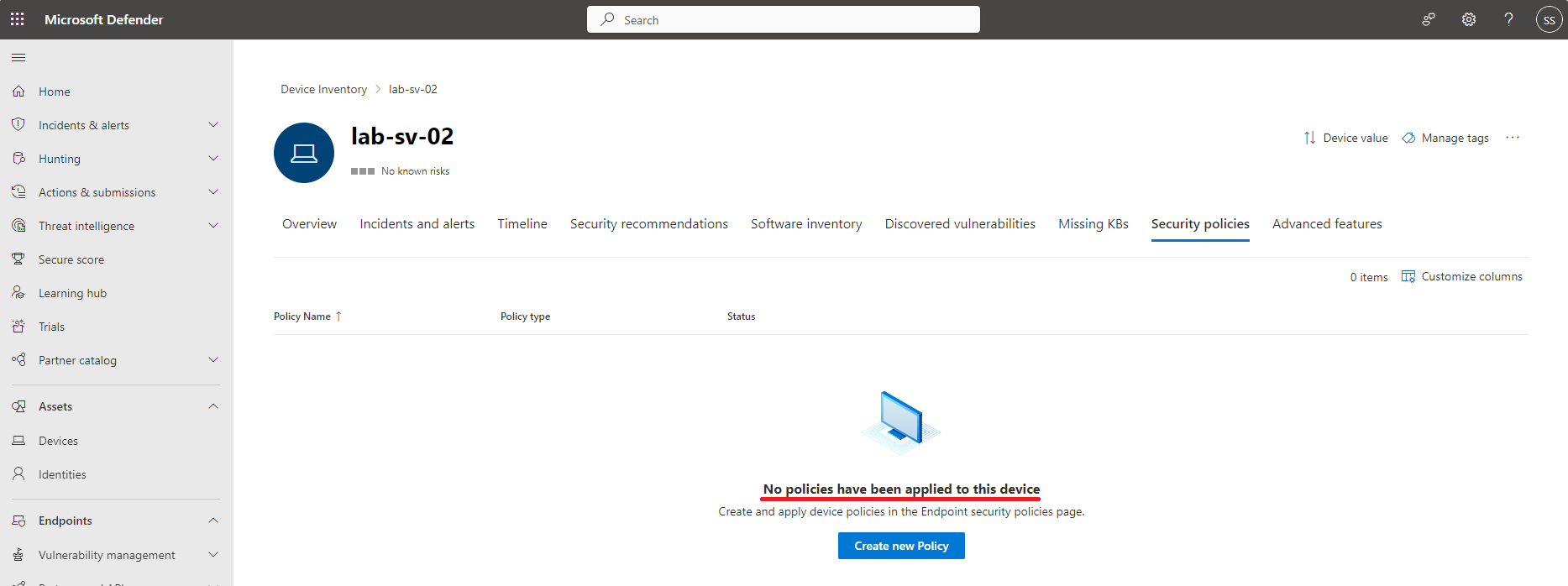

以上で Entra ID・Intune にデバイス情報が連携されていることが確認できましたが、両管理センターにデバイスレコードが出現した直後の段階ではまだポリシーが適用されていません。

ここからデバイスが Intune サービスに同期することによりポリシーを取得します。

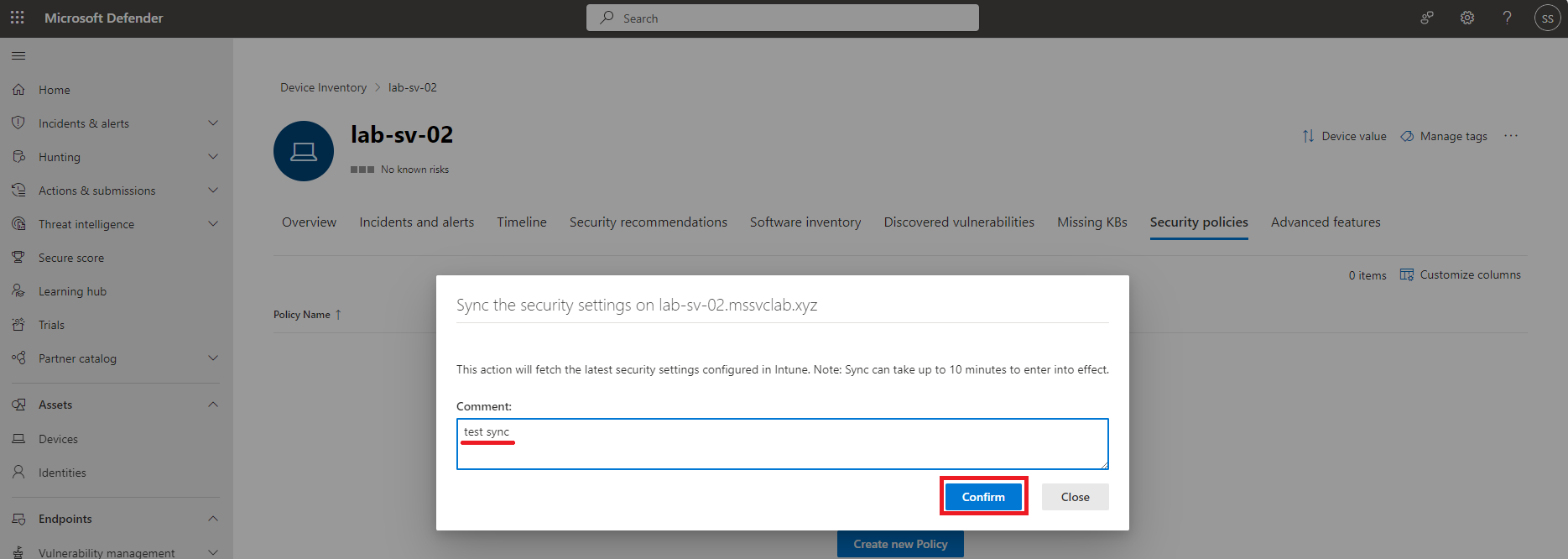

検証では、このプロセスをスピードアップするため、手動で [Policy sync] を実行しました。

(この時は [Policy sync] ボタン押下後 1 分というスピードでプロファイルステイタスが適用成功に変わりました。)

-

ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Assets - Devices] > (一覧よりデバイスを選択) > [Security policies]

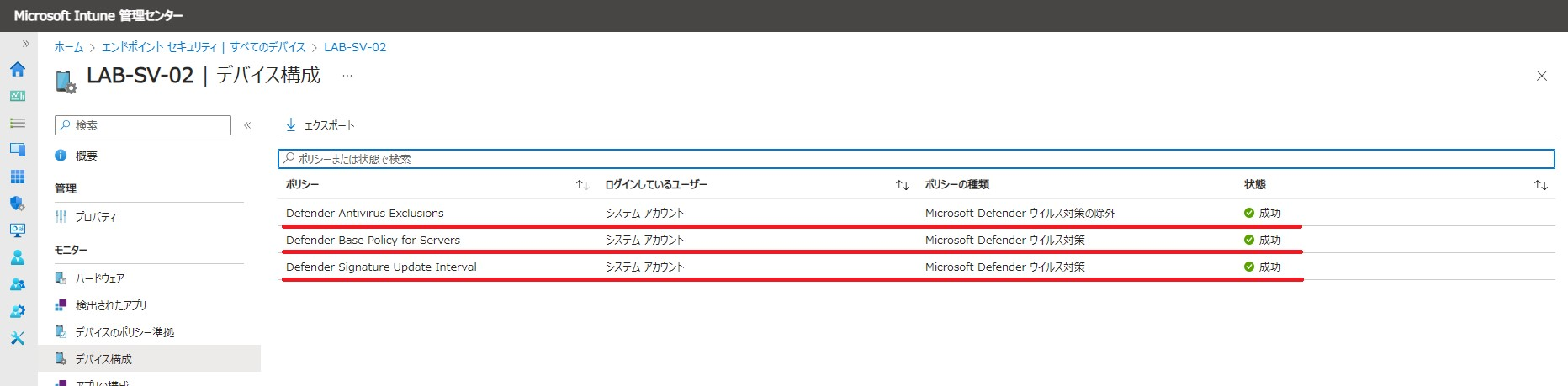

ポリシー適用確認

ポリシーの適用状態確認は、Defender 管理センター・Intune 管理センター 双方で実施できます。(運用フェーズで実際にどちらの管理センターを使うか?は、操作アカウントが持つロールによって選択することになります。)

デバイスのページ

デバイス単位で、割り当てられたポリシーの適用状態を確認できます。

-

ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Assets - Devices] > (一覧よりデバイスを選択) > [Security policies]

-

ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [デバイス] または [エンドポイント セキュリティ] > [すべてのデバイス] > (一覧よりデバイスを選択) > [デバイス構成]

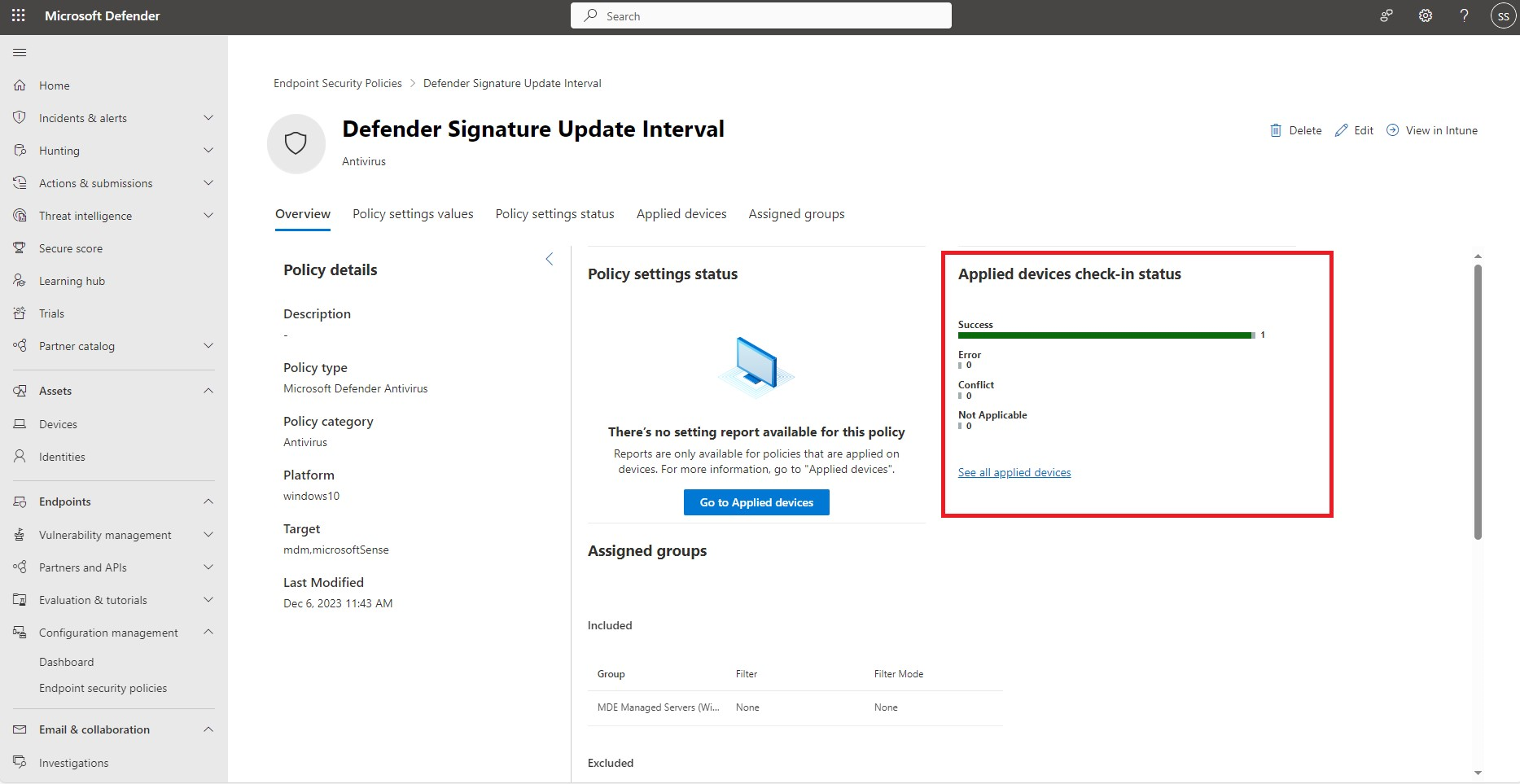

ポリシーのページ

ポリシー単位で、割り当てられたデバイスへの適用状態を確認できます。

-

ポータルパス: Microsoft Defender 管理センター (security.microsoft.com) > [Configuration management - Endpoint security policies] > (一覧よりポリシーを選択)

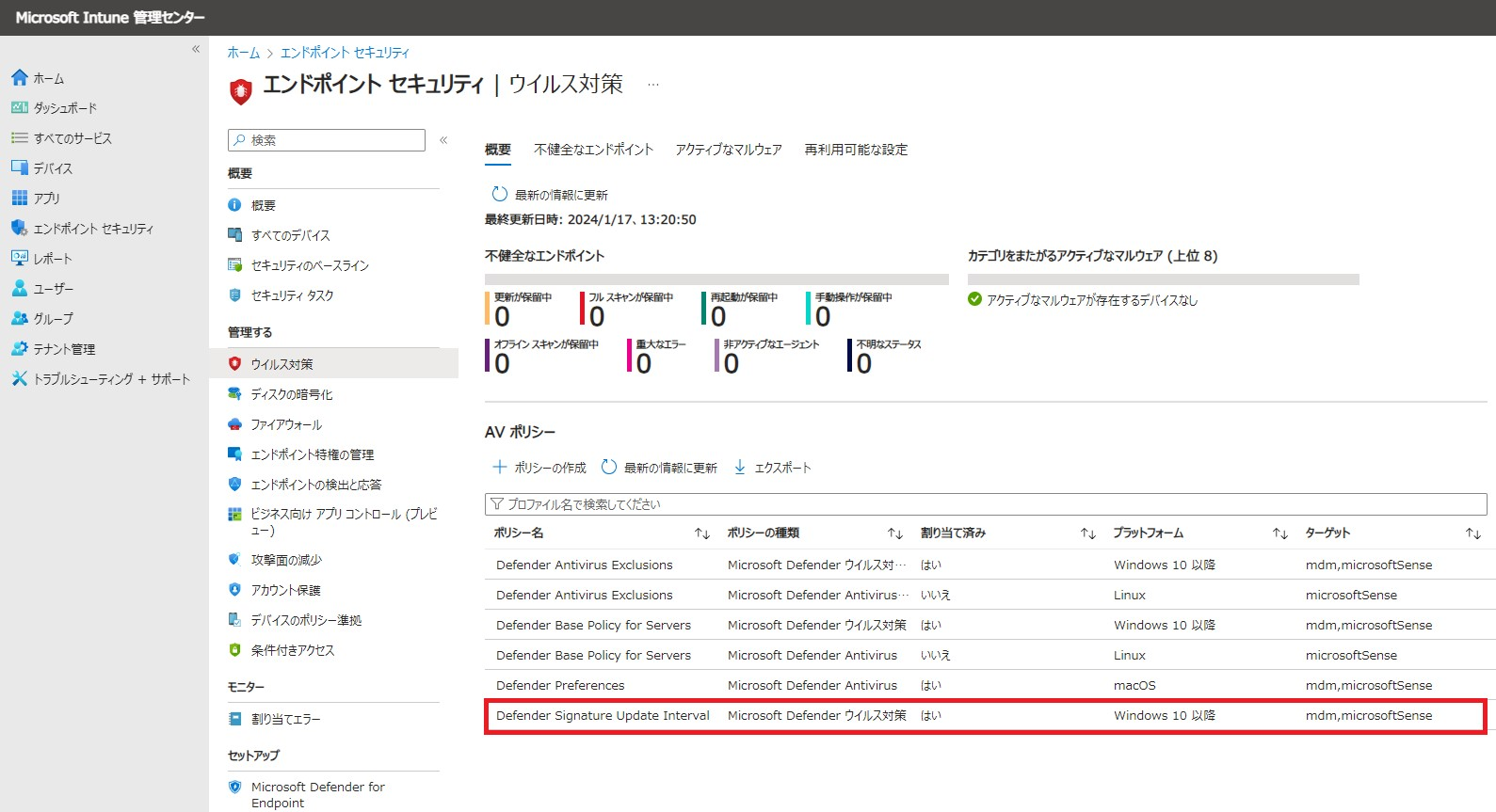

-

ポータルパス: Microsoft Intune 管理センター (intune.microsoft.com) > [エンドポイント セキュリティ] > [ウイルス対策] > (一覧よりポリシーを選択)

2024年11月22日追記:

本記事でご紹介した機能の、トラブルシュート編の記事をアップしました!

ぜひこちらの記事もどうぞ!

さいごに

こうして Defender for Endpoint security settings management 機能を使って Windows クライアントと同じウイルス対策ポリシーを Windows Server に展開できました。

コミュニティでは Intune でネイティブにサーバー管理をしたいニーズがあるようですが、先日の TechCommunity イベント (Microsoft Technical Takeoff 2023) 内のセッション (Windows. Cloud. Management. Your questions answered.) では、「今のところサーバー OS を Intune の管理対象に追加する予定はなく、サーバーを管理したいのであれば Azure Arc または Configuration Manager が選択肢となる」との回答がありました。

この点、現状テンプレートは限られるものの、ポリシー展開という側面であれば Defender for Endpoint security management settings で対応することができます。

また Linux についても Intune でネイティブに管理できるのは Ubuntu Desktop のみですが、本機能を使うと Red Hat や CentOS、Oracle Linux、Amazon Linux などにもポリシー展開できます。

(参考:Supported operating systems and browsers in Intune, Supported platforms)

セキュリティ設定展開対象の幅を広げることができるほか、パブリックプレビュー中の "unified security management3" を使うと SOC チームが Defender 管理センター上でできることが増えるというボーナスもあります。

これまではどうしても、脆弱性やセキュリティ推奨事項は Defender 管理センターで行い、ポリシー展開によって Remediation が必要な事項は security task として Intune 管理センターに送るという区分が存在していました。(参考:Review Security tasks from Microsoft Defender for Endpoint)

繰り返しながら現状テンプレートは限られるものの、当該機能を使うとセキュリティ設定の作成・展開の一連の工程を SOC チームが Defender 管理センターから実施できるようになります。

この記事に記載の範囲の設計は、今回のプロジェクトにて初めてお客様環境での利用を想定して用意しましたが、今後どんどん使われる例が増えていくのではと思います。

2024年11月22日追記:

本記事でご紹介した機能の、トラブルシュート編の記事をアップしました!

ぜひこちらの記事もどうぞ!

-

公開情報によっては "Security Management for/in Microsoft Defender for Endpoint" と記載されることがある。 (参考:Intune UI displays Windows Server devices as distinct from Windows clients for the Security Management for Microsoft Defender for Endpoint scenario, Security Settings Management in Microsoft Defender for Endpoint is now generally available ) ↩ ↩2

-

Intune では Microsoft社推奨のセキュリティ設定がベースラインポリシーとしてテンプレート提供されている。 (参考:Use security baselines to configure Windows devices in Intune, List of the settings in the Microsoft Defender for Endpoint security baseline in Intune) ベースラインポリシーは MDM 登録された Windows 10/11 向けのため、サーバーで同様の設定を使いたい場合はサーバー向けにサポートされるテンプレート上に設定を再現する必要がある。 ↩ ↩2

-

Defender 管理センターにてプレビュー機能を有効にした場合は、Defender 管理センター上でセキュリティプロファイルを作成・更新することが可能。Intune 管理センター上で作成したプロファイルは Defender 管理センターに同期される。逆もまた然りで、Defender 管理センター上で作成したプロファイルは Intune 管理センターに同期される。(参考:Manage security settings for Windows, macOS, and Linux natively in Defender for Endpoint) ↩ ↩2 ↩3