「Defender for Endpoint security settings management」機能1を実装したところ、ちょっとしたトラブルに遭遇しました。

本記事ではトラブル事例とその要因別解消方法を一例としてまとめます!

| - | 本記事の範囲 |

|---|---|

| 対象機能 | Defender for Endpoint security settings management |

| 関連製品 | Microsoft Defender for Endpoint (MDE), Microsoft Entra ID, Microsoft Intune |

| 管理対象 | Windows Server 2022 |

| - | トラブル事例 | 要因 |

|---|---|---|

| Case 1 | デバイスオブジェクトが Entra・Intune に連携されない | 前提要件を満たしていない, 「MDE-Management」タグがついていない |

| Case 2 | デバイスにポリシーが適用されない | Intune フィルターがポリシー割り当てを邪魔している, 3rd party 製品が Defender と競合している |

関連記事

以前、Defender for Endpoint security settings management 機能の紹介記事をアップしました。

「テナント設定や動作例を見たい」という方はこちらの記事もどうぞ!

-

IntuneとMDEを使ってWindowsサーバーにウイルス対策ポリシーを展開する!

←この記事で取り上げた機能のトラブルシュート編が本記事になります。

なお本記事に掲載している写真は、検証環境で以前取得したご参考画面です。

(実際の事象発生テナントで取得した画面ではありません。)

Case 1:デバイスオブジェクトが Entra・Intune に連携されない

当該サーバーが Microsoft Defender for Endpoint にはオンボードされているのに、一向に Entra ID ならびに Intune に連携されない、という事象です。

正常状態

本来なら、以下 3つの管理センター上にデバイスオブジェクトが存在する (MDE から Entra ID と Intune にオブジェクトが連携される) 状態になります。

- Microsoft Defender admin center (security.microsoft.com)

- Microsoft Entra admin center (entra.microsoft.com)

- Microsoft Intune admin center (intune.microsoft.com)

この場合は以下が要因で、それぞれ対処することで事象解消することができました。

1-1. 前提要件を満たしていない

「Defender for Endpoint security settings management」機能は、利用にあたって前提要件があります。

-

- 環境

- 通信

- プラットフォーム

- ライセンス

- 権限 (RBAC)

今回、意外な落とし穴だったのは各プラットフォームのバージョン要件でした。

バージョン要件を満たしていない

公開情報上のサポートされるプラットフォームリスト内に、さらっとバージョン要件が記載されています。

- Windows Server 2022, including Server Core (with KB5025230)

―― Use Intune endpoint security policies to manage Microsoft Defender for Endpoint on devices not enrolled with Intune - Prerequisites より (2024年 11月 21日閲覧)

バージョン要件について

2024年 4月に公開情報を確認した際の記載では、Windows Server 2022 のバージョン要件は "with KB5006745" でした。

-

KB5006745:2021年10月リリースの修正プログラム

(この修正プログラムが適用済みであること、または2021年10月以降にリリースされたOSビルドであることが前提要件)

現時点 (2024年 11月) では "with KB5025230" (2023年 4月リリースの修正プログラム) になっているため、この要件は今後も Windows Server のリリースに合わせてどんどん上がっていくのではと思います。

現在 Windows Server 2022 の場合は、KB5025230 適用以降 (つまり、ビルド番号でいうと "20349.1668" 以降) がサポート対象、ということになります。

(参考:2023 年 4 月 11 日 セキュリティ更新プログラム (KB5025230))

今回事象発生しているサーバーと正常稼働しているサーバーを比較すると、なるほど事象発生サーバーはビルド番号が低い特徴があり、バージョン前提要件を満たしていませんでした。

(参考:Windows Server のリリース情報)

ビルド番号の確認方法

MDE にオンボード済みのサーバーは、Microsoft Defender admin center (security.microsoft.com) 上でバージョン情報を見ることができます。

- Microsoft Defender > アセット > デバイス > デバイスのインベントリ一覧上でデバイスを選択する

← 特定のデバイスの「概要」ページ、「OS」ランにメジャーバージョン番号とビルド番号が表示されます。

そこで、サーバー上で Windows Update を実行して OS を更新してもらったところ、事象が解消しました!

サーバー構築時の作法として OS の最新化を必ず実施している場合は心配無用ですが、サーバー用途によっては更新が止められている場合もあると思います。

みなさまの環境で同様の事象が発生した場合は、ビルド番号も疑ってみてください!

ご参考:通信要件

以前、数か月間の長きにわたって神公開記事が 404 状態になったことがあるので、通信要件についてこの記事上にもコピペ掲載します。

当環境における事象の主要因はバージョン要件を満たしていないことでしたが、通信が要因のパターンもありうるため、ご参考ください。

Devices must have access to the following endpoint:

*.dm.microsoft.com- The use of a wildcard supports the cloud-service endpoints that are used for enrollment, check-in, and reporting, and which can change as the service scales.―― Use Intune endpoint security policies to manage Microsoft Defender for Endpoint on devices not enrolled with Intune - Prerequisites より (2024年 11月 21日閲覧)

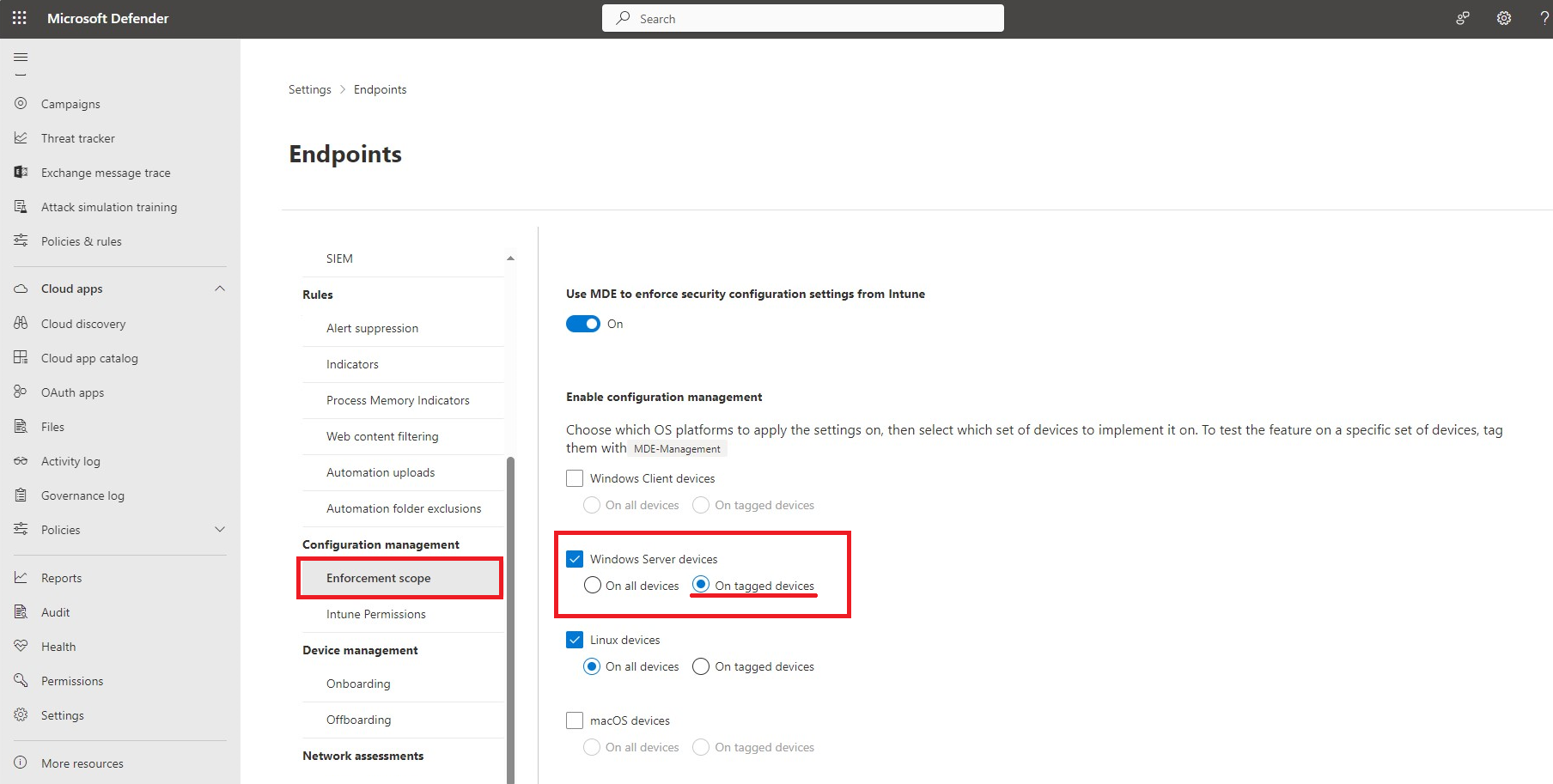

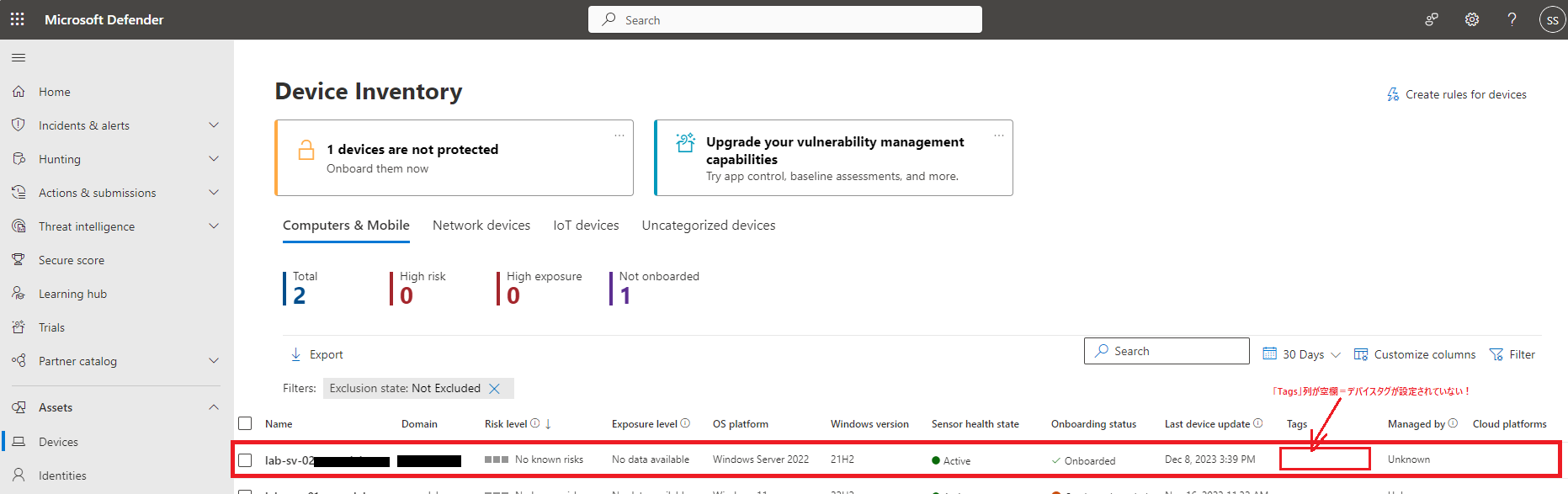

1-2. 「MDE-Management」タグがついていない

Microsoft Defender admin center で Security settings management 機能を有効化する際、Enforcement scope 設定で「On tagged devices」を選択した場合は、MDE オンボード後にタグをつけないと Entra ID・Intune にデバイスオブジェクトが連携されません。

-

参考:

- Enforcement scope 設定とは:Security settings management 有効化

- いつタグをつける?:サーバー オンボード

当環境では Enforcement scope を「On tagged devices」に限定、かつ都度手動でタグをつける運用にしていたためラグが発生していました。

なお、security settings management 機能で使われるタグの値は MDE-Management です。(手打ちじゃなくてコピペで設定しましょう!)

タグ設定の自動化

余談ですが、MDEのデバイスタグ自体の機能としてはタグの自動付与ができるそうです。

ただし、security settings management 機能ではまだ自動的設定タグの利用はサポートされていないらしく、タグが自動設定されたデバイスオブジェクトは登録失敗する事象が発生しているそうです。

現在調査中とのこと。

Use of Microsoft Defender for Endpoint's Dynamic tag capability to tag devices with MDE-Management isn't currently supported with security settings management. Devices tagged through this capability won't successfully enroll. This issue remains under investigation.

―― Use Intune endpoint security policies to manage Microsoft Defender for Endpoint on devices not enrolled with Intune より (2024年 11月 21日閲覧)

タグを付けた後、しばらくして Entra ID・Intune にオブジェクト連携されます。

可能であればサーバーを再起動すると連携がはやい感じがしました。(ここはうろ覚えですみません汗)

ご参考:デバイスタグの付け方

簡易(文字だけ)ですが、ご参考に手動でのデバイスタグの付け方をご紹介します。

-

Defender 管理センター (security.microsoft.com) にアクセスする

(前提:作業アカウントは Security Admin 相当の権限を持つこと) -

管理センター左ペインより、[アセット] > [デバイス] (デバイスのインベントリページ) を開く

(MDE にオンボードした端末一覧が表示される) -

デバイスインベントリ一覧より、タグ設定対象のデバイス行を選択する

※ハイパーリンクを開くとデバイス詳細ページに飛ぶが、そこで操作する必要はないので、あくまでハイパーリンク以外の部分をクリックして右ペインを開く -

デバイス情報が右ペインとして表示されるので、[・・・] > [タグを管理] をクリックする

- [コンピューター タグの管理] ページが表示されるので、[手動タグの編集] 下に 「MDE」とキーボード入力する

- 既存のタグ一覧が表示されるので、「

MDE-Management」を選択する

(1台目のときは一覧表示されないため、「MDE-Management」をコピペ入力し、設定する) - [保存して閉じる] ボタンをクリックする

- 「コンピューター タグが正常に追加されました」通知が来る

- ブラウザをリフレッシュすると、設定されたタグを確認することができる

タグの手動設定

こちらの公開情報もご参考ください!

- 参考: デバイス タグの作成と管理

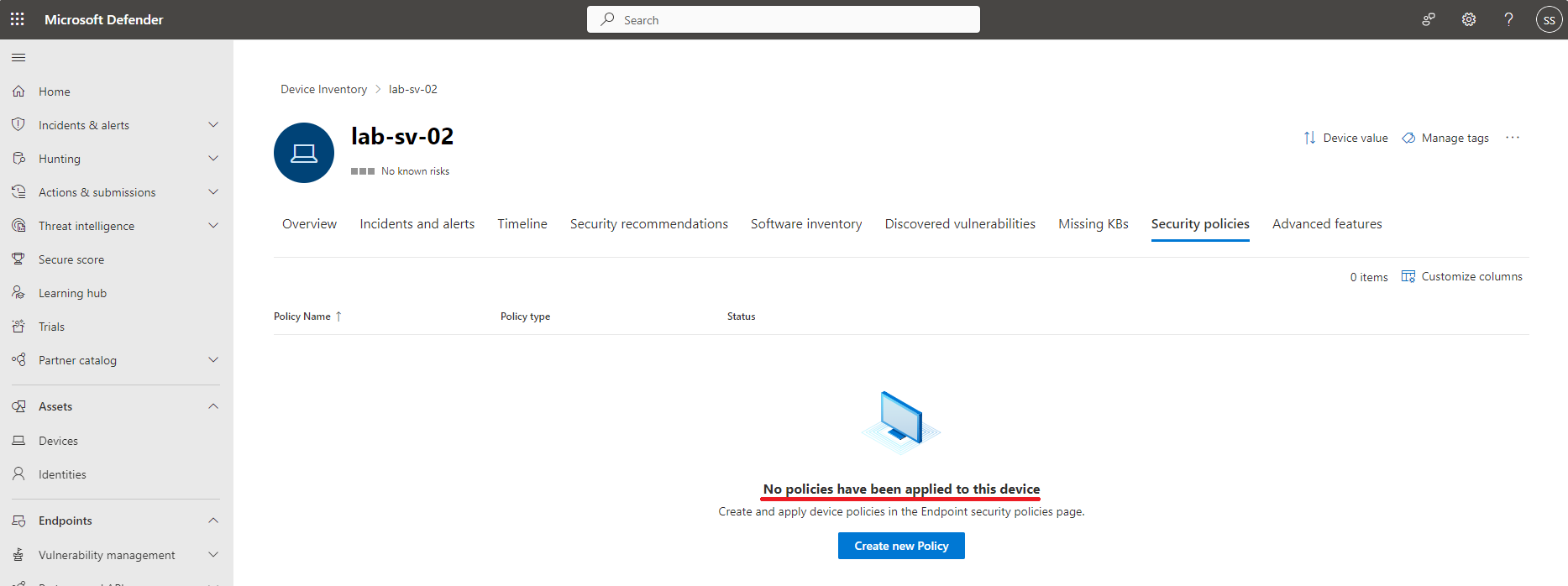

Case 2:デバイスにポリシーが適用されない

当該サーバーに Intune からポリシーを割り当てているのに、一向にポリシーが適用されないという事象です。

正常状態

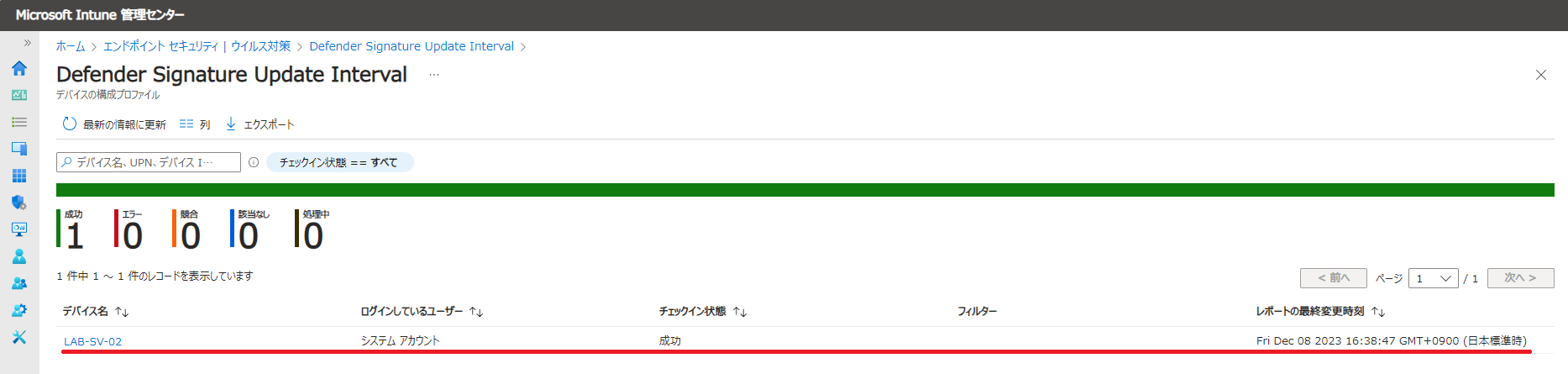

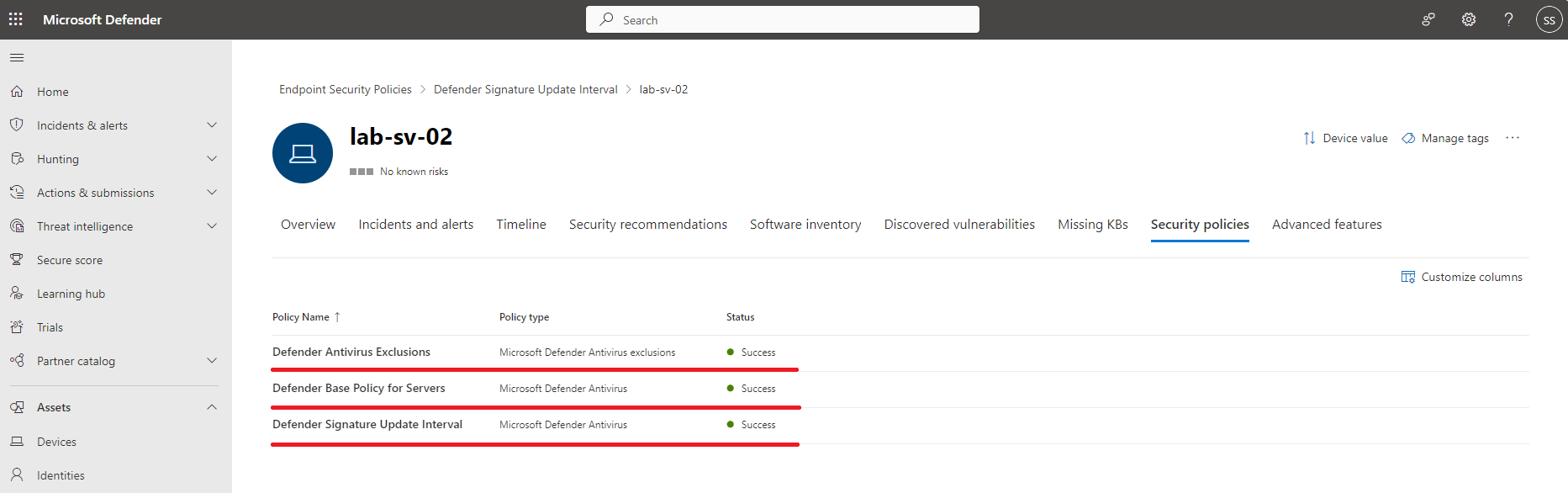

本来なら、デバイスのページ と ポリシーのページ それぞれから適用状態 (成功/エラー) を確認することができます。

デバイスのページにはポリシーが表示されず、ポリシーのページにはデバイスが表示されずで、ポリシーが当該サーバーに適用された気配がないというのが本事象です。

デバイスに一度ポリシーが適用されると、デバイスのページ ならびに ポリシーのページにはそれぞれレコードが表示されるようになります。

ポリシーの適用日時が古い場合、一度適用されたがその後適用されない事象が発生している場合があるので、要注意です。

なおこれが疑われる場合、MDE Client Analyzer 実行結果をサポートに連携すると、現時点でポリシーが適用されているのか確認してもらうことが可能です。

これには長らく頭を抱えました。

なぜなら、ポリシー適用の基本となる以下の状態は満たしていたからです。

- 当該サーバーは Entra ID・Intune に連携されている (どちらの管理センター上にもデバイスオブジェクトが存在している)

- 当該サーバーは、Entra ID 上の任意のデバイスグループ (グループA) のメンバーである

- Intune 上でセキュリティポリシープロファイルが存在しており、グループA に割り当てられている

あらためて公開情報を上から下まで熟読したところ、security settings management 機能では Intune のフィルター (assignment filter) がサポートされないことが分かりました。

また、フィルターを使っていなかったものについては、サポート問い合わせにより 3rd party 製品が Defender と競合していたことが分かりました。

本事象は最終的に以下が要因で、それぞれ対処することで解消することができました。

2-1. Intune フィルターがポリシー割り当てを邪魔している

現在、security setting management 機能では Intune のフィルター (assignment filter) がサポートされていません。

Assignment Filters and security settings management

Assignment filters aren't supported for devices communicating through the Microsoft Defender for Endpoint channel. While assignment filters can be added to a policy that could target these devices, the devices ignore assignment filters. For assignment filter support, the device must be enrolled in to Microsoft Intune.―― Use Intune endpoint security policies to manage Microsoft Defender for Endpoint on devices not enrolled with Intune より (2024年 11月 21日閲覧)

今回、Intune 管理センター (intune.microsoft.com) 上でポリシーを割り当てる際、フィルターを使うとポリシーが適用されないという結果になりました。

公開情報の表現だと (the devices ignore assignment filters) フィルターが無視された結果ポリシーが適用されてもよさそうですが、実際はフィルターモード (include/exclue) にかかわらずフィルターがついたポリシーは一律デバイスに適用されないという動作になっていました。

ポリシーの割り当て設定からフィルターを削除して、事象発生サーバーのポリシー同期を強制したところ順次ポリシーが適用され、事象が解消しました!

なお、もとの設計ではフィルターを使う予定ではありませんでしたが、テストなどのために一時的に除外する必要があり、スポット対応としてフィルターを使ったところ事象が発生してしまいました。

Defender for Endpoint security settings management で割り当て先を細かく制御したい場合は、あくまで Entra ID のグループ単位で制御する必要がある、ということが分かりました。

2-2. 3rd party 製品が Defender と競合している

ウイルス対策系や監視系の 3rd party セキュリティ製品がエンドポイントにインストールされている場合、Defender と競合することがあるそうです。

サポートに調査いただいたところ、当環境では事象が継続していた残りのサーバーがこれに該当することが分かりました。

Microsoft Defender Antivirus がアンインストールされている

Microsoft Defender Antivirus がアンインストールされてしまっている場合は、再インストールが必要です。

なお、Windows Server の場合は Windows のクライアント OS と異なり、自動的にパッシブモードが構成されないらしく、手動対応が必要だそうです。

Microsoft Defender for Endpoint のプロセスが疎外されている

3rd party セキュリティ製品が MDE のプロセスを邪魔しないよう、MDE が使うパスを除外する必要があるそうです。

切り分け

事象発生エンドポイント上に 3rd party セキュリティ製品がインストールされており、それが事象発生要因と疑われる場合の切り分け方法 (可能であれば):

- 3rd party セキュリティ製品のサービスを一旦止めて、事象が解消するかを確認する

除外設定には労力がかかるので、可能であれば切り分けて要因特定してから対応できるのがベストと思います。

なお、除外がどうしてもできない場合 (設計方針上、または製品仕様上の理由で) は、残念ですが security settings management 機能によるポリシー展開自体をあきらめざるをえません。

ただ、もともとドメインコントローラーは security settings management でサポートされておらず、ポリシー展開には別途GPOなどでの対応が必要でした。

同一環境上でそうした別方法をとっているサーバーがあれば、想定外に security settings management 機能を使えないサーバーが出てしまった場合もそちらの管理方式に寄せると整理すれば、あまり手戻りもないかと思います。

ドメインコントローラーのサポート

なんと現在プレビューで、security settings management 機能がドメインコントローラーもサポートするようになったそうです!!

さいごに

以上、実際に遭遇した事象とその解消方法のご紹介でした。

本記事の内容がちょっとでもみなさまの役に立てば幸いです。

なお、Defender for Endpoint security settings management は GA されている機能のため、がっつりと Microsoft のサポートを受けることができます。

Defender 管理センター上からチケットを開いて、製品選択メニューがあれば「Defender for Endpoint」を指定します。

サポートに問い合わせた場合、MDE オンボード完了後に発生した事象の調査は MDE Client Analyzer (https://aka.ms/mdatpanalyzer) の実行結果を連携→分析結果に応じて案内いただく、というパターンが多いように感じます。

すこし時間がかかることを見越して、事象が発生したら即座に SR を出し、待ち時間の間にでも本記事をさらってもらい、公開情報をふりかえると解決の近道になるのではと思います!

- SR を起票する

- 本記事をさらっと読む

- 公開情報を上から下まで読む

もし「ほかにもこんな事例があるよ!」ということがありましたら、ぜひコメント欄で教えてください✨

-

Defender for Endpoint security settings management とは:ざっくりいうと、Defender for Endpoint にオンボードした端末に対して、Intune 上で構成したセキュリティポリシーを展開する機能です。(参考:Use Intune endpoint security policies to manage Microsoft Defender for Endpoint on devices not enrolled with Intune) ↩