概要

最近 AWS を使ったインフラ構築もするようになりました。ピタゴラスイッチ作ってるみたいで楽しい。

そんな中、VPC のプライベートサブネットに建てた EC2 に SSM Session Manager で入ろうとしたところ入れず困ったので、備忘録としてメモします。

SSM (Systems Manager) Session Manager とは

AWS Systems Manager Session Manager - AWS Systems Manager

- EC2 に KeyPair を登録したりしなくても EC2 のシェルを叩けて便利。しかも無料。

-

ssm-userでログインされ、 PW 無しでsudoもできる。 - SSM 系のポリシー(詳細忘れました)をアタッチしたロールを、 EC2 のインスタンスプロファイルに割り当てる必要があります。

やろうとしたこと

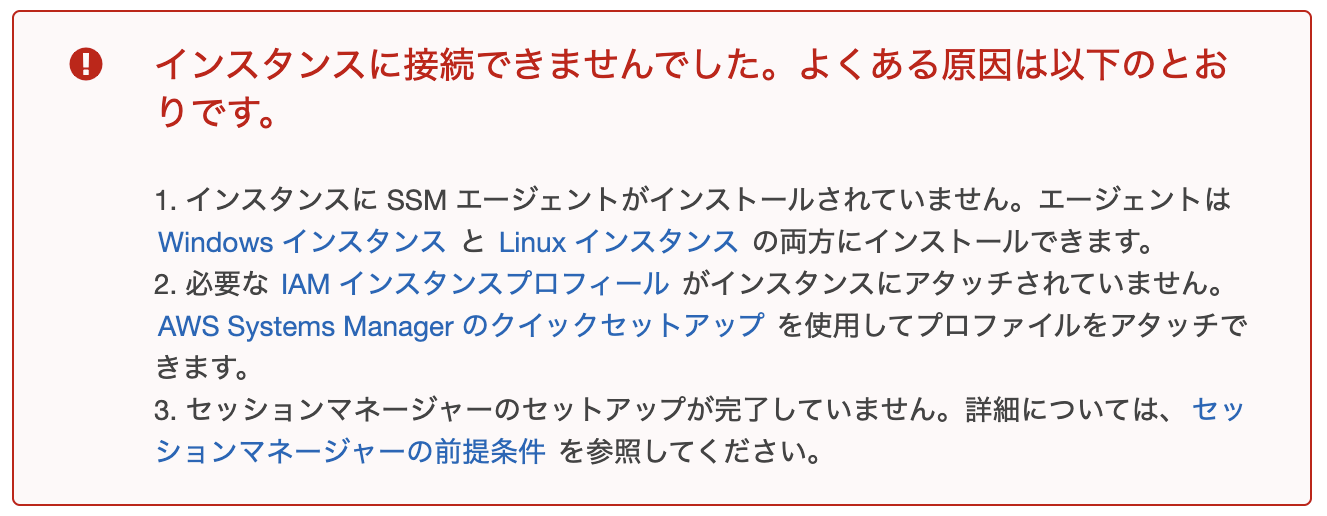

タイトルの通りですが、 VPC のプライベートサブネット上に建てた EC2 に Session Manager で入ろうとしたところ、以下のように表示され入ることが出来ませんでした。

原因

Session Manager の要件として、対象の EC2 から 443 ポートへのアウトバウンドアクセスが出来る必要があります。

プライベートサブネットからは基本的に全てのアウトバウンドトラフィックが出ていかないので、これが原因でした。

数日前に別の EC2 を無意識にパブリックサブネットに建てて Session Manager が使えたので、プライベートサブネットでもいけるだろうと思ったところ今回の事象に至りました。

素直に GW サーバーを建てるのが無難そう。