オンプレミスとOCIの接続が多いので、持ち運びに便利なYAMAHA NVR700wを購入しました。

小型ONU接続、YMO、VRRP、Floating Staticなどもやってみてみる

ということで、Oracle Cloud にIPsec VPN接続してみてみます。

■ 構成

※ この構成は静的ルート設定になります。BGPの動的ルート接続はYAMAHAルーターとOCIをBGPでIPSec VPN接続 が参考になります。

■ On-Premises環境

| 項目 | 内容 |

|---|---|

| ルーター | YAMAHA NVR700w |

| Internet SIM | イオンモバイル データプラン(TYPE2) |

| SIMカードは、Public IP(Global IP)が取得される、"イオンモバイル タイプ2"、"インターリンクLTE"等を使用します。 |

■ YAMAHA NVR700w Inernet接続

● SIM挿入

電源を切った状態でmini SIMサイズのSIMカードをNVR700wのSIMカードスロットに挿入

● YAMAHA NVR700w 起動

パソコンと接続できるように配線して電源スイッチを入れます。

● Internet接続設定

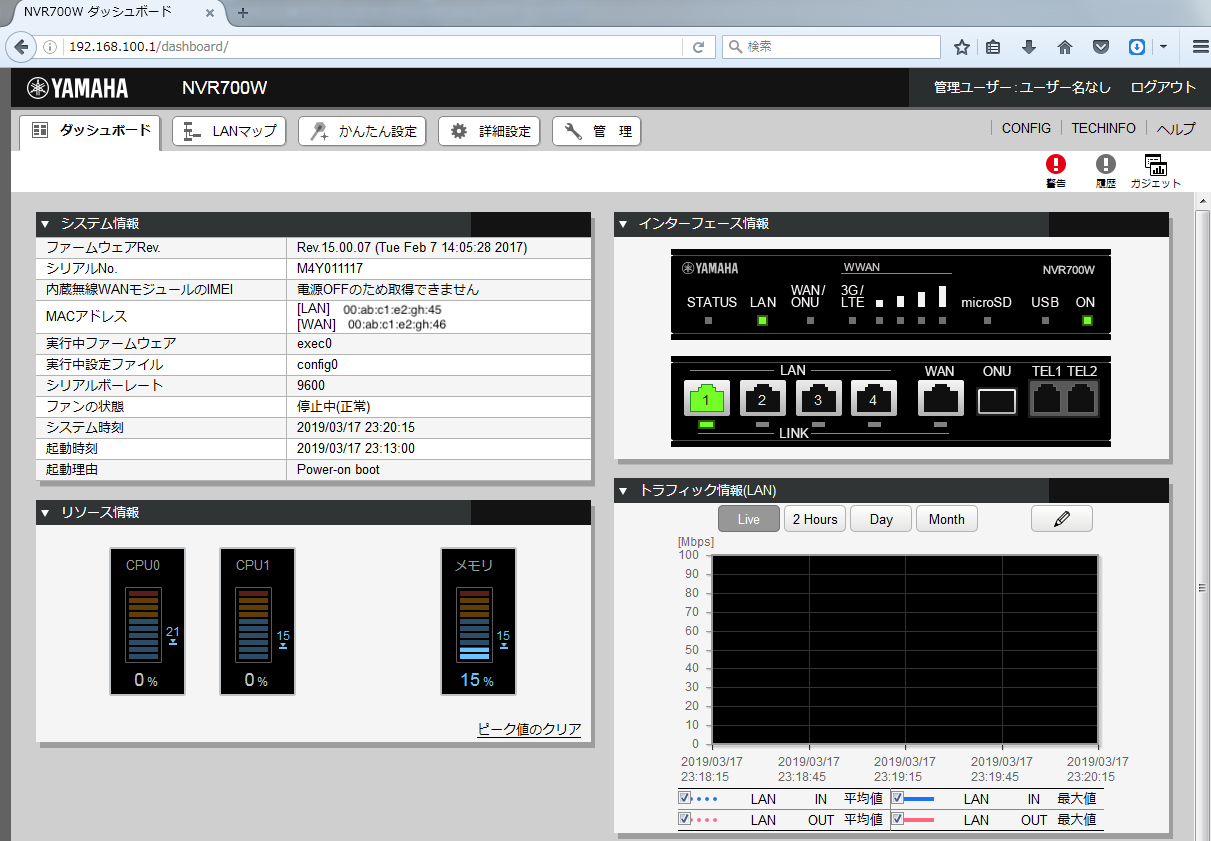

①Webコンソールログイン

パソコンからhttp://192.168.100.1 へブラウザアクセスして、NVR700Wの設定画面を開きます。

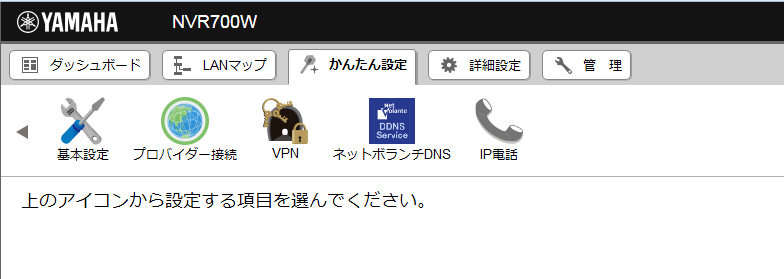

⑤インターフェースの選択画面

[内蔵無線WAN」を選択して、[次へ]をクリック

⑥プロバイダー情報の設定画面

プロバイダーへの接続情報を入力して、「次へ」をクリック

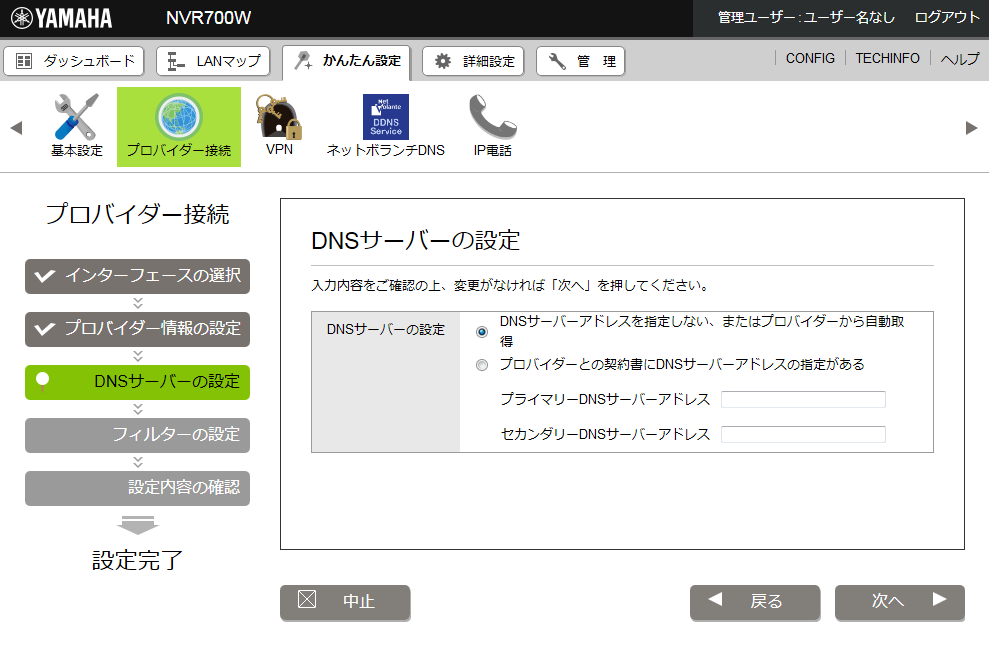

⑦DNSサーバーの設定画面

必要に応じてプロバイダー指定のDNSサーバーアドレスの設定をし、[次へ]をクリック

⑧フィルターの設定画面

ここでは環境に合わせて適切に入力し、[次へ]をクリック

⑨設定内容の確認

設定した内容が問題ないことを確認し、[設定の確定]をクリック

● Internet接続確認

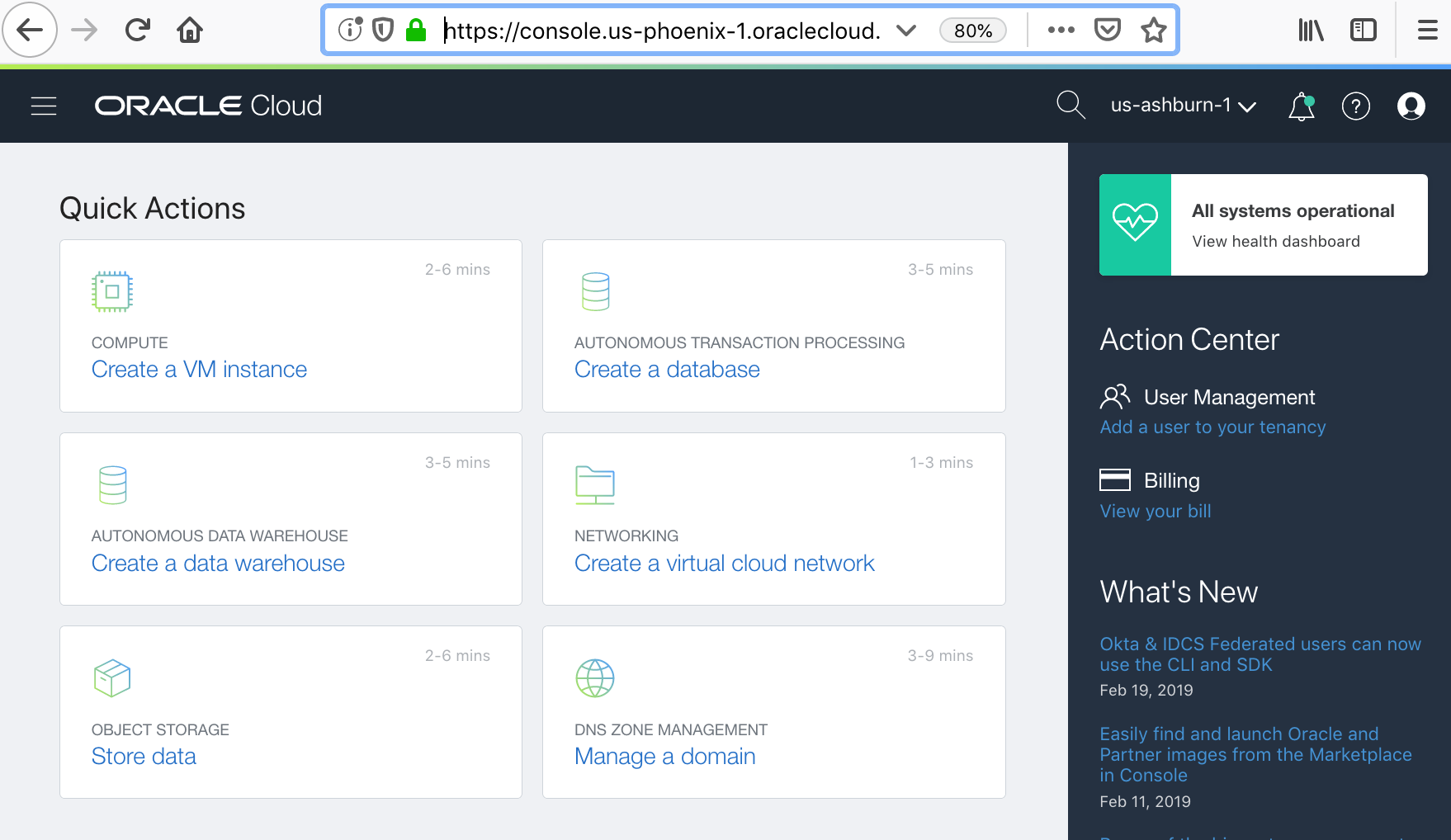

OCIコンソール(https://console.us-phoenix-1.oraclecloud.com/)

へ接続し、Internetへ接続できることを確認

■ OCI IPsec VPN設定

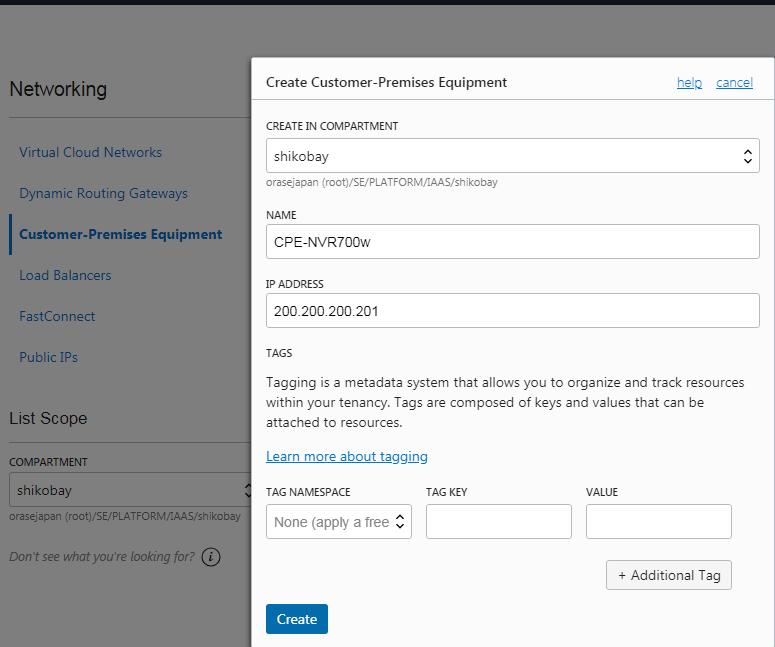

① Customer-Premises Equipment (CPE)作成

OCI コンソールの Networking から Customer-Premises Equipment画面を選択し、

NVR700wのPublic IP address(200.200.200.201)を登録してCPEを作成

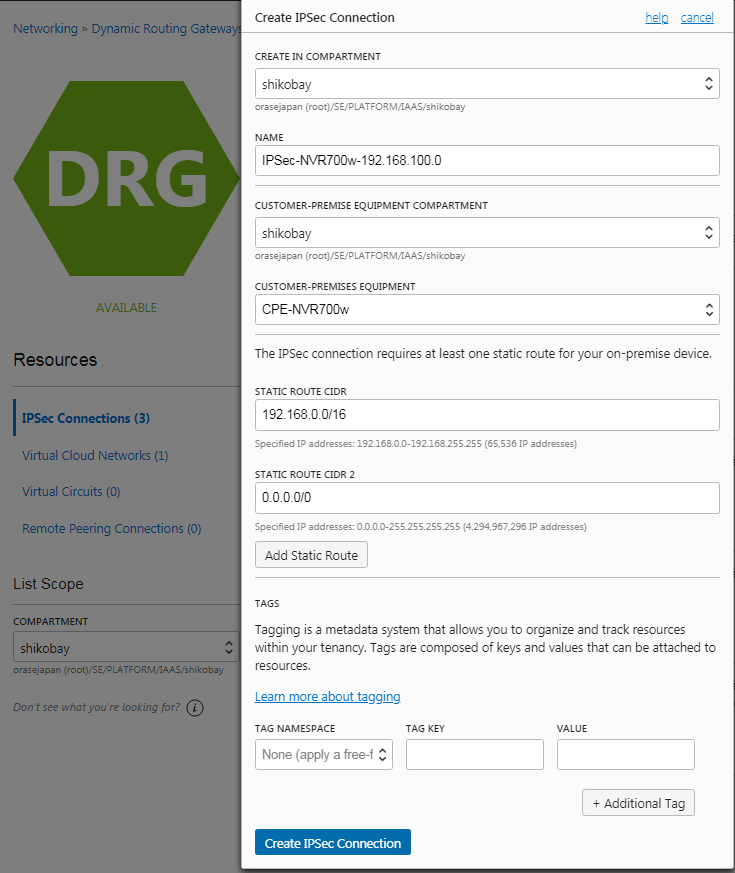

④ DRGのIPSec Connections作成

作成したDRGに 自宅CIDR (192.168.100.0/16)を登録して作成

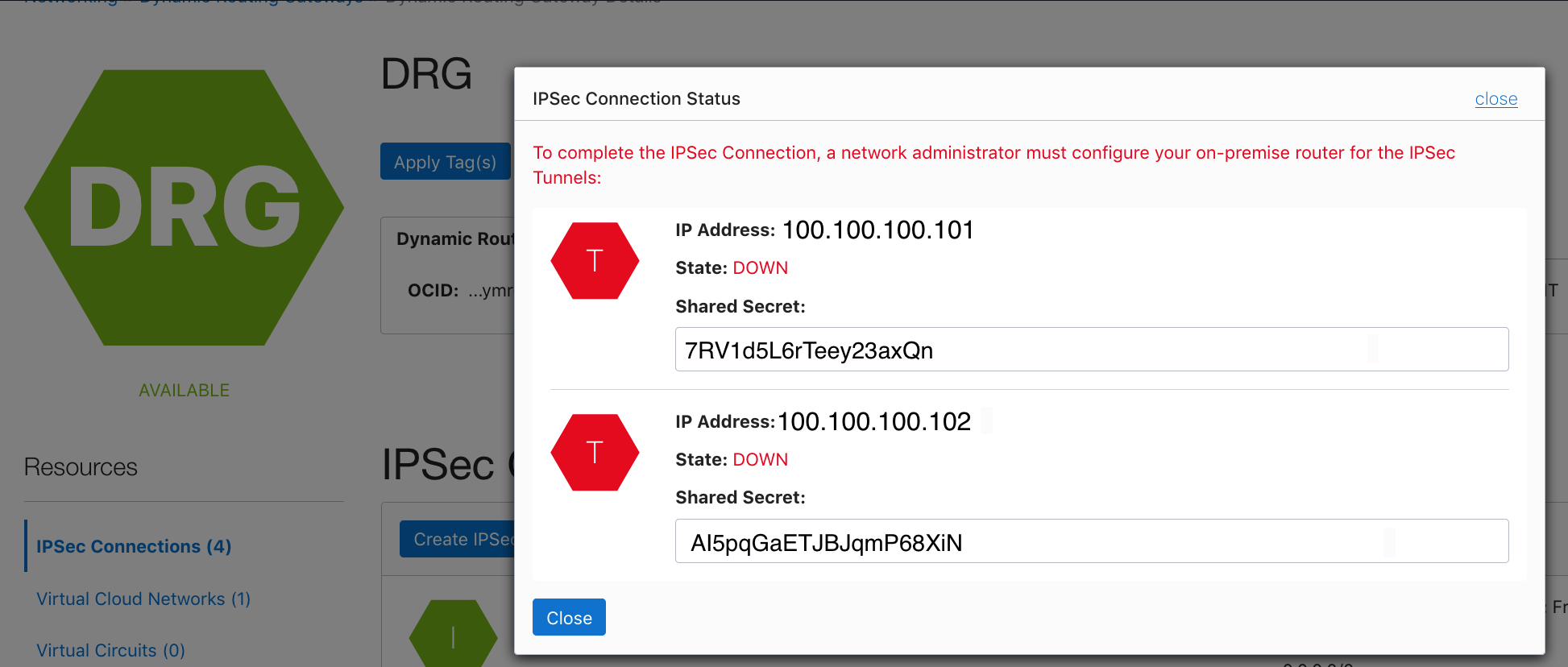

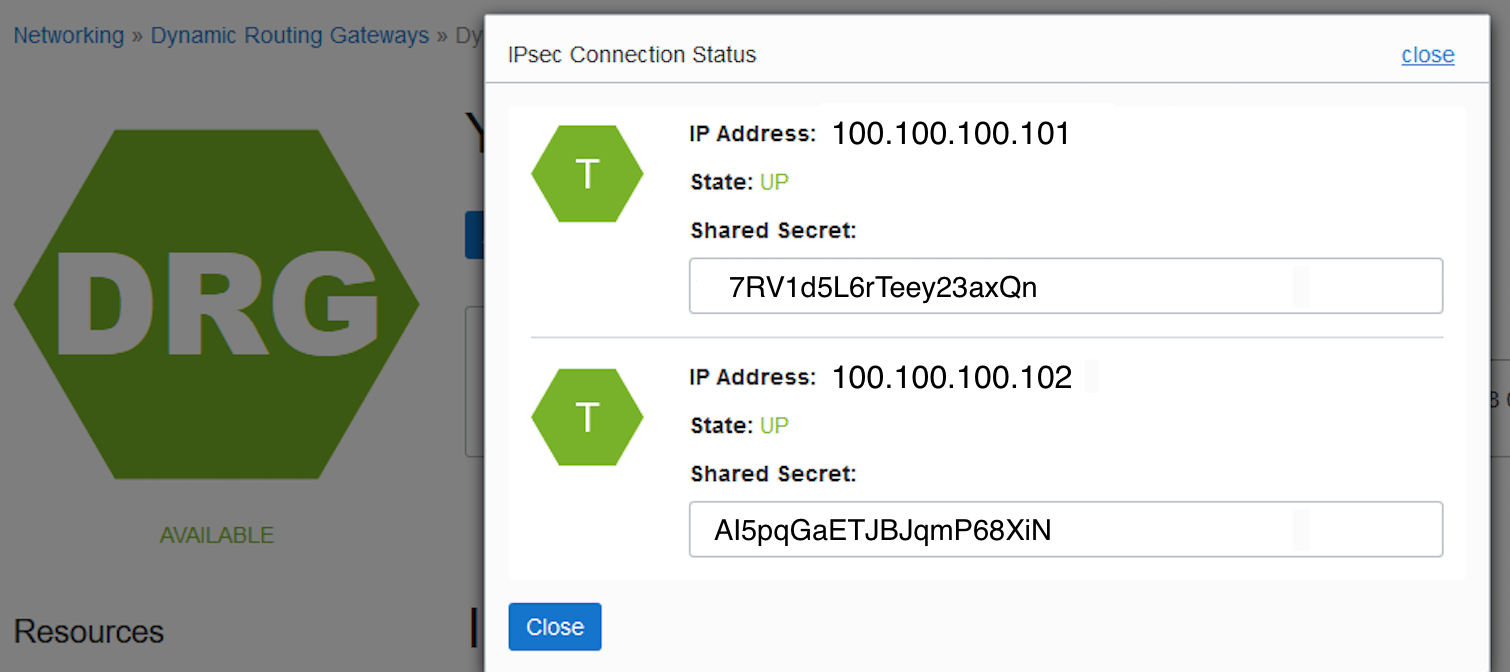

⑤ DRGのIPSec Connection 接続情報メモ

作成後 右端の ・・・(Actions icon) からTunnel InformationメニューをクリックしIPsec接続に必要なの「Public IP Adress」 と 「Shard Secret」をメモし、NTR700wへ設定します。

■ YAMAHA NVR700w IPsec VPN設定

● NVR700wへターミナル・ログイン

①NVR700wへtelnet or ssh接続

$ ssh admin@192.168.100.1

admin@192.168.100.1's password:

NVR700W Rev.15.00.15 (Fri Nov 10 16:17:57 2018)

Copyright (c) 1994-2018 Yamaha Corporation. All Rights Reserved.

To display the software copyright statement, use 'show copyright' command.

Memory 256Mbytes, 2LAN, 1ONU, 1WWAN

②administratorコマンドで管理者権限になり以下コマンドを実行して設定

> administrator

Password:

There are changed configuration unsaved in nonvolatile memory!

#

③文字コードを必要に応じて設定

# console character en.ascii

● NATの設定

ip loopback1 address 200.200.200.201

nat descriptor type 1000 masquerade

nat descriptor address outer 1000 200.200.200.201

nat descriptor masquerade static 1000 1 192.168.100.1 udp 500

nat descriptor masquerade static 1000 2 192.168.100.1 esp

● VPN(IPsec)tunnel1設定

tunnel select 1

description tunnel OCI-VPN1

ipsec tunnel 1

ipsec sa policy 1 1 esp aes256-cbc sha256-hmac

ipsec ike duration ipsec-sa 1 3600

ipsec ike duration isakmp-sa 1 28800

ipsec ike encryption 1 aes256-cbc

ipsec ike group 1 modp1536

ipsec ike hash 1 sha256

ipsec ike keepalive log 1 off

ipsec ike keepalive use 1 on dpd 5 4

ipsec ike local address 1 200.200.200.201 #NVR700w PublicIP

ipsec ike local id 1 0.0.0.0/0

ipsec ike nat-traversal 1 on

ipsec ike pfs 1 on

ipsec ike pre-shared-key 1 text 7RV1d5L6rTeey23axQn #OCI IPsec Tunnel2 pre-shared-key

ipsec ike remote address 1 100.100.100.101 #OCI IPsec Tunnel1 PublicIP

ipsec ike remote id 1 0.0.0.0/0

ip tunnel tcp mss limit auto

tunnel enable 1

● VPN(IPsec)tunnel2設定

tunnel select 2

description tunnel OCI-VPN2

ipsec tunnel 2

ipsec sa policy 2 2 esp aes256-cbc sha256-hmac

ipsec ike duration ipsec-sa 2 3600

ipsec ike duration isakmp-sa 2 28800

ipsec ike encryption 2 aes256-cbc

ipsec ike group 2 modp1536

ipsec ike hash 2 sha256

ipsec ike keepalive log 2 off

ipsec ike keepalive use 2 on dpd 5 4

ipsec ike local address 2 200.200.200.201 #NVR700w PublicIP

ipsec ike local id 2 0.0.0.0/0

ipsec ike nat-traversal 2 on

ipsec ike pfs 2 on

ipsec ike pre-shared-key 2 text AI5pqGaETJBJqmP68XiN #OCI IPsec Tunnel2 pre-shared-key

ipsec ike remote address 2 100.100.100.102 #OCI IPsec Tunnel2 PublicIP

ipsec ike remote id 2 0.0.0.0/0

ip tunnel tcp mss limit auto

tunnel enable 2

● VPN(IPsec)設定反映

ip route 10.0.0.0/16 gateway tunnel 1 hide gateway tunnel 2 hide

ipsec auto refresh on

IPsec の SA の状態が表示されることを確認

# show ipsec sa

Total: isakmp:2 send:2 recv:2

sa sgw isakmp connection dir life[s] remote-id

----------------------------------------------------------------------------

1 1 - isakmp - 28450 100.100.100.101

2 2 - isakmp - 28451 100.100.100.102

3 1 1 tun[0001]esp send 3252 100.100.100.1017

4 1 1 tun[0001]esp recv 3252 100.100.100.101

5 2 2 tun[0002]esp send 3253 100.100.100.102

6 2 2 tun[0002]esp recv 3253 100.100.100.102

● VPN(IPsec)設定保存

# console character ascii

# save

Saving ... CONFIG0 Done .

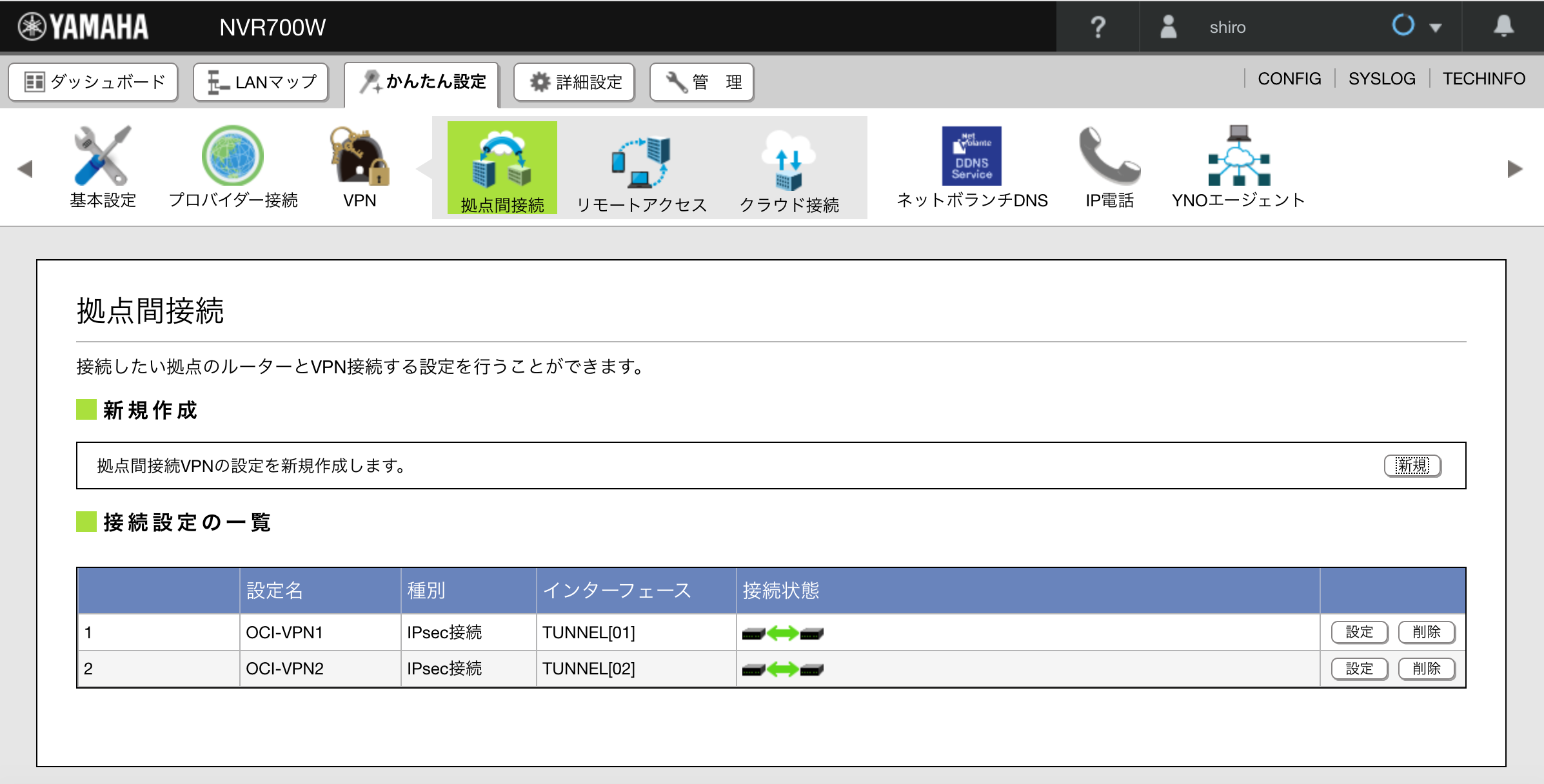

● YAMAHA NVR700w Status確認

NVR700wコンソール(http://192.168.100.1) で設定した2つのTunnelが通信中であることを確認

● OCI Status確認

OCI Tunnel Information画面

赤いDOWN state が 緑のUP state になっていることを確認

■ VPN接続テスト

自宅Windows PC(192.168.100.2) からOCI に作成した Compute Instance(10.0.0.2)との接続確認

● ping確認

onp-inst01:~ admin$ ping 10.0.0.2 -c 3

PING 10.0.0.2 (10.0.0.2): 56 data bytes

64 bytes from 10.0.0.2: icmp_seq=0 ttl=43 time=217.080 ms

64 bytes from 10.0.0.2: icmp_seq=1 ttl=43 time=214.029 ms

64 bytes from 10.0.0.2: icmp_seq=2 ttl=43 time=203.010 ms

^C

--- 10.0.0.2 ping statistics ---

4 packets transmitted, 3 packets received, 25.0% packet loss

round-trip min/avg/max/stddev = 203.010/211.373/217.080/6.043 ms

■ 参考

● ヤマハネットワーク製品

- Oracle Cloud Infrastructureの仮想ネットワーク(IPsec)を設定する

- Oracle Cloud InfrastructureとVPN(IPsec)接続するルーターの設定 : コマンド設定