Palo Alto Networks は世界的なサイバーセキュリティにおけるリーダーです

VM-Series ファイアウォールは、Palo Alto Networks の仮想マシン形式 の次世代ファイアウォールです。

ハードウェア プラットフォームと仮想化プラットフォームの両方で使用可能です。また、それらでまったく同じ次世代ファイアウォールの機能をサポートすることで、管理の一貫性と容易性を実現しています。

ということで、Oracle Cloud Infrastructure (OCI)へVM-Seriesをセットアップしてみます。

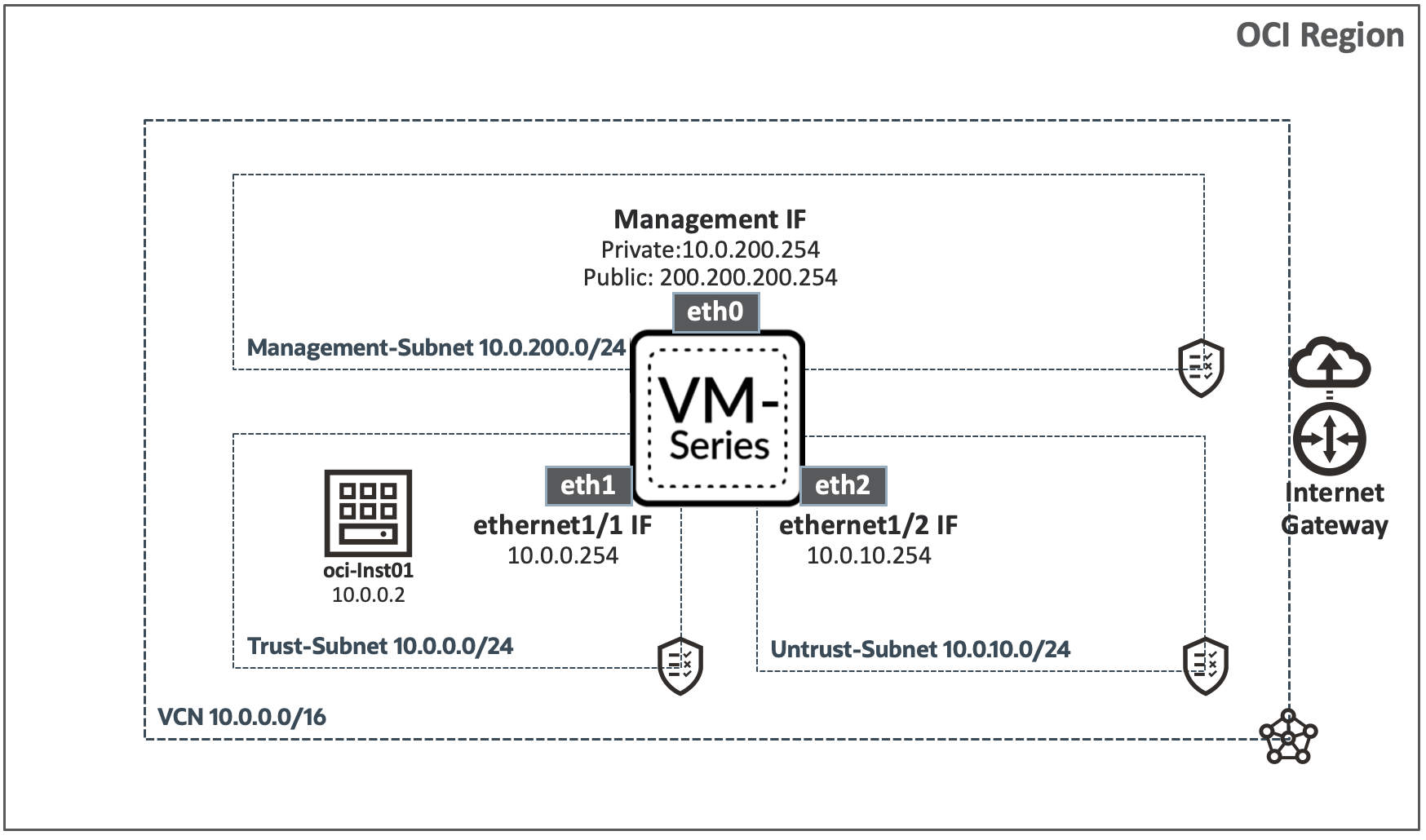

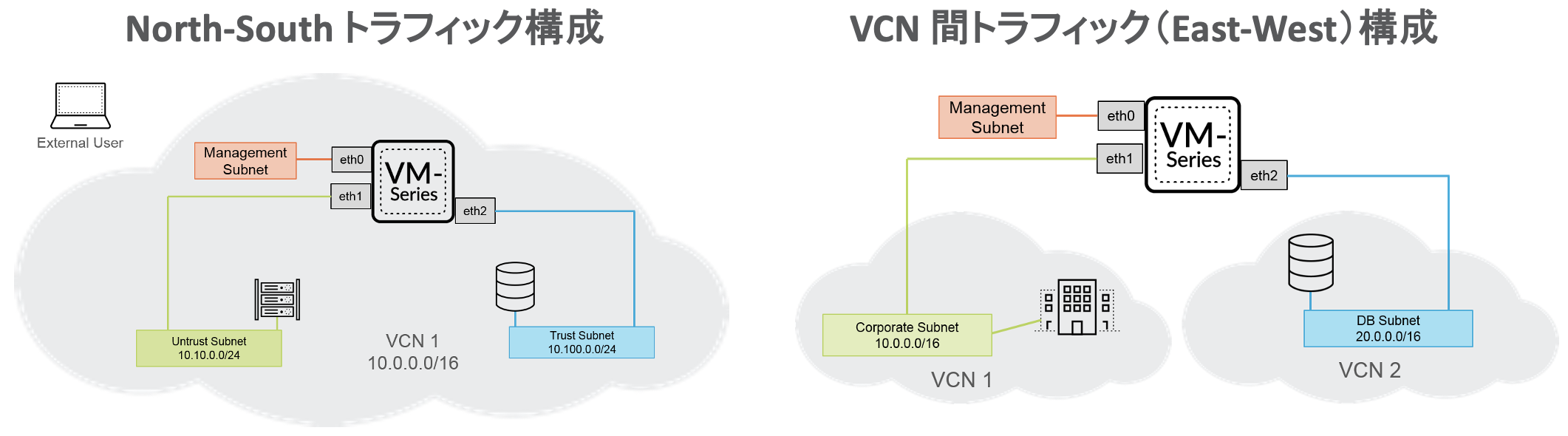

■ 構成

North-South トラフィック構成でセットアップしてみます

VM-Series ファイアウォールを使用し、次のような構成でクラウド環境を保護できます

・North-South トラフィック

VM-Series ファイアウォールを使用して、信頼できないソースからクラウドネットワークに入るトラフィックや、クラウド ネットワークから信頼できないソースに向かうトラフィックを保護できます。

・VCN間トラフィック(East-West)

VM-Series ファイアウォールでは、クラウド環境内で VCN間を移動するトラフィックを保護できます。

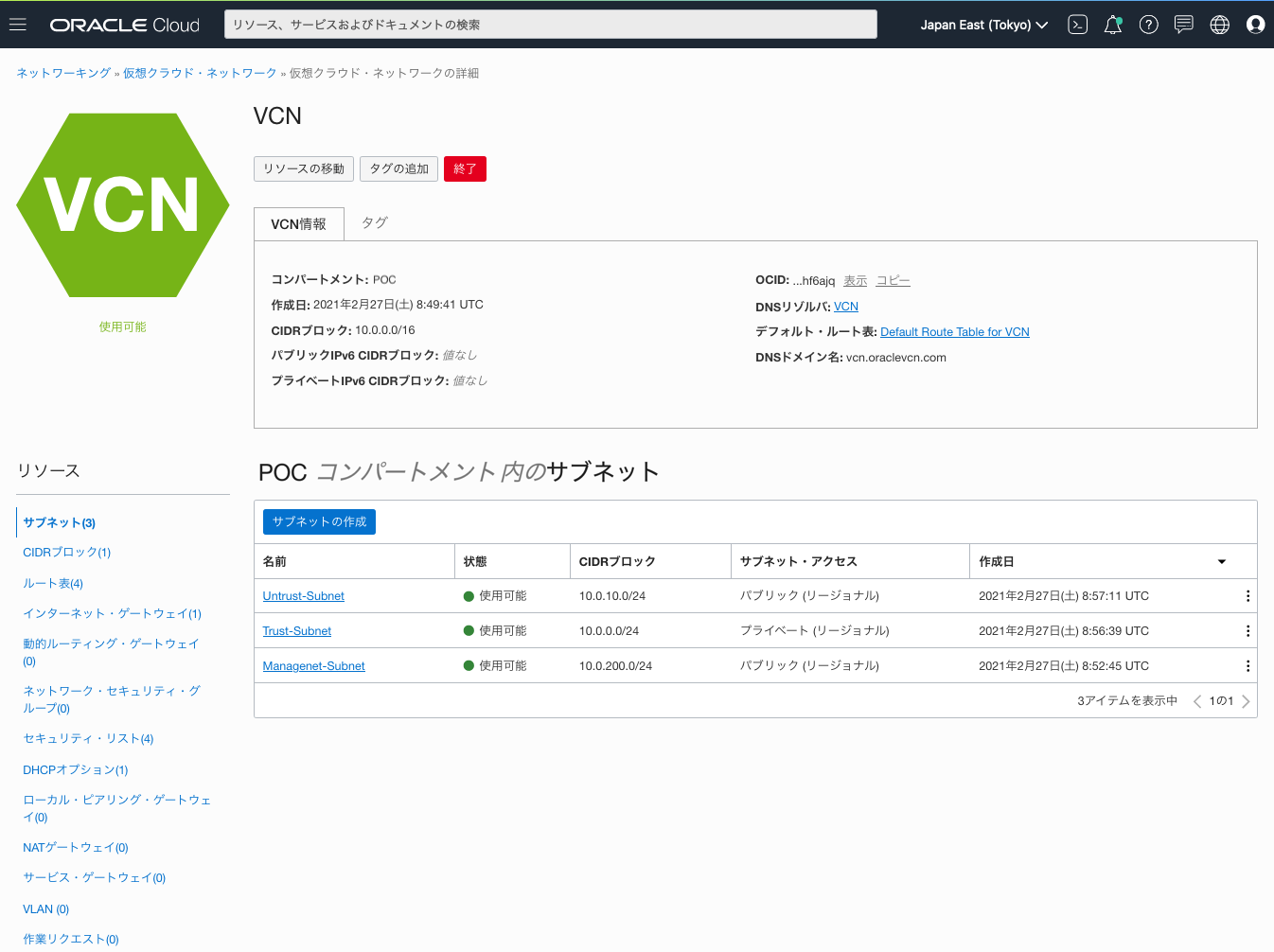

■ VCN作成

Palo Alto用Networkを設定します

● VCN作成とSubnet作成

Palo Alto用VCNとSubnet作成

| Subnet名 | Subnet種別 | 説明 |

|---|---|---|

| Management-Subnet | Public Subnet | 管理用サブネット |

| Untrust-Subnet | Public Subnet | 宛先ゾーン |

| Trust-Subnet | Private Subnet | トラフィックの送信元 |

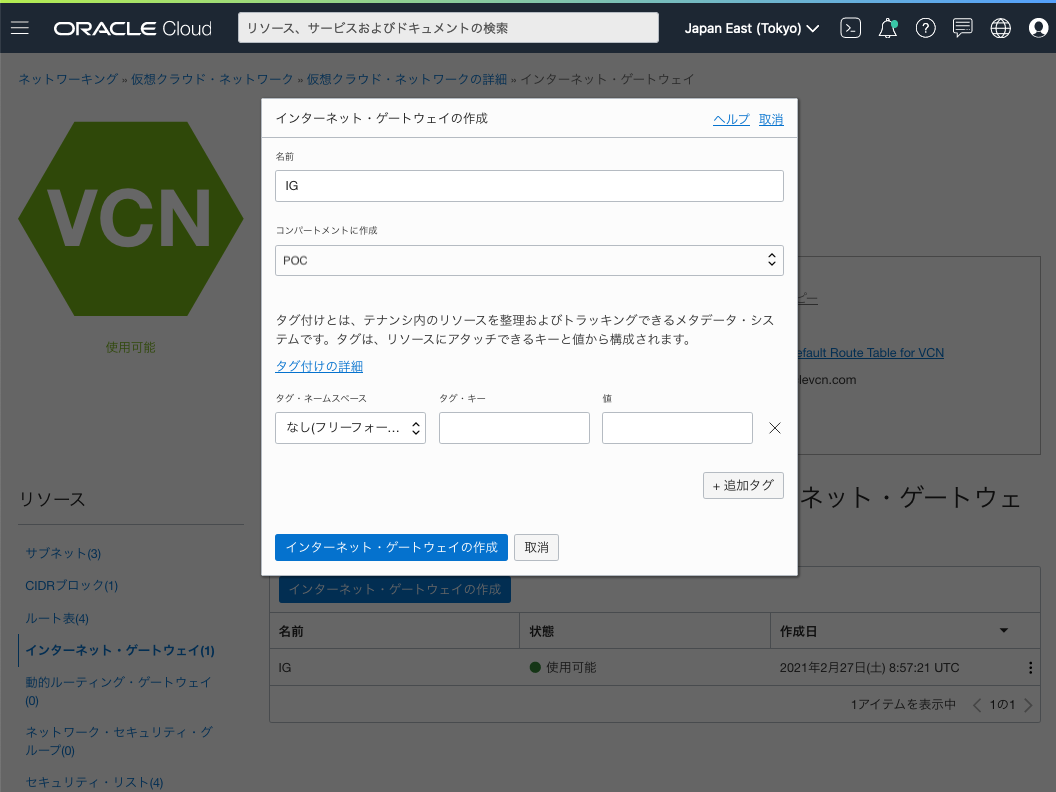

● Internet Gateway作成

Internet Gatewayを作成

Internet Gatewayは、Management Subnetおよび Untust Subnetを公開してアクセス可能にするために必要

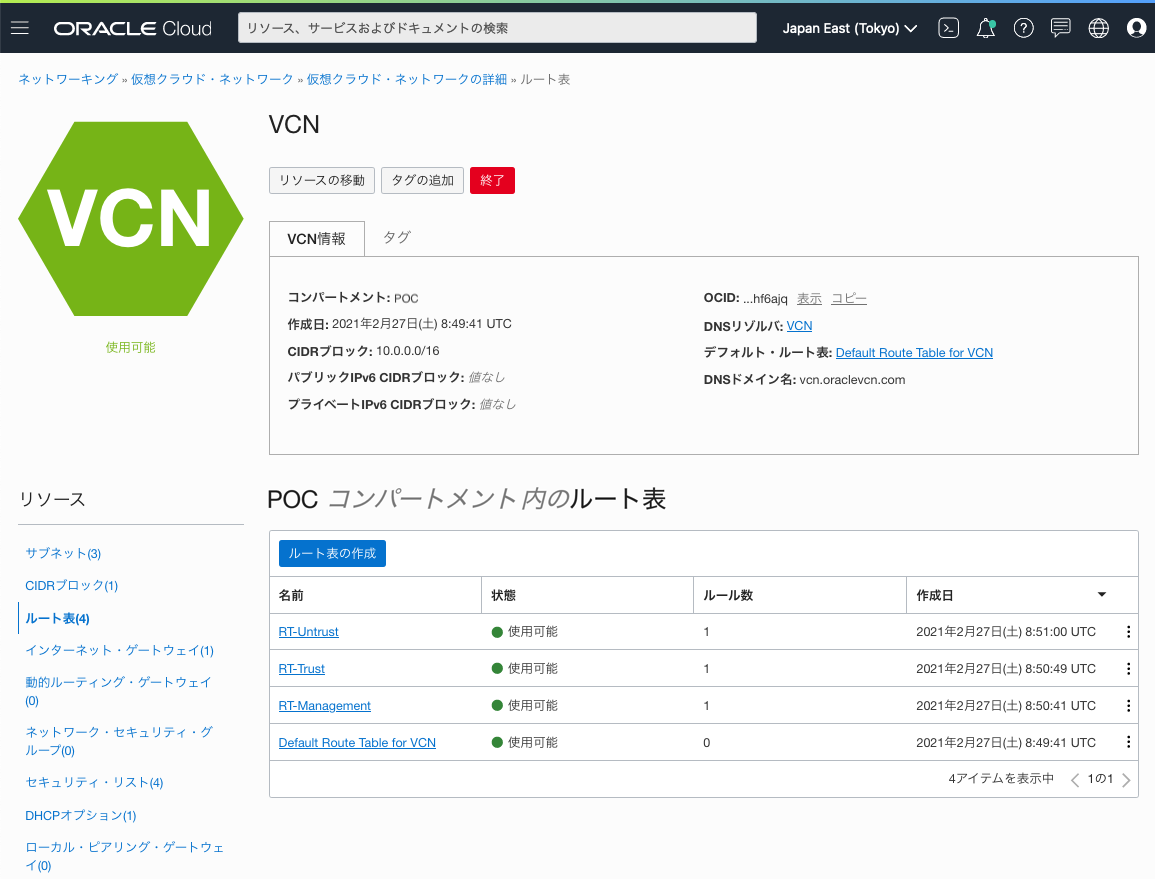

● Route Table作成

サブネットごとにルート テーブルを作成

Public Subnetの場合は Internet Gatewayを通るように設定

-

Management Subnet用 Route Table

-

Trust Subnet用 Route Table

-

Untrust Subnet用 Route Table

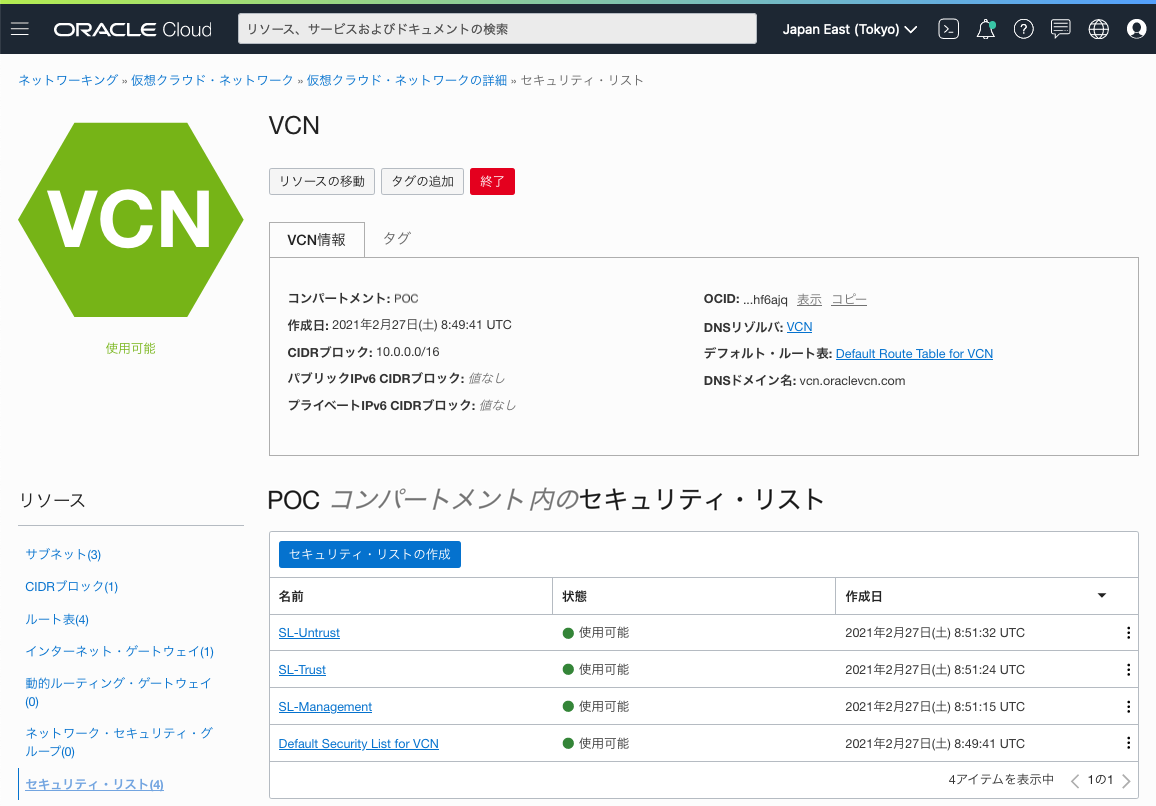

● Security List作成

-

Management Subnet用 Security List

ssh と HTTPS 接続できるように、Port 22, 443 TCP トラフィックを許可するセキュリティリスト・ルールを設定 -

Trust Subnet用 Security List

Management Subnet以外sshできないように Port 22 TCP トラフィックを許可するデフォルトのセキュリティリスト・ルールを削除 -

Untrust Subnet用 Security List

Management Subnet 以外 sshできないように Port 22 TCP トラフィックを許可するデフォルトのセキュリティリスト・ルールを削除

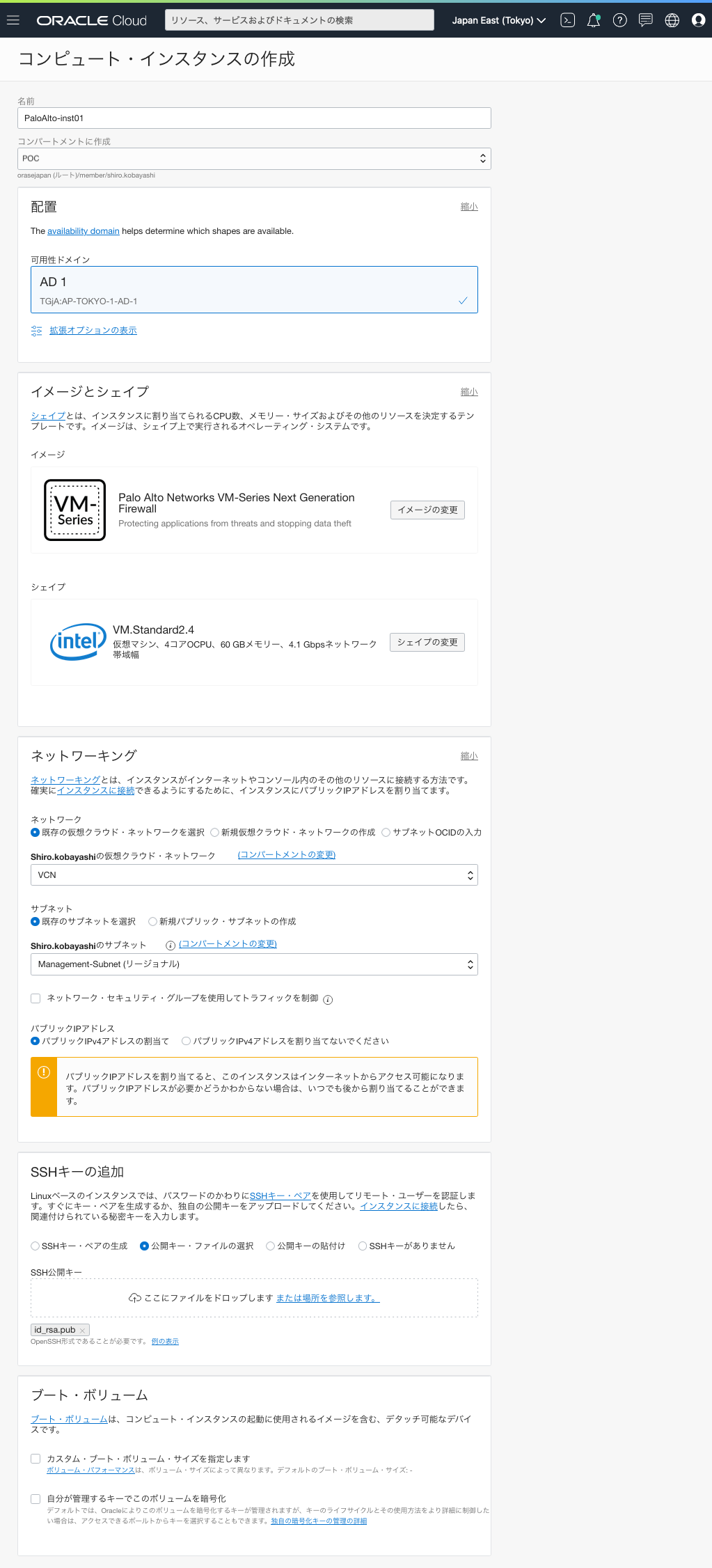

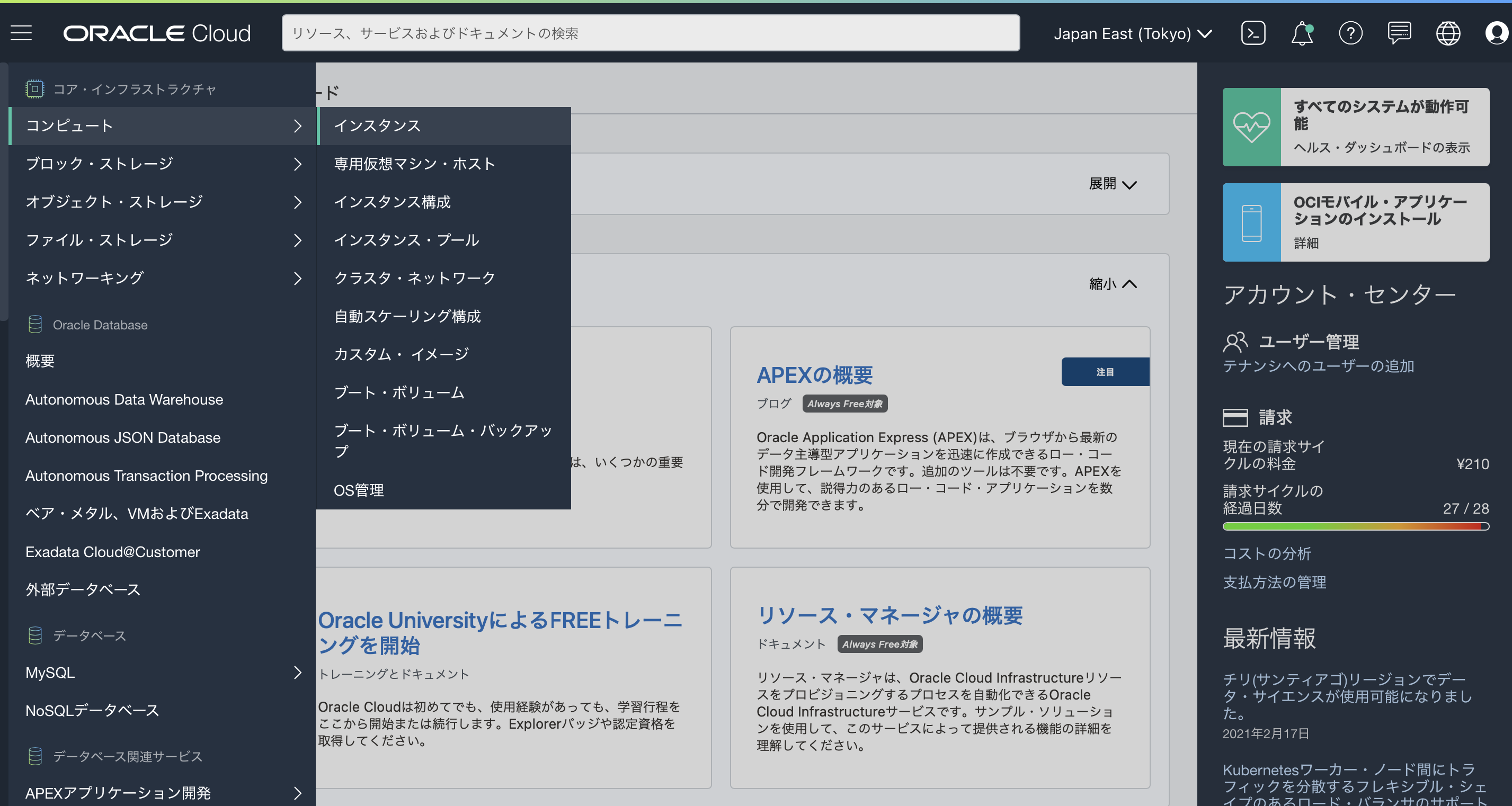

■ Palo Alto Networks VM-Series Next Generation Firewall デプロイ

-

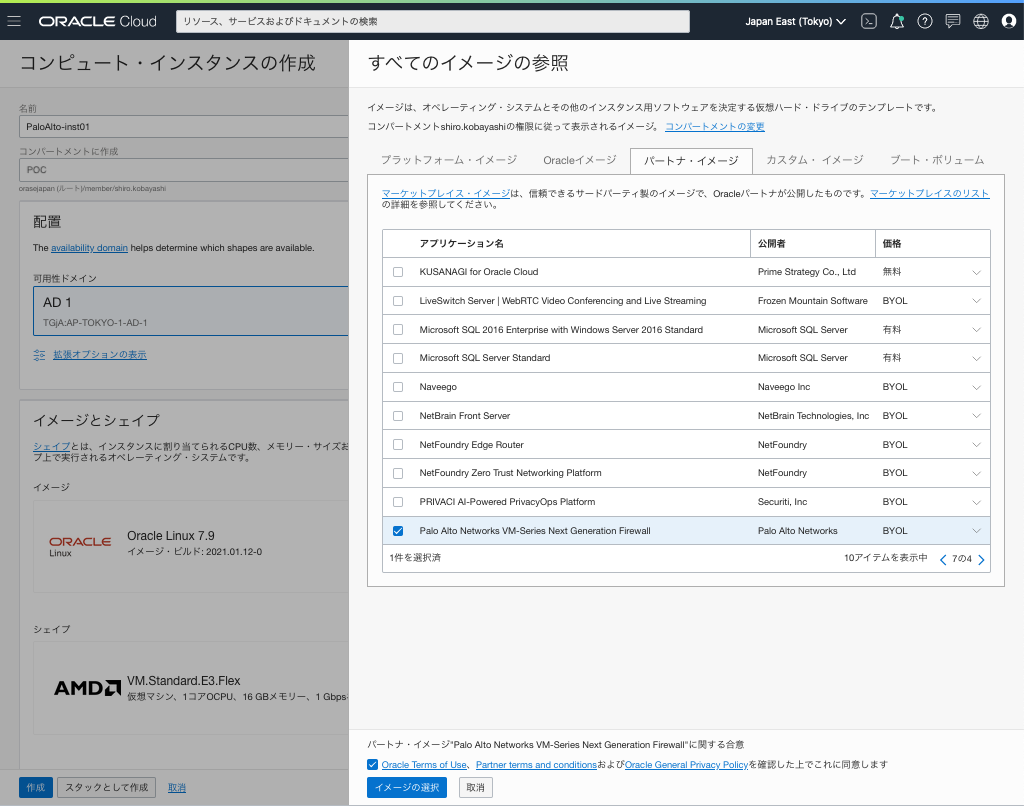

コンピュート・インスタンス作成

Compute > Instances(インスタンス)を選択して、Create Instanceをクリック

-

イメージとシェイプを選択

VM-Series イメージ ファイルを選択

Change Image Source > Partener Imagesを選択し、"Palo Alto Networks VM-Series Next Generation Firewall"を選択

-

その他項目設定

名前: 任意の名前を設定

シェイプ: VM.Standard2.4

ネットワーク: 配置するVCNを設定

サブネット: Management用Subnetを設定

SSHキー: 任意のSSHキーを設定

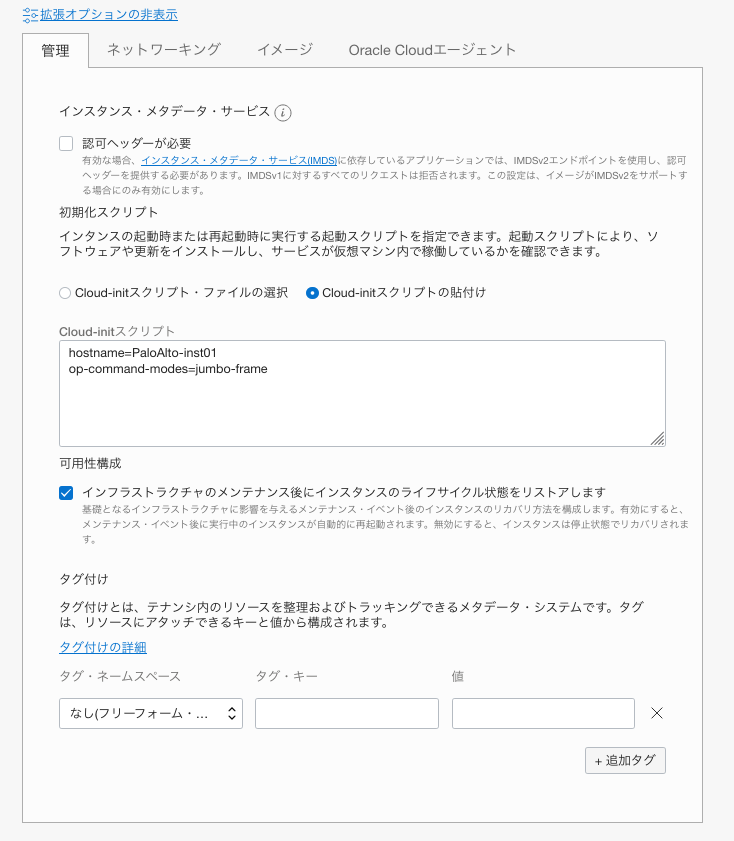

- 拡張オプション設定: 管理

Cloud-Init スクリプト項目にパラメータ設定

| パラメータ | 説明 |

|---|---|

| hostname= | Host name for the firewall. |

| vm-auth-key= | Virtual machine authentication key for registering the firewall with Panorama. |

| panorama-server= | IPv4 or IPv6 address of the primary Panorama server. This field is not required but recommended for centrally managing your firewalls. |

| panorama-server-2= | IPv4 or IPv6 address of the secondary Panorama server. This field is not required but recommended. |

| tplname= | Panorama template stack name. |

| dgname= | Panorama device group name. |

| authcodes= | Used to license the VM-Series firewall with the Palo Alto Networks licensing server. |

| op-command-modes=jumbo-frame | Used to enable jumbo frame mode on the VM-Series firewall. |

hostname=PaloAlto-inst01

op-command-modes=jumbo-frame

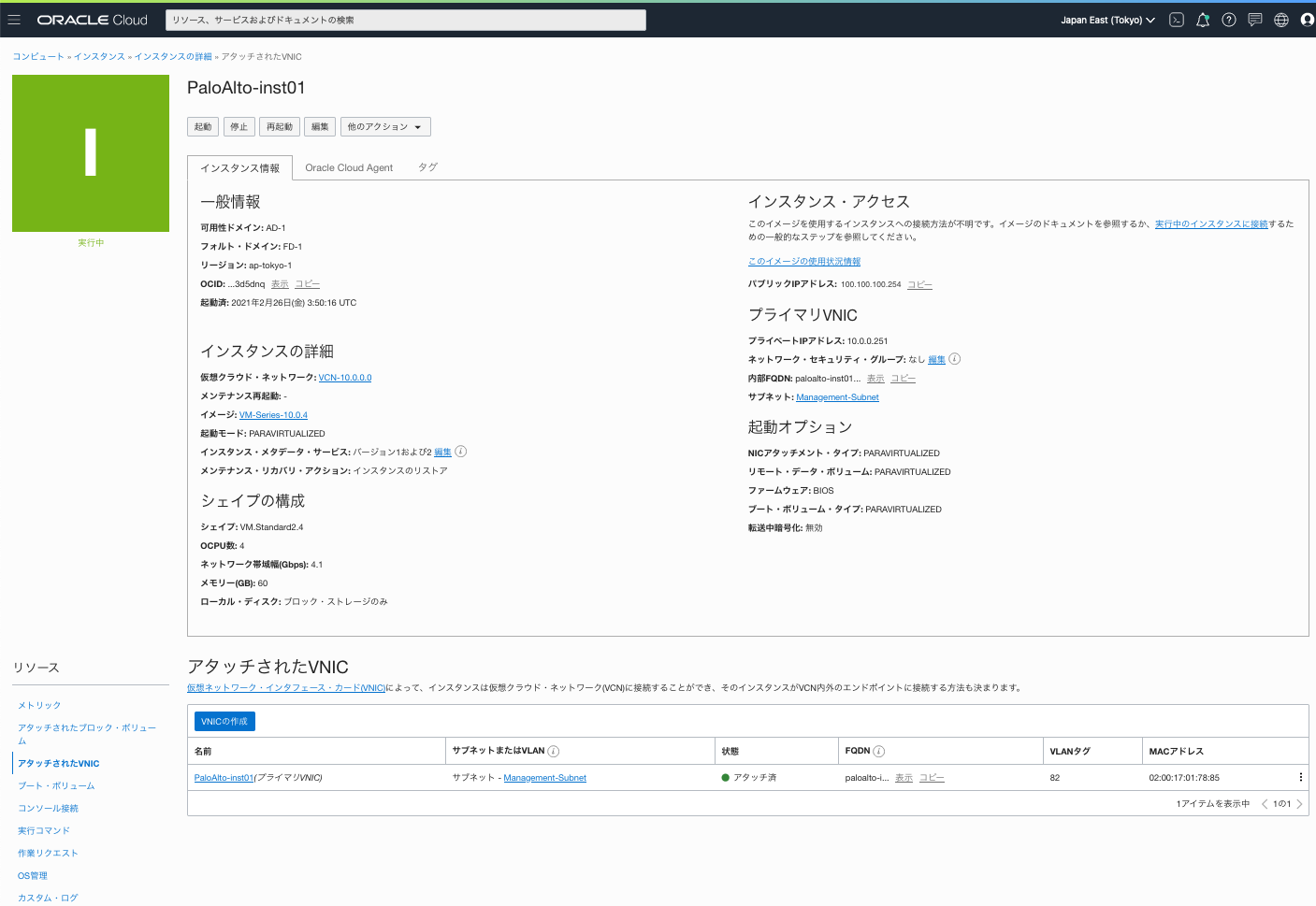

■ vNIC追加

前に作成したサブネットごとに、VM-Series ファイアウォール インスタンスに vNIC をアタッチ

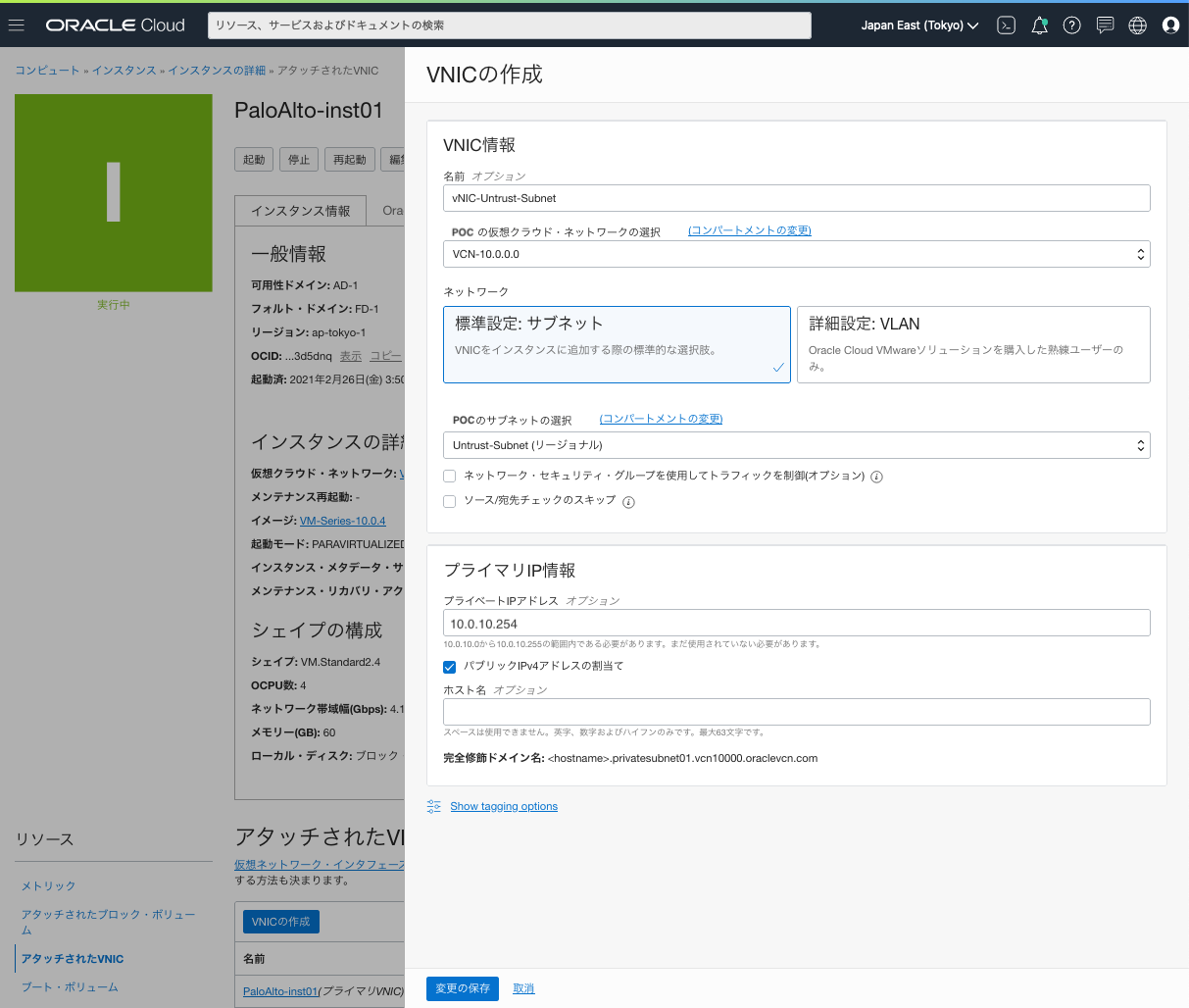

● UnTrust用 vNIC作成

-

インスタンス画面

新しく起動した VM-Series ファイアウォール インスタンスを選択し、

リソースにある アタッチされたVNIC > [VNICの作成]をクリック

-

UnTrust用 vNIC作成

以下設定項目を設定し、[変更の保存]をクリック

・名前: 任意の名前を設定

・ネットワーク: 標準設定: サブネット を選択

・ソース/宛先チェックのスキップ: チェック

・プライベートIPアドレス: Unrust用 Subnetに配置するIPアドレスを設定

● Trust用 vNIC作成

- Trust用 vNIC作成

以下設定項目を設定し、[変更の保存]をクリック

・名前: 任意の名前を設定

・ネットワーク: 標準設定: サブネット を選択

・ソース/宛先チェックのスキップ: チェック

・プライベートIPアドレス: Trust用 Subnetに配置するIPアドレスを設定

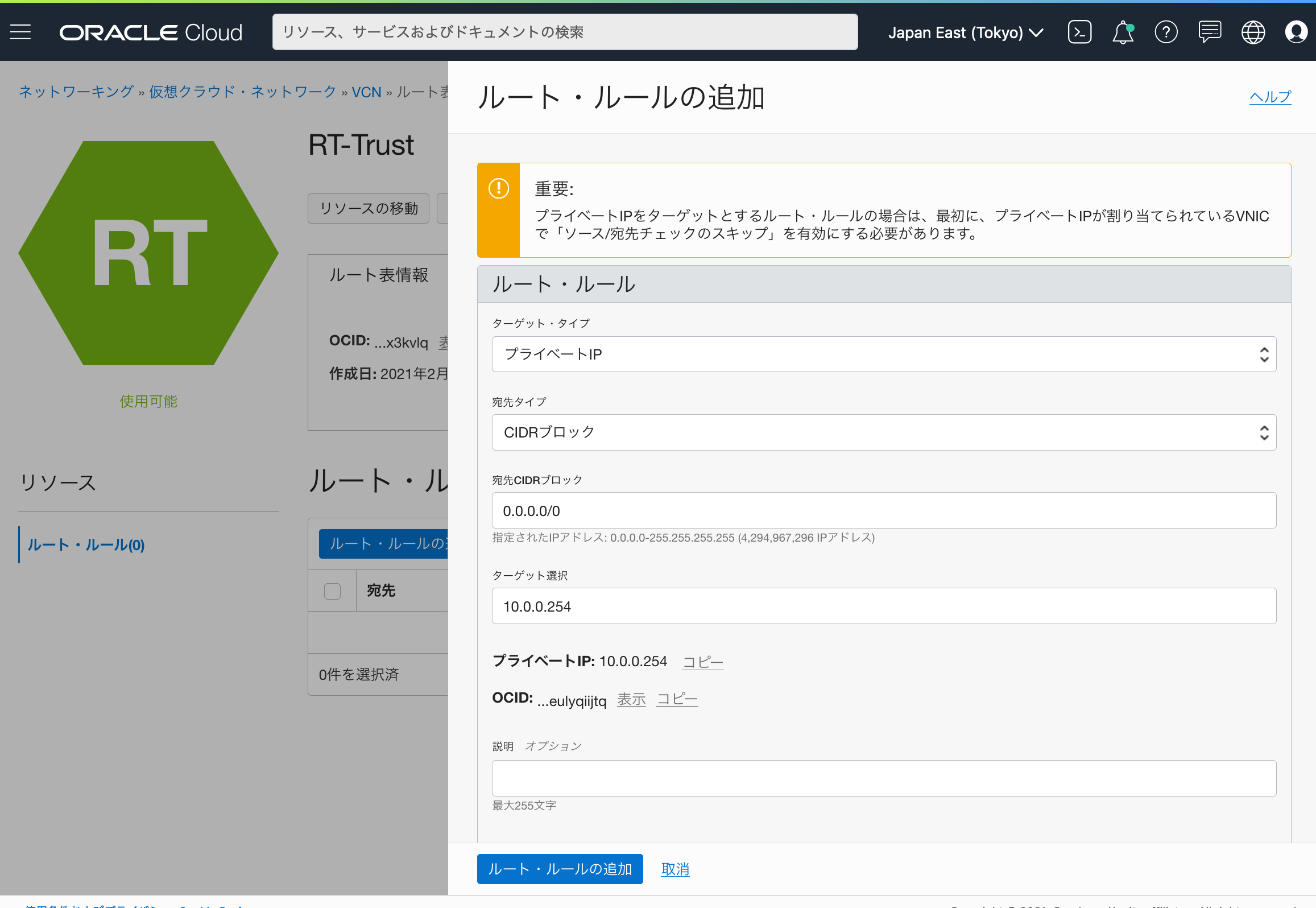

● Route Rule 追加

他のインスタンスが trust サブネットの Palo Alto をGatewayとして外部接続できるように設定

・Trust用Subnet設定

・ターゲット・タイプ: プライベートIP

・宛先タイプ: CIRDブロック

・宛先CIDRブロック: 0.0.0.0/0

・ターゲット選択: Trust vNICのIPを設定

● 設定反映(再起動)

再起動して追加したvNICを反映

admin@PaloAlto-inst01> request shutdown system

Warning: executing this command will leave the system in a shutdown state. Power must be removed and reapplied for the system to restart. Do you want to continue? (y or n)

y

Broadcast message from root (pts/0) (Sat Feb 27 02:12:25 2021):

The system is going down for system halt NOW!

Connection to 200.200.200.254 closed.

■ Palo Alto へ Login

■ adminパスワード設定

HTTPSコンソールへログインできるように、adminパスワードを設定

- SSH接続

VM作成時に指定したRSA鍵を使用してadminユーザーでログイン

[opc@tokyo-inst01 ~]$ ssh -i id_rsa admin@200.200.200.254

The authenticity of host '200.200.200.254 (200.200.200.254)' can't be established.

RSA key fingerprint is SHA256:d6Wkx6m/uML1iVPWKsO1trx2bhm7KtD3n64YISqh3UA.

RSA key fingerprint is MD5:46:61:88:b9:68:5b:79:e0:aa:2b:4a:a1:ee:88:c8:e0.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '200.200.200.254' (RSA) to the list of known hosts.

Number of failed attempts since last successful login: 3

There have been failed attempted logins from your username, which could mean someone is trying to brute-force your login. If this is not expected, consider contacting your system administrator.

admin@PA-VM>

- configureモード

admin@PA-VM> configure

Entering configuration mode

[edit]

- adminパスワード変更

admin@PA-VM# set mgt-config users admin password

Enter password :

Confirm password :

[edit]

- commit設定反映

admin@PaloAlto-inst01# commit

Commit job 2 is in progress. Use Ctrl+C to return to command prompt

.......55%98%..............100%

Configuration committed successfully

[edit]

■ ライセンス確認

admin@PaloAlto-inst01> request license info

Current GMT Date: February 27, 2021

● 登録後

admin@PaloAlto-inst01> request license info

Current GMT Date: February 27, 2021

License entry:

Feature: Software warranty

Description: 90 days for software warranty

Serial: licenseCode123

Authcode:

Issued: February 27, 2021

Expires: August 04, 2020

Expired?: yes

Base license: PA-VM

License entry:

Feature: PA-VM

Description: Standard VM-100

Serial: licenseCode123

Authcode: 29747909

Issued: February 27, 2021

Expires: Never

Expired?: no

■ DPDK無効化

- DPDK設定確認

admin@PaloAlto-inst01> show system setting dpdk-pkt-io

Device current Packet IO mode: DPDK

Device DPDK Packet IO capable: yes

Device default Packet IO mode: DPDK

- DPDK無効化

admin@PaloAlto-inst01> set system setting dpdk-pkt-io off

Warning: Enabling/disabling DPDK Packet IO mode will reboot the device. Do you want to continue? (y or n) Please type "y" for yes or "n" for no.

Broadcast message from root (Sat Feb 27 07:51:36 2021):

The system is going down for reboot NOW!

Device is now in non-DPDK IO mode, rebooting device

- DPDK設定反映確認

admin@PaloAlto-inst01> show system setting dpdk-pkt-io

Device current Packet IO mode: Packet MMAP

Device DPDK Packet IO capable: yes

Device default Packet IO mode: DPDK

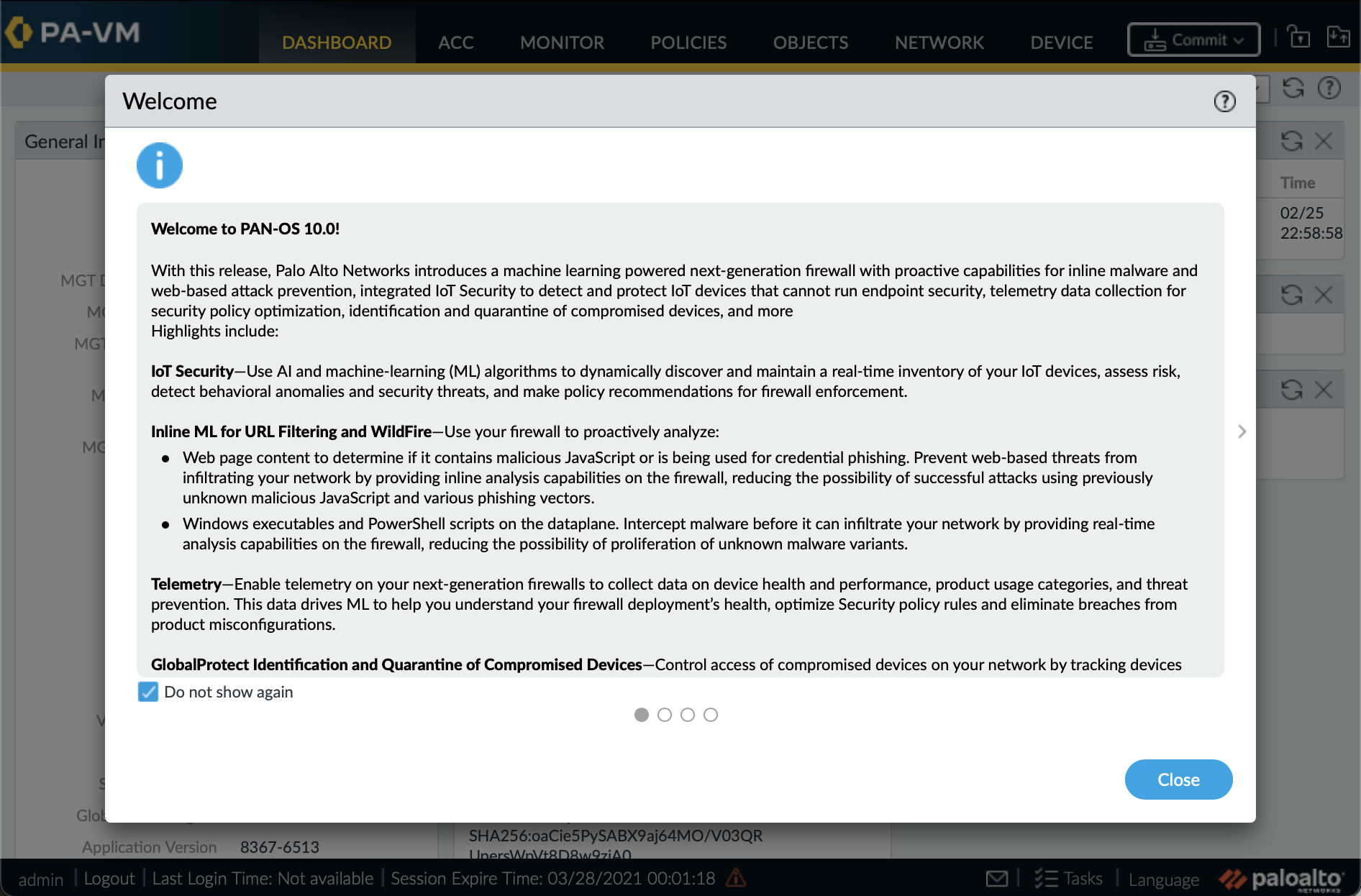

■ Webコンソール Log In

-

Webコンソール接続

"https://<ManagementインターフェースのPublic IP>" へブラウザ接続し、adminユーザーでLog In

-

Telemetry Data Collection

内容を確認し、必要に応じて[Enable] もしくは[Remind Me Later]をクリック -

Log In 完了

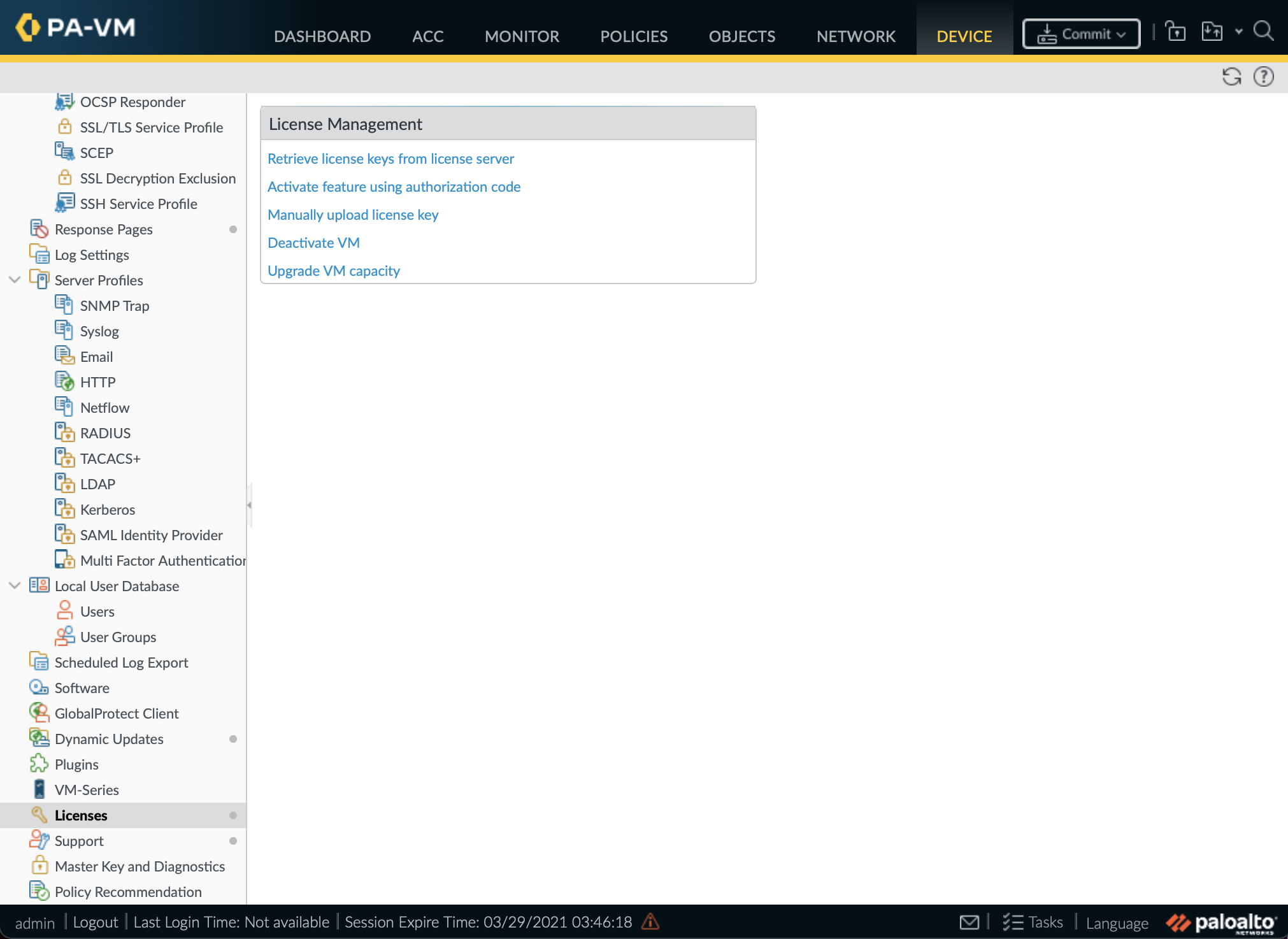

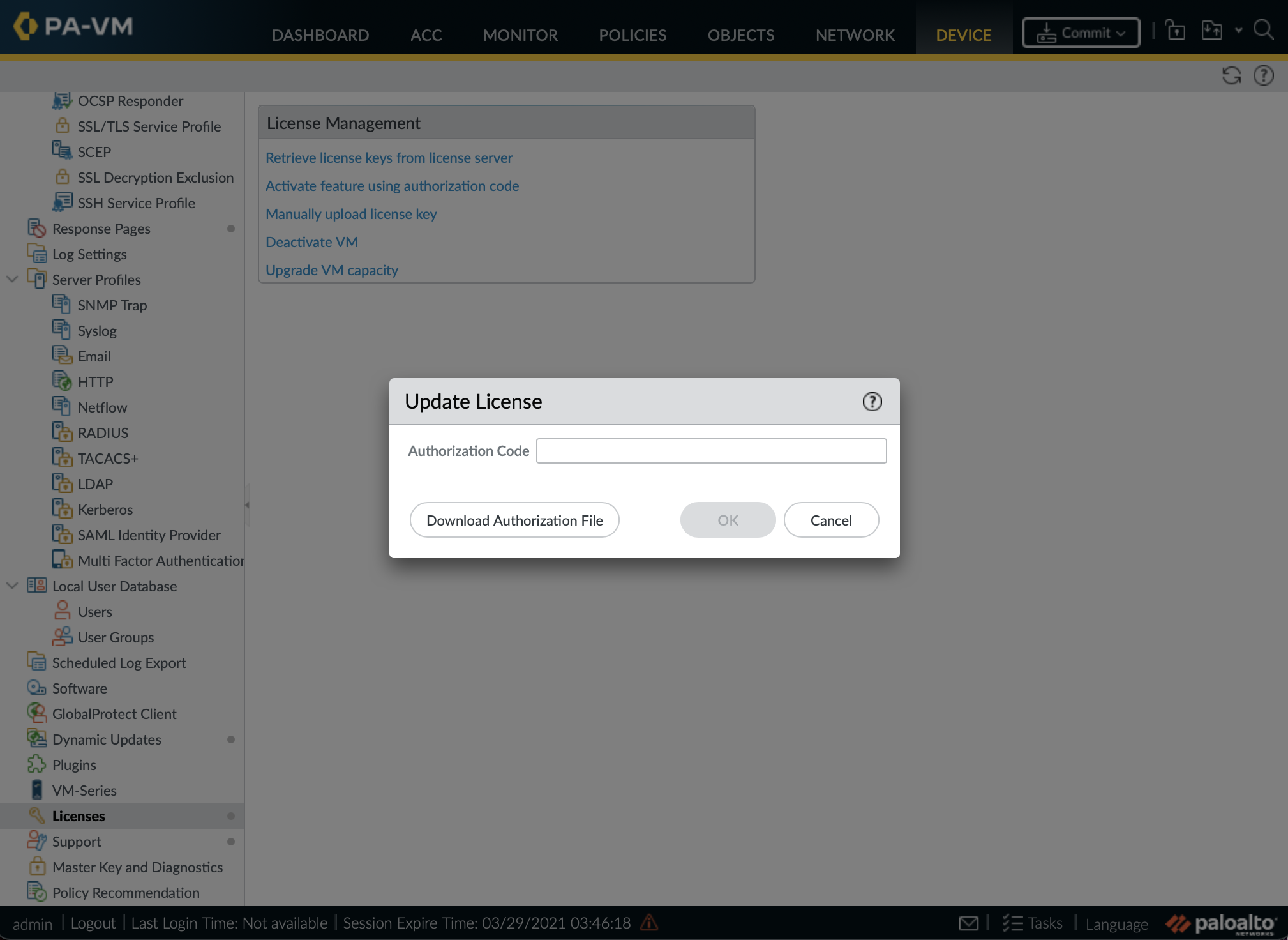

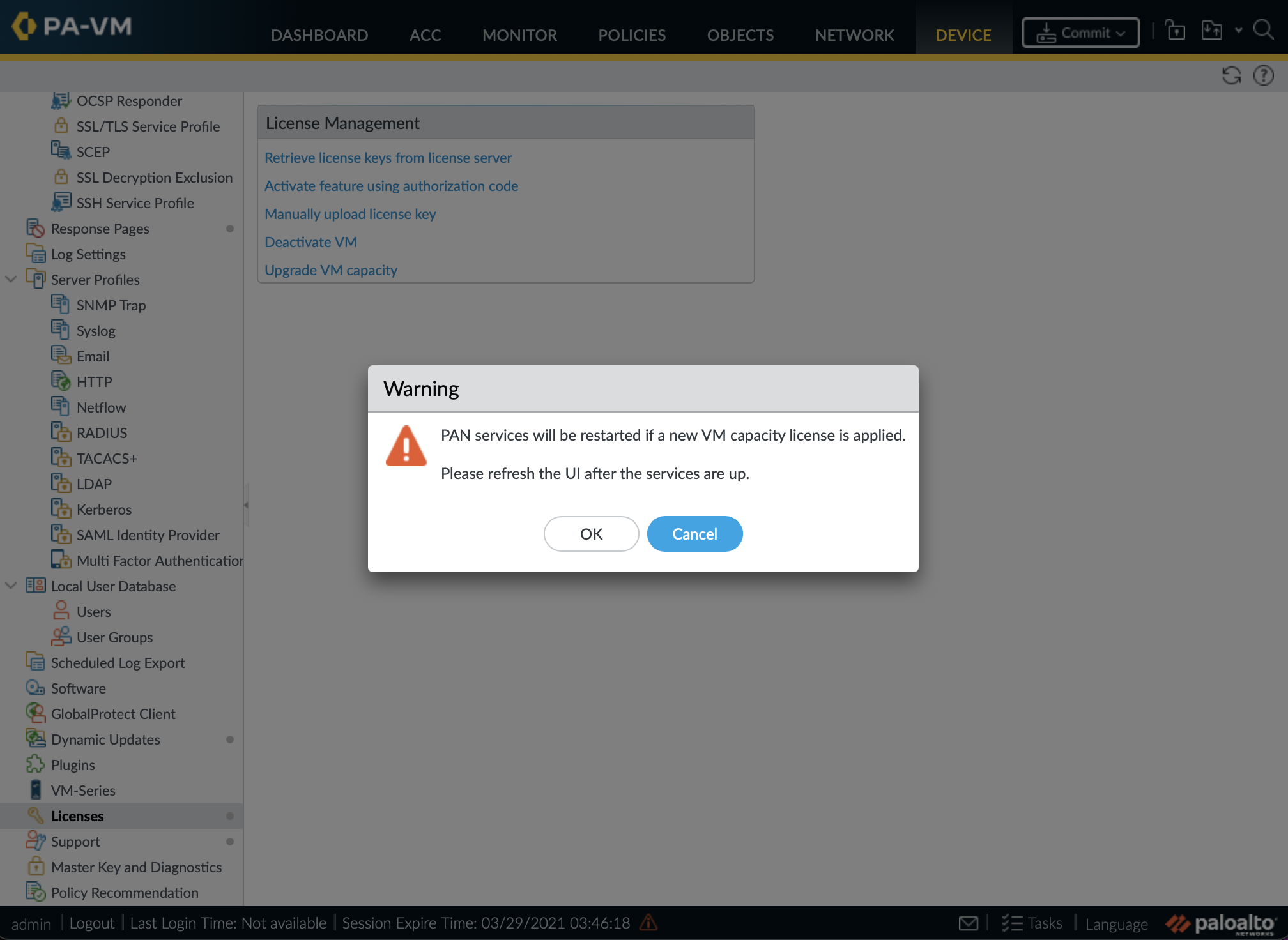

● ライセンス登録

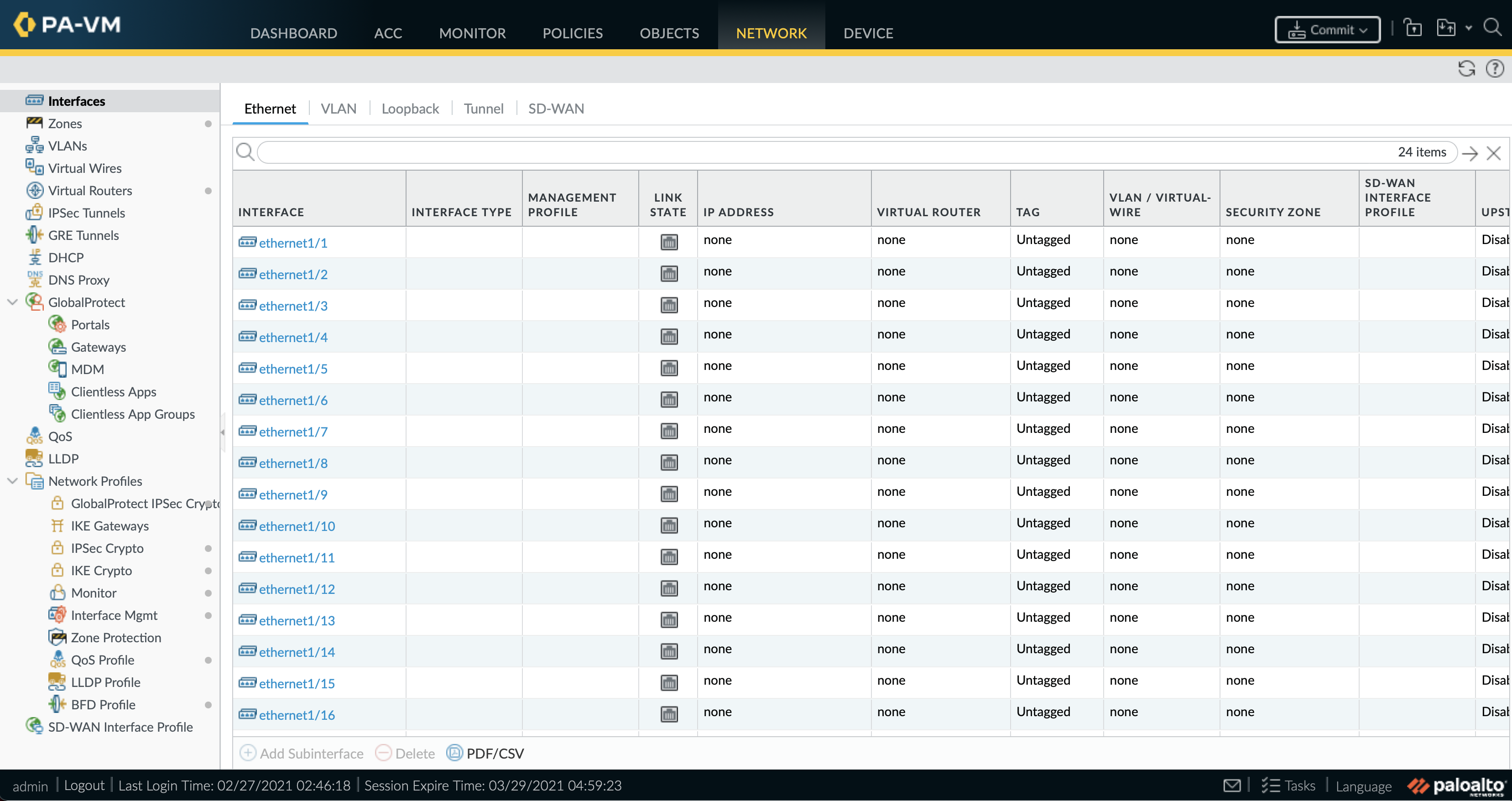

■ Interface設定

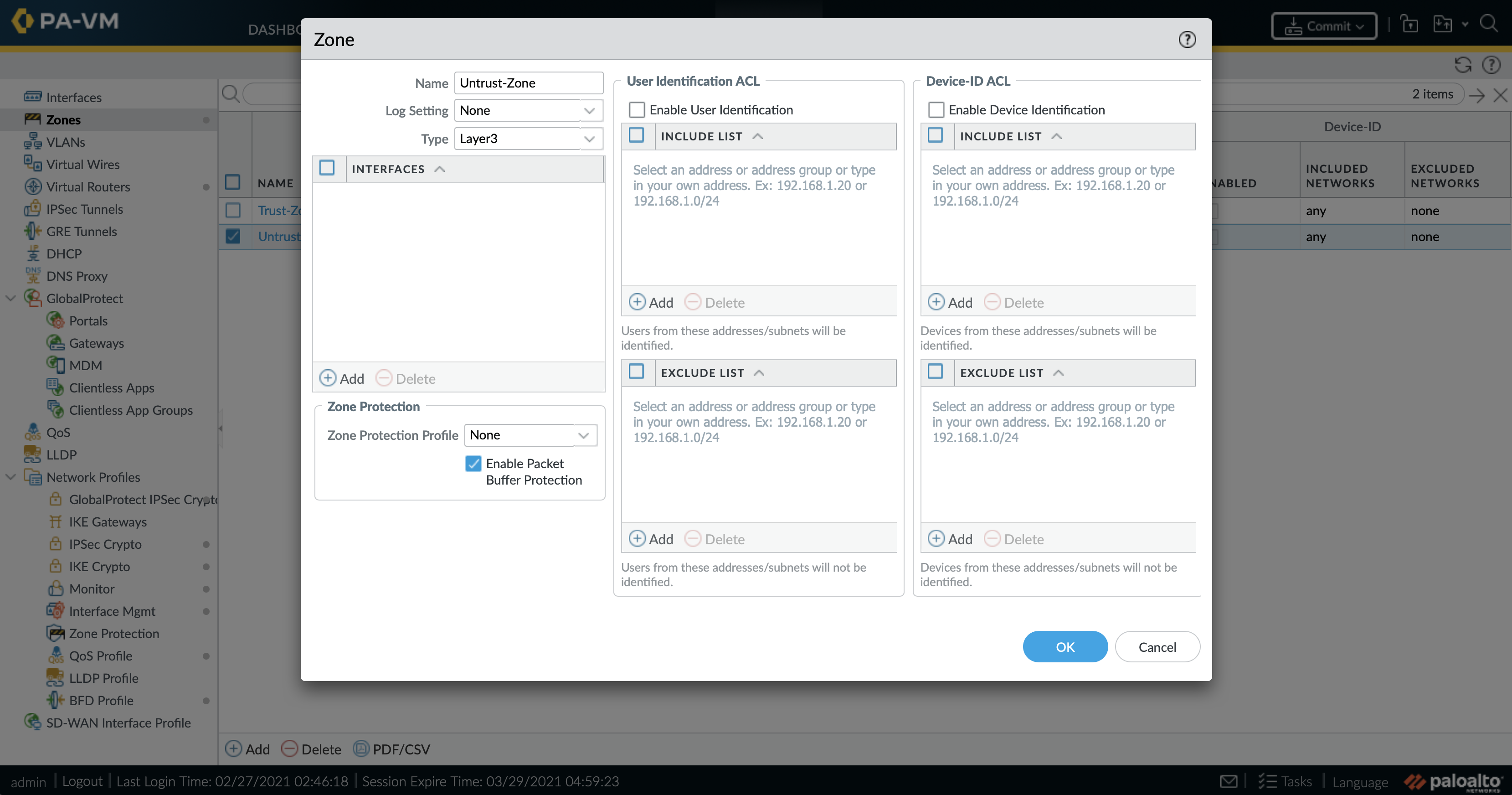

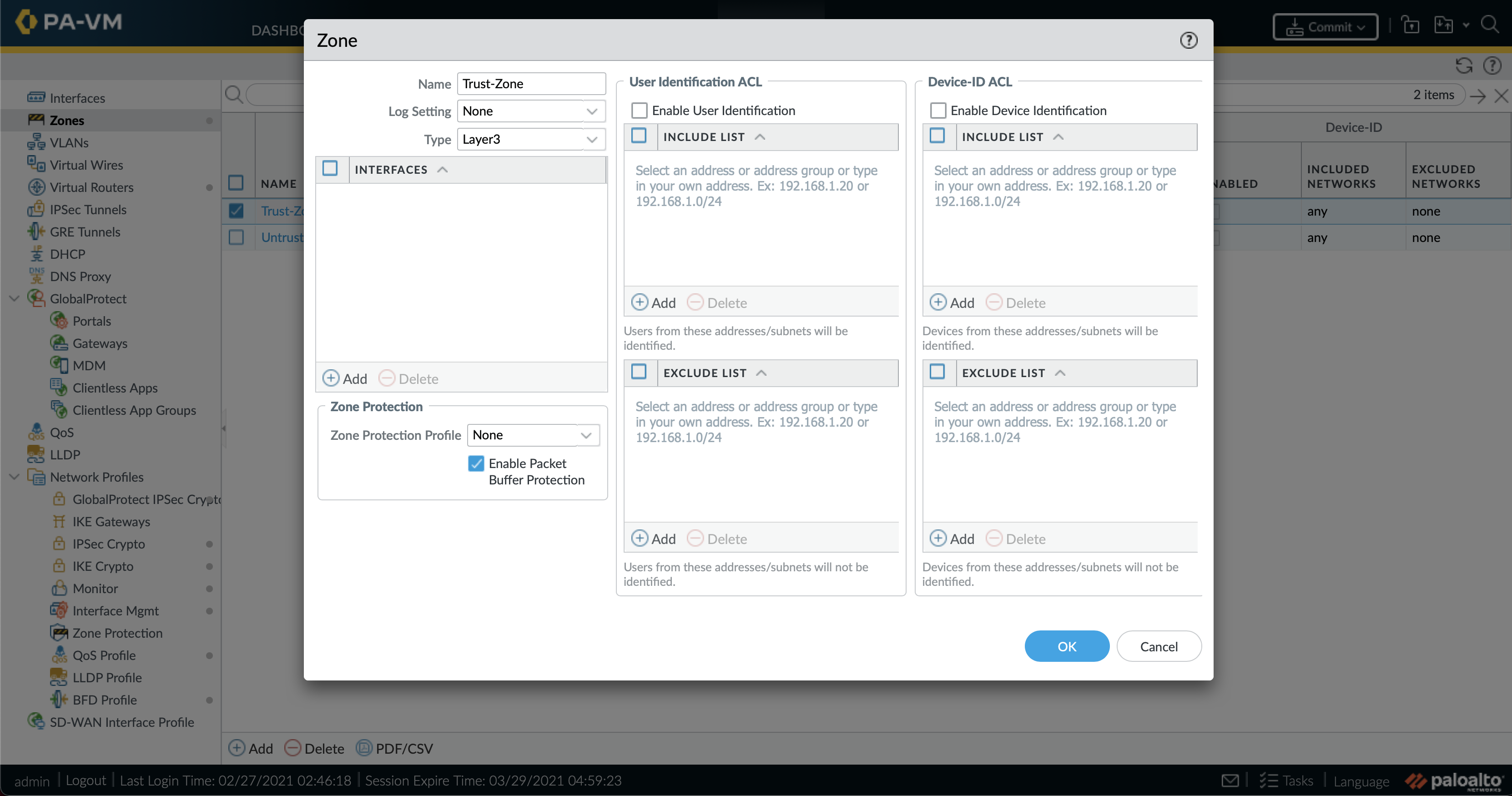

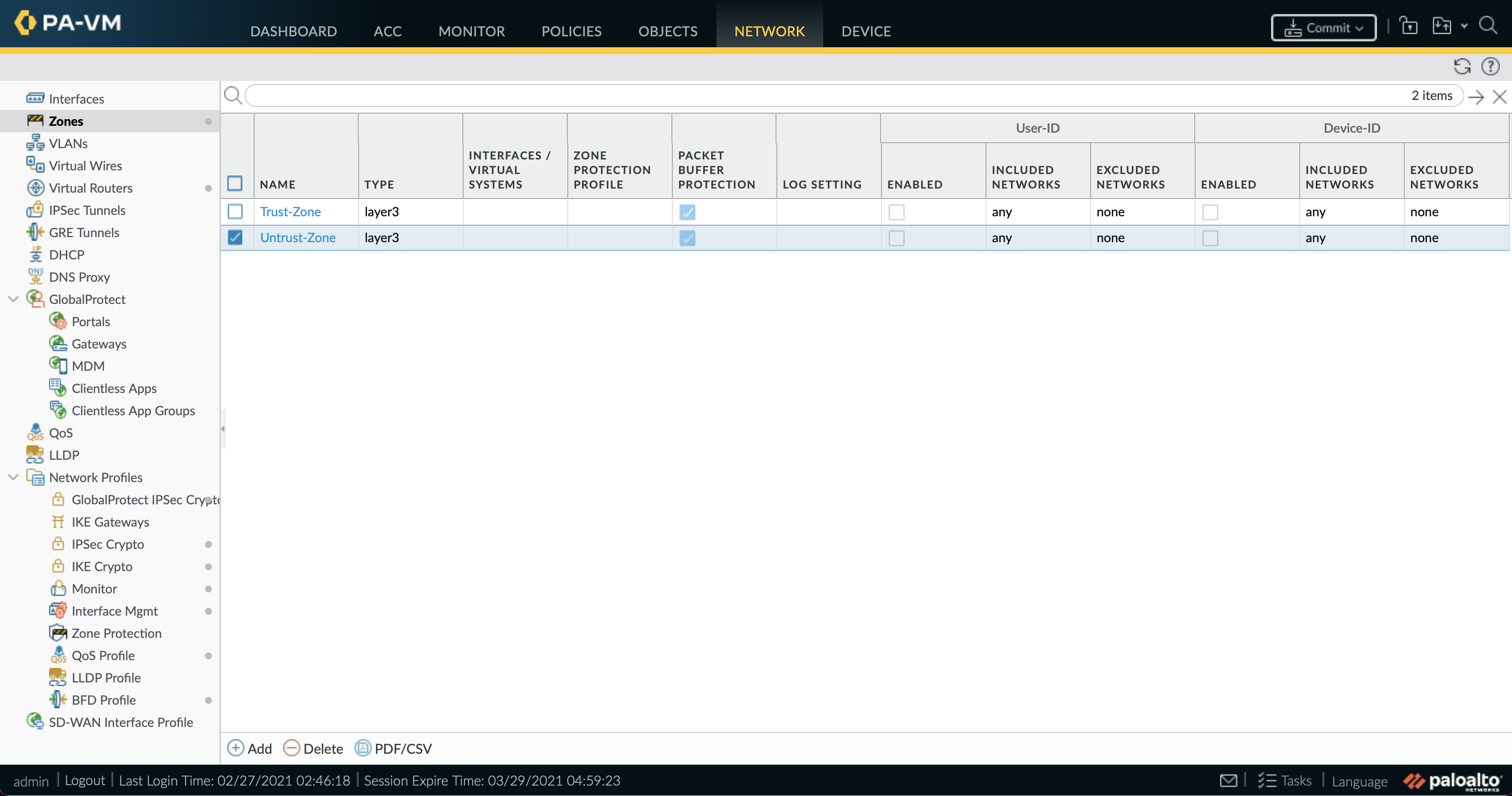

● Security Zone作成

NETWORK > Zones を選択し、[Add]をクリックし、以下のように設定

-

Trust Subnet用 Zone作成

Name: 任意の名前を設定

-

Untrust Subnet用 Zone作成

Name: 任意の名前を設定

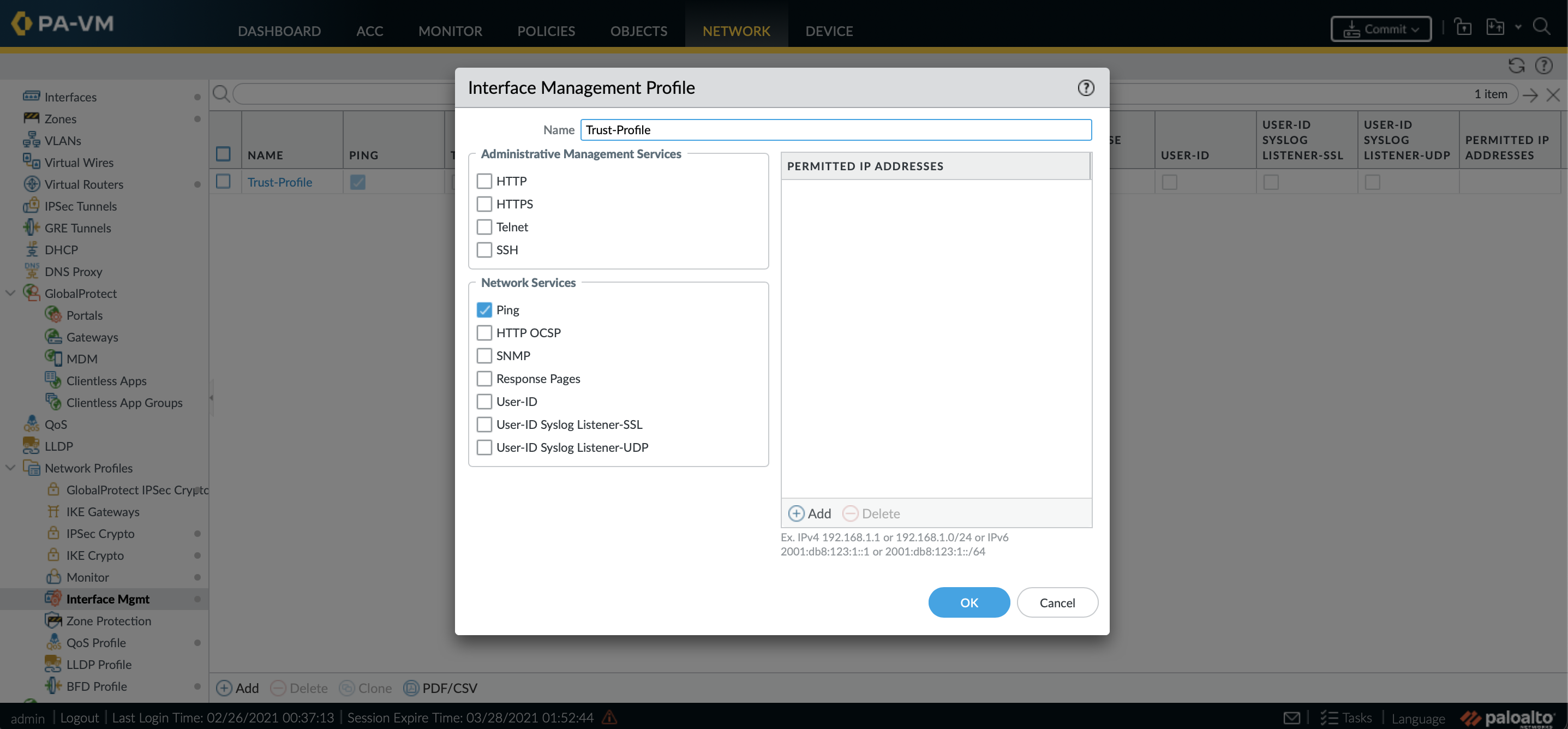

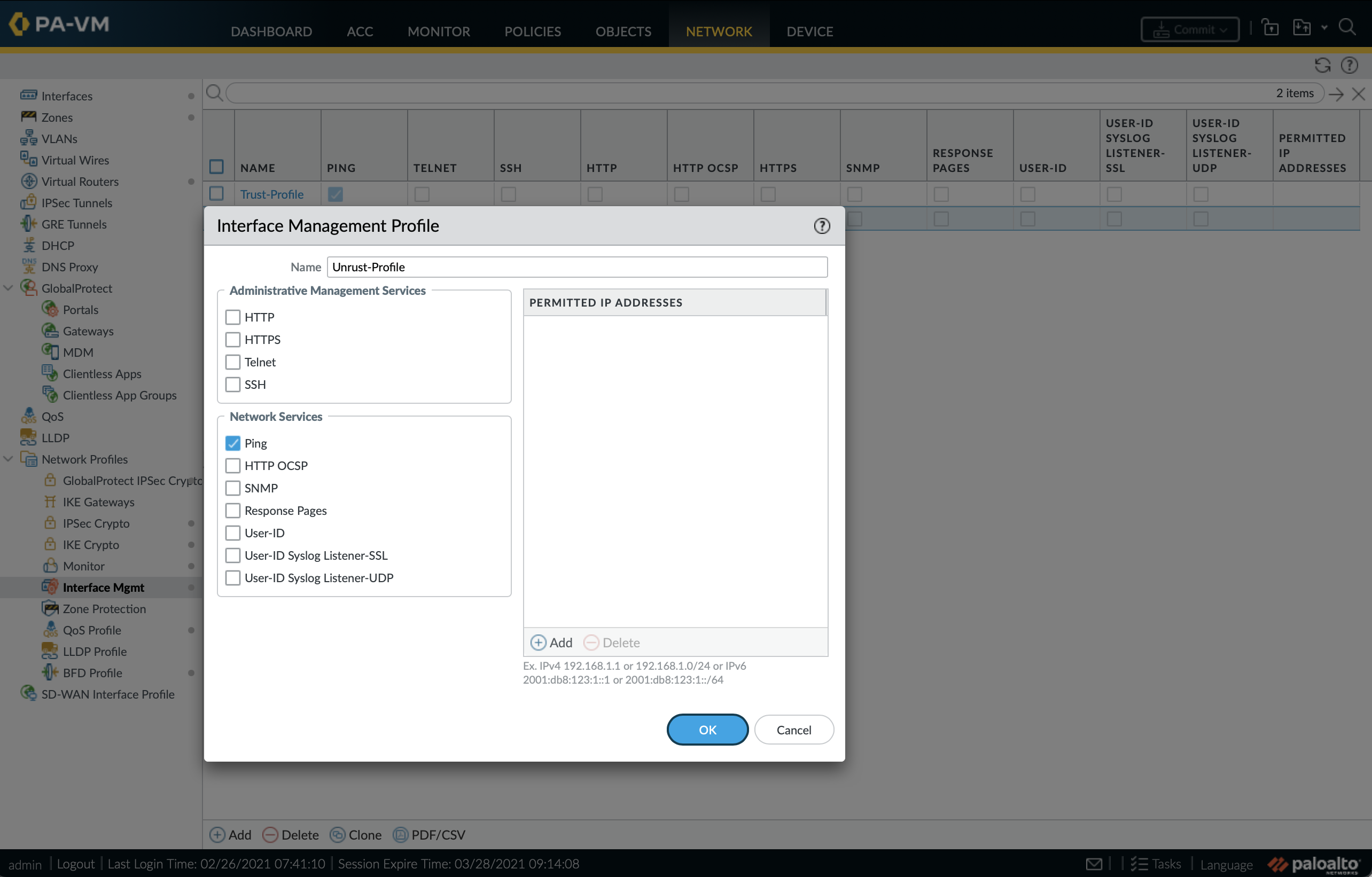

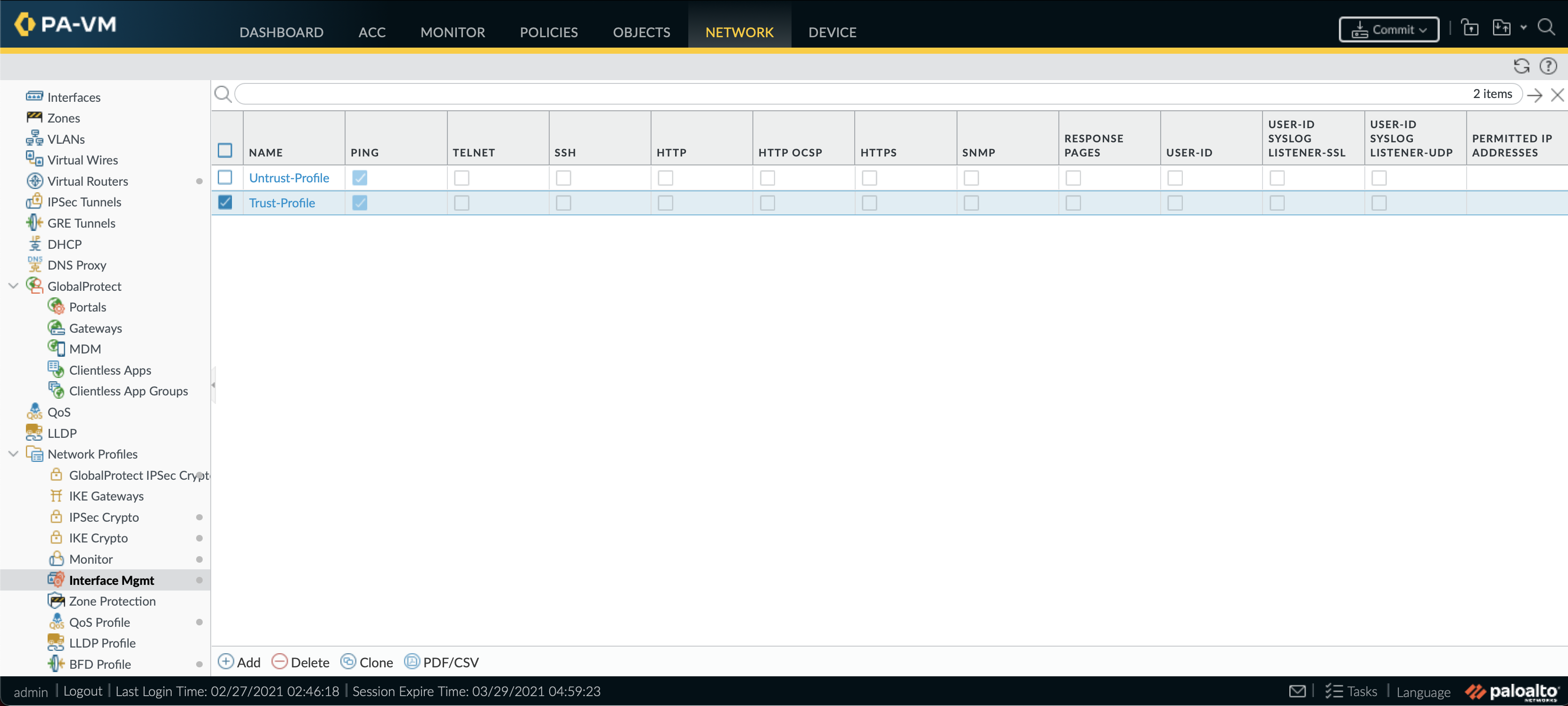

● Profile作成

通信用インターフェース自身に対して、PING通信などできるようにします

NETWORK > Network Profiles > Interface Mgmt を選択し、[Add]をクリックし、以下のように設定

-

Trust Subnet用 Prifile作成

NETWORK > Network Profiles > Interface Mgmt を選択し、[Add]をクリックし、以下のように設定Name: 任意の名前を設定

Network Services: 必要なServiceをチェック

-

Untrust Subnet用 Priofile作成

NETWORK > Network Profiles > Interface Mgmt を選択し、[Add]をクリックし、以下のように設定Name: 任意の名前を設定

Network Services: 必要なServiceをチェック

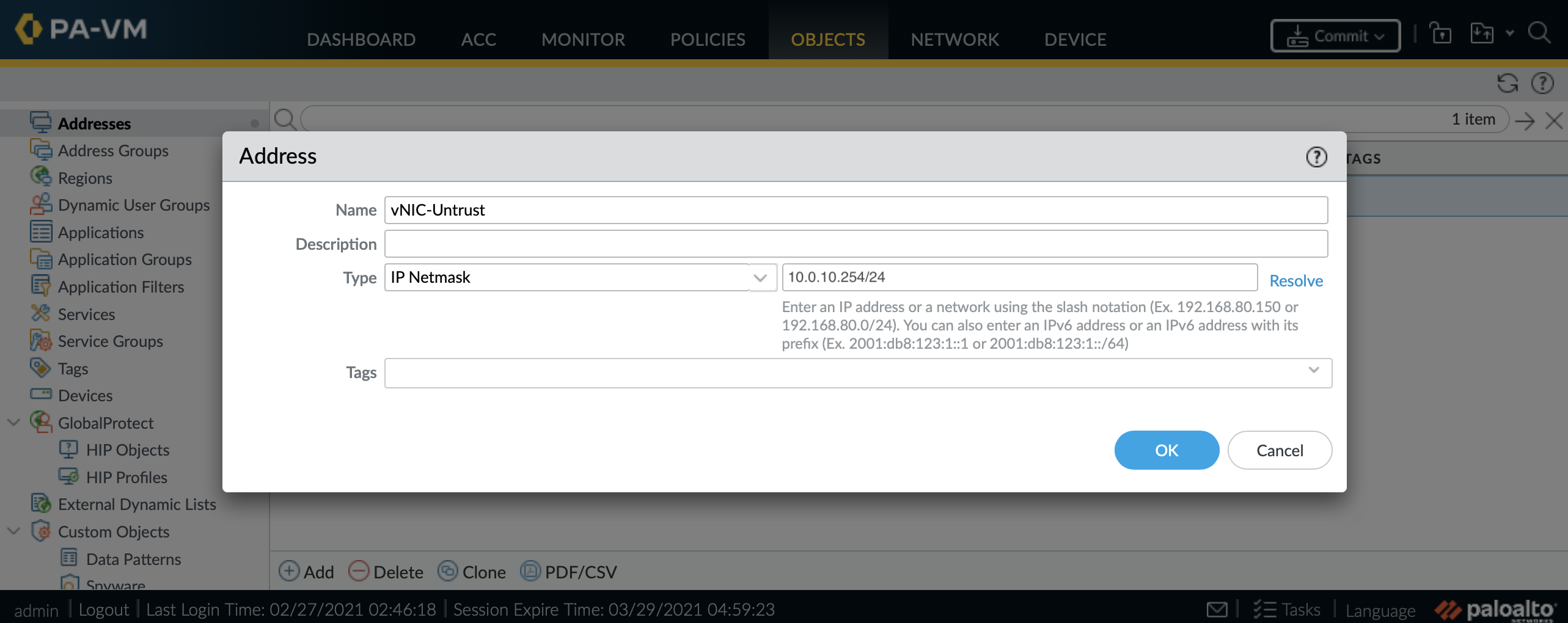

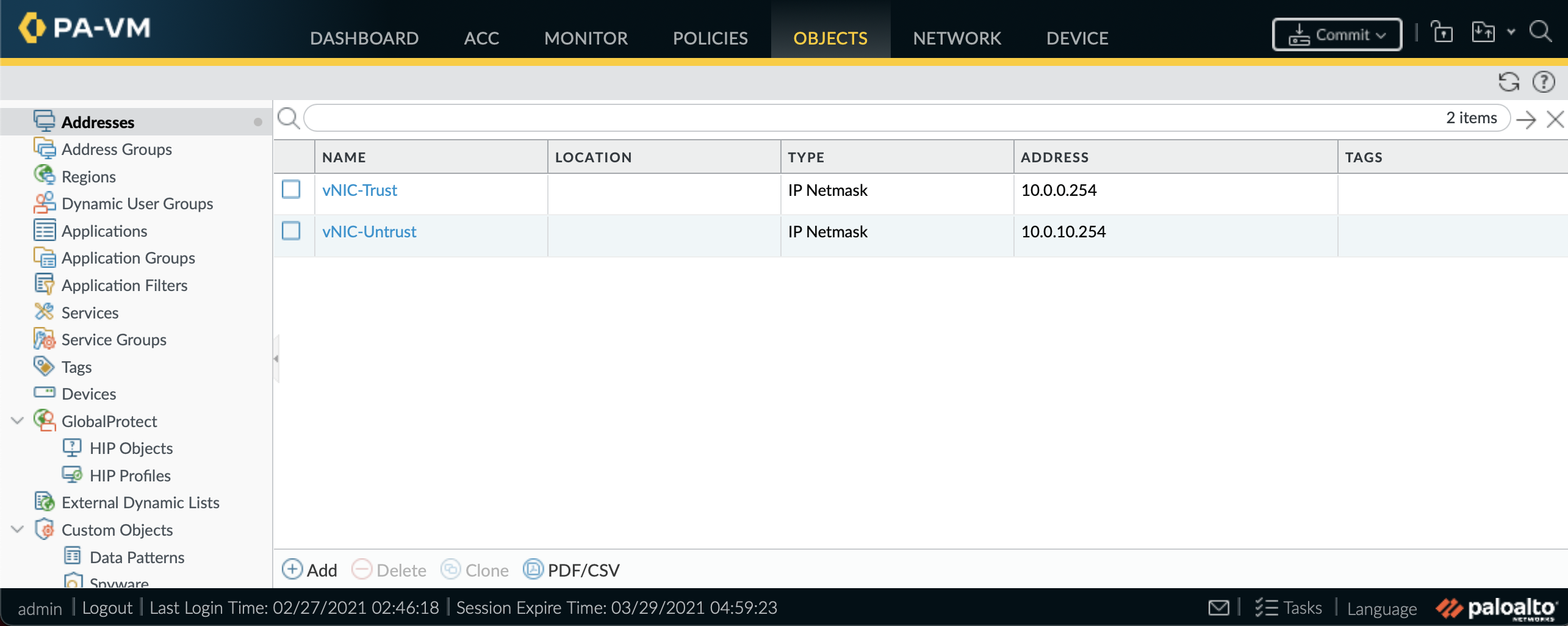

● Address設定

-

Untrust用 Address設定

以下設定し、[OK]をクリック

この IPアドレスが、VCN の対応するサブネットに割り当てた IPアドレス と一致することを確認します。

たとえば、Trust ゾーンにこのインターフェイスを追加する場合は、VCN で設定されている Trust vNIC IP アドレスを必ず割り当ててください。

Name: 任意の名前を設定

Type: IP Netmaskを選択し、Untrust用IPアドレス/ネットマスクを設定

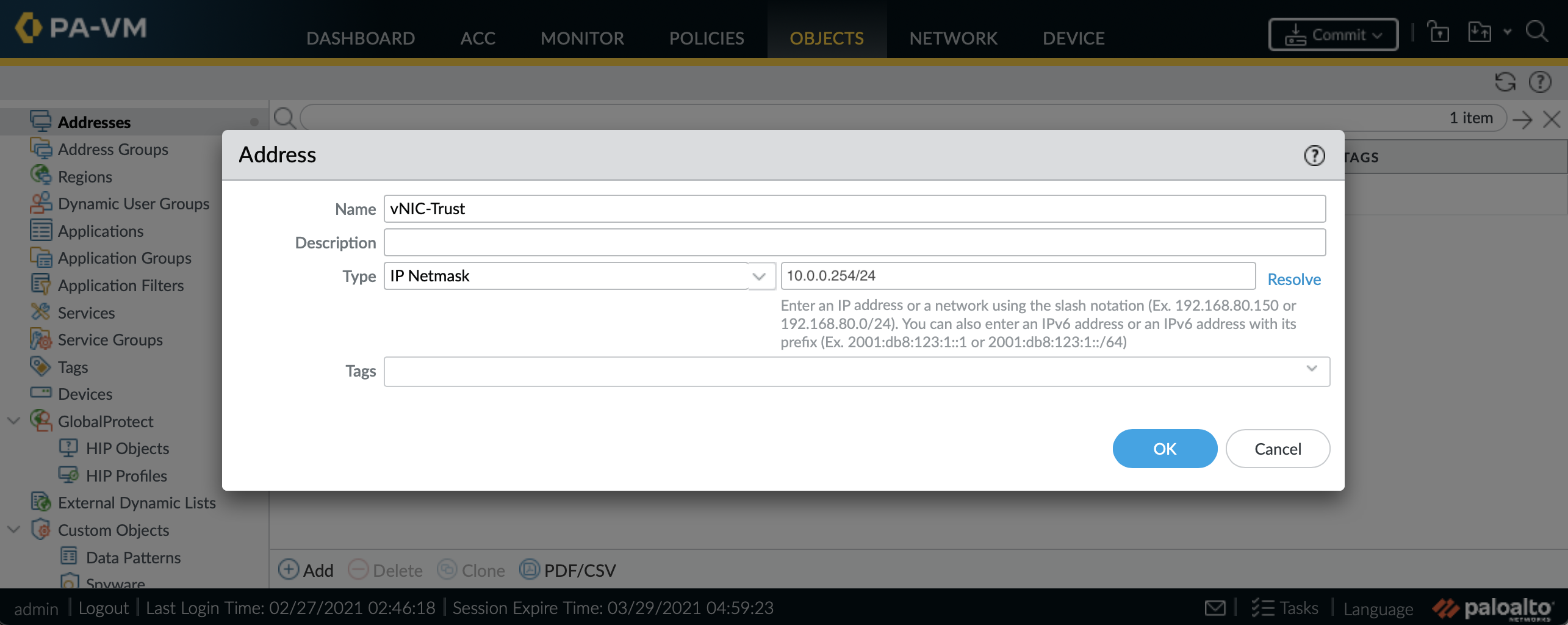

-

Trust用 Address設定

以下設定し、[OK]をクリック

この IPアドレスが、VCN の対応するサブネットに割り当てた IPアドレス と一致することを確認します。

たとえば、Trust ゾーンにこのインターフェイスを追加する場合は、VCN で設定されている Trust vNIC IP アドレスを必ず割り当ててください。Name: Trust用vNICの名前を設定

Type: Trust用vNICのIPと Netmaskを設定

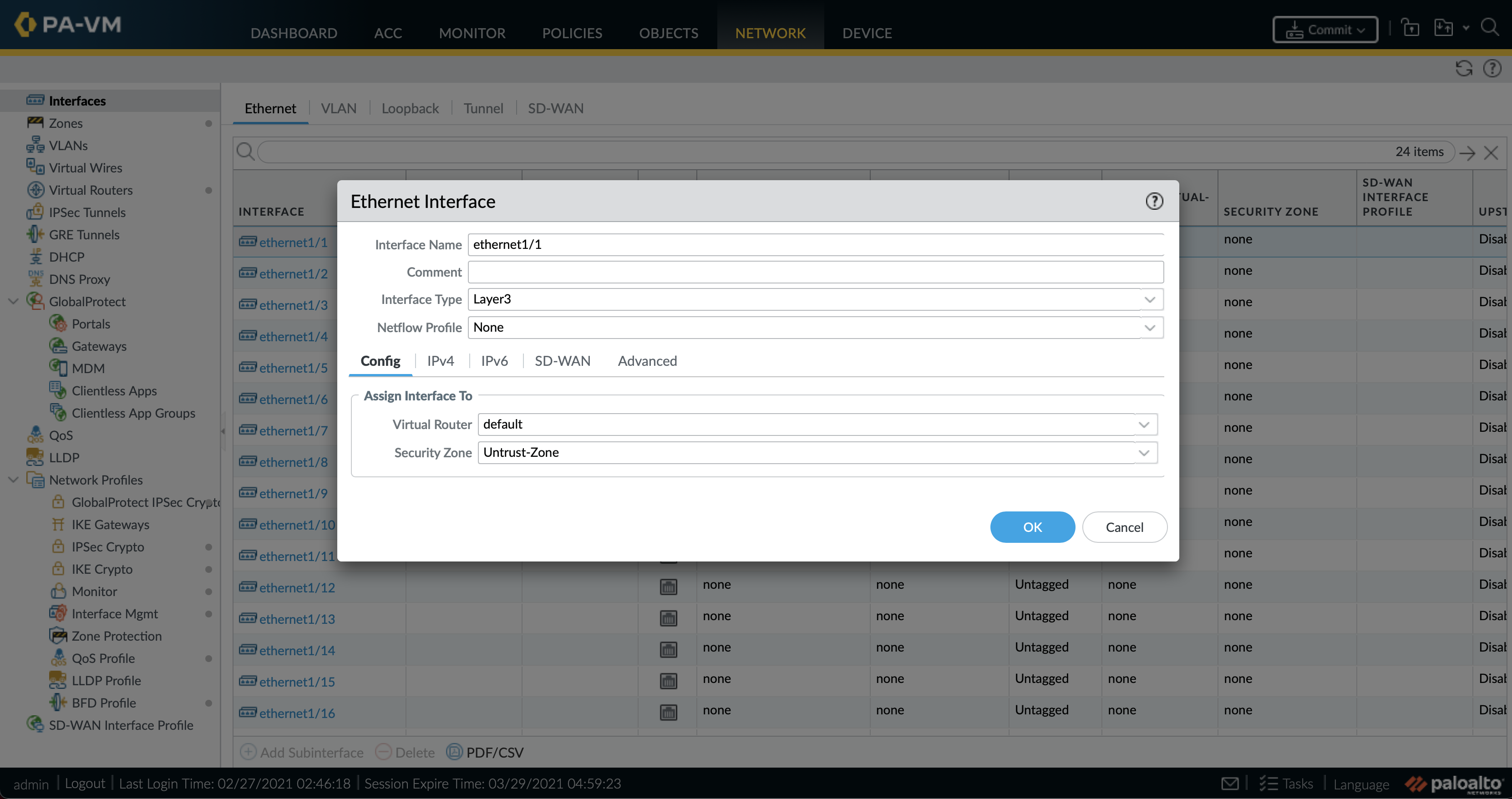

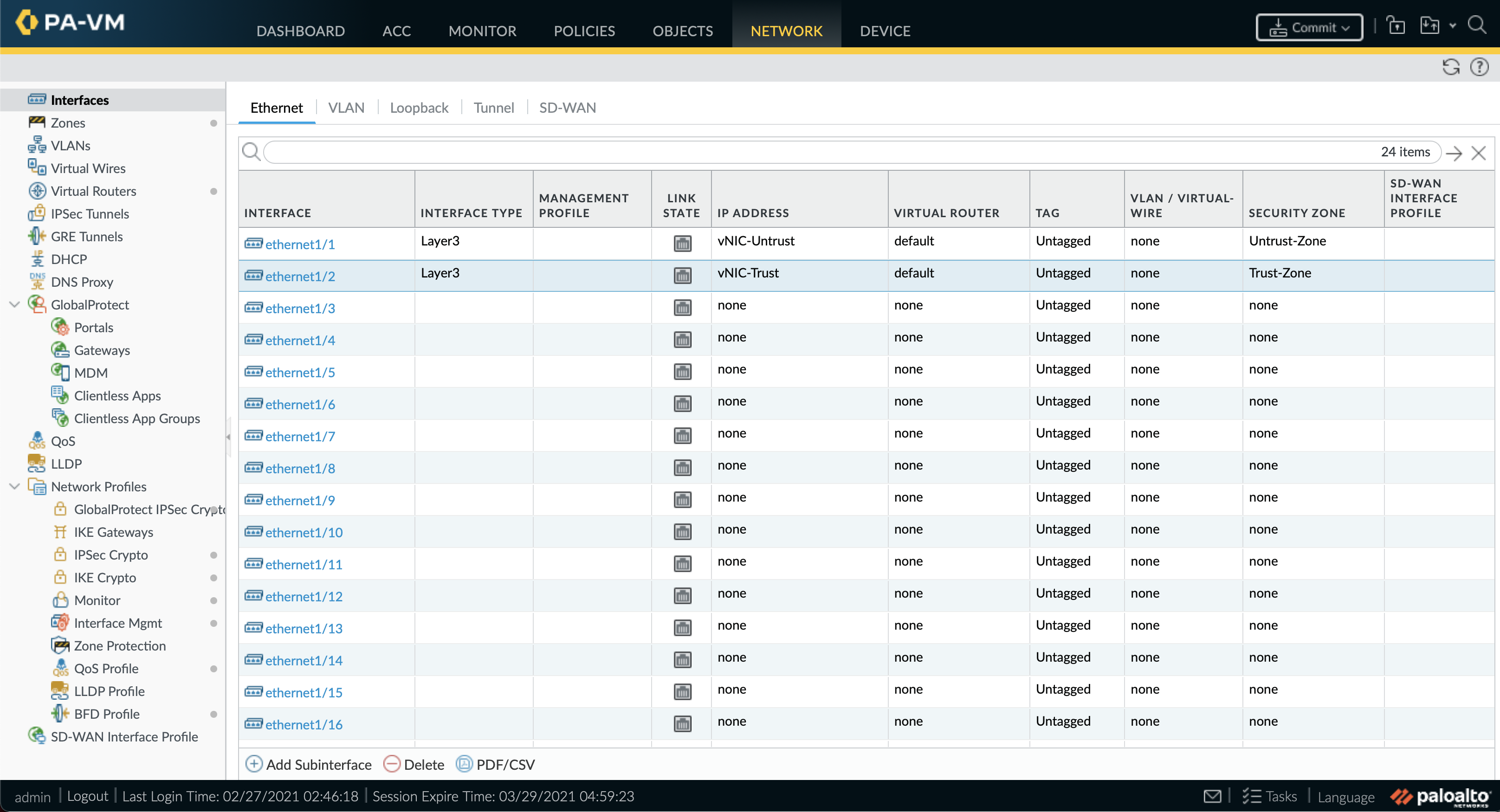

● Interface設定

Network > Interfaces > Ethernetタブ を選択

・ethernet1/1 設定

ethernet1/1 のリンクをクリックし、以下のように設定

- Ethernet Interface画面: Configタブ

・Interface Type: Layer3

・Netflow Profiles

・Configタブ

Virtual Router: Default

Security Zone: 作成したTrust用Zoneを選択

-

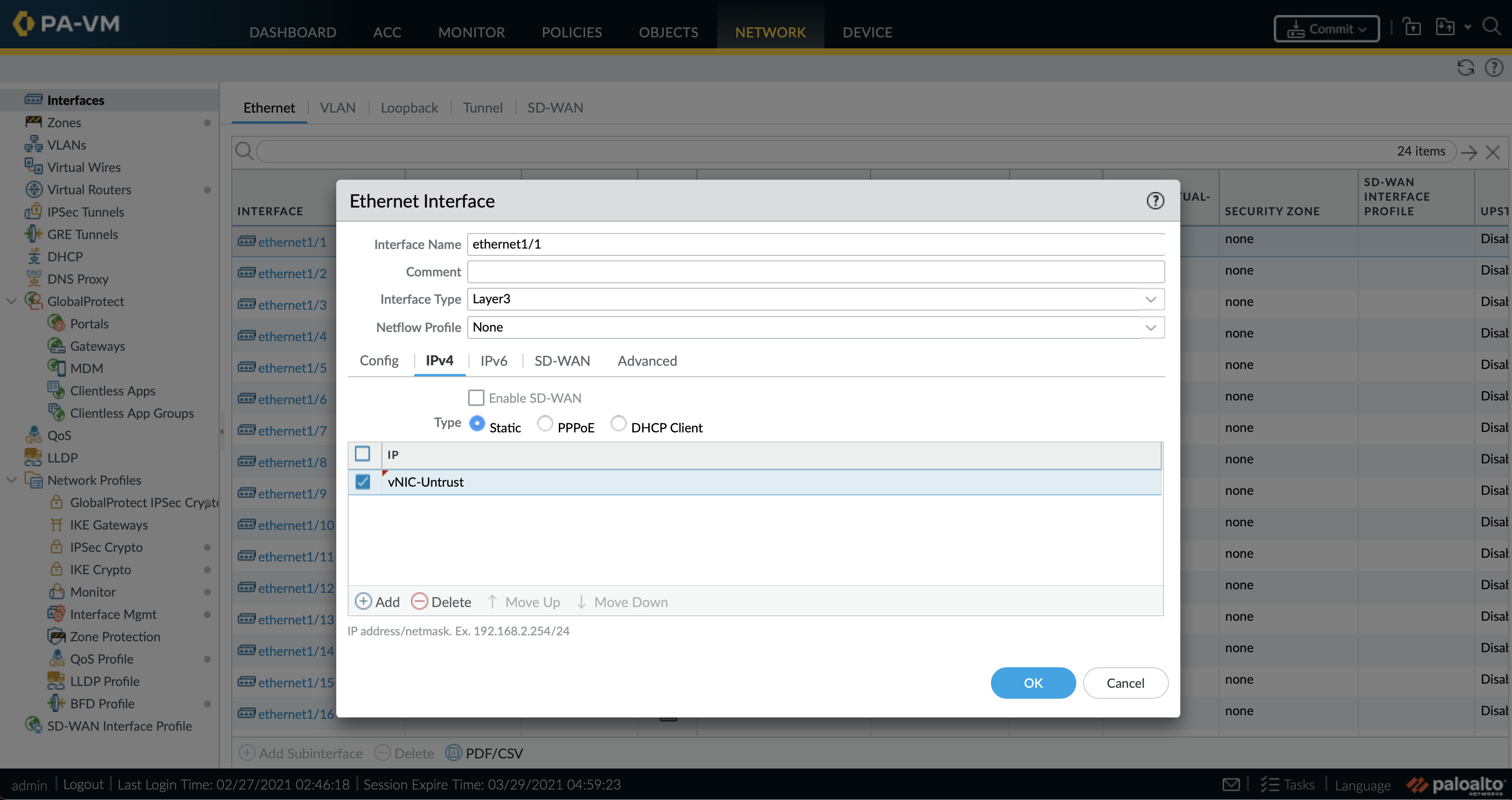

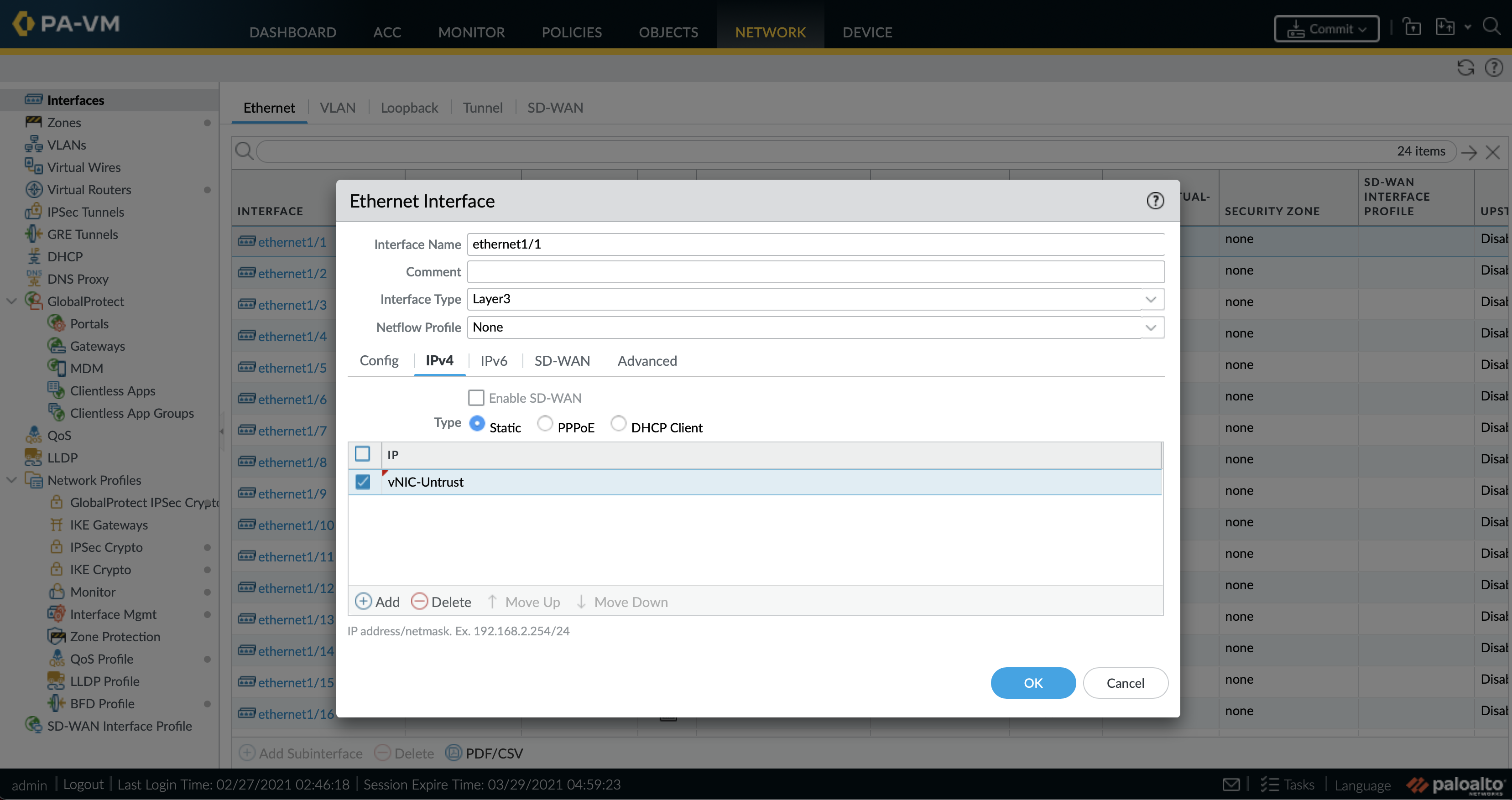

Ethernet Interface画面: IPv4タブ

IPv4タブを選択し、以下のように設定Type: Static

IP セクションで Addをクリック

・ethernet1/2 設定

ethernet1/1と同じように設定

この IPアドレスが、VCN の対応するサブネットに割り当てた IPアドレス と一致することを確認します。

たとえば、Untrust ゾーンにこのインターフェイスを追加する場合は、VCN で設定されている Untrust vNIC IP アドレスを必ず割り当ててください。

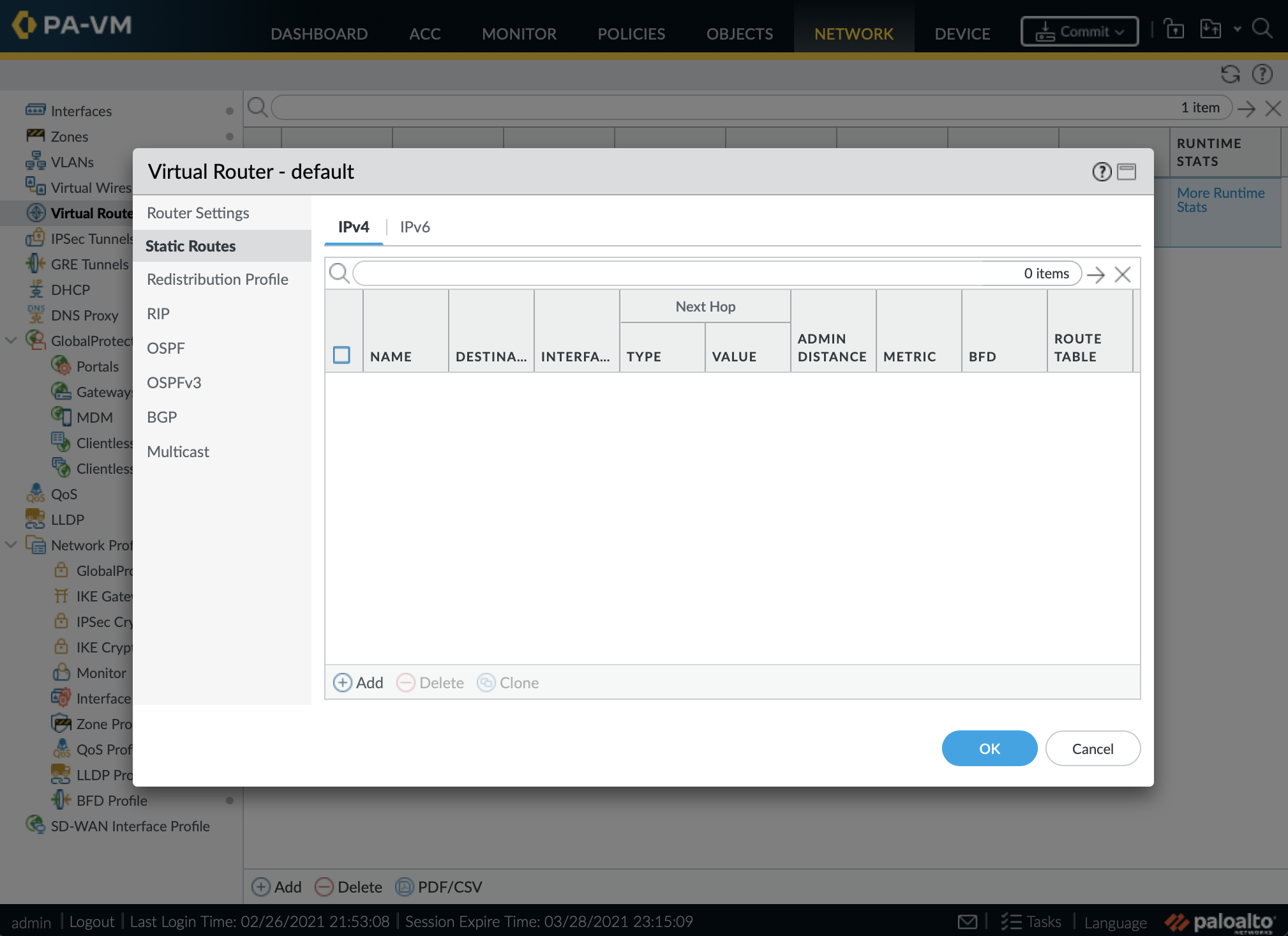

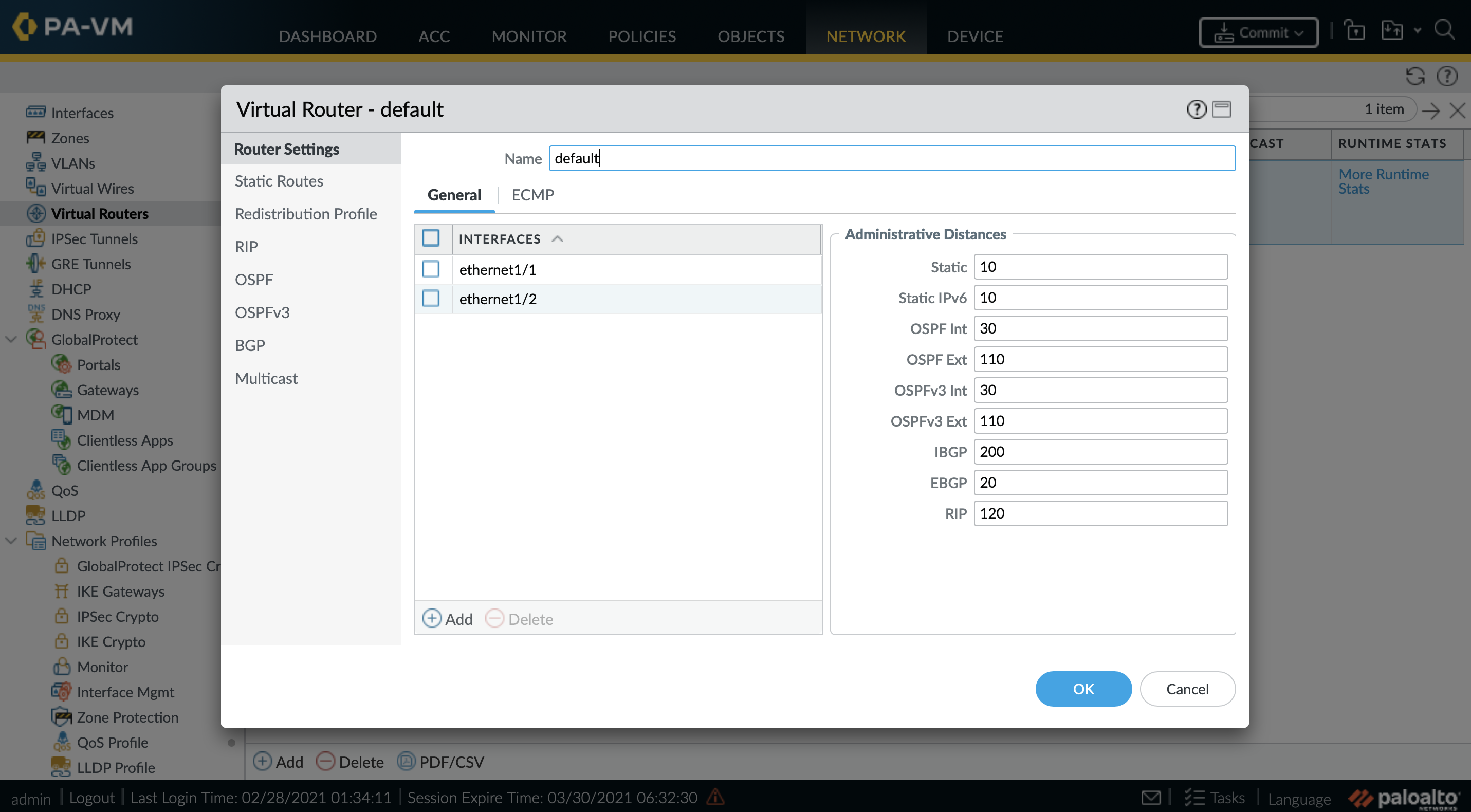

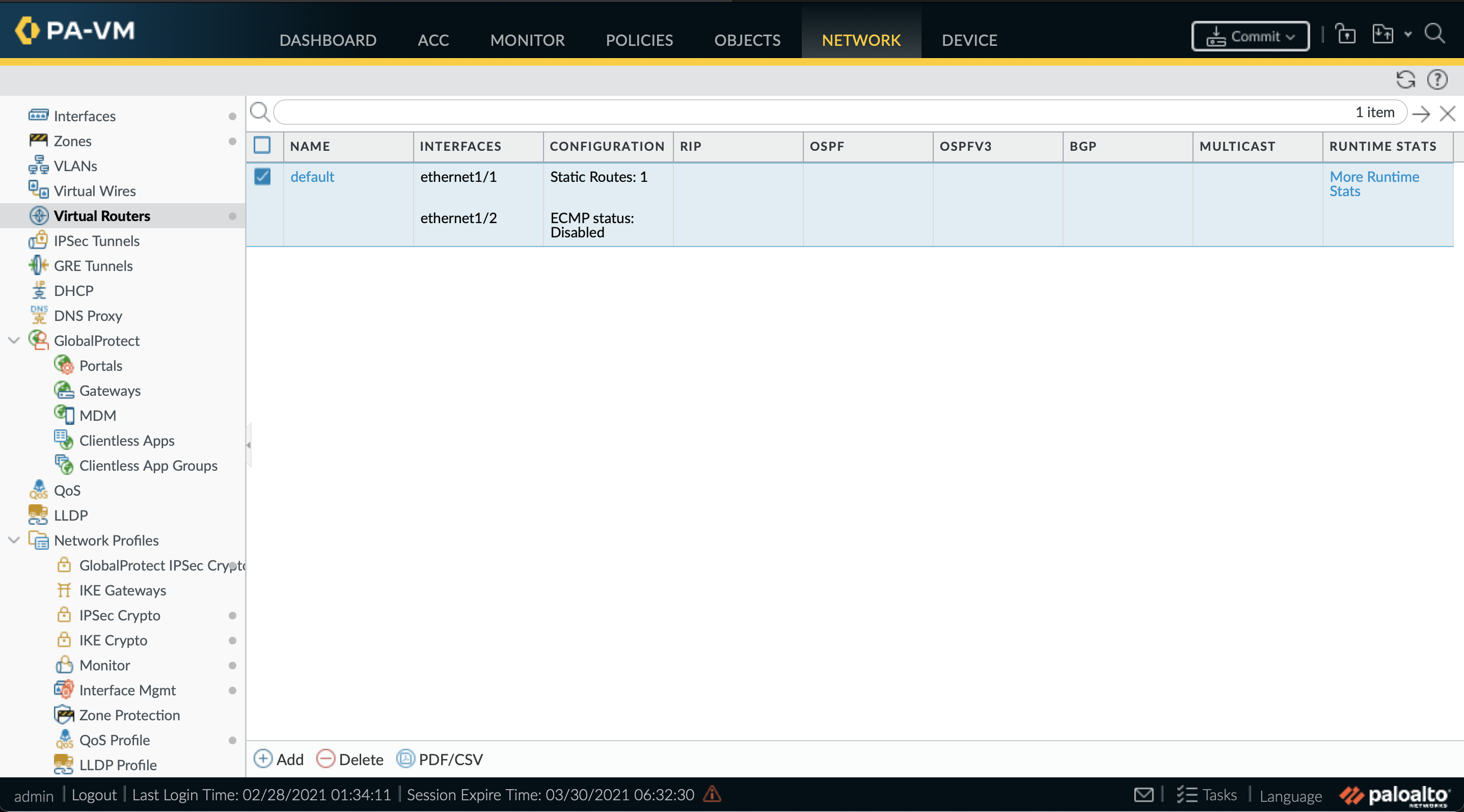

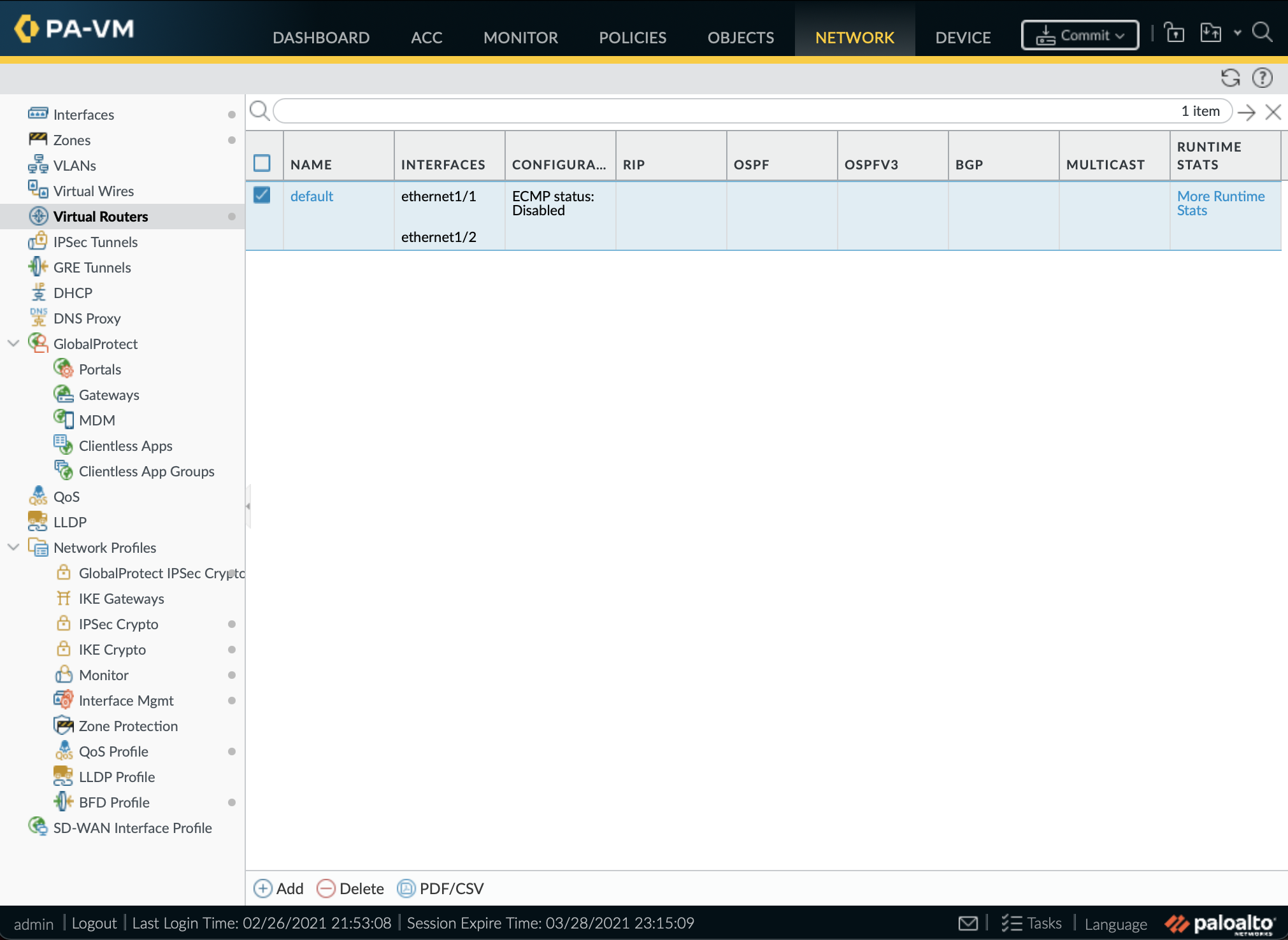

■ ルーティング設定

Trust Zoneから、Internetへアクセスできるよう、デフォルトルート(0.0.0.0/0)を設定

-

Virtual Routers画面

NETWORK > Virtual Routers から、"default" をクリック

-

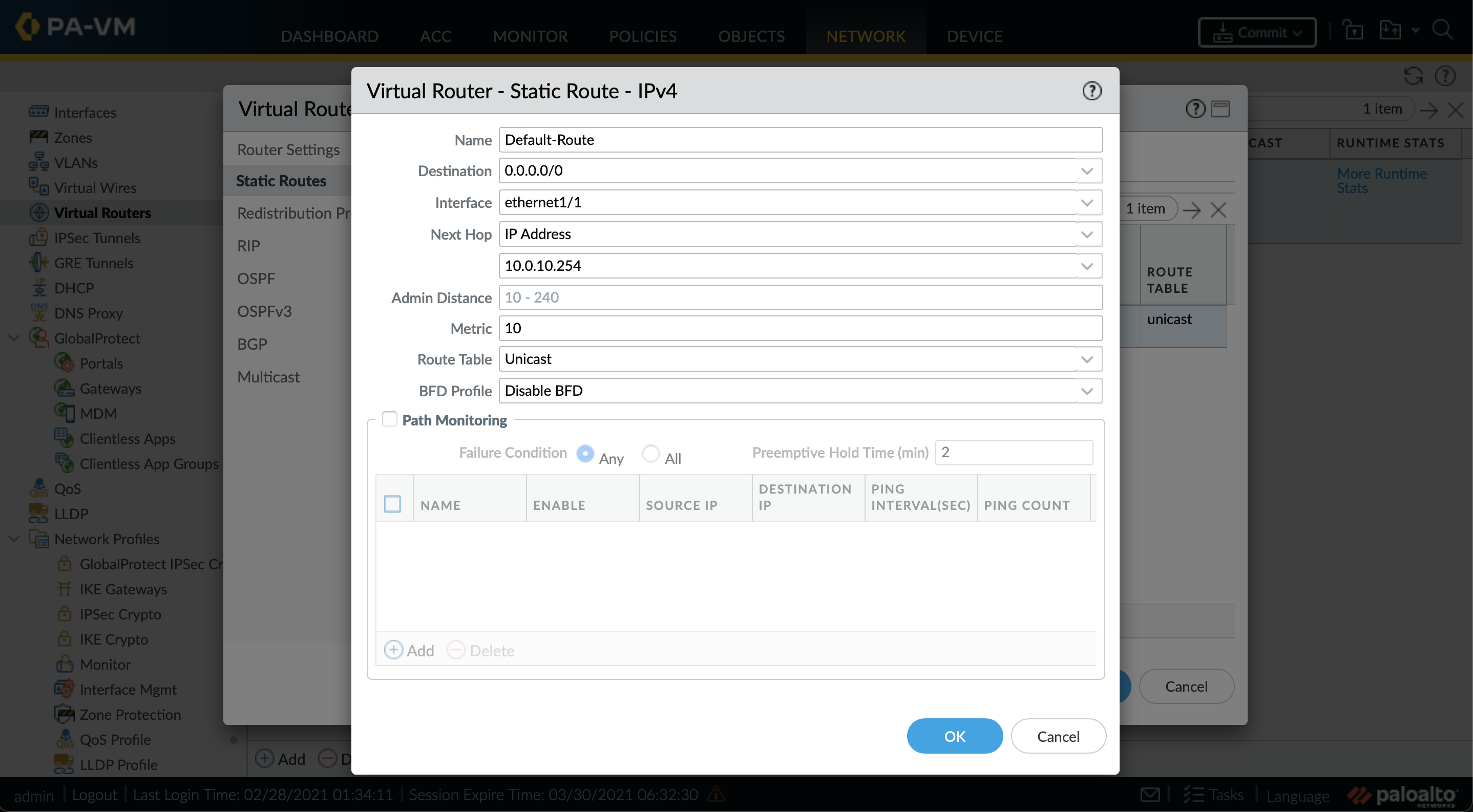

Virtual Router - Static Route -IPv4

デフォルトルート(0.0.0.0/0)を設定し、[OK]をクリックNAME: 任意の名前を設定

Destination: 0.0.0.0/0 を設定

Interface: Default Routeとなるインターフェースを設定

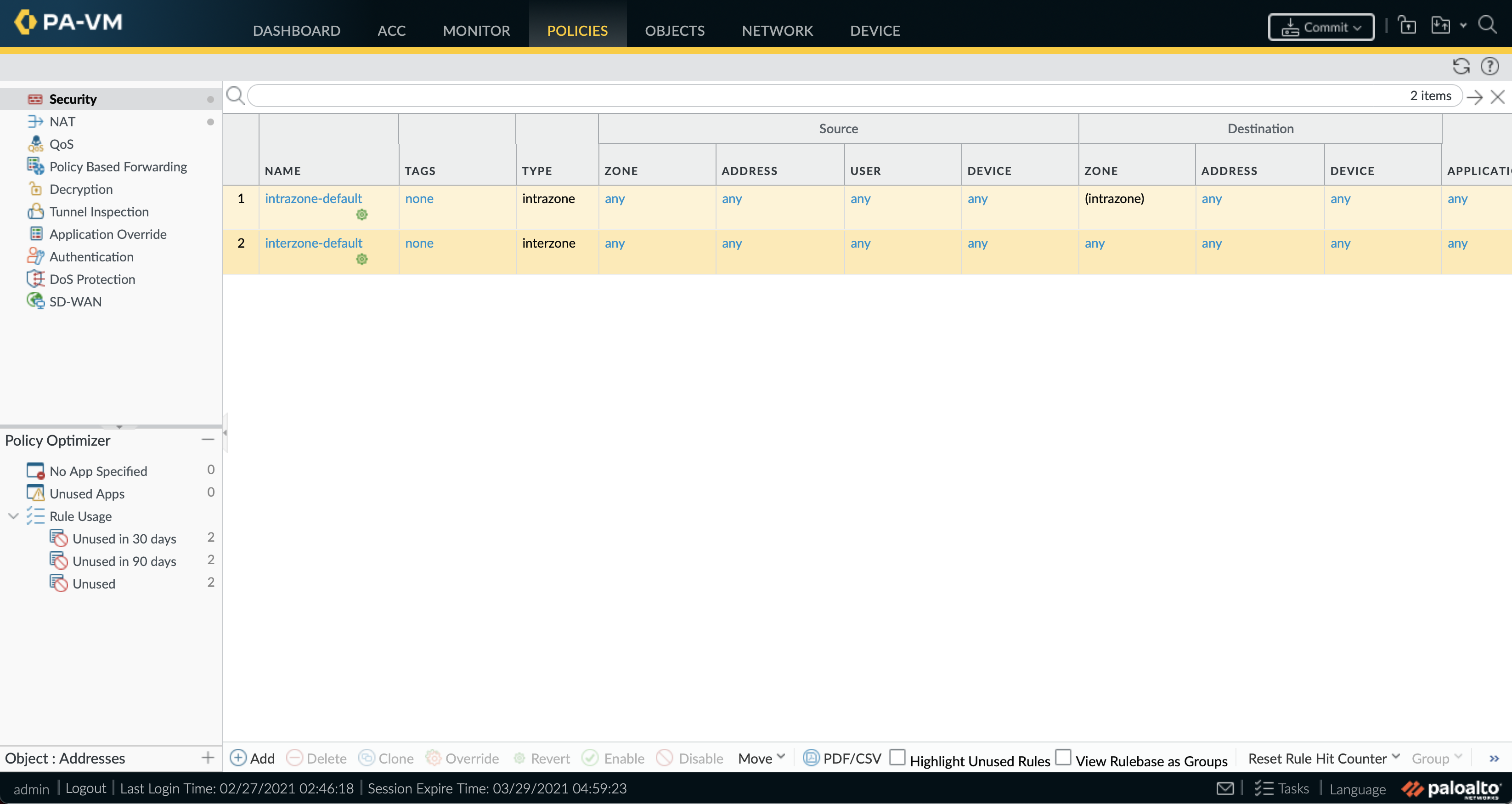

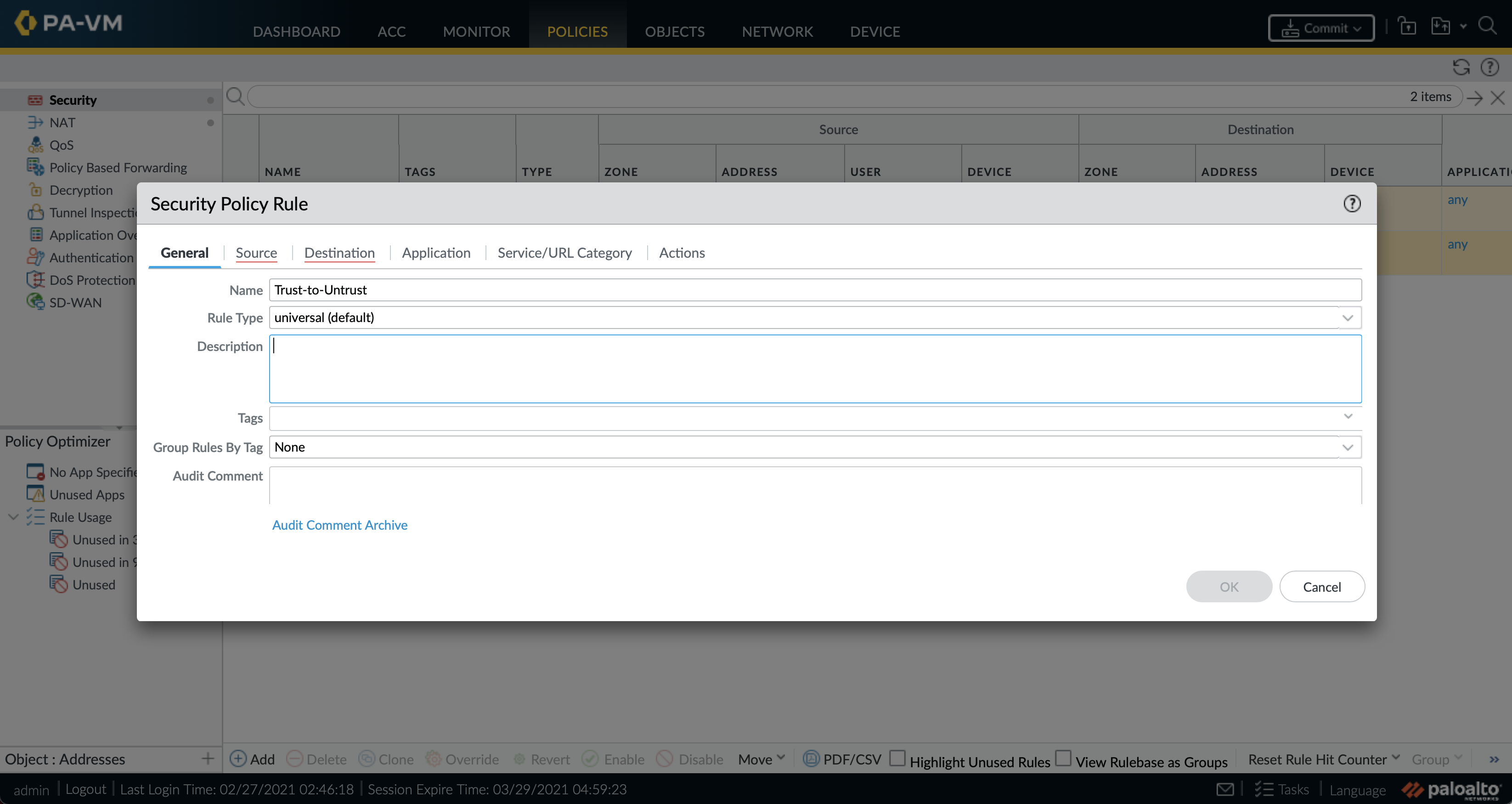

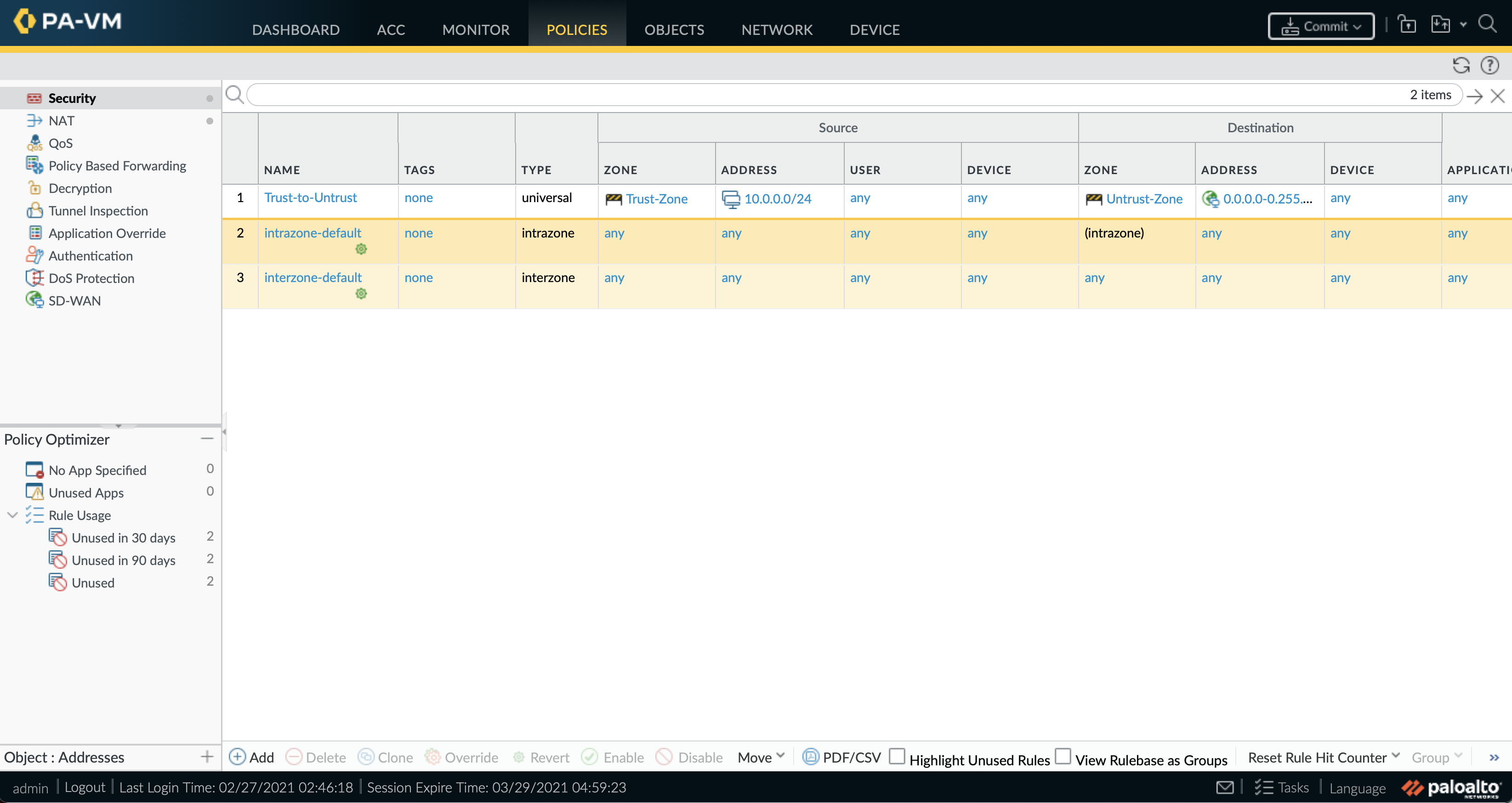

■ Policies: Security 設定

Trust Zoneから、Untrast Zone,デフォルトルート(0.0.0.0/0) へアクセスできるよう、Security Policyを設定

-

Security Policy Rule画面: Generalタブ

以下設定し、[Source]タブ をクリックし、[OK]をクリックNAME: 任意の名前を設定

-

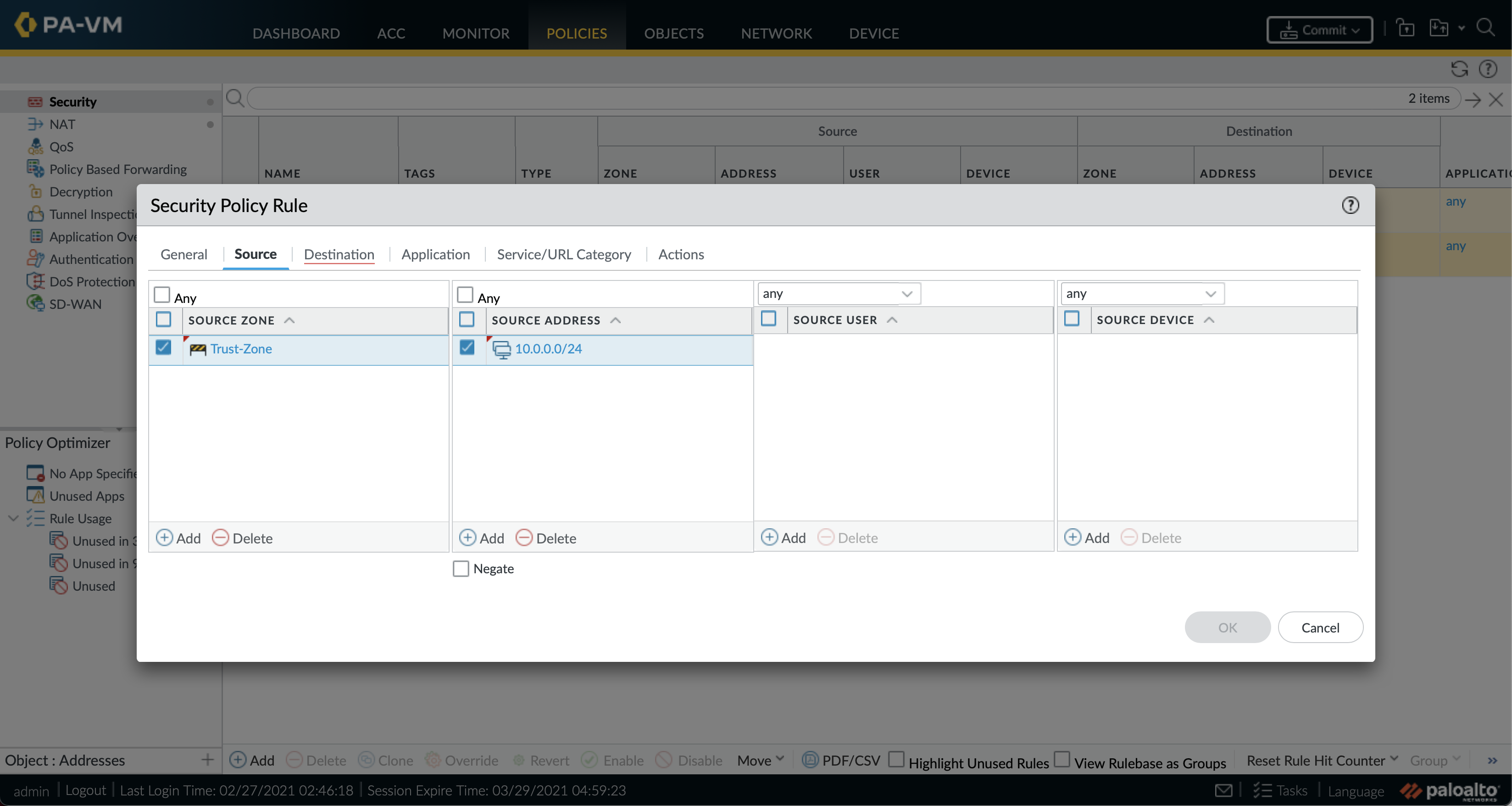

Source タブ

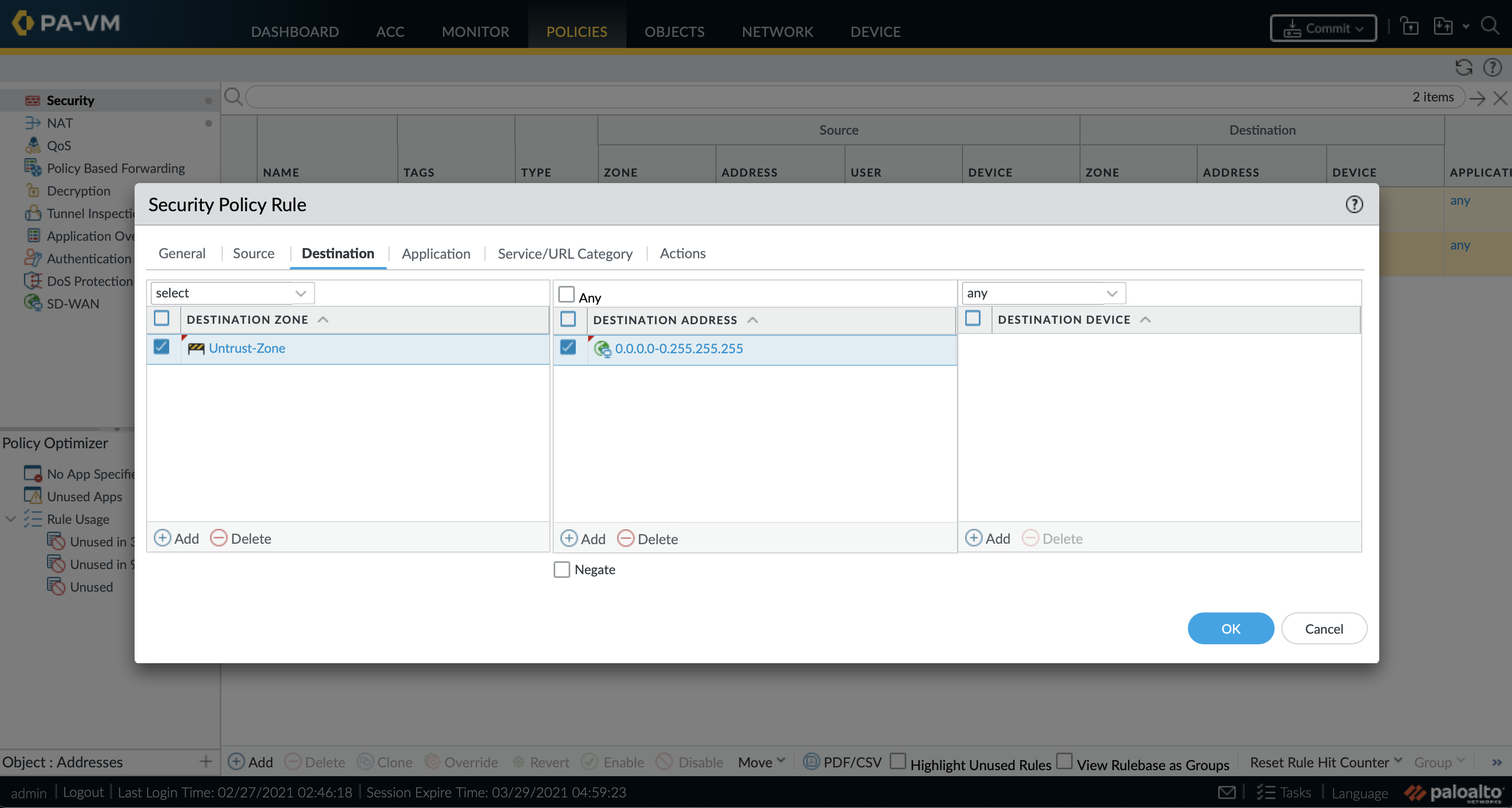

以下設定し、[Destination]タブ をクリックDESTINATION ZONE: Untrust Zoneを選択

DESTINATION ADDRESS: デフォルトルート(0.0.0.0 -0.255.255.255)を設定

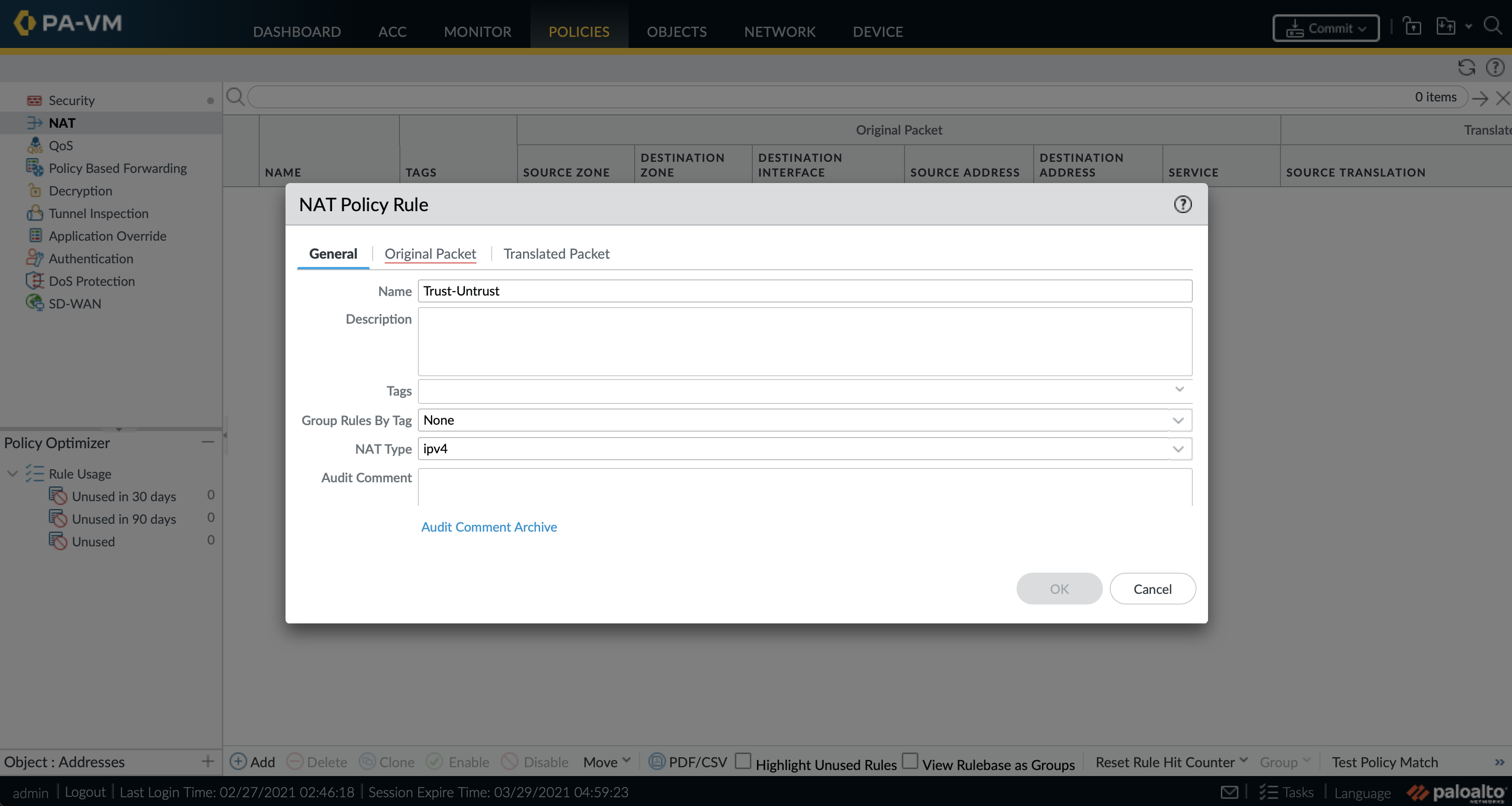

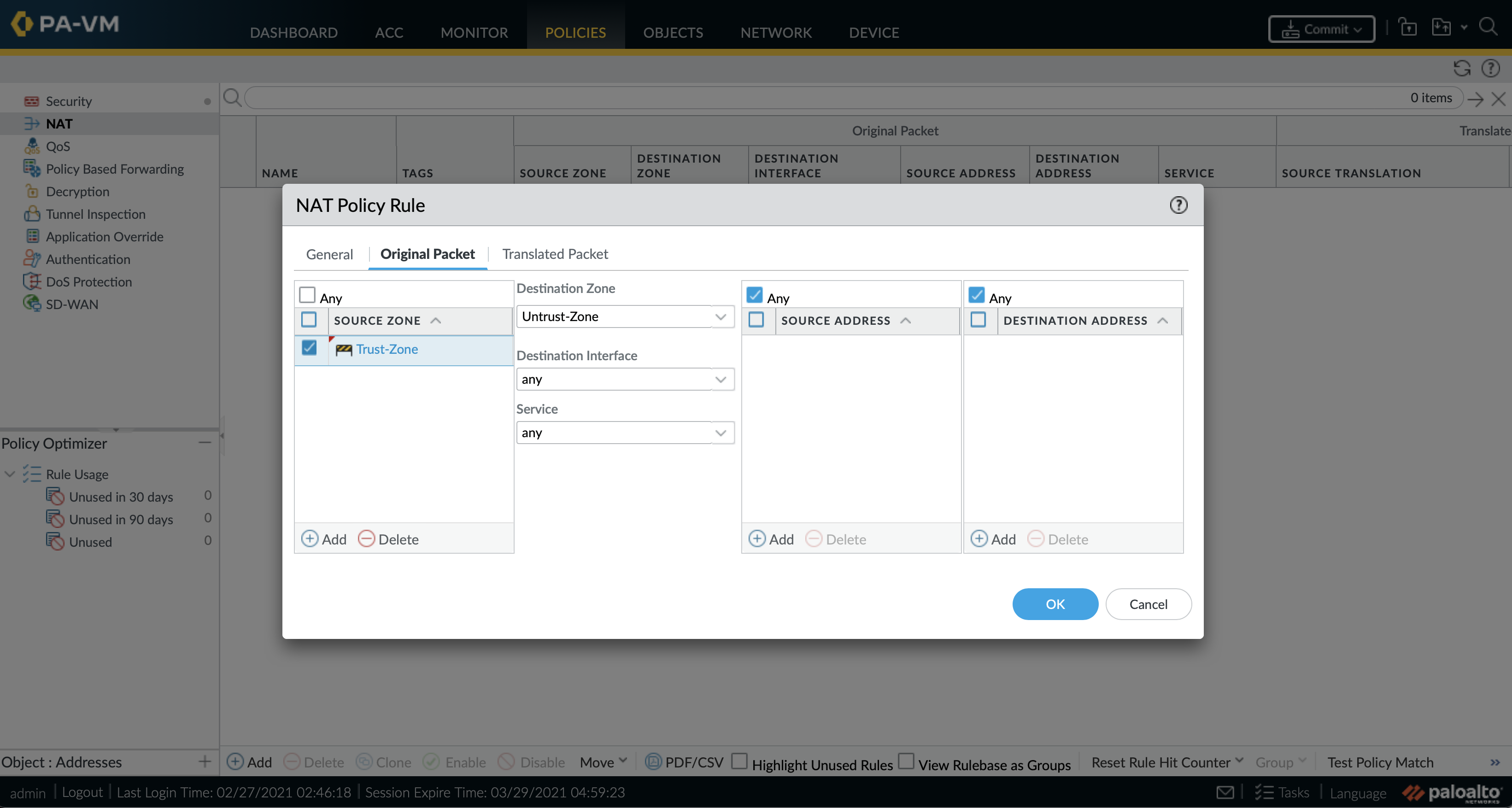

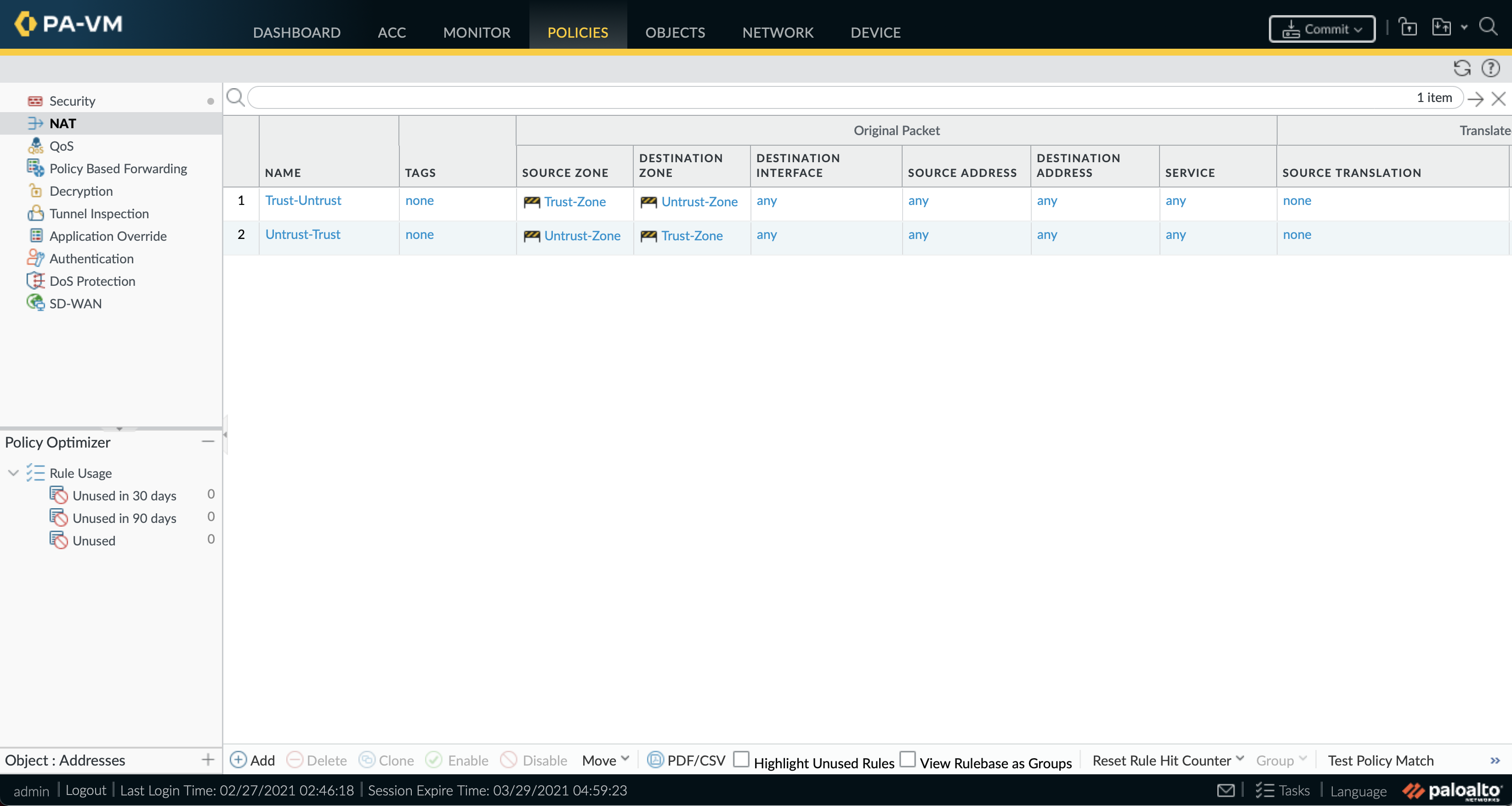

■ Policies(ポリシー) > NAT

VCN にデプロイされているサーバーからのインバウンド トラフィックとアウトバウンド トラフィックを許可する NAT ルールを作成します。

-

NAT Policy Rule画面: Generalタブ

以下設定し、[Original Packet]タブ をクリックName: 任意の名前を設定

NAT Type: ipv4

-

Original Paket タブ

以下設定し、[Destination]タブ をクリックし、OKをクリックDSOURCE ZONE: Trust Zoneを設定

DESTINATION ZONE: Untrust Zoneを選択

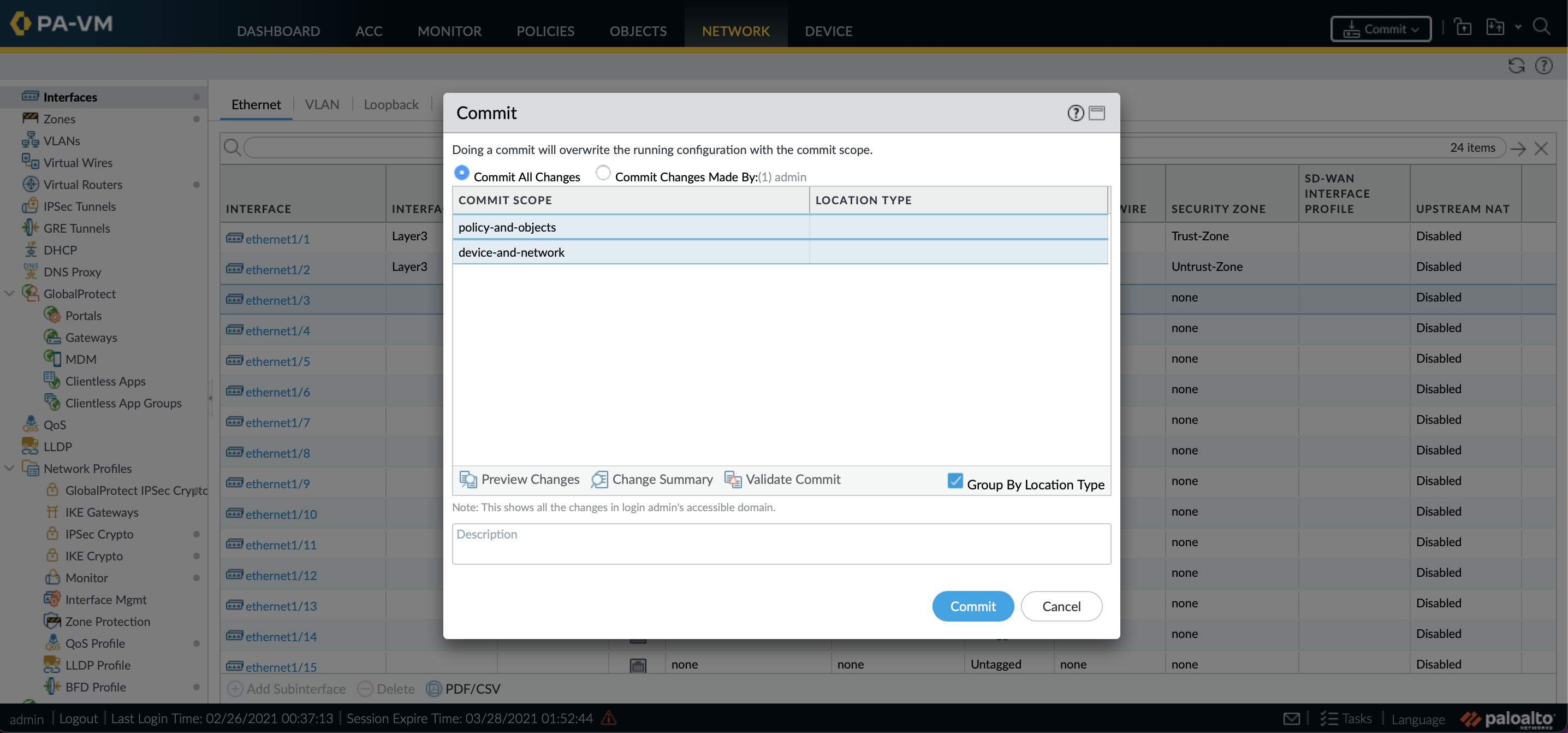

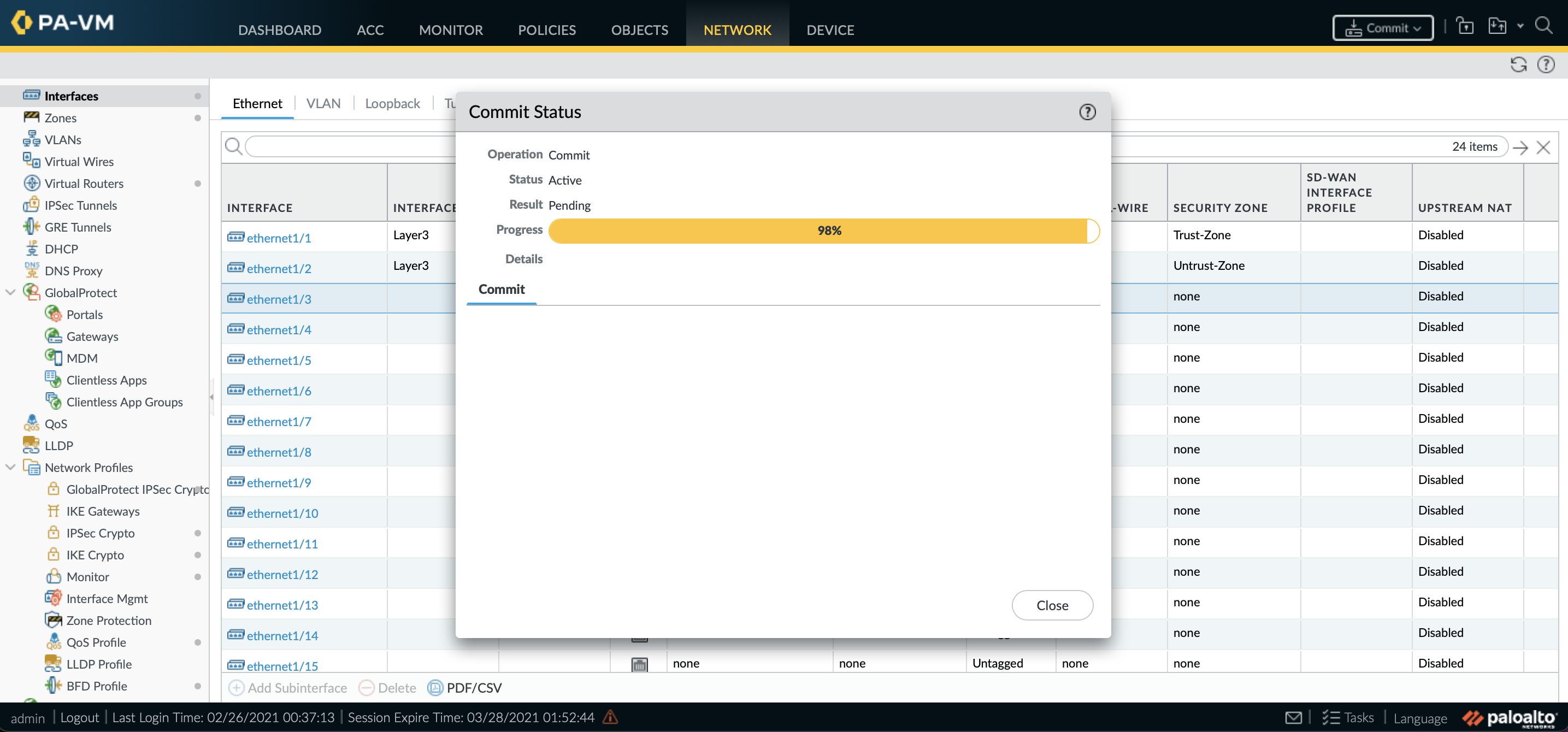

■ 設定Commit

設定した内容を反映するために Commitする必要があります

■ 設定確認

● interface 確認

admin@PaloAlto-inst01> show interface all

total configured hardware interfaces: 2

name id speed/duplex/state mac address

--------------------------------------------------------------------------------

ethernet1/1 16 10000/full/up 02:00:17:00:32:a2

ethernet1/2 17 10000/full/up 02:00:17:00:678:32

aggregation groups: 0

total configured logical interfaces: 2

name id vsys zone forwarding tag address

------------------- ----- ---- ---------------- ------------------------ ------ ------------------

ethernet1/1 16 1 Untrust-Zone vr:default 0 10.0.10.254/24

ethernet1/2 17 1 Trust-Zone vr:default 0 10.0.0.254/24

● management確認

admin@PaloAlto-inst01> show interface management

-------------------------------------------------------------------------------

Name: Management Interface

Link status:

Runtime link speed/duplex/state: 1000/full/up

Configured link speed/duplex/state: auto/auto/auto

MAC address:

Port MAC address 02:00:17:01:5c:3b

Ip address: 10.0.0.254

Netmask: 255.255.255.0

Default gateway: 10.0.0.1

Ipv6 address: unknown

Ipv6 link local address: fe80::17ff:fe01:6c3a/64

Ipv6 default gateway:

-------------------------------------------------------------------------------

-------------------------------------------------------------------------------

Logical interface counters:

-------------------------------------------------------------------------------

bytes received 713272

bytes transmitted 8807536

packets received 4613

packets transmitted 3655

receive errors 0

transmit errors 0

receive packets dropped 0

transmit packets dropped 0

multicast packets received 0

-------------------------------------------------------------------------------

● 動作確認

Internetアクセス確認

admin@PaloAlto-inst01> ping host google.com

PING google.com (172.217.26.46) 56(84) bytes of data.

64 bytes from nrt12s17-in-f46.1e100.net (172.217.26.46): icmp_seq=1 ttl=120 time=1.97 ms

64 bytes from nrt12s17-in-f14.1e100.net (172.217.26.46): icmp_seq=2 ttl=120 time=2.00 ms

64 bytes from nrt12s17-in-f46.1e100.net (172.217.26.46): icmp_seq=3 ttl=120 time=1.99 ms

64 bytes from nrt12s17-in-f46.1e100.net (172.217.26.46): icmp_seq=4 ttl=120 time=1.96 ms

64 bytes from nrt12s17-in-f46.1e100.net (172.217.26.46): icmp_seq=5 ttl=120 time=2.00 ms

^C

--- google.com ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4003ms

rtt min/avg/max/mdev = 1.968/1.986/2.001/0.057 ms

■ 参考

・Set up the VM-Series Firewall on Oracle Cloud Infrastructure

・ORACLE Cloud Marketplace