Megaport は Network As A Service (NaaS)プロバイダーです。世界中の900を超える主要なデータセンターから、レイヤ3でのプライベート接続のための仮想ルーティング機能を備えており、日本のMegaportサービス拠点は既に29箇所あります。物理的なインフラがなくても、コストは必要帯域幅のみでクラウドからクラウドへの接続およびMegaport Network上のあらゆるプロバイダへ直接接続することができます。

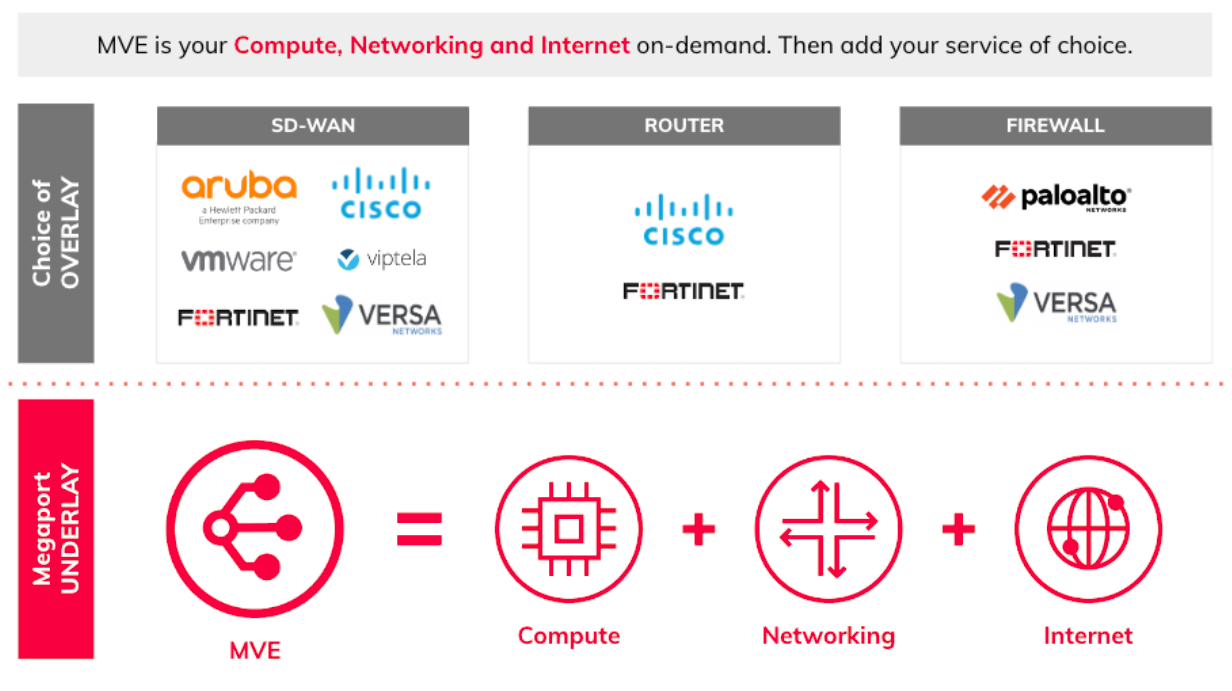

Megaport Virtual Edge (MVE) は、フルマネージド プラットフォームと主要な仮想ネットワーク機能 (VNF) プロバイダーとの統合により、エッジでネットワークを変革します。

Megaport Virtual Edge (MVE) は、ベンダー ニュートラルなオンデマンドのネットワーク機能仮想化 (NFV) プラットフォームであり、Megaport のグローバルなソフトウェア定義ネットワーク (SDN) のエッジでネットワーク サービスの仮想インフラストラクチャを提供します。

Fortinet FortiGate は、プライベート オーバーレイ ネットワークを作成し、ネットワーク接続やネットワーク ポリシーを管理します。

FortiGate-VM は、NGFW と SD-WAN の両サービスを 1 つの仮想マシンで実現します。FortiGate-VM を MVE 上でホストすることにより、エッジからクラウドへのネットワーク接続を最適化するだけでなく、Megaport バックボーン セグメント全体に高度なセキュリティ サービスやポリシーを適用します。

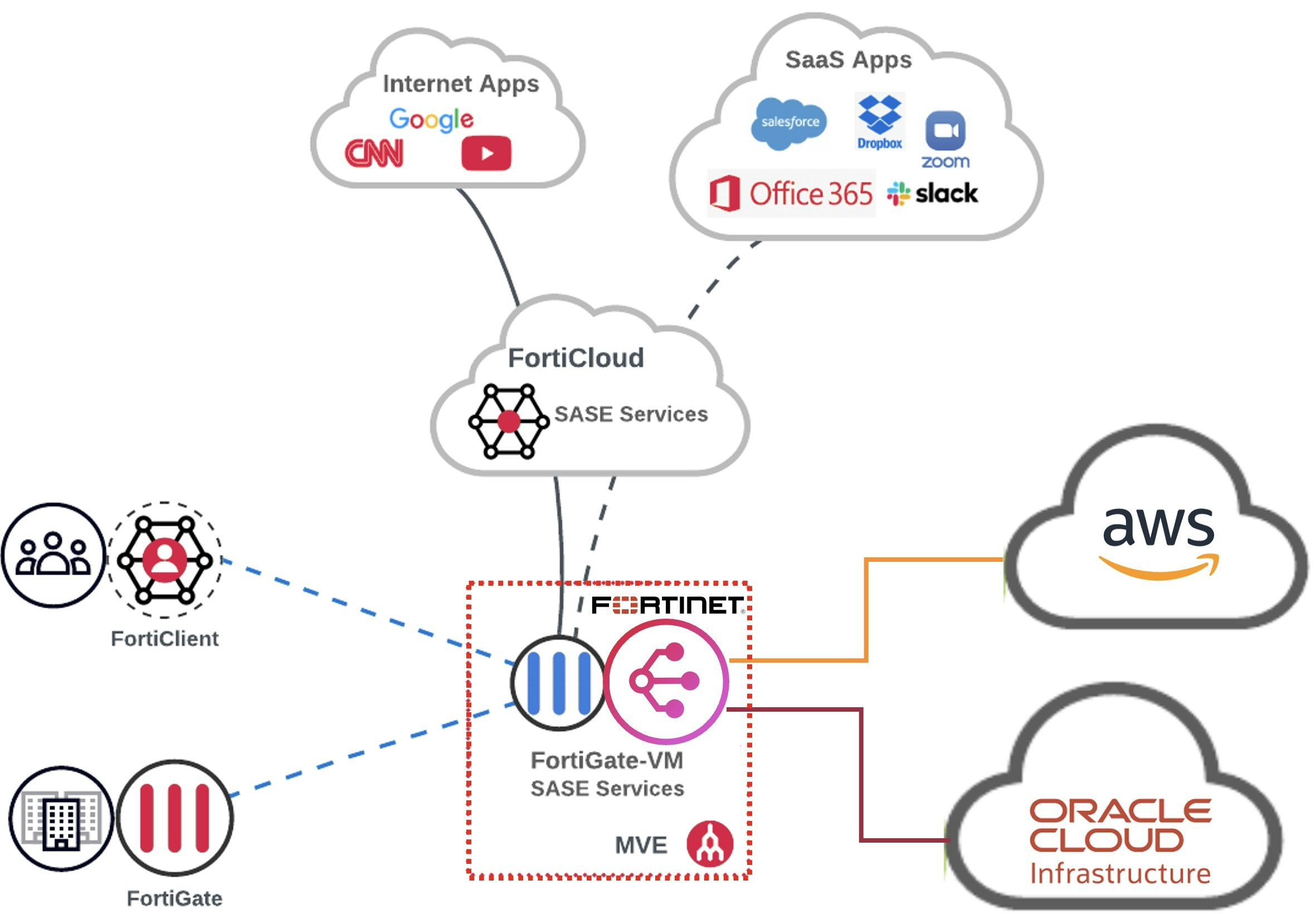

前回作成した Fortinet Megaport Virtual Edge (MVE) へ Oracle Cloud Infrastructure (OCI) と Amazon Web Services (AWS)を接続した マルチクラウド接続してみてみます。

■ 構成

今回は左側のAWSとMVEの接続設定を行います。

MVE作成とOracle Cloud Infrastructure(OCI)との接続はこちらが参考になります。

・ MVE作成

■ Fortinet SD-WAN を使用した AWS Direct Connect への MVE 接続の作成

Virtual Cross Connection(VXC)とAWS Direct Connectを使用して、MVE(FortiGate)からAWSへのネットワーク接続を作成できます。

■ MVE の AWS ホスト型接続の作成

ホスト接続では、1 つのプライベート、パブリック、またはトランジット仮想インターフェイスをサポートできます。これらは専用の接続で、本番環境での使用を推奨しています。

● MVEからAWSへのホスト型接続を作成するには

1) Megaport Portal 画面

Megaport Portal で、[Services]ページに移動し、接続する MVE を選択し、[+Connection]をクリック

2) New Connection画面

[Cloud] をクリック

3) Select Port画面

Select Provider: [Amazon WebServices]

サービス プロバイダーに AWS、AWS 接続方式にホスト型 VIF をそれぞれ選択して、 宛先ポートを選択し、[Next (次へ)] をクリック

国フィルターを使用して、選択を絞り込むことができます。

ホスト型VIF接続の追加

4) Connection Details画面

次の接続の詳細を指定し、[Next]をクリック

・ Connection Name (接続名): Megaport Portal に表示される VXC の名前です。

・ Service Level Reference (オプション): コスト センター番号や一意の顧客 ID など、請求目的で使用する VXC の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

・ Rate Limit: これは Mbps 単位の接続速度です。展開後は速度を変更できません。ドロップダウンリストには、MVEで使用可能な最大10 Gbpsの事前定義されたレート制限が表示されます。

・ Preferred A-End VLAN(オプション): この接続で未使用の VLAN ID を指定します。

これは、この MVE の一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。既に使用されている VLAN ID を指定すると、次に使用可能な VLAN 番号が表示されます。注文を続行するには、VLAN ID が一意である必要があります。値を指定しない場合は、Megaport が値を割り当てます。

5) Cloud Details 画面

AWS サービスの接続の詳細を指定し、[Next]をクリック

・ AWS Connection Name: これはテキスト フィールドであり、 AWSコンソールに表示される仮想インターフェイスの名前になります。「AWS Connection Name (AWS 接続名)」 には、1 つ前のステップで指定された名前が 自動入力されます。

・ AWS Account ID: これは、接続するアカウントの IDです。この値は、AWSコンソールの管理セクションに あります。

※ AWSコンソールのアカウント画面からAWS Account IDを確認できます。

6) Summary 画面

接続の詳細の概要を確認し、[Add VXC]をクリックし、接続を注文

AWS VXCが、Megaport PortalでMVEの接続先として表示されます。

7) Services ページ

AWS VXCが、Megaport PortalでMVEの接続先として表示され、[Order]をクリック

8) Order 完了

VXC 接続が正常に構築されると、Megaport Portalの[Services]ページに表示され、MVEに関連付けられています。VXC タイトルをクリックして、 この接続の詳細を表示します。サービス ステータス (レイヤー 2) は起動しますが、 BGP (レイヤー 3) は起動しません。 これは、構成がまだないためです。

Megaport Portal で構築したら、AWS コンソールで接続を受け入れ、 接続用の仮想インターフェイスを作成する必要があります。

■ AWS 接続承認とDirect Cnnect接続

● ホスト型接続を承認

1) Direct Connect 接続画面

AWSで、「Services(サービス)」>「AWS Direct Connect」>「Connections(接続)」と進み、 接続名をクリック

2) 接続画面

ウィンドウの右上にある「Accept(承認)」をクリック

3) ホスト接続を承諾する画面

[確認する]をクリックして承認

ステータスは「ordering(注文中)」から 「available(利用可能)」に変わります。

これで接続は可能になりましたが、AWSサービスに接続するにはVIFを作成する必要があります。

● Direct Connect Gateway 作成

1) AWS Direct Connect コンソール画面

AWS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home) を開き

ナビゲーションペインで、[Direct Connect Gateway] をクリック

2) Direct Connect Gateway 画面

[Direct Connect Gateway の作成] を作成をクリック

3) Direct Connect Gateway を作成する画面

次の情報を指定し、[Create Direct Connect gateway (Direct Connect ゲートウェイの作成)] をクリック

・名前: Direct Connect ゲートウェイを識別するのに役立つ名前を入力します。

・Amazon 側の ASN: Amazon 側の BGP セッションのための ASN を指定します。ASN は、64,512~65,534 または 4,200,000,000~4,294,967,294 の範囲内で指定する必要があります。

今回は 65200 を設定

4) Direct Connect Gateway 作成完了

● 仮想インターフェイス作成

1) 仮装インターフェース画面

WS Direct Connect コンソール (https://console.aws.amazon.com/directconnect/v2/home) を開き

ナビゲーションペインで、[Virtual Interfaces] を選択し、」[仮想インターフェイスの作成] を選択します。

[Virtual interface type (仮想インターフェイスタイプ)] で [プライベート] を選択します。

2) 仮装インターフェースを作成する画面

以下内容を設定し、[仮想インターフェイスの作成] をクリック

・ 仮想インターフェイス名: 仮想インターフェイスの名前を入力します。

・ 接続: このインターフェイスに使用する Direct Connect 接続を選択します。

・ 仮想インターフェースの所有者: 仮想インターフェイスがユーザー自身の AWS アカウント用である場合は、[Virtual interface owner] (仮想インターフェイスの所有者) で [My AWS account] を選択します。

・ ゲートウェイタイプ: [Direct Connect ゲートウェイ] の場合、[Direct Connect ゲートウェイ] を選択します。

ここでは、[Direct Connect ゲートウェイ] を選択

・ Virtual Local Area Network(VLAN): 仮想ローカルエリアネットワーク (VLAN) の ID 番号を入力します。

ここでは、上記MVEに設定した「Preferred A-End VLAN」番号 [201]を設定

・ BGP ASN: BGP セッションの MVE 側の Border Gateway Protocol (BGP) 自律システム番号 (AS 番号) を入力します。

ここでは、MVEに設定した ASN番号 [65100]を設定

・ 追加設定: 今回は設定無し

3) 仮装インターフェース作成完了

BGPが設定されていないので、インターフェイスの状態はdown(停止)と表示されます。

4) 接続画面

接続画面に作成した仮装インターフェースが登録されていることを確認

接続を承認してAWSでVIFを作成すると、Megaport PortalでVXCの状態が「configured(設定済み)」に変わります。

■ FortiManager への AWS 接続の詳細の追加

MVEからAWSへの接続を作成し、AWSコンソールで接続を設定した後、FortiManagerで設定を行う必要があります。これには、インターフェイスの作成、BGPの設定、AS番号、VLAN、MD5値の設定が含まれます。

● AWS: 仮想インターフェース情報確認

AWSコンソールから接続の詳細を収集します。

このホスト型接続用にAWSで作成した仮想インターフェイスの詳細を表示します。BGP ASN、BGP Auth Key(BGP認証キー)、Your Peer IP(ピアIP)、Amazon Peer IP(AmazonピアIP)の値に注意してください。

1) AWS 仮想インターフェース画面

● Megaport: MVE 情報確認

Megaport Portalから接続情報を収集します。

MVEからのAWS接続の歯車アイコンをクリックし、「Details(詳細)」ビューをクリックします。 AエンドVLANの値に注意してください。

1) MVE Details画面

● FortiManager へ AWS Interfae追加

1) FortiManagerログイン

FortiManagerにログインします。

2) FortiManager 画面

[Device Manager]ログイン

3) Device Manager 画面

[Managed FortiGate] > [Network] > [Interfaces]をクリック

ページには、物理インターフェイスとしてport1 ~ port5 が表示されています。

そして、[+Create New(新規作成)]をクリック

4) Create New Interfae 画面

次の情報を入力し、[OK]をクリック

・ Interface Name: インターフェイスのわかりやすい名前を指定

・ Alias Name: – 必要に応じて、別の名前を指定

参照しやすいように、この接続のAWS仮想インターフェイスIDをエイリアスとして使用します。

・ Type: VLAN を選択

・ Interface: AWSを接続する親インターフェイスを選択、ここでは [port4]を選択

・ VLAN ID: Megaport Portal でこの AWS 接続に一覧表示されている A エンド VLAN を指定

・ Role: Undefined (未定義) を選択

・ Addressing Mode: Manual (手動) を選択

・ IP/Netmask: これらの値は、AWS コンソールの仮想インターフェイスの詳細で確認[Your Peer IP]フィールドにIPアドレスとネットマスクが表示されます。

・ Administrative Access: HTTPS、PING、SSHなど、このインターフェイスにアクセスする方法を指定

・ DHCP Server: [OFF]を選択

5) Create New Interfase 完了

作成した新しいVLANインターフェイスは、物理的なインターフェイスであるport配下に追加されます。

FortiOSからexecute pingコマンドを実行して接続を確認することができます。

注意

MVEに設定をプッシュする必要がありますが、これはAutoUpdate(自動更新)を設定している場合に起こります。ping が成功しない場合は、FortiManager の「Manage Devices(デバイスの管理)」で MVE を選択し、「More(詳細)」メニューから「Refresh Device(デバイスの再表示)」を選択します。プロンプトが表示されたら、「Config Status(コンフィグのステータス)」でAutoUpdate(自動更新)を選択します。

この時点で、インターフェイスの作成が完了し、次にBGPセッションを作成する必要があります。

● BGPセッション作成

Forti Gate が AWS Direct Connect へBGP設定をします。

1) Device Manager画面

FortiManagerで「Router(ルーター)」 > 「BGP」に移動し、Neighor項目の[+ Create New]をクリック

2) FortiManager 画面

次の情報を入力し、[OK]をクリック

・ IP : FortiGate側 BGP Peer IPを入力

AWS コンソールの仮想インターフェイスの詳細から[ルーターのピアIP]で確認できます。

・ Remote AS: [Amazon 側の ASN]を入力

AWSコンソールの仮想インターフェイスの詳細から[Amazon 側の ASN]で確認できます。

・ Password: [BGP認証キー]を入力

AWSコンソールの仮想インターフェイスの詳細から[BGP認証キー]で確認できます。

● FortiGateへ設定反映

FortiManagerで設定した内容をMVEの FortiGateへ反映します。

FortiManagerで設定した内容を MVEの FortiGateへ反映する必要があります。

1) Managed FortiGate 画面

Device Manager画面で[Managed FortiGate]を選択し、[Install] > [Install Wizard]をクリック

2) Install Wizard - Choose What to Install(1/4) 画面

[Install Device Setiings]を選択し[Next]をクリック

3) Install Wizard - Select Devices to Install(2/4) 画面

設定する Device を選択し、[Next]をクリック

4) Install Wizard - Validate Devices(3/4) 画面

設定する Device を選択し、[Install]をクリック

5) Install Wizard - Installation Progress(4/4) 画面

〜インストール中〜

● BGP確認

FortiManagerコンソールでBGPネイバーの OCI、AWSのルート情報を確認することができます。

1) Managed FortiGate画面

■ AWS 接続の確認

● BGP確認

1) 仮想インターフェース: ピアリング画面

BGPステータスが 「down」から「up」になっていることを確認

2) 仮想インターフェース: モニタリング画面

モニタリングでは、かくEgress、Ingressグラフに通信が入出力されていることが確認できます。

3) ルートテーブル確認

VPCに付属のルートテーブルから OCIのルート情報を受信していることを確認

■ AWS <-> OCI 接続確認

ssh で AWSと OCIインスタンスが双方向で接続できることを確認

・ AWS -> OCI 接続確認

[ec2-user@ip-172-31-0-10 sockperf-3.8]$ ssh -i id_rsa opc@10.110.0.10 hostname

basedb23ai

・ OCI -> AWS 接続確認

[opc@oci-inst01 ~]$ ssh -i id_rsa opc@172.31.0.10 hostname

ip-172-31-0-1.ec2.internal

■ 参考

・ Megaport

- Megaport Virtual Edge (MVE)

- MVE の紹介

- Megaport アカウントの作成

- MVE 用の Megaport Internet 接続の作成

- Megaport Virtual Edge Overview Presentation

- Megaport LIVE: What is Network as a Service (NaaS)? – APAC | Webinar

- Fortinet と統合された MVE の作成

- Fortinet SD-WAN を使用した MVE の AWS ホスト型接続の作成

- Megaport が Megaport Virtual Edge (MVE) 上で Fortinet のセキュア SD-WAN を有効化

- AWS へ最も簡単に接続できるサービスです。

- AWS 接続の多様性

- Fortinet SD-WAN を使用した MVE の AWS ホスト型 VIF の作成

- Fortinet SD-WAN を使用した MVE の AWS ホスト型接続の作成

- AWS Direct Connect ゲートウェイを作成する

- AWS Direct Connect 仮想インターフェイス

- Oracle Cloud へ最も簡単に接続できるサービスです。

- Megaportを使用して、Oracle Cloudおよび他のプロバイダにわたるスプリットスタック・アーキテクチャを有効にします

Megaportを介したOracle Cloud Infrastructure Government CloudのMicrosoft Azureへの接続

- Oracle Cloud Infrastructure FastConnect への接続

・ Fortinet FortiGate

- Fortinet Secure SD-WAN and Megaport Virtual Edge (MVE) Solution

- Fortinet and Megaport Multi-cloud

- フォーティネット、IDC MarketScapeレポートでSD-WANのリーダーに認定

・ AWS

- Megaport - Complex Networks, Simplified. - Direct Connect

- ソリューションのコンポーネント

・ Oracle Cloud Infrastructure

- FastConnect: Oracleパートナの使用

- Megaportを使用して、Oracle Cloudおよび他のプロバイダにわたるスプリットスタック・アーキテクチャを有効にします

- Enable a split-stack architecture spanning Oracle Cloud and other providers using Megaport

- Megaportを使用して、Oracle Cloudおよび他のプロバイダにわたるスプリットスタック・アーキテクチャを有効にします

- Megaportを介したOracle Cloud Infrastructure Government CloudのMicrosoft Azureへの接続