Megaport は Network As A Service (NaaS)プロバイダーです。世界中の900を超える主要なデータセンターから、レイヤ3でのプライベート接続のための仮想ルーティング機能を備えており、日本のMegaportサービス拠点は既に29箇所あります。物理的なインフラがなくても、コストは必要帯域幅のみでクラウドからクラウドへの接続およびMegaport Network上のあらゆるプロバイダへ直接接続することができます。

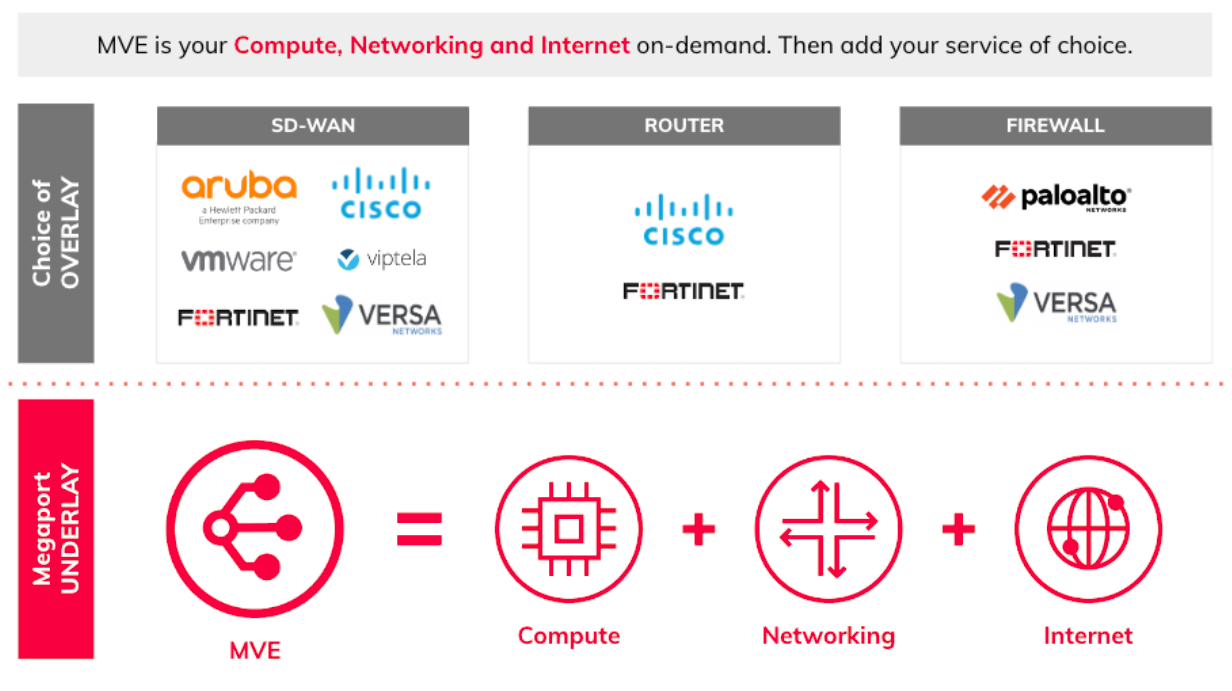

Megaport Virtual Edge (MVE) は、フルマネージド プラットフォームと主要な仮想ネットワーク機能 (VNF) プロバイダーとの統合により、エッジでネットワークを変革します。

Megaport Virtual Edge (MVE) は、ベンダー ニュートラルなオンデマンドのネットワーク機能仮想化 (NFV) プラットフォームであり、Megaport のグローバルなソフトウェア定義ネットワーク (SDN) のエッジでネットワーク サービスの仮想インフラストラクチャを提供します。

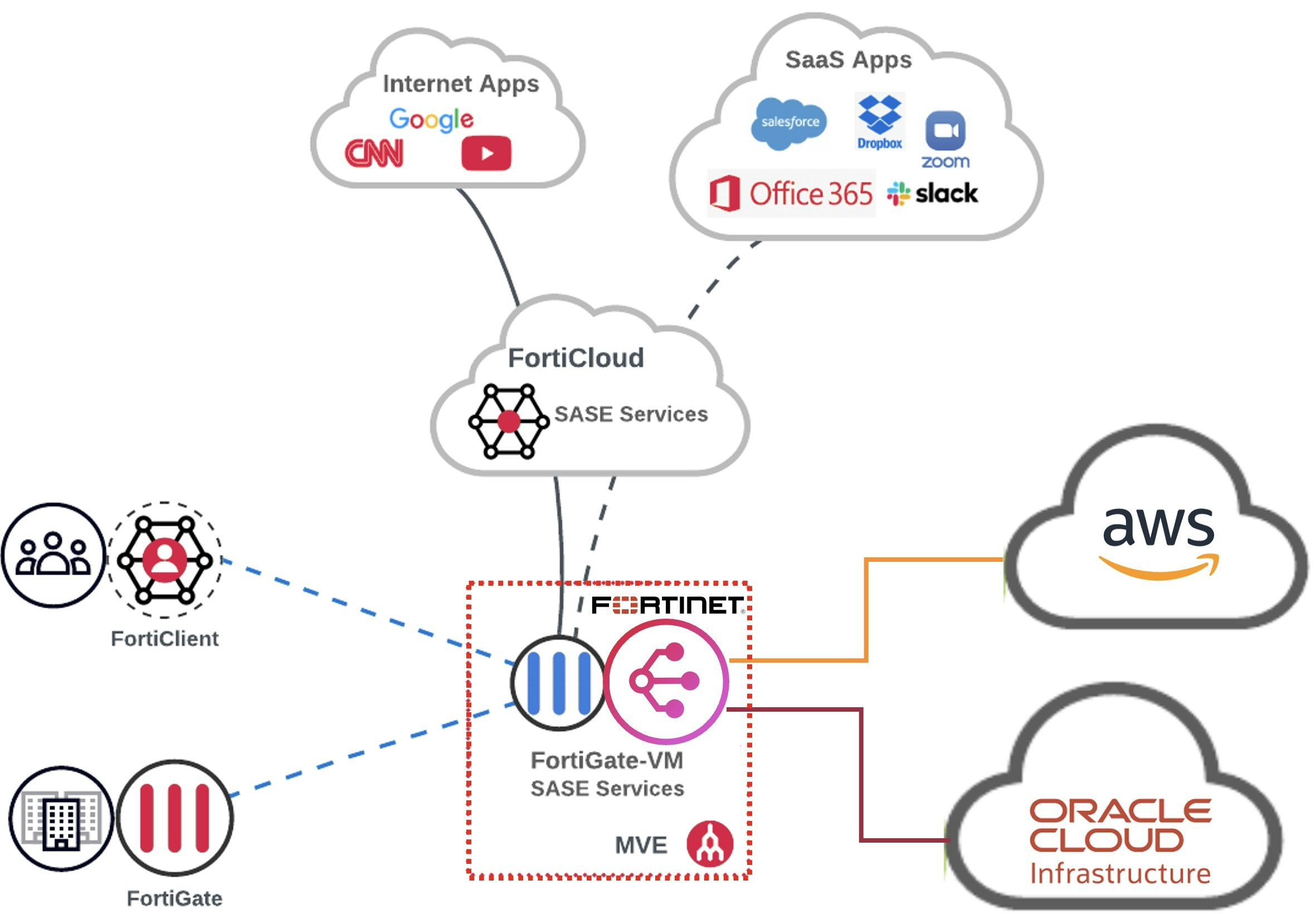

Fortinet FortiGate は、プライベート オーバーレイ ネットワークを作成し、ネットワーク接続やネットワーク ポリシーを管理します。

FortiGate-VM は、NGFW と SD-WAN の両サービスを 1 つの仮想マシンで実現します。FortiGate-VM を MVE 上でホストすることにより、エッジからクラウドへのネットワーク接続を最適化するだけでなく、Megaport バックボーン セグメント全体に高度なセキュリティ サービスやポリシーを適用します。

ということで、Fortinetを使用した MVE を作成して、Oracle Cloud Infrastructure (OCI) と Amazon Web Services (AWS)を接続したマルチクラウド接続してみてみます。

■ 構成

■ Fortinet と統合された MVE の作成

このトピックでは、FortinetセキュアSD-WANを使用してMegaport Virtual Edge(MVE)を作成および設定する方法について説明します。始める前に、Megaport PortalおよびFortinetへのアクセスを提供するための、注文権限を持つユーザーアカウントが必要です。

Megaport アカウントの設定については、アカウントの作成 を参照してください。

■ 基本ステップ

ここでは、FortiManagerおよびMegaport Portalの設定手順の概要を説明します。詳細な手順は、この基本ステップの概要に続きます。

![]() 1. Fortinet社からライセンスを取得し登録

1. Fortinet社からライセンスを取得し登録

![]() 2. 認証用のSSHキーペアを生成

2. 認証用のSSHキーペアを生成

![]() 3. Megaport Portal で Fortinet MVE を作成

3. Megaport Portal で Fortinet MVE を作成

![]() 4. MVE のパブリック IP アドレスの割り当てを Megaport Portal で確認

4. MVE のパブリック IP アドレスの割り当てを Megaport Portal で確認

![]() 5. FortiGate の管理者パスワードを設定

5. FortiGate の管理者パスワードを設定

![]() 6. FortiGateへの安全なコンソールアクセスを許可

6. FortiGateへの安全なコンソールアクセスを許可

![]() 7. FortiManager CloudにFortiGateを追加する(オプション)

7. FortiManager CloudにFortiGateを追加する(オプション)

■ 1. Fortinet社からライセンスを登録

1) Fortinetサポートへログイン

Fortinetサポートの登録アカウントにログインします。

2) ASSET MANAGEMENT画面

[Products] > [Produvt List] をクリックし、[Register Moer]をクリック

2) Registration Profuct画面

Registration Code(シリアル番号) を入力し、[Next]をクリックして登録手続きを行います。

3) Registration Profuct画面

製品登録完了

■ 2. 認証用のSSHキーペアを生成

MVEとFortiGateは、公開/秘密のSSHキーペアを介して接続し、安全な接続を確立します。パブリックSSHキーを使用すると、FortiGateにSSH接続して管理パスワードを設定したり、HTTPSアクセスを有効にしたり、オプションでFortiManagerクラウドにFortiGateを登録したりすることができます。

Megaportは2048ビットのRSA鍵タイプをサポートしています。

1) SSH鍵ペアを生成Linux/Mac OSX)

OSへログインし、SSH keygenコマンドを実行して SSH鍵ペアを生成します。

shirok@MacBook ~ % ssh-keygen -f ~/.ssh/megaport-mve-instance-1-2048 -t rsa -b 2048

Generating public/private rsa key pair.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /Users/shirok/.ssh/megaport-mve-instance-1-2048

Your public key has been saved in /Users/shirok/.ssh/megaport-mve-instance-1-2048.pub

The key fingerprint is:

SHA256:eq3TMnqIrlNuYjbQ0WMMg2zBPEjBwKMmD1jmDdpUll0 shirok@MacBook

The key's randomart image is:

+---[RSA 2048]----+

|@=o.oo .E |

|oXB.. . |

|+BoB |

|*.+ * |

|o+ o . S |

|. o . . . |

| . o ...... |

| * + ..=.. |

| o.B. .o.+ |

+----[SHA256]-----+

2) SSH鍵ペアを生成確認

次の2つのSSH鍵ペアが作成されていることを確認

・秘密鍵: megaport-mve-instance-1-2048

・公開鍵: megaport-mve-instance-1-2048.pub

shirok@MacBook ~ % ls -l ~/.ssh

-rw-------@ 1 shirok staff 1823 Nov 15 16:42 megaport-mve-instance-1-2048

-rw-r--r--@ 1 shirok staff 394 Nov 15 16:42 megaport-mve-instance-1-2048.pub

■ 3. Megaport Portal で Fortinet MVE を作成

1) Megaport Login

https://portal.megaport.com/login へアクセスし Megaport Portal へログインします。

2) Megaport Portal 画面

Megaport Portal で、「Services(サービス)」ページに移動し、[Create MVE] をクリック

3) Select MVE Location 画面

MVEのロケーションを選択し、対象となる Cloud の拠点に地理的に近いロケーションを選びます。

ここでは、Ashburn USA, Equinix DC4を選択し、[Next]をクリック

4) MVE Configuraiton 画面

Fortinetとソフトウェアのバージョンを選択します。MVEは、Fortinetのこのソフトウェアバージョンに対応するように設定されます。

Fortinet FortiGate-VM Service Details詳細を設定し、[Next]をクリック

・ MVE Name: 簡単に識別できる MVE の名前を指定します。この名前はMegaport Portalに表示されます。

・ Size: ドロップダウン リストからサイズを選択します。

・ Minimum Term (最低利用期間) – 最低利用期間なしを選択して従量課金制にするか、12、24、36 か月の中から利用期間を選択します。期間が長くなると、月額料金が下がります。デフォルトでは、12 か月の期間が選択されています。

・ Service Level Reference (オプション) : コスト センター番号や一意の顧客 ID など、請求目的で使用する MVE の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。また、既存のサービスのこのフィールドを編集することもできます。

・ Appliance License(オプション) [Choose File]をクリックし、Fortinet から以前に生成されたアプライアンス ライセンスを選択します。

・ SSH Key: 事前に作成した[公開 SSH キー]の内容をここにコピーして貼り付けます。公開鍵は、先に生成したmegaport-mve-instance-1-2048.pubファイルに記載されています。

・ Virtual Interfaces (vNICs): Fortinet は、デフォルトで「Data Plane」という名前の 1 つの vNIC で構成されています。必要に応じて、「Data Plane (データ プレーン)」テキストに入力して名前を変更することができます。

MVE には、デフォルトで追加された 1 つの vNIC を含めて、合計 5 つの vNIC を追加できます。

MVE作成後に vNIC追加/削除はできないため、後に作成するOCI、AWS用のポートを追加しておきます。

vNIC を追加するには[+ Add]をクリックし vNIC の名前を入力し追加します。

注意

展開後にこの MVE 上の vNIC の数を増減したい場合は、MVE 全体を削除して再作成する必要があります。展開された MVE に vNIC を追加したり、削除したりすることはできません。

5) Summary 画面

設定内容と価格設定を確認し、[Add MVE]をクリック

5) Success 画面

設定内容と価格設定を確認し、[Add MVE (MVE を追加)]をクリックして続行(推奨) します。

MVE ではインターネット接続が必要です。Megaport Internet 接続を作成するよう促されます。Megaport Internet 接続は、接続性を提供し、MVE が Fortinet SD-WAN オーバーレイ ネットワークに登録して通信することを可能にします。

[Create Megaport Internet]をクリック

● Megaport Internet 接続の作成

6) Select Distination Port 画面

MVE作成したDistinationを設定

7) Connection Details 画面

接続の詳細を設定し、[Next]をクリック

・ Connection Name: Megaport Internet 接続の一意の名前を指定します。

・ Service Level Reference (オプション): コスト センター番号や一意の顧客 ID など、請求目的で使用する Megaport Internet 接続の識別番号を指定します。サービス レベル参照番号は、請求書の「Product (プロダクト)」セクションの各サービスに表示されます。

・ Rate Limit: 帯域制限は、Megaport Internet 接続の速度を指定し、1 Mbps 刻みで 20 Mbps から 10 Gbps まで調整可能です。Megaport Internet 接続を作成した後、必要に応じて速度を変更できます。ロケーションと帯域制限に基づいて月額請求の詳細が表示されます。

・ A-End vNIC: ドロップダウン リストから vNIC を指定します。このリストには、MVE の作成時に定義した vNIC が反映されます。

・ Preferred A-End VLAN (優先 A エンド VLAN) (オプション) – この接続で未使用の VLAN ID を指定します。

これは、この MVE の一意の VLAN ID である必要があり、2 から 4093 の範囲で指定できます。

既に使用されている VLAN ID を指定すると、次に使用可能な VLAN 番号が表示されます。注文を続行するには、VLAN ID が一意である必要があります。

値を指定しない場合は、Megaport が値を割り当てます。または、「Untag (タグなし)」をクリックすることもできます。この選択により、この接続の VLAN タグが削除され、VLAN ID なしで設定されます。

8) Summary 画面

設定内容と価格設定を確認し、[Add VXC]をクリック

9) Configured Services 画面

[Order]をクリック

10) Oeder Services 画面

[Order Now]をクリックし、接続を注文します。

■ 4. MVE のパブリック IP アドレスの割り当てを Megaport Portal で確認

12) MVEに割り当てられているパブリックIPアドレス確認

MVE を作成した後は、「Services (サービス)」ページの Megaport Portal で確認することができます。割り当てられたパブリック IP アドレスを表示することもできます。

[Services]ページに作成したMVE の Megaport Internet 接続の横にある歯車アイコンをクリックし、設定内容を確認

1) MVE 画面

Megaport Internet 接続の横にある歯車アイコンをクリックします。

2) Connection Ditails 画面

「Connection Configuration (接続の設定)」画面が表示されます。ここから、Megaport Internet 接続の詳細を変更できます。[Next]をクリック

3) Configuration Ditails 画面

MVEに割り当てられている パブリック IP アドレス (IPv4 または IPv6) を確認

■ 5. と 6. FortiGate の管理者パスワード設定と FortiGate への安全なコンソールアクセスを許可

FortiGateへのコンソールアクセスは、安全なHTTPSセッションを通じて提供されます。MVEは、デバイスに割り当てられたパブリックIPアドレスへのアクセスを、デバイスにSSH接続してHTTPSアクセスを許可するまでブロックします。

● FortiGate へのコンソール アクセスの許可

1) Fortinet MVE インスタンスに SSH 接続

先に生成した SSH 秘密鍵を使って Fortinet MVE インスタンスに SSH 接続します。デフォルトのユーザー名はadminで、その後にMegaportがデバイスに割り当てたパブリックIPアドレスが続きます。

shirok@macBook ~% ssh -i ~/.ssh/megaport-mve-instance-1-2048 admin@<162.43.xx.x

The authenticity of host '<MVE Public IP Address> (162.43.xx.x)' can't be established.

ED25519 key fingerprint is SHA256:BaEoWsPMlx+9joeTQYc5JqNWvmnM7H4VvR/bQ3l3YCg.

This key is not known by any other names.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '162.43.xx.x' (ED25519) to the list of known hosts.

FGVM02TM24011327 #

FortiOS CLIに入ると、システムのステータスを表示したり、CLIコマンドを使ってデバイスへのアクセスを許可することができます。

2) ユーザーadminのパスワード設定

ユーザーadminアカウントのパスワードを設定します。

FGVM02TM24011327 # config system admin

FGVM02TM24011327 (admin) # edit admin

FGVM02TM24011327 (admin) # set password oraoracle

FGVM02TM24011327 (admin) # next

FGVM02TM24011327 (admin) # end

exit

Connection to 162.43.148.79 closed.

- HTTPS アクセス許可設定

ポート1 のパブリック インターフェイス GUI への HTTPS アクセスを許可します。

FGVM02TM24011327 # config system interface

FGVM02TM24011327 (interface) # edit port1

FGVM02TM24011327 (port1) # append allowaccess https

FGVM02TM24011327 (port1) # next

1 admin session(s) are currently connected on this interface.

Are you sure you want to continue? (y/n)y

FGVM02TM24011327 (interface) # end

- HTTPS アクセス許可設定確認

HTTP アクセスが許可されていることを確認します。

FGVM02TM24011327 # show system interface

config system interface

edit "port1"

set vdom "root"

set mode dhcp

set allowaccess ping https ssh

set type physical

set snmp-index 1

next

edit "port2"

set vdom "root"

set type physical

set snmp-index 2

next

edit "port3"

set vdom "root"

set type physical

set snmp-index 3

next

edit "port4"

set vdom "root"

set type physical

set snmp-index 4

next

edit "port5"

set vdom "root"

set type physical

set snmp-index 5

next

edit "naf.root"

set vdom "root"

set type tunnel

set src-check disable

set snmp-index 6

next

edit "l2t.root"

set vdom "root"

set type tunnel

set snmp-index 7

next

edit "ssl.root"

set vdom "root"

set type tunnel

set alias "SSL VPN interface"

set snmp-index 8

next

edit "fortilink"

set vdom "root"

set fortilink enable

set ip 10.255.1.1 255.255.255.0

set allowaccess ping fabric

set type aggregate

set lldp-reception enable

set lldp-transmission enable

set snmp-index 9

next

end

HTTPSアクセスが許可されている場合、ユーザー管理者の認証情報を使ってFortiGateのWeb UIにログインすることができます。

■ 7. FortiManager CloudにFortiGateを追加する(オプション)

次のステップは、FortinetのSD-WAN集中管理プラットフォームである FortiManager Cloud に FortiGateを追加することです。

:::note info

注意

このステップは任意です。FortiGateは、FortiManager Cloudをセントラルマネージャーとして使用することなく、スタンドアロンデバイスとして管理することができます。

:::

● FortiManager Cloud に FortiGate を追加

1) FortiGate GUI へログイン

FortiGate GUIへログインします: https://162.43.xx.x

2) FortiGate GUI 画面

デバイスダッシュボードから [Security Fabric] > [Fabric Connectors] を選択し、[Central Management]をクリック

3) Central Management Settiongs 画面

次の項目を設定し、[OK] をクリックします。

・ Status: [Enabled(有効)] を選択

・ Type: [FortiManager Cloud] を選択

・ Mode: [Normal(ノーマル)] を選択

FortiCloudは、登録済みのFortiManager Cloudに連絡して承認を求めます。登録の際には、IPアドレスを必要とせず、事前の登録とライセンスによるバックエンドの認証を使用します。

4) Request Sent & Received 画面

[OK]をクリックし、FortiManager Cloud に FortiGateを追加

● FortiManager での FortiGate の承認

FortiManager が FortiGateを管理対象デバイスのリストに追加する前に、手動で承認を行う必要があります。

1) Fortinetサポートへログイン

Fortinetサポートで FortiManager Cloudインスタンスにログインします。

https://support.fortinet.com/welcome

2) Forti Cloud 画面

[Services] > [FortiManager Cloud]を選択します。

3) FortiManager Cloud ログイン画面

[Login]をクリック

4) FortiManager Cloud 画面

Accounts からライセンス登録したAccounts をクリック

5) app 画面

[Device Manager] をクリック

6) Device Manager 画面

[Unauthorized Devices] をクリックして、承認するデバイスを選択します。

7) Authorize Device 画面

内容を確認し、[OK] をクリック

8) Mismatch Worning 画面

[OK] をクリック

10) Autorize Device 完了

デバイスはFortiManager Cloudで管理されるようになり、管理対象デバイスのリストに表示されるようになります。

[Close] をクリック

11) Managed FortiGate画面

[Device Manager] > [Managed FortiGate]をクリック

緑のチェックマークは、FortiManagerによってFortiGateが承認されたことを示します。

12) 登録したFortiGate 画面

デバイスはFortiManager Cloudで管理されるようになり、管理対象デバイスのリストに表示されるようになります。

[Device Manager] > [Managed FortiGate] > [登録したFortiGate]をクリック

■ 次のステップ

これで MVE が構築されました。次の手順は VXCを CSP、ローカルポート、またはサードパーティネットワークに追加することです。オプションで、プライベート VXC を通じて物理ポートを MVE に接続するか、Megaport Marketplace のサービスプロバイダーに接続できます。

次の記事で Oracle Cloud Infrastructure (OCI), Amazon Web Services (AWS)を接続した マルチクラウド接続を作成していきます。

■ 参考

・ Megaport

- Megaport Virtual Edge (MVE)

- MVE の紹介

- Megaport アカウントの作成

- MVE 用の Megaport Internet 接続の作成

- Megaport Virtual Edge Overview Presentation

- Megaport LIVE: What is Network as a Service (NaaS)? – APAC | Webinar

- Fortinet と統合された MVE の作成

- Fortinet SD-WAN を使用した MVE の AWS ホスト型接続の作成

- Megaport が Megaport Virtual Edge (MVE) 上で Fortinet のセキュア SD-WAN を有効化

- AWS へ最も簡単に接続できるサービスです。

- AWS 接続の多様性

- Fortinet SD-WAN を使用した MVE の AWS ホスト型 VIF の作成

- Fortinet SD-WAN を使用した MVE の AWS ホスト型接続の作成

- AWS Direct Connect ゲートウェイを作成する

- AWS Direct Connect 仮想インターフェイス

- Oracle Cloud へ最も簡単に接続できるサービスです。

- Megaportを使用して、Oracle Cloudおよび他のプロバイダにわたるスプリットスタック・アーキテクチャを有効にします

Megaportを介したOracle Cloud Infrastructure Government CloudのMicrosoft Azureへの接続

- Oracle Cloud Infrastructure FastConnect への接続

・ Fortinet FortiGate

- Fortinet Secure SD-WAN and Megaport Virtual Edge (MVE) Solution

- Fortinet and Megaport Multi-cloud

- フォーティネット、IDC MarketScapeレポートでSD-WANのリーダーに認定

・ AWS

- Megaport - Complex Networks, Simplified. - Direct Connect

- ソリューションのコンポーネント

・ Oracle Cloud Infrastructure

- FastConnect: Oracleパートナの使用

- Megaportを使用して、Oracle Cloudおよび他のプロバイダにわたるスプリットスタック・アーキテクチャを有効にします

- Enable a split-stack architecture spanning Oracle Cloud and other providers using Megaport

- Megaportを使用して、Oracle Cloudおよび他のプロバイダにわたるスプリットスタック・アーキテクチャを有効にします

- Megaportを介したOracle Cloud Infrastructure Government CloudのMicrosoft Azureへの接続