サイバーセキュリティ・フレームワーク「MITRE CALDERA」紹介:使用方法・ブルーチーム編

はじめに

趣旨

本記事は、『サイバーセキュリティ・フレームワーク「MITRE CALDERA」紹介』の 第三弾「使用方法・ブルーチーム編」です。

本編では、サイバー攻撃に対してインシデントレスポンスを行うブルーチームでの MITRE CALDERA の使い方を紹介します。

機能概要や環境構築につきましては第一弾「機能概要・動作環境構築編」をご覧ください。

記事構成

紹介内容が多いため、以下の4記事に分けて紹介しています。

- 機能概要・動作環境構築編

- 使用方法:レッドチーム編

- 使用方法:ブルーチーム編(本記事)

- 使用方法:トレーニング編

注意・免責事項

本記事には、サイバー攻撃を模擬再現する方法が含まれています。

これは、サイバー攻撃されることによってどのような事象が発生するのか、どう対処すれば良いのかを確認・検討・改善したり、サイバーセキュリティ人材育成に活用することが目的です。

他のシステムやネットワークに影響を与えないように、閉じたネットワーク環境を作って実施してください。

許可を得ていない相手に対して実施した場合、不正アクセス禁止法などの法律に抵触しますので、絶対にやめてください。

本記事の内容は私個人の見解であり、所属する組織の公式見解ではありません。

本記事に書いてあることを試して、利用者および第三者に何らかのトラブル・被害・損害が発生しても、筆者および所属組織では一切責任を負いません。

概要

ブルーチームは、サイバー攻撃 などの セキュリティインシデント が発生したときに、状況把握、影響範囲特定、原因追求、対処、復旧、連絡、記録、報告といった 「インシデントレスポンス」 を行います。

MITRE CALDERA には、インシデントレスポンス を自動実行する SOAR (Security Orchestration, Automation and Response) や RPA (Robotic Process Automation) に相当する機能があり、ブルーチームの活動支援や人材育成に活用できます。

基本的に、「使用方法:レッドチーム編」と同様の手順で操作します。

用語

MITRE CALDERA で使用されているブルーチームの用語を以下に示します。

-

Abilities (能力)

インシデントレスポンス能力(対処・対応能力)のことです。

MITRE CALDERA では、各種インシデントに対してレスポンスを自動化するスクリプトを提供しています。

本記事では「防御テクニック」と表記します。 -

Defender(防御者)

インシデントレスポンスを行うブルーチームのことです。

MITRE CALDERA では、どの Abilities (防御テクニック) をどの順序で使うかの手順を定義します。

本記事では「防御シナリオ」と表記します -

Agent(エージェント)

ブルーチームが管理する端末で実行しておき、ブルーチームの指示に従って処理を実行します。

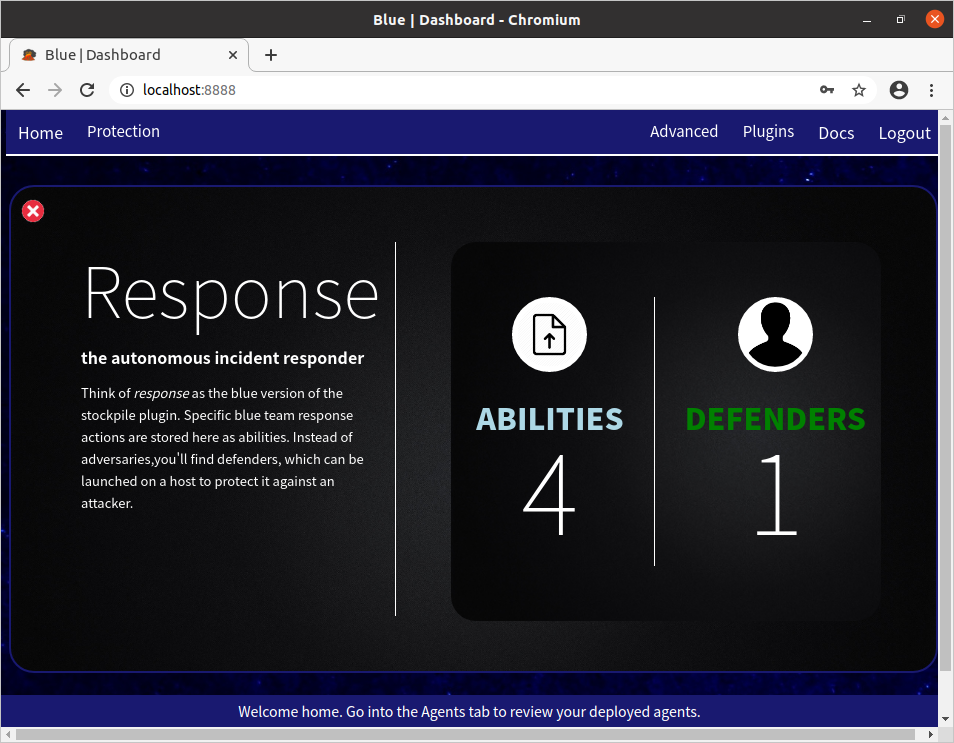

MITRE CALDERA 2.6.6 では、下図に示す Response プラグイン によって 4種類の 防御テクニック (Abilities) と 1種類の 防御シナリオ (Defender) を提供しています。

なお、防御テクニックは各種OSに応じたスクリプトを提供しており、提供スクリプトの数を表示しています。

MITRE CALDERA のブルーチーム機能は公開されたばかりで、今後、テクニックとシナリオの提供数が増えていくことが期待できます。実際、MITRE CALDERA 2.7.0 では 防御テクニックが 27種類、防御シナリオが 2種類 に増えています。

使用方法概要

ブルーチームが MITRE CALDERA を使用する方法として大きく2種類あります。

- 自動実行: 防御シナリオを自動実行し、エージェントも自動操作する

- 手動実行: 防御シナリオを自動実行し、エージェントを手動操作する

自動実行は、エージェント端末の状態や周辺ネットワーク状況を自動収集し、サイバー攻撃の痕跡や兆候があれば可能な範囲で自動対処します。

手動実行は、エージェント端末の状態や周辺ネットワーク状況を手動で確認し、サイバー攻撃の痕跡や兆候があれば手動で対処します。

本記事では、自動実行手順について紹介します。

使用手順概要

ブルーチームの使用手順は、レッドチームの使用手順とほぼ同じです。

- MITRE CALDERA サーバにて

- MITRE CALDERA サーバ起動

- エージェント端末にて

- MITRE CALDERA サーバにログイン

- ブルーチーム用のエージェントスクリプトを入手して実行

- ブルーチーム端末にて

- MITRE CALDERA サーバにログイン

- 防御シナリオ作成・編集・確認(必要であれば)

- オペレーション作成(エージェントと防御シナリオを選択)

- オペレーション実行

- エージェント操作(手動実行時)

- 実行結果確認

使用環境

レッドチーム編では、模擬サイバー攻撃を実施するため、最初に Ubuntu Linux VM 1台 のローカル環境で攻撃シナリオを自動実行してみることをお勧めしました。

しかし、ブルーチーム編ではそれほど危険な操作を実施しないため、リモート環境での使用手順を示します。

ローカル環境で使用してみたい方は、すべての操作を 1 台の Ubuntu Linux VM で行ってください。

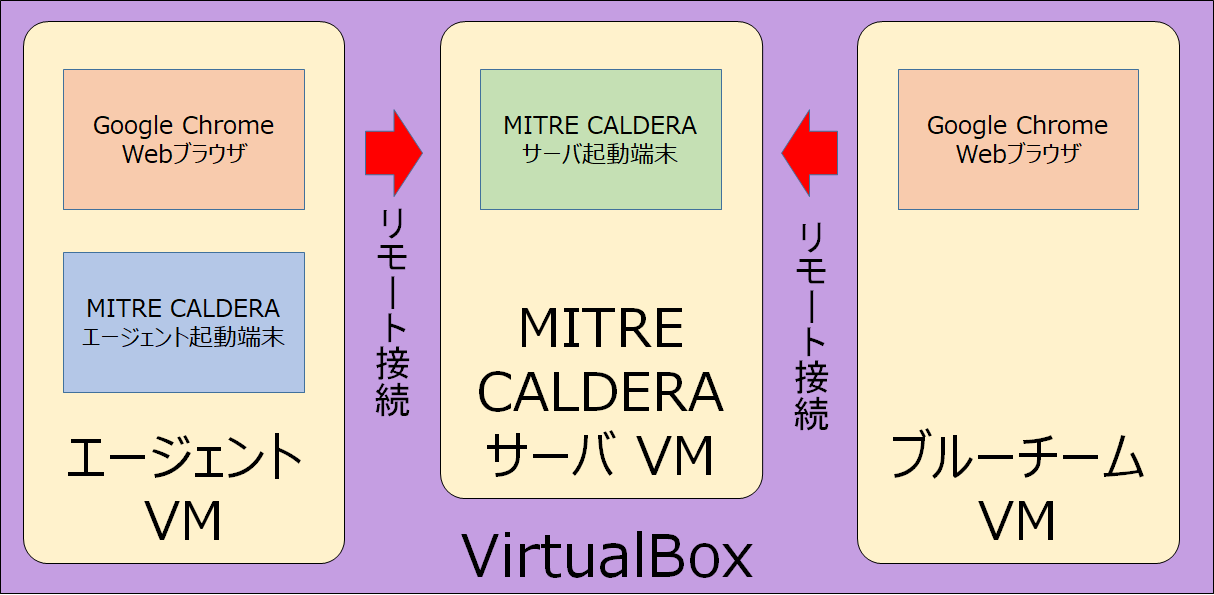

システム構成

VirtualBox の中に、エージェントを起動する「エージェントVM」、ブルーチームがWeb操作する「ブルーチームVM」、そして「MITRE CALDERA サーバ VM」 を用意します。

エージェントVM と ブルーチームVM の OS は、Linux でもいいですし Windows でもいいです。

本記事では、すべて Ubuntu 20.04 Desktop で動作確認しています。

環境構築

以下の手順で、環境構築を行います。

- 「機能概要・動作環境構築編」の「動作環境構築」を行う

- 「使用方法・レッドチーム編」の「環境構築(ソフトウェア追加)」を行う

「レッドチーム」を「ブルーチーム」に読み替えて行います。 - 「使用方法・レッドチーム編」の「リモート環境での模擬サイバー攻撃実施手順」の「設定変更」を行う

この「設定変更」はユーザ名「red」でログインして行います。

使用手順

準備

MITRE CALDERA サーバ起動

MITRE CALDERA サーバ VM で端末アプリケーション(コマンドシェル)を開き、以下のコマンドを実行します。

$ cd caldera

$ source calderaenv/bin/activate

$ python server.py

ブルーチームログイン

エージェントVM と ブルーチームVM の両方で Google Chrome Webブラウザを起動します。

アプリケーション一覧の中から「Chromium ウェブ・ブラウザ」を起動するか、端末で新たなウィンドウを開いて、以下のコマンドを実行します。

$ chromium-browser

WebブラウザのURL欄に以下のURLを入力します。

http://localhost:8888/

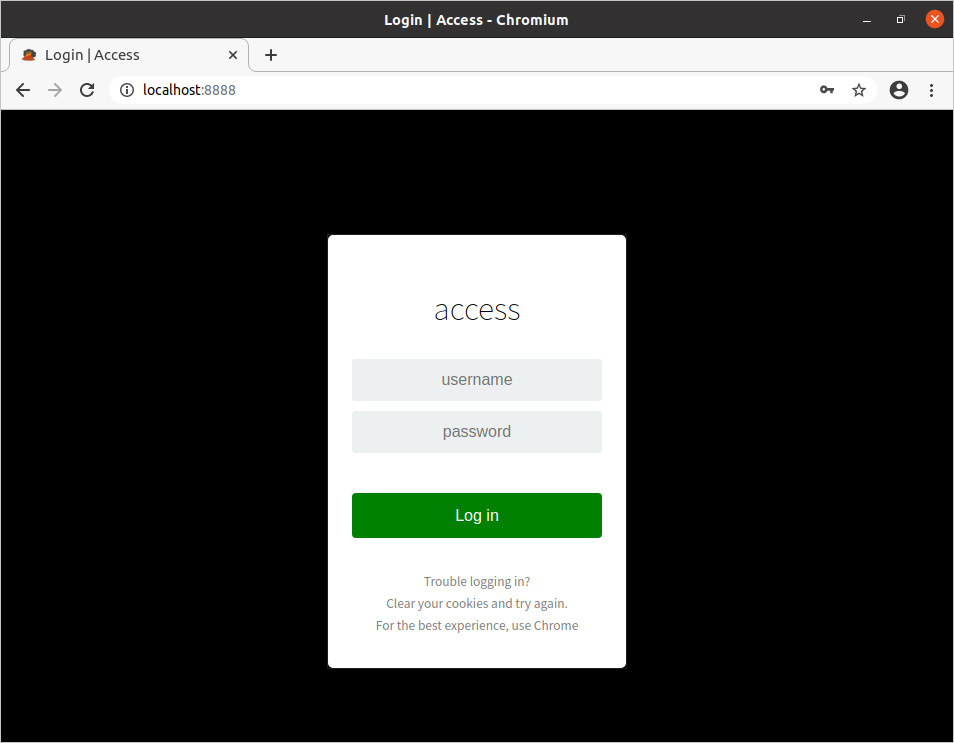

以下に示すaccess画面が表示されるので、username欄 に blue を、password欄 に admin を入力し、 Log in ボタンをクリックしてログインします。

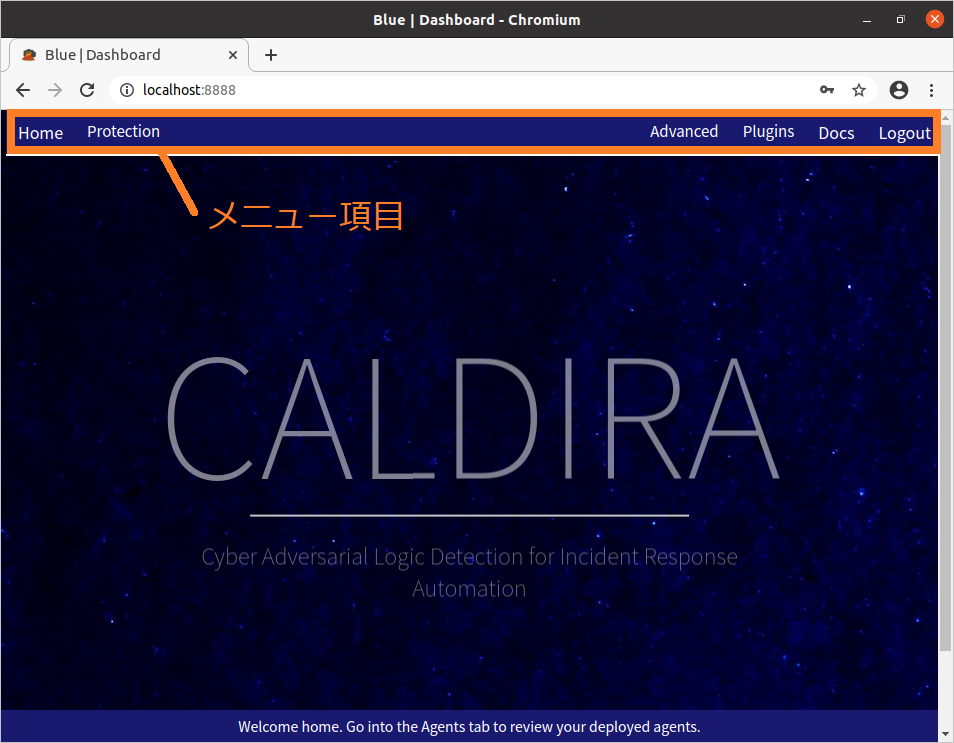

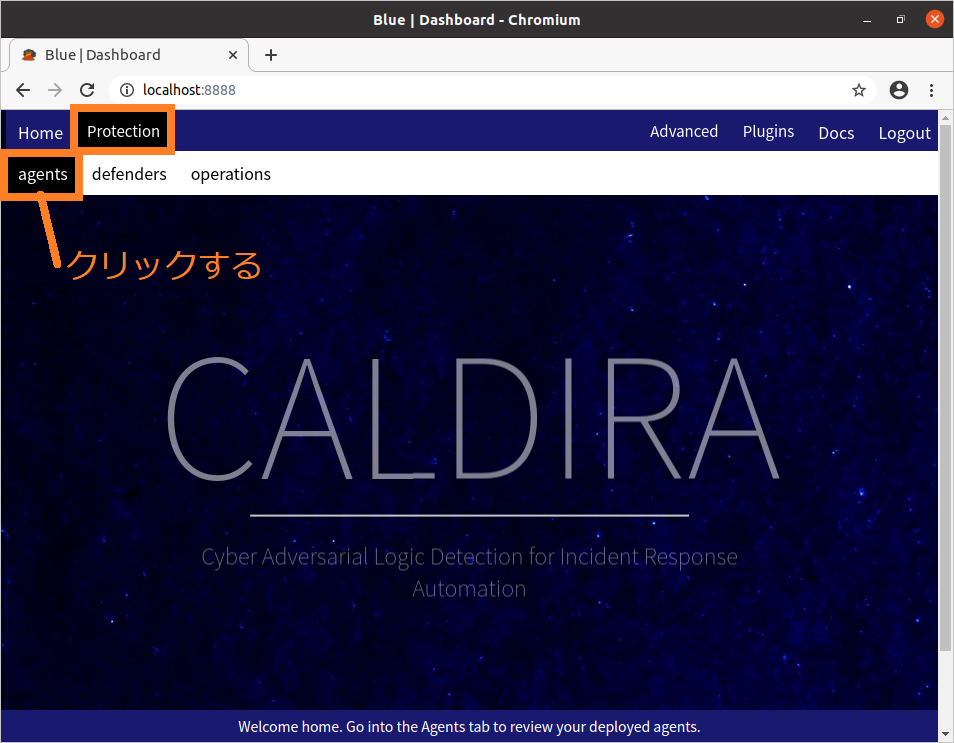

ログインすると以下のホーム画面が表示されます。

最上部にメニュー項目が並んでいます。

メニュー項目名の上にマウスカーソルを移動するとサブメニューが表示されます。

エージェント起動

エージェントVM で MITRE CALDERA サーバ から エージェントスクリプト を入手し、端末でエージェントスクリプトを実行してエージェントを起動します。

エージェントスクリプトの入手手順を以下に示します。

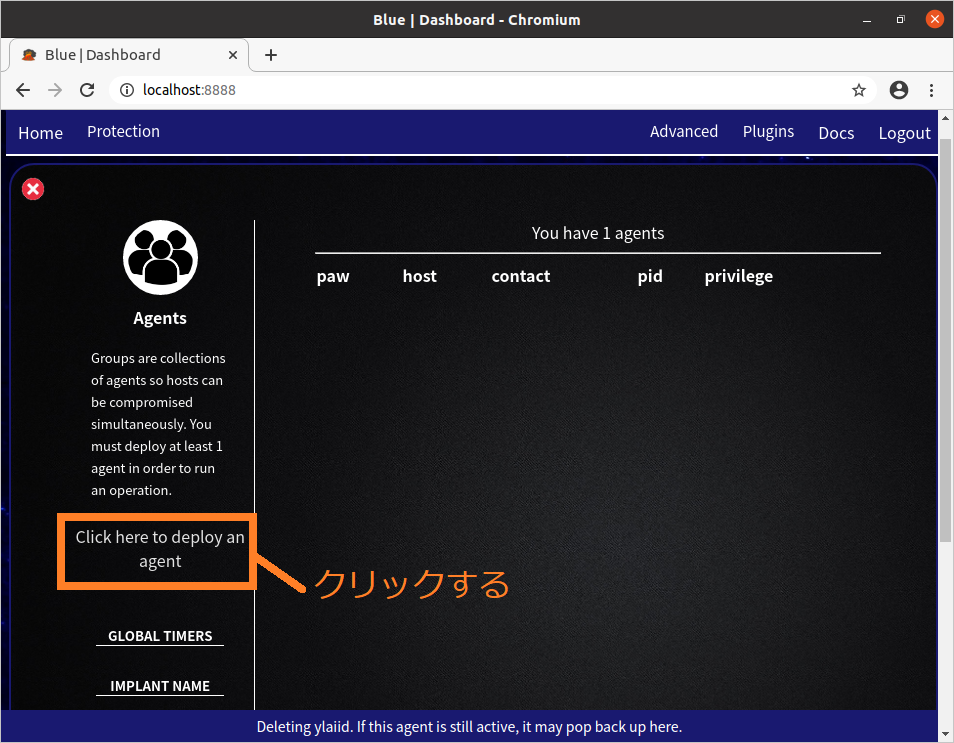

-

Webブラウザの Protectionメニュー にマウスカーソルを移動

-

Agents画面が表示されるので、左側で点滅している「Click here to deploy an agent」をクリック

-

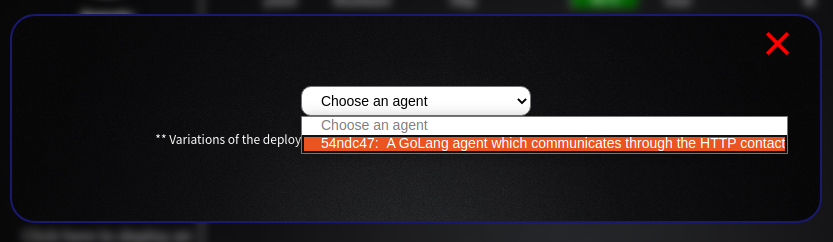

エージェント選択画面が表示されるので「choose an agent」をクリック

-

「54ndc47: A GoLang agent which communicates through the HTTP connection」を選択して左クリック

54ndc47 はleet文字で sandcat と読みます。

Pluginsメニューの中の sandcat をクリックすると表示されますが、cat は coordinated access trojan の略だそうです。

-

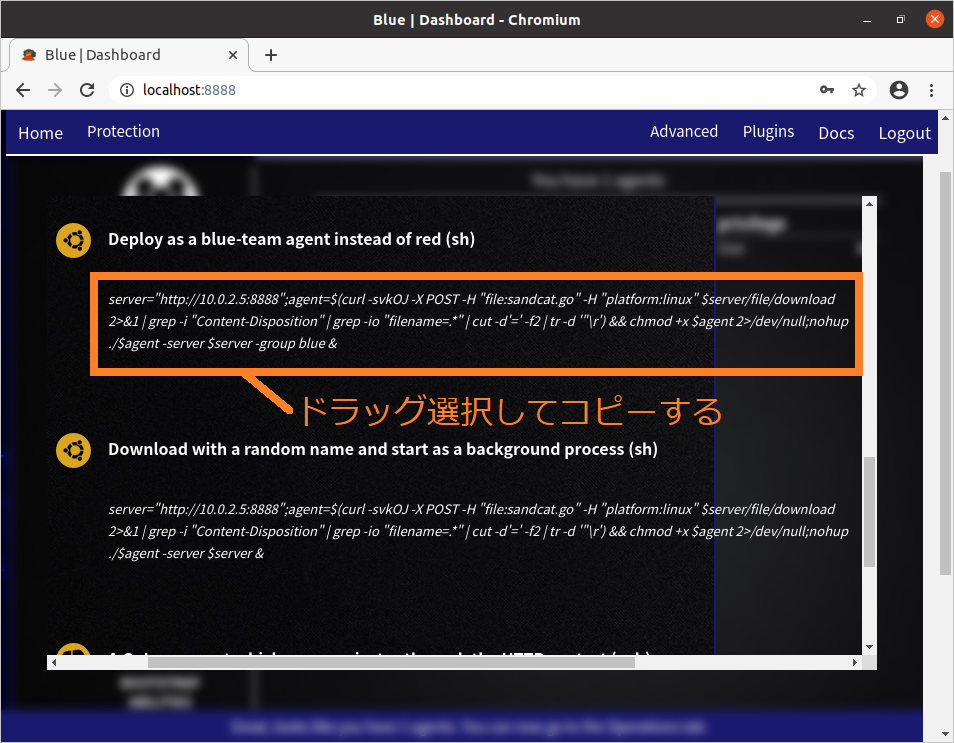

OSのアイコンと用途に応じたスクリプトが複数表示されるので、Ubuntu Linux のアイコンが表示されるまでスクロールダウン

-

「Deploy as a blue-team agent instead of red (sh)」の下に書かれているスクリプトをマウスでドラッグ選択し、左クリックして「コピー」を選んでクリップボードにコピー

エージェントスクリプトの実行手順を以下に示します。 -

端末アプリケーションで新たなウィンドウを開く

-

端末ウィンドウ上でマウスを右クリックして「ペースト」を選択

クリップボード内のスクリプトが入力されます。 -

改行キーを入力してスクリプトを実行

スクリプトがうまくコピー&ペーストできない場合は、以下の文字列を端末に入力して実行します。

server="http://127.0.0.1:8888";agent=$(curl -svkOJ -X POST -H "file:sandcat.go" -H "platform:linux" $server/file/download 2>&1 | grep -i "Content-Disposition" | grep -io "filename=.*" | cut -d'=' -f2 | tr -d '"\r') && chmod +x $agent 2>/dev/null;nohup ./$agent -server $server -group blue &

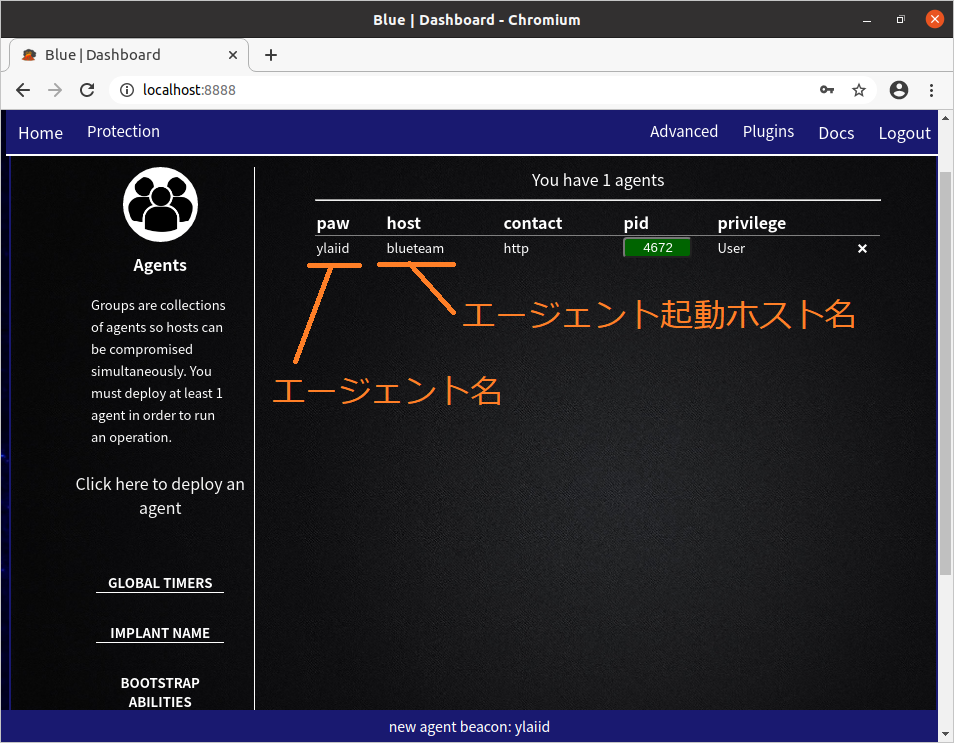

エージェント接続確認

エージェントVMの端末には何も出力されませんが、ブルーチームVMのWeb画面にエージェントが表示されればエージェント起動成功です。

防御シナリオ実行

以降は、ブルーチームVM の Webブラウザで操作します。

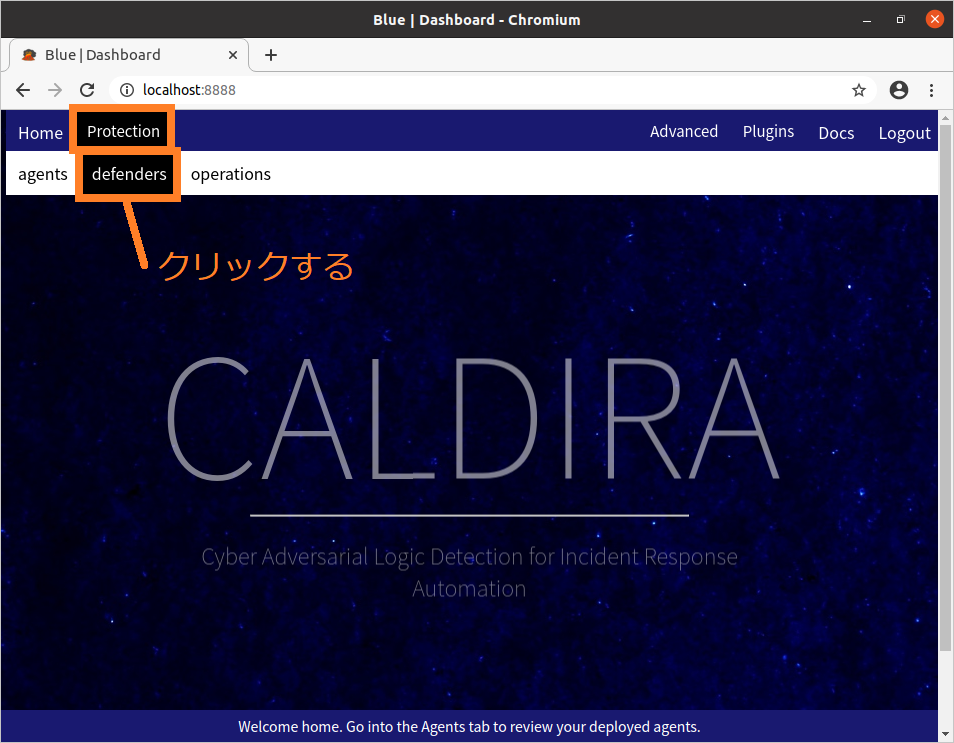

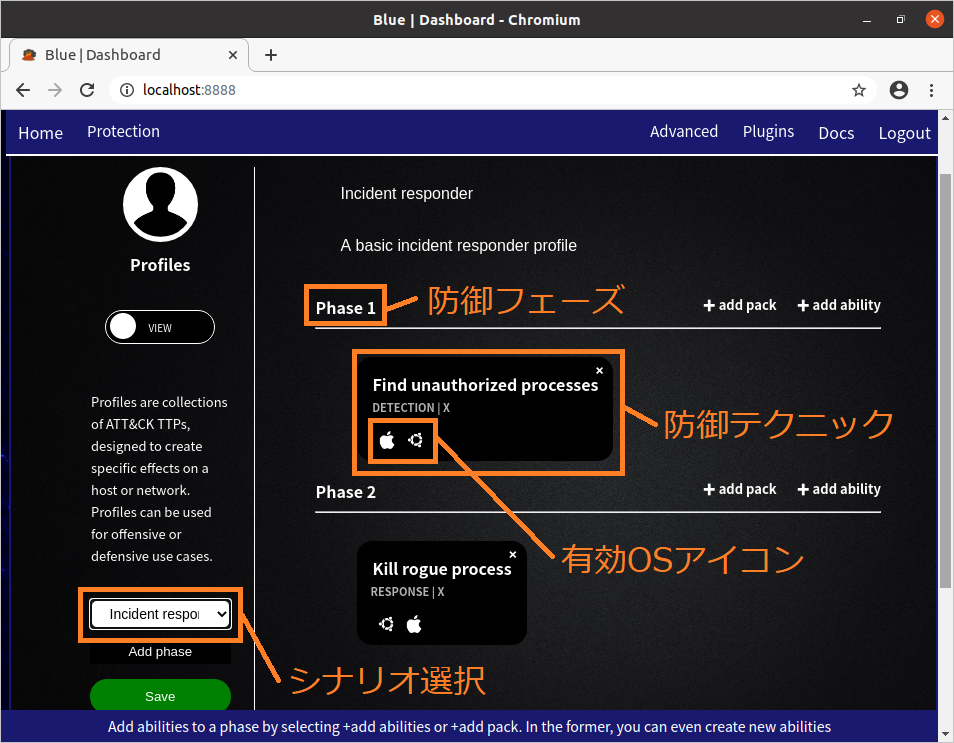

防御シナリオ確認

Protection メニューの defenders で攻撃シナリオを確認できます。

攻撃シナリオ確認手順を以下に示します。

- Webブラウザの Protectionメニューにマウスカーソルを移動

- すぐ下にサブメニューが表示されるので、defenders を左クリック

- プルダウンをクリックすると防御シナリオ一覧が表示される

- MITRE CALDERA 2.6.6 では

incident responseひとつだけしかないので、それを選択すると以下のような内容が表示される

防御シナリオはいくつかのフェーズ(Phase)で構成されていて、ひとつのフェーズが終われば次のフェーズを実行します。

各フェーズには防御テクニックが並んでいます。

防御テクニックの実行順序は Planner によって決まるのですが、MITRE CALDERA 2.6.6 では sequential planner のみ提供されていて順に実行されます。(MITRE CALDERA 2.7.0 では Planner が 3 種類に増えています)

各攻撃テクニックには、説明と有効なOSのロゴマークが並んでいます。

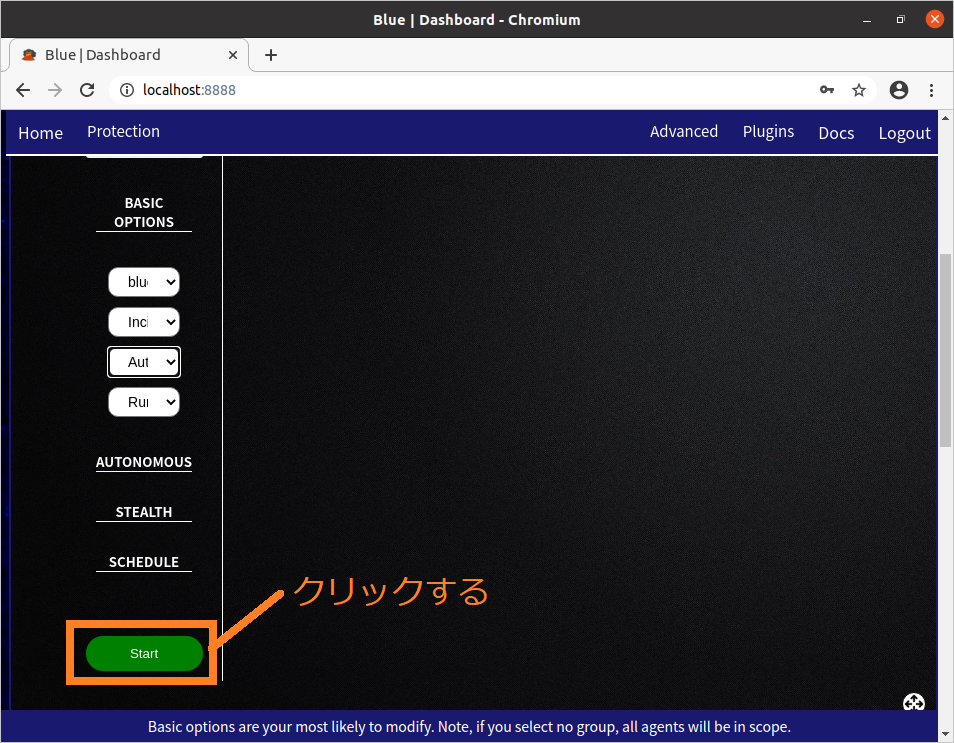

オペレーション作成

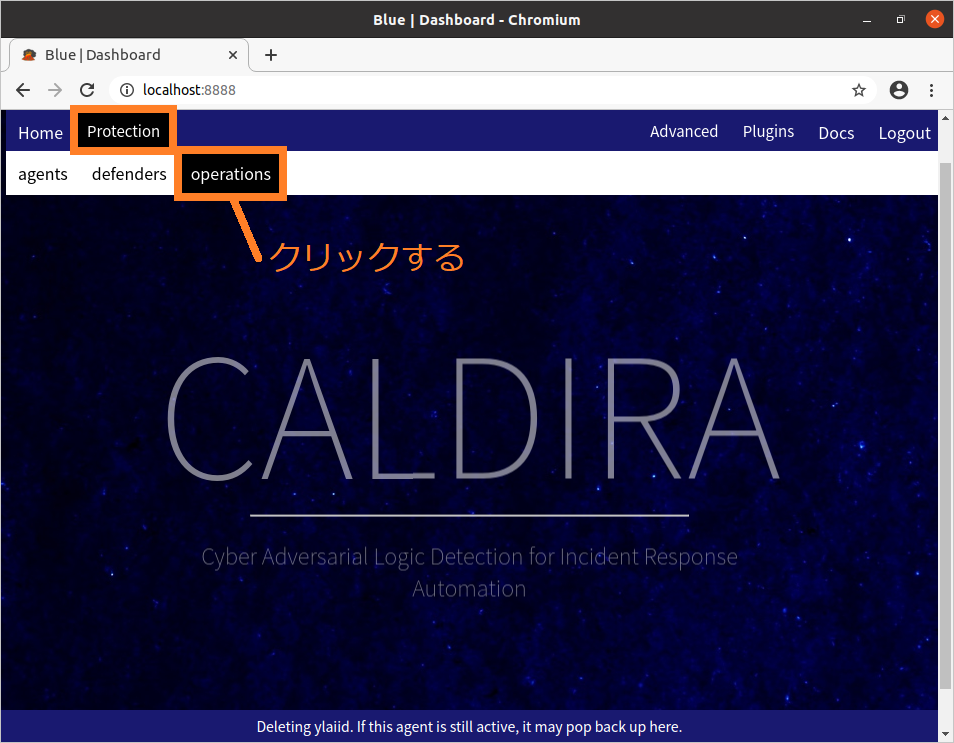

どのエージェントにどの防御シナリオを実行させるのかを登録します。

オペレーション作成手順を以下に示します。

- Protection メニューにマウスを移動

- サブメニューが表示されるので、その中の operations メニューをクリック

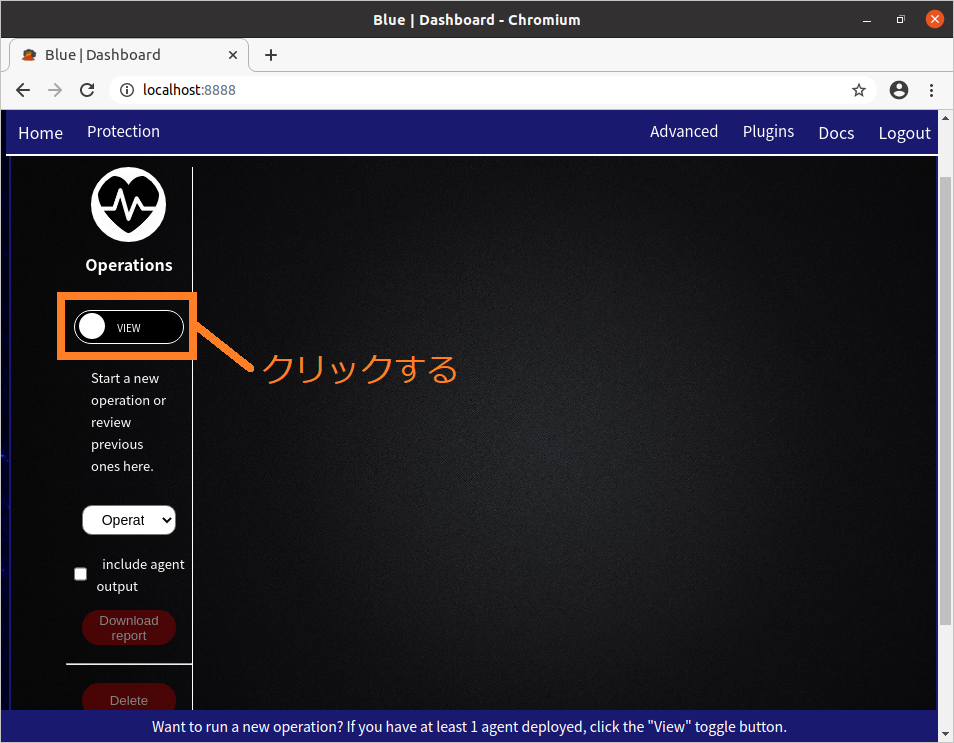

- 左側の「View」をクリックして「Add」にする

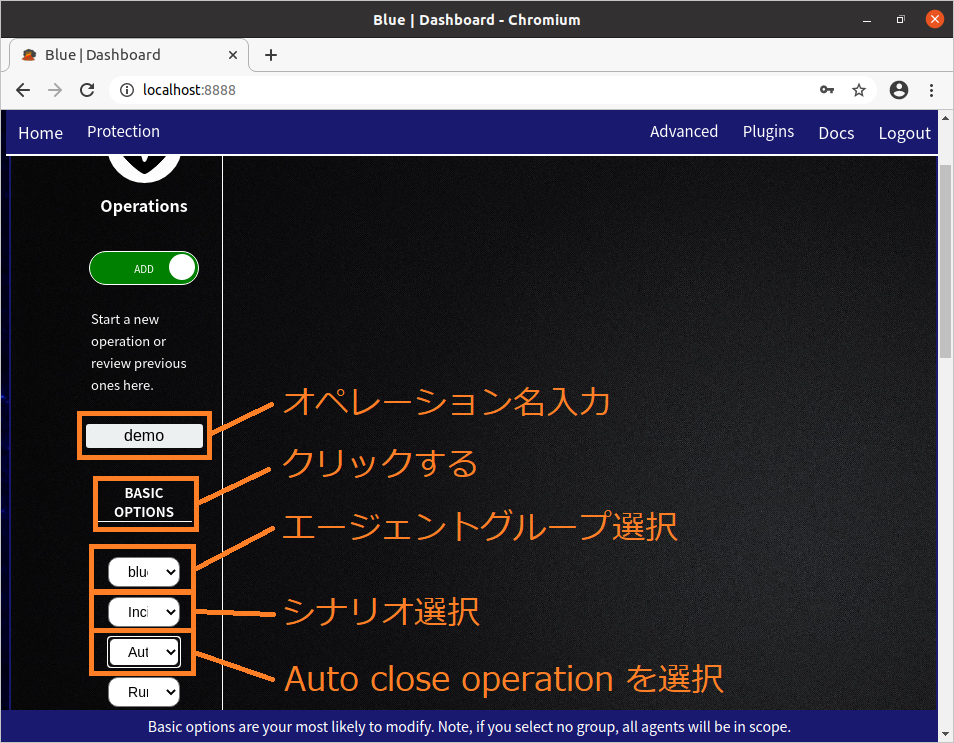

- オペレーション名を入力し、対象エージェント、攻撃シナリオを選択

オペ―レーション名は自由に命名でき、例として「demo」にしました。 - エージェントグループは「blue」を選択

エージェント起動スクリプトの引数に「blue」を指定したエージェントを遠隔操作します。 - 攻撃シナリオを選択

「incident response」を選びます。 - Auto close operation を選択

防御シナリオをひととおり実行したら終了します。

Keep open forever を選択すると、終了することなくシナリオ実行を繰り返します。

オペレーション実行

オペレーション作成画面をスクロールダウンすると「Start」ボタンがあります。

「Start」ボタンを押すと、選択したエージェントに対して防御シナリオが実行されます。

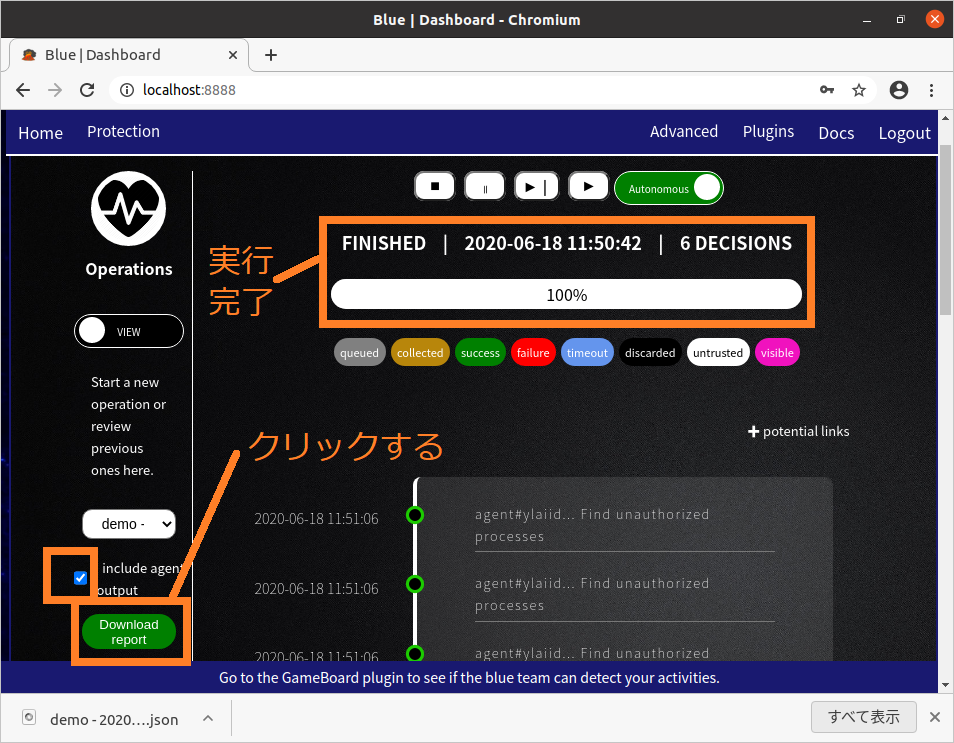

以下に示す画面のように、防御シナリオの実行状況が表示されます。

- 画面上部に進捗割合が表示される

- 画面下部に実施中防御テクニックが表示される(上側が最新)

- 実行状態が小さな丸で色分けされて表示される

- 1つのフェーズが終わると次のフェーズの防御テクニックが追加表示される

進捗状況表示が 100% になればシナリオ実行完了です。

シナリオの実行を一時停止したり、強制停止することもできます。

実行結果確認

攻撃テクニックの横に星印があれば攻撃テクニック毎の結果を確認できます。

incident response シナリオは攻撃テクニック毎の結果がありません。

以下の手順で実行結果をダウンロードします。

- include agent output をクリック

- Download report をクリック

ファイル構成

防御テクニックおよび防御シナリオのファイル構成について説明します。

なお、レッドチームの攻撃テクニックおよび攻撃シナリオも同様の構成です。

プラグインディレクトリ構成

防御テクニックおよび防御シナリオは「response」プラグインが提供しています。

responseプラグインは MITRE CALDERA インストールディレクトリの「plugins/response」ディレクトリにPythonスクリプトおよびデータが格納されています。

ディレクトリ構成およびファイル一覧を以下に示します。

plugins/response/

├── README.md

├── app

│ ├── parsers

│ │ └── process.py

│ └── response_svc.py

├── data

│ ├── abilities

│ │ ├── detection

│ │ │ └── 3b4640bc-eacb-407a-a997-105e39788781.yml

│ │ └── response

│ │ └── 02fb7fa9-8886-4330-9e65-fa7bb1bc5271.yml

│ ├── adversaries

│ │ └── 7e422753-ad7a-4401-bc8b-b12a28e69c25.yml

│ └── sources

│ └── e1ceccf2-92b3-4a28-ade5-5f67a2dfd7e7.yml

├── hook.py

└── templates

└── response.html

plugin/response/hook.py がプラグインとして組み込まれるときに実行されるスクリプトです。

plugin/response/app 配下にプラグインのスクリプトがあります。

プラグインの作り方については、公式ドキュメントを参照してください。

参考: https://caldera.readthedocs.io/en/latest/How-to-Build-Plugins.html

plugin/response/data ディレクトリ配下にある *.yml ファイルが、テクニックやシナリオが定義されているテキスト形式ファイルです。

定義ファイル名には UUID が使われています。UUID は uuidgenコマンド などで生成できる全世界でユニークなIDです。

定義ファイルを自作してディレクトリに置くだけで、MITRE CALDERA 起動時に自動的に読み込まれ、定義が追加されます。

防御テクニック

防御テクニックの定義ファイルは plugin/response/data/abilities ディレクト配下にあります。

現状、detection と response のディレクトリにそれぞれひとつずつ ymlファイルが提供されています。

防御テクニック定義ファイルのおおよその内容を以下に示します。実際の定義内容は、テキストエディタでymlファイルを開いてご確認ください。

---

- id: ファイル名に使われているUUID

name: 名称

description: 説明

tactic: 戦術分類

technique:

attack_id: x

name: x

repeatable: yes

platforms:

darwin:

スクリプト定義

linux:

スクリプト定義

windows:

スクリプト定義

防御シナリオ

防御シナリオ定義ファイルは、plugin/response/data/adversaries ディレクト配下にあります。

ymlファイルがひとつだけですので、防御シナリオが一つだけ提供されていることがわかります。

防御シナリオ定義ファイルのおおよその内容を以下に示します。実際の定義内容は、テキストエディタでymlファイルを開いてご確認ください。

---

id: ファイル名に使われているUUID

name: 名称

description: 説明

phases:

1:

- 防御テクニックUUID

2:

- 防御テクニックUUID

さいごに

ブルーチームでの MITRE CALDERA の使用方法が伝わりましたら幸いです。

テクニックやシナリオを自作して、自動化の検討や検証に使うことなども考えられるかと思います。

次回は、トレーニング編を公開予定です。CTF (Capture The Flag) のようなクイズ形式問題が出題され、 問題に挑戦できます。お楽しみに。