Vault Radar とは何ですか?

Vault Radar は、コード内に存在する管理されていないシークレットを自動的に検出・特定し、セキュリティチームが適切な是正対応を取れるようにする製品です。

以下の種類の情報をスキャンします。

- シークレット

- 個人を特定できる情報(PII)

- 非包括的な表現

スキャンが完了すると、検出されたリスクをカテゴリ別・重要度別に確認できます。

Vault Radar がデフォルトで検出するシークレットの一覧は、以下のドキュメントで確認できます。

https://developer.hashicorp.com/hcp/docs/vault-radar/manage/secret-types

Vault Radar は、Vault や Boundary などの製品と並ぶ、HashiCorp の Security Lifecycle Management 製品群

なぜ Vault Radar が必要なのか

プロジェクトに関わる開発者や外部ベンダー(SIer)が増えるにつれて、「誰が・何を・どのように扱っているのか」を把握することは難しくなります。特にシークレット管理においては、その難易度が顕著です。

スタートアップ企業では、過去の経緯やスピード重視の判断から、Git リポジトリや他のツールにシークレットを直接保存するといった近道が取られているケースも少なくありません。

Vault Radar は、そのような 管理されていないシークレット に焦点を当てています。

つまり、

- 存在を把握していなかったもの

- すでに忘れられてしまったもの

- 意図せず漏えいしやすい場所に置かれてしまったもの

を発見するための製品です。

Vault Radar を利用することで、潜在的なリスクを早期に可視化し、シークレット漏えいを未然に防ぐことができます。

では、始めましょ

まず、Vault Radar には 2 つの利用プランがある点を押さえておく必要があります。

それが Free Trial と Essentials です。

それぞれのプランの詳細や違いについては、以下のページで確認できます。

https://developer.hashicorp.com/hcp/docs/vault-radar/get-started/product-tiers

本日は Free Trial プランを使用します。

最初に、以下の URL から HCP アカウントを作成してください。

https://portal.cloud.hashicorp.com

すでに HCP アカウントをお持ちの場合は、次のステップに進んでください。

ログインが完了したら、Free Trial の Vault Radar を作成できます。

Vault Radar > Create … をクリックして、画面の指示に従ってください。

新しいデータソースを追加する前に、Vault Radar によって検出されるシークレットが含まれたサンプルリポジトリをフォークしましょう。

🍺 shinji62> git clone git@github.com:hashicorp-guides/vault-radar-demo.git

Cloning into 'vault-radar-demo'...

remote: Enumerating objects: 448, done.

remote: Counting objects: 100% (222/222), done.

remote: Compressing objects: 100% (156/156), done.

remote: Total 448 (delta 167), reused 70 (delta 66), pack-reused 226 (from 1)

Receiving objects: 100% (448/448), 6.20 MiB | 4.58 MiB/s, done.

Resolving deltas: 100% (214/214), done.

また、Personal Access Token(PAT)が必要です。以下のリンクから作成できます:

https://github.com/settings/tokens/new?scopes=repo,read:org,admin:repo_hook,admin:org_hook,read:user

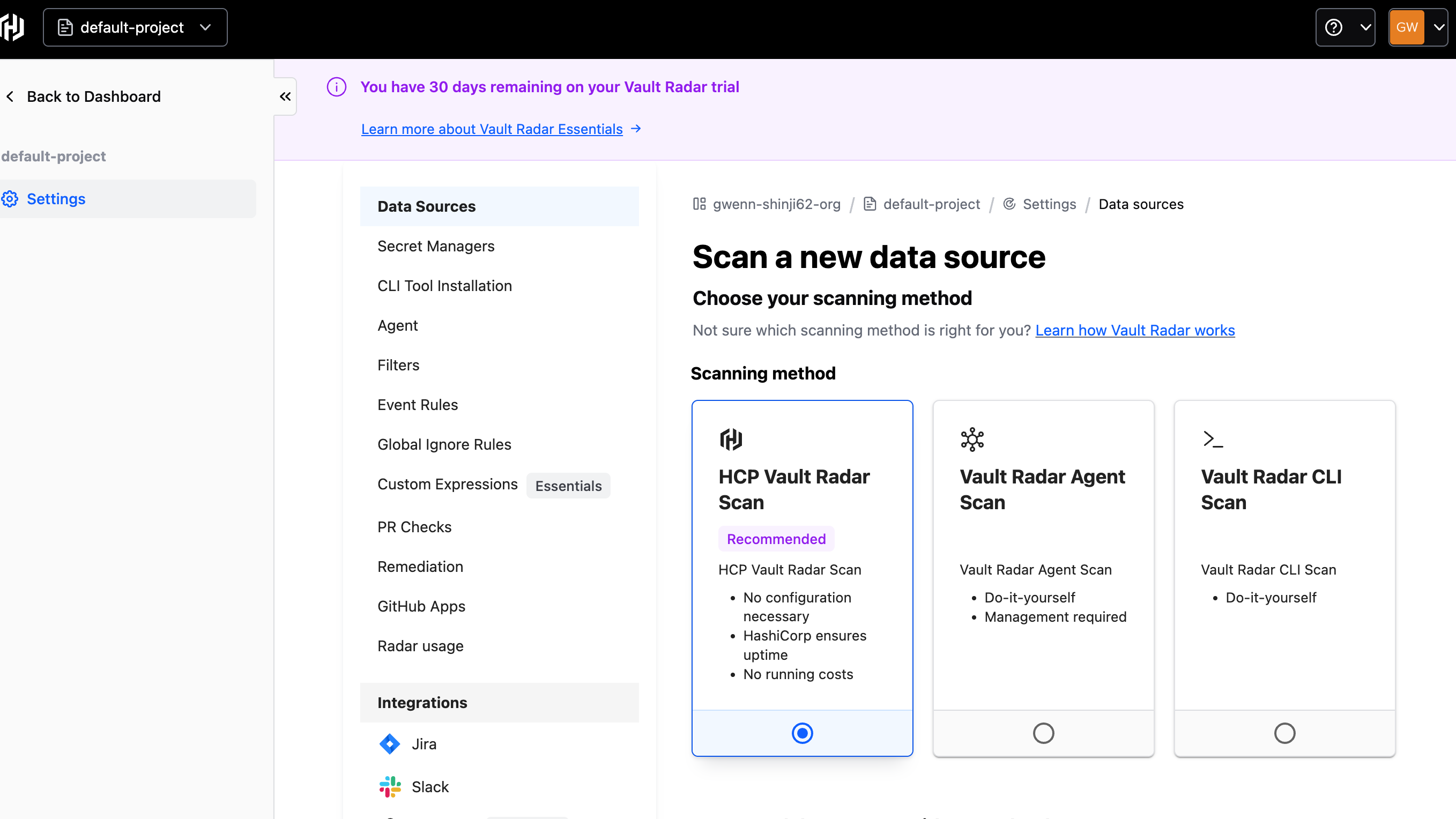

では、最初のデータソースをオンボードしましょう。Vault Radar で Settings > Data Sources に移動してください。

Vault Radar は GitHub、GitLab、Jira、Confluence など、複数のデータソースに対応しています。

しかし、本演習では 「HCP Vault Radar Agent」 と GitHub Cloud を使用します。

次のページでは、GitHub の組織名と GitHub PAT を入力してください。

Next をクリックし、最後に使用するリポジトリを選択します。

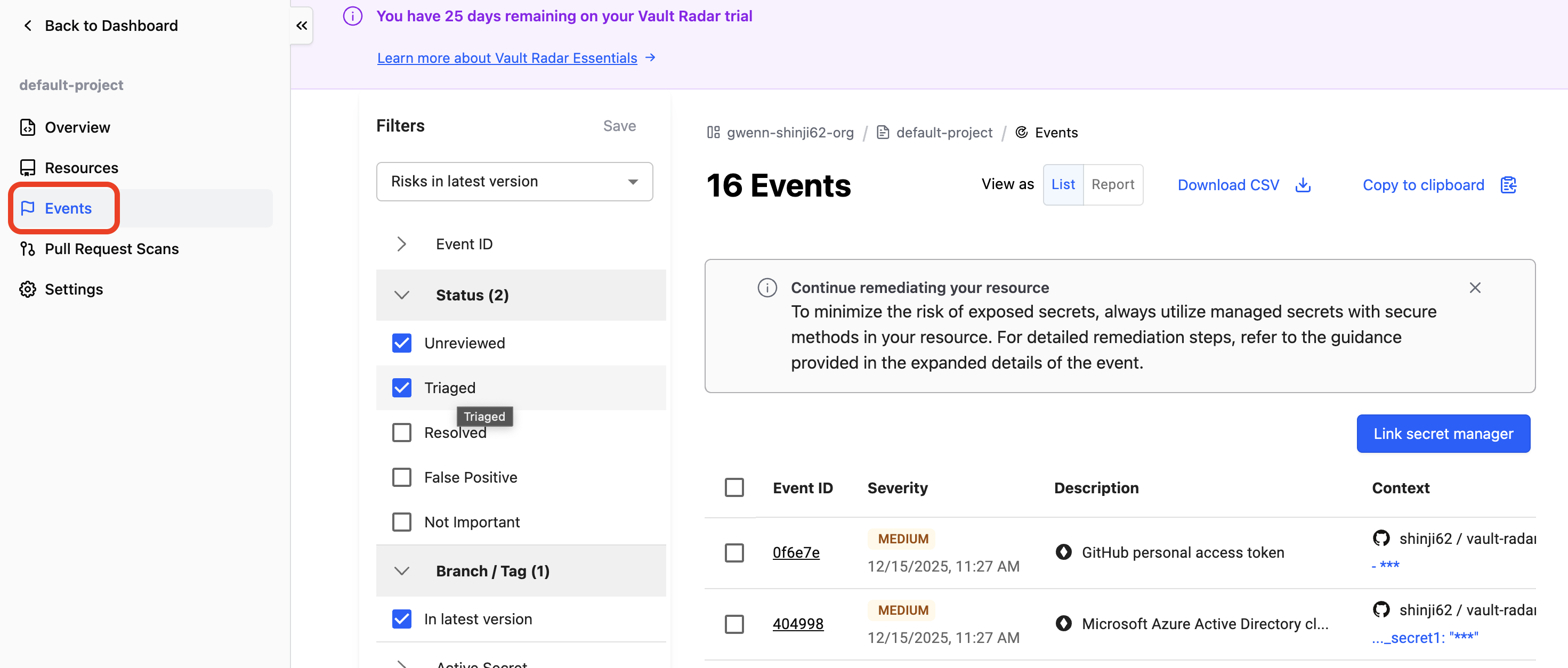

リポジトリのオンボードが完了すると、Events ページでイベントを確認できるようになります。

その後、個々のイベントをクリックすると、内容を確認できます。

このページでは、以下のような複数のイベントを確認できます:

- Authors(作成者):シークレットを含むコミットを行った人物

- Severity(重大度):Vault Radar がこの検出結果に割り当てた重大度。詳細はこちらで確認できます:https://developer.hashicorp.com/hcp/docs/vault-radar/manage/severity

- Active Secrets(アクティブなシークレット):Vault Radar はこれらのシークレットがまだ有効かどうかを検出しようとします。

本日は Vault Radar の簡単な紹介でした。ぜひ一度試してみて、まだ気付いていないシークレットを見つけてみてください。