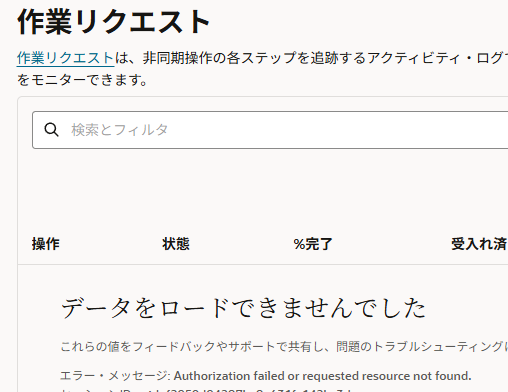

作業リクエストの詳細を表示させたいと思ったIAM Policyを作ったけど、うまくいかなかった経験があります。

管理者の場合: ユーザーが操作の作業リクエスト、ログおよびエラー・メッセージを表示できるようにする権限は、サービスによって異なります。一部のサービスでは、作業リクエストは、作業リクエストを生成する操作の権限を継承します。

どういうことなんだってばよ?

試しにこういう権限を付与したユーザを作ってみました。

Allow group Work-Request-Users to inspect work-requests in tenancy

Allow group Work-Request-Users to read instance-family in tenancy

1行目は作業リクエストそのものを表示させる権限です。これがないとそもそも作業リクエストの一覧が表示されません。

これだけあればインスタンス関連の作業リクエストは表示できそうですよね?

残念ながら、表示できません。

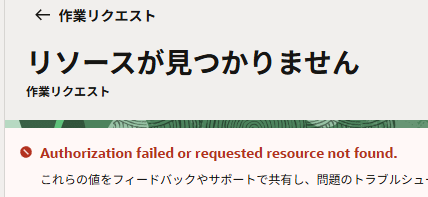

↓ 詳細を表示させようとすると、、、

作業を実施する権限は与えたくないけど、作業リクエストから何が起こったのかを調査できる権限を付与したいってことは運用上あると思うんですけど、できないようですね。

何が必要?

上記に書いたドキュメント通り、「作業リクエストを生成する操作」の権限が必要です。

今回であれば「インスタンスを作成する権限」。

インスタンスの作成権限の詳細はここですね。

では、作成権限に絞って権限を付けてみましょう。

Allow group Work-Request-Users to inspect work-requests in tenancy

Allow group Work-Request-Users to read instance-family in tenancy

Allow group Work-Request-Users to manage instances in tenancy where any { request.permission='INSTANCE_CREATE' }

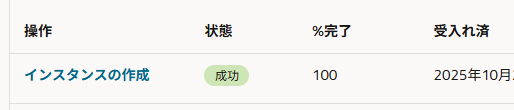

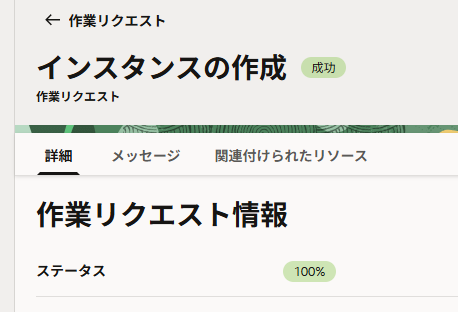

確認できます。

では、作成以外の、manage権限を付与してみます。

request.permission='INSTANCE_CREATE'の = を != に変更します。

Allow group Work-Request-Users to inspect work-requests in tenancy

Allow group Work-Request-Users to read instance-family in tenancy

Allow group Work-Request-Users to manage instances in tenancy where any { request.permission!='INSTANCE_CREATE' }

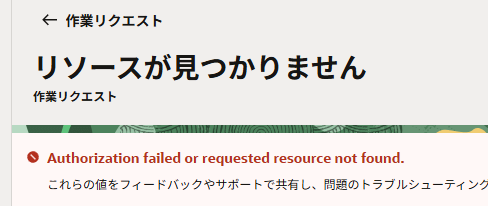

確認できません。

ドキュメントの記載どおりなので仕方ないですが、いつかは「作業はできないが、作業リクエストの詳細が確認できる権限」が付与できるようになると嬉しいなと思います。