AWSにおけるインシデント対応のメモです。

最近AWSのセキュリティに関する学習を始めたので、その勉強内容を備忘録として残します。

間違った認識があった場合はご指摘いただけますと幸いです。

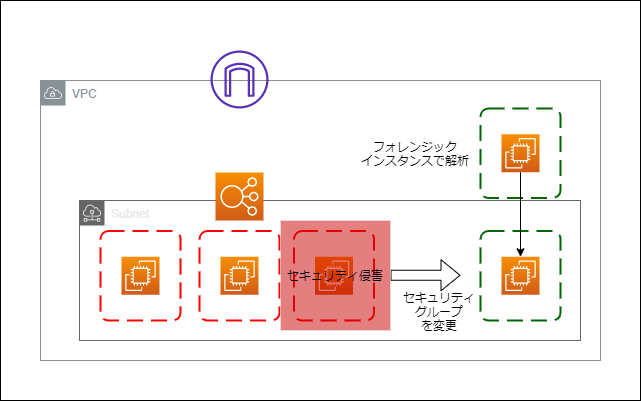

侵害されたインスタンスを検知したときの対応

| 環境 | 対応 | 調査 |

|---|---|---|

| オンプレミス | 物理的にサーバーを手動でネットワークから切り離すことで対応する | 切り離したサーバーをフォレンジックラボで解析する。 |

| AWS | セキュリティグループを変更し、ネットワークから隔離する | 変更したセキュリティグループにフォレンジックインスタンスがアクセスできるように変更し、解析を行う。 |

※フォレンジック…コンピュータの中にあるデータや通信の記録などを調査すること(侵害されたインスタンスの分析に用いる)

アクセスキーが漏洩した場合の対応順

- 認証情報を無効にする

2. 公開された認証情報を無効にする

3. 必要に応じて、公開されたアクセスキー削除する

(※削除すると同じアクセスキーを設定したインスタンスへのアクセスができなくなるため) - 特権的アクセスを取り消す

5. 「IAMを拒否する」ポリシーを該当のユーザーにアタッチする

6. 未処理のセッションをすべて取り消す - IAMアクセスキーのソースを確認する

8. どのユーザーにアクセスキーが関連付けられているかを追跡する

9. アクセスキーに関連付けられているポリシーの範囲を調べる - 整合性を確認し、影響範囲を調べる

11. CloudTrail と AWS Config を使用して、証跡を確認する

12. 他の IAM アクセスキーや認証情報が問題にならないかを検討する