AWSでアカウントを作ってみたいと思います。

一応やりながら下に流れを書いていこうと思いますが、こちらに公式がありますので、これからやる人は公式を見たほうがいいと思いますので、参考にしてもらえればと思います。

AWSのアカウント取得

googleで調べたらすぐ出てきますが、AWSのサイトへアクセスします。

クラウドならアマゾン ウェブ サービス 【AWS 公式】

無料アカウント作成ボタンを押下します。

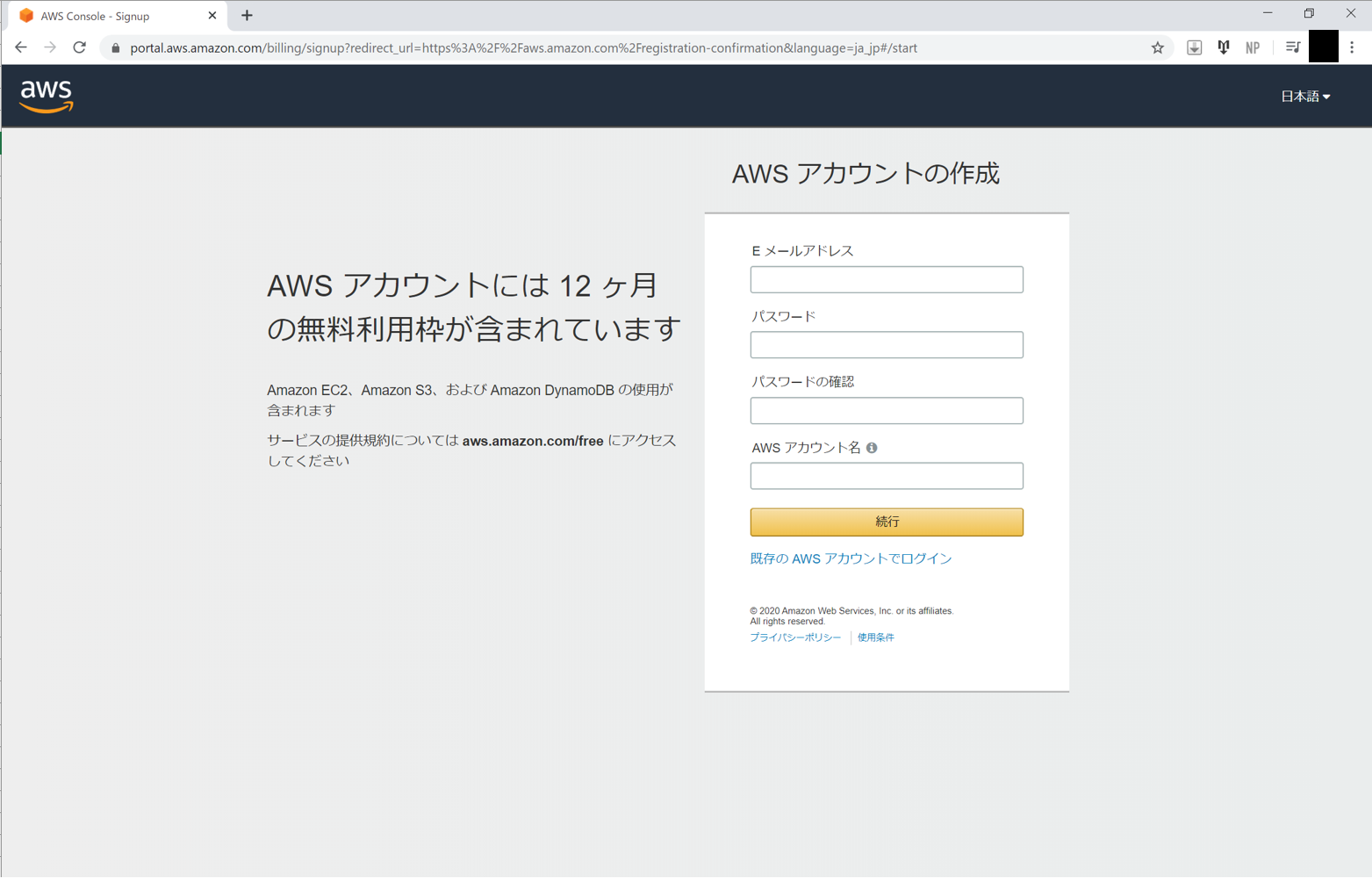

メールアドレスとパスワード、アカウント名を入力して「続行」ボタンを押下します。

(記載されているように12ヶ月は無料枠が使えます。)

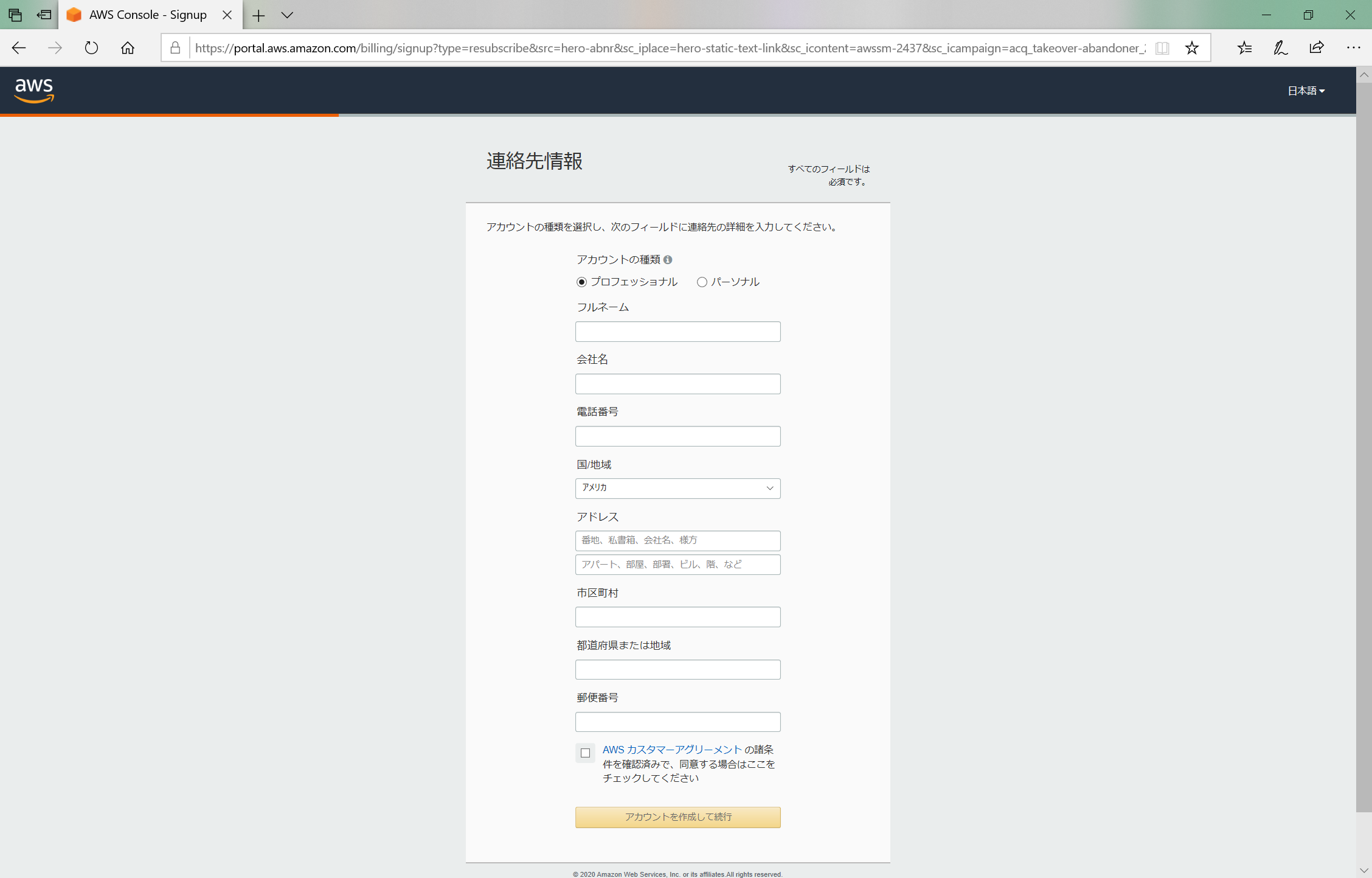

連絡先情報を入力します。

個人で使う場合はパーソナルです。

住所など半角英数字で入れるのに違和感がありますが、本社が米国なので、そういうものなのでしょう。

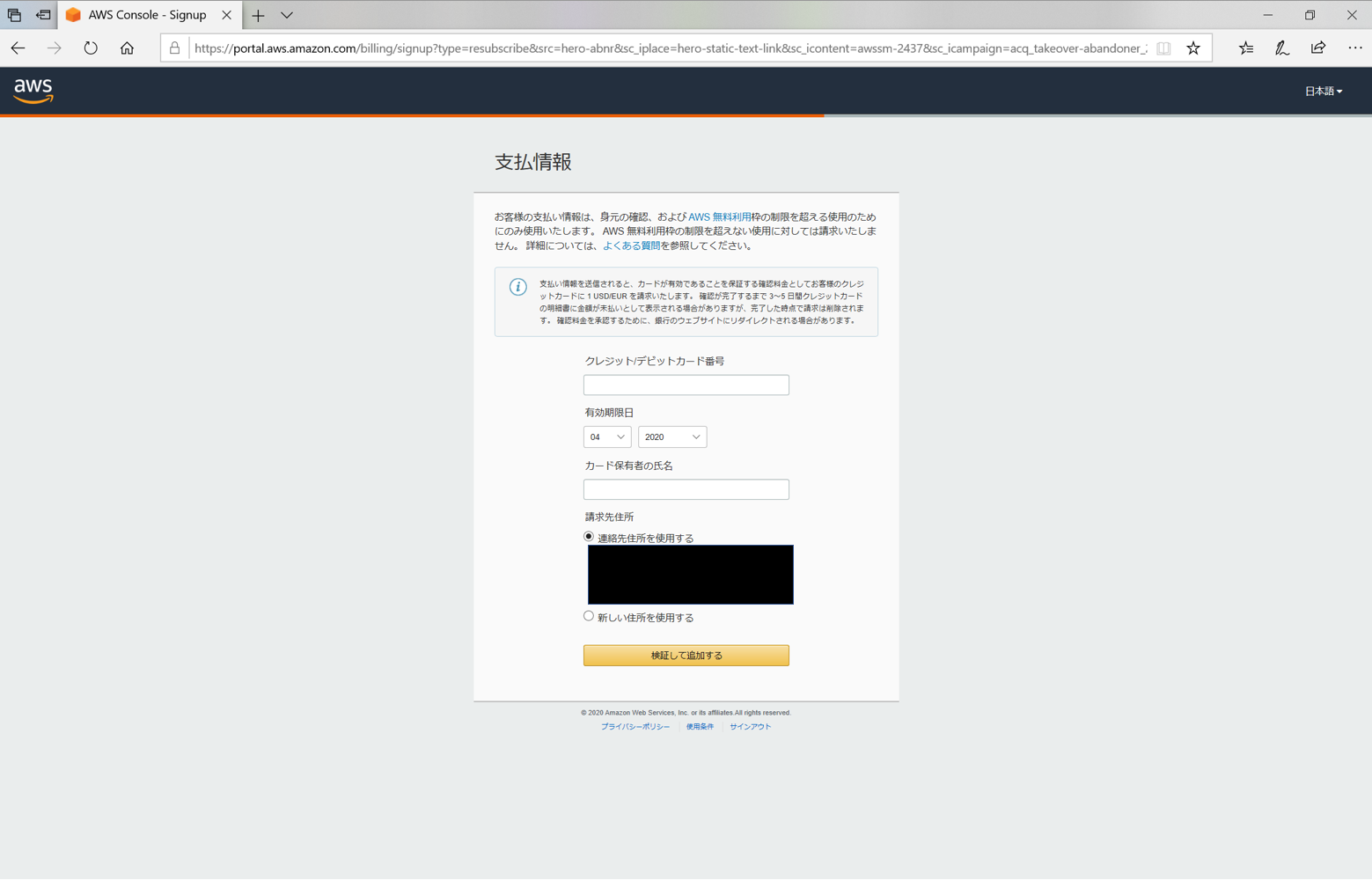

次に進むとクレジット登録があります。

変な請求が来ないかとドキドキしながら登録します。

ちにみに、会社の同僚がDBサーバの停止を忘れて、5000円ぐらい請求が来たと言っていました。

利用しないサーバの停止などは注意が必要ですね。

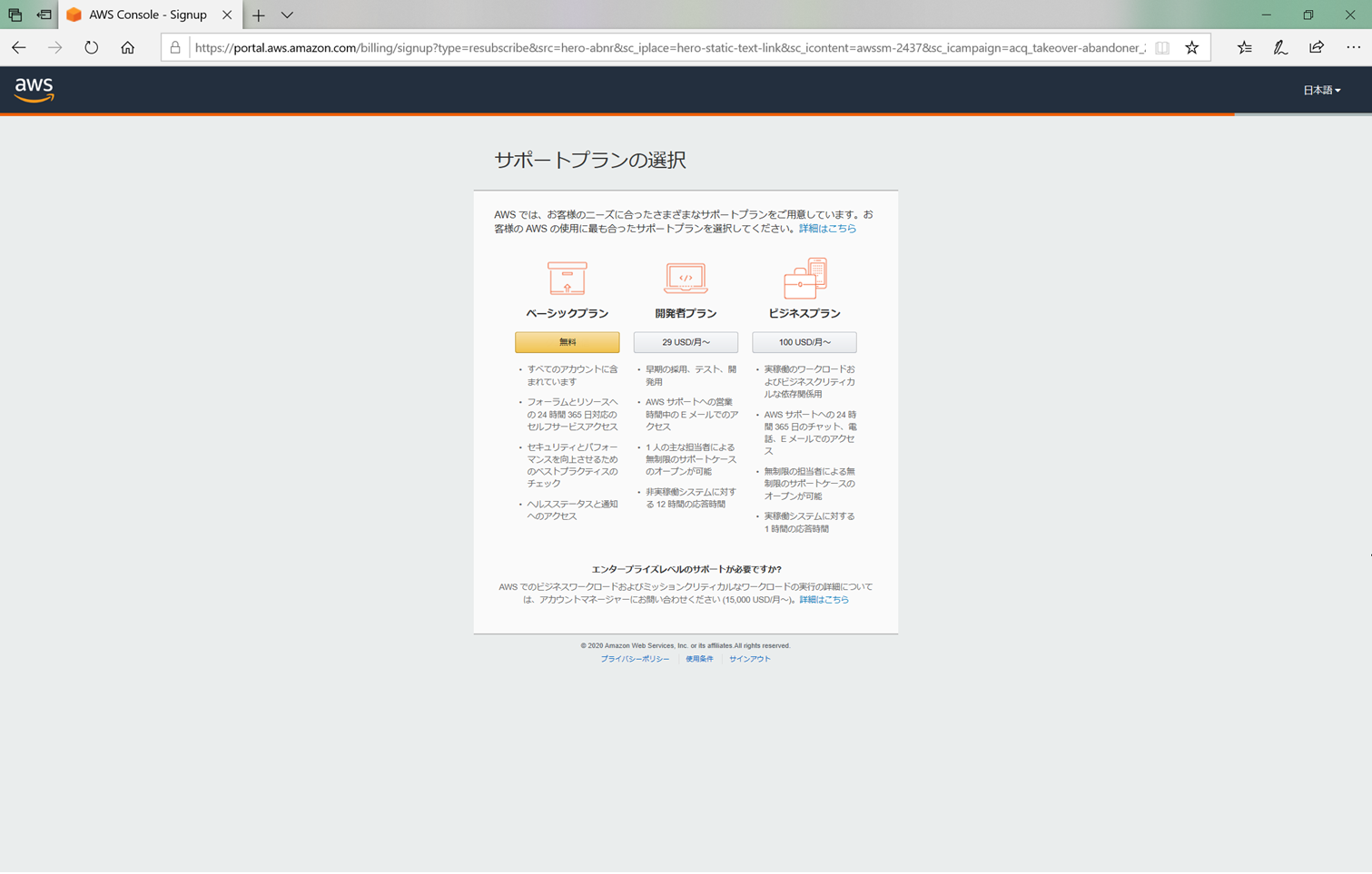

クレジットを登録するとプランを選びます。

勉強用なのでノールックでベーシックプランを選びました。

最低限やっておくこと

あと、最低限やっておくことがあります。

アカウント登録とセットで絶対やっておきましょう。

これはセキュリティ上必須です。

クレジットを登録しているので、不正アクセスされたらショックです。

公式にも以下は「まずやっておくこと」と書いてあります。

・アカウントエイリアスの作成

・ルートアカウントのMFA

・管理者用 IAMユーザの作成(ルートアカウントは通常使わないように)

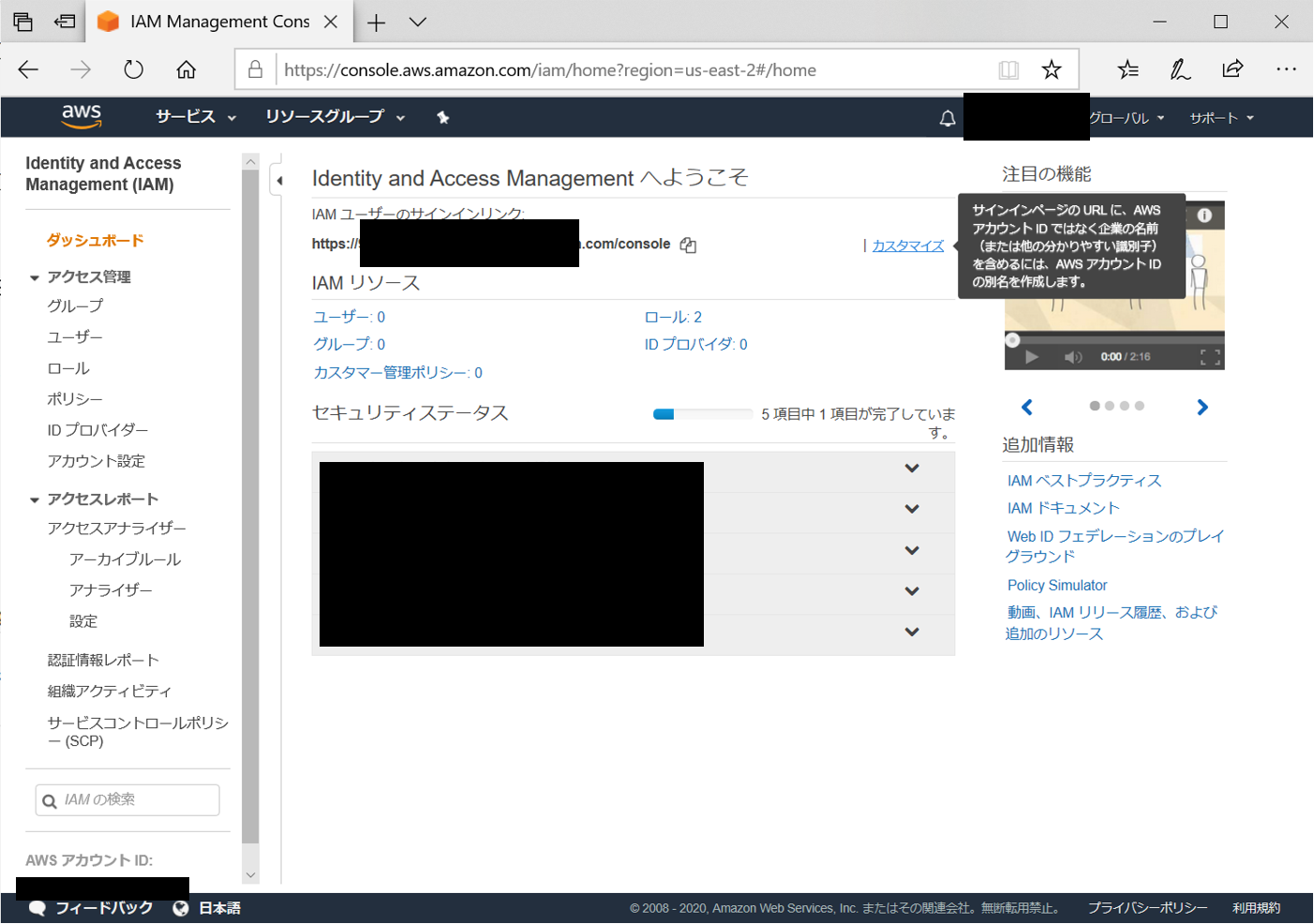

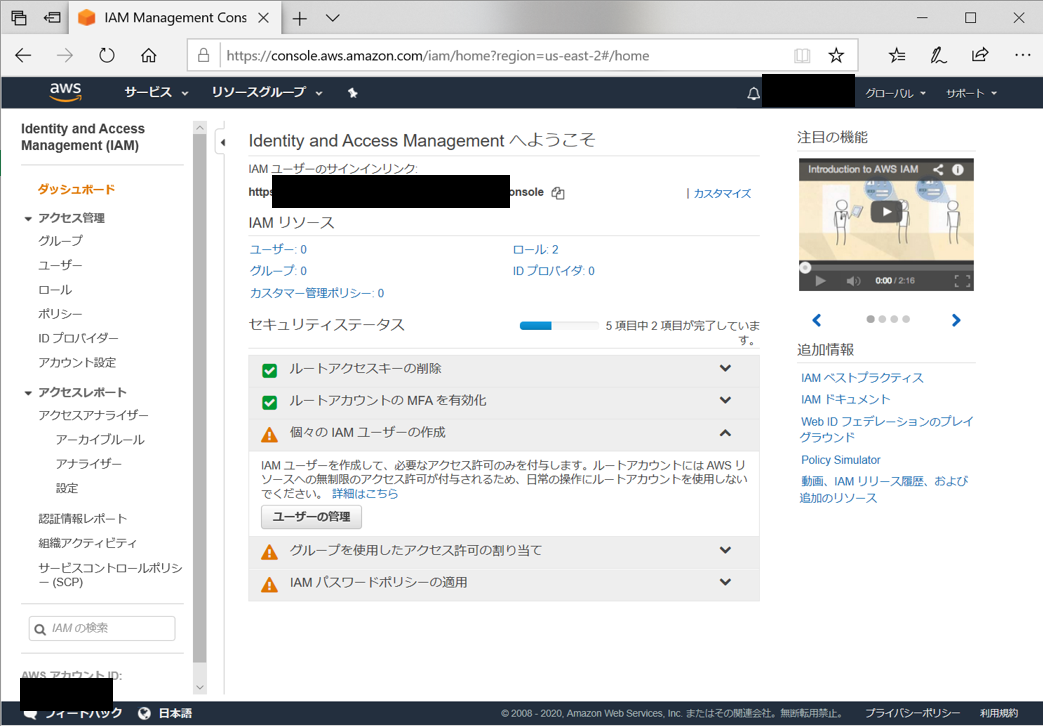

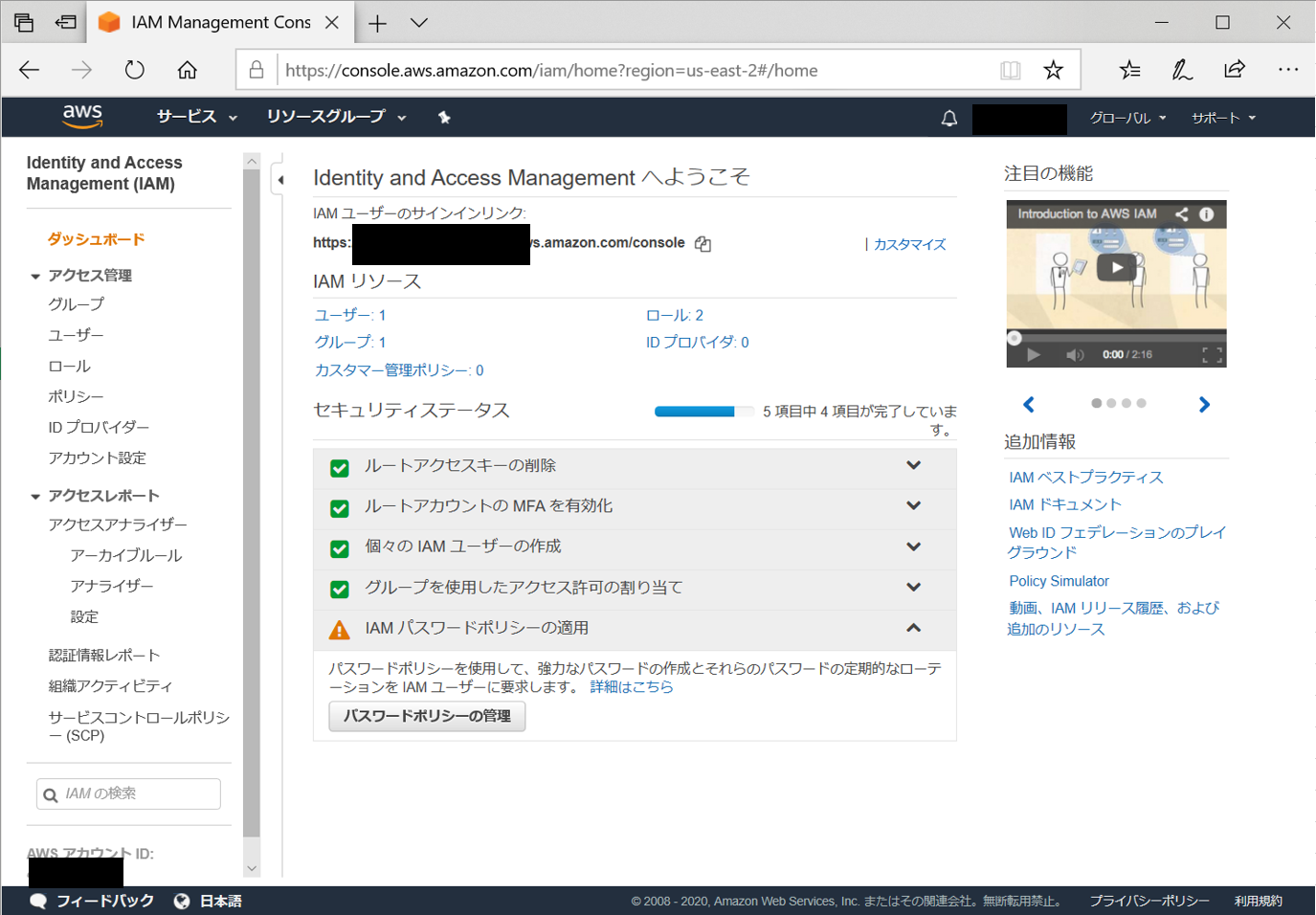

あと、最近変わったのか、画面にセキュリティステータスとして5つの項目が用意されています。

これら5つ分やっておくのが無難なようです。

ということで、すべて網羅しておきます。

(といいつつもルートアクセスキーは初期では存在していないので、4つです。)

なので、合計やっておくことは、3つ+5つですが、2つ重複しているので計5つですね。

アカウントエイリアスの作成

やることを一言で書くと「IAMユーザのサインイン画面のURLを変更」です。

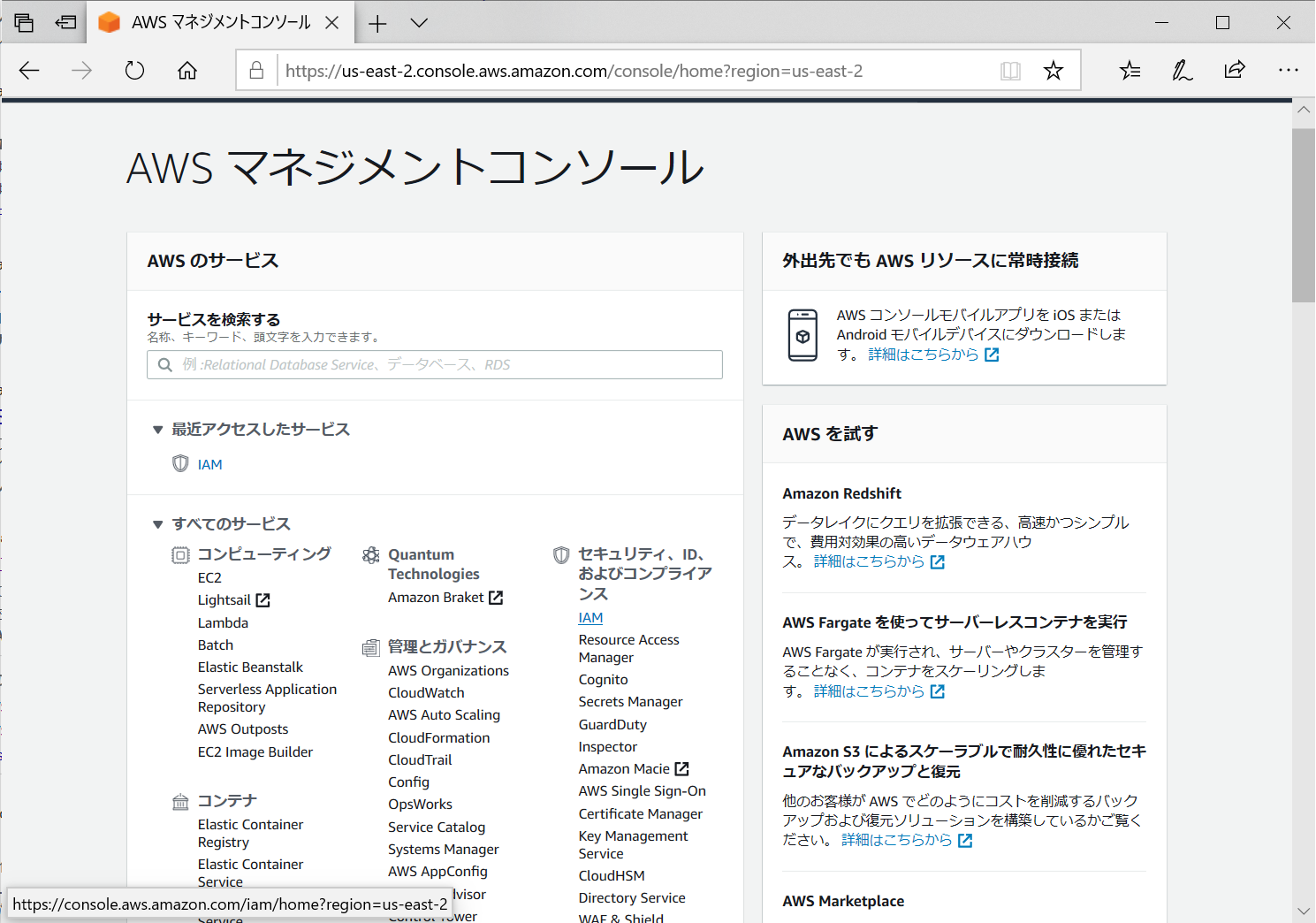

ひとまずコンソールログインします。

ルートユーザでログインです。

トップ画面より「すべてのサービス」から「IAM」を選びます。

IAMユーザのサインインリンクにある「カスタマイズ」を選択します。

好きなエイリアスの文字列を指定すると、画面のURLが変わりました。

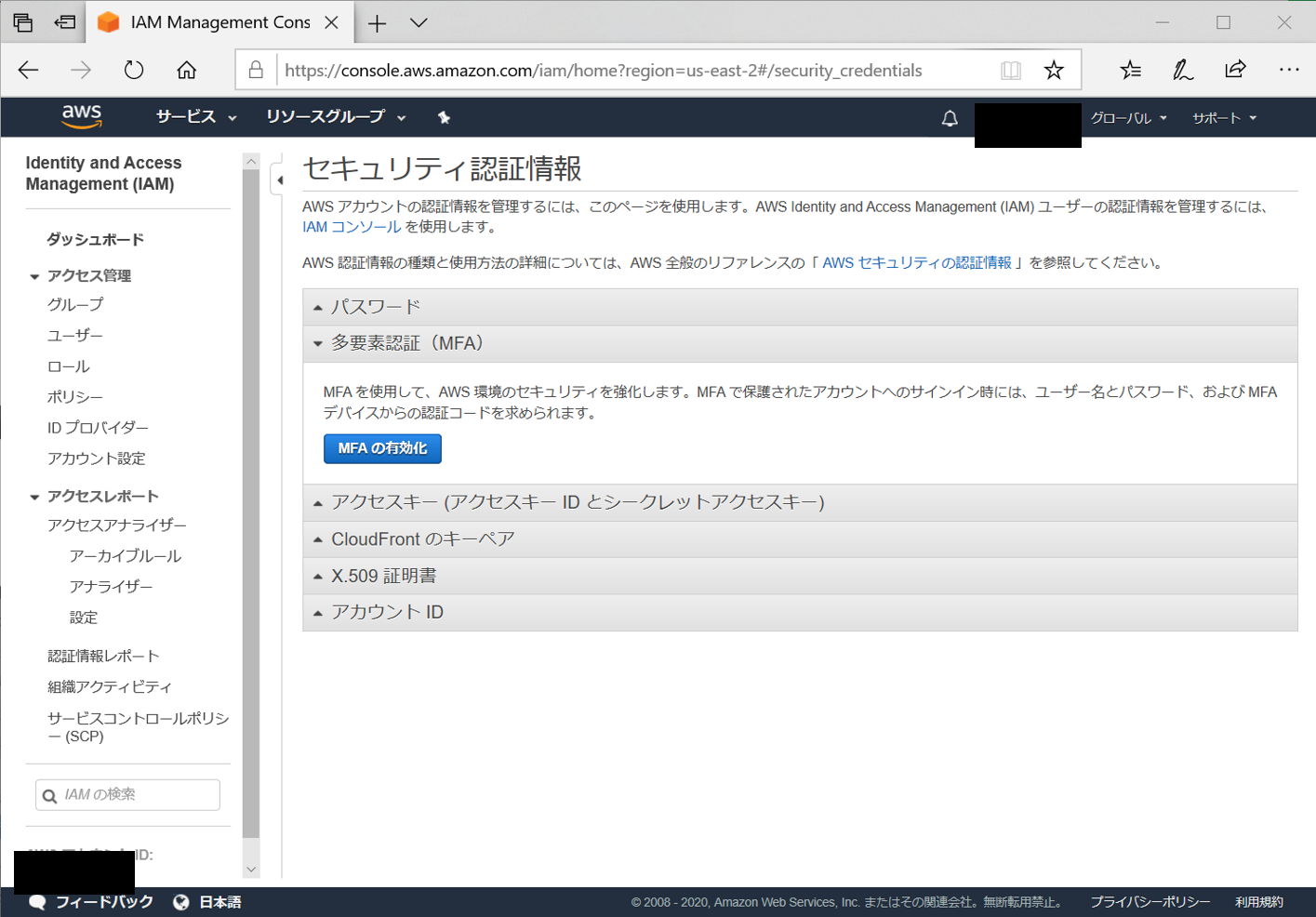

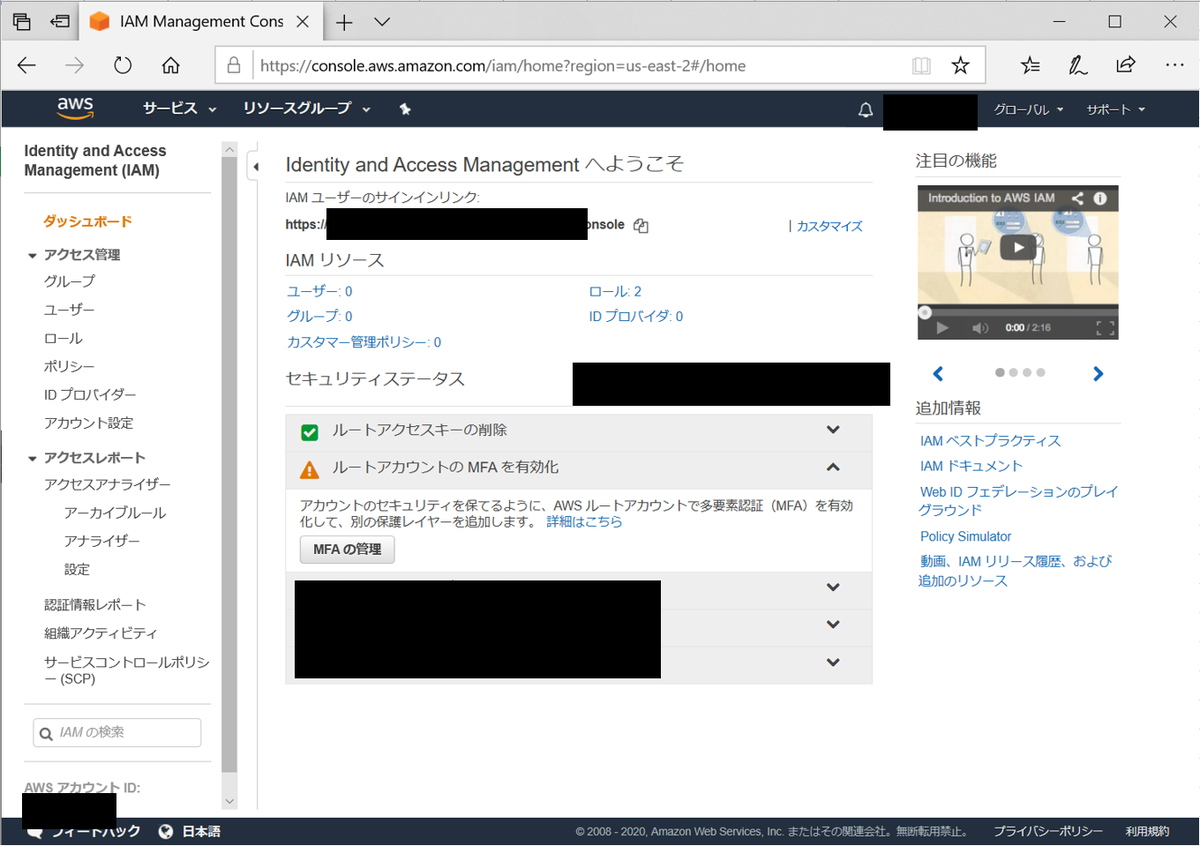

ルートアカウントのMFA

MFAとはMulti-Factor Authenticatioの略で、多要素認証のことです。

よくgoogleサインインなどである、他のデバイスへ発行するワンタイムパスワードです。

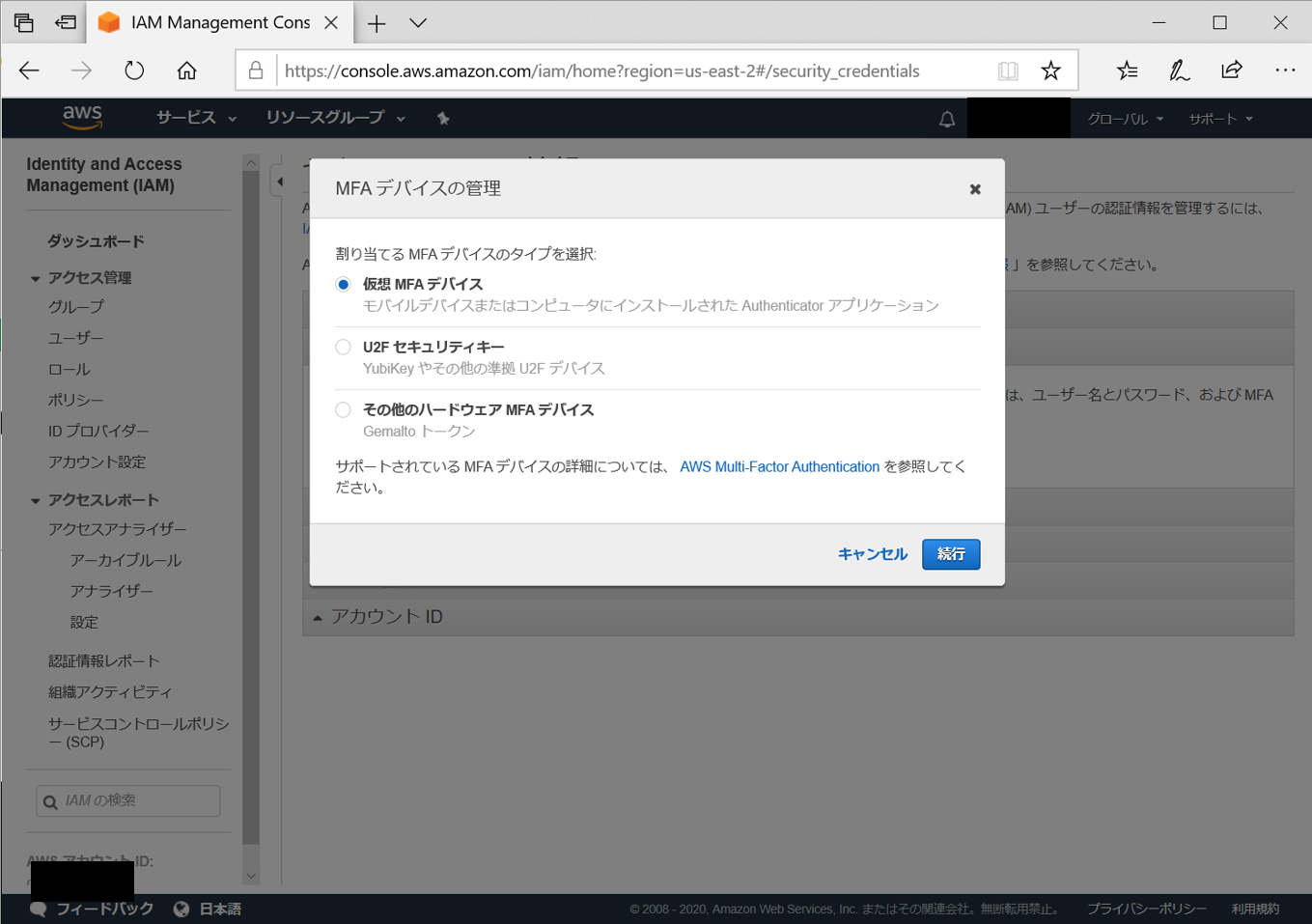

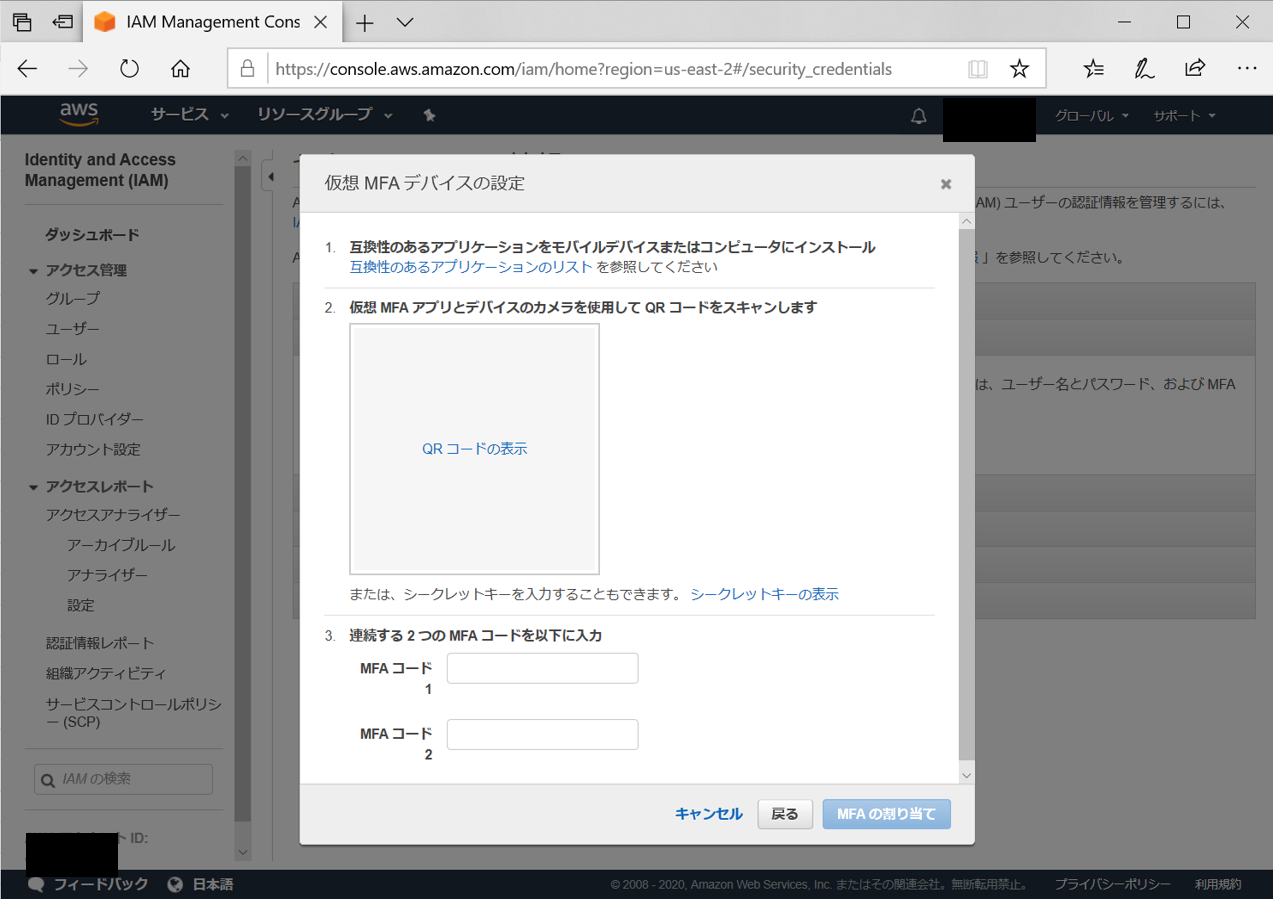

IAM画面で中央にあるセキュリティステータスの「ルートアカウントのMFAを有効化」を開き、「MFAの管理」を押下します。

登録したいスマホ側にそれ用のアプリが必要です。

今回は「google認証システム」というアプリを使いました。

ちなみに、2台持ちなので、自分は2台登録します。

これも冗長化というやつです。

(登録スマホを紛失しても手立てはあるようですが、めんどくさそうです。)

アプリ側からQRコードを読み込んで、表示されるMFAコードを2つ入力します。

「MFAの割り当て」を押下して完了です。

念の為確認してみました。

ログアウトして、再度ログインしようとすると、MFAコードが求められます。

正常に動作していることが確認できました。

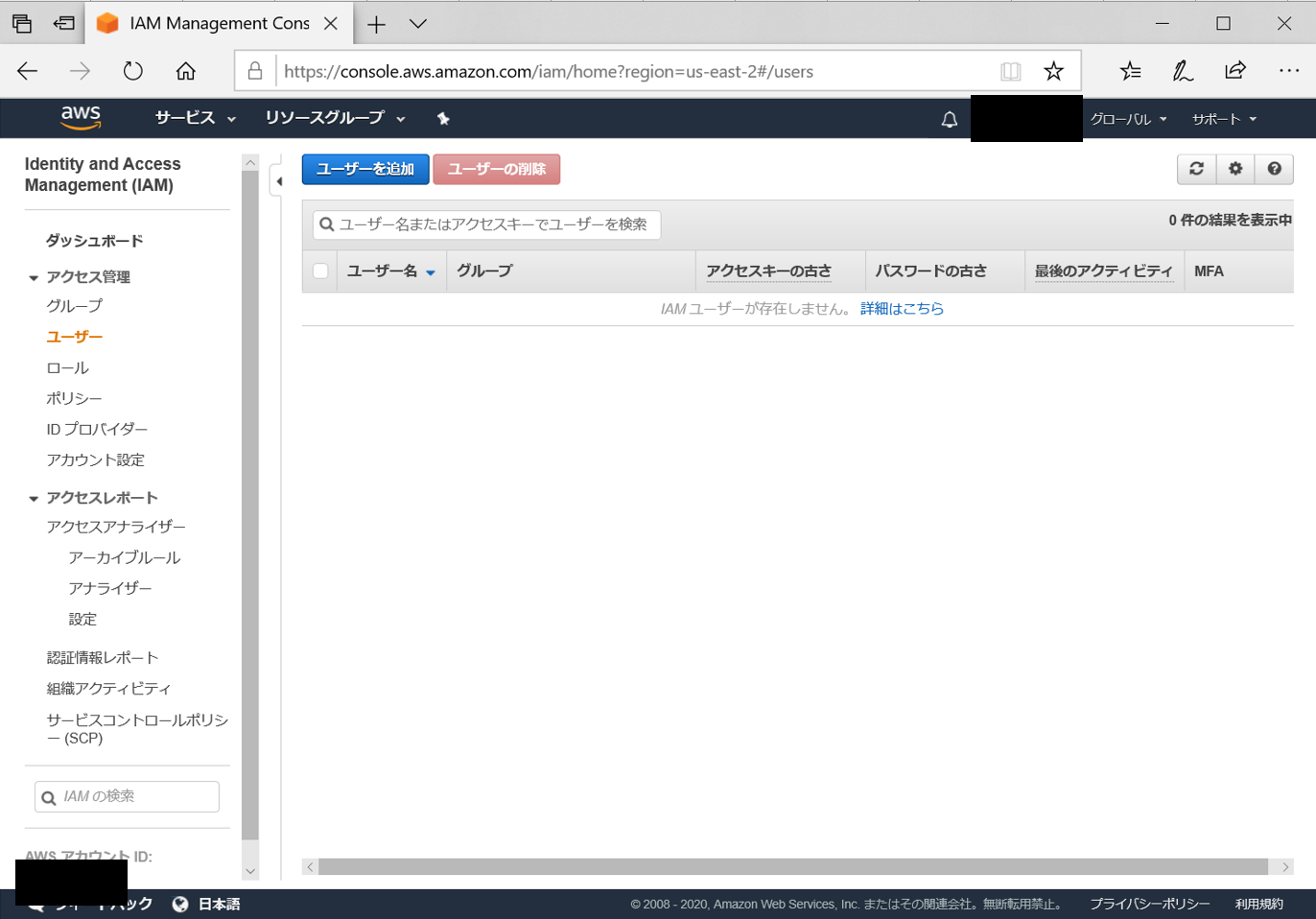

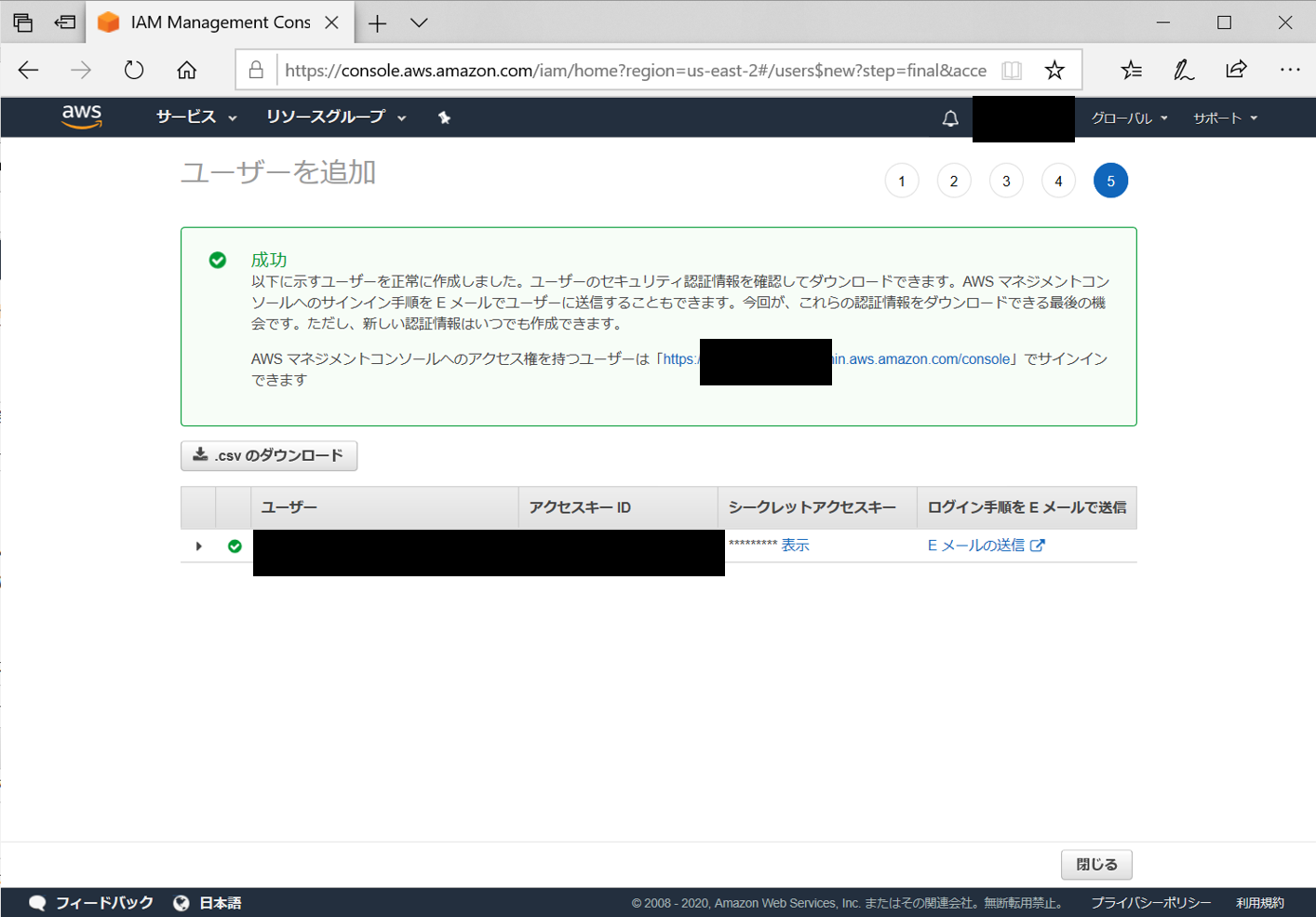

管理者用IAMユーザの作成

アカウントを作成した段階でルートユーザという、最上権限を保持したユーザが作られています。

ルートユーザは何でもできてしまうので、念の為管理者用のIAMユーザを使うことで、セキュリティが向上します。

IAMのコンソールより、「個々のIAMユーザの作成」の「ユーザ管理」を押下します。

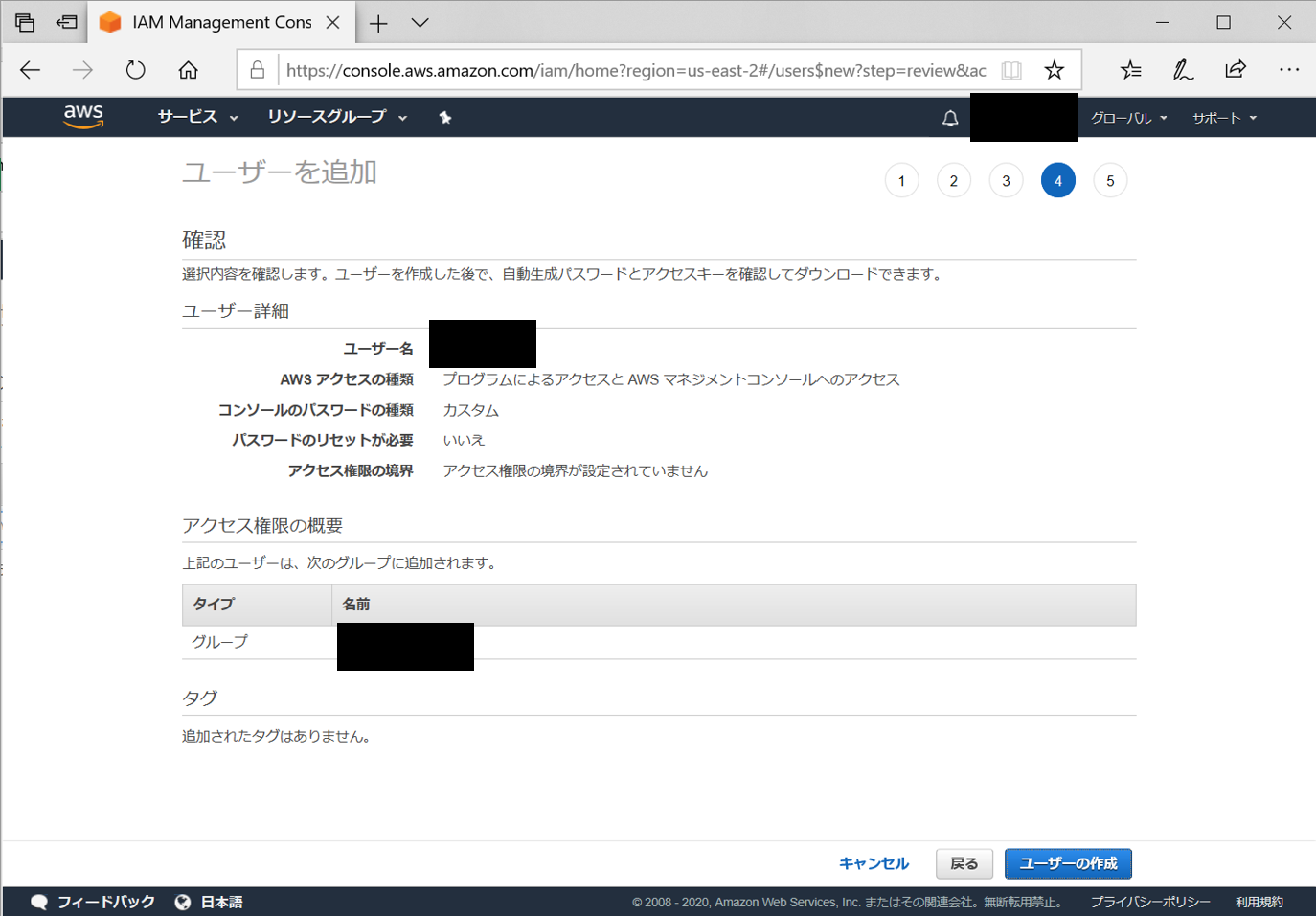

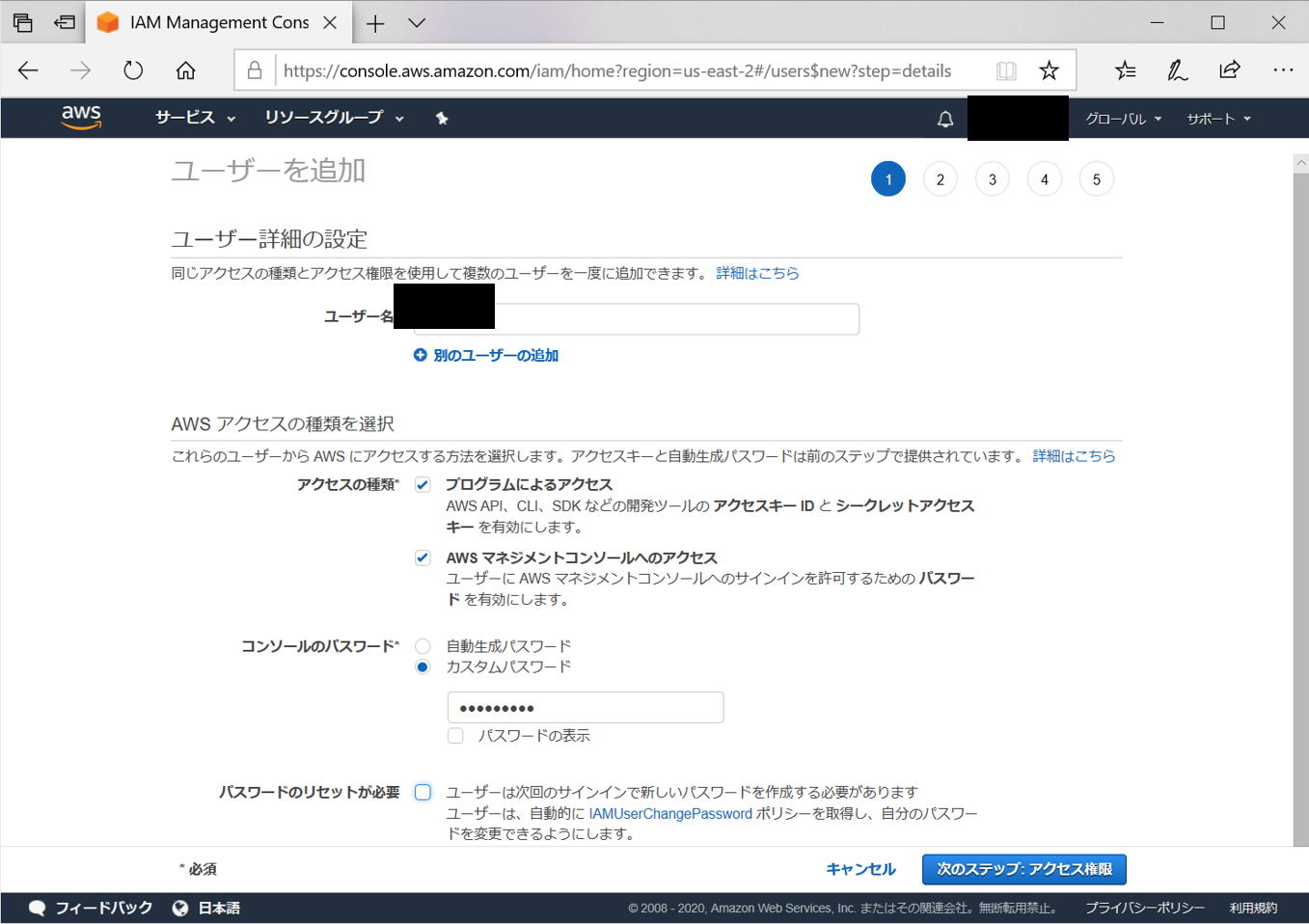

ユーザ情報を入力して、「次のステップ」を押下します。

プログラムによるアクセスにチェックを入れていますが、利用しない限りは生成しなようほうが無難だったかもしれません。

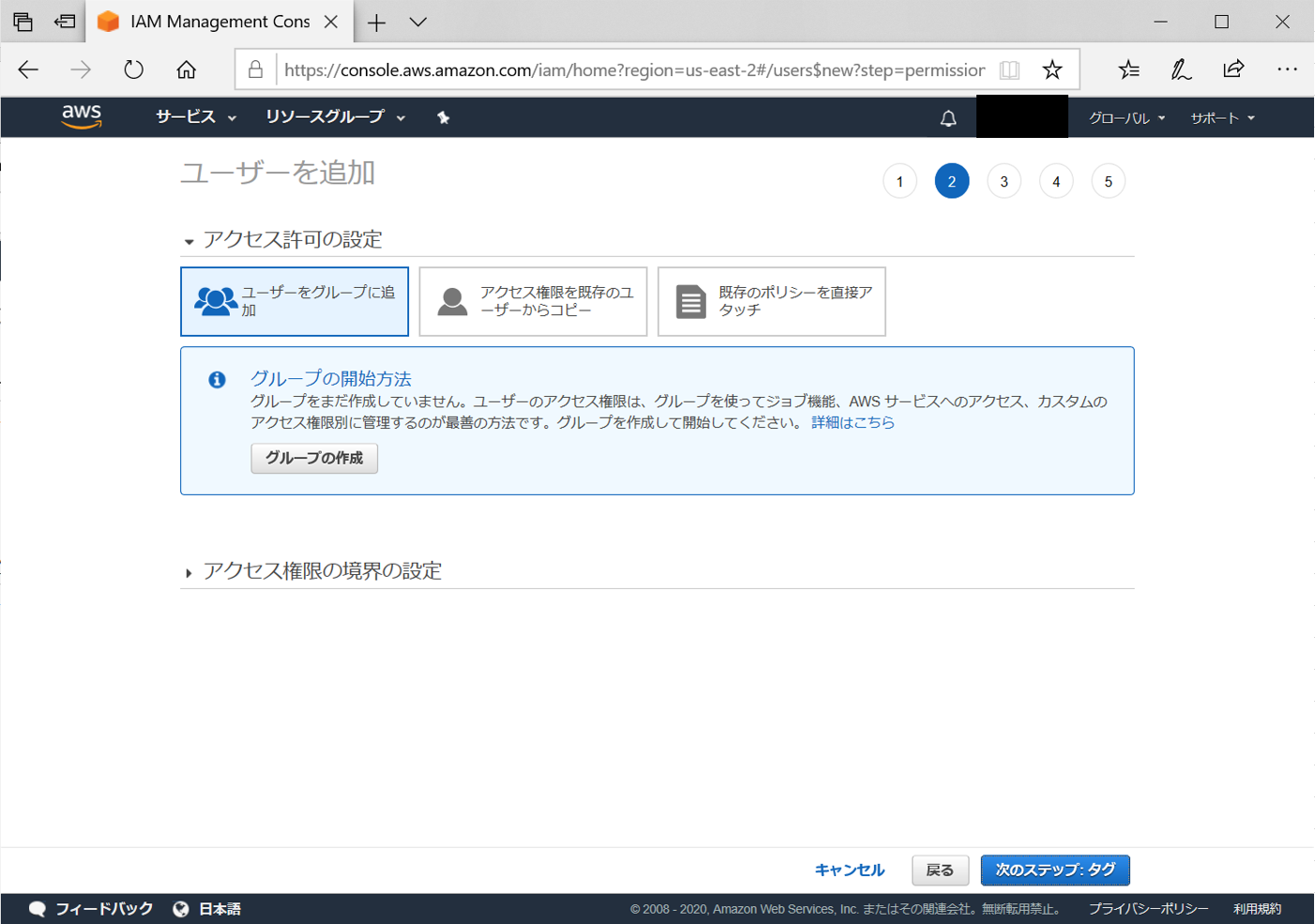

グループを作って、そのグループにロールを持たせ、グループに参加させることでユーザに権限を与えます。

この辺はWindwosなどと同じ考え方ですね。

あと、この作業をやるにあたって他の人の記事なども参考にしていますが、ユーザ作成とグループ作成を別々にやっているようだったので、今のようにユーザとグループを一緒に一気に作成できるようになったのは最近のようです。

かなり便利になっていると思います。

「グループの作成」を押下します。

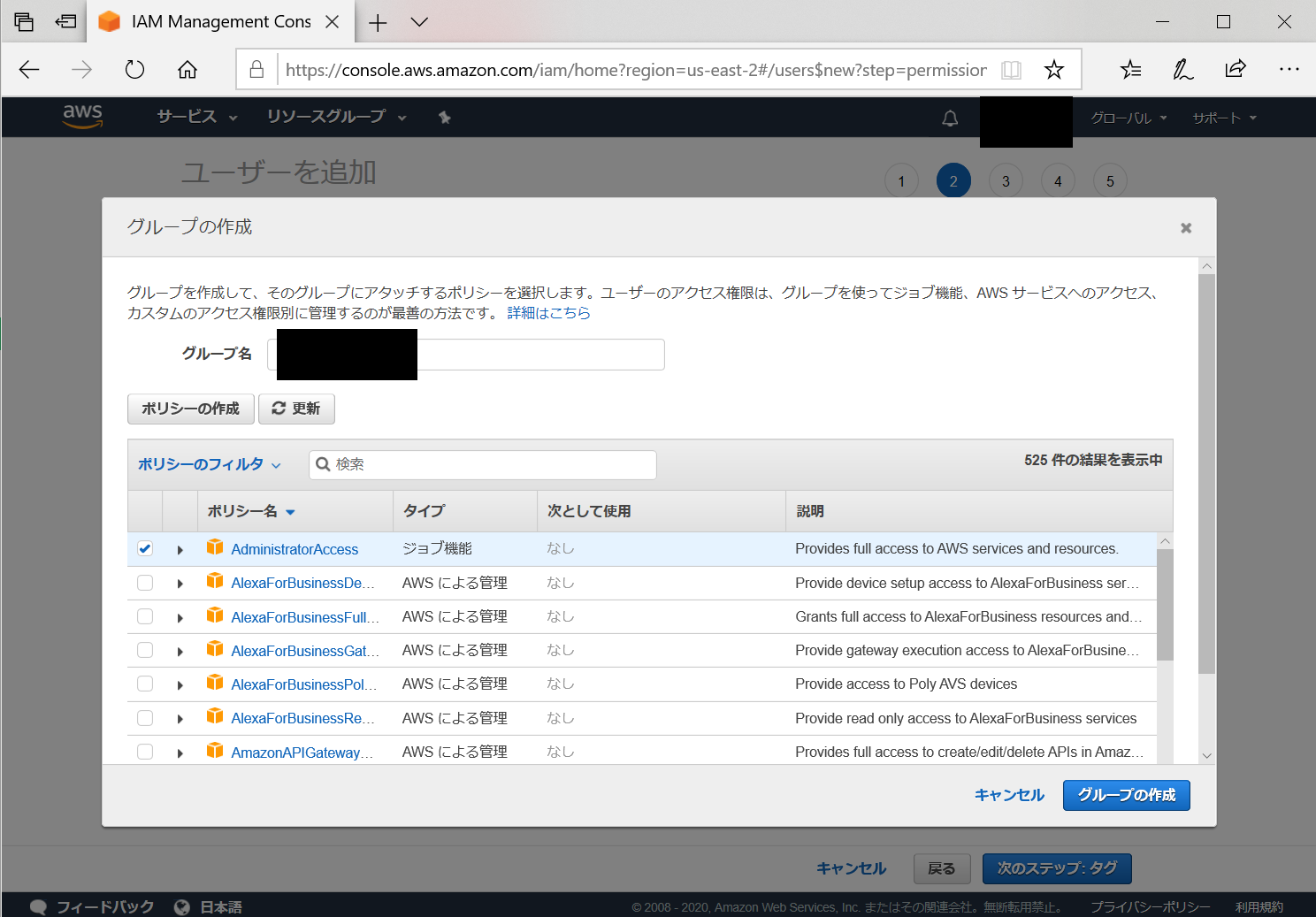

グループ名を指定してAdministratorAccessを選択し、「グループの作成」を押下します。

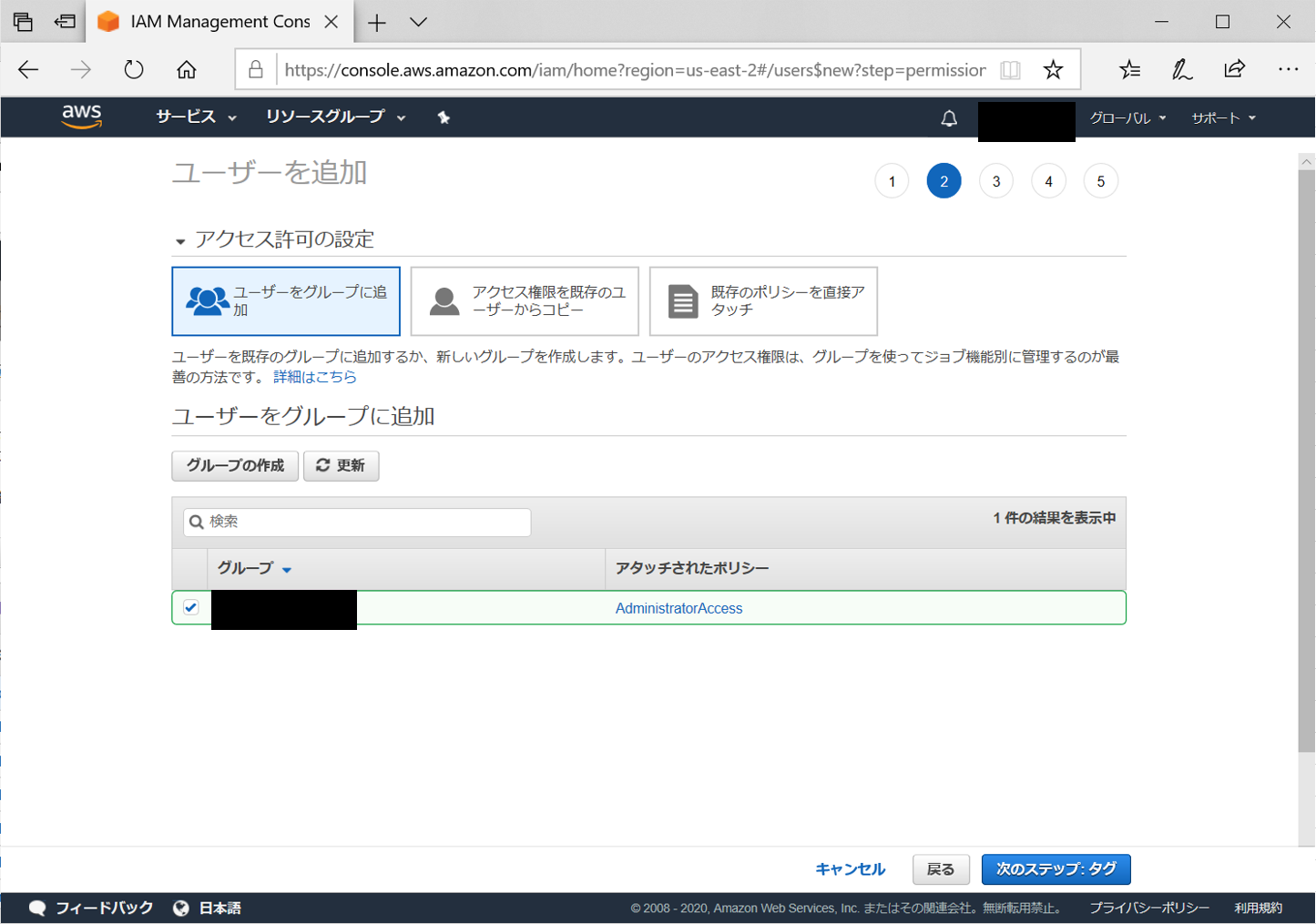

画面に作成したグループが表示されたことを確認して「次のステップ」を押下します。

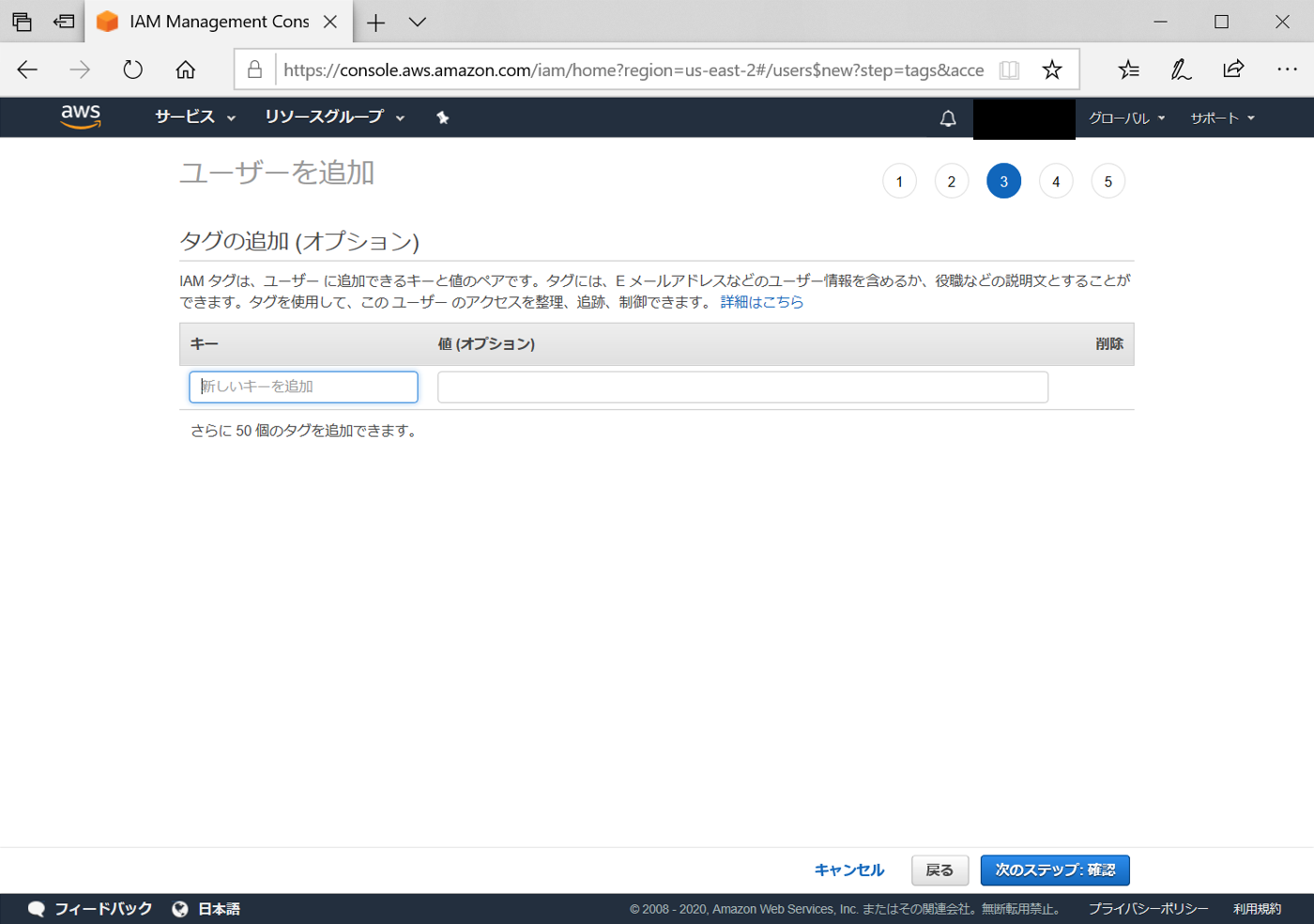

あまりよくわかってませんが、タグのオプションはスキップしました。

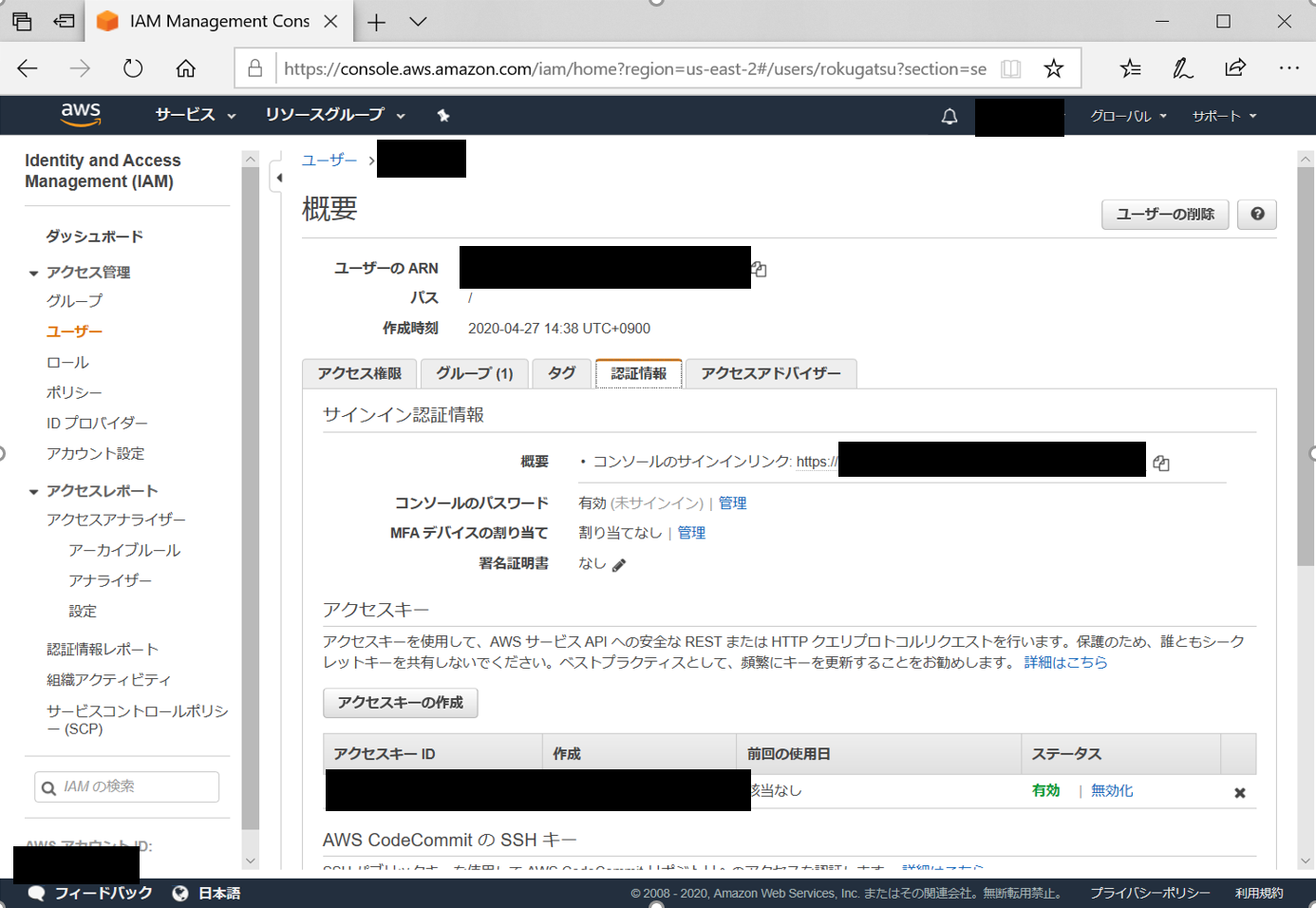

今作ったIAMユーザにもMFA認証を付与しておきます。

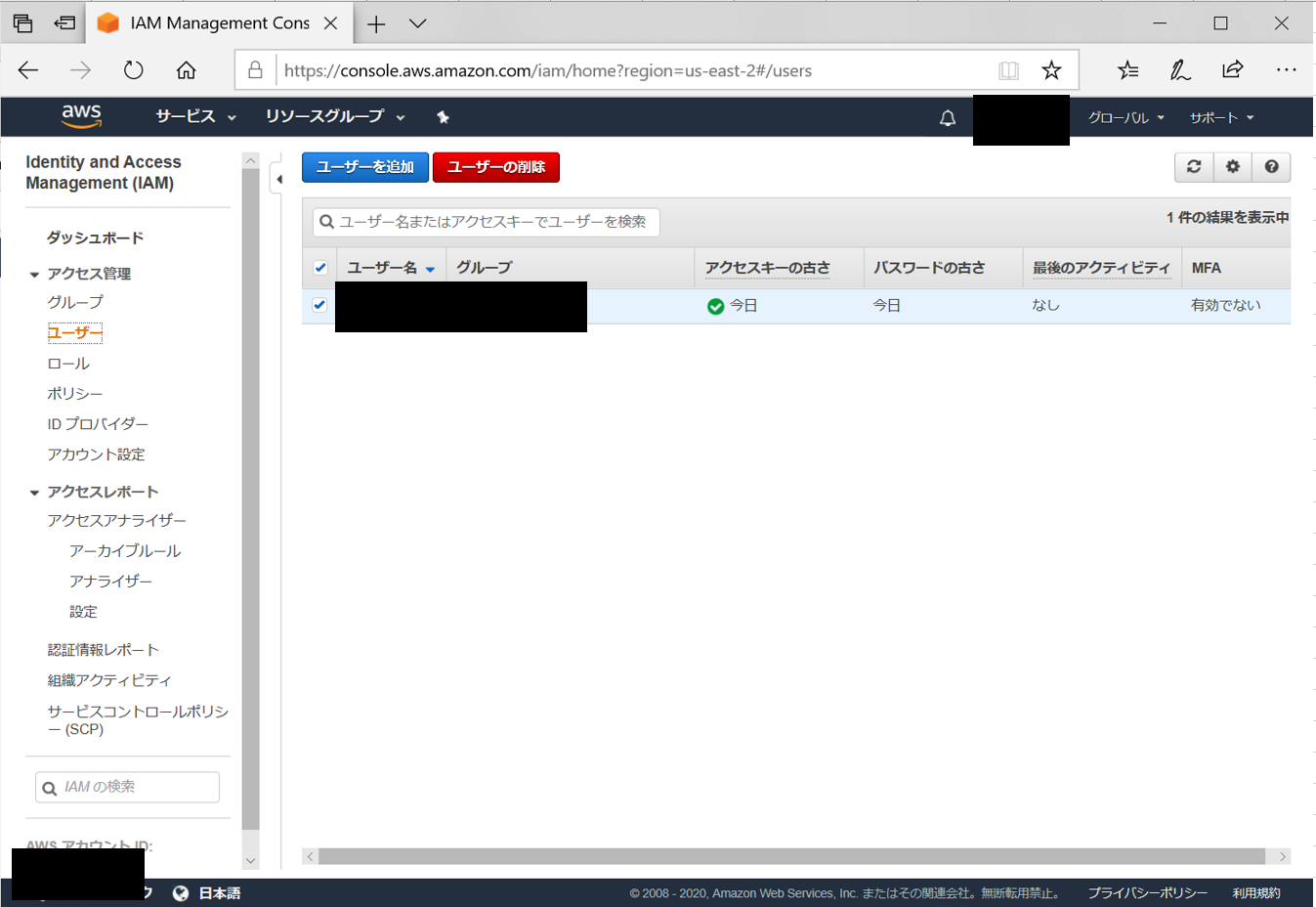

IAMコンソールのユーザ画面でユーザ名のリンクを押下します。

認証情報タブのMFAデバイスの割り当てで「管理」のリンクを押下します。

ここから先はルートユーザに設定したMFAの方法と同じです。

設定すると、「割り当てなし」の表記が文字列に変わります。

IAM管理者のMFAの設定もできました。

ようやく終盤まで来た感があります。もう少しです。

今回管理者用のIAMユーザを今回作ったので、ルートユーザを使うことは今後基本的になくなるかと思います。

IAMユーザはデフォルトで請求情報へのアクセスができないようです。

請求情報へのアクセス権限も付与しておきます。

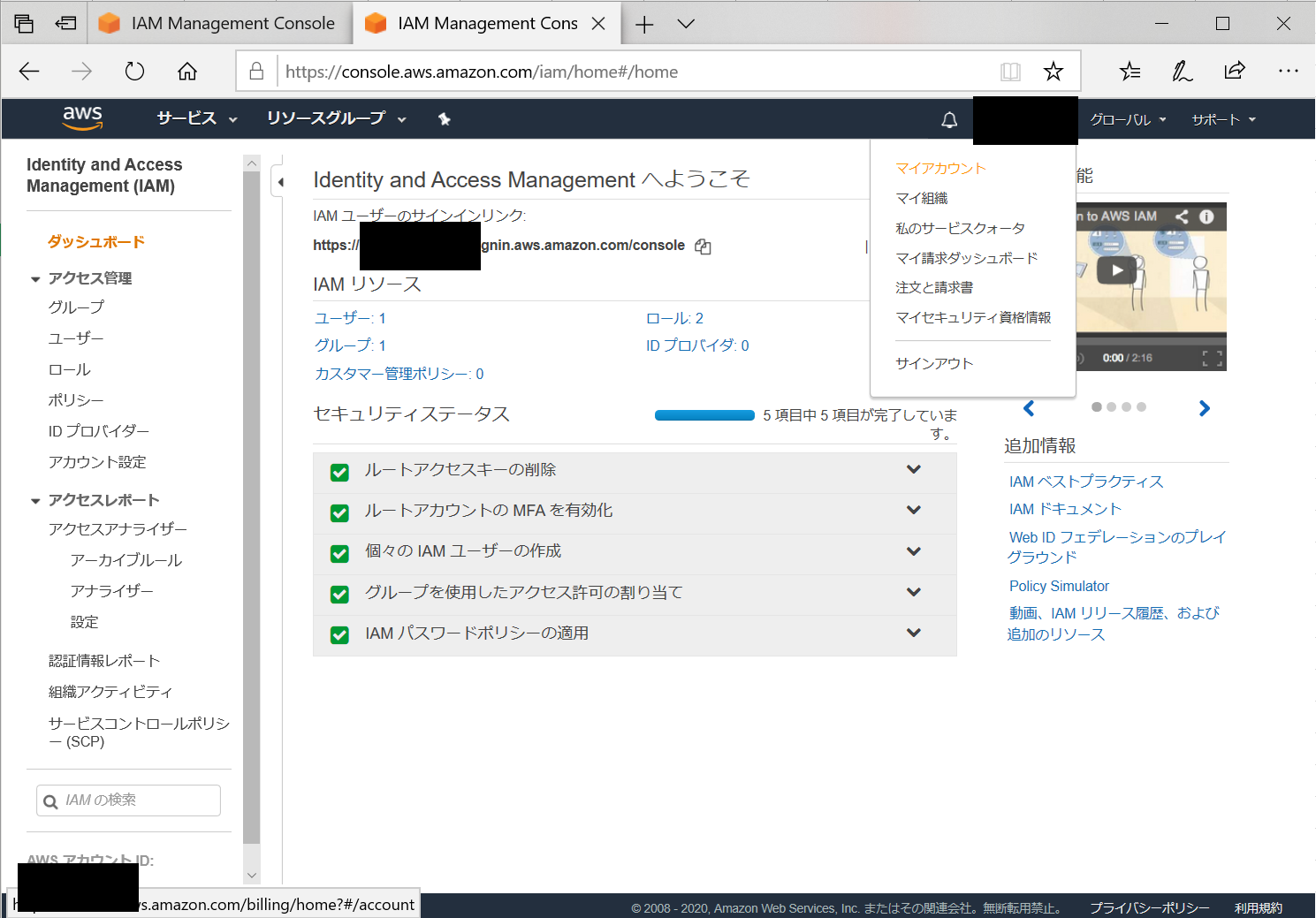

右上のルートアカウント名を選択し、「マイアカウント」を押下します。

画面中央あたりにあるIAMユーザ/ロールによる請求情報へのアクセスで「編集」のリンクを押下します。

「IAMアクセスのアクティブ化」にチェックを入れて「更新」ボタンを押下します。

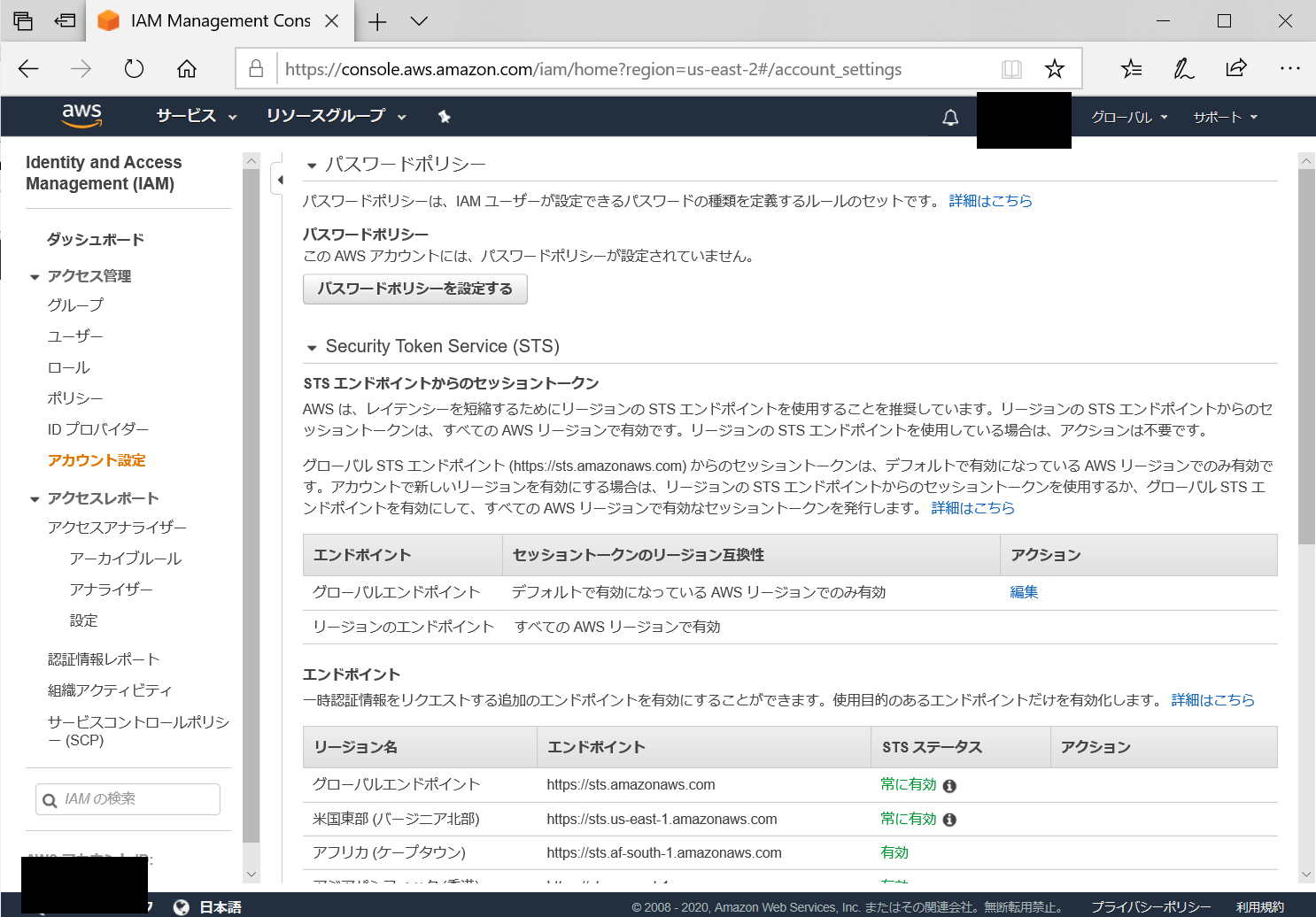

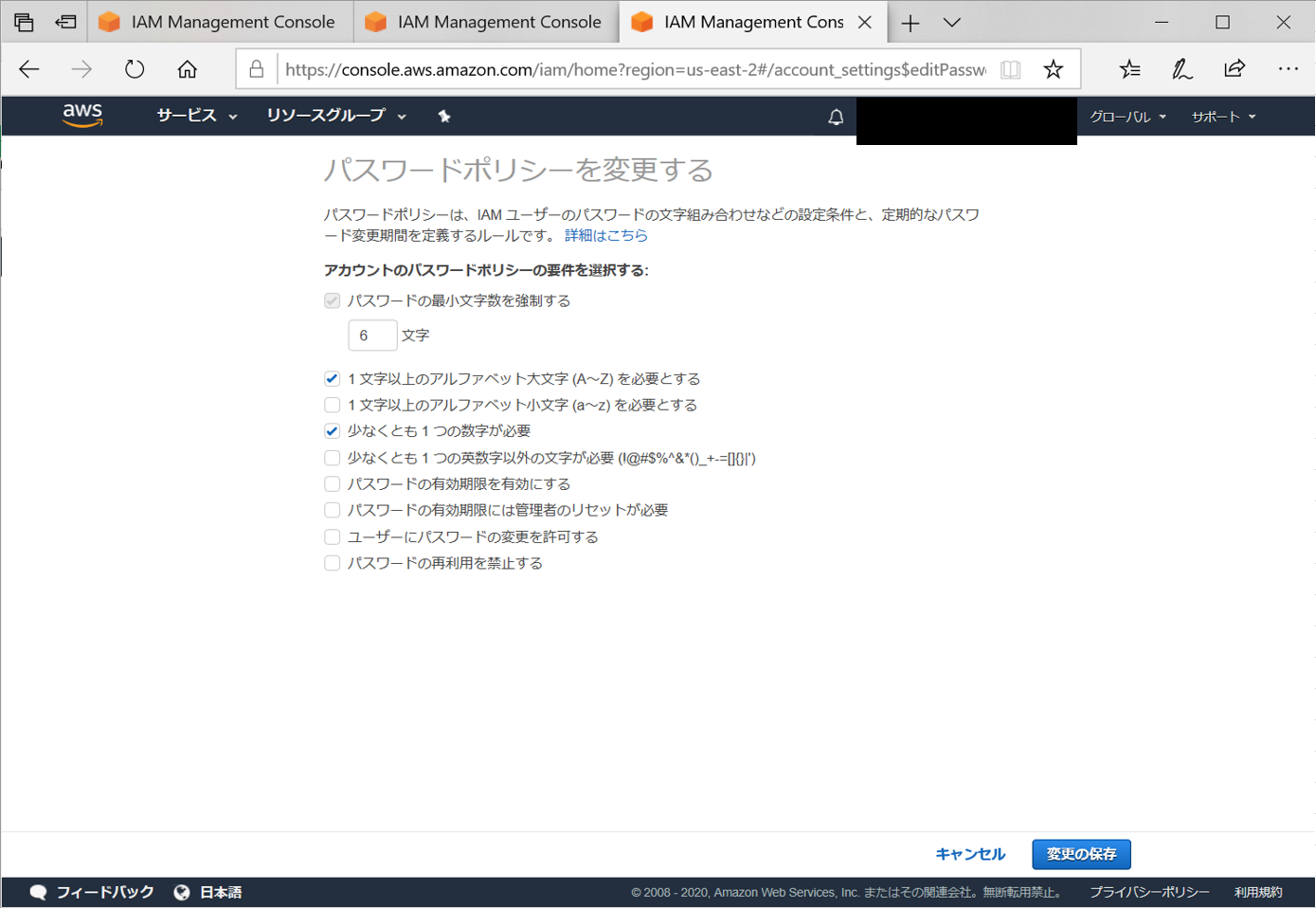

IAMパスワードポリシーの適用

IMユーザのパスワードのポリシーを決めます。

「パスワードポリシーの管理」を押下します。

好きなポリシーを設定します。

とは言え、あまり指定しなければセキュリティ強化したことにならないので、自身の可用性と相談です。

おわり

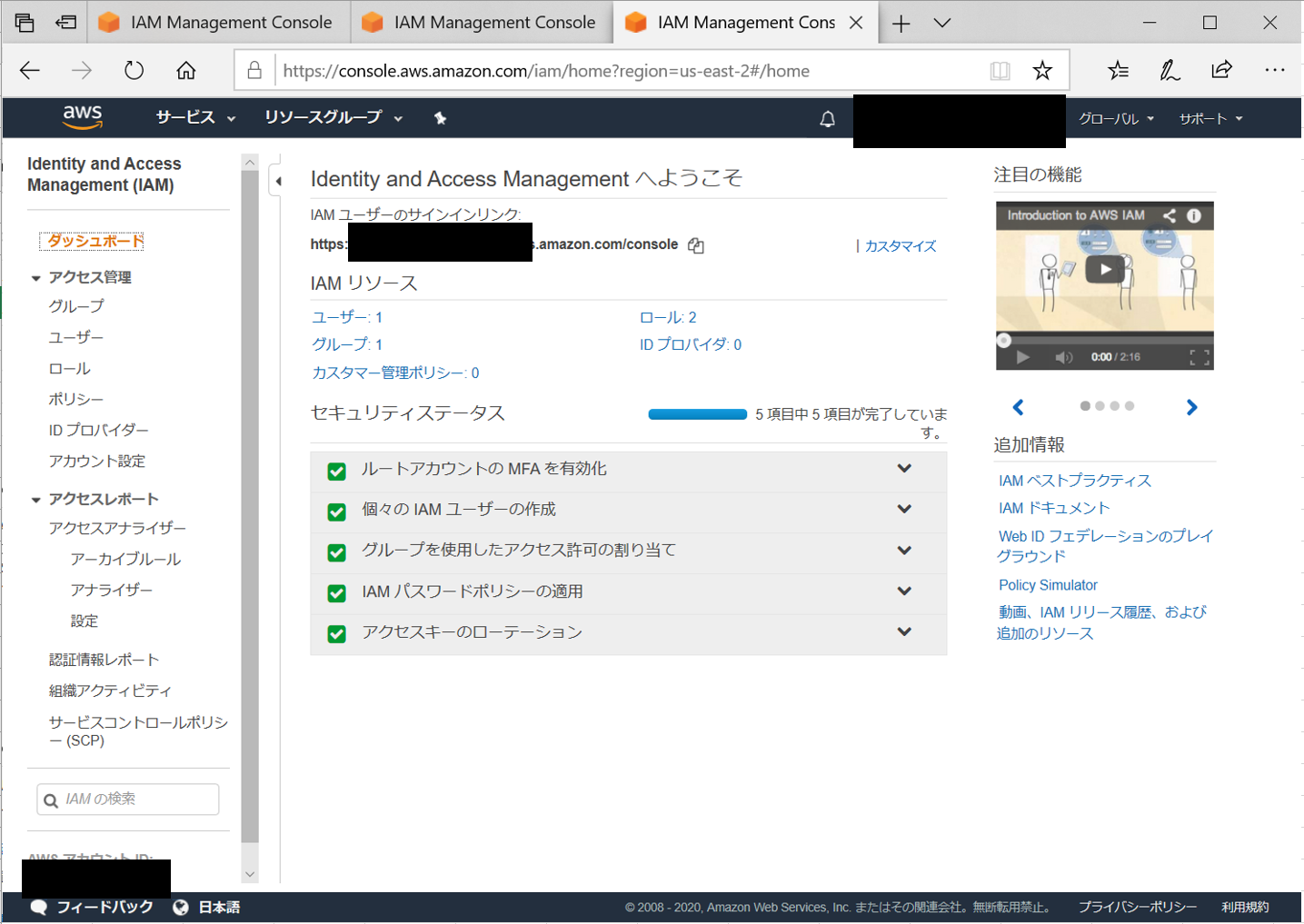

これですべて終わりました!

画面でも「セキュリティステータスが5項目中5項目が完了しています。」とすべて緑色になりましたので、AWS的にもOKというところでしょう。

これでアカウントの作成と基本的なセキュリティ設定は網羅できました。

ようやくAWSを使っていく前段階が完了できましたので、これからAWSをガシガシ使っていこうと思います。