はじめに

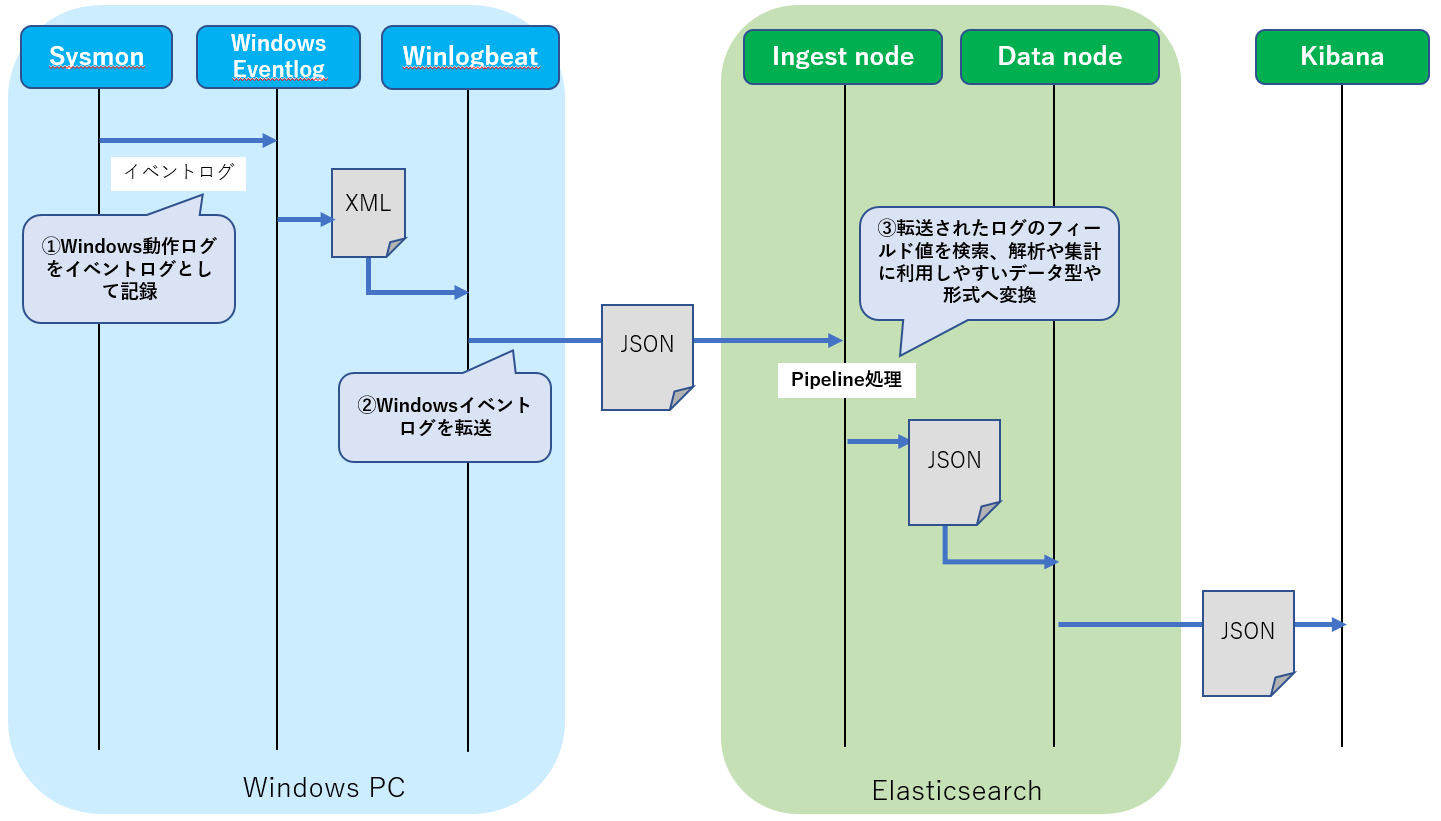

前回に続きまして「標的型攻撃に対するJPCERT/CCのおすすめログ設定をElasticsearchで構築してみる」のエンドポイントログ編です。Windows PC上に無償で利用可能なWinlogbeatとSysmonをインストールし、Windowsの動作ログをElasticsearchで収集および蓄積します。

JPCERT/CCではエンドポイントログの採取、分析および可視化についてもツールを無償で提供するなど推奨しています。本記事で構築するログ解析基盤ではこのツールそのものは利用しませんが、Windows PC上へ導入するSysmonとWinlogbeatに同様の設定を行います。

- インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書 (2017-12-05 - JPCERT/CC)

- SysmonSearchを用いて不審な挙動を調査 (2019/01/21 - JPCERT/CC)

本記事の「エンドポイント編」は情報量が多いため、「概要/Sysmon編」と「Winlogbeat/Elasticsearch編」の二回に分けて投稿します。

(これまでの記事)

これらのログ情報とエンドポイントログを横断的に検索および関連付けすることで、一連の攻撃シナリオを検出および解析することが可能になります。

※本記事で利用するWinlogbeatやSysmonの設定例はこちらへ仮置きしておきます(今後、もう少しわかりやすい配置にする予定です)。

※ElasticsearchはUbuntu18.04上で構築しますので他のディストリビューションの場合にはファイルの配置場所などを読みかえてください。

※実際の環境で運用するには、ネットワーク設定、個々のソフトウェアのインストール/初期設定や認証/通信の暗号、冗長構成や負荷分散などで相応の設定が必要となります。それぞれ個別のドキュメントをご参照ください。本記事ではログ設定に関係する基本的なコンフィグレーションにフォーカスして記載します。

利用するソフトウェア

- OS: Ubuntu 18.04

- プロキシサーバ: Squid (3.5.27)

- DNSサーバ: Dnsmasq (2.79)

- Elasticsearch (6.6.0)

- Kibana (6.6.0)

- Winlogbeat (6.6.0)

- Sysmon (9.01)

- VMware Workstation Player等のVMソフトウェア

- Windows 10 (クライアントPC)

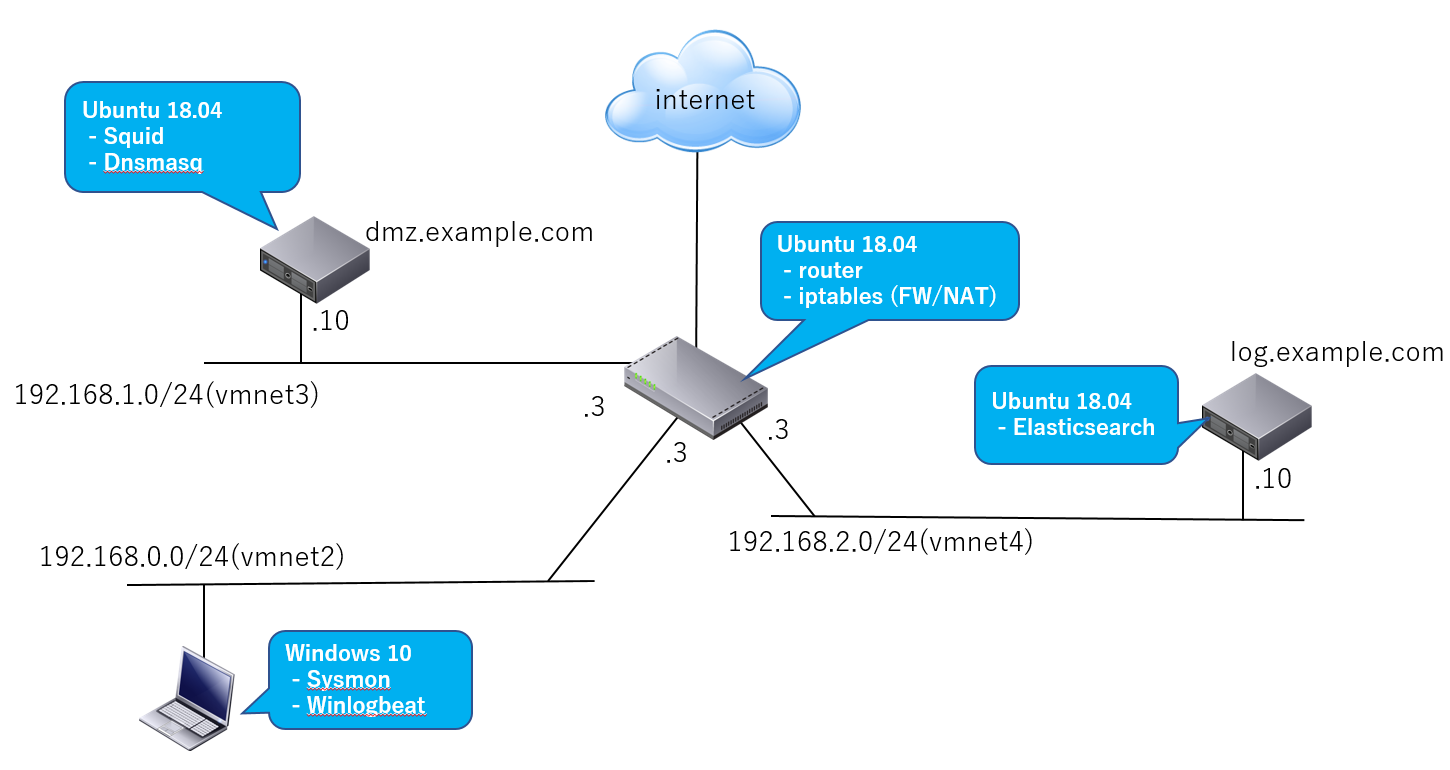

ネットワーク構成例

ここでは「準備編」で説明した以下のようなシンプルなネットワーク構成を想定。

| 説明 | |

|---|---|

| Webアクセス | Win10クライアントPC上のWebブラウザはインターネットへdmz.example.comで動作するプロキシサーバ(Squid)経由でアクセス |

| ログ | Windows 10 PC上で動作するSysmonにより採取されたエンドポイントログをWinlogbeatがElasticsearch(log.example.com)へ転送 |

作業内容

- ネットワーク構築

- Sysmonのインストールおよび設定

- ElasticsearchへSysmon+Winlogbeat用のテンプレート追加

- ElasticsearchへSysmon/Winlogbeat用のPipeline(ingest node)の設定追加

- Winlogbeatのインストールおよび設定

- Kibanaで確認

Sysmon+Winlogbeat+Elasticsearchの動作概要

Sysmon v9.0で記録されるWindows動作ログの概要

詳細についてはこちらの公式サイトを参照ください。また以下の開発者ご自身によるプレゼンテーションが非常に参考になります。

- Tracking Hackers on Your Network with Sysinternals Sysmon (2016) (Mark Russinovich - CTO, Microsoft Azure, Microsoft Corporation)

- How to Go from Responding to Hunting with Sysinternals Sysmon (2017) (Mark Russinovich - CTO, Microsoft Azure, Microsoft Corporation)

採取可能な動作ログ

- プロセスの起動および終了

- プロセスのネットワーク通信

- ファイル作成タイムスタンプの変更

- ドライバやDLLのローディング

- Rawデバイスアクセス

- プロセスアクセス

- ファイル作成

- Alternate Data Stream(ADS) (例: ファイルダウンロードやマルウェアの隠蔽など)の検出

- レジストリ操作

- プロセス間通信 (Pipe)

- CreateRemoteThredイベント

- WMIイベント

採取される動作ログには例えば以下のような詳細が含まれます。

- プロセス起動のコマンドライン情報

- プロセス起動の親プロセス情報

- プロセスのEXEファイルやドライバ/DLLファイルのハッシュ値

- 上記ファイルの会社名、プロダクト名、プロダクト説明、ファイルバージョン情報

- ドライバ/DLLファイルの署名情報

- プロセスアクセスのコールトレース情報

- ダウンロードファイルのハッシュ値

- RemoteThreadの開始関数名

- WMIイベントコンシューマの実行内容(例:埋め込みスクリプト)

- WMIイベントフィルタのクエリ内容

また、ログの種類毎に採取対象の詳細なフィルタ条件を指定することができたり、コマンドによって設定を動的に変更可能であることもありがたい点です。通常時と調査時で採取する動作ログ情報の種類や量を変更する際などにOSを再起動せずに済みます。

SysmonによるWindows動作ログを利用した攻撃の分析

Windows動作ログを利用した具体的な攻撃の分析手法は非常に多岐にわたるトピックのため本記事では扱うことができませんが、いくつかの参考になる情報をご紹介しておきます。

- インシデント調査のための攻撃ツール等の実行痕跡調査に関する報告書 (2017-12-05 - JPCERT/CC)

-

サイバーレスキュー隊(J-CRAT)技術レポート 2017 インシデント発生時の初動調査の手引き ~WindowsOS 標準ツールで感染を見つける~

(2018/3/29 - 独立行政法人情報処理推進機構 技術本部 セキュリティセンター) - Hunt Evil poster (2018 - SANS)

- Windows Forensic Analysis poster (2018 - SANS)

- MITRE ATT&CK (MITRE)

- Detecting Signs of Ransomware: WannaCry and the Elastic Stack (2017/3/32 - Elasticsearch blog)

Sysmonのインストールと設定

Sysmonのインストールは非常に簡単です。

デフォルト設定でインストールしてみる

こちらの公式サイトからWindows PCへ圧縮ファイルをダウンロードし解凍します。Sysmon.exeまたはSysmon64.exe(64bit)というファイルが含まれていますので、そのEXEファイルを任意の場所にコピーまたは移動して以下のようにコマンドを実行するだけです(管理者として実行)。

# インストール

Sysmon64.exe -i

# インストールおよび設定の確認

Sysmon64.exe -c

# アンインストール

Sysmon64.exe -u

これで全てのプロセス起動と終了動作がWindowsイベントログとして採取されるようになります。

またプロセスの全ネットワーク通信履歴をイベントログとして採取する場合は以下の通りです。

# インストール

Sysmon64.exe -i -n

設定ファイルを指定してインストール

インストール時に設定ファイルを指定することで採取対象のイベントタイプ毎に詳細なフィルタ条件を指定することができ、またデフォルトでは採取されないイベントタイプを有効化することもできます。

| ID | イベントタグ | 説明 | 有効化 |

|---|---|---|---|

| 1 | ProcessCreate | プロセス起動 | デフォルトで有効 |

| 2 | FileCreateTime | ファイル作成時刻 | 設定ファイル |

| 3 | NetworkConnect | ネットワーク接続 | コマンドオプション/設定ファイル |

| 5 | ProcessTerminate | プロセス終了 | デフォルトで有効 |

| 6 | DriverLoad | ドライバのロード | コマンドオプション/設定ファイル |

| 7 | ImageLoad | イメージのロード(DLL) | コマンドオプション/設定ファイル |

| 8 | CreateRemoteThread | CreateRemoteThread | 設定ファイル |

| 9 | RawAccessRead | RAWアクセス | 設定ファイル |

| 10 | ProcessAccess | プロセスアクセス | 設定ファイル |

| 11 | FileCreate | ファイル作成 | 設定ファイル |

| 12, 13, 14 | RegistryEvent | レジストリ操作 | 設定ファイル |

| 15 | FileCreateStreamHash | Alternate Data Stream(ADS) | 設定ファイル |

| 17, 18 | PipeEvent | パイプ操作 | 設定ファイル |

| 19, 20, 21 | WmiEvent | WMIイベント | 設定ファイル |

| 255 | Error | Sysmonエラー | - |

以下の例では設定ファイル名をmy_sysmon_config.xmlとします。

# Sysmonのインストール

Sysmon64.exe -i my_sysmon_config.xml

# 設定ファイルの更新

Sysmon64.exe -c my_sysmon_config.xml

# 設定の確認

Sysmon64.exe -c

例えばMimikatzによる攻撃を検出する際には、以下のようなlsass.exeへのプロセスアクセスを採取する設定がよく見受けられます。

*「攻撃的セキュリティツール、Mimikatzとは」(2019/04/02 - 日経BP社)

<Sysmon schemaversion="4.00">

...

<EventFiltering>

...

<ProcessAccess onmatch="include">

<TargetImage condition="is">C:\windows\system32\lsass.exe</TargetImage>

</ProcessAccess>

...

</EventFiltering>

</Sysmon>

設定ファイルの仕様については公式サイトの「Sysmon/Configuration files」や前述の「How to Go from Responding to Hunting with Sysinternals Sysmon (2017)」にて詳細に説明されていますので参照ください。

ちなみにイベントタイプ毎に全てのイベントを採取する場合には、以下のようにイベントタイプ毎のタグに「onmatch="exclude"」のみを設定します。

<Sysmon schemaversion="4.00">

...

<EventFiltering>

...

<EventTag onmatch="exclude">

</EventTag>

...

</EventFiltering>

</Sysmon>

※"EventTag"エレメント名には上述の「イベントタグ」で記述したタグが入ります。

以下はプロセスインジェクションの検証や調査のために、DLLローディング(ImageLoad)とリモートスレッド実行(CreateRemoteThread)の全イベント採取を有効化する設定例です(ImageLoadの採取イベント量が増大するのでご注意ください)。

<Sysmon schemaversion="4.00">

...

<EventFiltering>

...

<ImageLoad onmatch="exclude">

</ImageLoad>

<CreateRemoteThread onmatch="exclude">

</CreateRemoteThread>

...

</EventFiltering>

</Sysmon>

ハッシュ値の取得方法を設定ファイルで指定

Sysmonでサポートされるハッシュ対象は以下の通り。

| ID | イベントタグ | 対象 |

|---|---|---|

| 1 | ProcessCreate | プロセスのイメージファイル(*.exe等) |

| 6 | DriverLoad | ドライバファイル(*.sys等) |

| 7 | ImageLoad | ローディングファイル(*.dll等) |

| 15 | FileCreateStreamHash | ダウンロードファイルやAlternate Data Stream(ADS) |

またハッシュ方式は以下から選択できます。複数を同時指定することも可能です。

- ファイルハッシュ: SHA1(デフォルト), SHA256, MD5

- PEインポートテーブルのMD5ハッシュ: IMPHASH

<Sysmon schemaversion="4.00">

...

<HashAlgorithms>sha256,imphash</HashAlgorithms>

...

</Sysmon>

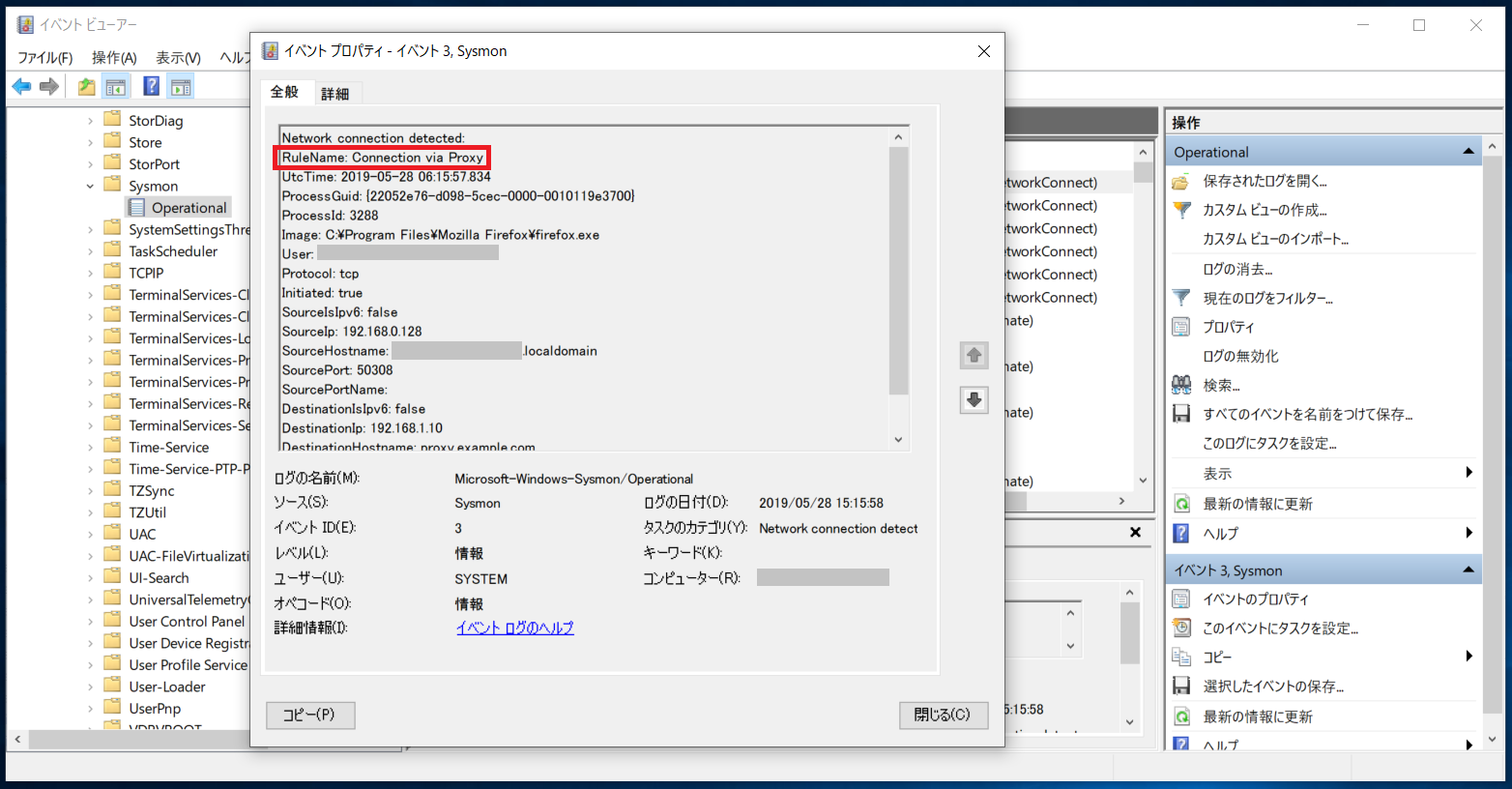

フィルタ条件にルール名をつけて動作ログを分類する

設定ファイルのフィルタ条件にはname属性を記述することで名前/タグ名を設定することができます。以下はネットワーク接続イベントとしてFirefoxによるネットワーク通信接とインターネット通信(プロキシ経由通信)を検出および識別する例です。

<Sysmon schemaversion="4.00">

...

<EventFiltering>

<!--イベントID: 1, プロセス起動-->

<ProcessCreate onmatch="exclude">

</ProcessCreate>

...

<!--イベントID: 3, ネットワーク接続-->

<NetworkConnect onmatch="include">

<!--Firefoxの接続フィルタ-->

<Image name="Connection initiated by Firefox" condition="image">firefox.exe</Image>

<!--インターネットへの接続フィルタ(プロキシ経由通信をポート番号で絞り込み)-->

<DestinationPort name="Connection via Proxy" condition="is">3128</DestinationPort>

</NetworkConnect>

...

</EventFiltering>

</Sysmon>

このname属性に指定した値はSysmonのイベントログではRuleNameフィールドへ設定されます。

例えばこのname属性に設定する値を以下のように構造化データとしておくことで、後ほどElasticsearch/Ingestノード等でパーシングおよび加工し、分析や集計する場合に利用できます。

name属性値を「プロパティ名1=プロパティ値1, プロパティ名2=プロパティ値2,...」で構造化した例。

<Sysmon schemaversion="4.00">

<EventFiltering>

<!--イベントID: 3, ネットワーク接続-->

<NetworkConnect onmatch="include">

<!--インターネットへの接続フィルタ(プロキシ経由通信をポート番号で絞り込み)-->

<DestinationPort name="type=internet, via=proxy" condition="is">3128</DestinationPort>

<!--内部ネットワークへの接続フィルタ(送信先ポート番号で絞り込み)-->

<DestinationPort name="type=internal, protocol=http" condition="is">80</DestinationPort>

<DestinationPort name="type=internal, protocol=https" condition="is">443</DestinationPort>

</NetworkConnect>

...

</EventFiltering>

</Sysmon>

またこれらのフィルタ条件はAND/ORのグループ化することもできます。詳細はこちらの「Sysmon/Event filtering entries」を参照してください。

公開されている設定ファイルを利用する

採取するイベントのフィルタ条件をスクラッチから作成するのは大変です。

そのためあらかじめ必要なフィルタが設定されて公開されているSysmon設定ファイル例をいくつかご紹介します。これらの設定ファイル例をベースにして運用環境にあった設定を行ってもよいかもしれません。

- 「SwiftOnSecurity/sysmon-config: Sysmon configuration file template with default high-quality event tracing」

- 「Cyb3rWard0g/ThreatHunter-Playbook: A Threat hunter's playbook to aid the development of techniques and hypothesis for hunting campaigns」

- 「ion-storm/sysmon-config: Advanced Sysmon configuration, Installer & Auto Updater with high-quality event tracing」

- 「olafhartong/sysmon-modular: A repository of sysmon configuration modules」

※ 最近ではMITRE ATT&CKのフレームワークにSysmonイベントをマッピングする試みも行われているようです。

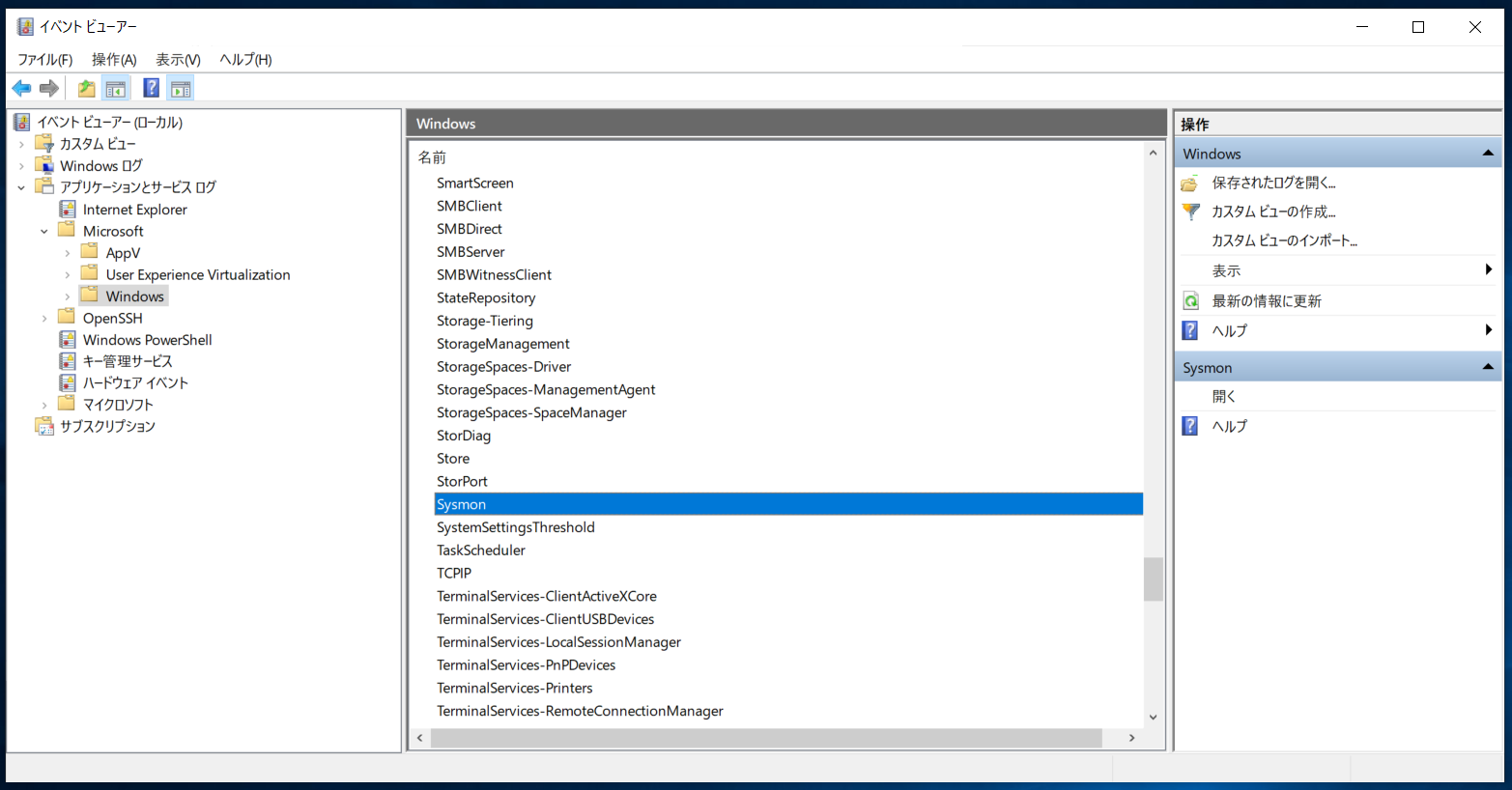

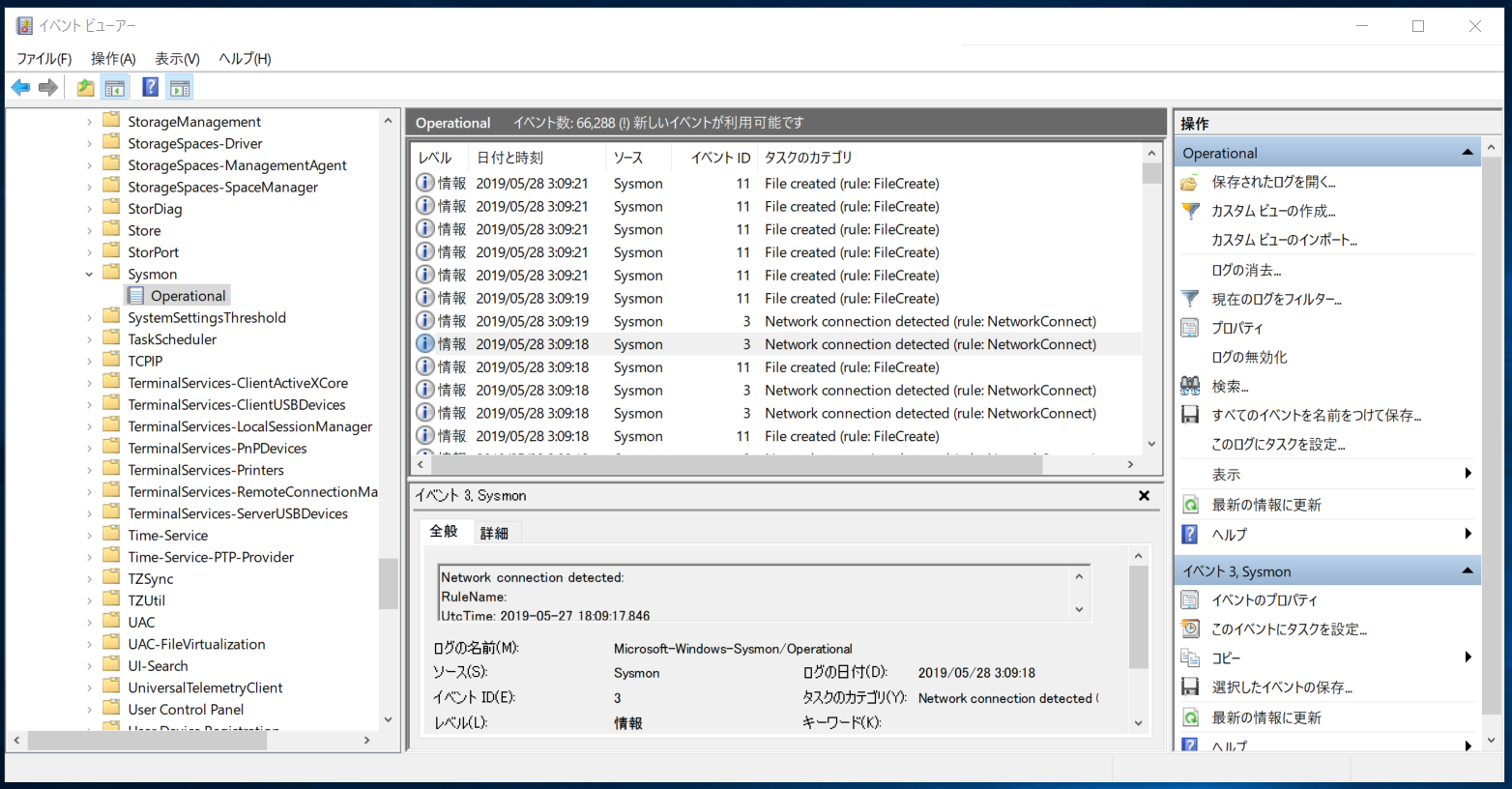

Sysmonの動作確認

Windowsのイベントビューワーを起動しSysmonイベントログが採取されているかを確認します。

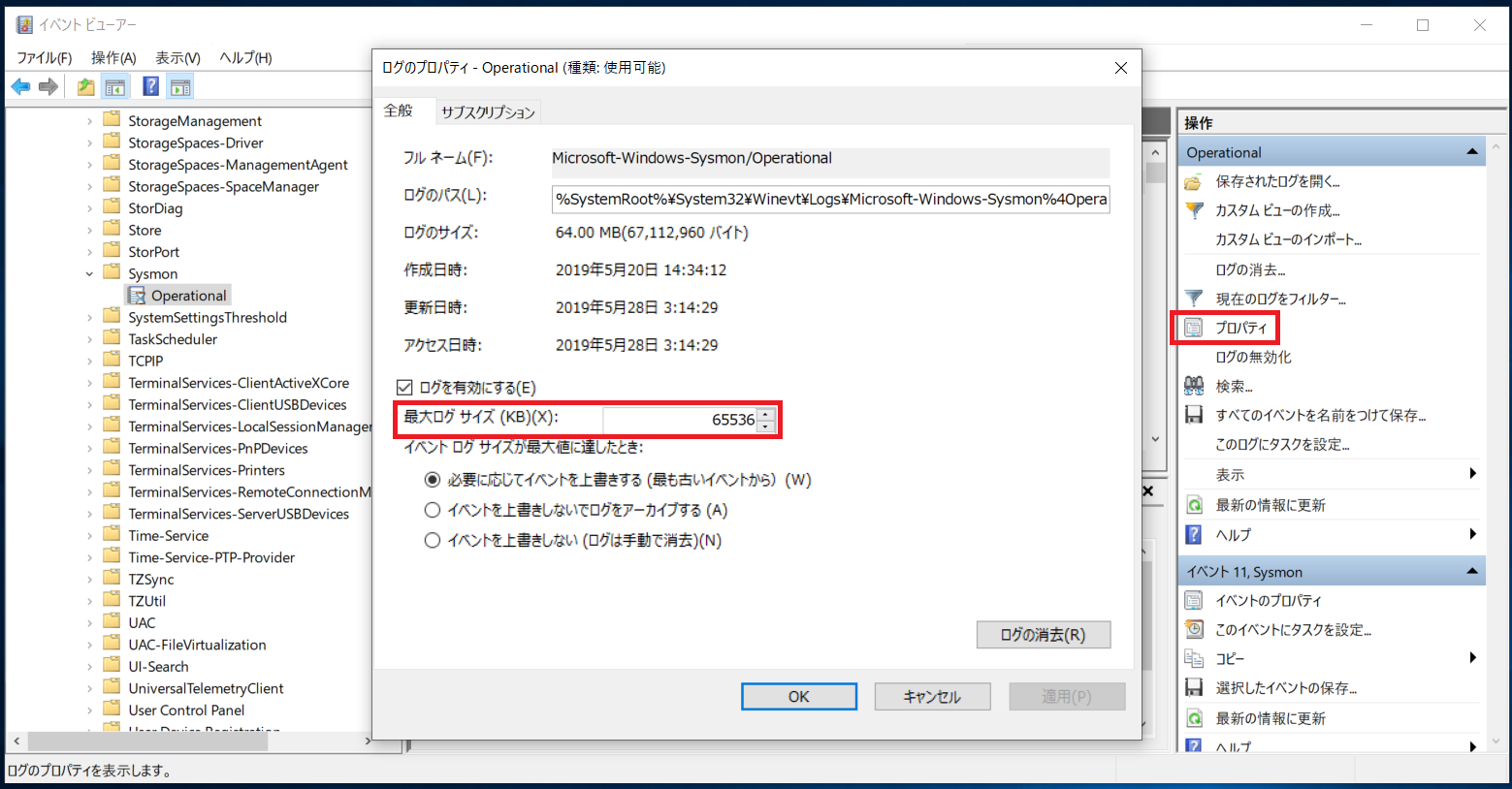

Sysmonイベントログサイズの調整

Sysmonイベントログの最大サイズはデフォルトでは最大64MBです。それを超えた場合には古いイベントから上書きされます。ログ取りこぼしの回避など運用環境の要件に応じて最大サイズを調整します。

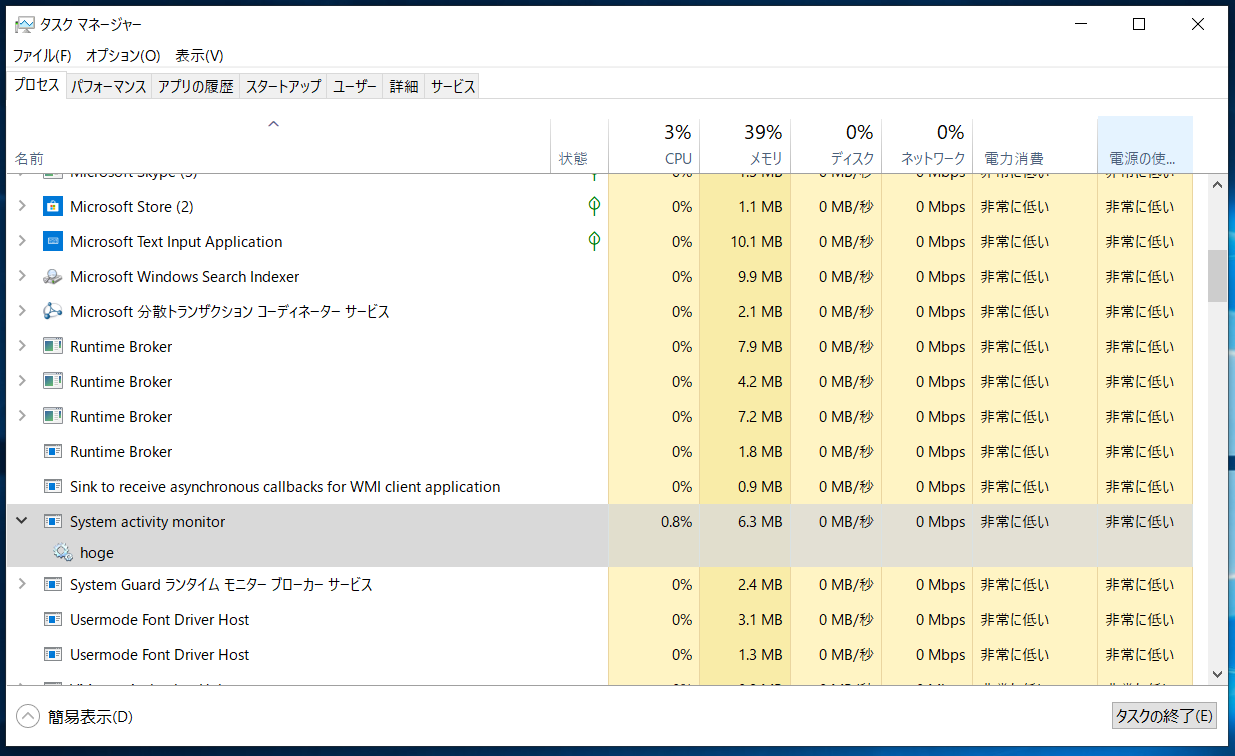

おまけ: Sysmonのインストールを隠蔽する

侵入を許してしまったWindows PC上での攻撃者による初期探索活動に対して、(限定的ではありますが・・・)Sysmonのインストールを隠す以下のような機能も提供されています。

- Sysmonサービス名の変更: Sysmon64.exeを別名でコピーまたはリネームし、インストールを実行します。

- Sysmonドライバ名の変更: -dオプションを指定してインストールを実行します。

※SysmonはWindowsサービス(ユーザ空間)とドライバ(カーネル空間)の2つのコンポーネントから構成されています。

以下はサービス名にhoge、ドライバ名にfooを指定した場合の例です。

# 別名のEXEファイルへコピーします

copy Sysmon64.exe hoge.exe

# 別名コピーしたEXEに-d <別名ドライバ名>を指定してインストールします

hoge.exe -i my_sysmon_config.xml -d foo

System Monitor v9.01 - System activity monitor

Copyright (C) 2014-2019 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Loading configuration file with schema version 4.00

Sysmon schema version: 4.20

Configuration file validated.

hoge installed.

foo installed.

Starting foo.

foo started.

Starting hoge..

hoge started.

ただし、hoge.exeのファイル情報(会社名、プロダクト名、説明)は当然Sysmon64.exeと同一のため見破られる可能性も高そうです(笑)

(ファイル情報の「説明(Description)」は「System activity monitor」のまま)

まとめ

Elasticsearchを利用した基本的なログ基盤上でエンドポイントログを収取する実装例について、その概要とSysmonの設定について説明しました。

次回はSysmonで記録されたWindows動作ログをElasticsearchへ実際に転送するWinlogbeatをインストールおよび設定していきます。