TL;DR

-

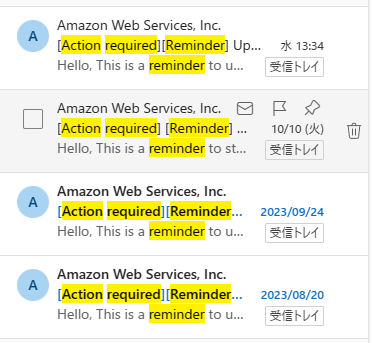

[Action required][Reminder] Update your policies for continued access to Billing, Cost Management, and Account consolesのメールを受信 - 現在利用中のIAMポリシーが利用不可となるため、2023/12/11にAWS Billing、Cost Management、Account Consoleへの接続に影響が出るかもしれない件のリマインド通知だった。

- AWSからのメールはちゃんと見よう!

- 個人が趣味レベル使う程度のシンプルな変更対応手順。

[Action required][Reminder] Update your policies for continued access to Billing, Cost Management, and Account consoles のメールを受信

本文は以下の通り。

要約すると、

- Billing、Cost Management、Account Console の接続に古いIAMポリシーが利用されている。

- 2023/12/11までに新しいポリシーに変更しないと接続に影響が出る可能性がある。

- リンクを参考に解決を目指してほしい。

- 詳細な解説が多いので、リンク全量に目を通す必要はないです。

Hello,

This is a reminder to update your policies to avoid changes to your access to AWS Billing, Cost Management and Account consoles. Our records indicate that you are still using retired actions to access these consoles.

If your policies are not updated with new actions by December 11, 2023, your users’ access to the AWS billing, Cost Management, and Account consoles will be affected.

The policies that need to be updated to include the new fine-grained actions are listed in the "Affected Resources" tab of the AWS Health Dashboard in the "Policy | Policy Name | Policy ARN | Type" format.

To help you with the migration, we have published a mapping between old and new actions in our user guide [1]. If you need to update policies across multiple member accounts in your organization, we have built bulk policy migration scripts to help you update all policies quickly and securely from your management account. See the bulk policy migration scripts user guide [2] for more information. You can find a detailed guide on how and which policies you need to update on our blog [3] and definitions of new IAM actions in Cost Management [4] and Billing [5] user guides.

AWS will not be able to grant further exceptions after December 11, 2023, so we strongly recommend that you act promptly to migrate your policies to new actions.

If you have more questions or need help make updates to your policies, please contact AWS Support [6].

[1] https://docs.aws.amazon.com/awsaccountbilling/latest/aboutv2/migrate-granularaccess-iam-mapping-reference.html

[2] https://docs.aws.amazon.com/awsaccountbilling/latest/aboutv2/migrate-iam-permissions.html

[3] https://aws.amazon.com/blogs/aws-cloud-financial-management/changes-to-aws-billing-cost-management-and-account-consoles-permissions/

[4] https://docs.aws.amazon.com/cost-management/latest/userguide/migrate-granularaccess-whatis.html#migrate-user-permissions

[5] https://docs.aws.amazon.com/awsaccountbilling/latest/aboutv2/migrate-granularaccess-whatis.html

[6] https://aws.amazon.com/support

Sincerely,

Amazon Web Services

Amazon Web Services, Inc. is a subsidiary of Amazon.com, Inc. Amazon.com is a registered trademark of Amazon.com, Inc. This message was produced and distributed by Amazon Web Services Inc., 410 Terry Ave. North, Seattle, WA 98109-5210

---

Reference:(Healt Dashboardへのリンク)

変更対応

影響対象の確認

Healt DashboardのAffected Resourcesから確認可能。

Healt Dashboardへはメール末尾からアクセス可能。

リンク先のIAMダッシュボードから対象のポリシーにアクセスできます。

設定変更

ChatGPTに画像を食わせた結果は以下です。

この画像は、IAM(Identity and Access Management)のポリシー更新プロセスの5つのステップを示しています:

1. **ステップ1 - 影響を受けるポリシーの確認**: アカウント内の影響を受けるポリシーのリストを確認します。

2. **ステップ2 - ポリシー定義の更新**: 新しいIAMポリシーをコピーしてクリップボードに保存します。

3. **ステップ3 - ポリシーエディタの開始**: IAMポリシーエディタを開き、「編集」をクリックします。

4. **ステップ4 - 影響を受けるポリシーの更新**: 更新されたポリシー定義をペーストし、保存をクリックします。

5. **ステップ5 - 新しいIAMアクションの有効化**: ペイヤーアカウントまたは通常のアカウント用に、新しいアクションを有効にします。

これらの手順に従って、IAMのポリシーを適切に更新し、新しいアクションを有効にすることができます。

1. ステップ1 - 影響を受けるポリシーの確認: アカウント内の影響を受けるポリシーのリストを確認します。

対象一つだけでした。

2. ステップ2 - ポリシー定義の更新: 新しいIAMポリシーをコピーしてクリップボードに保存します。

新しいポリシーをクリップボードにコピーをクリック。

ステップ3で貼り付けるJSONがコピーされます。

3. ステップ3 - ポリシーエディタの開始: IAMポリシーエディタを開き、「編集」をクリックします。

IAMコンソールで編集をクリック。

IAMポリシーの編集画面に遷移します。

4. ステップ4 - 影響を受けるポリシーの更新: 更新されたポリシー定義をペーストし、保存をクリックします。

2023/11/5追記

一部誤りあったので修正。

そのまま貼り付けして保存。

新しいポリシーに置き換わっていましたが、すべてDenyになっていました。

許可したいセクションをAllowに書き換えてから保存。

元の画面に戻ると新しいIAMアクションがYESに更新されています。

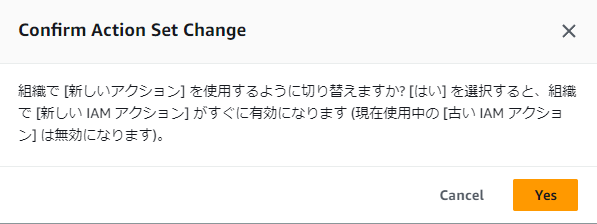

5. ステップ5 - 新しいIAMアクションの有効化: ペイヤーアカウントまたは通常のアカウント用に、新しいアクションを有効にします。

新しい IAM アクションを管理から新しいアクションを有効化します。

ここで有効化しなくても、12月になれば強制的に有効になりますが、即時有効化したい場合に対応します。

対象一つだけだったので、組織全体のために新しいアクションを有効にするを選択します。

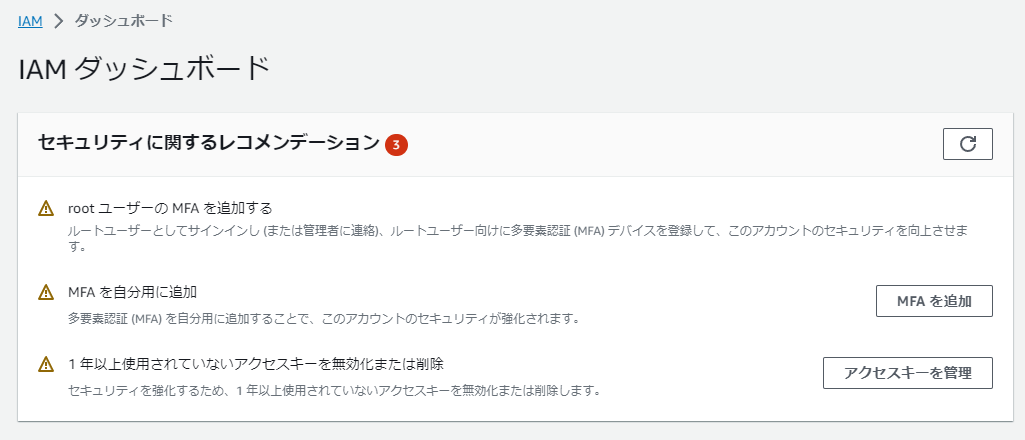

IAMに戻り、セキュリティに関するレコメンデーションから消えていれば対応完了です。

他のレコメンデーションの対応も放置してるけど対応しないとなぁ…

そのほか

AWSからのメールちゃんと見よう!

毎月通知メールを送ってくれていました…

各サービスでは注意喚起されているかも?

メールやHealt Dashboard以外で、影響が出る各サービスでも注意喚起されていました。

この記事でBillingにアクセスしたときに、以下の画像が

参考