1.はじめに

OCI Threat Intelligenceサービスは、セキュリティ脅威に関する情報をOracle社内だけでなく広く業界から収集して、分析・加工・評価して、ユーザーに提供するサービスです。Threat Intelligenceを利用して、SOC(Security Operation Center)運用する際、よく出てくる概念にIOC(Indicator of Compromise:侵害指標)というのがあります。

IOCとは実際に発生した攻撃手法を特定するための技術的特性情報(Signature)です。具体的にはMalwareやツールが残した攻撃の痕跡情報で、攻撃に利用されたファイルのHash値、IPアドレス、Domain名、などが該当します。こうした指標を使い、SIEMなどでログを検索することで侵入の有無を確認することができます。

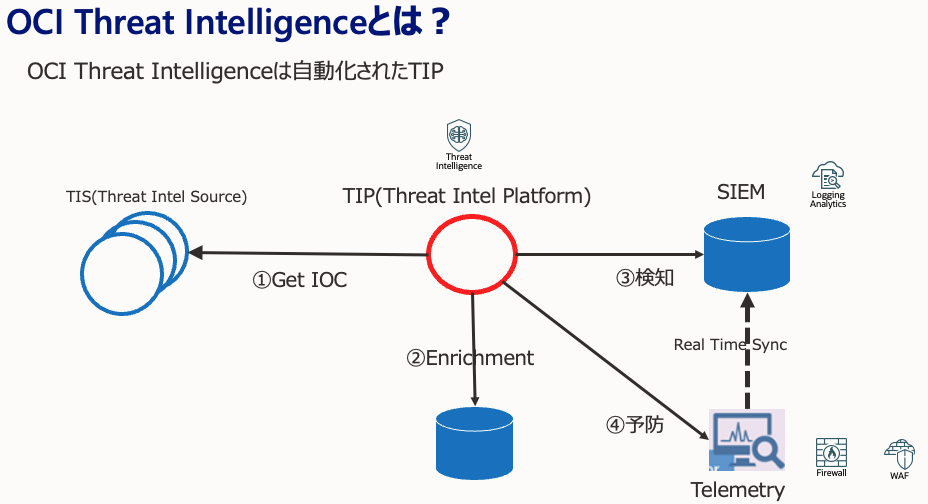

下記の図はセキュリティ脅威検知・対応のためIOCを取得・活用する一般的なフローです。

1.IOCをSecurity関連Community/3rdVendorから取得

2.社内外からの情報によりIOCのenrichment(必要情報の付加)

3.SIEMログの分析に活用して、脅威の検知/対応(SIEMへの照合)

4.Telemetryサービス設定にIOCを反映させて、脅威の予防に役立てる。(拒否リストへの登録)

IOC取得活用の情報処理量、スピード等を考えると上記フローはプレイブックなどで自動化するのが望ましいですが、OCIでは図中のTIPとして脅威Intelligenceが標準提供されており、SIEM(Log Analytics)、Telemetry(WAF,Firewall)の自動連携ができているので、別途開発は不要です。

本投稿ではThreat IntelligenceとLog Analytics/WAFの連携を実際のOCIコンソール画面で確認していきます。

また実際のIOCを使ってSIEM分析するリアルケースは下記のQiita投稿を参照ください。

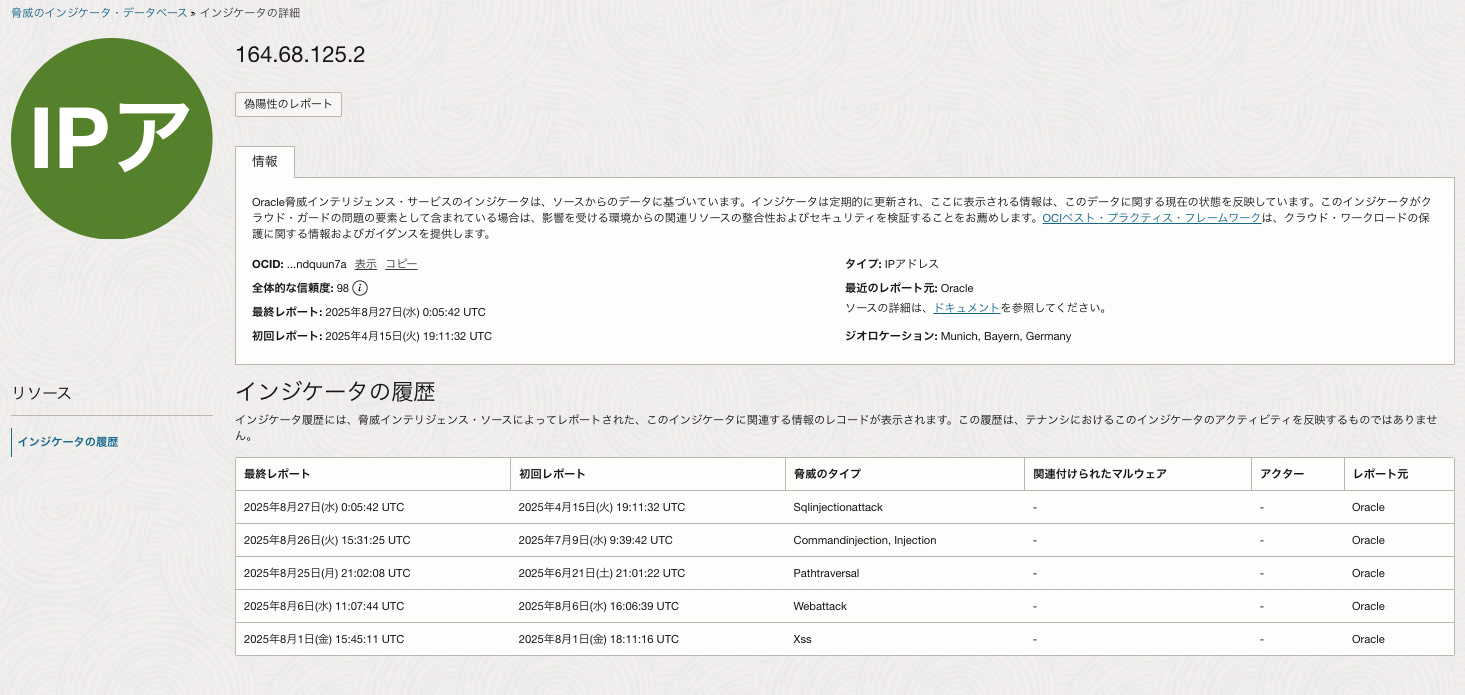

まずOCI Threat Intelligenceですが、下記の画面からIOCに関する詳細情報の照会できます

下記の不審IPアドレスは、ジオロケーション:Munich, Bayern, Germanyからで、信頼度98で、Sqlinjectionattack、Commandinjection, Injectionタイプの脅威として報告されています。

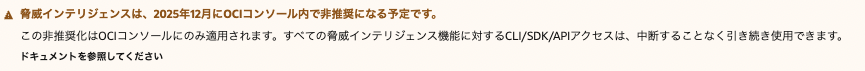

本投稿執筆中に、アナウンスがありました。

OCIコンソール画面は2025/12非推奨になり、CLI/APIは継続提供

Threat Intelligenceをユーザーが単体で利用するケースは少なく他のLog Analytics,WAF,Firewall,Cloud Guard等と連携して利用されるケースが多いようです。

2.Threat IntelligenceからLog Analyticsへの連携/Enrichmentについて(TIP→SIEM連携:1のフロー図②③)

Log AnalyticsはThreat Intelligenceと統合されており、各種Networkログ(VCN Flow log,WAF/Firewallログ等)が取り込まれると脅威フィードを自動的に受信するようになります。この機能は、Log AnalyticsサービスとThreat Intelligenceサービスの両方が有効になっているリージョンのすべてのNW関連ログ・ソースで使用できます。

Log Analyticsでは

1.geolocationエンリッチメント

収集されたログのIPアドレスよりRFCに準拠したPublic Addressを抽出して拡張フィールドとして追加。このPublic IPから、geolocation(地理位置)情報(Continent/Contry/City等)が付加(enrich)される

2.脅威Intelligenceエンリッチメント

上記のPublicIPがThreat IntelligenceよりFeedされたThreat IPと一致した時に、下記フィールドが付加(enrich)される

-Threat IPフィールド:当Public IPアドレス

-Labelフィールド:"Finding Threat Intelligence#

-Priorityフィールド:「高」

以後Threat IPがLog Analyticsの検索/分析に利用できるようになります。

2-1.VCN Flow Logケース

次に実際のコンソール画面で確認します。

原則VCN Flow LogからLog Analytics連携の設定(Connector Hub作成・開始)時に上記のEnricmentは自動設定されるのでここでは確認だけになります。

「 監視および管理 」> 「ログ・アナリティクス」>「管理」

「ソース」をクリックします。右上の検索ボックスで「 vcn 」を入力して検索します。OCI VCN Flow LogsとOCI VCN Flow Unified Schema Logsの2つが現れます。

OCI VCN Flow Unified Schema Logsを選択

カストマイズボタンを押します。

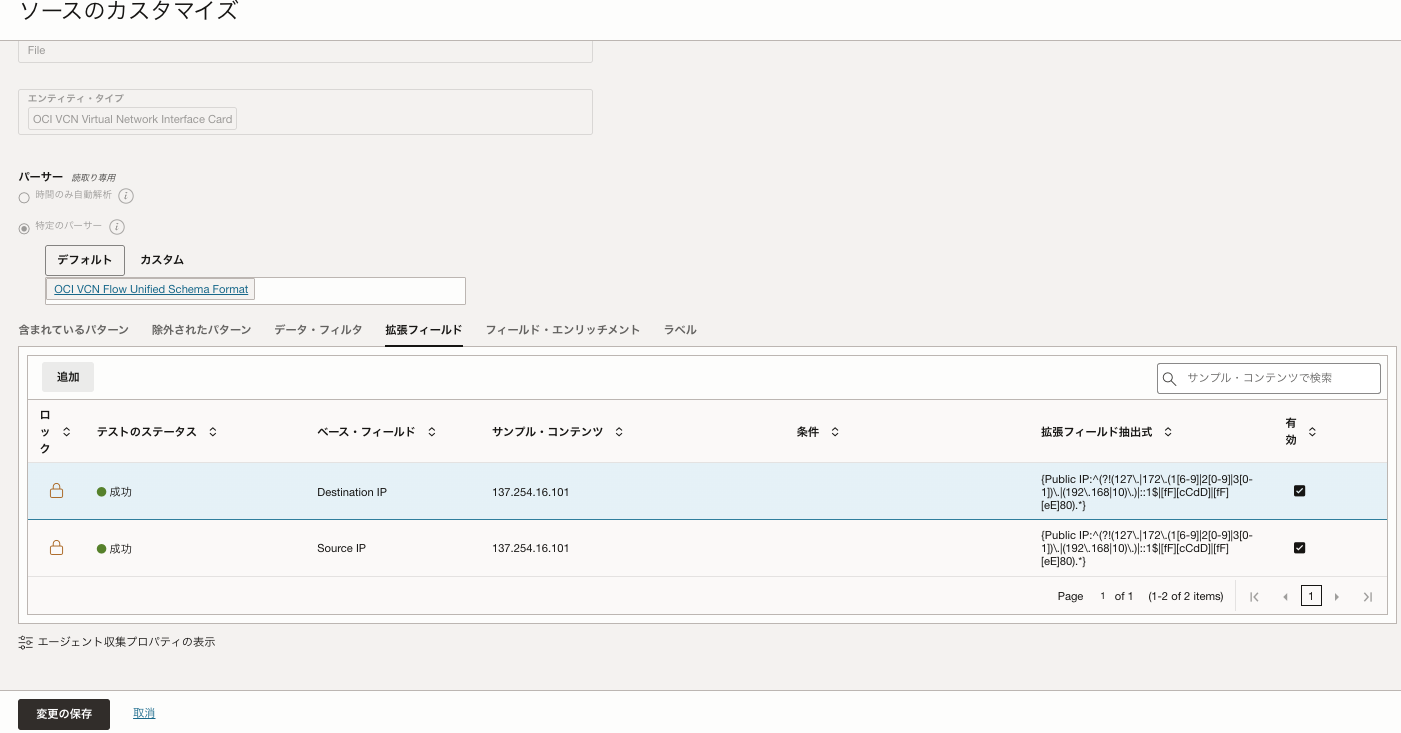

「ソースのカスタマイズ」画面で、まず「 拡張フィールド 」タブをクリックします。ベースフィールドの"Source IP/Destination IP"から条件付きの抽出式によりPublicIPが抽出されることがわかります。

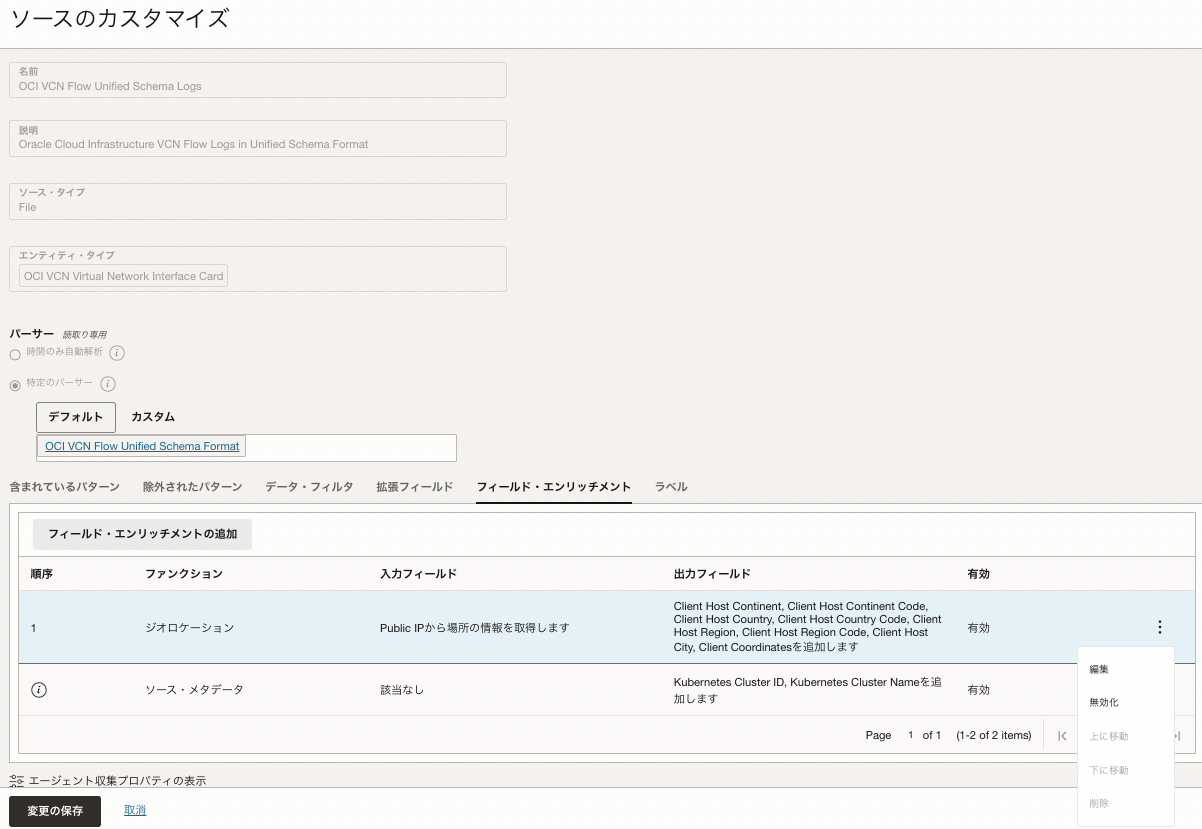

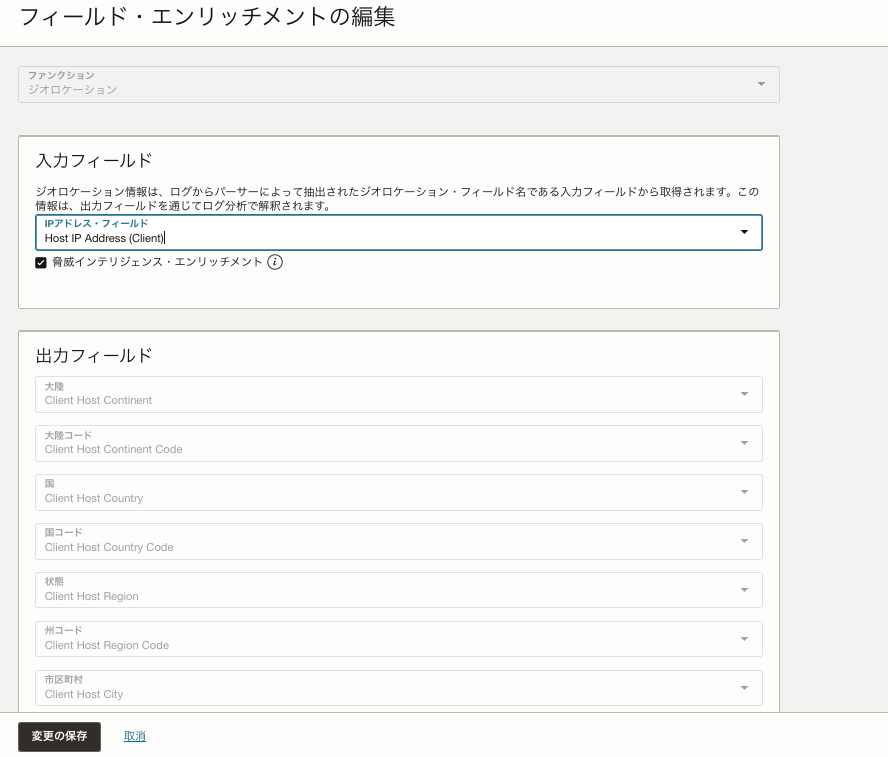

次に「 フィールドエンリッチメント 」タブをクリックします。Public IPより地理情報が付加されていることが確認できます、3 つのドットをクリックして、編集ボタンを押します。

「フィールド・エンリッチメントの表示」画面で、[脅威インテリジェンス・エンリッチメント]チェックボックスがオンであることを確認します。(そうでない場合は、チェックボックスをオンにして変更の保存ボタンを押します)

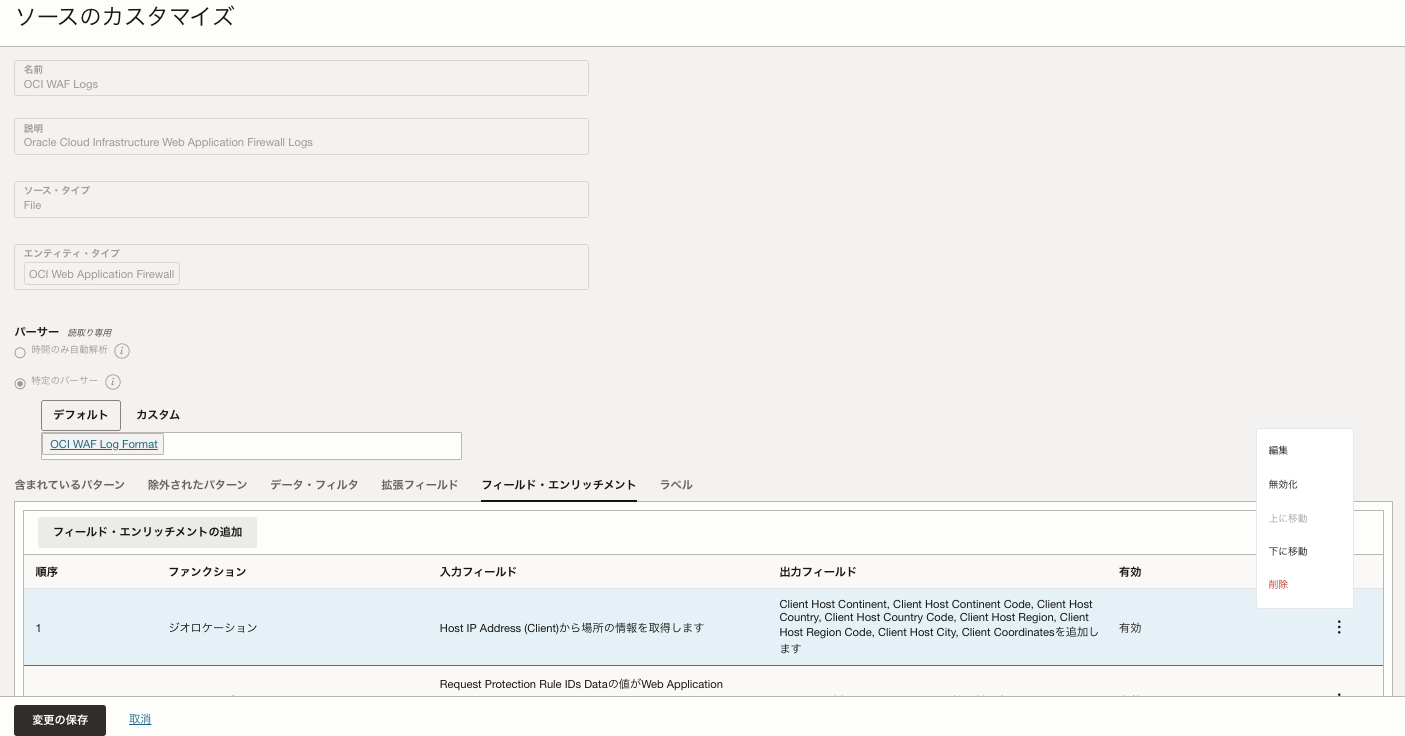

2-2.WAFケース(Regional WAF)

WAFでも、同様にLog Analyticsへの連携の設定(Connector Hub作成・開始)時にGeolocationと脅威Intelligence Enrichmentの自動設定がされます。したがいLog AnalyticsからWAF Log中のThreat IPアクセスを特定/分析することが可能になります。

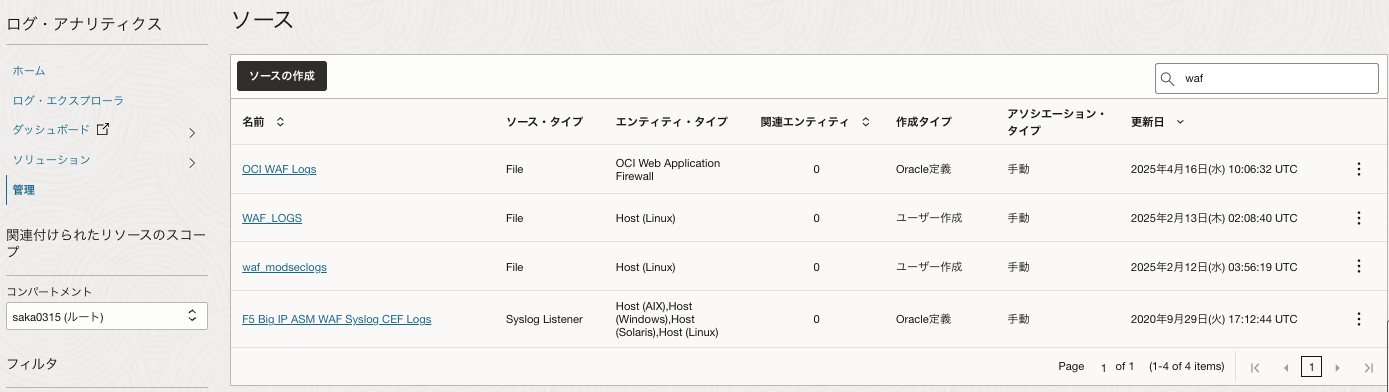

「 監視および管理 」> 「ログ・アナリティクス」>「管理」

よりソースを選択して、OCI WAF Logsを選択

[脅威インテリジェンス・エンリッチメント]チェックボックスがオンであることを確認します。

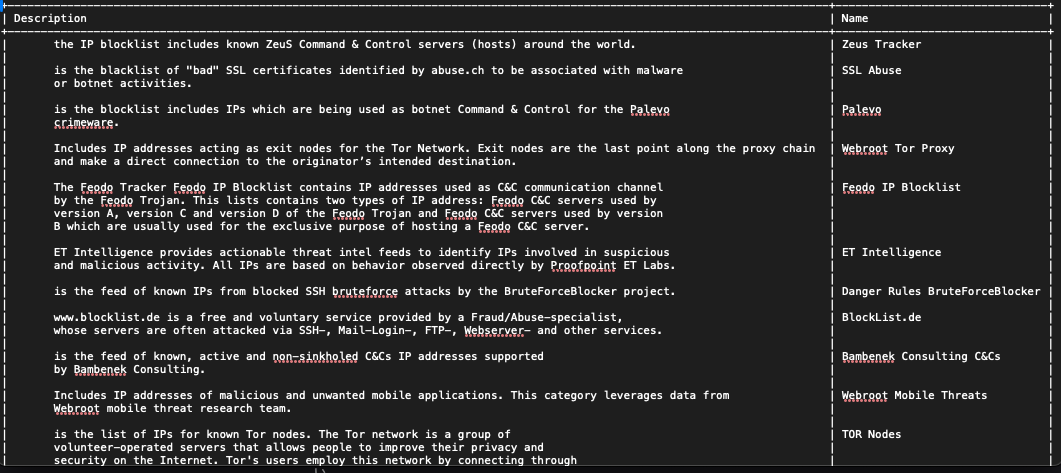

3.Threat IntelligenceからWAFへの連携について(TIP→Telemetry:1のフロー図④)

2-2はReginal WAF(WAF policy)のケースでしたが、Global WAF(edge policy)ではLog Analytics連携がないのでWAF内のログを利用することになります。

Reginal WAFでも同様にThreat IntelligenceよりThreat IPがFeedされるので、WAF LogからもThreat IPの特定・分析できます。

下記の通りCLIコマンドにより詳細情報(情報ソース、脅威タイプなど)を照会することが可能です。ActionとしてDetect/Blockを指定できるので、脅威検知・対応(ブロック)の設定が簡単におこなえます。

oci waas threat-feed list \

--waas-policy-id ocid1.waaspolicy.oc1..aaaaaaaajrysxbd2wbfa2vjoiwgc5muyfseyrxfzuc4g4ns6j6iddrbjtwwq \

--query "data[*].{Name:name, Description:description}" \

--all

[

{

"Description": " the IP blocklist includes known ZeuS Command & Control servers (hosts) around the world.\n",

"Name": "Zeus Tracker"

},

{

"Description": " is the blacklist of \"bad\" SSL certificates identified by abuse.ch to be associated with malware\n or botnet activities.\n",

"Name": "SSL Abuse"

},

{

"Description": " is the blocklist includes IPs which are being used as botnet Command & Control for the Palevo\n crimeware.\n",

"Name": "Palevo"

},

中途略

{

"Description": " Includes active IP Address offering or distributing malware, shell code, rootkits, worms or viruses.\n",

"Name": "Webroot Windows Exploits"

},

{

"Description": " Includes Tunneling Spam messages through proxy, anomalous SMTP activities, Forum Spam activities.\n",

"Name": "Webroot Spam Sources"

}

]

結果の一覧(下記をクリックしてください)

OCI DOCでは下記を参考にできます。

ActionのBLOCKへの更新は脅威のソース毎に下記CLIコマンドを実行します。

oci waas threat-feed update --threat-feeds '[{"key":"<key_id>","action":"BLOCK"}]' --waas-policy-id <policy_ocid>

参考