この記事でできるようになること

この記事ではAWS上でWEBサーバーを構築し、「静的なホームページ/Webサイト」を構築するための手順を解説します。

(今は亡きジオシティーズやinfoseekといった無料レンタルサーバー程度の用途を想定。)

主な作業手順は以下の内容です。

- AWSのアカウントを作る

- EC2のインスタンスを作る

- インスタンスにSSH接続できる環境を作る

- インスタンス上にWebサーバを構築し、http接続ができる環境を作る

- インスタンス上にFTPサーバーを構築し、httpサーバーへファイルをアップロードできる環境を作る

何番煎じの記事かもわかりませんが、自身の備忘もかねて。

一般的なLinuxコマンドも含めて操作した内容は一通り記載しておきます。

環境

私が使用している端末の環境は以下の通りです。

異なるSSHクライアント、FTPクライアントを使用している場合は適宜読み替えをお願いします。

- マシン:Windows 10

- SSHクライアント:Teraterm

- FTPクライアント:Filezilla

1.AWSアカウントの開設

筆者は既にアカウント開設済みのため、改めてスクショ等を取ることができません。

説明は割愛させていただきます。

公式の手順書は以下リンク先を参照。

AWS アカウント作成の流れ | AWS

2.EC2のインスタンス作成

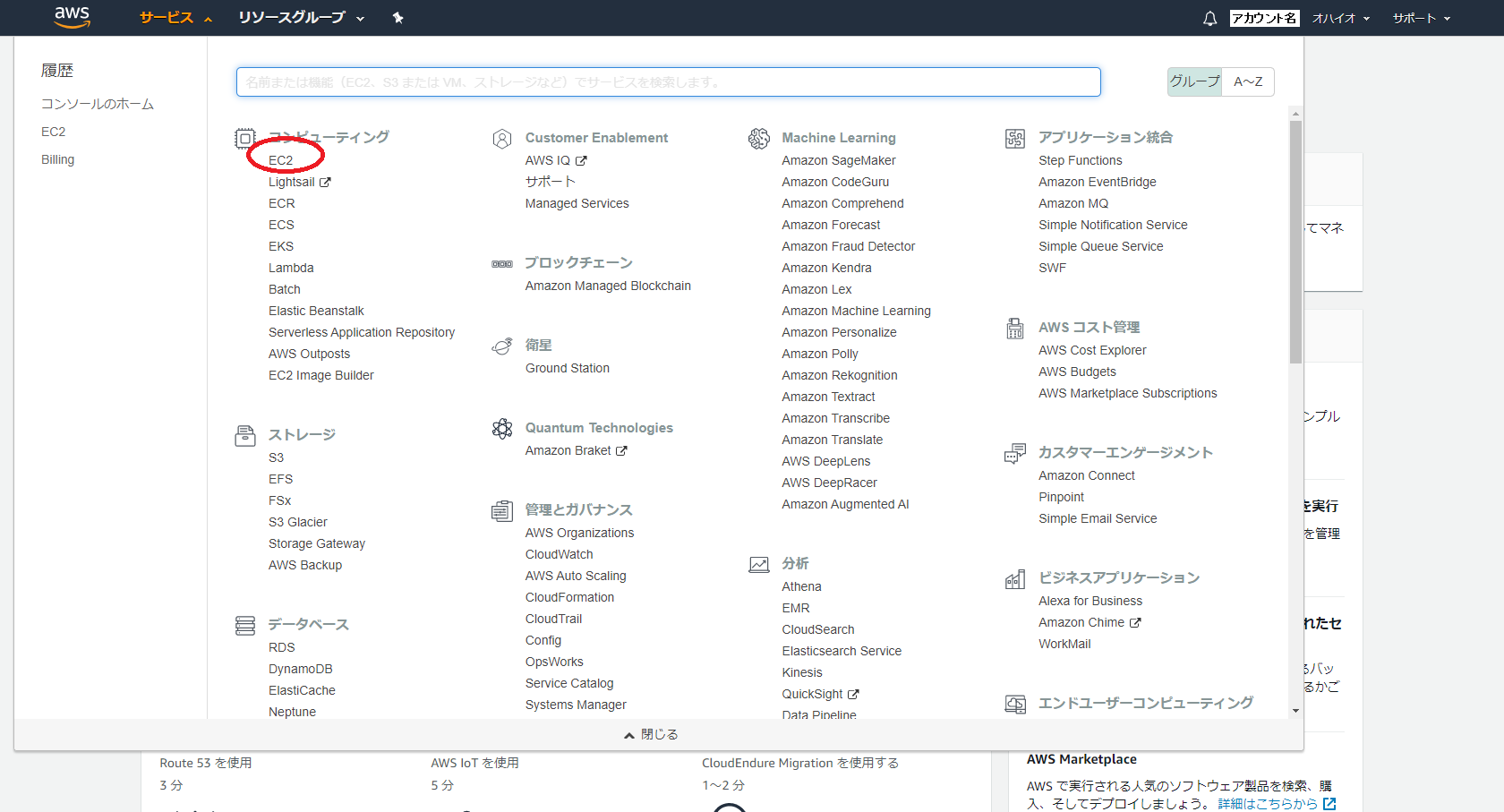

AWSのアカウントを開設し、ログインをすると「AWSマネジメントコンソール」に遷移します。

ここからEC2の管理画面へ移動します。

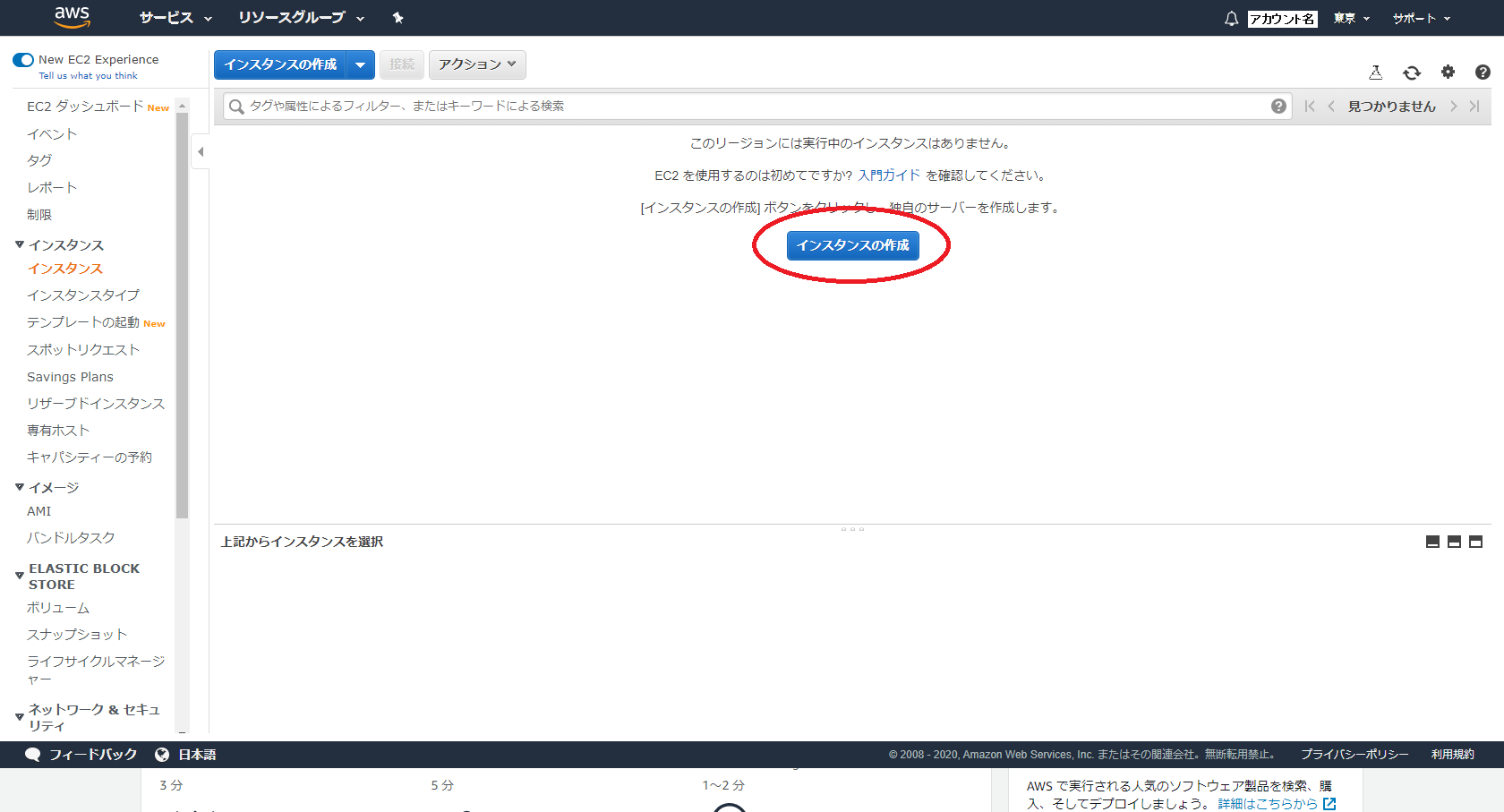

EC2のコンソール画面に遷移しました。

構築するサーバーのイメージを選択します。

いろいろ種類がありますが今回は[Amazon Linux 2 AMI (HVM), SSD Volume Type]を選択。

▼2-5:構築するAMIを選択。ちなみに2-3から[インスタンスを起動]を選択した場合、一気にここまで遷移します。

続いてCPU他のカスタマイズを行います。今回は無料枠対象のタイプ[t2.micro]を選びます。

▼2-6:今回は無料枠を使用するので何も考えずに[t2.micro]を選択し、[確認と作成]を押下。

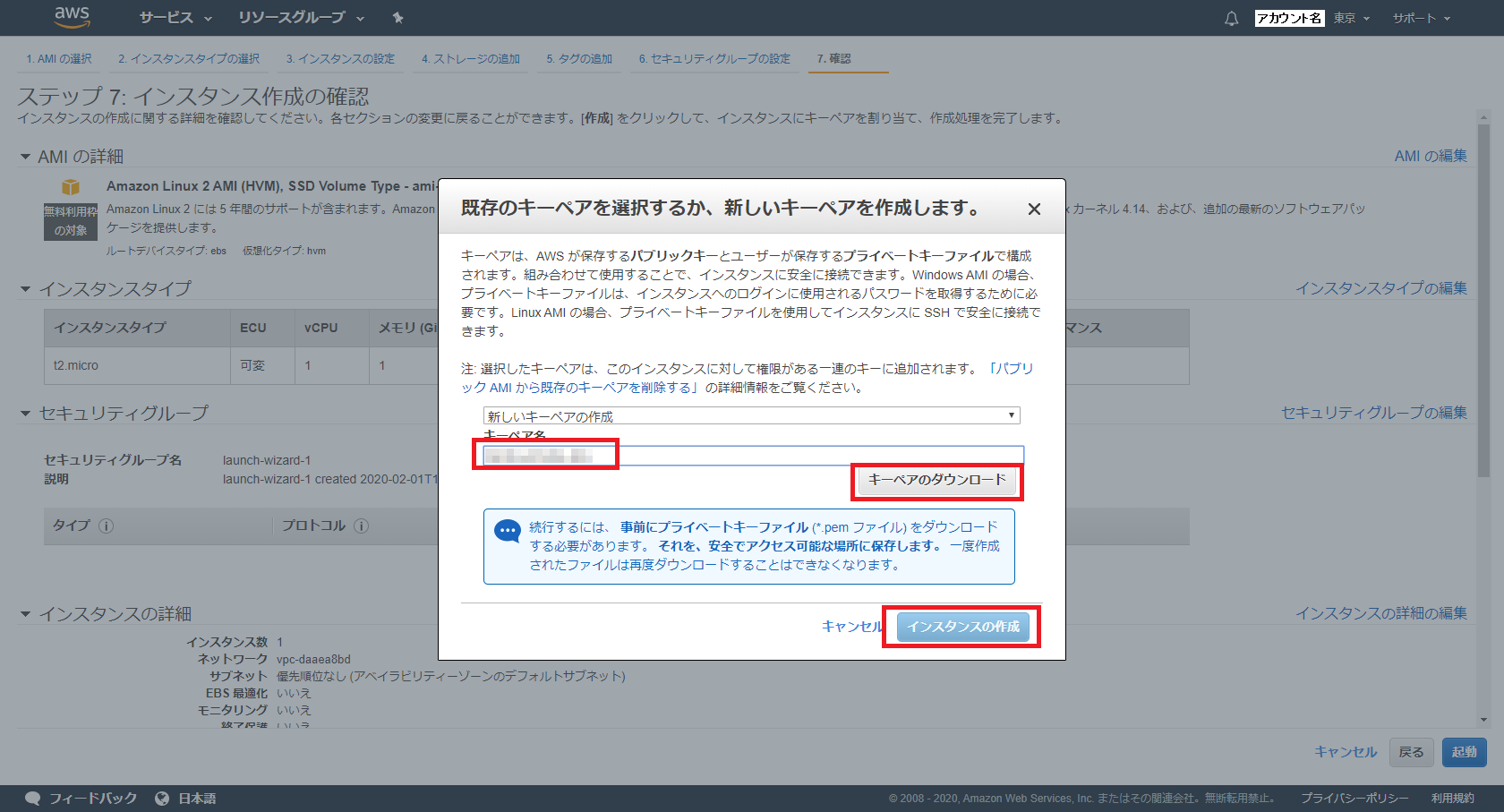

起動をしようとするとssh接続時に使用する秘密鍵の作成を促す画面が出てきます。

今回は新しいキーペアを作成します。

▼2-8:キーペア名を入力し、[キーペアのダウンロード]で秘密鍵をローカルに保存し、[インスタンスの作成]を押下。

▼2-9:インスタンスを作成中であることを示す画面に遷移したら[インスタンスの表示]を押下。

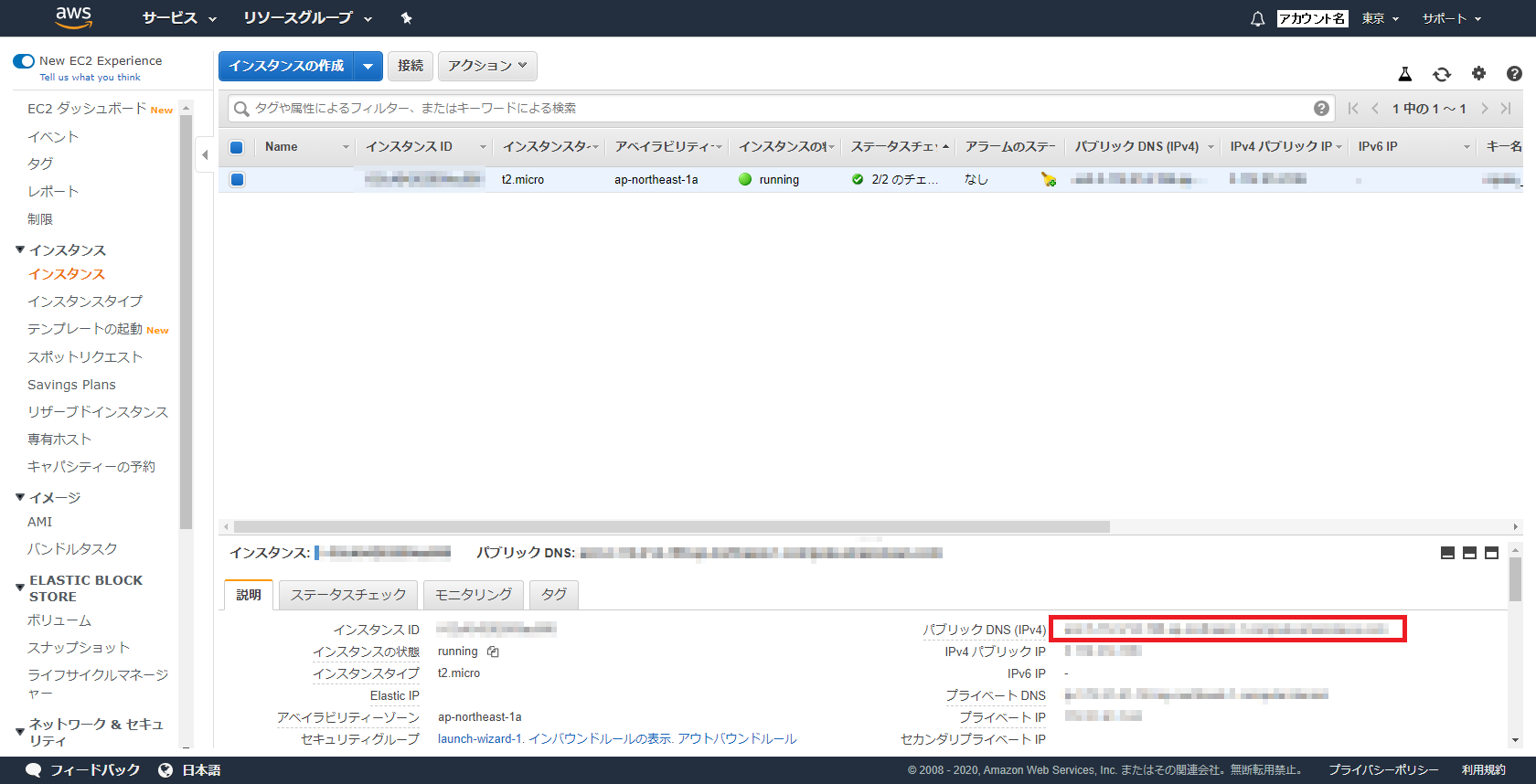

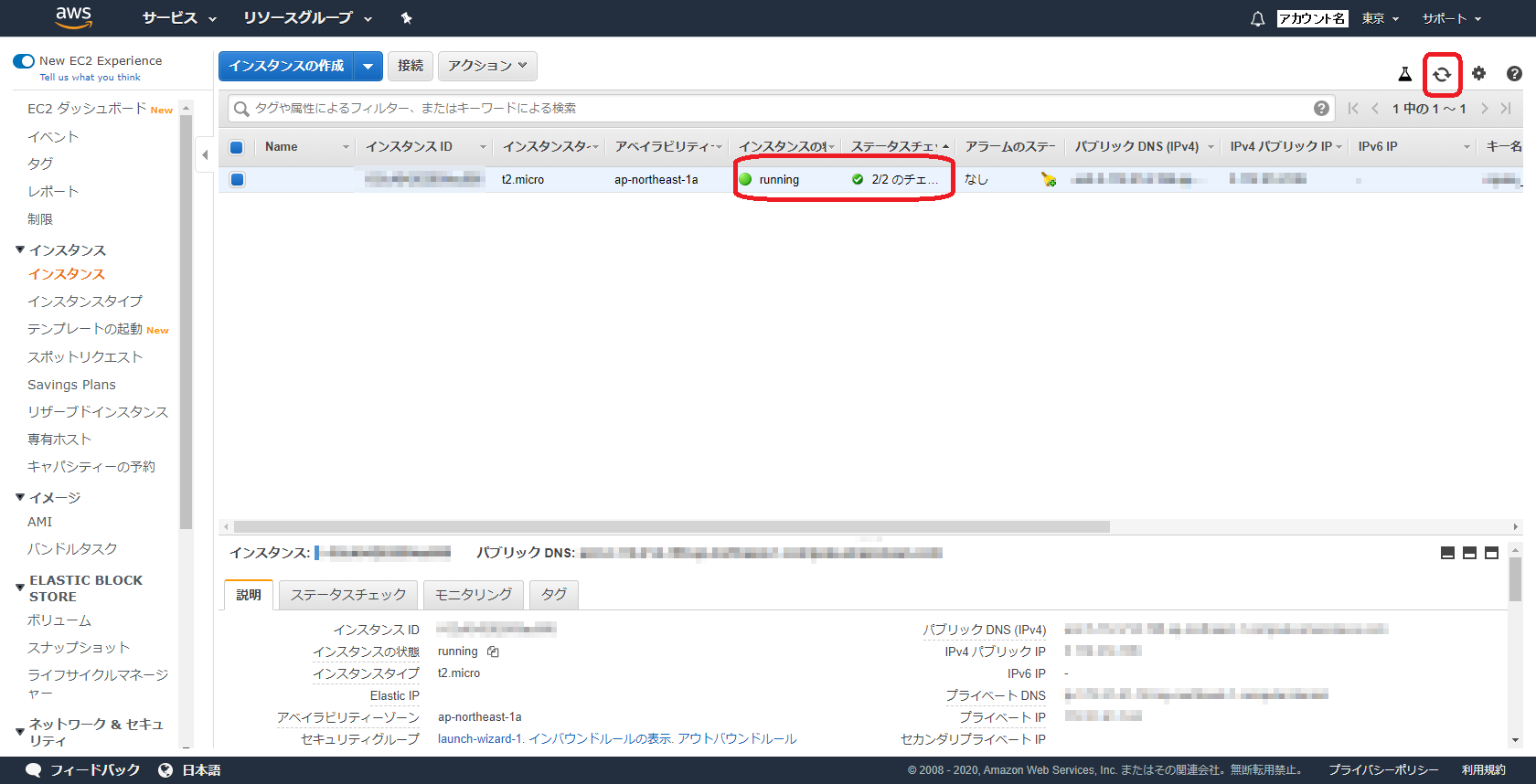

2-4の画面に戻ります。[更新]ボタンを何度か押してステータスが[2/2のチェック...]になればOK

▼2-10:インスタンスの作成が完了しました。

3.Teraterm(SSHクライアント)からSSH接続をする

インスタンスの作成が完了したので早速SSHクライアントから接続をしたいと思います。

AWS公式の手順は以下を参照。

[SSH を使用した Linux インスタンスへの接続 | Amazon Elastic Compute Cloud]

(https://docs.aws.amazon.com/ja_jp/AWSEC2/latest/UserGuide/AccessingInstancesLinux.html)

まず初めに接続先を確認します。

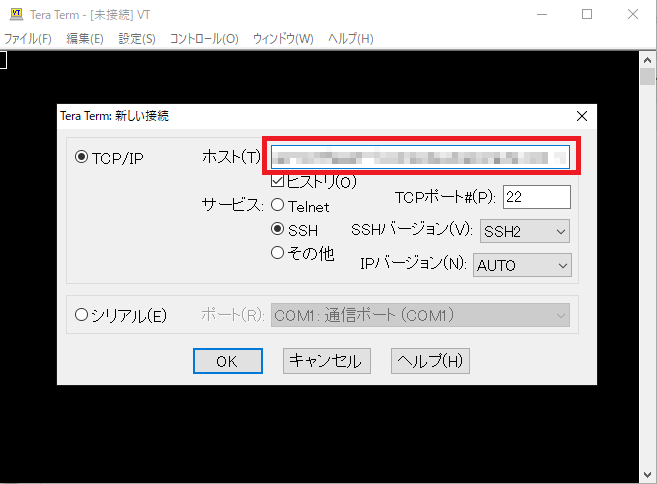

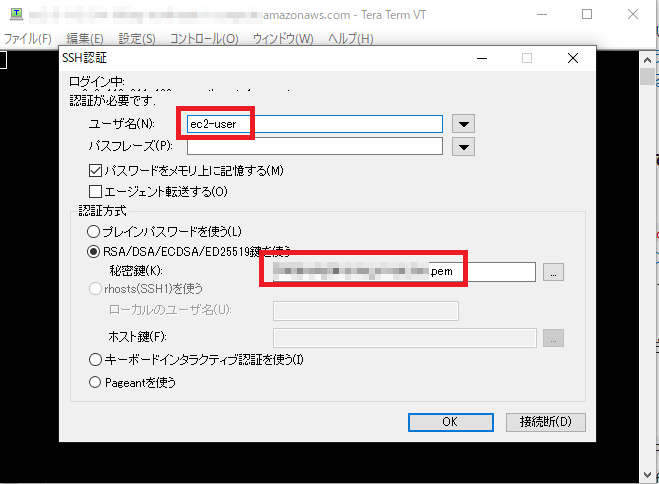

続いてクライアントより接続。

▼3-3:ユーザー名はAmazon Linux 2の場合[ec2-user]1、認証方式は秘密鍵を選択し、2-8で保存した秘密鍵を選択。

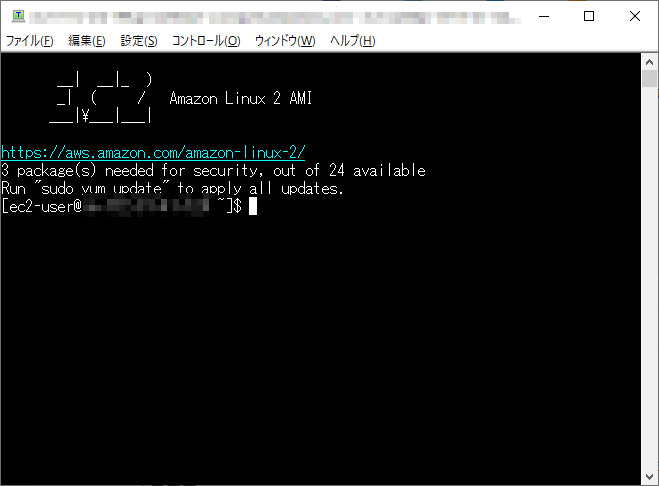

これで接続が完了しました。

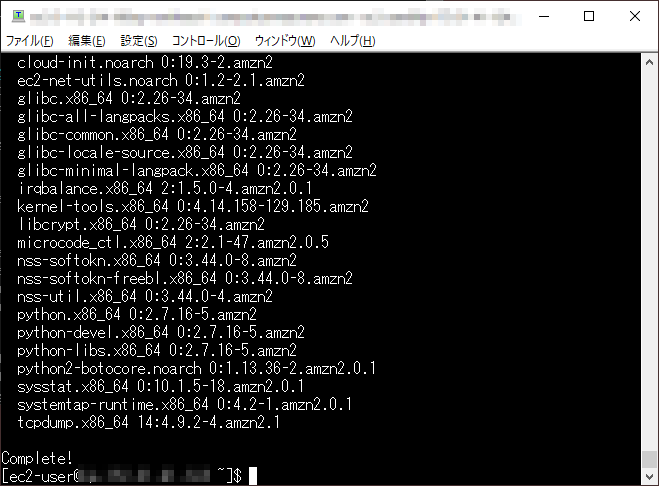

以下のコマンドでパッケージを最新化しておきましょう。

# パッケージの最新化

sudo yum update

引き続きssh接続をした状態で作業を進めるのでクライアントは起動したままで。

4.Apache(Webサーバー)の構築

続いてWebサーバーを構築します。

流れとしてはApacheインストール→httpアクセスを行うためのポート設定の順になります。

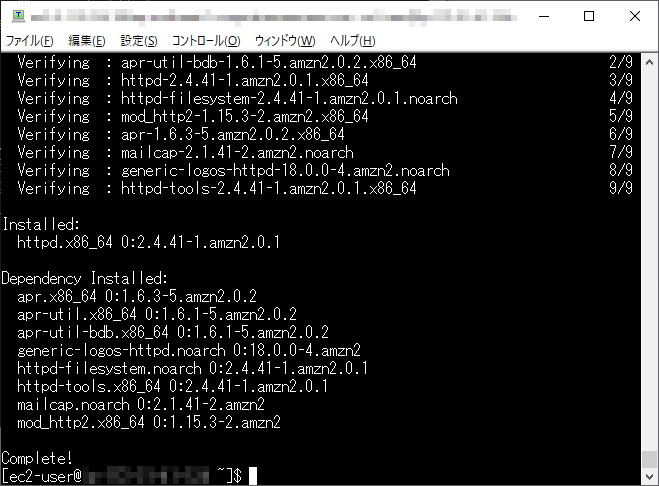

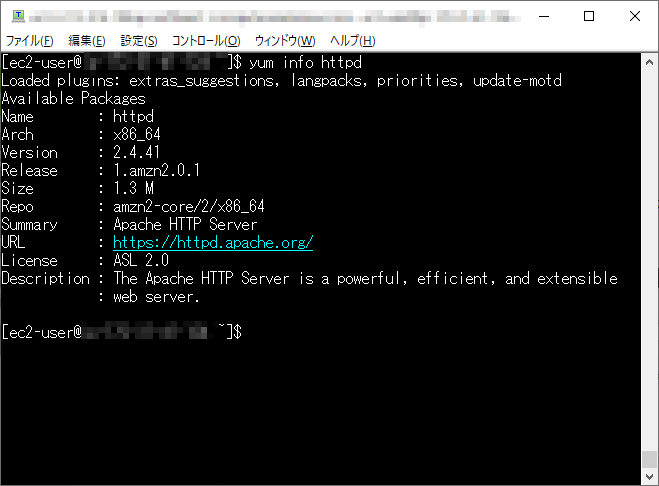

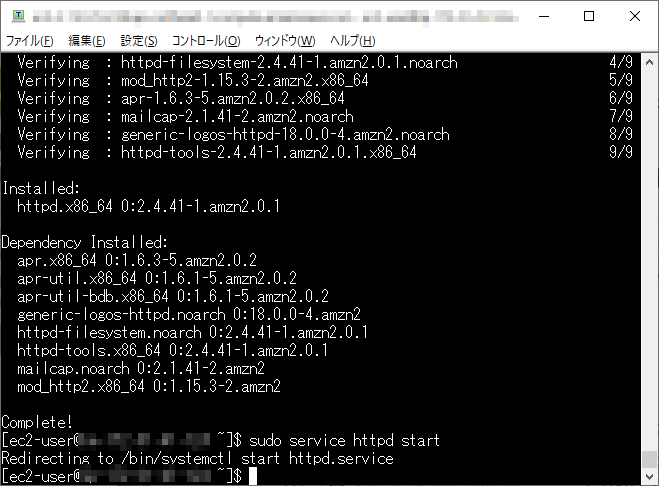

まずはApacheの導入。

# 念のためインストールするパッケージの情報を確認

yum info httpd

# インストール

sudo yum install httpd

# 途中の確認を省略する場合は以下のコマンド

# sudo yum -y install httpd

# サービスの起動

sudo service httpd start

▼4-1:いきなりインストールコマンドを打ってもよいのだけれど、折角だから何を入れるのか事前に確認してみる。Apacheのバージョンは[2.4.41]だった

▼4-3:インストールが終わったらapacheを起動します。

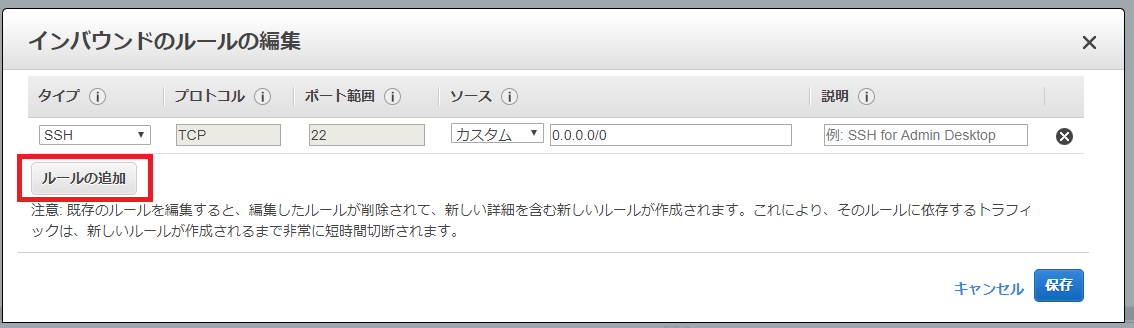

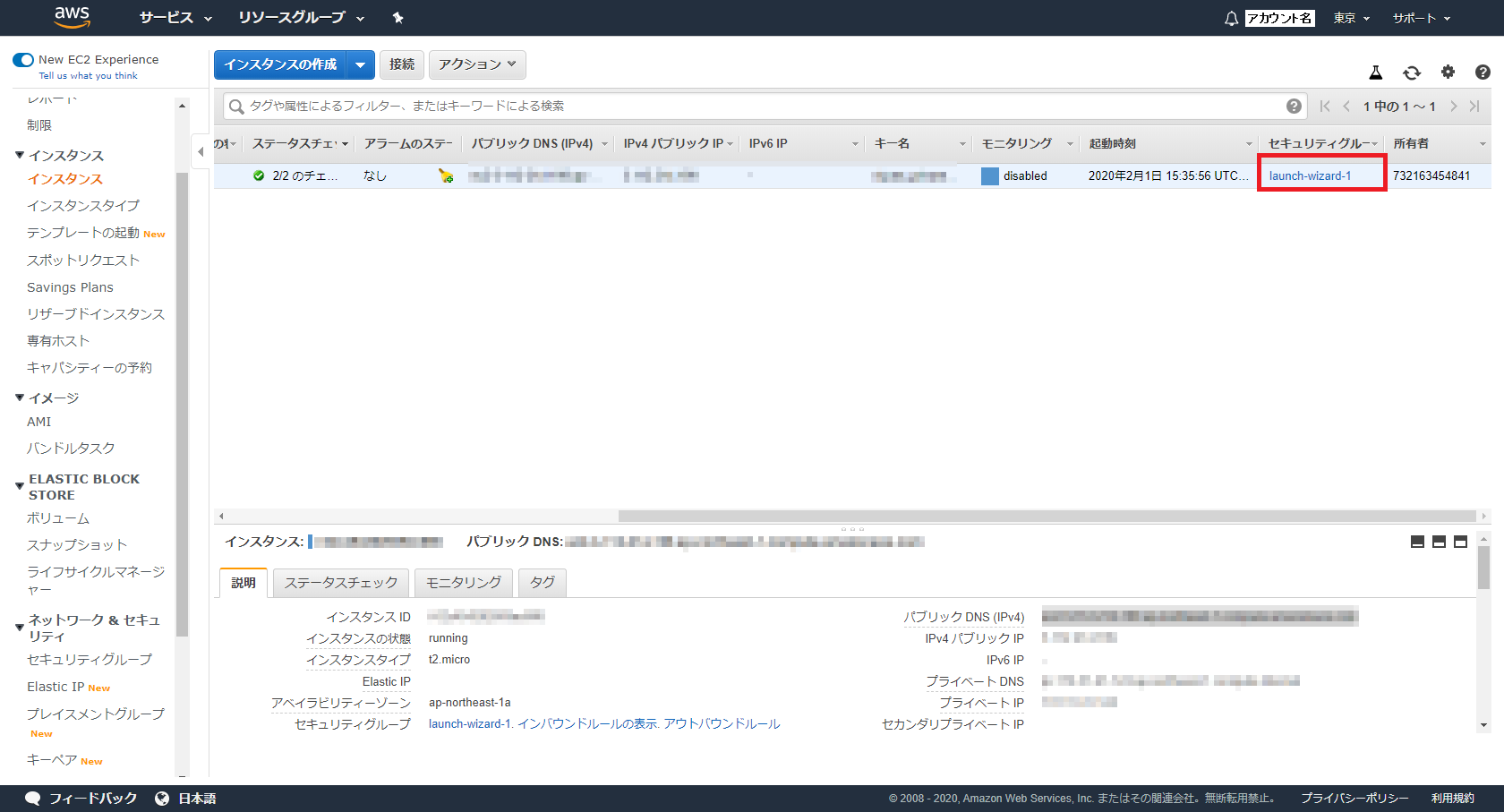

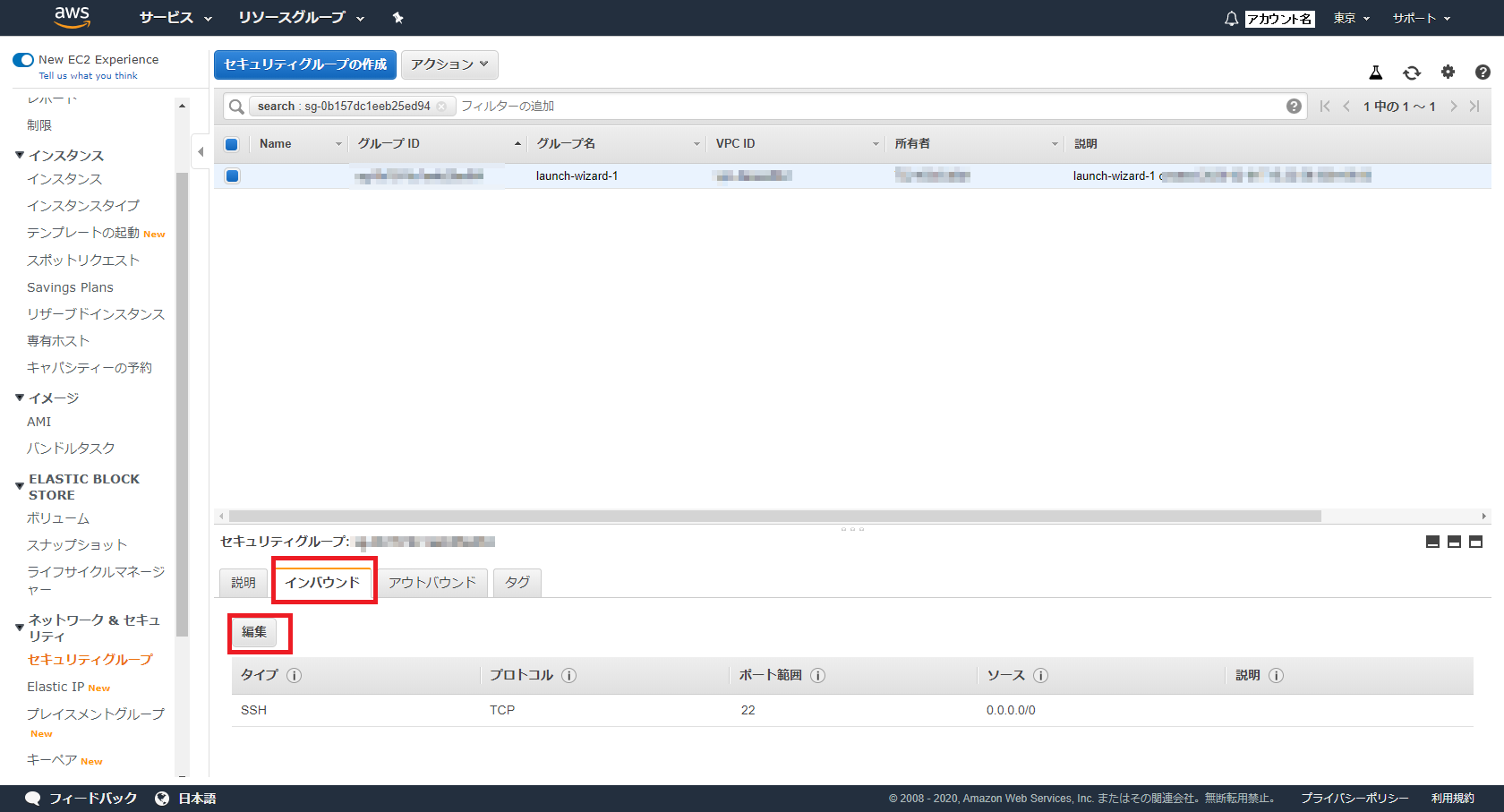

続いてポートの設定。

ブラウザ上での操作にいったん戻ります。

▼4-4:インスタンスの管理画面からインスタンスのセキュリティーグループを選択

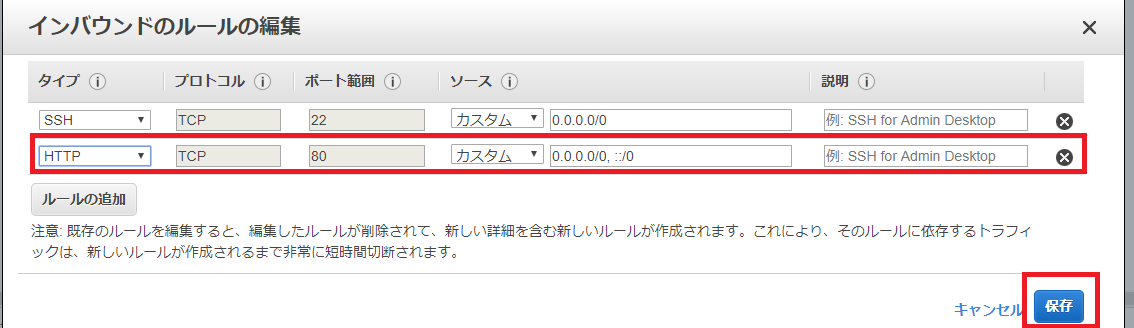

▼4-5:[セキュリティグループ]の管理画面に遷移をしたら[インバウンド]→[編集]

これでポートの設定が完了しました。

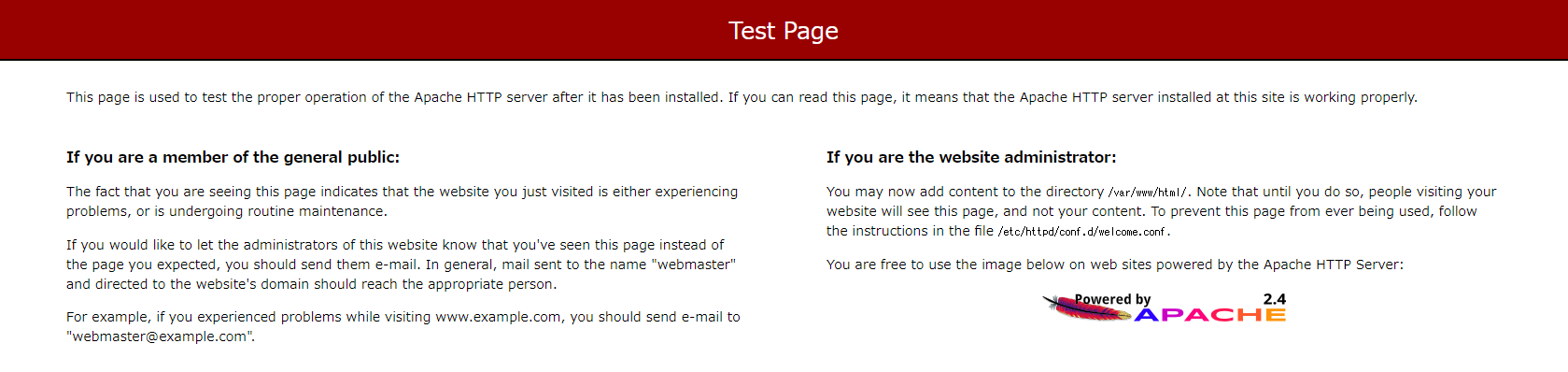

3-1で確認したパブリックDNSへアクセスしてみましょう。

▼4-8:以下の画面が出ていれば設定完了です。(Apacheのバージョンが違う場合若干表示に差異があります。)

5.FTPサーバーの構築

続いてFTPサーバーを構築します。

vsftpdのインストール→ftp接続ユーザーの追加→ポートの設定の順に進めます。

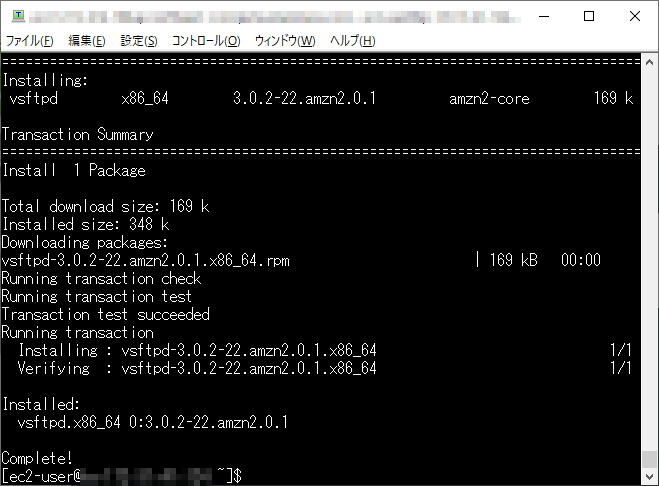

まずはインストール

# インストール

sudo yum install -y vsftpd

続いて空きポートの確認

# 空きポートの確認

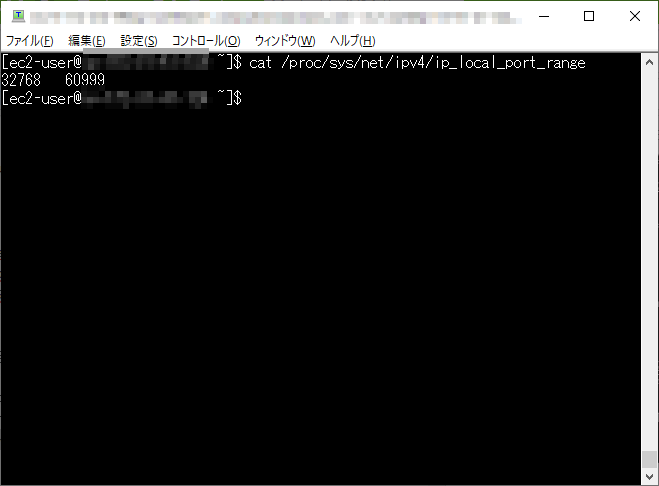

cat /proc/sys/net/ipv4/ip_local_port_range

▼5-2:空きポートを確認。32768~60999が割り振られている。

続いてvsftpdの設定ファイルを編集

# 念のためオリジナルファイルをバックアップ

sudo cp /etc/vsftpd/vsftpd.conf /etc/vsftpd/vsftpd.conf_org

# viエディタで設定ファイルを編集

sudo vi /etc/vsftpd/vsftpd.conf

今回変更した内容は以下。

最低限の設定なので必要があればほかの設定も追加してください。

# 以下は既存の設定を修正

tcp_wrappers=NO

# 以下は追記

pasv_enable=YES

pasv_address=(IPv4 パブリック IP)

pasv_min_port=60001

pasv_max_port=60010

force_dot_files=YES

use_localtime=YES

続いてFTP接続を行う際のユーザーを追加し、サービスを起動

# ユーザーを追加

sudo useradd ftp-user

sudo passwd ftp-user

(任意のパスワード)

# 権限を付与

sudo chown ftp-user /var/www/html

sudo chmod 755 /var/www/html

# 起動

sudo service vsftpd start

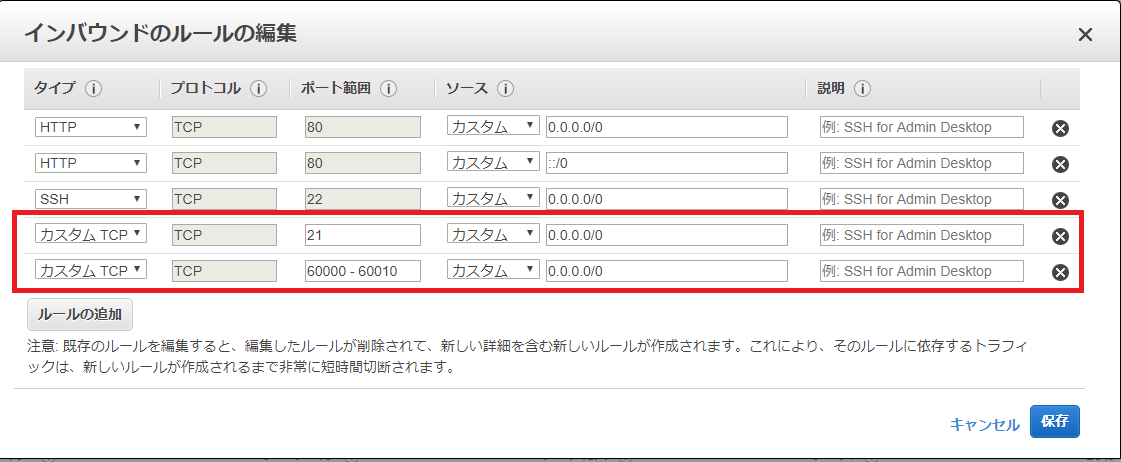

最後にブラウザ上からポートの設定。

▼5-3:4-5あたりと同じようにインバウンドのルールを設定。

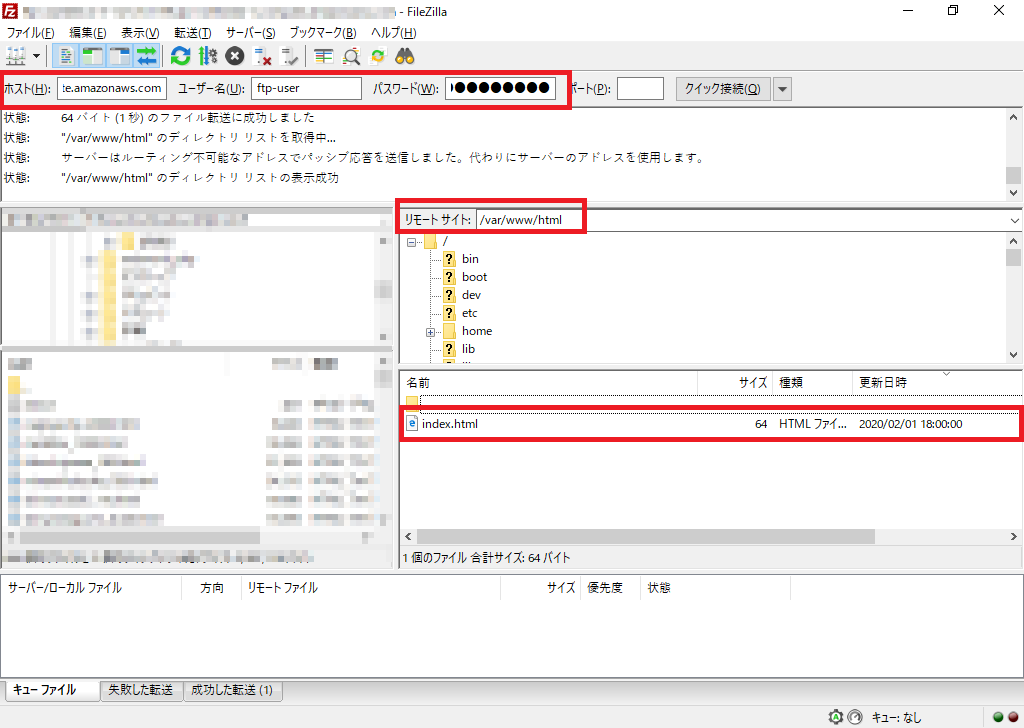

試しにFTPでファイルをアップロードしてみましょう。

▼5-4:ホストはパブリック DNS、ユーザー名・パスワードは先ほど設定したもの。index.htmlをサーバに転送

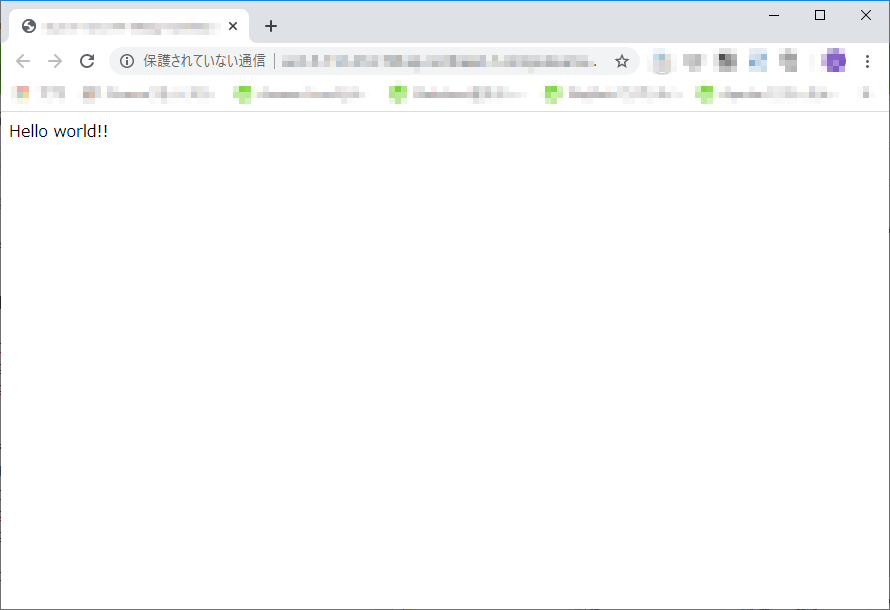

▼5-5:apacheのサーバーに反映されました。お疲れ様です。

6.やり残したこと

独自ドメインの設定、ssl化etc。

今度作業したらまた整理します。

追記1.独自ドメインの設定

FC2ドメインでDNSレコードを以下のように設定した。

他も大体同じだと思う。

| ホスト名 | レコードタイプ | IPアドレス |

|---|---|---|

| * | A | (IPアドレス) |

| www | CNAME | (ドメイン名) |

追記2.SSL化

Let's Encryptを使用してSSL化をする。

手順は

- インスタンスのポート設定

- Let's Encryptのインストール

- 証明書の生成

- Apacheへの設定

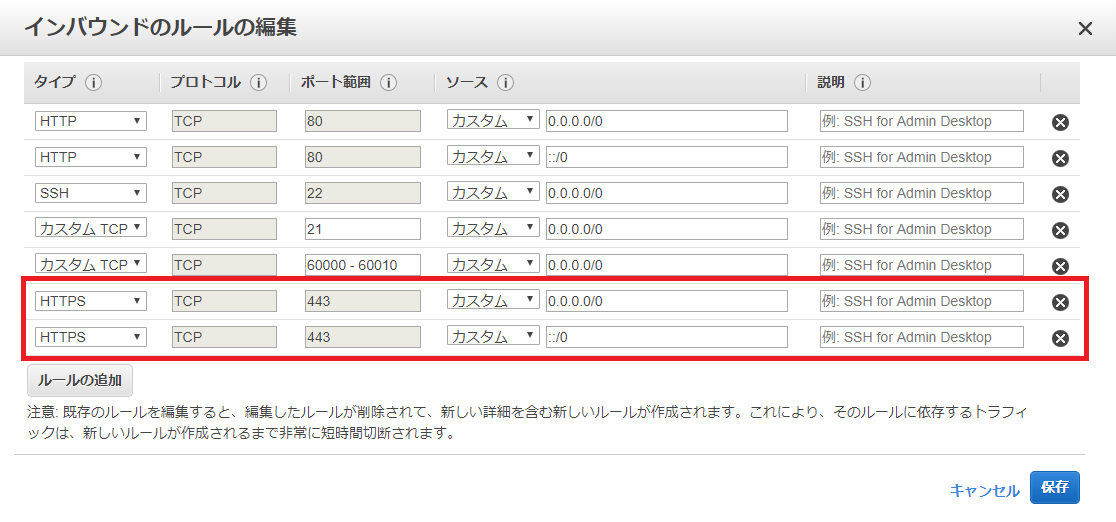

まずポート設定。おなじみインバウンドのルールでhttpsを追加

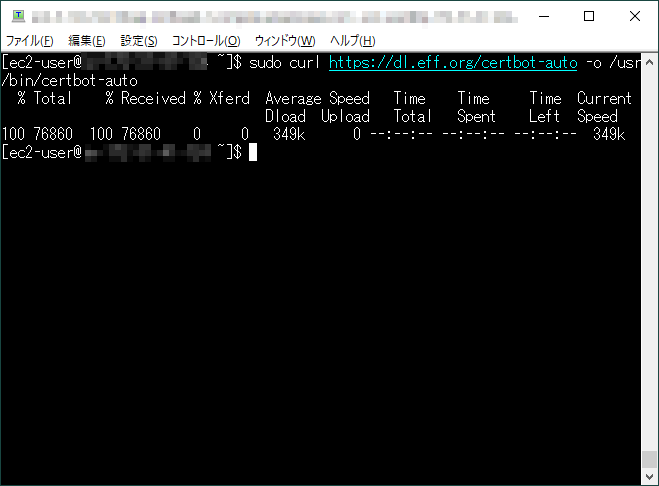

続いてはLet's Encryptをインストールして権限付与

# certbotインストール

sudo curl https://dl.eff.org/certbot-auto -o /usr/bin/certbot-auto

sudo chmod 700 /usr/bin/certbot-auto

次に証明書の取得をする、、、がここでハマった。

「certbot」を実行しようとするとエラーになる。

同様にハマった先人がいたので記事へのリンクを

[Amazon Linux2でLet's Encrypt使おうとしたらコケた話 - Qiita]

(https://qiita.com/MysteriousMonkey/items/f26316447c1ff390ce21)

上記を参考にしながら進めていく

まずはcertbot-autoの編集

# バックアップを取る

sudo cp /usr/bin/certbot-auto /usr/bin/certbot-auto.bak

# さっき作ったFTP用ユーザーでローカルに落としたいのでいったん権限を変更

sudo chmod 777 /usr/bin/certbot-auto

# (FTPでいったん落としてローカルで編集する、編集後再アップロード)

# 編集が終わったら元に戻す

sudo chmod 700 /usr/bin/certbot-auto

変更内容は以下の通り

elif [ -f /etc/issue ] && grep -iq "Amazon Linux" /etc/issue ; then

Bootstrap() {

ExperimentalBootstrap "Amazon Linux" BootstrapRpmCommon

}

BOOTSTRAP_VERSION="BootstrapRpmCommon $BOOTSTRAP_RPM_COMMON_VERSION"

elif grep -i "Amazon Linux" /etc/issue > /dev/null 2>&1 || \

grep 'cpe:.*:amazon_linux:2' /etc/os-release > /dev/null 2>&1; then

Bootstrap() {

ExperimentalBootstrap "Amazon Linux" BootstrapRpmCommon

}

BOOTSTRAP_VERSION="BootstrapRpmCommon $BOOTSTRAP_RPM_COMMON_VERSION"

certbot-autoの編集が終わったら以下のコマンドで証明書を取得する。

# 証明書を取得

sudo certbot-auto certonly --webroot -w /var/www/html -d hogehoge.net -d www.hogehoge.net --email hogehoge@hogehoge.co.jp -n --agree-tos --debug

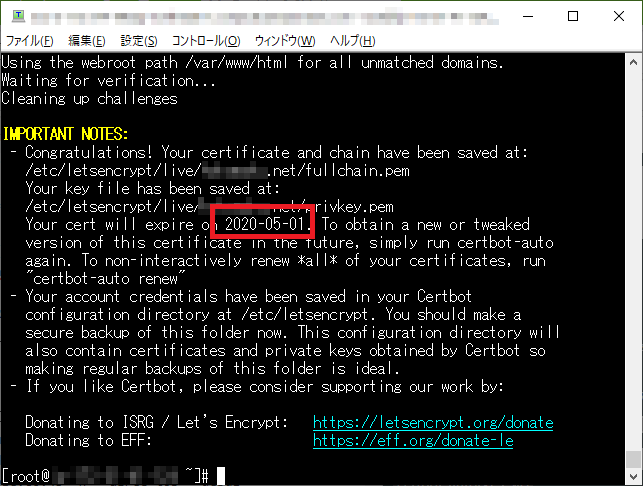

▼追2-2:コマンドを実行して以下のようになればOK。赤枠は有効期限

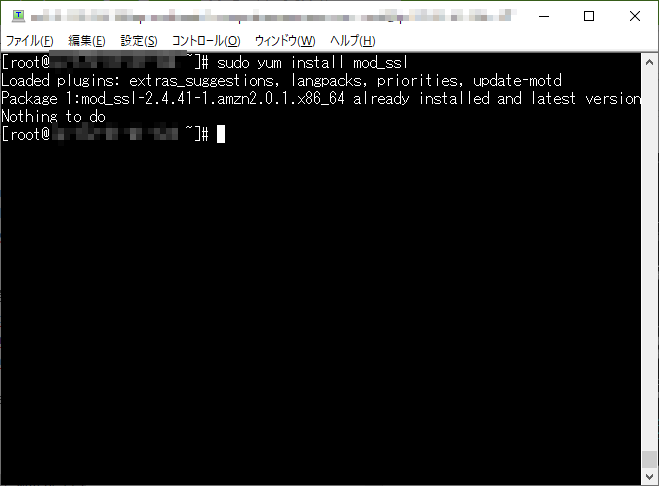

続いて取得した証明書をApacheへ適用させる。

mod_sslをインストールし、設定ファイルを編集する。

編集後にApacheを再起動。

追記1.で設定したドメインにhttpsでアクセスして問題なければOKです。

# mod_sslをインストール

sudo yum install mod_ssl

# viエディタで設定ファイルを編集

vi /etc/httpd/conf.d/ssl.conf

# Apache再起動

service httpd restart

ssl.confの変更内容は以下の通り

SSLCertificateFile /etc/pki/tls/certs/localhost.crt

SSLCertificateKeyFile /etc/pki/tls/private/localhost.key

# SSLCertificateChainFile /etc/pki/tls/certs/server-chain.crt

SSLCertificateFile /etc/letsencrypt/live/hogehoge.net/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/hogehoge.net/privkey.pem

SSLCertificateChainFile /etc/letsencrypt/live/hogehoge.net/chain.pem

7.参考にした記事

実際に自分で構築をした際には以下の記事を参考にさせていただきました。

AWS EC2でWebサーバーを構築してみる - Qiita

[EC2にFTP接続する環境構築手順 - Qiita]

(https://qiita.com/sakuraya/items/b7e513a6add1dfc198b5)

[EC2にvsftpをセッティングする際のハマリポイント - Qiita]

(https://qiita.com/dogyear/items/289b314db9af42e15cfa)

Let's Encryptを使ってEC2にSSL証明書の発行から自動更新まで行う - Qiita

[Amazon Linux2でLet's Encrypt使おうとしたらコケた話 - Qiita]

(https://qiita.com/MysteriousMonkey/items/f26316447c1ff390ce21)

apacheでhttpへのアクセスをhttpsへ自動リダイレクトする - Qiita

-

Amazon Linux 2以外のAMIを選択した場合のユーザー名は以下を参照PuTTY を使用した Windows から Linux インスタンスへの接続 | Amazon Elastic Compute Cloud ↩