はじめに

最近、仕事でAWSに触れる機会が増えてきたので、

個人的に勉強がてら始めてみようと思いました。

今回は前回の投稿で触れたアカウント情報を守る設定とIAMユーザーについて書いていこうと思います。

AWSアカウントを守る設定

前回の投稿ではAWSアカウントの作成をしました。

作成したアカウントは「ルートユーザー」と呼ばれるものであり、

言わば「なんでもできてしまう神様アカウント」です。

しかし、このアカウント情報が何かしらの形で漏れてしまうと、

勝手にログインされてとんでもないことになってしまいます。(勝手にAWSのサービスを使われたり、利用料を請求されたり...)

アカウント情報を守るために、AWSではアカウントに対して多要素認証(MFA)の設定をするよう推奨しています。

多要素認証(MFA)とは?

多要素認証とは、ユーザーのIDを複数の信用された情報を要求することにより検証するシステムのことです。

もっと砕いて説明すると、ログインするときにパスワードを入力するだけでなく、さらに信用できる情報(証明書、顔認識、指紋認証などなど...)を合わせて要求することで、

セキュリティを高めるような仕組みです。

MFAについては以下のサイトが参考になると思います。

(URL:https://www.onelogin.com/jp/learn/what-is-mfa)

実際にMFAを設定してみよう!

ルートユーザーでAWSマネジメントコンソールにログインして、

MFAの設定をします。

ステップ1

マネジメントコンソール上部にある自分のルートユーザー名を押すと、

プルダウンメニューが表示されます。

その中から「マイセキュリティ資格情報」を選択します。

ステップ2

ページが遷移するので、「多要素認証(MFA)」にある「MFAの有効化」を押します。

MFAデバイスの管理の画面が表示されたら、MFAデバイスのタイプを選択します。

自分の好きな物を利用すれば良いと思いますが、今回は仮想MFAデバイスを選択します。

仮想MFAデバイスはたくさん種類がありますが、私は以下の物を利用しています。

(URL:https://authy.com/download/)

※初期セットアップの方法は省略しますw(ダウンロードしたら、開いて指示に従えばセットアップ完了です)

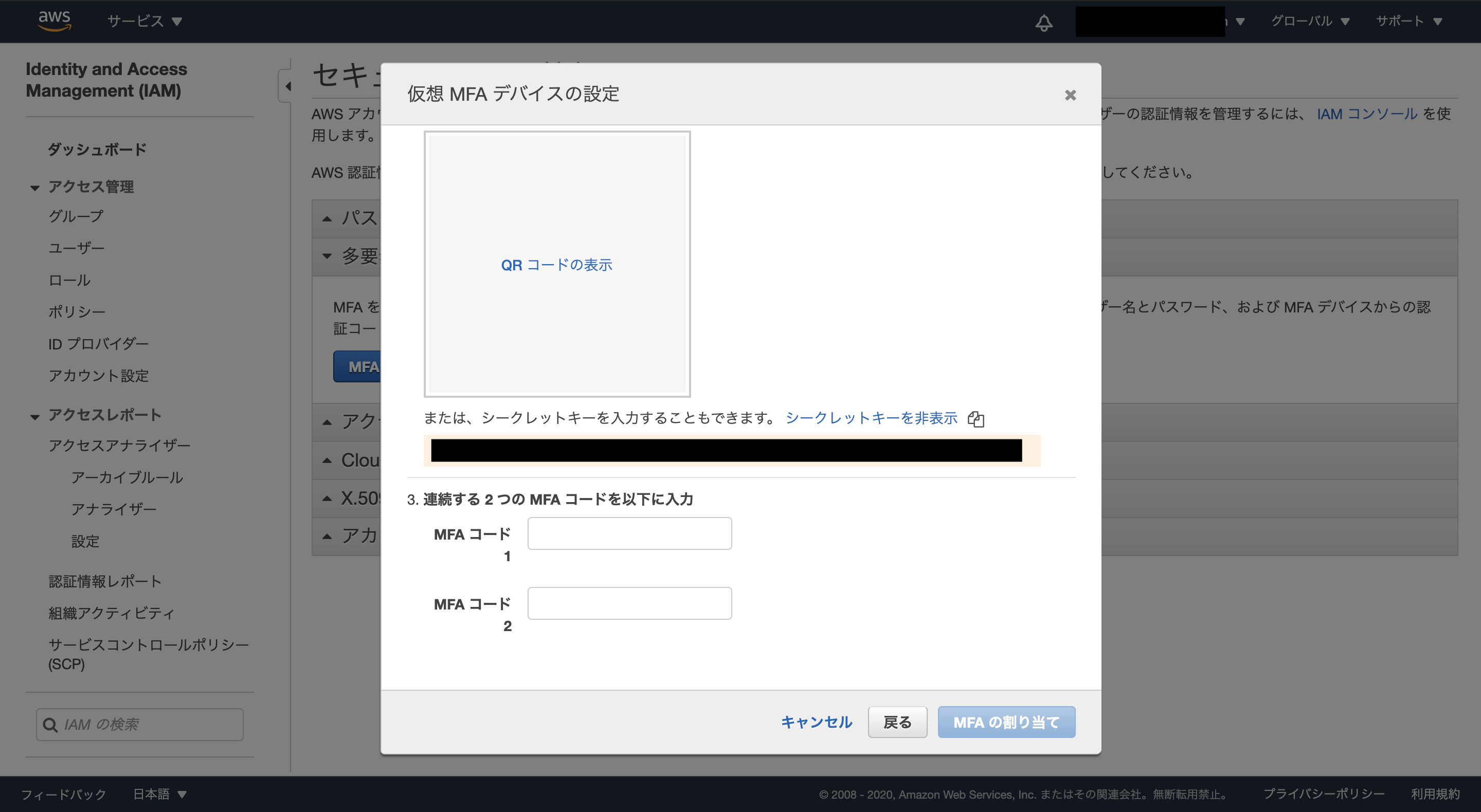

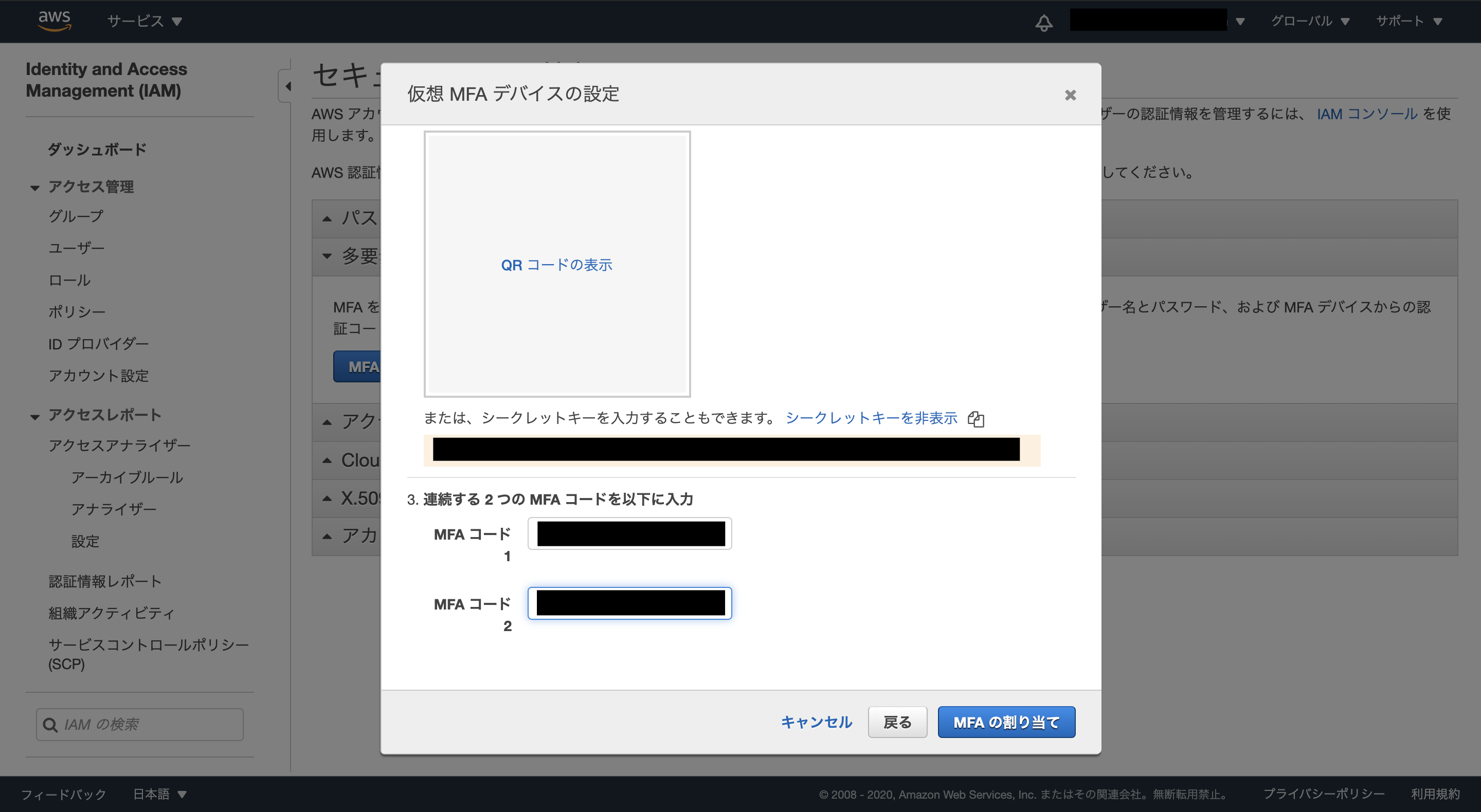

ステップ3

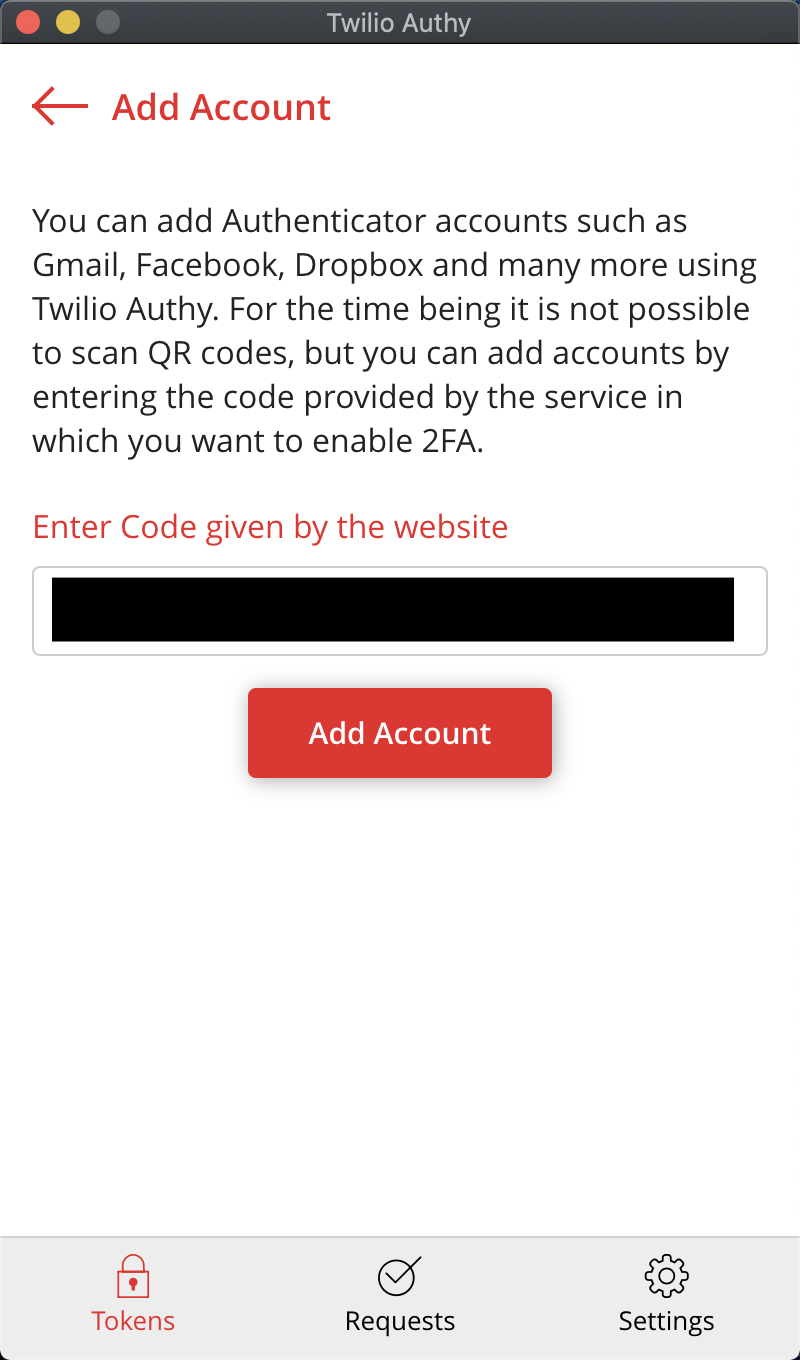

仮想MFAデバイスの設定ではQRコードかシークレットキーをデバイスに読み込ませることで連携が可能です。

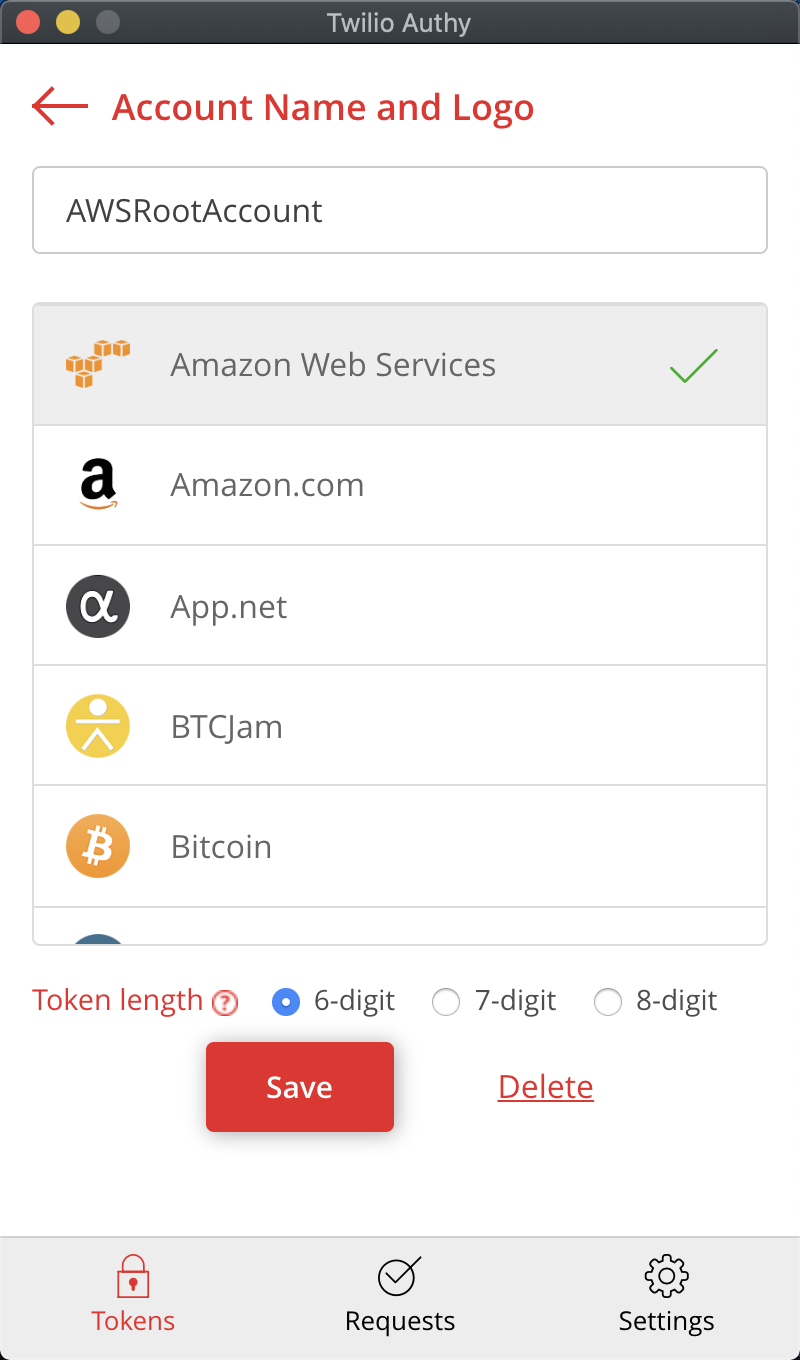

authyではシークレットキーを入力します。

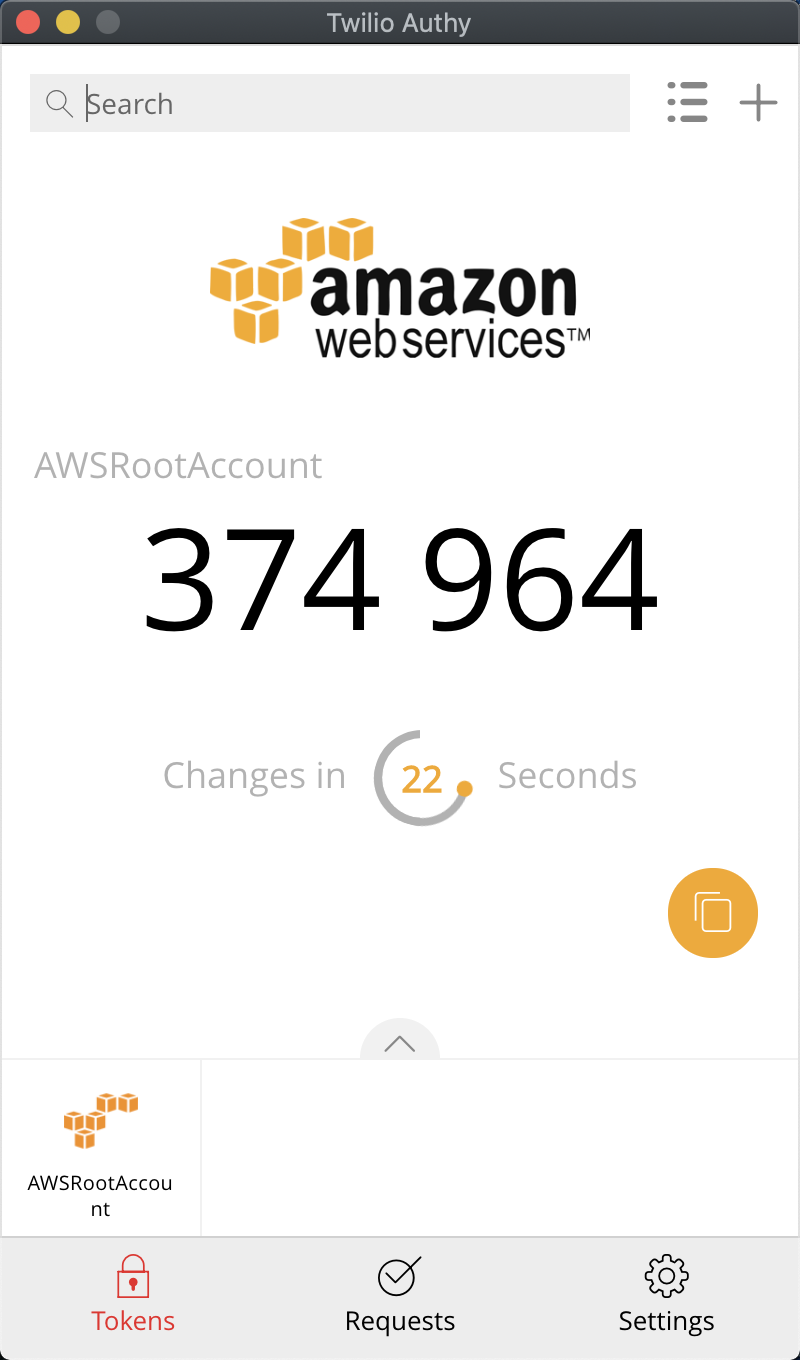

設定が完了すると30秒ごとに変わる数字が表示されるので、

「最初の30秒で表示される数字」と「次の30秒で表示される数字」をAWSの設定画面の入力欄にコピペします。

入力し終えたら「MFAの割り当て」を押します。

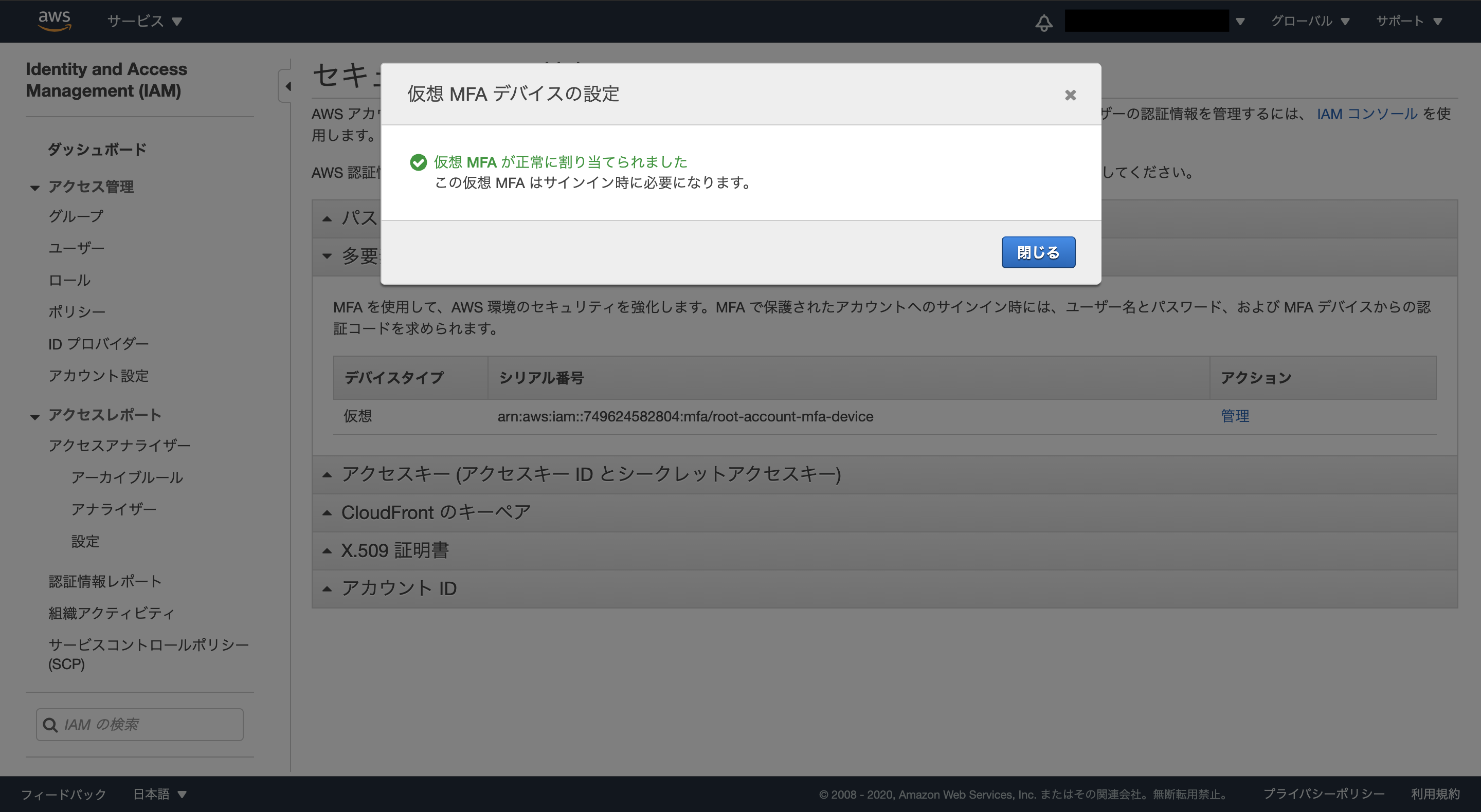

ステップ4

正常に割り当てられたことを確認したら、

一度AWSマネジメントコンソールからログアウトし、再びログインをします。

パスワードを入力し終えるとMFAコードの入力を要求されるので、

MFAデバイスに表示される数字を入力するとコンソールにログインできます。

IAMユーザーを作ろう!

現在、ルートユーザーを使ってコンソールにログインしていますが、

本来は普段のアクセスにルートユーザーを用いることは推奨されていません。

神様アカウントを使うより制限されたアカウントを使った方があらゆる点でよっぽど安全です。

詳しくはAWSのドキュメントを見ると参考になると思います。

(URL:https://docs.aws.amazon.com/ja_jp/IAM/latest/UserGuide/introduction_identity-management.html)

そこでAWSのIAMと呼ばれるサービスでは制限をかけた「IAMユーザー」を作成することができます。

今回は、次回以降で触れるAWSのサービス「VPC」と「EC2」のみ利用できるようなIAMを作成していきたいと思います。

ステップ1

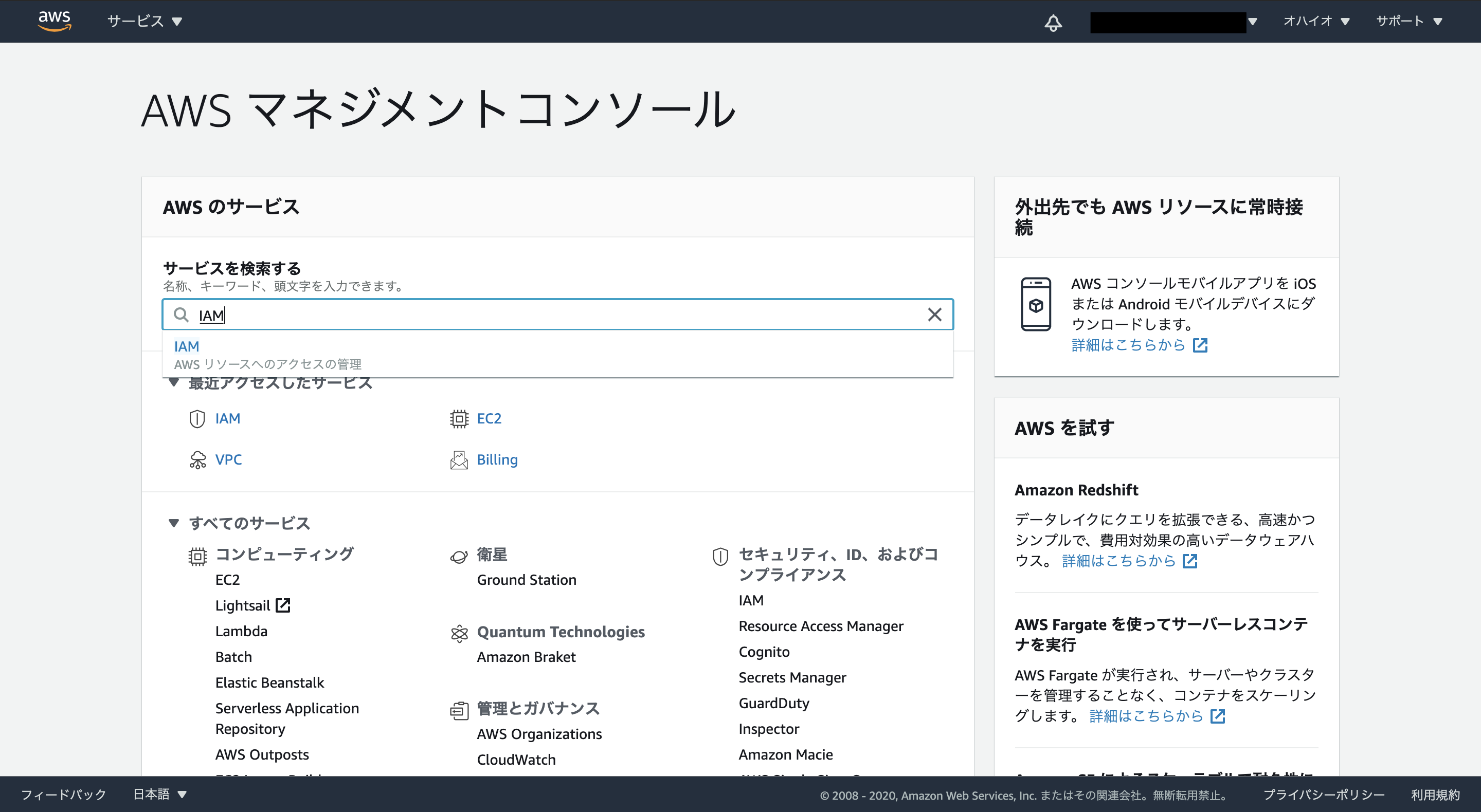

マネジメントコンソールから「IAM」を選択して、

IAMコンソールへ移動します。

ステップ2

IAMコンソールからユーザーを追加します。

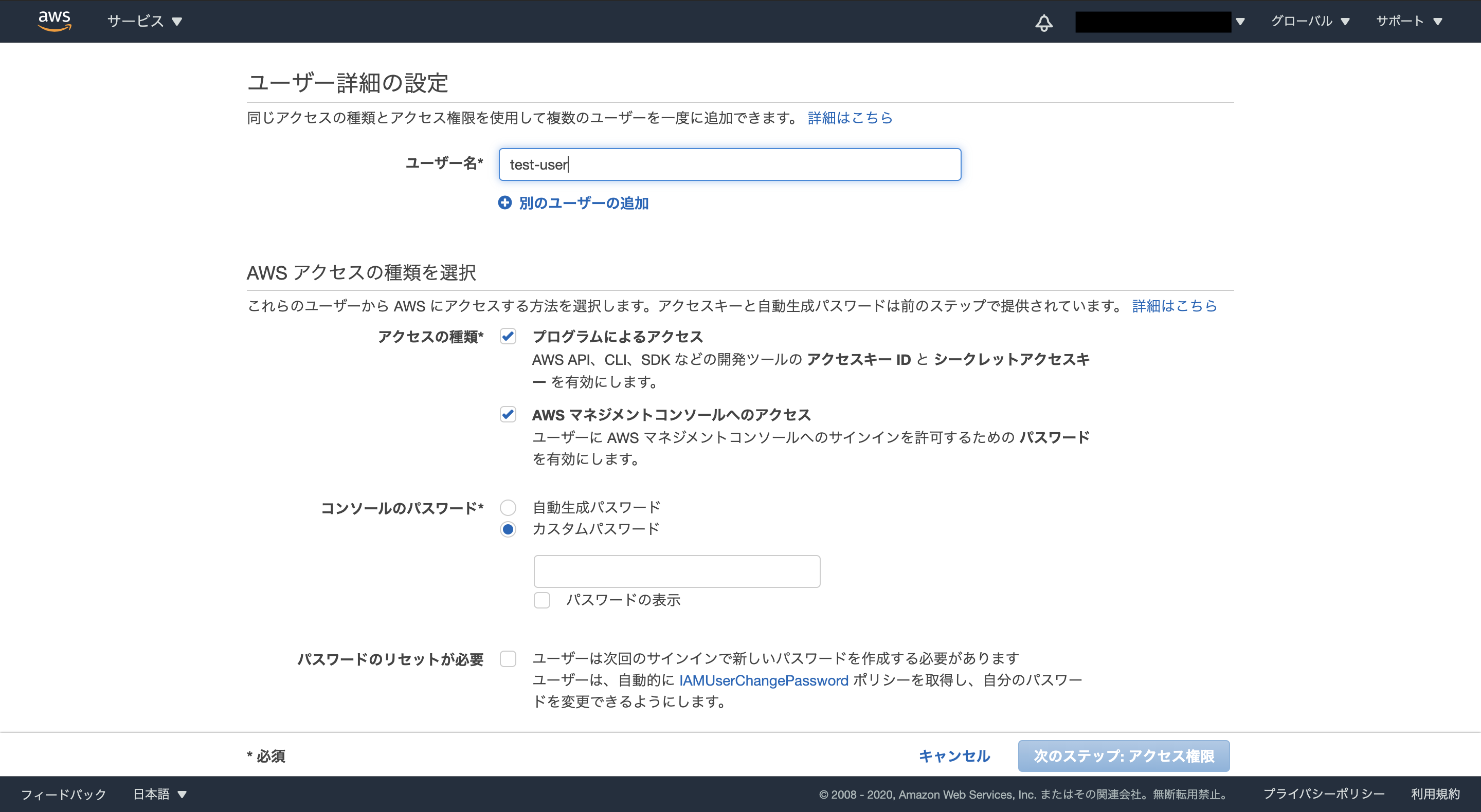

ステップ3

ユーザーの詳細設定をします。

今回はユーザー名を「test-user」とします。

アクセスの種類としては2種類あります。

プログラムからAWSリソースを操作する場合は「プログラムによるアクセス」にチェックを入れます。

AWSマネジメントコンソールから操作する場合は「AWSマネジメントコンソールへのアクセス」にチェックを入れます。

今回は両方にチェックを入れます。

コンソールのパスワードは自分で決めたいので「カスタムパスワード」にチェックを入れます。

パスワードのリセットは不要なので「パスワードのリセットが必要」にはチェックを入れないようにします。

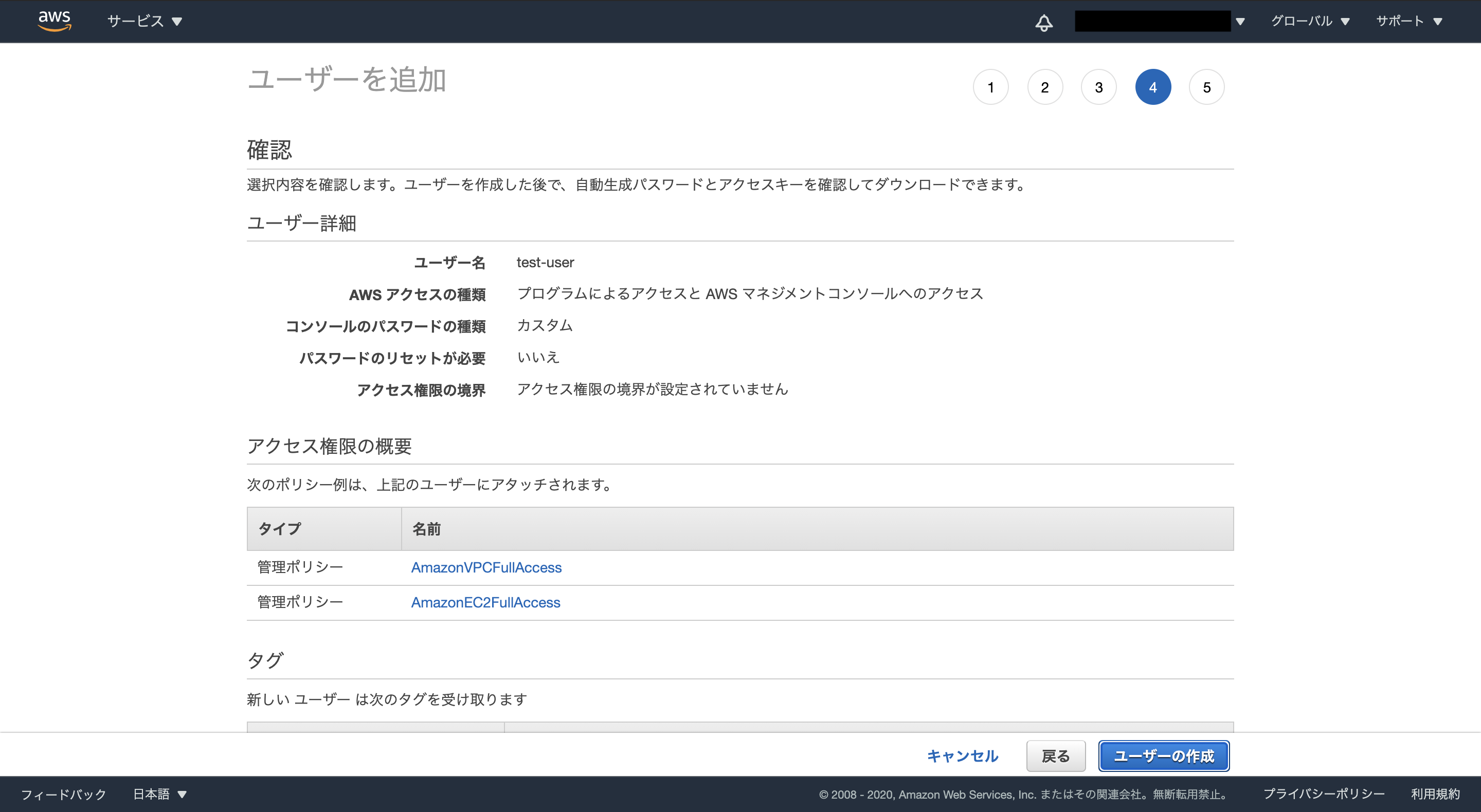

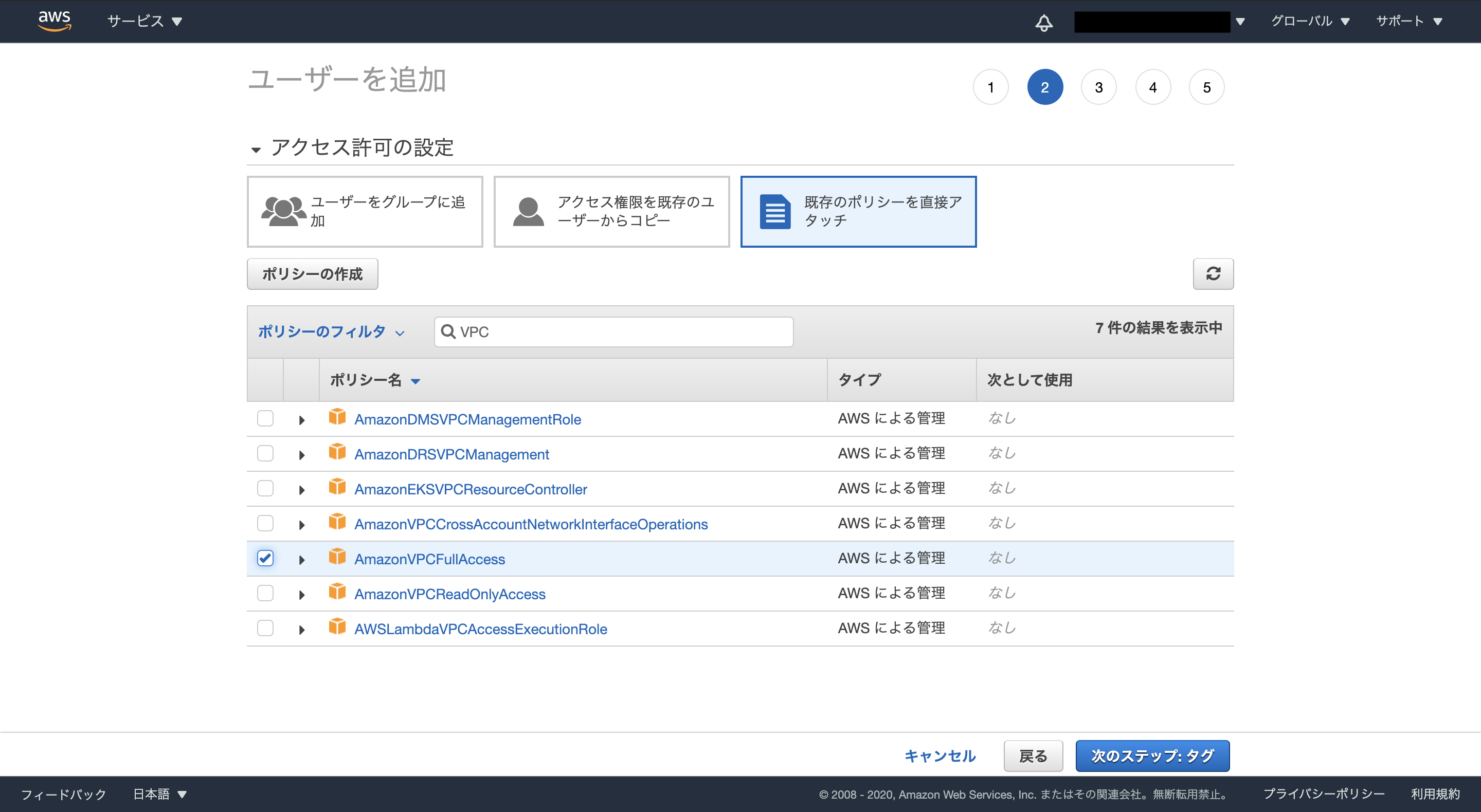

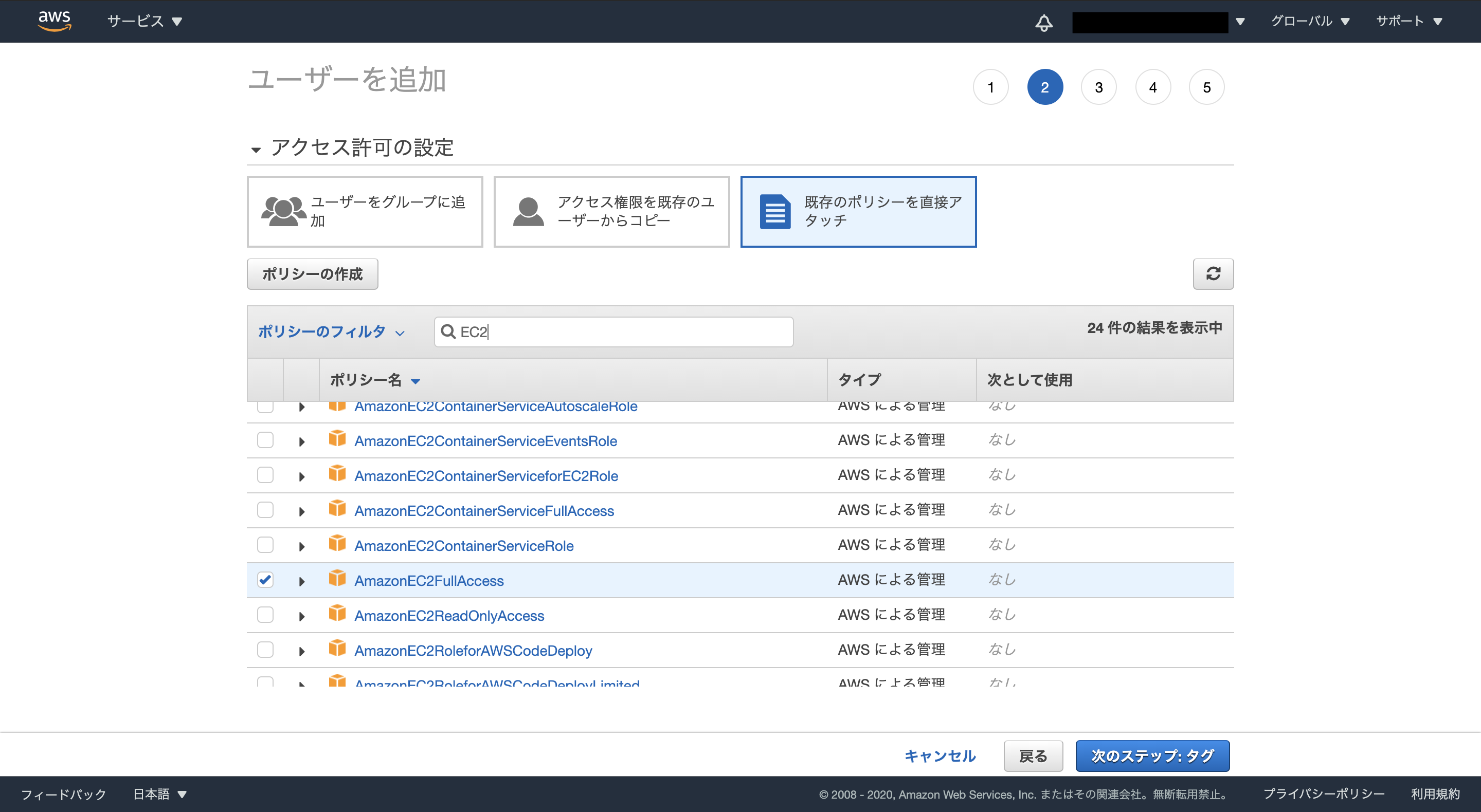

アクセス許可の設定では、既存のポリシーから「AmazonVPCFullAcces」と「AmazonEC2FullAccess」を選択します。

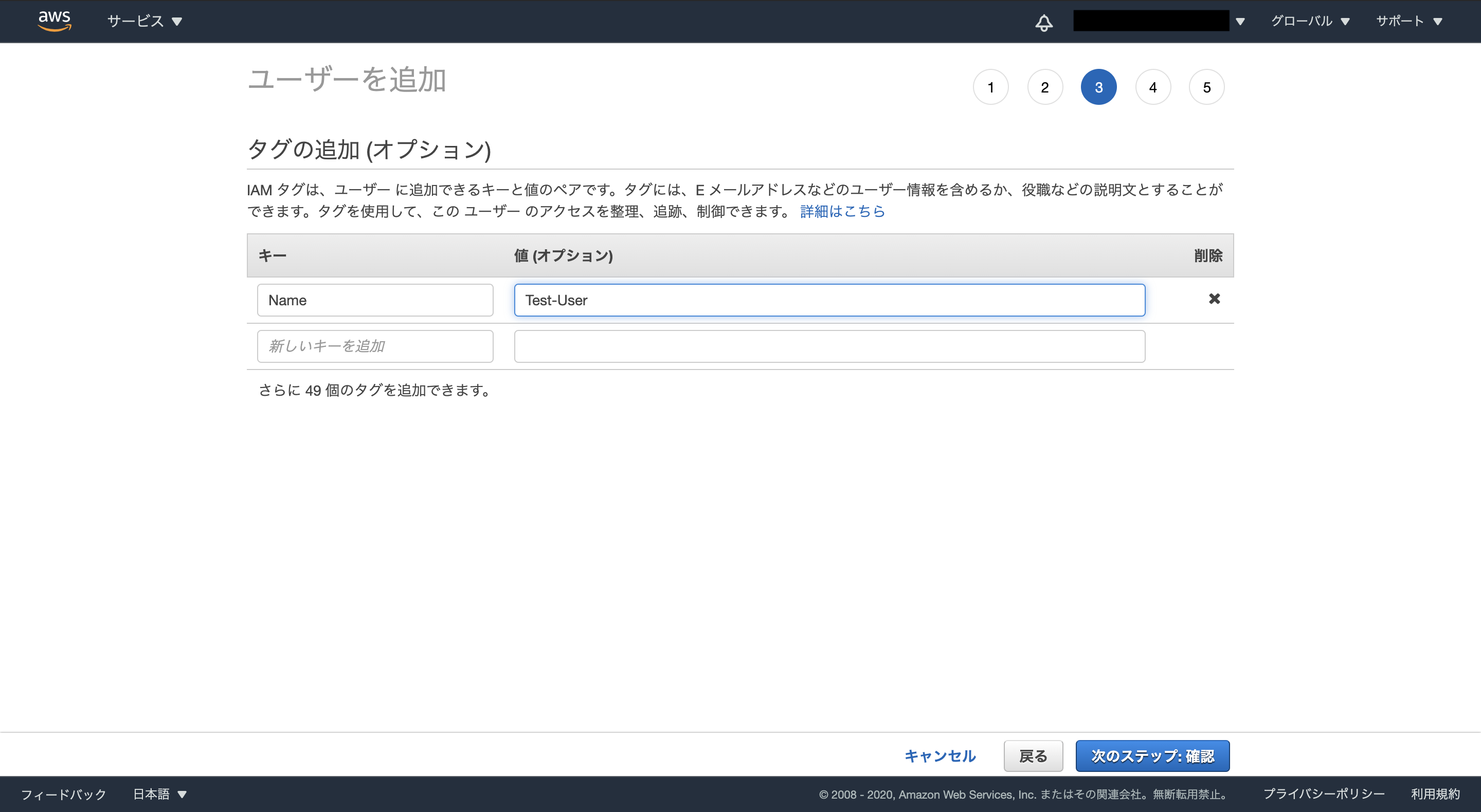

タグの設定では、ユーザーの使用用途などを判別しやすいようにします。

今回はキーを「Name」、値を「TestーUser」とします。

確認画面が表示されるので、設定内容に間違いがなければ「ユーザーの作成」を押します。

作成が完了されると、認証情報が作成されます。

忘れずに認証情報が入ったCSVファイルダウンロードして、厳重に管理してください。

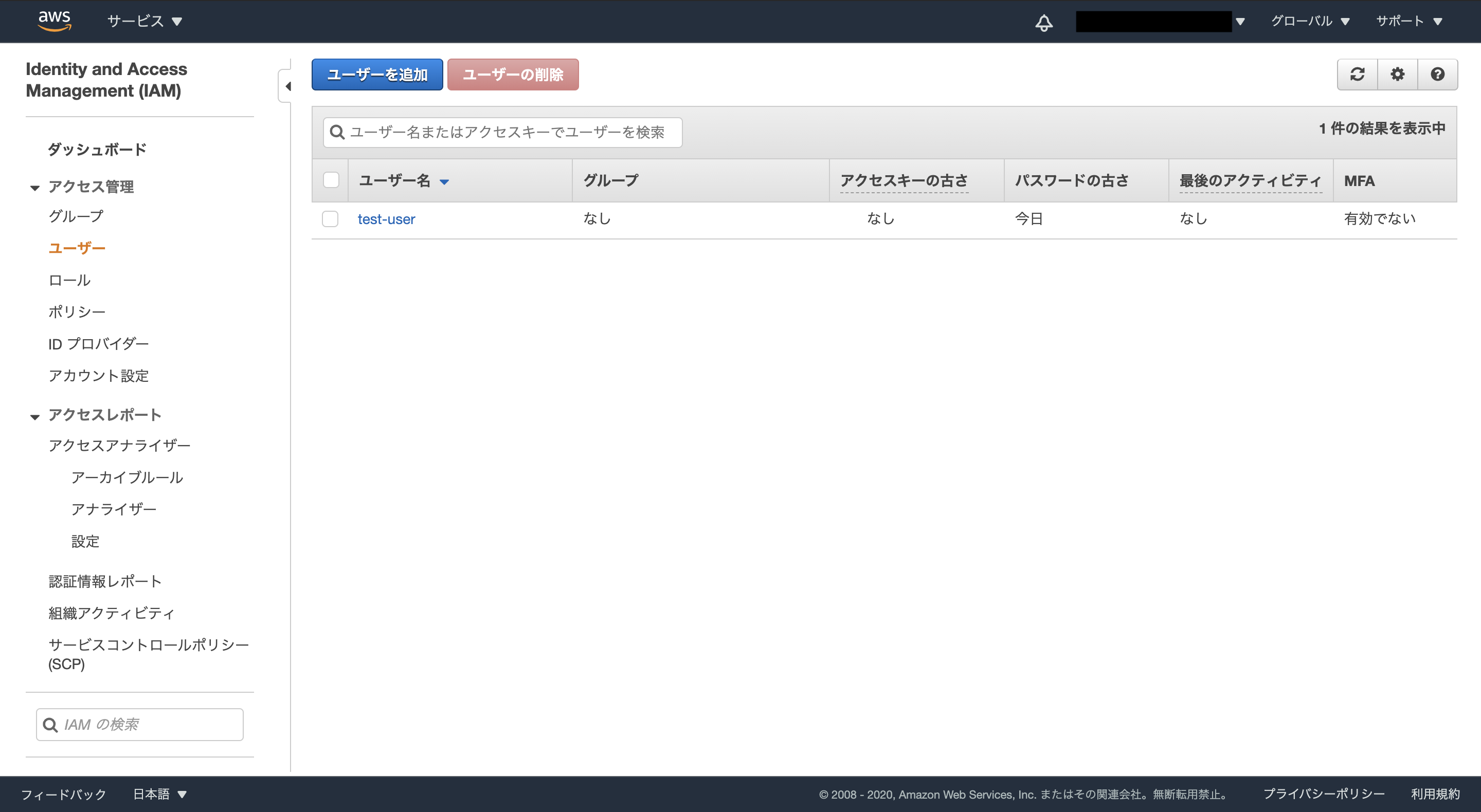

「閉じる」ボタンを押すとIAMコンソールに戻り、

IAMユーザーが作成されていることが確認できます。

ステップ4

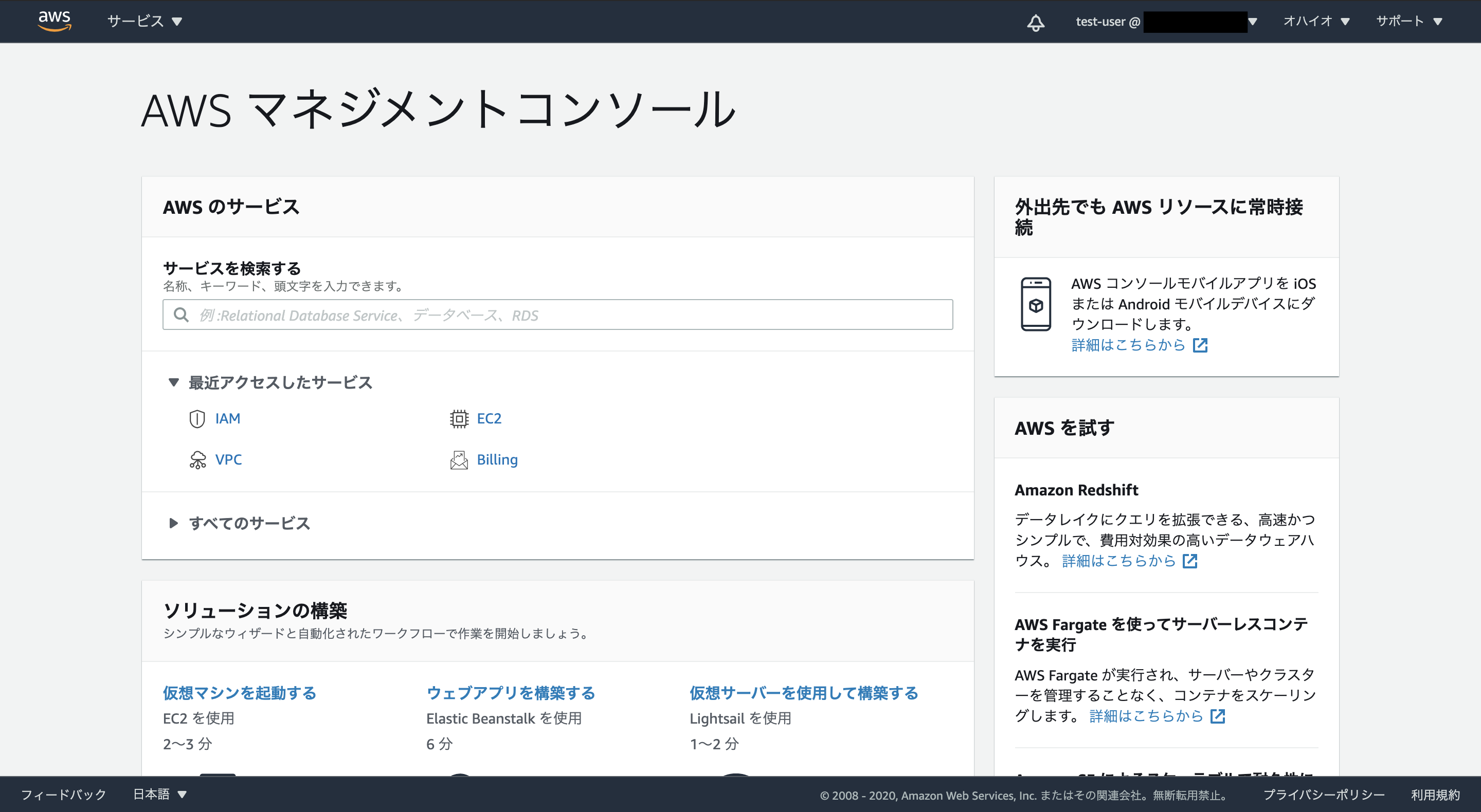

一度マネジメントコンソールからログアウトして、

先ほどダウンロードしたCSVファイルに入っているURLからログイン画面へ移動し、

作成したIAMユーザーの情報でログインします。

ログインが成功するとマネジメントコンソールが表示されます。

次回

今回はMFA設定とIAMユーザー作成をしました。

次回以降は、今回作成したIAMユーザーで、

AWS上にWebサーバーを立てるまでの流れについて書いていこうと思います。

WordPressを乗せてWebサイト公開!までできるといいですね!

まったり書いていきますので、次回以降も読んでくれると嬉しいです〜