最近のフィッシングサイトはよくできている話

アドベントカレンダーでもなんでもないです。

日頃「自分はフィッシングサイトに気を付けている方だ」と思っていましたが

まんまと騙されてしまったので、そのことについて書いてみようと思います ![]()

フィッシングサイトに情報を渡してしまったことと、それに気付いた経緯

人間は、日頃やらないことをやった後に気が緩むもので・・・

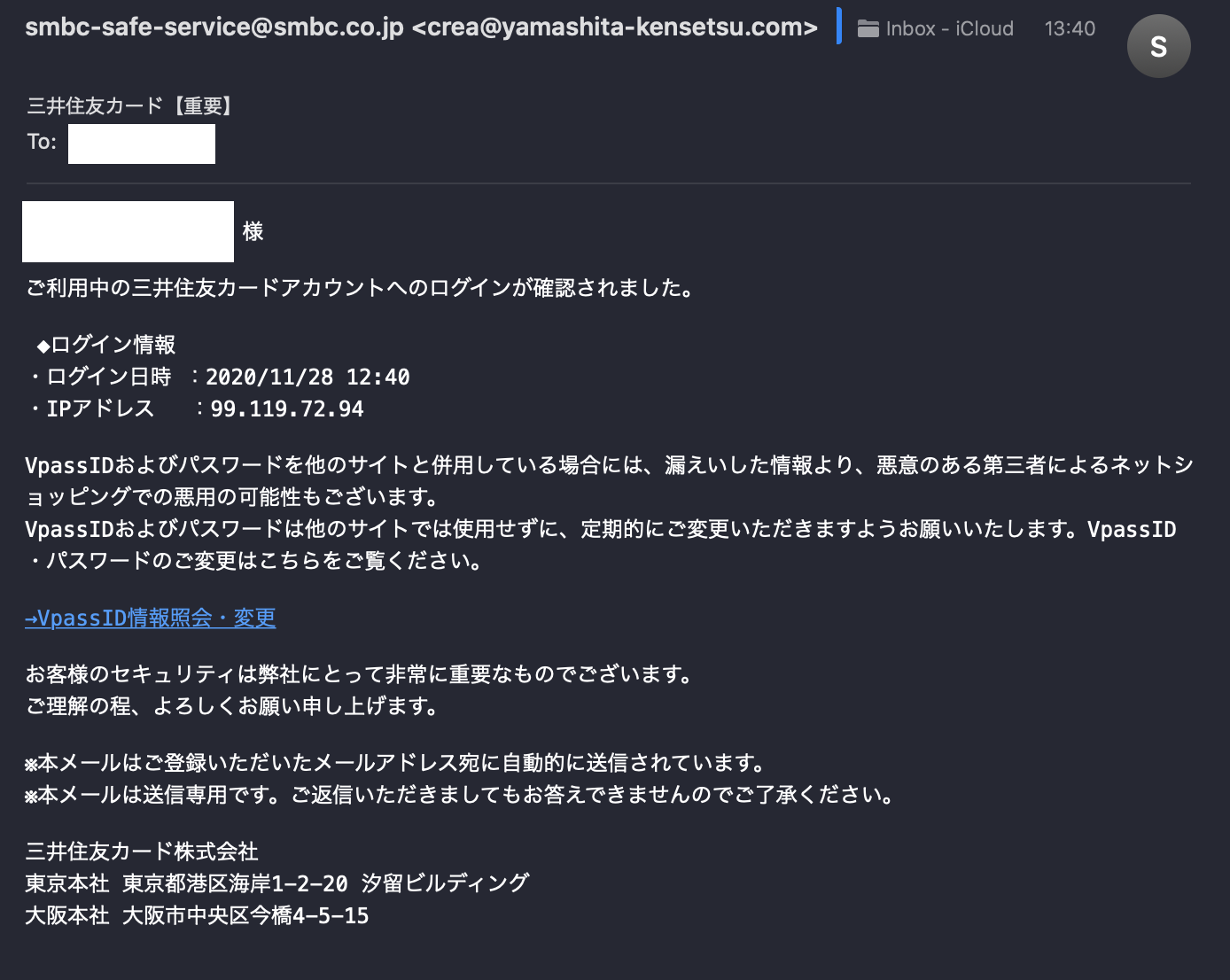

つい先日サインアップした「Vpass」というサービスについて

サインアップしていないメールアドレス宛にフィッシングサイトのリンクを貼った

それっぽいメールが届きました。

普段は、Gmailを利用しているので

Fromアドレスをちゃんと確認するのですが

iCloud宛に来ていたので、 確認を怠って いました。

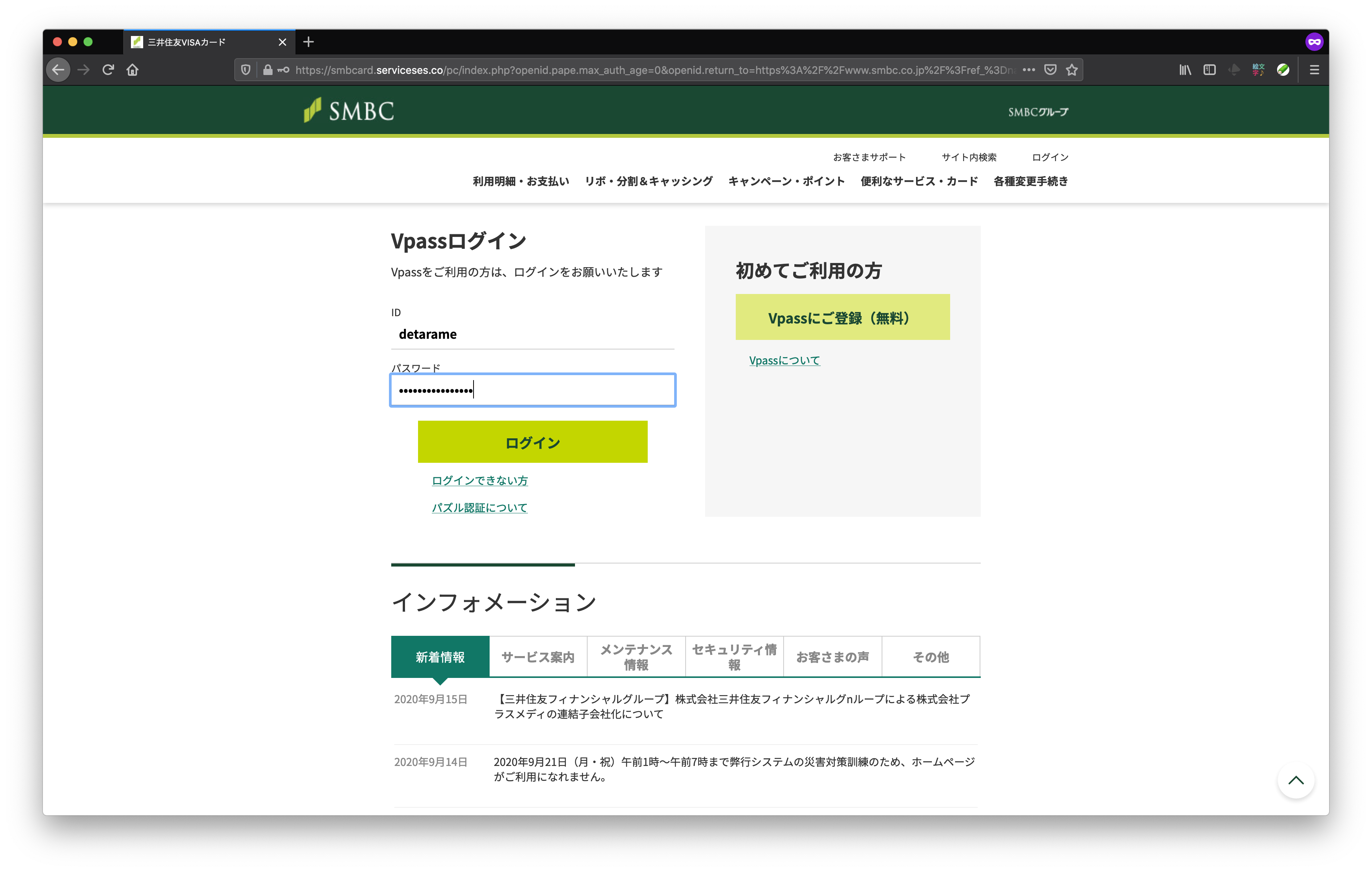

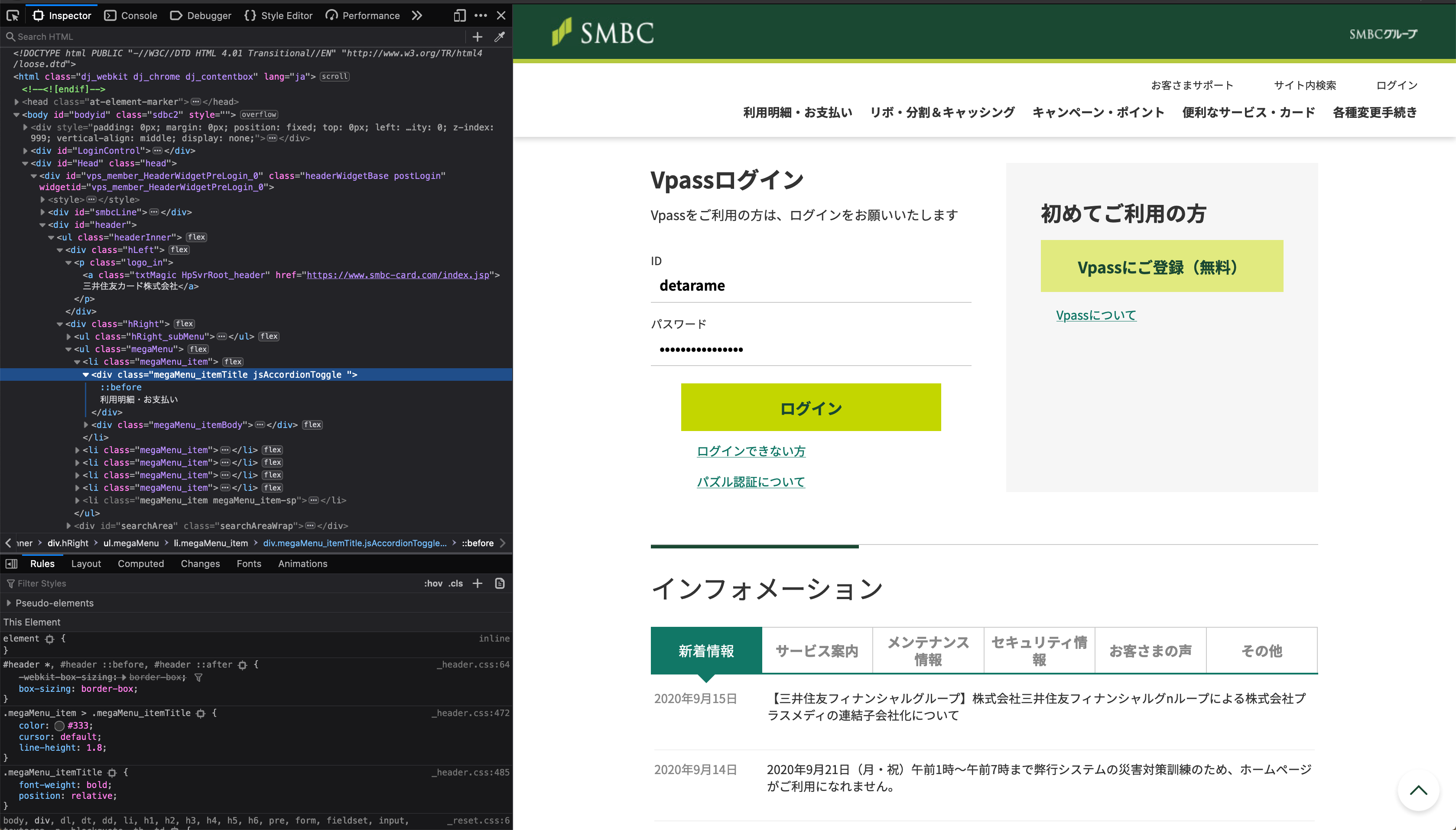

そのままリンクを踏んでみましたが、特に違和感のないページでした。

本物と見分けはつかない

ページレイアウトが本家と全く同じでした。

リソースをそのまま引っこ抜いてホストしたのでしょうか・・・?

自分は、URLの違和感を抱きつつもそのまま覚えているIDとパスワードを

身体が抵抗なく入力 していました。

そのまま、1Passwordに保管されているカード情報を入力してしまったのです ![]()

フィッシングサイトのページは、だいたい全体が雑だったり

ガバガバで、テキストが画像化されていてボケているなど

すぐに気付けるページが多いのですが

見ての通り、よく調べないと偽物だとわからないページでした。

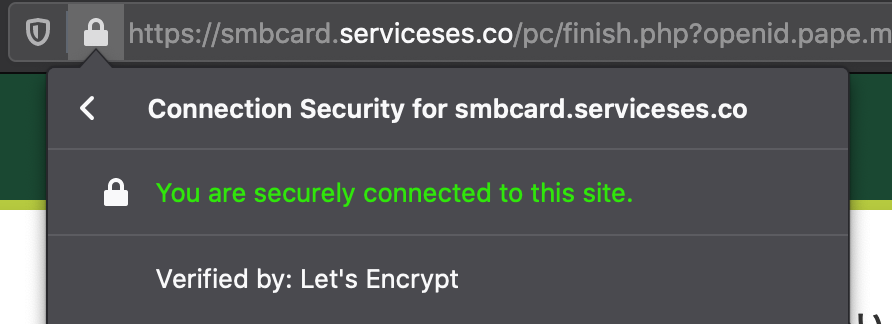

SSL暗号化も、証明書の詳細を見るとLet's Encryptから発行されていました。

ぱっと見ではわかりませんね ![]()

一度、登録完了 という表記の後「自分はまずいことをやらかしたかもしれない」

という直感から、すぐにクレジットカードを停止し 再発行を依頼しました。

その後、冷静になった自分は「ちょっと検証してみよう」と思い立ちました。

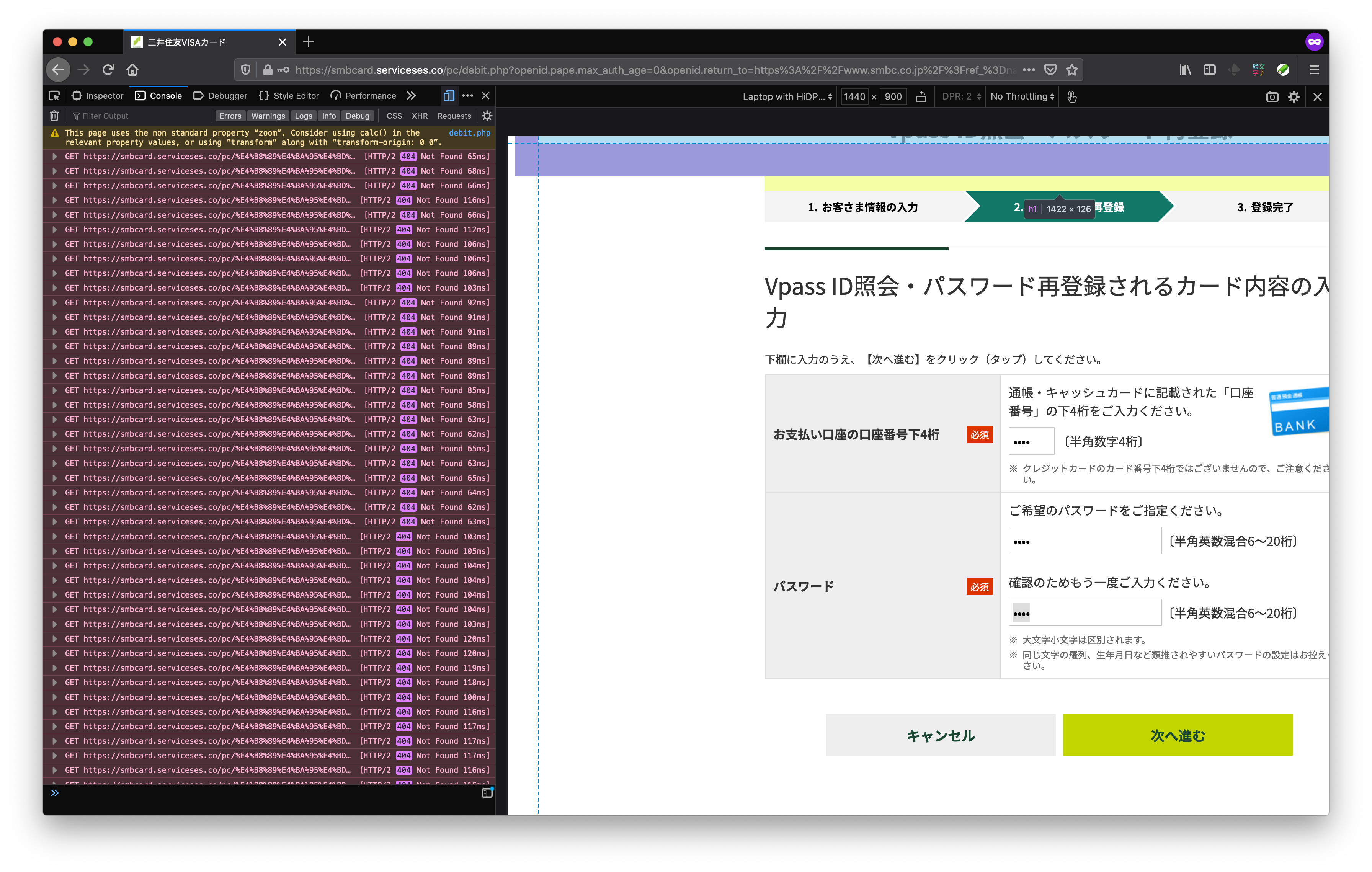

デタラメな情報を入力してみた

では、存在しない情報を入力するとどうなるのか というのを試してみようと思いました。

当たり前ですが、デタラメの情報を入力しても どんどん進みます。

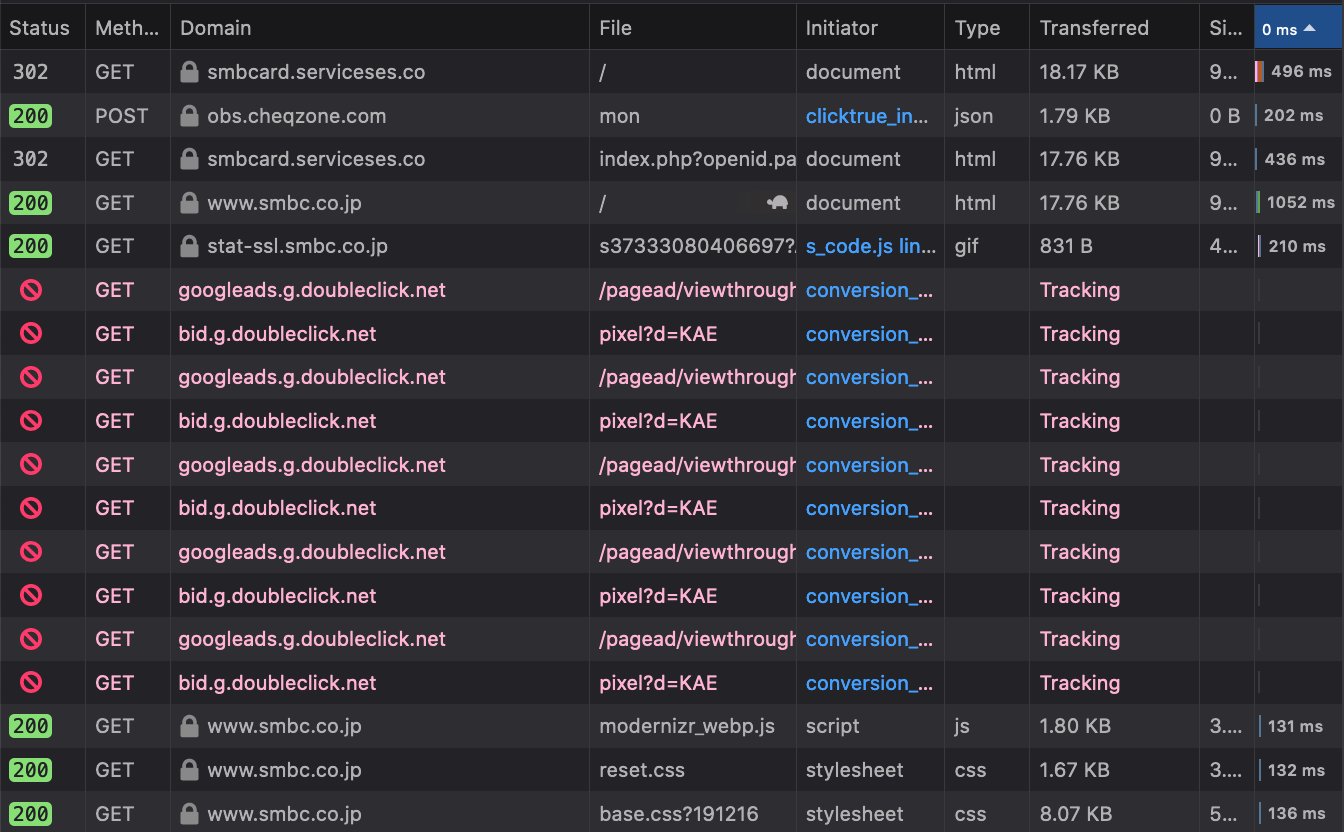

コンソールはエラーだらけ

ふと気になったので、コンソールを開いてみましたが

リソースの404エラーで埋まっていました。

恐らく、本家のサイトをそのまま持ってきた等で

異なるオリジンの為発生したのではないでしょうか ![]()

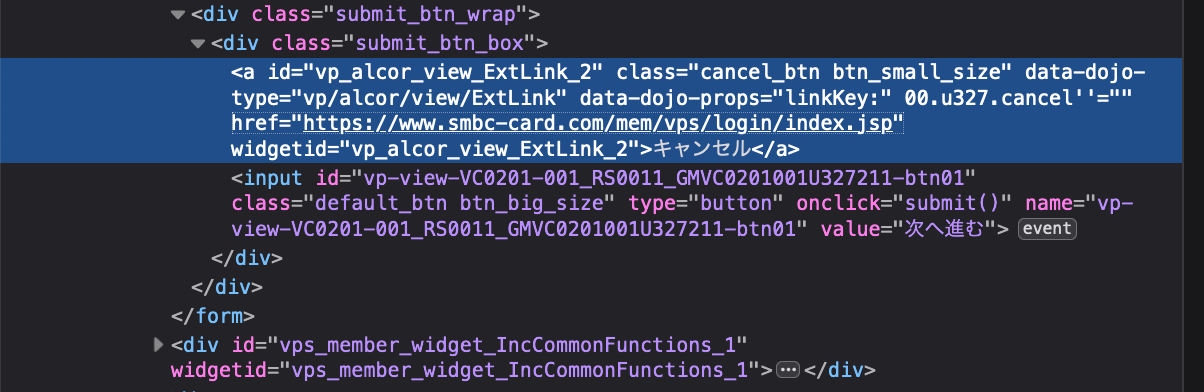

主要ボタン以外のリンクは押せない

当然ながら、他のリンクはどうなっているのか というのも気になりましたが

Aタグが外されていて、クリックできませんでした。

次は、ホスト元を少し調べてみることにしましょう。

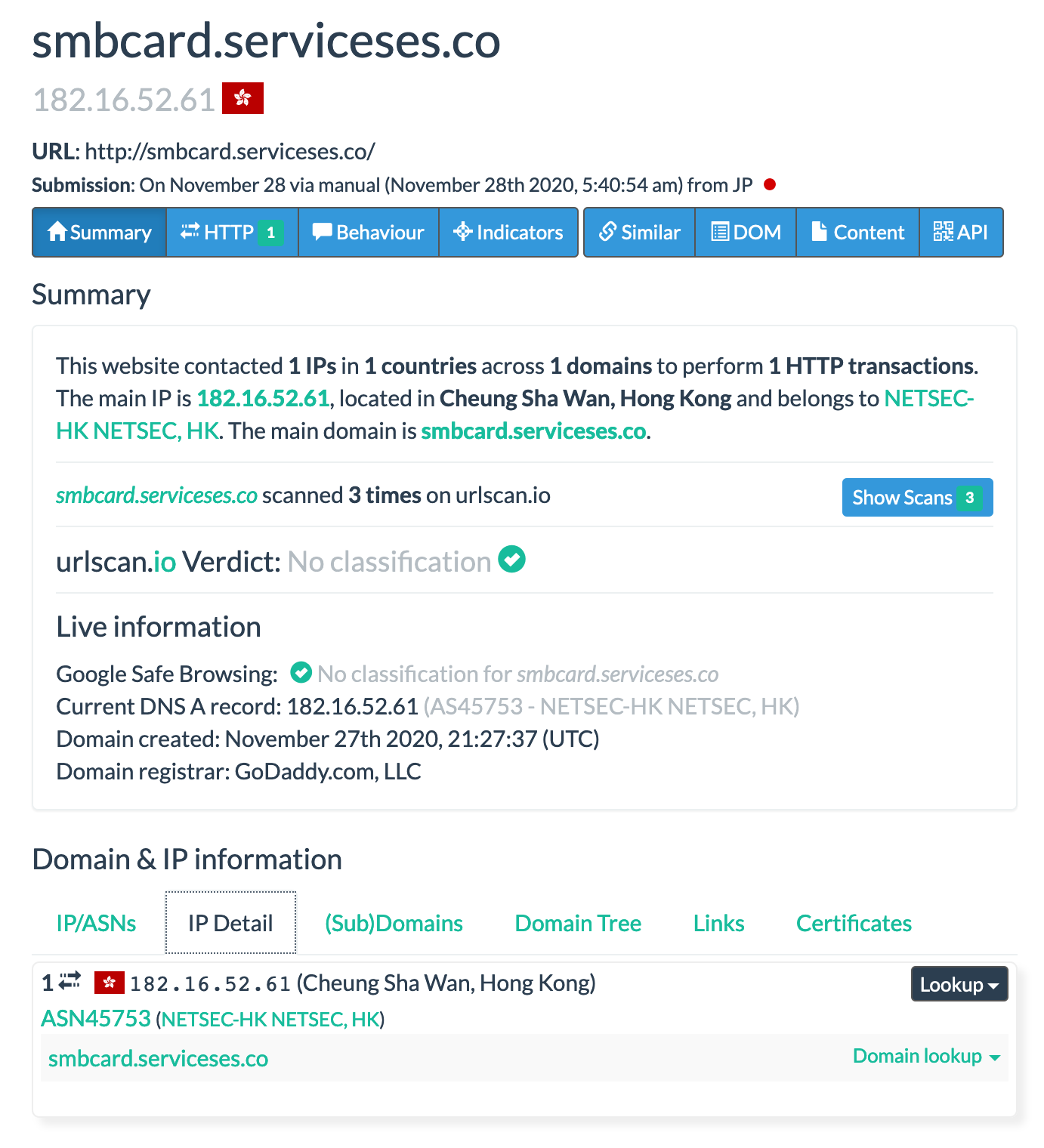

URL Scanでちょっとだけ見てみる

やはり、調べてみると本家は smbc-card.com ドメインであり

メールに貼ってあるリンク先からリダイレクトされた smbcard.serviceses.co とは異なります。

URL Scanの結果、香港のIPアドレスがヒットしました。

導線から逸れるリンクは本家に飛ばす

更に巧妙な手口として、導線から逸れるリンクは本家にリダイレクトしていました。

後処理もちゃんとする

ここが最大のポイントとなる 今回の驚いた手口です。

一度、手続完了 を踏むと クッキーを残します。

メインターゲットではないが、収集する情報

- ID

- パスワード

メインターゲット

- クレジットカード番号

- 有効期限

- CVV2/CVC2

これらの情報を収集し終わったあとは、再び同じ画面を出さないように

クッキーを参照し、本家 smbc.co.jp へリダイレクトします。

怪しまれないように仕組んだものでしょうか・・・

クッキーを削除すると、リダイレクトされず 再びフィッシングページを表示できました。

今回の学び

自分は騙されないだろう と思い込んでいた自分が、あっさり引っ掛かったことについて

反省しかありませんでした。

日頃から意識していても、抜け落ちてしまうこともあります。

メール送信元はしっかり確認

どう見てもおかしいのですが

- 日本っぽいのでなんとなくスルーしてしまう

- 日本語が不自然ではないので脳が受け入れてしまう

という自分の甘さを思い知りました。

メール送信元(メールアドレス)だけでなく

メッセージヘッダを参照し、バレバレの偽装は検知する など

確認を怠らないようにしようと思いました。

URL / SSL証明書の発行元 を確認

今回、送信後に「???」となった部分が

本家がLet's Encrypt使うか???

URLって smbcard とかだっけか・・・

というところでした。 銀行がそんなことする訳ないですよね・・・

SSL証明書の発行元もしっかり確認することに決めました。

ちょっとでも違和感を感じたら本家を調べてみる

少しでも違和感を感じたら、Googleで本家にアクセスし

- URL

- SSL証明書発行元

を最低限確認しておきましょう。

部分的に、サービスにより異なるドメインを利用するところもありますが

大部分は統一されていることでしょう。

あとがき

今回、送信後すぐに気が付いた為 不正利用の前にカードを止めることができました。

しかしながら、カード情報以外にも ID や パスワード が利用されるケースも想定できます。

パスワードを流用していた場合は、攻撃の対象となってしまうでしょう。

カードの再発行手数料として、1,100円 を勉強代として支払うことになりましたが

このように本物と見分けが付かず HTTPSで暗号化され まんまと騙された自分にとっては安かった方だと思います。

みなさんも、フィッシング詐欺には気を付けてください・・・ ![]()