はじめに

Azure DevOpsの権限まわりの話題ですが、まぁまぁややこしいという印象があります。

そこで、権限まわりの公式ドキュメントが読みやすくなるような記事をまとめたいと思います。

※Publicなプロジェクトをご利用になる場合はちょっと例外な部分もあります、ご了承ください。

結論

・認証、認可、ライセンスの3段構えが存在する

・Azure ADが使える

・個々のサービス単位での権限が存在する

ここらへんがフンワリわかっていれば、以降は読まなくて大丈夫です。

公式ドキュメント

Azure DevOpsの公式ドキュメントはこちらから始まります。

特に今回は、こちらのドキュメントにフォーカスして理解を進めたいと思います。

ここがわかれば、残りのドキュメントは読めるようになります。

ドキュメントの冒頭を理解する

ドキュメントの冒頭に、以下のような記載があります。

次の主要な概念を理解することをお勧めしますとのことです。

1つ1つ確認していきます。

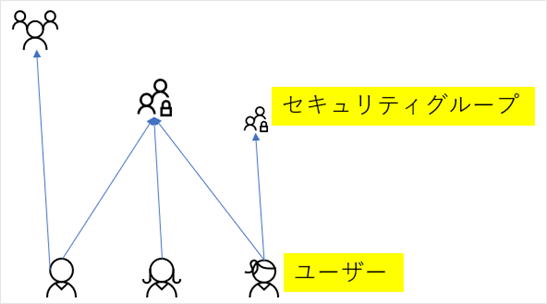

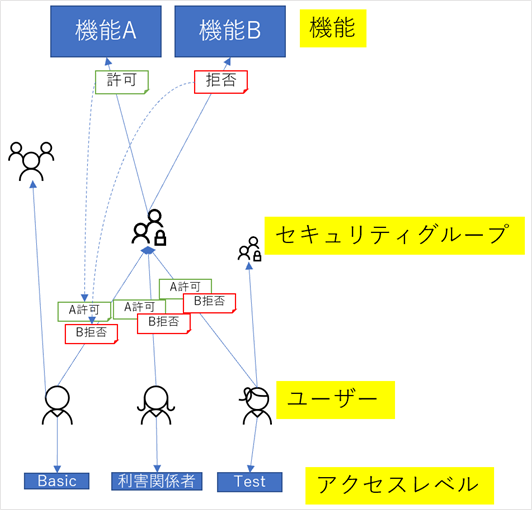

・Azure DevOps に追加されたすべてのユーザーは、通常、1つまたは複数のセキュリティグループに追加されます。

・セキュリティグループには、機能へのアクセスを許可または拒否するアクセス許可が割り当てられます。

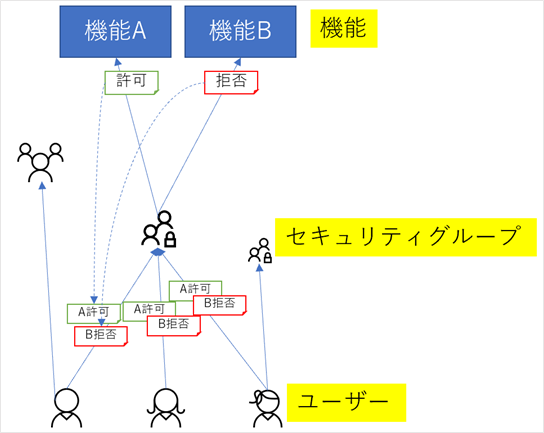

・セキュリティグループのメンバーは、そのグループに割り当てられたアクセス許可を継承します。

・また、各ユーザーにはアクセスレベルが割り当てられ、webポータルの機能を選択するためのアクセス権が付与または制限されます。

あと3つは後述。まずはここまでを理解します。

AzureAD、マイクロソフトアカウント、GitHubなどユーザーの定義方法は様々ありますが、ユーザーは登録されると、どこかのセキュリティグループに所属します。

この時点で、何らかの認証手段を得た人が入ってくることを前提としていることがわかります。

また、野良なユーザーは存在せず、必ずどこかのグループに入るのだと書かれています。

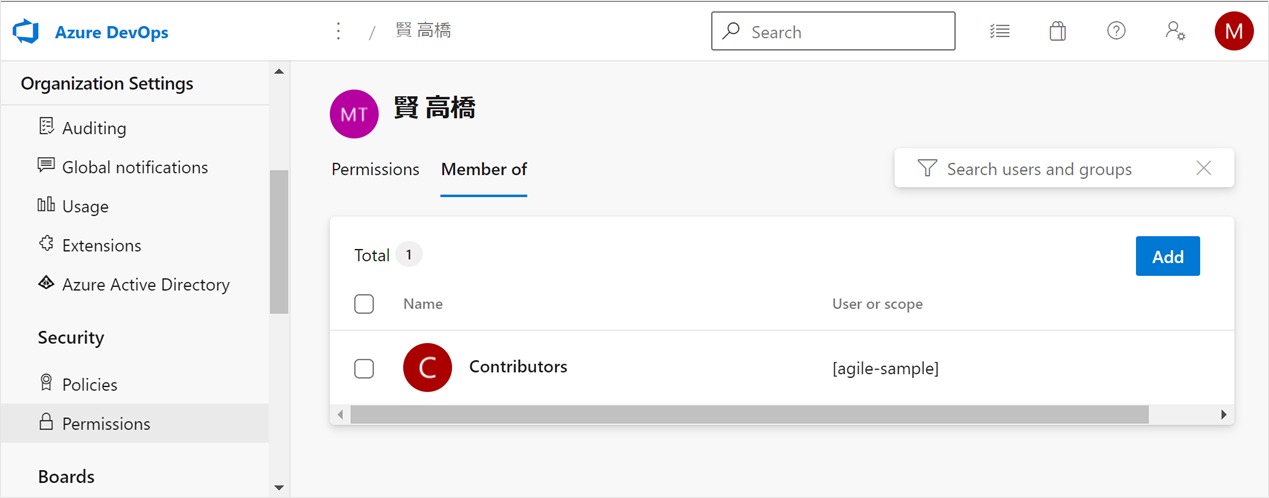

ご自身の所属グループの確認はこちらになります。

"Organization Settings" → "Security - Permissions" → "Users" → "ご自身" → "Member of"タブ

「ログインできるけど、〇〇さんと同じ機能が使えない」といった時は、まずここからご確認ください。

細かいことがわからなくても、同じことができているユーザーとの差を確認していけば、何が起きているのかはわかると思います。

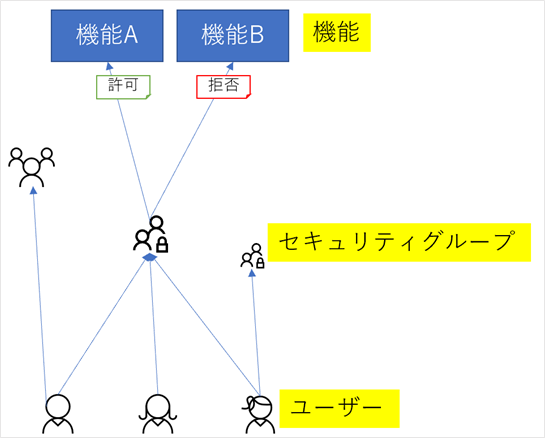

セキュリティグループには、各種機能の許可or拒否の設定(アクセス許可)が施されています。

"各種機能"に関しては先ほどの続き

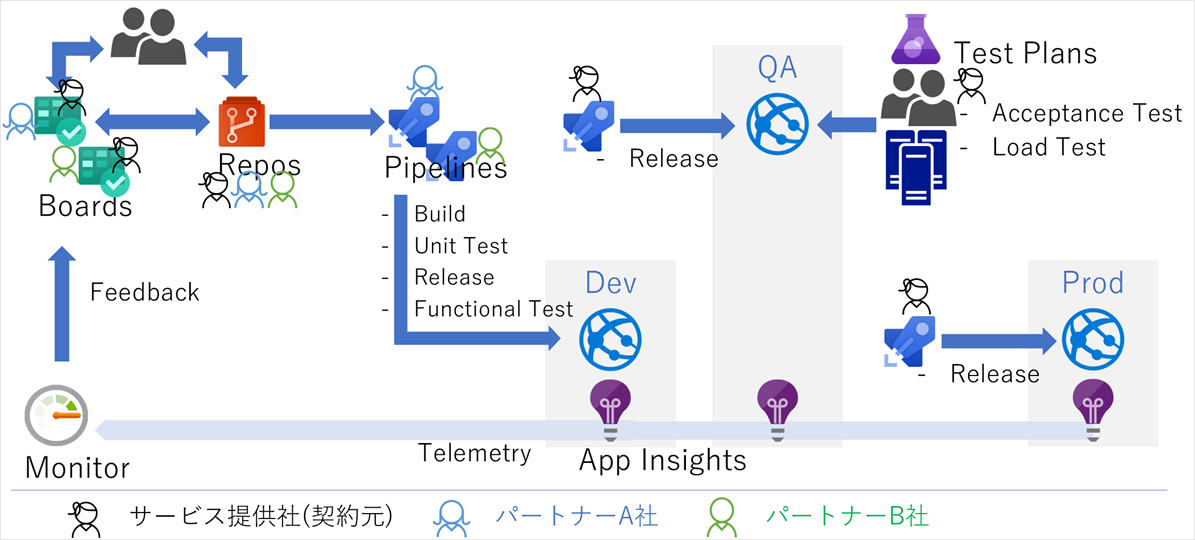

・アクセス許可は、リポジトリ、パイプライン、区分パスなど、ほとんどのオブジェクトに対してさまざまなレベルで設定されます。

との記載があります。

"リポジトリ"はRepos機能、"パイプライン"はPipelines機能、"区分パス(Area Path)"はBoards機能の話題です。

これらは各々属性の異なる利用者が登場しますので、個々のグループに対して良い感じに設定してくださいね、ということです。

絵が雑ですが2社に開発を委託したときのイメージです。パートナー各社と契約元では許可すべき機能が異なります。パートナー2社も開発範囲が異なれば、各々が独立した形で機能を利用したくなります。

そもそもこの絵が指している開発の全体像につきましては、こちらを参照ください。

Azure と Azure DevOps を使った開発の流れをふんわりと

認証されたユーザーが所属するグループごとに"どんなことを許可もしくは拒否するのか"を設定するので、これは認可機能であるとわかります。

(ディレクトリやファイルのアクセス権限の話題をグループ単位で付与するみたいなのと同じことを機能単位でやっているだけです。)

基本的には上記のように権限付与が行われますが、例外が存在します。

それが先ほどの続きにあります

・その他のアクセス許可は、チーム管理者ロール、拡張管理ロール、さまざまなパイプラインリソースロールなどの ロールベースの割り当て によって管理されます。

という記述です。

具体的には同ドキュメント後半、"ロール ベース アクセス許可"に記載があります。

ここまでは主にセキュリティグループと機能の関係を中心に、"使える""使えない"の話題をしてきました。

今度は個々のユーザーについてです。認証されたユーザーは、簡単に言えば使える範囲ごとに料金が異なっています。

これを"アクセスレベル"と呼びます。

アクセスレベルは"Basic"、"利害関係者(ステークホルダー)"、"Test"の3種類に分類されます。

各々で料金が異なっています。

ここらへんの分類につきましては、こちらを参照いただけますと幸いです。

Azure DevOps 利用料の考え方

主だった内容は以上となります。

最後に、AzureDevOpsは、良くも悪くも(?)新機能がどんどんリリースされていきます。

これらを使えるようにするか否かを選択できるようにできています。

それが最後に記載されている

・最後に、新機能が導入されると、それらの機能にアクセスするには、 機能フラグ を有効にする必要があります。

という記述です。

こちらも具体的にはドキュメント後半、"機能フラグ"に記載があります。

続きは別途

まだドキュメントの前半しか触れていませんが、長いので一旦切りたいと思います。