結論

GuardDutyがトロイと認定しているドメインをforwardさせるSSH接続の総当たり攻撃があり、SSHDが気を利かせてドメインの情報を照会した為に起きていた。実際にトロイの木馬に感染しているわけでは無かった。

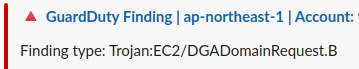

SlackにGuardDutyからヤバい通知がきた

EC2 instance i-xxxxxxxxxxxx is querying algorithmically generated domains. Such domains are commonly used by malware and could be an indication of a compromised EC2 instance.

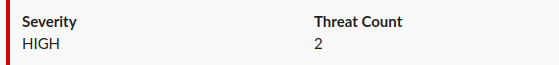

アルゴリズム的に作られたドメインにクエリを送ったから、トロイ感染しているんじゃね?という通知だ。しかも重要度(Severity)は高いと。

一次対策に失敗?

該当のインスタンスを終了、再度立ち上げた。しかし、数時間後にまた別のインスタンスで同じ通知が来るの繰り返し。

グローバルIPV4割当をしていないサブネット内のインスタンス(ElasticIPでグローバルIPは持つ)でも起きていた。

また、サブネットを跨いで起きている。

いったいどうなっているのかと。VPC単位で全てが感染した可能性すら考えられて、戦々恐々。

とはいえ、回数は1〜2回が数時間に1回と、それ程多くない。ガチでトロイに感染していたら、これが数百、数千のオーダーで発生するはずだ。

一体何が起きているのか、我々はその答えを探しにAmazon(Web Services)の奥地まで飛んだ。

ログの中から手がかりになるものを探してみた

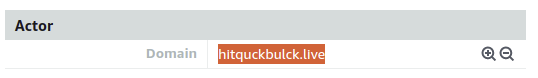

GuardDutyのログの最後を見ると、何れも特定のドメインへのアクセスがあった。

このドメインを該当インスタンスにSSH接続して/var/log/secureからgrepしてみた

$ cat /var/log/secure |grep hitquckbulck.live

Sep x xx:xx:xx ip-xxx-xxx-xxx-xxx sshd[16860]: reverse mapping checking getaddrinfo for hitquckbulck.live [xxx.xxx.xxx.xxx] failed - POSSIBLE BREAK-IN ATTEMPT!

と該当ログがあり、最初に書いた結論に至った。

GuardDutyのログを見ても、ここ数日の間、UnauthorizedAccess:EC2/SSHBruteForceが増えており、その中のfowardのドメインの1つに、トロイとして検出されるドメインが含まれていたようだ。

ドメイン名は違うが、同様の事象がこちらの記事にもあった。

下記記事と同様に、我々も該当のドメインをdigしたら、GuardDutyに検出され、問題ないとの確信に至った。

https://vamdemicsystem.black/aws/%E3%80%90aws%E3%80%91garudduty%E3%81%A7%E3%80%8Cfinding-type-trojanec2-dgadomainrequest-b%E3%80%8D%E3%81%8C%E5%87%BA%E3%81%9F