概要

- 本記事はMDC Advent Calendar 2021の6日目の記事です

- 最近恒例の誕生日エントリです

- 今回はAWSのSSOマネジメントサービス「AWS SingleSignOn」について、概要と触ってみたを書きます

こんなことありませんか?

- 色々なサービスを使っているとそれぞれログインID・PWを覚えないといけないので管理が面倒です

- それを解決するのがSingleSignOn(SSO)

- 一度ログイン処理をすると、複数のシステムを利用開始する際に都度認証を行う必要がなくなる仕組みです

AWS SingleSignOn(SSO)って?

- https://aws.amazon.com/jp/single-sign-on/

- SSOを実現できるマネジメントサービスです

- AWSマネジメントコンソールやSAML認証可能な外部サービスに対してSSOができるサービスです

AWS SSOを使ってみる

- 以下の順番で行います

- AWS Organizationの作成

- AWS SSOの作成

- AWSマネジメントコンソールのログインをAWS SSO管理にする

- RedmineのログインをAWS SSO管理にする(次回記事で)

1. AWS Organizationの作成

- AWS SSOはAWS Organization単位で作成されます

-

AWS Organizationsにアクセスして組織を作成しましょう

2. AWS SSOの作成

-

AWS SSOにアクセスしてAWS SSOを有効にします

- 手順に沿ってIDソース(AWSSSOで利用するユーザデータ)を選択します

・IDソースはAWSSSO独自、ActiveDirectory(AWS MicrosoftADかADConnector)、外部IDプロバイダから選択できます。デフォルトはAWSSSO独自です。今回はこのままでいきます

・[設定]からIDソースの変更や、MFA(2段階認証)登録の有無を変更できます。ID/PW認証だけではセキュリティが懸念される場面でも問題ないですね

- [ユーザ]からユーザを作成します。初期パスワードは登録メールアドレスに送信or一時パスワードを発行する方法があります

3. AWSマネジメントコンソールのログインをAWS SSO管理にする

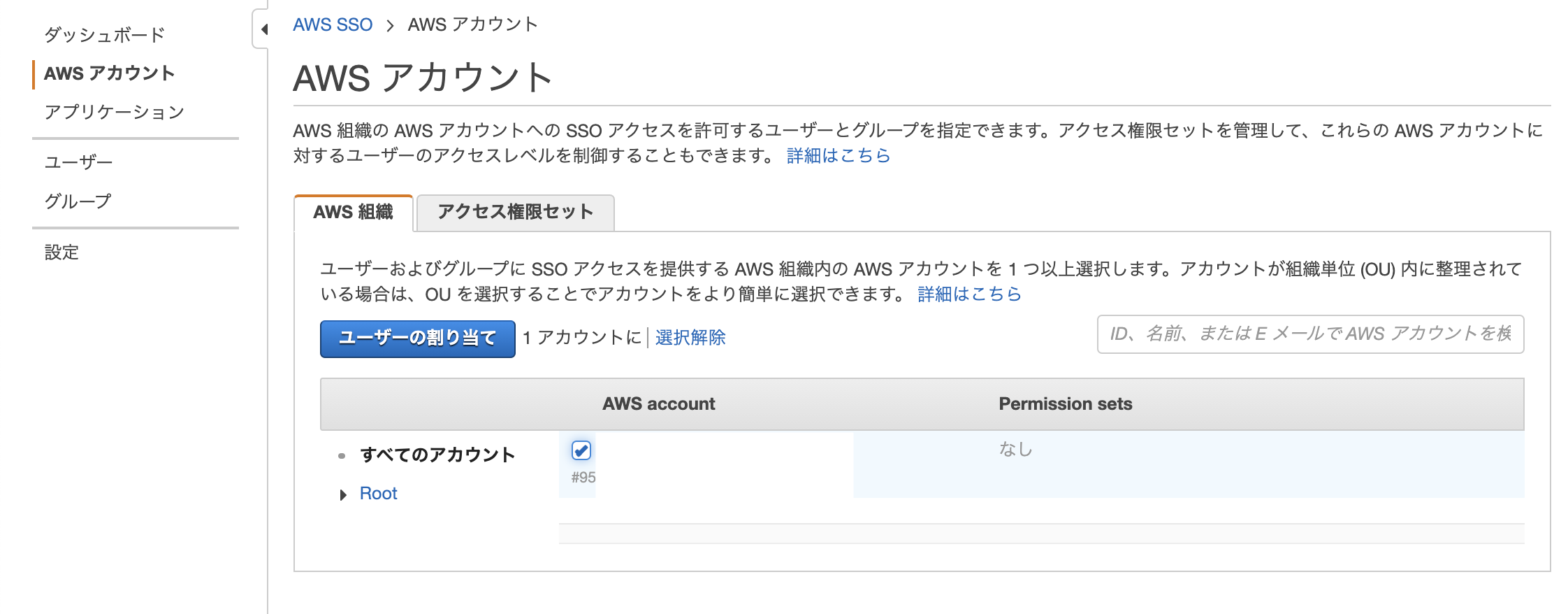

・本来はAWSOrganizationに所属している全てのAWSルートアカウントが表示されるのですが、今回は1つしか所属していないので1つしか出ません

・Organization外のAWSルートアカウントにはログインできないのか?という懸念については以下記事でログインを実現されておりますのでご参照ください

[AWS] AWS Single Sign-On で Organizations 管理外の AWS アカウントにアクセスする

- ユーザにAWSルートアカウントのどの権限を割り当てるかを選択する画面になります

- [新しいアクセス権限セット]->[カスタムアクセス権限セットを作成]を選択します(別ウィンドウが開きます)

- [AWS管理ポリシーをアタッチ]を選択し、ポリシーを選択して保存します。

- 元のウィンドウに戻り更新ボタンを押すと、作成したカスタムアクセス権限セットが表示されるため、選択し完了します

作成したユーザでAWS SSOにログインする

- 権限の割り当てが完了したのでアクセスしてみましょう

- ダッシュボードの[ユーザーポータル]にアクセスします

- ユーザ作成時に[一時的なパスワード生成]にしたため、発行したパスワードでログインします

- ユーザポータルにログインできました。ログインしたユーザが利用可能なAWSルートアカウントや外部サービスのリンクが表示されます。ユーザポータルのURLをブックマークしておけば、各サービスへのブックマークも不要ですね!

- [ManagementConsole]からAWSアカウントにアクセスしましょう

- マネジメントコンソールにアクセスできました。

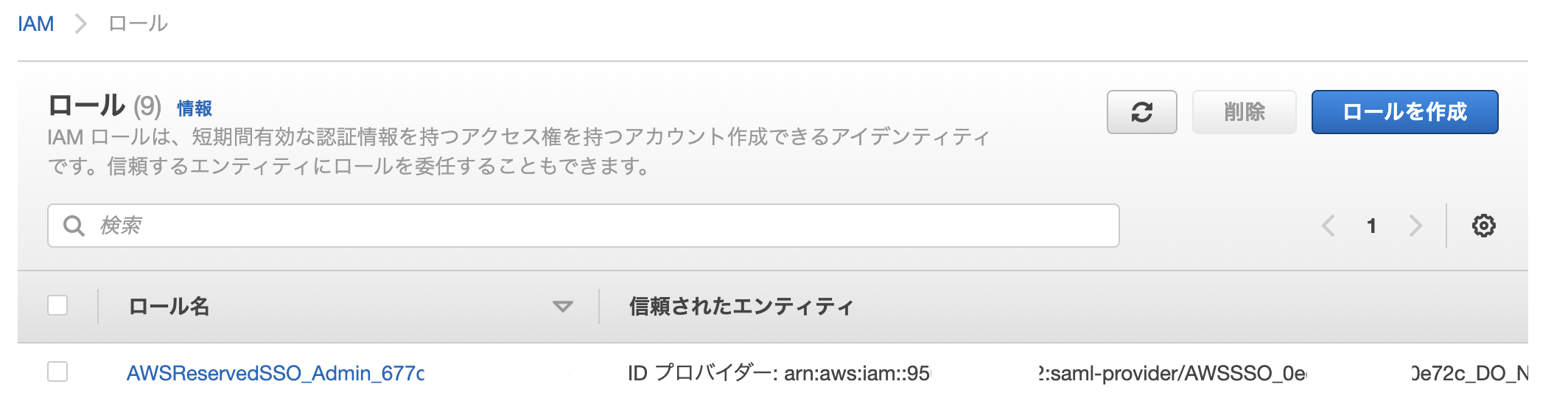

・[IAM] -> [IDプロバイダ]や[ロール]を確認すると、今回作成した設定が格納されています

・AWSSSOと管理アカウント間でSAML認証が行われており、AWSSSO経由でログインしたユーザは、作成したロールでアクセスしていることがわかります

感想

- シングルサインオンの設定が簡単にできました

- 通常シングルサインオンのサービスを使う場合ユーザ単位などで料金が発生しますが、AWSSSOは何より無料で利用できるのが嬉しいです

- 次回はAWSSSO経由で外部サービスのログインを行います

- いつも公開日の前夜に書いているので、記事書いてる間に誕生日を迎えました。歳の始まりと終わりはQiitaで過ごしていますね…

- この1年も技術に触れていきたいですね。ありがとうございました。