はじめに

キオスク(KIOSK)端末とは、政府機関や銀行、デパート、展示場、食堂などの公共の場に設置されたタッチスクリーン方式の無人情報端末です。企業及び機関は無人セルフサービスの利便性などの利点のため、より広い産業と分野にキオスク端末の導入を進めています。

新しい技術はいつもリスクを伴うように、キオスク端末もセキュリティ脅威の問題が続いて挙げられています。特に、キオスク端末は予約、決済サービスが主な目的であるだけに個人情報を保存・処理するため、攻撃者のターゲットになるのに最適です。一部のキオスク端末サービスはセキュリティについて十分に考慮されないまま配布されることもありあす。キオスク端末ハッキングが発生する理由としてはいろいろありますが、今度はパブリックネットワーク及びオープンポートで運営される攻撃対象領域に漏えいされたキオスク端末システムと管理者ページを検知し、脅威を予防できる方法について話してみます。

ネット上に漏えいされたキオスク端末システムの管理者ページ

キオスク端末ハッキングが発生する理由の1つとして、ネット上に漏えいされたキオスク端末システムの管理者ページを挙げられます。キオスク端末の供給業者とサービスを提供する企業及び機関はエンドポイント顧客がキオスク端末で決済、予約などの機能を使用できるよう、キオスク端末システムで管理します。正常のキオスク端末システムは外部からのアクセスがブロックされているべきで、管理者ページへのログインなどの認証を行わないとアクセスできません。

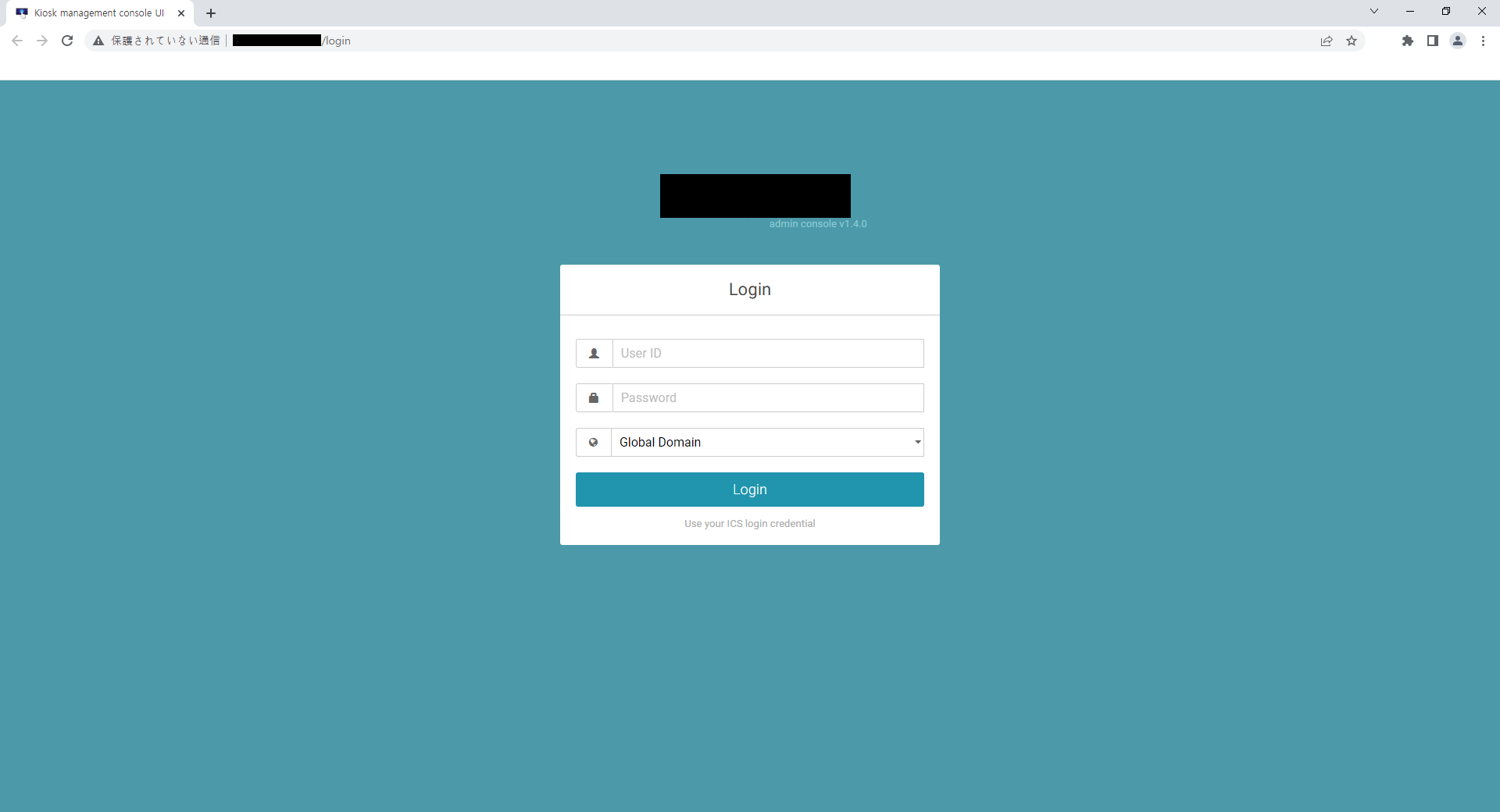

セキュリティOSINT検索エンジン、Criminal IP を活用してパブリックインターネットからアクセスできるキオスク端末システムの管理者ページを検索してみました。「IT資産検索」の検索ボックスに「Title」のフィルターをかけて次の検索語を入力すれば、漏えいされたキオスク端末システムを探せます。

Search Query - Title: Kiosk management console UI

クリックすると、検索結果ページへ移動します。▲

Criminal IPのIT資産検索で検索した外部ネットワークに漏えいされたキオスク端末の管理システム

また他の検索語で検索されたあるウェブサイトにアクセスすると、次のようなキオスク端末の管理者コンソールページが稼働されることを確認できます。

Search Query - Title: Kiosk Management System

クリックすると、検索結果ページへ移動します。▲

パブリックインターネットに漏えいされたキオスク端末の管理者コンソールページ、ハッキング脅威にさらされている。

「Kiosk Terminal Management System」で検索すると、同様に次のようなキオスク端末システムのログインウェブページが見えます。

Search Query - Title: Kiosk Terminal Management System

クリックすると、検索結果ページへ移動します。▲

キオスク端末システムのログインウェブページ、外部からアクセスできる状態で、ハッキングの脅威にさらされている。

特定企業またはサービスのキオスク端末ハッキング脅威

ハッカーは特定企業または機関をハッキングするために脆弱なキオスク端末システムを探すかもしれません。キオスク端末の障害を起こすハッキングだけでなく、繋がったサーバーに保存された顧客情報、ひいては企業・機関の主要サーバーにまで侵入してより大きな攻撃に繋がりかねません。

今度は、検索語に「Hotel」というキーワードを加えて、マレーシアで運営されるホテルのキオスク端末システムを見つけ出しました。

Search Query - Title: Uptown Kiosk - Hotel System

クリックすると、検索結果ページへ移動します。▲

マレーシアのホテルキオスク端末システムのログインページ

また、特定の企業名のキーワードを追加し、キオスク端末ハッキング攻撃に脆弱なシステムを見つけ出しました。次の画像は、韓国にあるドイツの有名な自動車メーカーが運営するサービスセンターのキオスク端末システムです。

ログイン認証なしでアクセスし、キオスク端末ハッキングまでできる?!

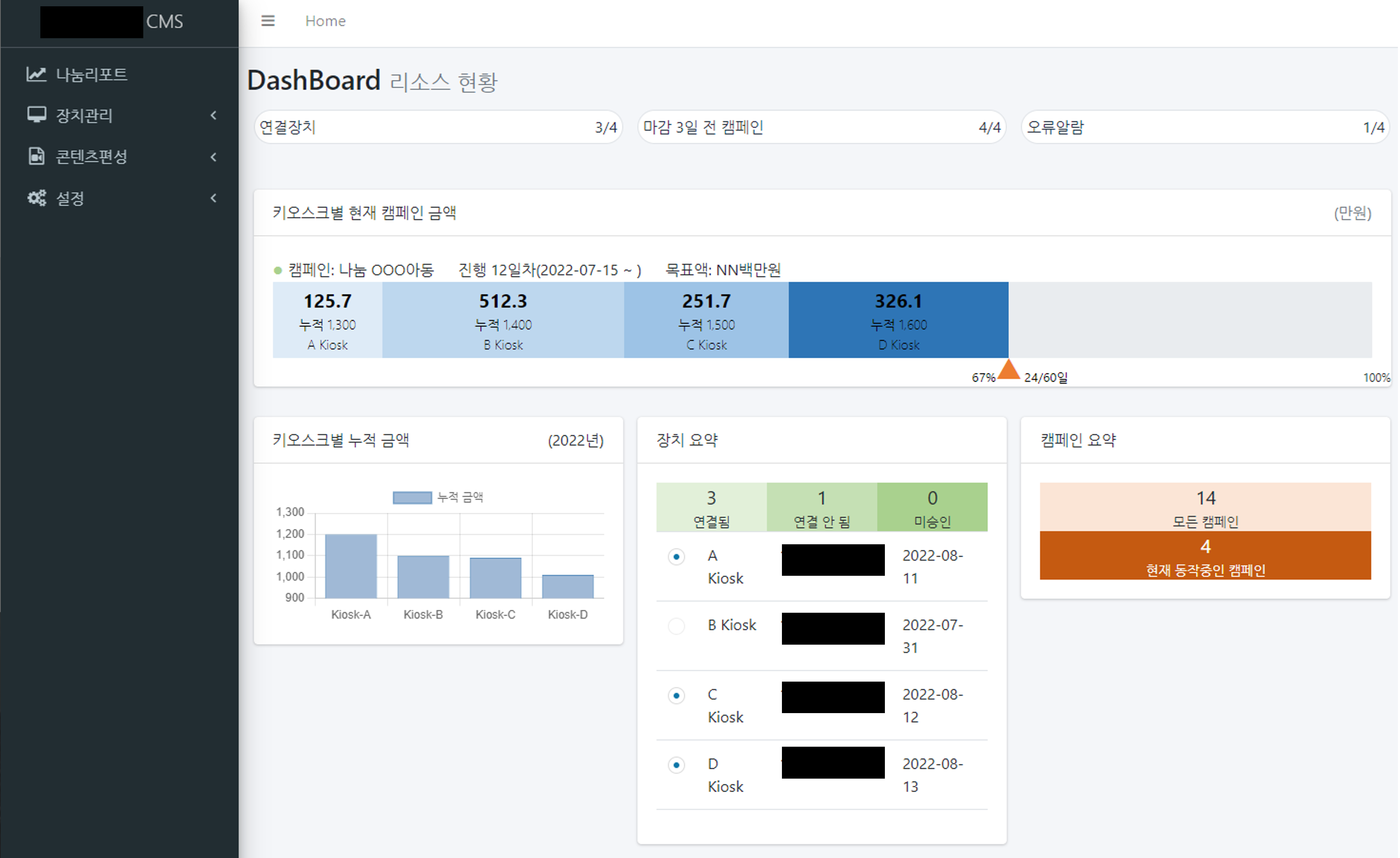

キオスク端末システムが外部に公開されているだけでも非常に深刻なセキュリティ問題です。しかし、ログイン認証まで不十分な状態で、いつでもハッキングの攻撃ができる状態だったキオスク端末システムもありました。

次のCriminal IP検索で発見されたダッシュボードは大手企業の「S」グループのキオスク端末に関するシステムで推定されます。該当システムにはセキュリティログインがない状態で、ウェブサイトにアクセスできるというセキュリティ脆弱性があります。

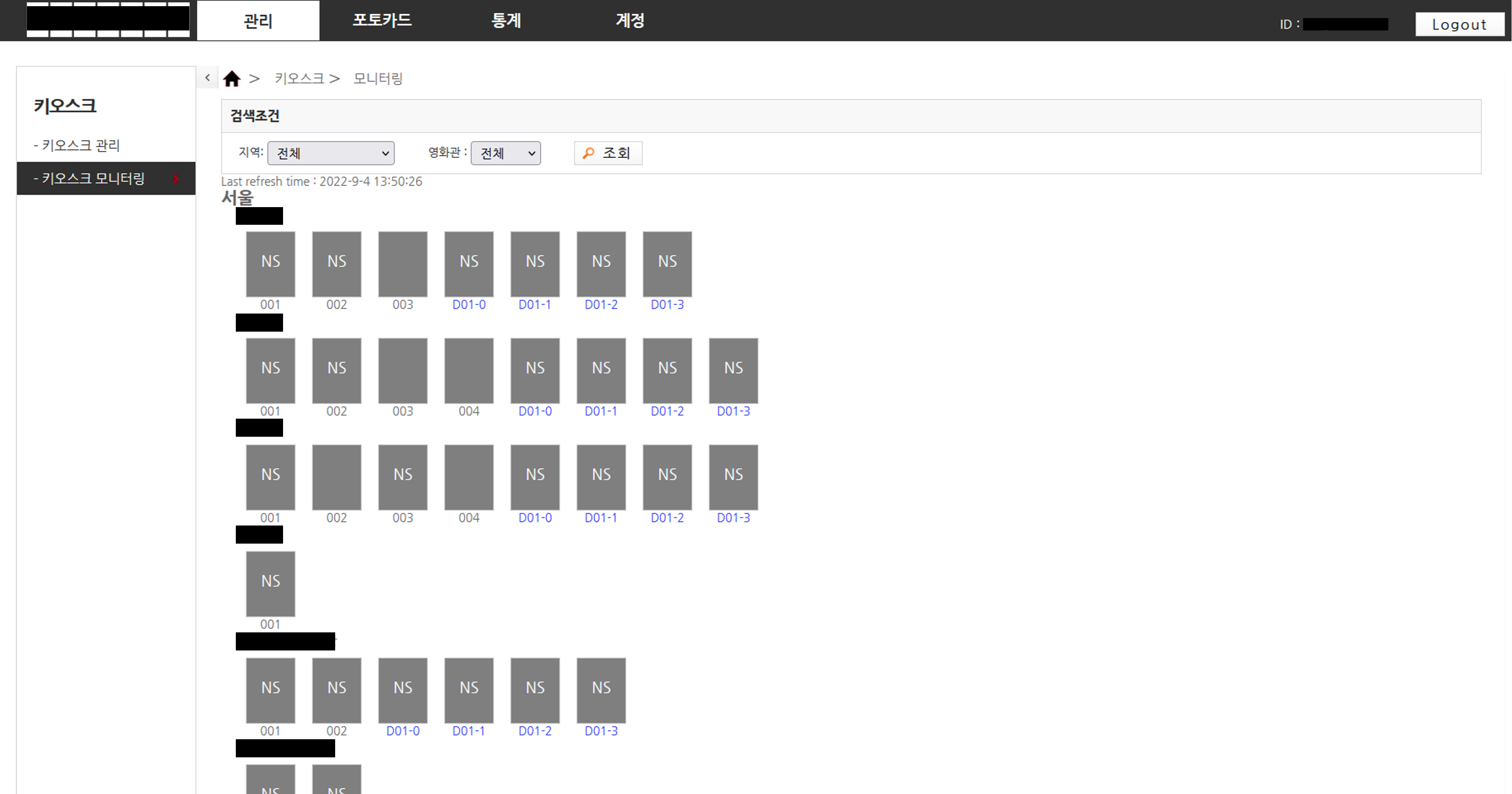

次は映画館のキオスク端末管理システムです。既にログインされていて、別の認証なしでもキオスク端末ハッキングができます。

終わりに

提供する企業と提供してもらう顧客、両方が便利に使えるように開発されたキオスク端末は、利便性があるほどサイバー攻撃者により大きな被害を受ける可能性があります。セキュリティOSINTツールを通じてキオスク端末などの多様なIoTデバイスを見つけ出せるということは、ハッカーも攻撃対象領域に無防備に漏洩されている資産を攻撃しやすいことを意味します。

企業及び機関は攻撃対象領域管理ソリューションを通じて全ての資産の漏洩可否を綿密に確認し、キオスク端末などのIoTデバイスを導入する際、セキュリティに関する安全装置を十分に考慮してから配布するべきです。古いキオスク端末は交換し、キオスク端末システムの定期的なセキュリティパッチアップデートなどもチェックしなければなりません。