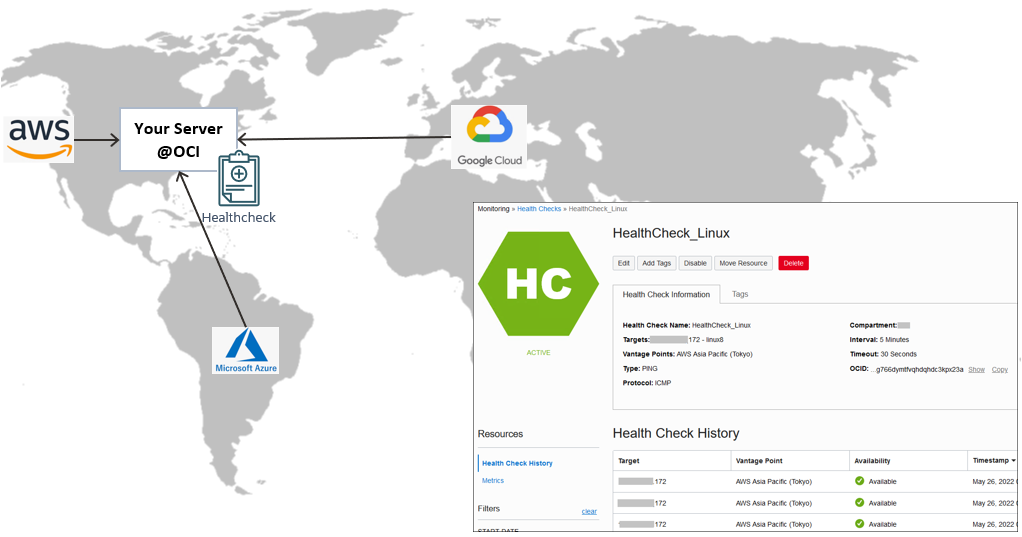

OCIヘルス・チェックは、インターネットに公開しているOCIサービスの可用性を外部からアクティブに監視する機能を提供しています。世界中にある他社クラウド・サービスの拠点(Vantage Point)から指定された間隔で監視できます。今現在(2022年5月)、Vantage Pointの場所は、全てOCI外部にありますので、インバウンド・トラフィックを許可する必要があります。これから、ステップ・バイ・ステップで、Vantage PointのIPアドレスを取得する方法を紹介したいと思います。

検証環境

| 項目 | 内容 | コメント |

|---|---|---|

| 監視対象インスタンス | Oracle Linux 8 | On OCI Tokyo Region |

| Vantage Point | AWS Asia Pacific (Tokyo) | 利用中のOCIリージョンに近い拠点を推奨 |

| リクエスト・タイプ | PING | HTTP(S)のリクエストも対応 |

| プロトコル | ICMP |

Vantage PointのIPアドレスを取得する方法

1. 利用可能のVantage Pointの一覧を取得

2. ヘルス・チェックの作成

3. VCNフロー・ログよりソースIPを取得

1. 利用可能のVantage Pointの一覧を取得

OCI-CLIを使用して、Vantage Pointの一覧表を取得できますが、今現在(2022年5月)、IPアドレスが含まれていません。なお、利用可能のVantage Pointは固定ではなく、動的に変わりますので、ご注意ください。

oci health-checks vantage-point list

特定のVantage Pointのみを表示する場合は、パラメータ「--display-name」または「--name」を追加します。

liu_wei@cloudshell:~ (ap-tokyo-1)$ oci health-checks vantage-point list --display-name "AWS Asia Pacific (Tokyo)"

{

"data": [

{

"display-name": "AWS Asia Pacific (Tokyo)",

"geo": {

"admin-div-code": "1111",

"city-name": "Tokyo",

"country-code": "JP",

"country-name": "Japan",

"geo-key": "123456",

"latitude": 0.0,

"longitude": 0.0

},

"name": "aws-tyo",

"provider-name": "Amazon",

"routing": []

}

]

}

liu_wei@cloudshell:~ (ap-tokyo-1)$

ご覧の通り、上記の出力結果にIPが表示されません。それで、VCNフロー・ログを利用しIPを取得してみます。

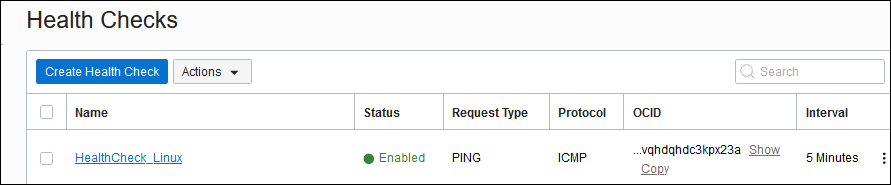

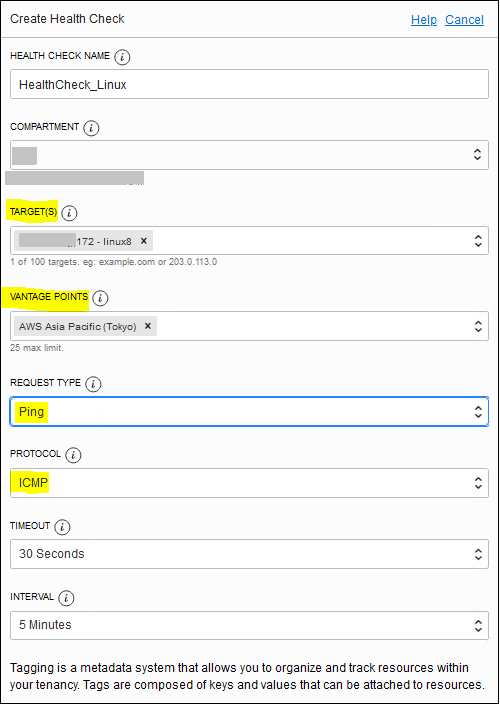

2. ヘルス・チェックの作成

Observability & Management → Monitoring → Health Checks → Create Health Check

以下のように必要な情報を入力し、ヘルスチェックを作成してください。

目的:"AWS vantage point(Tokyo)"から、OCI ComputeインスタンスのPINGチェックを監視します。

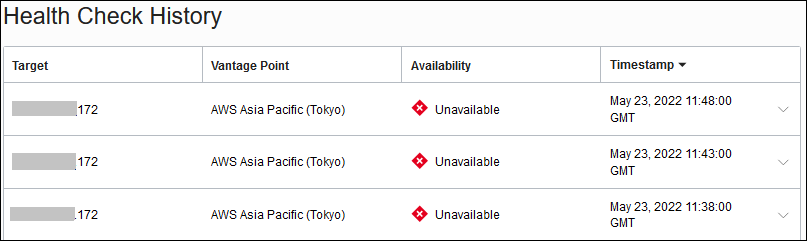

今まで、まだ外部のVantage Pointからのインバウンド・トラフィックを許可していません。「ヘルス・チェック履歴」をチェックしますと、ターゲット・ホストの状態は「利用不可」となっています。これは想定通りの結果です。

3. VCNフロー・ログよりソースIPを取得

まだサービス・ログを有効にしていない場合は、有効にする必要があります。

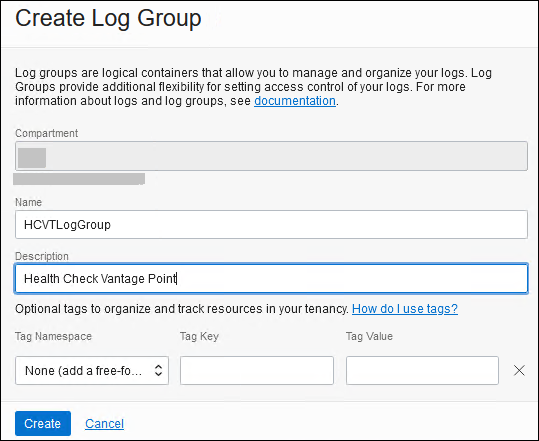

ログ・グループを用意する

Observability & Management → Logging → Log Groups → Create Log Group

ログ・グループ名を入力し、「作成」ボタンをクリックしてグループを作ります。

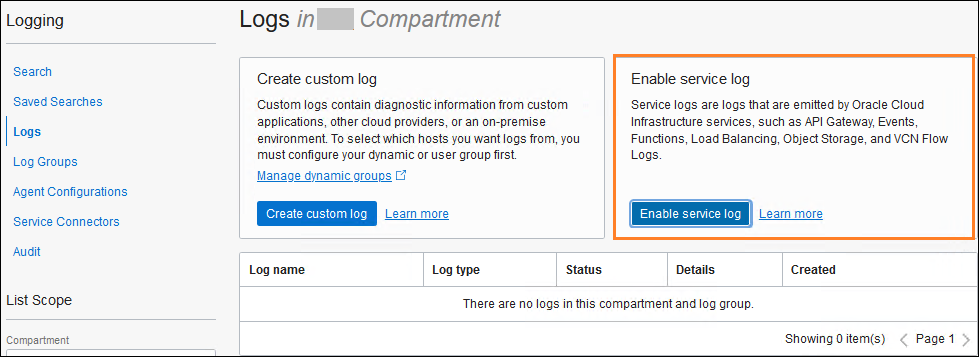

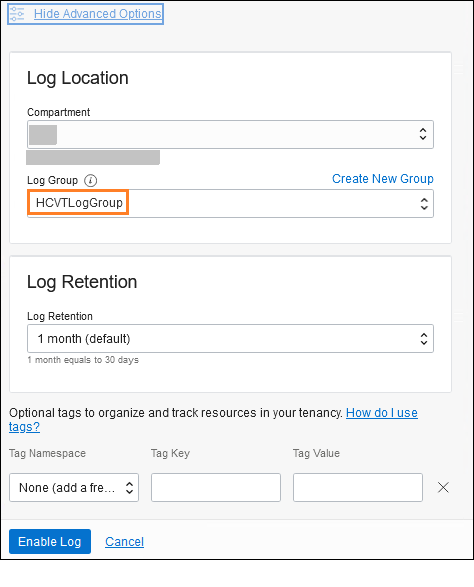

サービス・ログを有効に

Observability & Management → Logging → Logs → Enable Service Log

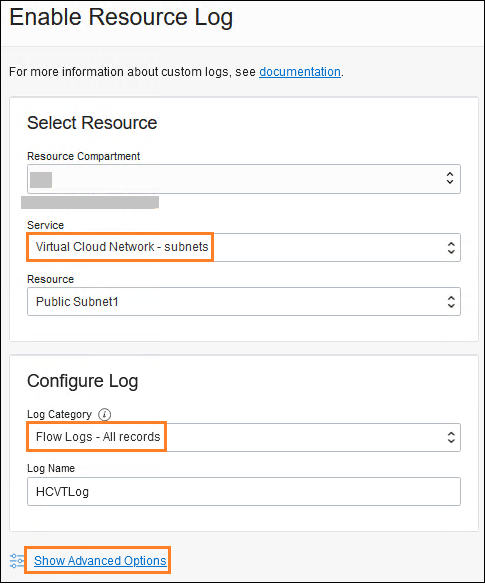

サービス: "Virtual Cloud Netowrk - subnets"を選択

ログ・カテゴリ: "Flow Logs - All records"を選択

"Show Advanced Options"をクリックし、展開します。

ログ・グループ: 作成したログ・グループを指定

「Enable Log」ボタンをクリックして完了します。

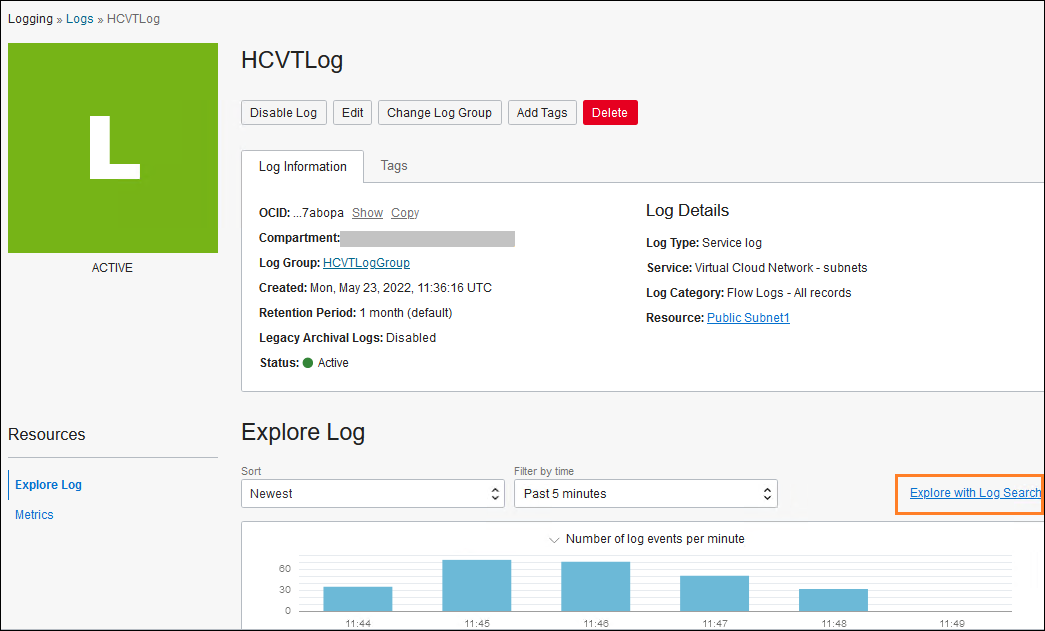

VCNフロー・ログを調べる

「Explore with Log Search」をクリックします。

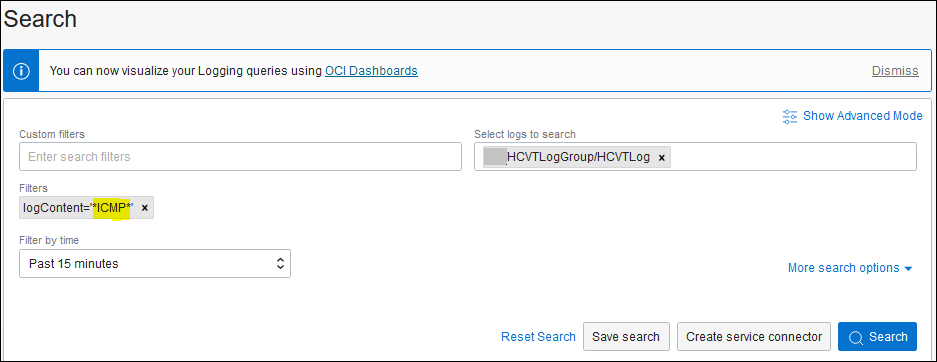

「Custom filters」に「ICMP」を入力し(リターン・キーを忘れず)、フィルターをかけた後、「Search」ボタンを押し検索します。

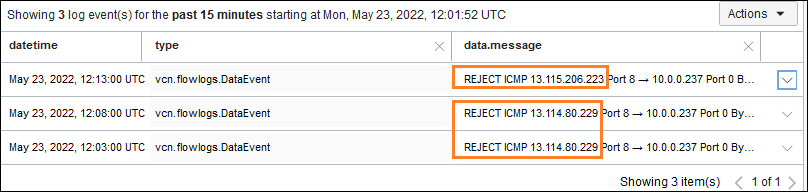

以下のように、"REJECT ICMP"の行が表示されます。受信側のIPは、ターゲット・ホストのプライベートIPです。念のため、時刻の列をチェックし、ヘルス・チェック履歴の時刻とあっているかどうかを確認してください!(ここでは省略)

行の右側の「↓」ボタンで、ログの詳細を確認できます。

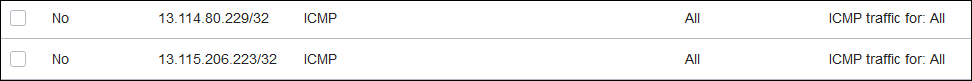

IPをセキュリティ・リストに追加

ソース・タイプ: CIDR

ソース CIDR: VCNフロー・ログから調べたIPアドレス

IPプロトコル: ICMP

タイプ: デフォルト (All)

ヘルス・チェック履歴を再確認:

想定通り、利用可能の状態になりました。

注意:複数IPアドレスがある場合、不要なソースIPを間違って追加するのを防止するため、「1個めを追加 → 履歴から確認 → 2個めを追加 → 履歴から確認」のような流れを推奨します。

以上です。

関連記事

クラウド技術ブログ一覧

公式ドキュメントとブログ

Health Check よくある質問

External Health Checks on Oracle Cloud Infrastructure (英語)