内容

少し今更ですが、AWS Summit Japan 2025 でも登壇されていた 「セキュアなソフトウェア開発 ライフサイクルのための生成 AI」(SSDLC)を元に生成 AI でのセキュアなソフトウェア開発ライフサイクルについて考えてみたいと思います。

段階 1. 開発時

Amazon Q Developer によるセキュリティスキャンの実施

IDE からの場合

Amazon Q Developer の chat の画面で /review と打つと結果が返されます。

詳しくは過去に使ってみた記事を書いてますので下記を参考にして下さい。

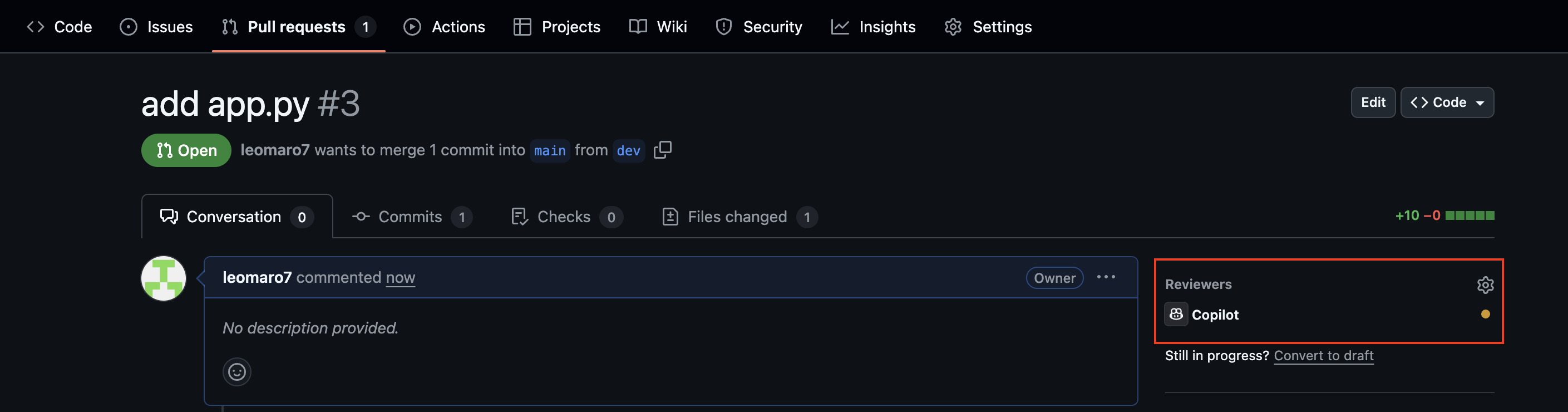

GitHub からの場合

GitHub からわざわざ、Amazon Q を使うかどうかと言ったところは別として、GitHub からも利用可能です。

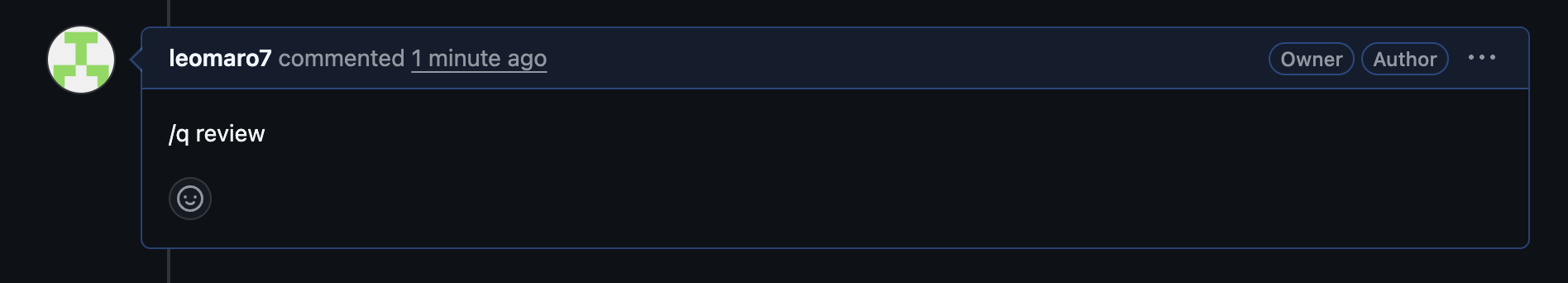

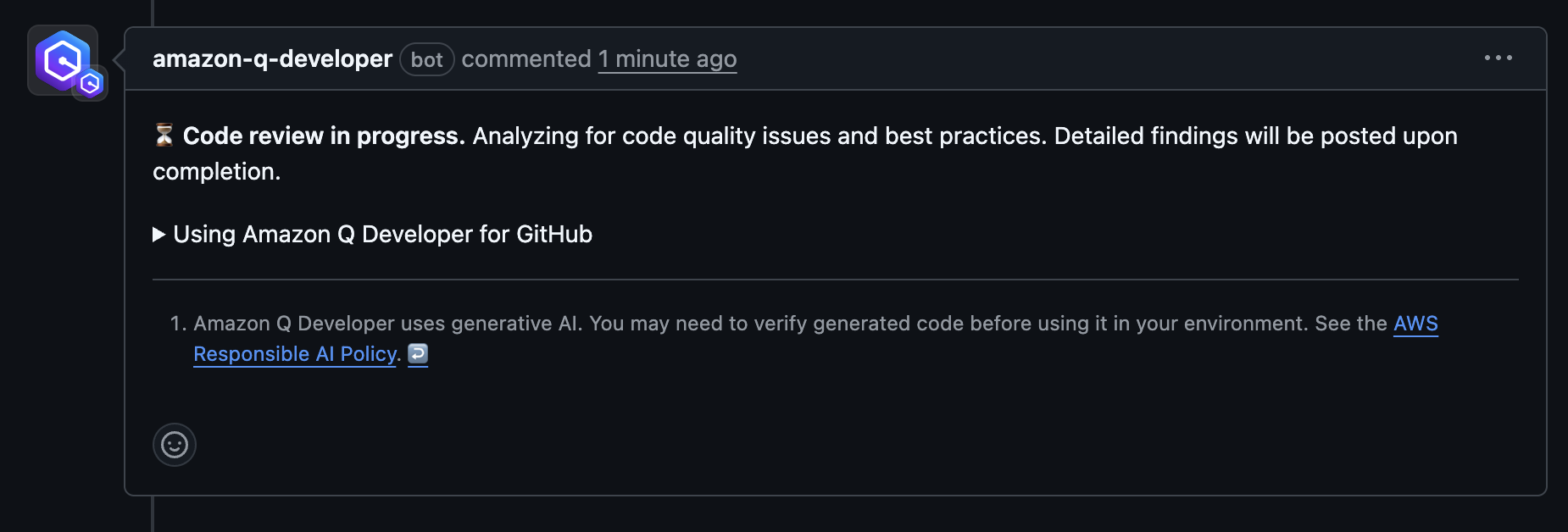

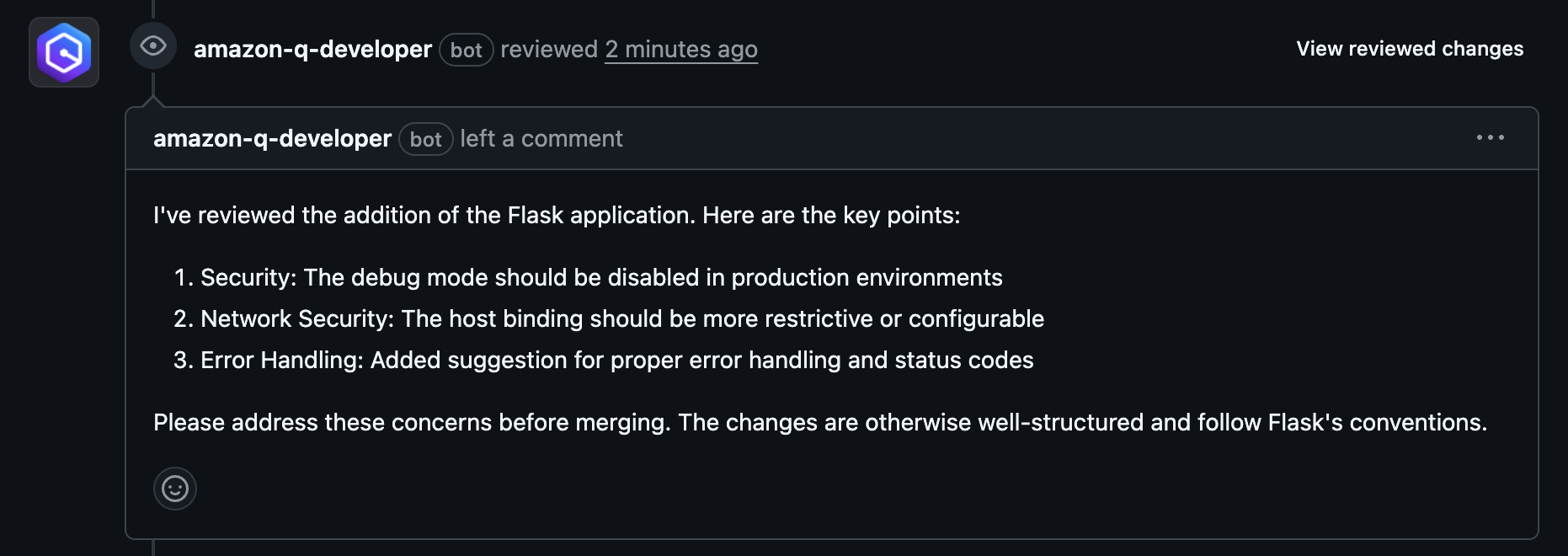

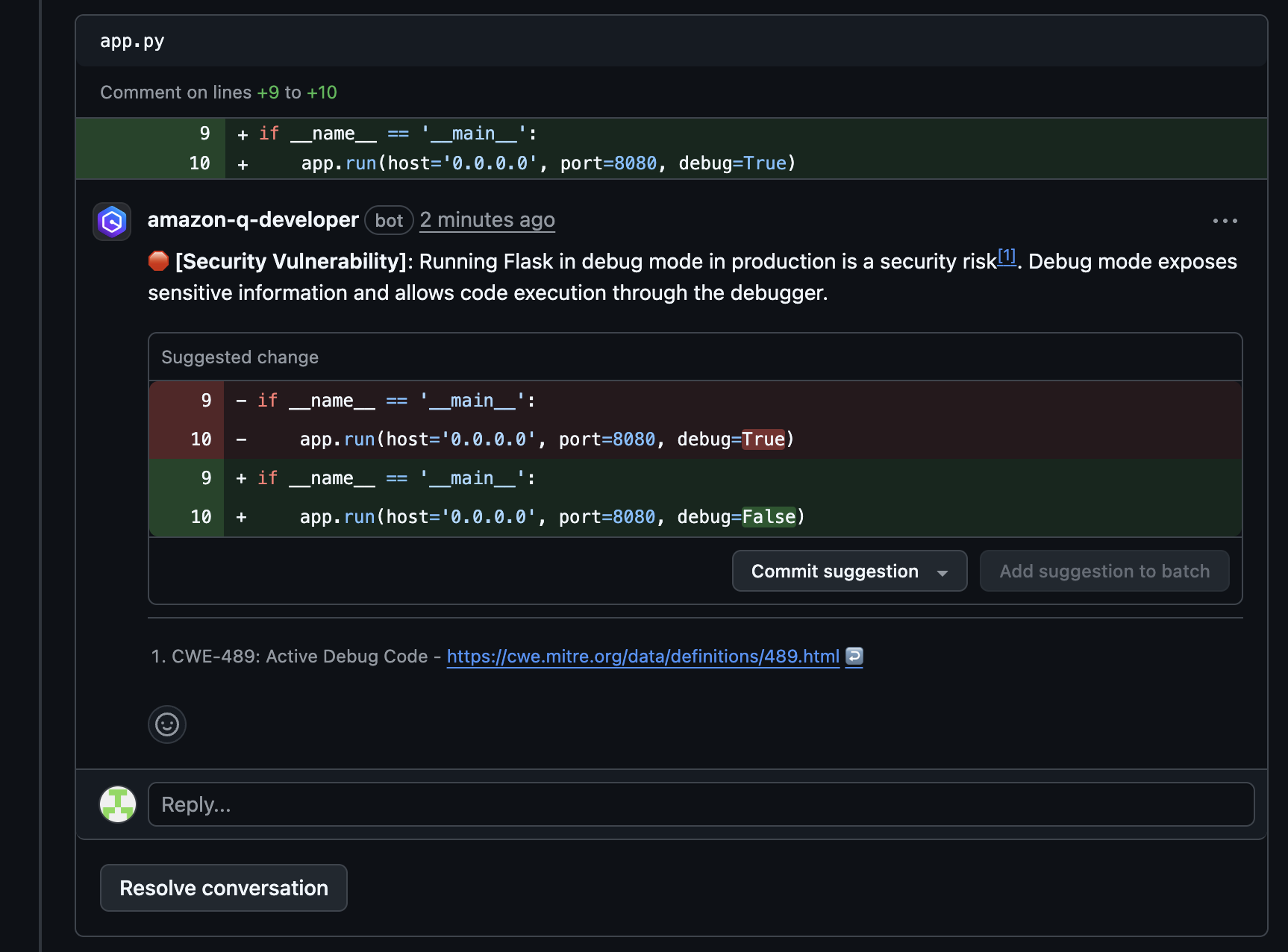

利用方法は https://github.com/apps/amazon-q-developer にアクセスし、GitHub アプリケーションとしてインストールし、マージする前などにコメントで /q review を実行するだけです。

先に、Amazon Q をわざわざと言った話をしたように、Copilot にやらせればいい話の気もする。

段階 2. デプロイ時

CI/CD で CodeGuru Security を組み込む

いや、とは言ったもの AWS Summit Japan 2025 ではまだ使えていたようですが、2025 年 11 月 20 日 でサポートを終了じゃないですか !

そのため、AWS のドキュメントでは

【段階 1. 開発時】で説明した「Amazon Q Developerでコードレビューを実行する」

【段階 3. 本番稼働後】で説明する「Amazon Inspector でコードスキャンを実行する」

ことが推奨されています。

段階 3. 本番稼働後

Amazon Inspector によるスキャンの実施

この辺りは既に有効化にし利用している方も多いと思います。

そのため、詳しい設定方法は各サービスごと(EC2, ECR, Lambda)ごとにドキュメントを参考にしていただければと思います。

ただし、個人的に Amazon Inspector は有効化するだけで確かに脆弱性などを検出してくれますが包括的な脆弱性検出を行うため、実際の運用では多くの組織がノイズの多さ(これって本当に対応が必要なの?など)に悩まされるのが現状かと思っています。

そのため、Amazon Q Developer を使って調査・対処を行う記事も書いてみたので参考にしてみていただければと思います。

EC2

- ハイブリッドスキャンモード

- エージェントベースのスキャン

ECR

- 基本スキャン

- 拡張スキャン

Lambda

- 標準スキャン

- コードスキャン